Дорогу осилит идущий.

Крис Касперски

Я никогда не стремился стать писателем, однако получилось так, что я написал книгу о необычных приемах взлома и методах физических атак с использованием самодельных хакерских устройств. Издательство уже распродало 1000 экземпляров моей книги и сейчас допечатывает второй тираж. Как родилась идея этого издания, с какими трудностями мне пришлось столкнуться и как научиться взламывать сети с использованием дешевых одноплатников и мобильного телефона, я рассказываю в этой статье. Возможно, мой опыт окажется полезен тем, кто решит повторить этот путь.

С самого детства я считал журнал «Хакер» по-настоящему культовым. Помню те славные времена, когда он лежал на полках киосков с печатной продукцией и моя мама каждый месяц покупала свежий номер. Правда, читала она его в основном сама, но через какое-то время я тоже заинтересовался этим изданием.

Много лет спустя, в 2016 году, я устроился на работу в Уральский центр систем безопасности и написал на «Хабр» первую статью для нашего корпоративного блога. Уже тогда я твердо решил, что когда-нибудь дорасту и до «Хакера». В те времена, как, в общем-то, и сейчас, в российском инфосек-комьюнити «Хакер» считался одним из самых авторитетных изданий.

Этот план удалось реализовать четыре года спустя: я подготовил заметку на тему информационной безопасности, заглянул на сайте «Хакера» в раздел «Контакты» и отправил свой текст прямиком главному редактору Андрею Письменному. Ровно через 24 часа по электронной почте мне пришел ответ о том, что статья принята, а еще две недели спустя она была опубликована. Так я стал автором «Хакера».

Новых статей я, в общем-то, в тот момент не планировал, но через пару месяцев мне вновь написал Андрей и попросил подготовить для журнала что-нибудь еще. Наша компания как раз проводила серию очень интересных пентестов со сложными кейсами пивотинга — развитием атак во внутренней сети после пробития периметра, и я предложил написать несколько материалов на эту тему. Текст был основан на хорошо структурированных заметках, которые я вел уже очень давно (что еще раз доказывает практическую пользу подобных «рабочих дневников»), — и результат оказался неожиданным: статья попала на обложку «Хакера». Лично для меня это стало головокружительным успехом! Несмотря на то что в тот момент я готовился к OSWE и у меня оставалось не так много свободного времени, я решил продолжить тему постэксплуатации в трех последующих статьях.

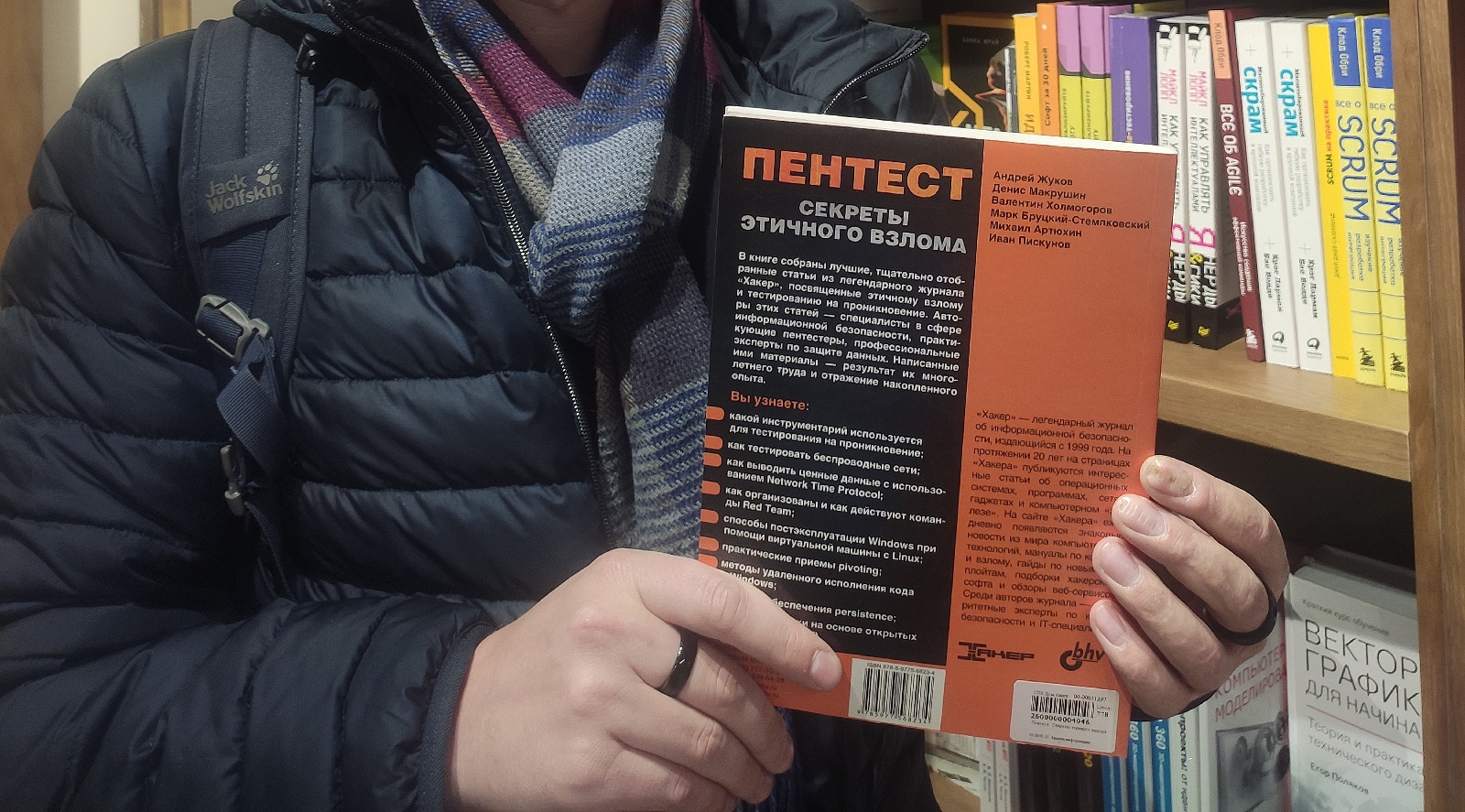

Дальнейшие события развивались еще более удивительным образом. Спустя год после начала моей карьеры в качестве теперь уже постоянного автора «Хакера» мне написал ведущий редактор журнала Валентин Холмогоров и сообщил, что периодически «Хакер» выпускает книги, составленные из избранных статей, куда на этот раз вошли и мои работы. О книге я тогда даже не мечтал, просто не знал, что так можно. Когда я держал в руках настоящую книгу, на обложке которой значилось мое имя в качестве одного из соавторов, во мне буквально что-то поменялось.

Нужно было двигаться вперед. И я поставил себе цель — написать книгу, но не в соавторстве с коллегами из «Хакера», а полностью самостоятельно.

Зарождение идеи

В компании УЦСБ, где я работаю, существует научно-технический совет, на котором однажды мне предложили выступить с небольшим докладом. В конце 2020 года я занимался поиском альтернатив для хакерских девайсов (hak5), которые можно было бы собрать из доступных одноплатников и прочих подручных устройств. В итоге мне удалось повторить практически все наиболее популярные устройства, сделать их гибкими и, наверное, куда более функциональными по сравнению с прототипами. В свой доклад я также включил и описание специфичных атак физического доступа, реализации которых я смог тогда отыскать в интернете и опробовать с помощью собранного мною оборудования.

С докладом я выступил, но мне хотелось, чтобы о моих наработках узнал кто-то еще, кроме членов научно-технического совета. И я решил изложить свои исследования в девяти подробных статьях, которые я понемногу писал в течение следующего полугода. И вот, когда летом 2021-го я получил от «Хакера» экземпляр сборника с моими предыдущими статьями, я понял, что у меня есть отличный материал для собственной книги. Девять статей, подробно освещающих различные аспекты аппаратного взлома и в деталях описывающих архитектуру самодельных хакерских устройств, — это очень ценный актив!

Всю вторую половину года я дописывал текст теперь уже не статей, а будущих глав — на тот момент материал еще представлял собой скучное описание технических деталей и, очевидно, требовал более понятного и простого изложения. Кроме того, нужны были наглядные схемы и фотографии.

В конце 2021 года я решил сообщить Андрею Письменному в «Хакер», что у меня есть отличный материал, который я планирую оформить в виде книги. Тот перенаправил меня к «главному по книжкам» — Валентину Холмогорову. Валентин вскоре прислал довольно скептический, как мне показалось, ответ: мол, книги на эту тему уже публиковались, и в большом количестве. Но в целом он выразил готовность поспособствовать изданию — если, конечно, текст окажется достойным. Я был полностью уверен в своей работе: собранный мною материал был уникален, никто не публиковал чего-то подобного ранее. И я продолжил работу.

Весь 2022 год я посвятил доработке книги. 90–100 страниц исходной рукописи внезапно превратились в 200 с лишним. Но самое сложное — это фотографии… Если бы книга была посвящена атакам на сети или приложения, я мог бы отделаться банальными скриншотами. Другое дело — физические атаки. Здесь стендом выступают уже реальные объекты, порою крупные, а для демонстрации атаки нужен некий контекст. Мне требовалось как-то передать на фото и окружающую хакера обстановку, и одновременно крошечный текст на экране телефона. Некоторые фотографии я позаимствовал из отчетов по пентестам и реальным кейсам, но многое пришлось воспроизводить на стенде. При этом одни снимки были сделаны зимой, другие летом…

В итоге весь год у меня был распланирован под фотосессии. Какие-то кадры оказалось сделать настолько сложно, что приходилось просить разрешения на съемку у администрации того или иного объекта, чтобы потом меня не сделали главным подозреваемым в каком-нибудь правонарушении. Однако в сфере ИБ есть еще одна особенность, связанная с фотографиями, — нужно скрывать всю конфиденциальную и персональную информацию. Поэтому мне пришлось замазывать на снимках неисчислимое количество MAC- и IP-адресов.

Наверное, писать эту книгу можно было еще не один год, постепенно добавляя все новый материал, а интересные идеи у меня рождались при работе над рукописью постоянно. Но в какой-то момент я начал понимать, что часть написанного материала понемногу устаревает, к тому же остается риск, что меня с подобной темой кто-то может банально опередить. С производственным процессом пора было заканчивать.

Обычно я стараюсь за год добиться каких-то ощутимых результатов в своей работе, например получить сертификат или выступить с докладом на конференции. 2022 год выдался непростым, и мне хотелось отметить его завершение хоть каким-то результатом. Поэтому в самый последний рабочий день года, когда по всей стране люди уже откупоривают шампанское, режут салатики и отрываются на корпоративах, я вновь написал Валентину Холмогорову о том, что работа над книгой практически завершена. И сразу же получил ответ: раз завершена — будем издавать. Видимо, ведред «Хакера» к тому моменту уже протестировал немного шампанского. Год завершился на позитивной ноте!

Предпечатная подготовка

В наступившем 2023 году мне предстояло выполнить еще как минимум половину работы над книгой, правда, тогда я об этом еще не подозревал. Меня ждало многократное перечитывание рукописи и шлифовка текста — это отнимало безумное количество времени. Всего я насчитал около 60 версий правок документа. Затем следовало отформатировать текст книги в соответствии со специальным стилевым шаблоном, принятым в издательстве. На все это у меня ушло еще три месяца. Параллельно материалы выходили в виде статей на «Хакере».

Когда подготовительная работа завершилась, за рукопись взялся литературный редактор. Я перечитывал собственные главы за человеком, который прекрасно владеет русским языком (в отличие от меня), но не до конца разбирается в технических тонкостях, связанных с тематикой книги. Следовало тщательно проверить, все ли перефразированные редактором предложения сохраняли свой изначальный смысл.

Спустя два месяца к работе подключился корректор, проверявший пунктуацию и расставлявший по местам разбежавшиеся запятые (с этим у меня дела обстоят еще хуже).

Наконец, наступил третий этап — верстка. И тут я внезапно обратил внимание на нечто иное, что до этого упускал из вида, — оформление кода. За следующие три недели я обнаружил столько мелких недочетов, что это повлекло за собой еще три цикла правок. И все ради того, чтобы программный код и конфиги в книге читались так же легко и красиво, как в IDE.

В общей сложности еще полгода ушло на финальные штрихи и отправку книги в типографию. При этом мы настолько долго вели переговоры по поводу цветной печати, что проект чуть не сорвался, — мне очень хотелось, чтобы книга была полноцветной. Ко всему прочему, наши 100 авторских экземпляров потом потеряла транспортная компания...

Обложка — это лицо книги. От изначально предложенного мною названия на этой самой обложке осталось только одно слово: «физические», но зато оно стало ключевым. Куда важнее была картинка — она должна отражать суть, основную идею книги.

Мне очень хотелось продемонстрировать на этом изображении физический мир, например некий город как цифровой объект для атак. Но потом я решил поступить проще — сделать отсылку одновременно к игре Watch Dogs (холмы Сан-Франциско и мост) и сериалу Mr. Robot (человек в худи). И конечно же, этот человек должен держать в руке смартфон с чем-то максимально узнаваемым и хакерским на дисплее (например, Metasploit). Абстрактные информационные потоки в небе вымышленного города должны символизировать многочисленные объекты для атак, которые прекрасно видит потенциальный хакер, но не видят окружающие.

Нарисовать такую картинку — очень непростая задача, но тут нам на помощь пришел искусственный интеллект. Правда, как это обычно случается с иллюстрациями Midjourney, у нарисованного хакера почему-то образовалось сразу два капюшона, а в воображаемом городе зачем-то появилось два моста. На этом этапе к работе подключилась дизайнер yambuto, которая создает все обложки и графические «заходы» к статьям для журнала «Хакер», — она довела картинку до ума, убрав на ней все лишнее и дорисовав недостающее.

О чем книга?

В книге три раздела. В одном описываются физические атаки, которые требуют непосредственного контакта с целью, во втором — околофизические, позволяющие работать на расстоянии по радиоканалам, а в третьем — физические импланты — решения для закрепления в скомпрометированной системе. Разнообразных физических атак, конечно же, куда больше. Но в книгу я постарался включить лишь достаточно простые в исполнении и «чистые» — то есть не требующие вскрытия устройств и прочего вандализма.

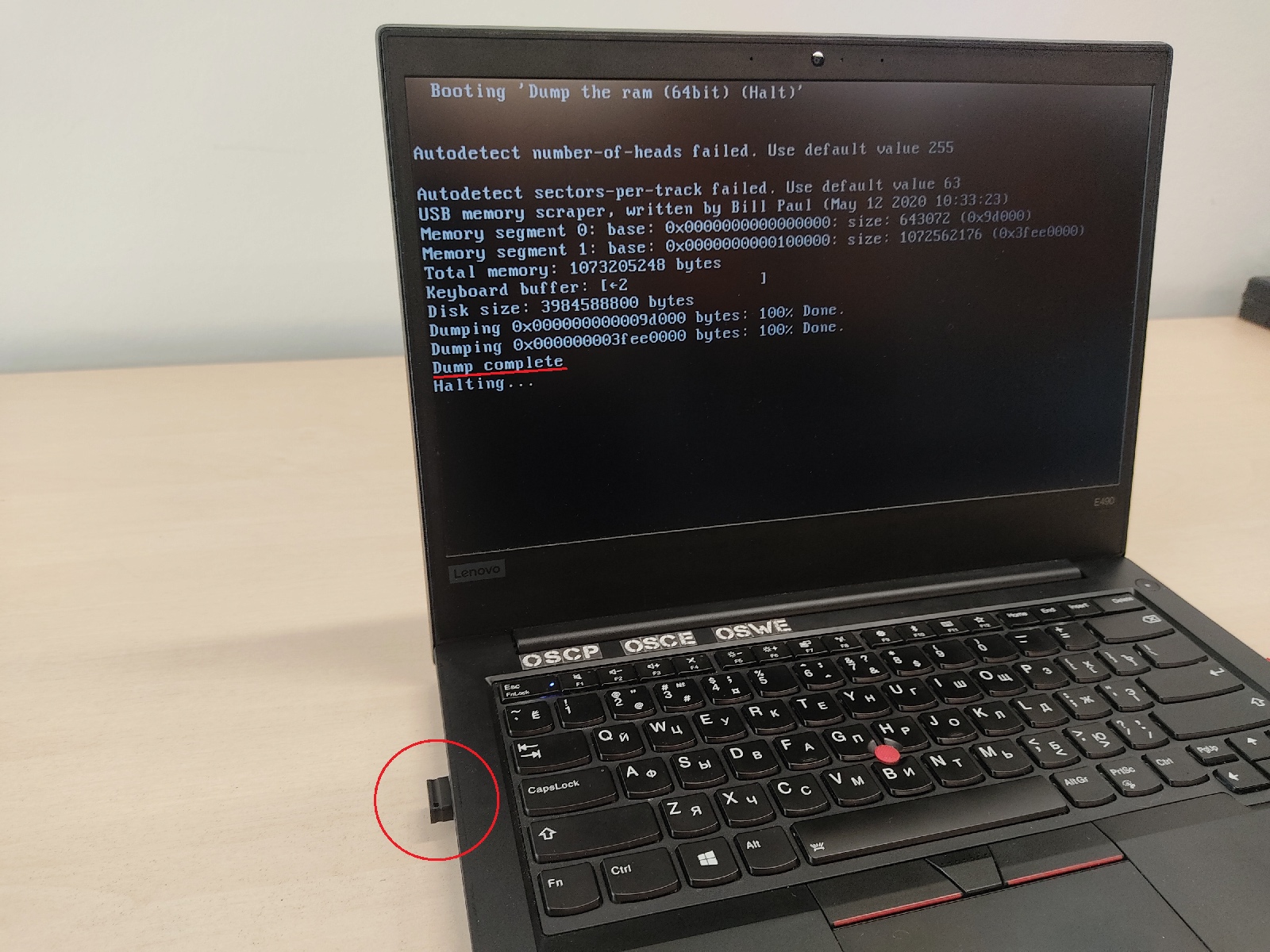

Cold boot attack

Простая глава, с которой лучше начинать чтение книги. В ней рассказывается, насколько легко могут быть извлечены данные из оперативной памяти ПК с помощью одной только флешки, даже если у вас шифрованный хард и стойкий пароль для входа в систему.

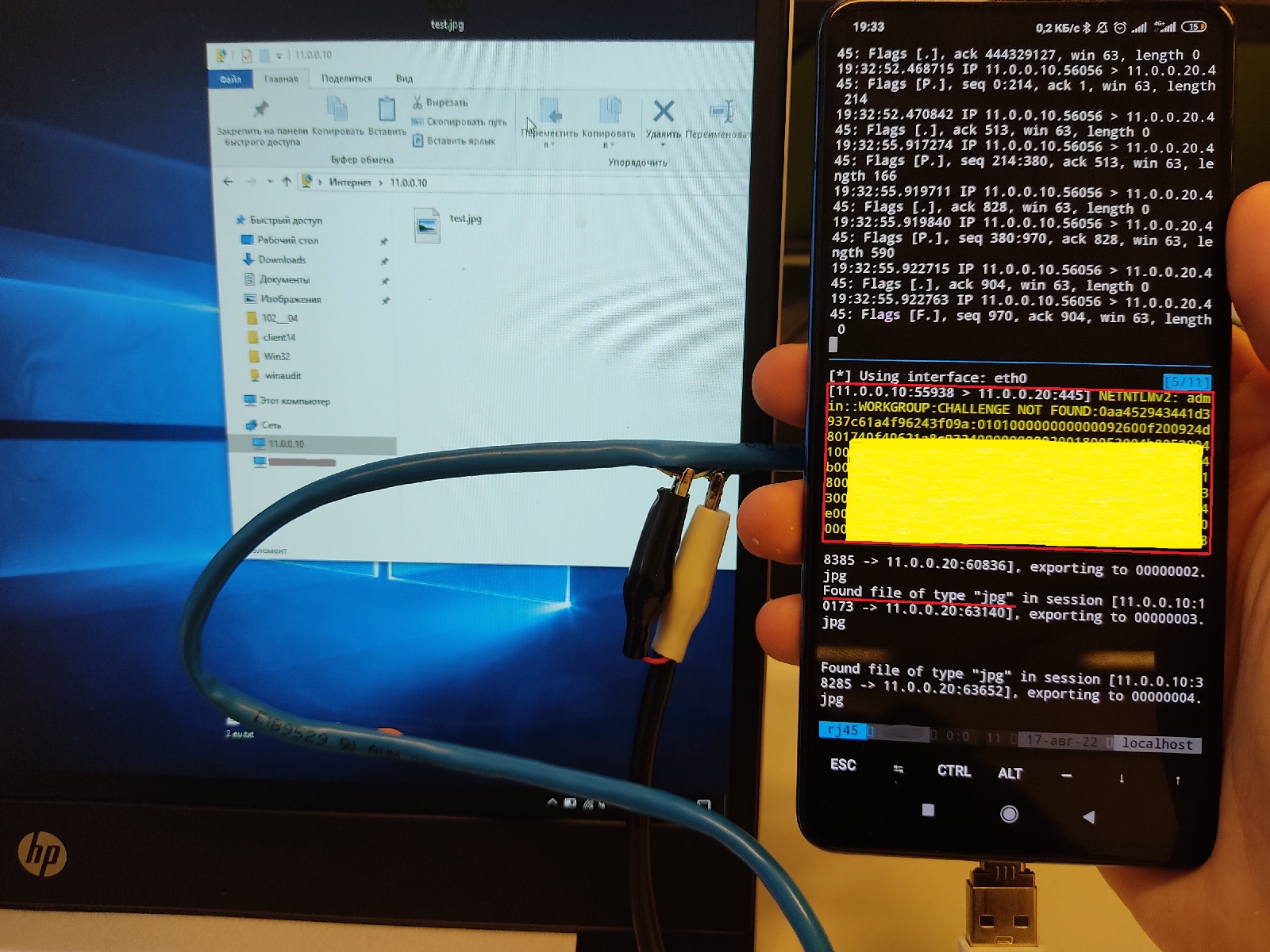

RJ-45 sniffing

Очень красивая по своей простоте атака, позволяющая снимать трафик простыми электрическими зажимами типа «крокодил». Я не автор этой идеи, но я красиво реализовал ее с помощью телефона или одноплатника.

Это делает атаку вполне применимой в реальной жизни, но, разумеется, далеко не в каждом случае. Физические атаки более просты в понимании и наглядны в действии, поэтому они и привлекают больше внимания. К слову, после публикации этой главы со мной связались продюсеры одного из популярных YouTube-каналов и предложили снять ролик на эту тему. Так мой текст впервые экранизировали, а shorts этой главы набрал больше трех миллионов просмотров.

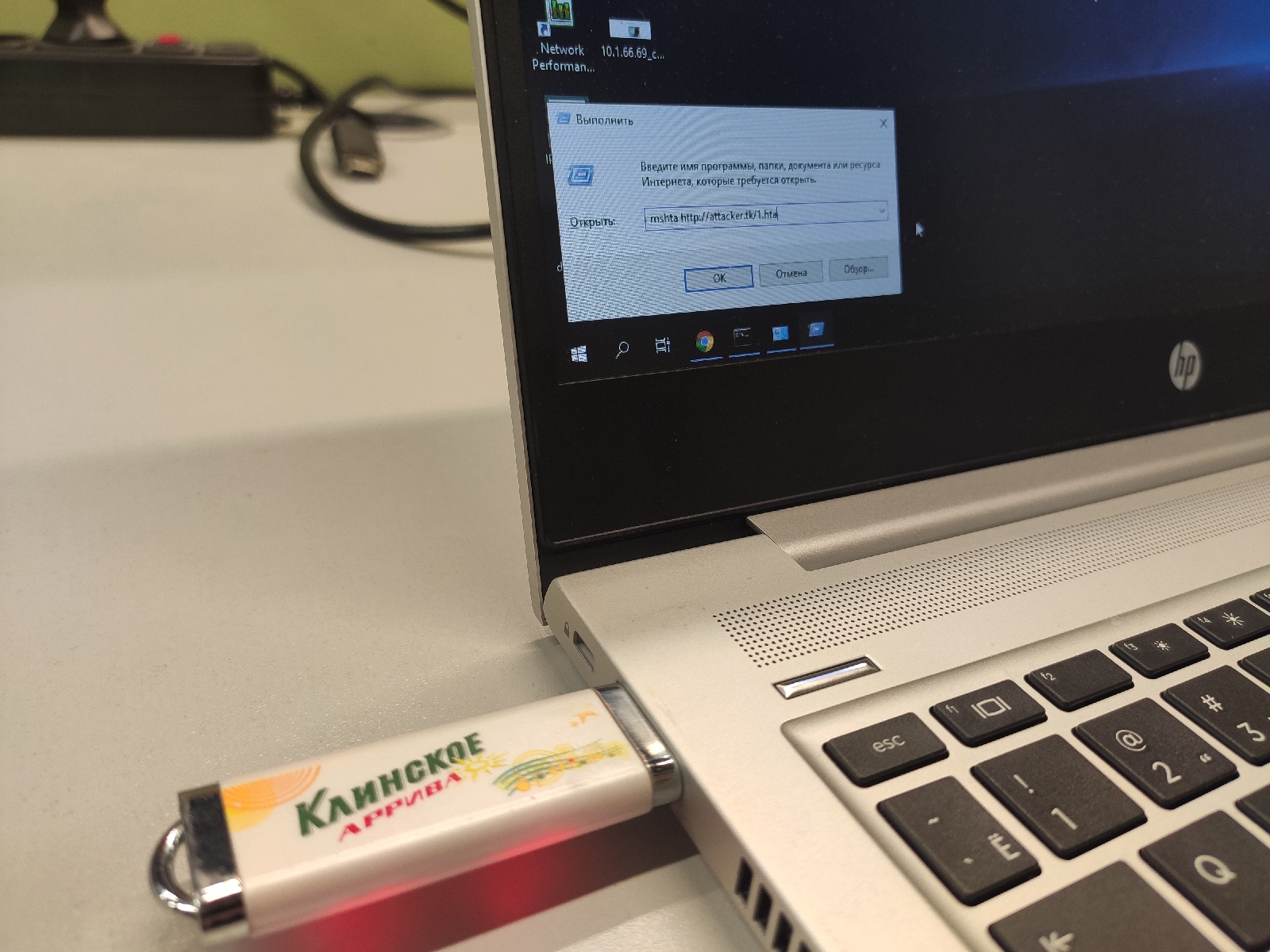

BadUSB-hid

Посвятить книгу физическим атакам и не рассказать про Rubber Ducky я просто не мог. От себя я добавил пару коротких команд для взлома ПК (которые я почерпнул, кстати, из OSCE). Также я подробно описал интересный способ применения таких флешек для атак на заблокированные компьютеры.

BadUSB-eth

Куда менее известная атака, описанная исследователем Samy Kamkar в его проекте poisontap. Она позволяет получать доступ к заблокированным компьютерам и имеет колоссальный потенциал, однако куда более сложна в исполнении, чем BadUSB-HID.

Мне хотелось показать в своей книге, что BadUSB — это не только флешки-клавиатуры, но и флешки — сетевые карты, которые прекрасно умеют вытягивать с компов секреты, причем достаточно быстро.

Pineapple

В этой главе я рассказал, как с использованием общедоступных и дешевых комплектующих собрать устройство для атак на беспроводные сети. Главная проблема, которая чаще всего возникает при проведении подобных атак, — не самое удобное расположение цели, обусловленное ограниченным радиусом действия беспроводной сети. В результате хакеру приходится проводить много времени в опасной близости от объекта вторжения.

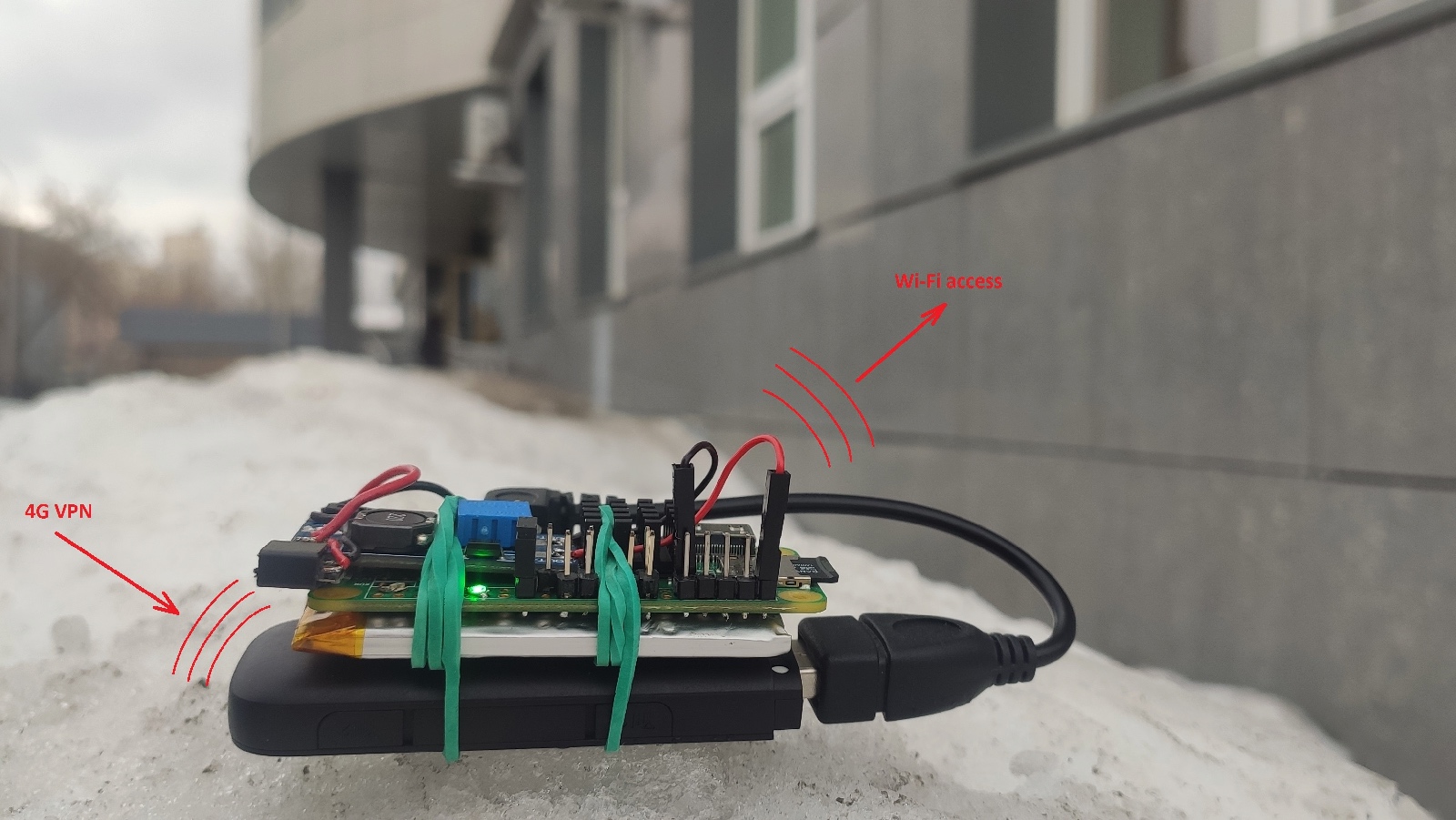

Я описал конструкцию такого хакерского девайса на базе одноплатника Raspberry Pi Zero W, запитанного от крошечного аккумулятора, при этом устройством можно удаленно управлять через интернет. Очень удобно, когда на улице –20, зона приема сигнала — пара квадратных метров, а пальцы от холода уже не в состоянии жать кнопки на телефоне.

Хакерский дрон

Это — одна из самых интересных, но проблемных глав, содержание которой меня сильно тревожило. В Watch Dogs я так и не поиграл, но геймплей просматривал. Та легкость и зрелищность, с которой в игре выполнялся взлом, особенно с использованием дистанционно управляемого квадрокоптера, навела меня на мысль повторить такой трюк в реальности.

И я придумал такую атаку: дрон в сочетании с Mousejack на борту в состоянии взломать почти любое устройство, причем за секунду, просто пролетев рядом с закрытым окном. Даже если цель расположена на верхних этажах офисного здания.

Проблемной эта глава была еще из-за фотографий. Мне хотелось показать на фото типичное офисное здание, с панорамными окнами, расположенное очень высоко и максимально неприступное для хакера с земли. Во время съемки я в очередной раз чуть не столкнулся с проблемами — бдительные граждане и охрана боятся летающих вокруг офисов дронов, и оператору могут грозить серьезные неприятности. Если, конечно, его удастся поймать!

Ко всему прочему в книге я рассказываю о том, как модернизировать дешевый «бытовой» квадрокоптер таким образом, чтобы он мог летать, не теряя связи с оператором, на десятки километров и при этом успешно противостоять всевозможным «глушилкам».

Mobile

Самая большая глава, посвященная хакингу с использованием мобильного телефона. Вообще, по одной только этой главе, наверное, можно было бы выпустить отдельную книгу.

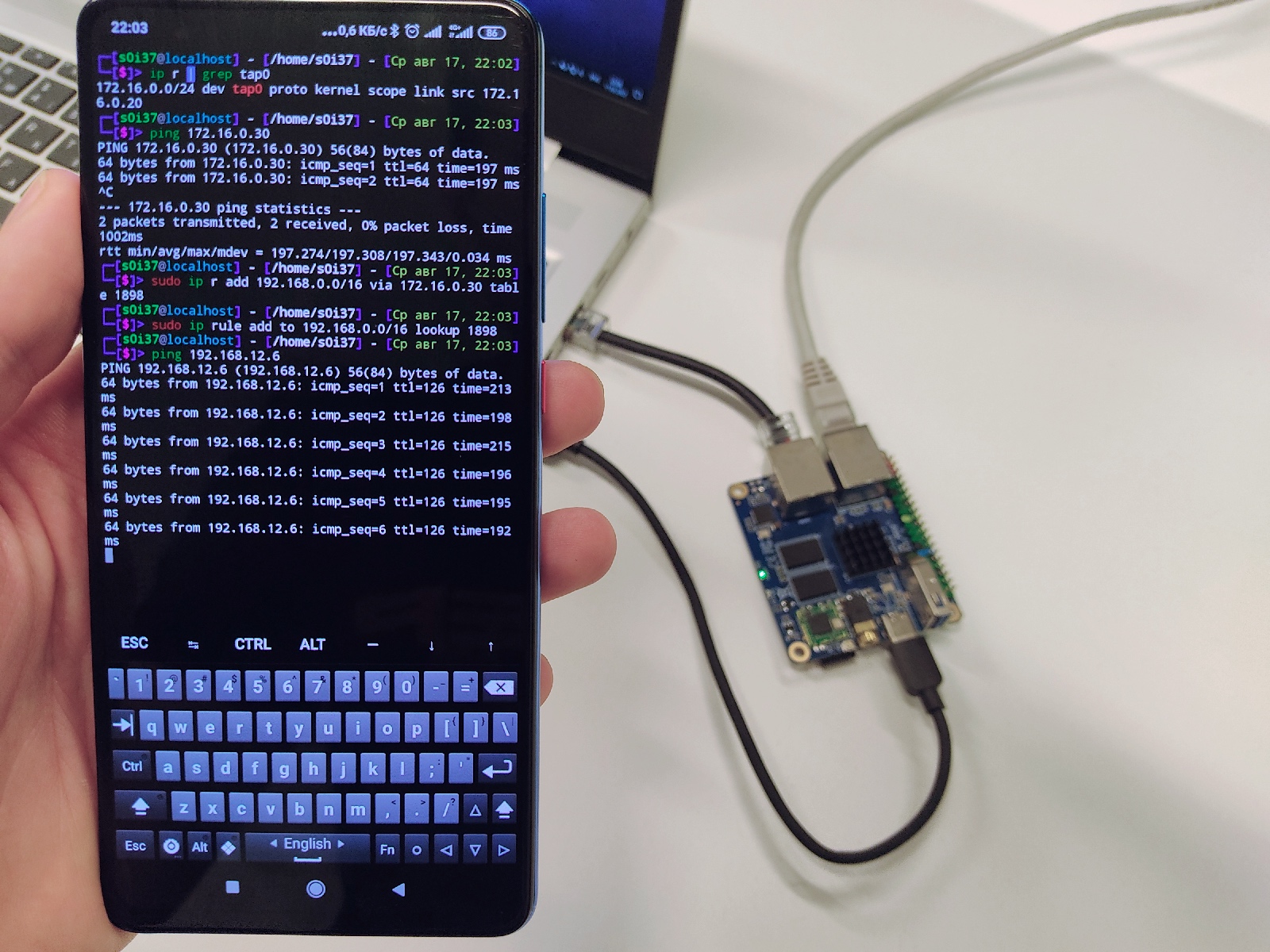

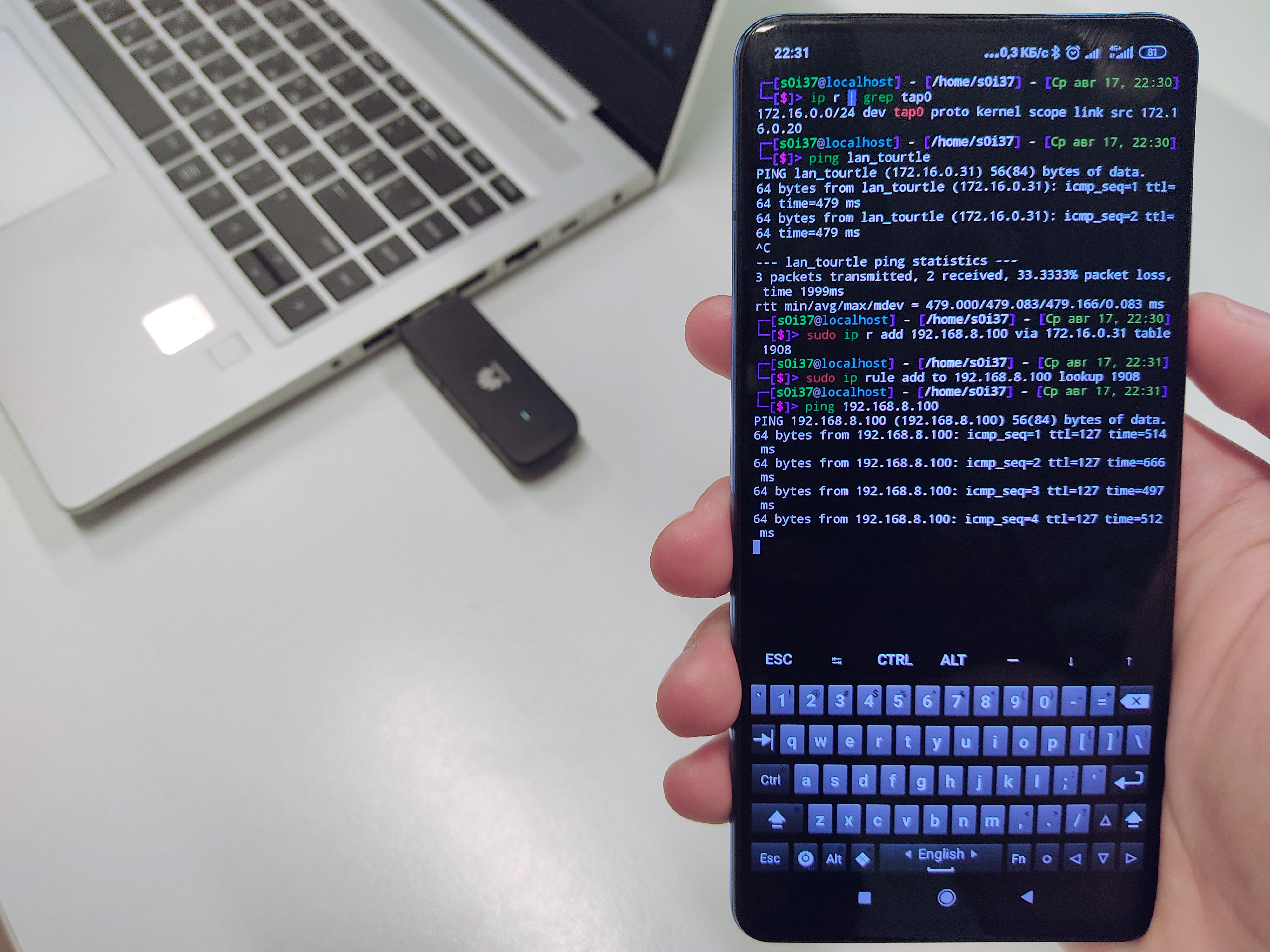

Еще со времен Nokia N900 любой телефон с ядром Linux был для меня полноценным компьютером, на котором я постепенно разворачивал свой «хакерский плацдарм». В реальных проектах Red Team, где открыто работать с ноутбуком для пентестера — слишком палевно, телефон не раз меня выручал. Помогал он мне и тогда, когда хакать нужно было, что называется, на ходу — если протяженность объекта атаки составляет сотни метров.

В этой главе на 120 страницах я подробно демонстрирую, на что способен современный телефон под управлением Android. Читателю станет очевидно, что взлом с помощью телефона — это почти так же просто, как с использованием Raspberry. Вооруженный смартфоном хакер становится еще более опасным, быстрым и незаметным, нежели с ноутбуком. И словно в игре Watch Dogs, он способен взломать систему буквально за секунду.

Также в этой главе я показываю, как с использованием смартфона реализовать практически все атаки и хакерские приемы из других глав.

Закрепление через незащищенные Ethernet-порты

На рынке присутствует целый ряд миниатюрных одноплатников с двумя портами RJ-45, с помощью этих одноплатных компьютеров можно легко собрать устройство для физического закрепления в атакованной сети. Такой девайс можно спрятать за принтером, системником или даже внутри IP-телефона.

Так что для проникновения в чужую сеть далеко не всегда нужно что-либо атаковать, достаточно лишь пристроить подобное хакерское устройство в офисе жертвы где-нибудь в укромном месте за фикусом.

Закрепление через незащищенные USB-порты

Закрепиться можно и через USB-порт. Современные 4G-модемы — очень интересные устройства, они легко переводятся в режим пропускания сетевого трафика в нехарактерном обратном направлении — из интернета (от злоумышленника) в сторону целевого компьютера (жертвы).

Такой способ закрепления — некое развитие технологии BadUSB в направлении постэксплуатации.

Spy

Пожалуй, чисто развлекательная глава, показывающая, сколько всяких приколов можно сделать с помощью пары-тройки строк кода в termux на мини-телефоне, причем даже без root-прав.

Мне хотелось наглядно продемонстрировать, что физические атаки необязательно связаны с грубой силой. Существует очень много малоизвестных приемов, которые дают весьма неплохой импакт.

Итак, книга вышла!

Я люблю, когда взлом (в ходе проектов по пентесту, конечно же) совершается красиво. Кого сейчас удивишь простым захватом домена? Мне хотелось провести аналогию многих атак, особенно с помощью мобильного телефона или дрона, с игрой Watch Dogs. Показать, что в реальном мире существуют хакерские приемы, ничем не уступающие по зрелищности играм и фильмам. Наконец, я стремился продемонстрировать все мыслимые векторы нападений со стороны злоумышленников, замотивированных настолько, что они готовы вооружиться хакерскими устройствами и приехать к вашему офису.

Книга вышла в августе, на качественной офсетной бумаге и в полноцветном исполнении. Уже за первый месяц было продано порядка 1000 экземпляров — по нынешним временам это весьма неплохой показатель. Сейчас книга отправилась в допечатку, чтобы удовлетворить спрос читателей.

Что уникального в этой книге? Наверное, это единственное издание, в котором не описано ни одной атаки, проводимой с помощью ноутбука, — используются только телефон и одноплатники.

Когда я писал эту книгу, мне хотелось, чтобы она была максимально удобной для аудитории — с цветными фотографиями и «подсветкой синтаксиса» кода и конфигов. Но цветная печать — слишком дорогое удовольствие, которое потребовало поиска спонсора. В этом качестве выступила компания УЦСБ. Именно ей должен быть благодарен каждый читатель, наслаждающийся высоким качеством печати, ведь книга, несмотря на полноцветное исполнение, продается по цене черно-белой.

Книгу я писал в отпусках, поскольку пентестер — всегда пентестер. Так что на ее страницах внимательный читатель увидит фотографии из множества стран и городов. Кое-где можно встретить довольно «смелые» иллюстрации, но спешу заверить читателей, что в ходе подготовки материала не пострадало ни одно реальное устройство. Все фотографии либо взяты из отчетов по реальным пентестам в обезличенном виде, либо сделаны на лабораторных стендах.

Я далеко не писатель, в школе я самостоятельно так и не написал ни одного сочинения. Но эта история показала мне, что для человека нет ничего невозможного, если он поставил себе цель и упорно стремится к ней.

Кстати, до 13 сентября 2023 года книгу «Хакерство. Физические атаки с использованием хакерских устройств» можно приобрести на сайте издательства со скидкой 25%.

Автор: Андрей Жуков

Комментарии (8)

MajorMotokoKusanagi

13.09.2023 18:33В электронном виде книга планируется?

Holmogorov

13.09.2023 18:33В электронном виде она есть в виде разрозненных статей на "Хакере". Можно оформить подписку и читать на xakep.ru.

NutsUnderline

13.09.2023 18:33ну поскольку я в WatchDogs играл то скажу что в реальной жизни так точно не будет. Там для хака обязательно нужно прям прямую видимость устройства. Ну и еще там телефон выдерживает плавание и никогда не разряжается и главное - сразу умеет все протоколы. Что конечно возможно если прям все-все управляться централизованно, а такого в реале нет. Худо бедно это было бы если бы имелись куча заготовленных скриптов, но при этом там герой регулярно достает еще ноут и активно набивает на клавиатуре, причем для управления дроном.

Я и здешнюю картинку со смартфоном ставлю под сомнение :)

Кстати с учетом описанных проблем с полетами, напомню что там еще есть управляемые машинки и пауки-хексаподы ;)

По итогу в игре хакинг - красивая ширма. Без опасного вождения и огнестрела ее не реально пройти даже.

И я конечно не знаток города, но мне вид на мост больше напоминает ньюерский (из известного фильма), а не СФские

Artem_Khromov

13.09.2023 18:33+1Заказал, минимум устрою себе чтиво на выходные, максимум буду собирать DIY предметы для взлома

Hidden text

applofag

13.09.2023 18:33Очень интересно, автор невероятно крут! Одно мне не понятно - зачем нужен спонсор и зачем нужно продавать цветную книгу по цене черно-белой? Почему нельзя поставить цену цветной книги? Слишком дорого и не будут покупать? Ну и проект то коммерческий, а в и итоге получается что он изначально убыточен, то для чего тогда вообще выпускать книгу? Для личных амбиций?

uncle_goga

А выход статьи как раз состоялся 13 сентября)

Holmogorov

А до конца дня скидка работала. Вроде и сейчас еще действует, не отключили почему-то :)