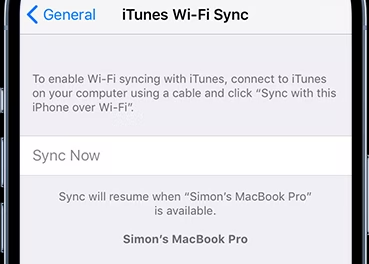

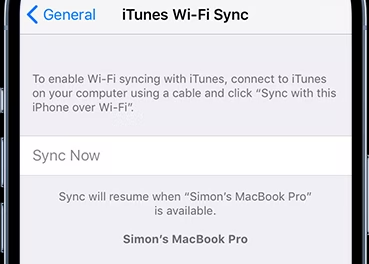

Нечасто мы пишем про киберсталкинг — когда знакомые, родственники и близкие люди используют цифровые технологии для слежки за жертвой. На прошлой неделе исследователи компании Certo показали, как можно следить за владельцами iPhone при помощи штатной, но достаточно малоизвестной фичи — синхронизации с компьютером по Wi-Fi. Достаточно получить доступ к разблокированному телефону на пару минут, подключить его к компьютеру и включить опцию создания регулярных бэкапов по беспроводной сети.

Естественно, компьютер организатора слежки и телефон жертвы должны постоянно использовать общую сеть Wi-Fi. Особенность этого метода в том, что как-либо взламывать телефон или устанавливать на него дополнительные программы не нужно. Все происходит при помощи штатной функции iOS, которая к тому же практически никак себя не проявляет: все, что видит владелец iPhone, — это иконка синхронизации в строке статуса. Между тем синхронизация происходит раз в сутки, а незашифрованный бэкап открывает сталкеру доступ почти ко всем данным пользователя. Естественно, этим воспользовались мошенники: в сети можно найти приложения, которые автоматически разбирают бэкапы и передают информацию из них на телефон инициатора слежки в удобном для анализа виде. В «сводку» попадают все текстовые сообщения (включая удаленные), фотографии, история посещения веб-сайтов, история звонков, логи мессенджеров и данные геолокации.

Естественно, такие приложения позиционируются как программы для родительского контроля. Недостаток такого способа слежки в том, что данные приходят один раз в сутки, но взамен организатор получает столько информации, сколько вряд ли достал бы любым другим способом. Примечателен и тот факт, что до релиза iOS 13-й версии обнаружить работу системы бэкапа по Wi-Fi можно было в настройках телефона.

В iOS 13 эту фичу убрали, оставив только ничего не объясняющий значок. Было бы логично иметь возможность отключить синхронизацию на телефоне, но ее нет — помогает только полный сброс устройства. Учитывая недавние нововведения, в которых добавилась возможность сквозного шифрования бэкапов в iCloud, функция Wi-Fi Sync выглядит серьезным недосмотром в модели безопасности, пусть и имеющим достаточно узкое применение, но крайне опасным.

Что еще произошло:

На прошлой неделе для автомобилей Hyundai и KIA, проданных в США, вышло обновление безопасности, закрывающее серьезную прореху (новость на Bleeping Computer со списком моделей, новость на Хабре). Обновление блокирует запуск двигателя, если до этого машину не открывали с помощью штатного брелка (точнее, если штатный иммобилайзер не распознал беспроводную метку в ключе). Эта история позволяет оценить последствия небезопасных решений в 21-м веке. Дело не только в том, что зажигание не блокируется, когда рядом нет ключа от авто. Если снять кожух рулевой колонки уязвимых автомобилей (а таких более восьми миллионов только в США), то обойти замок зажигания можно с помощью любого кабеля с разъемом USB-A. Эта «полезная» информация летом прошлого года начала распространяться в соцсети TikTok в формате челленджа. Что в свою очередь привело к росту угонов автомобилей Hyundai и KIA на 85% в Лос-Анджелесе и в девять раз — в Чикаго. По данным американского Департамента транспорта, в результате таких угонов случилось минимум 14 ДТП, в которых погибло восемь человек. Вместе с патчем Hyundai и KIA будут предлагать владельцам автомобилей стикеры с сообщением, что челлендж «больше не работает». У некоторых моделей (видимо, в базовых версиях) выпуска 2021–2022 годов без встроенного иммобилайзера проблема в принципе не решается. Владельцам таких авто предложат бесплатный замок, усложняющий демонтаж кожуха рулевой колонки.

14 февраля Github сообщил об апдейте системы Copilot. Данная система способна автоматически дописывать программный код и обучается на основе огромного массива исходников. В обновлении решены некоторые проблемы безопасности: уменьшена вероятность, что Copilot будет «подсказывать» по определению небезопасные куски кода (приводящие, например, к атакам типа SQL Injection). Кроме того, Copilot больше не будет пытаться вставлять в код ключи для доступа к приватным сервисам: ранее сервис неоднократно обвиняли в том, что он может случайно добавить чей-то токен, «подсмотрев» подобную практику в доступных примерах исходного кода. В публикации GitHub утверждается, что ключи и раньше вставлялись не настоящие, но теперь эта возможность будет полностью исключена.

Свежие апдейты для iOS/iPadOS и macOS закрывают активно эксплуатируемую уязвимость в браузерном движке Webkit.

«Лаборатория Касперского» выпустила отчет по спаму и фишинговым атакам за 2022 год.

В соцсети Twitter сделали платной функцию двухфакторной аутентификации при помощи SMS. Владелец соцсети Илон Маск объяснил такое решение мошенничеством со стороны некоторых сотовых операторов. С одной стороны, бесплатными остаются более надежные способы многофакторной аутентификации в соцсети, например использование одноразовых кодов. С другой, пользователи, настроившие авторизацию через SMS и не оплатившие подписку, автоматически лишатся дополнительного средства безопасности. А если владелец аккаунта самостоятельно не настроит альтернативный метод 2FA, его профиль будет защищен только паролем.

Естественно, компьютер организатора слежки и телефон жертвы должны постоянно использовать общую сеть Wi-Fi. Особенность этого метода в том, что как-либо взламывать телефон или устанавливать на него дополнительные программы не нужно. Все происходит при помощи штатной функции iOS, которая к тому же практически никак себя не проявляет: все, что видит владелец iPhone, — это иконка синхронизации в строке статуса. Между тем синхронизация происходит раз в сутки, а незашифрованный бэкап открывает сталкеру доступ почти ко всем данным пользователя. Естественно, этим воспользовались мошенники: в сети можно найти приложения, которые автоматически разбирают бэкапы и передают информацию из них на телефон инициатора слежки в удобном для анализа виде. В «сводку» попадают все текстовые сообщения (включая удаленные), фотографии, история посещения веб-сайтов, история звонков, логи мессенджеров и данные геолокации.

Естественно, такие приложения позиционируются как программы для родительского контроля. Недостаток такого способа слежки в том, что данные приходят один раз в сутки, но взамен организатор получает столько информации, сколько вряд ли достал бы любым другим способом. Примечателен и тот факт, что до релиза iOS 13-й версии обнаружить работу системы бэкапа по Wi-Fi можно было в настройках телефона.

В iOS 13 эту фичу убрали, оставив только ничего не объясняющий значок. Было бы логично иметь возможность отключить синхронизацию на телефоне, но ее нет — помогает только полный сброс устройства. Учитывая недавние нововведения, в которых добавилась возможность сквозного шифрования бэкапов в iCloud, функция Wi-Fi Sync выглядит серьезным недосмотром в модели безопасности, пусть и имеющим достаточно узкое применение, но крайне опасным.

Что еще произошло:

На прошлой неделе для автомобилей Hyundai и KIA, проданных в США, вышло обновление безопасности, закрывающее серьезную прореху (новость на Bleeping Computer со списком моделей, новость на Хабре). Обновление блокирует запуск двигателя, если до этого машину не открывали с помощью штатного брелка (точнее, если штатный иммобилайзер не распознал беспроводную метку в ключе). Эта история позволяет оценить последствия небезопасных решений в 21-м веке. Дело не только в том, что зажигание не блокируется, когда рядом нет ключа от авто. Если снять кожух рулевой колонки уязвимых автомобилей (а таких более восьми миллионов только в США), то обойти замок зажигания можно с помощью любого кабеля с разъемом USB-A. Эта «полезная» информация летом прошлого года начала распространяться в соцсети TikTok в формате челленджа. Что в свою очередь привело к росту угонов автомобилей Hyundai и KIA на 85% в Лос-Анджелесе и в девять раз — в Чикаго. По данным американского Департамента транспорта, в результате таких угонов случилось минимум 14 ДТП, в которых погибло восемь человек. Вместе с патчем Hyundai и KIA будут предлагать владельцам автомобилей стикеры с сообщением, что челлендж «больше не работает». У некоторых моделей (видимо, в базовых версиях) выпуска 2021–2022 годов без встроенного иммобилайзера проблема в принципе не решается. Владельцам таких авто предложат бесплатный замок, усложняющий демонтаж кожуха рулевой колонки.

14 февраля Github сообщил об апдейте системы Copilot. Данная система способна автоматически дописывать программный код и обучается на основе огромного массива исходников. В обновлении решены некоторые проблемы безопасности: уменьшена вероятность, что Copilot будет «подсказывать» по определению небезопасные куски кода (приводящие, например, к атакам типа SQL Injection). Кроме того, Copilot больше не будет пытаться вставлять в код ключи для доступа к приватным сервисам: ранее сервис неоднократно обвиняли в том, что он может случайно добавить чей-то токен, «подсмотрев» подобную практику в доступных примерах исходного кода. В публикации GitHub утверждается, что ключи и раньше вставлялись не настоящие, но теперь эта возможность будет полностью исключена.

Свежие апдейты для iOS/iPadOS и macOS закрывают активно эксплуатируемую уязвимость в браузерном движке Webkit.

«Лаборатория Касперского» выпустила отчет по спаму и фишинговым атакам за 2022 год.

В соцсети Twitter сделали платной функцию двухфакторной аутентификации при помощи SMS. Владелец соцсети Илон Маск объяснил такое решение мошенничеством со стороны некоторых сотовых операторов. С одной стороны, бесплатными остаются более надежные способы многофакторной аутентификации в соцсети, например использование одноразовых кодов. С другой, пользователи, настроившие авторизацию через SMS и не оплатившие подписку, автоматически лишатся дополнительного средства безопасности. А если владелец аккаунта самостоятельно не настроит альтернативный метод 2FA, его профиль будет защищен только паролем.