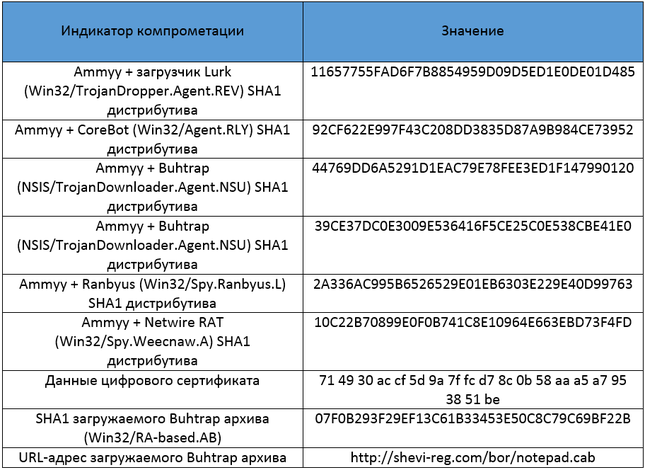

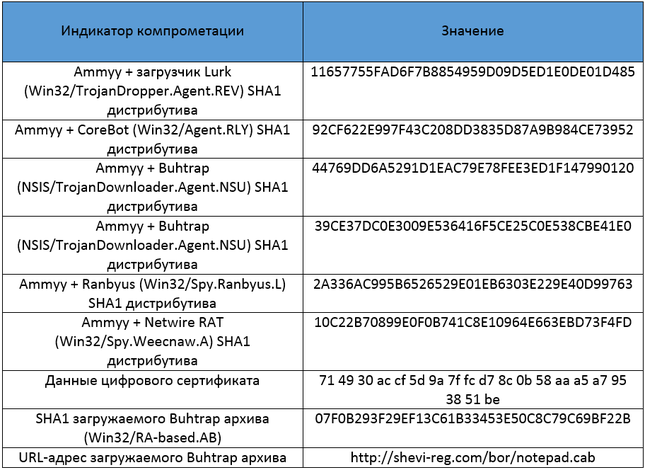

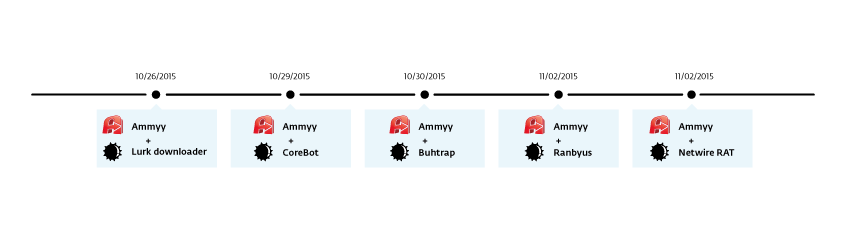

В конце октября наши аналитики заметили вредоносную активность на веб-сайте компании Ammy, которая специализируется на разработке инструмента удаленного доступа Ammyy Admin. Злоумышленникам удалось загрузить на сервер веб-сайта этой компании вредоносную модификацию дистрибутива вышеуказанной программы, которая содержала вредоносное ПО кибергруппы buhtrap.

Несмотря на то, что Ammyy Admin является легитимным ПО, оно уже ранее использовалось злоумышленниками в своих вредоносных кампаниях и, поэтому некоторые антивирусные продукты, в том числе и ESET, обнаруживают его как потенциально нежелательное приложение (PUA). Тем не менее, он по-прежнему широко используется, в частности, в России.

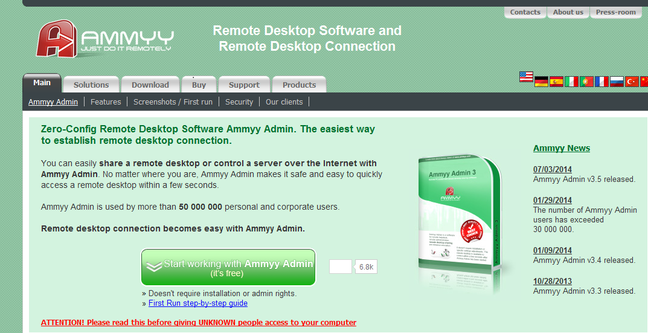

Рис. Внешний вид веб-сайта ammyy.com.

Как мы отмечали в нашем предыдущем исследовании, посвященном операции buhtrap, эта кибергруппа активно специализировалась на кибератаках российского бизнеса. Для этого использовалась фишинговая рассылка по электронной почте. Так как различные инструменты удаленного доступа к компьютерам активно используются корпоративными пользователями, в компрометации веб-сайта Ammy определенно присутствует смысл. Нужно отметить, что на веб-сайте Ammyy указываются клиенты компании, среди которых есть российские банки, а также компании из списка 500 Fortune.

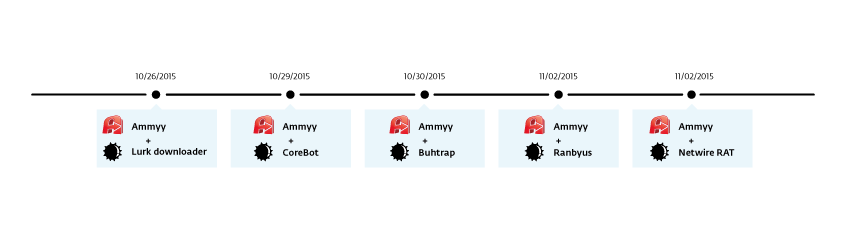

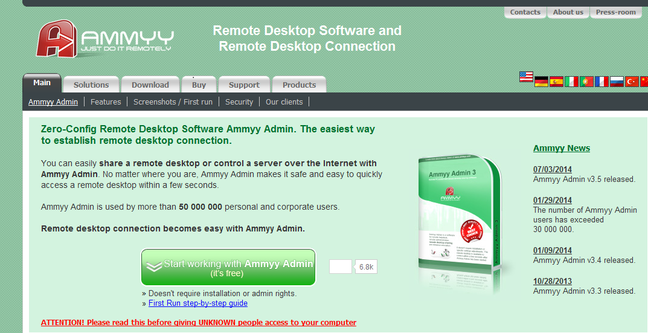

В настоящее время указанный веб-сайт уже очищен от вредоносного ПО и распространяет легитимные дистрибутивы Ammyy Admin, но в течение недели пользователи загружали оттуда поддельный дистрибутив, содержащий установщик программы, а также исполняемый файл вредоносного ПО. Расследование наших специалистов показало, что за указанный промежуток времени веб-сайт распространял несколько семейств вредоносного ПО. Ниже указана временная шкала распространения сайтом различных семейств вредоносных программ.

Рис. Временная шкала распространения различных типов вредоносного ПО скомпрометированным веб-сайтом Ammyy (Lurk, CoreBot, Buhtrap, Ranbyus, Netwire RAT).

Первой вредоносной программой, которую мы наблюдали на веб-сайте, был загрузчик трояна lurk. Он распространялся 26-го октября. После этого, 29-го октября, мы наблюдали CoreBot, а 30-го числа вредоносную программу кибергруппы Buhtrap. В начале ноября мы наблюдали распространяемые банковский троян Ranbyus и средство удаленного доступа Netwire RAT.

Хотя вышеуказанные семейства вредоносных программ никак не связаны друг с другом, фальшивые дистрибутивы программы Ammyy Admin выполняли одинаковые действия: устанавливали саму программу удаленного администрирования, а также запускали на исполнение файл под названием AmmyyService.exe или AmmyySvc.exe, который представлял из себя вредоносное ПО. Можно предположить, что злоумышленники, которые осуществляли взлом веб-сайта, предоставляли свои услуги по распространению вредоносного содержимого различным злоумышленникам.

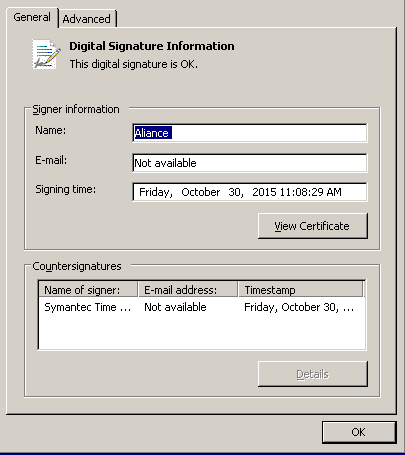

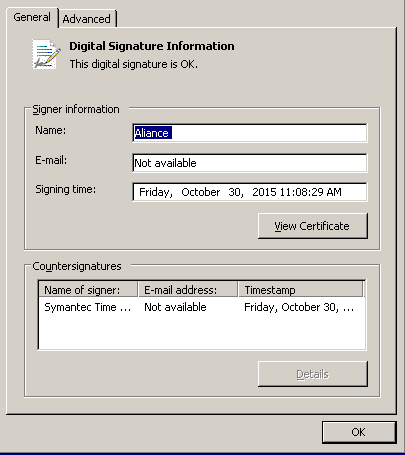

В случае с Buhtrap, вредоносная программа представляла из себя загрузчик (даунлоадер) и ее поведение похоже на аналогичное вредоносное ПО из кампании, которую мы уже описывали ранее. Загрузчик получает список установленного в системе ПО, а также список посещенных пользователем URL-адресов. Если он посчитает скомпрометированную им систему подходящей для злоумышленников, он загружает для нее необходимый троян. Файл самого загрузчика был подписан нижеуказанным цифровым сертификатом. Как и в предыдущем случае операции Buhtrap, загрузчик специализируется на загрузке не самого исполняемого файла, а установочного пакета (архива), в который входит и дроппер вредоносной программы.

Рис. Действительный цифровой сертификат, которым был подписан загрузчик Buhtrap.

Загруженный пакет содержит необходимые файлы, которые необходимы злоумышленникам для осуществления операции кибершпионажа. Вредоносный код специализируется на получении нажатий клавиш клавиатуры (кейлоггер), перечислении смарт-карт и взаимодействии с удаленным C&C-сервером. Возможности вредоносной программы идентичны тем, которые мы рассматривали в случае с вредоносной программой, использованной в прошлой вредоносной кампании, они обе используют для своей загрузки механизм DLL Side-Loading. Основное различие заключается в том, что в этот раз в качестве легитимного приложения для DLL Side-Loading был выбран не Yandex Punto, а ПО под названием The Guide.

Заключение

Кибергруппа Buhtrap продолжает проявлять активность и использует новые методы для компрометации корпоративных пользователей. Как и киберпреступники, стоящие за банковским трояном Carbanak, кибергруппа Buhtrap использует те методы компрометации пользователей, которые мы привыкли видеть в направленных кибератаках. Использование Watering Hole позволяет переквалифицировать Buhtrap из разряда простой кибергруппы в APT-группу.

Несмотря на то, что Ammyy Admin является легитимным ПО, оно уже ранее использовалось злоумышленниками в своих вредоносных кампаниях и, поэтому некоторые антивирусные продукты, в том числе и ESET, обнаруживают его как потенциально нежелательное приложение (PUA). Тем не менее, он по-прежнему широко используется, в частности, в России.

Рис. Внешний вид веб-сайта ammyy.com.

Как мы отмечали в нашем предыдущем исследовании, посвященном операции buhtrap, эта кибергруппа активно специализировалась на кибератаках российского бизнеса. Для этого использовалась фишинговая рассылка по электронной почте. Так как различные инструменты удаленного доступа к компьютерам активно используются корпоративными пользователями, в компрометации веб-сайта Ammy определенно присутствует смысл. Нужно отметить, что на веб-сайте Ammyy указываются клиенты компании, среди которых есть российские банки, а также компании из списка 500 Fortune.

В настоящее время указанный веб-сайт уже очищен от вредоносного ПО и распространяет легитимные дистрибутивы Ammyy Admin, но в течение недели пользователи загружали оттуда поддельный дистрибутив, содержащий установщик программы, а также исполняемый файл вредоносного ПО. Расследование наших специалистов показало, что за указанный промежуток времени веб-сайт распространял несколько семейств вредоносного ПО. Ниже указана временная шкала распространения сайтом различных семейств вредоносных программ.

Рис. Временная шкала распространения различных типов вредоносного ПО скомпрометированным веб-сайтом Ammyy (Lurk, CoreBot, Buhtrap, Ranbyus, Netwire RAT).

Первой вредоносной программой, которую мы наблюдали на веб-сайте, был загрузчик трояна lurk. Он распространялся 26-го октября. После этого, 29-го октября, мы наблюдали CoreBot, а 30-го числа вредоносную программу кибергруппы Buhtrap. В начале ноября мы наблюдали распространяемые банковский троян Ranbyus и средство удаленного доступа Netwire RAT.

Хотя вышеуказанные семейства вредоносных программ никак не связаны друг с другом, фальшивые дистрибутивы программы Ammyy Admin выполняли одинаковые действия: устанавливали саму программу удаленного администрирования, а также запускали на исполнение файл под названием AmmyyService.exe или AmmyySvc.exe, который представлял из себя вредоносное ПО. Можно предположить, что злоумышленники, которые осуществляли взлом веб-сайта, предоставляли свои услуги по распространению вредоносного содержимого различным злоумышленникам.

В случае с Buhtrap, вредоносная программа представляла из себя загрузчик (даунлоадер) и ее поведение похоже на аналогичное вредоносное ПО из кампании, которую мы уже описывали ранее. Загрузчик получает список установленного в системе ПО, а также список посещенных пользователем URL-адресов. Если он посчитает скомпрометированную им систему подходящей для злоумышленников, он загружает для нее необходимый троян. Файл самого загрузчика был подписан нижеуказанным цифровым сертификатом. Как и в предыдущем случае операции Buhtrap, загрузчик специализируется на загрузке не самого исполняемого файла, а установочного пакета (архива), в который входит и дроппер вредоносной программы.

Рис. Действительный цифровой сертификат, которым был подписан загрузчик Buhtrap.

Загруженный пакет содержит необходимые файлы, которые необходимы злоумышленникам для осуществления операции кибершпионажа. Вредоносный код специализируется на получении нажатий клавиш клавиатуры (кейлоггер), перечислении смарт-карт и взаимодействии с удаленным C&C-сервером. Возможности вредоносной программы идентичны тем, которые мы рассматривали в случае с вредоносной программой, использованной в прошлой вредоносной кампании, они обе используют для своей загрузки механизм DLL Side-Loading. Основное различие заключается в том, что в этот раз в качестве легитимного приложения для DLL Side-Loading был выбран не Yandex Punto, а ПО под названием The Guide.

Заключение

Кибергруппа Buhtrap продолжает проявлять активность и использует новые методы для компрометации корпоративных пользователей. Как и киберпреступники, стоящие за банковским трояном Carbanak, кибергруппа Buhtrap использует те методы компрометации пользователей, которые мы привыкли видеть в направленных кибератаках. Использование Watering Hole позволяет переквалифицировать Buhtrap из разряда простой кибергруппы в APT-группу.