Друзья, и снова привет. Меня зовут Алексей Потапов, я представляю отдел обнаружения атак экспертного центра безопасности Positive Technologies (PT Expert Security Center). Продолжу историю о том, как наши знания обогащают продукты Positive Technologies, чтобы они обеспечивали конечную цель — результативную кибербезопасность. Ранее мы уже рассказывали вам о нашем подходе к обнаружению атак в SIEM-системах и, не побоюсь этого слова, киллер-фиче — механизме построения цепочек запускаемых процессов на основе нормализованных событий.

В этот раз поговорим о том, как в продукты для кибербезопасности проникают технологии machine learning (ML, машинное обучение) — на примере использования ML-модуля для поведенческого анализа в MaxPatrol SIEM. О некоторых технических аспектах работы отдельно взятых моделей мы недавно рассказали на Positive Hack Days — запись можно посмотреть тут. Еще больше подробностей читайте в другом материале на Хабре.

Позитивный ML в SIEM

Пользователям MaxPatrol SIEM версии 8.0 доступен модуль Behavioral Anomaly Detection, так называемый BAD. Модуль позволяет выявлять атаки злоумышленников с использованием тактик «Выполнение», «Управление и контроль», «Перемещение внутри периметра» по матрице MITRE ATT&CK и подтверждать срабатывания соответствующих правил корреляции. ML-модуль снижает когнитивную нагрузку аналитика SIEM, позволяя эффективнее принимать решение по инциденту информационной безопасности. BAD работает как система second opinion — собирает данные о событиях и пользователях, присваивает им определенный уровень оценки риска (risk score) и выдает альтернативное мнение, основываясь на своих алгоритмах.

В коллаборации с еще одной командой Positive Technologies — ребятами из отдела перспективных технологий, которые занимаются исследованиями в области ML, мы добавляем новые технологии в продукты.

Мы не пошли по пути классических решений UEBA (User and Entity Behavior Analytics): помимо информации о поведении пользователей и сущностей мы используем актуальные знания о тактиках и техниках злоумышленников, применяя на практике технологии machine learning, чтобы быстро детектировать кибератаку и проанализировать ее контекст.

Шаблоны поведения хакера vs. модели ML

У нас более 20 лет опыта в обнаружении и разборе сложных киберинцидентов. Это знание основных этапов цепочек атак, шаблонов поведения атакующих, которые можно эффективно обнаружить при помощи моделей машинного обучения.

Почти любая интерактивная атака будет связана со следующими этапами:

Execution (выполнение) — выполнение кода на скомпрометированных системах на основе техник living off the land или же bring your own land.

Command and сontrol (управление и контроль) — взаимодействие инструментария атакующих с инфраструктурой атакующих.

Lateral movement (перемещение внутри периметра) — перемещение атакующего от системы к системе для реализации недопустимых событий.

Мы разработали модели машинного обучения, реализованные на основных типах событий и их признаков, которые могут быть обнаружены на обозначенных выше этапах кибератаки.

По логике модели разбиты на несколько типов и подтипов:

Proсess аctivity (активность процессов);

Process execution activity (активность запускаемых процессов);

Network process activity (сетевая активность процессов);

Access process to local pipe (связь процесса с локальным именованным каналом);

Relationship between two processes on different hosts (связь различных процессов разных компьютеров);

Access аctivity (активность по доступам);

Network share access (доступы к общим сетевым ресурсам);

Network pipe access (доступ к именованному каналу).

В систему заложены вердикты моделей машинного обучения и правила корреляции. Это поможет операторам MaxPatrol SIEM принимать решения при анализе сработок.

Поддержка принятия решений

Про детектирование атак на основе оповещений (алертинга) я уже рассказывал. В свою очередь модуль BAD должен помочь операторам и аналитикам SIEM-системы ускорить обработку оповещения за счет обогащенной информации из BAD об уровне критичности события (risk score). Он будет говорить, какие модели сработали и насколько аномальна та активность, которая привела к сработке правила корреляции.

Одно и то же событие может интерпретироваться по-разному правилами корреляции и модулем BAD. Все это в комплексе поможет оператору принять правильное решение при анализе сработки. Давайте рассмотрим примеры. Ниже вы увидите интерфейс MaxPatrol SIEM, а также инструментария, которым мы, специалисты PT Expert Security Center, пользуемся для расследований и взаимодействия с BAD.

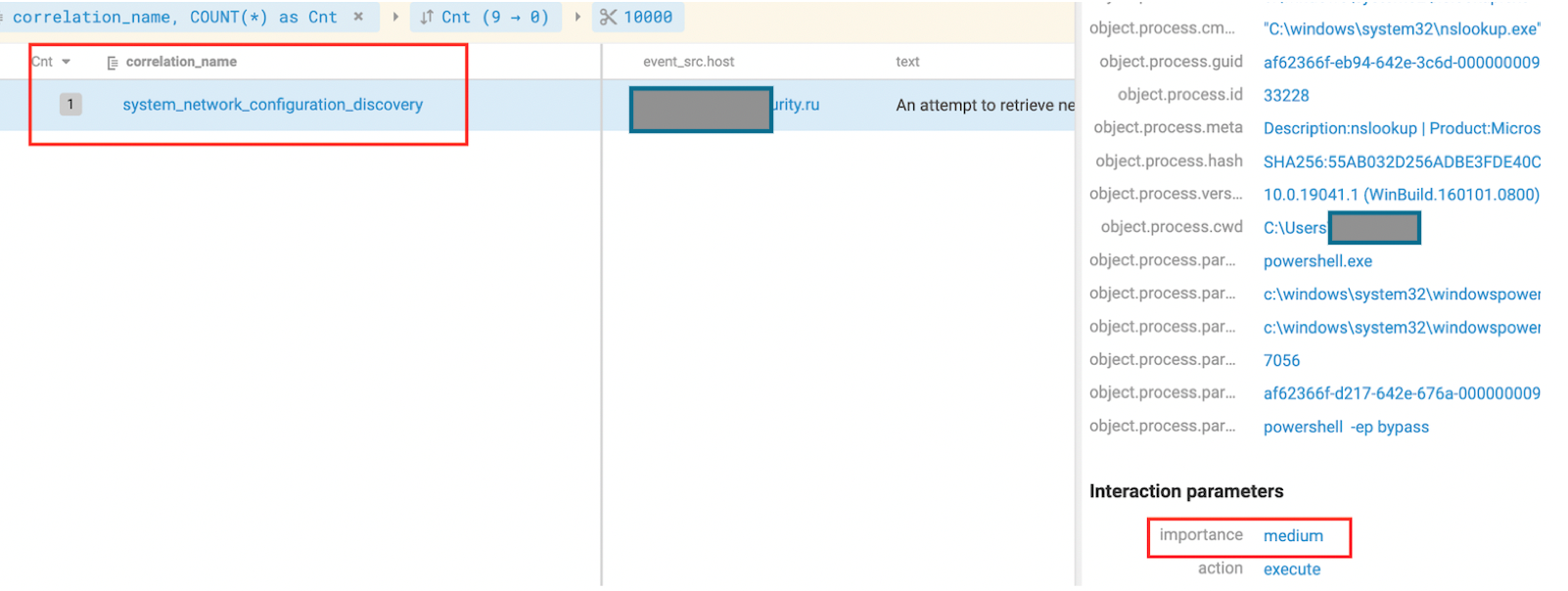

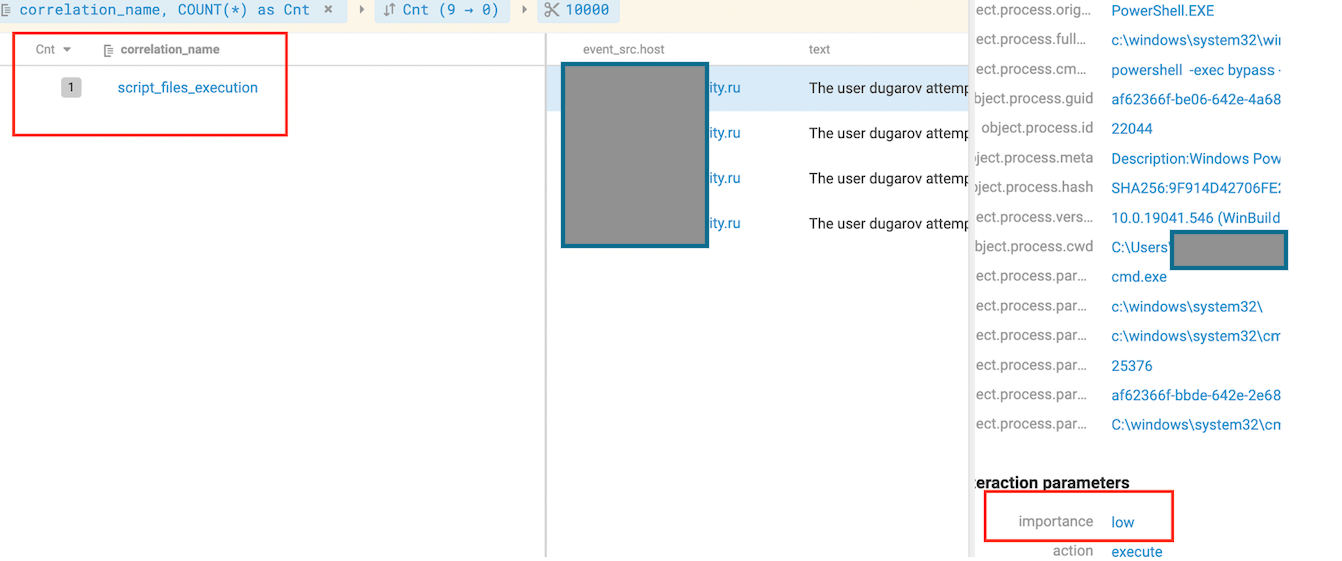

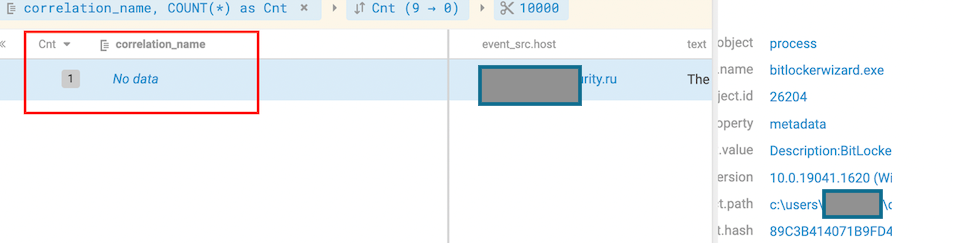

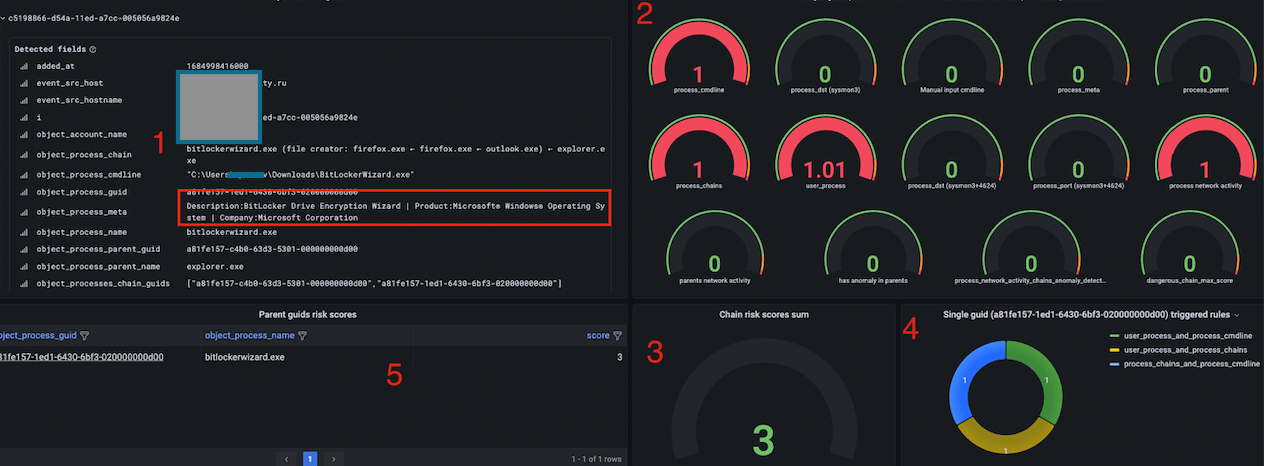

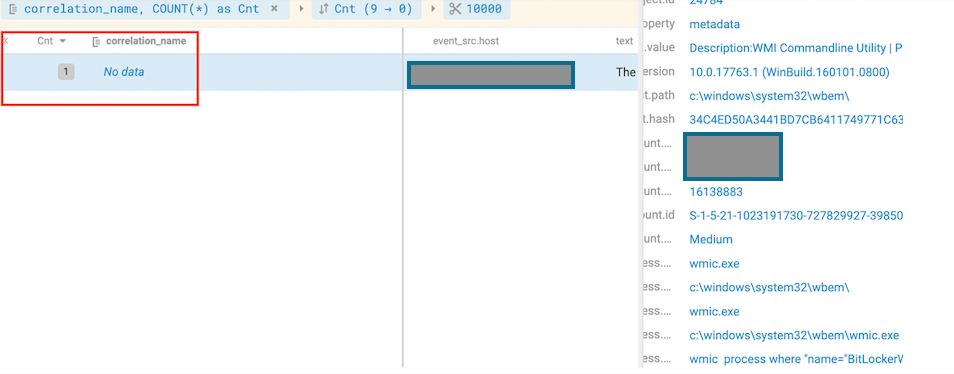

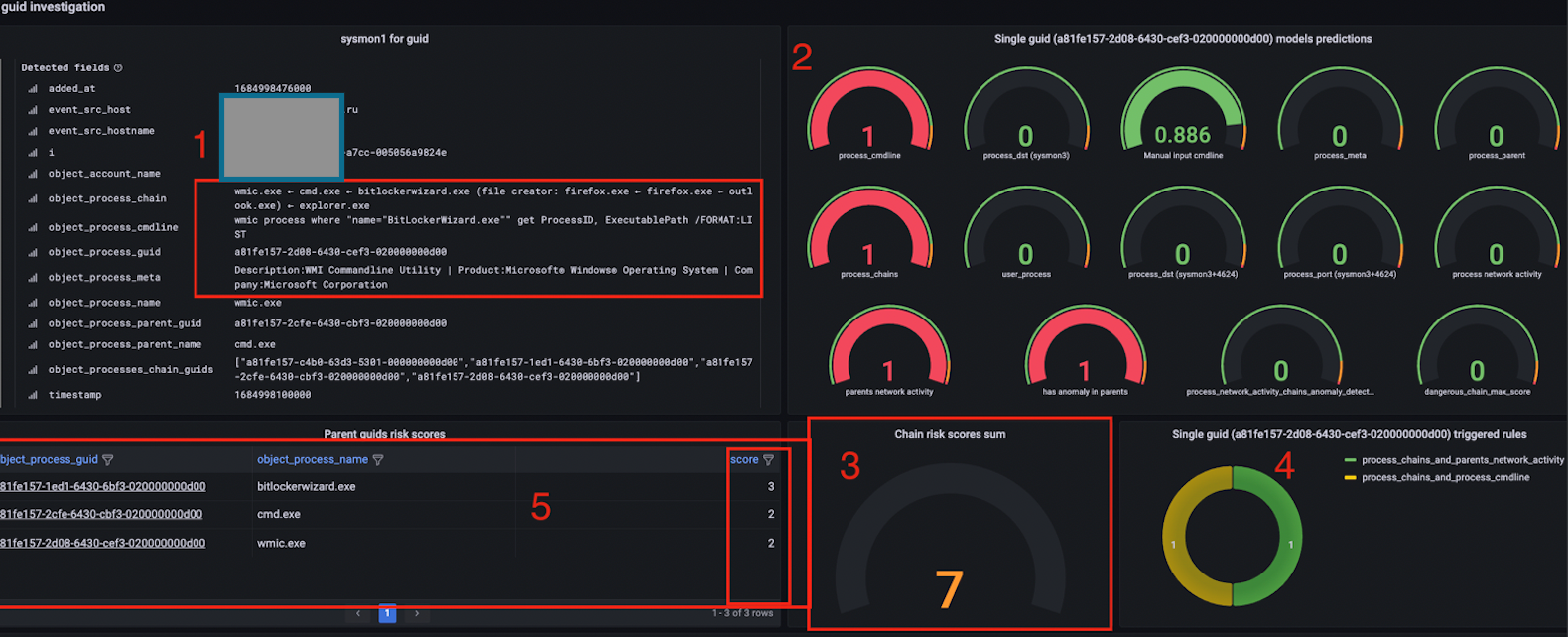

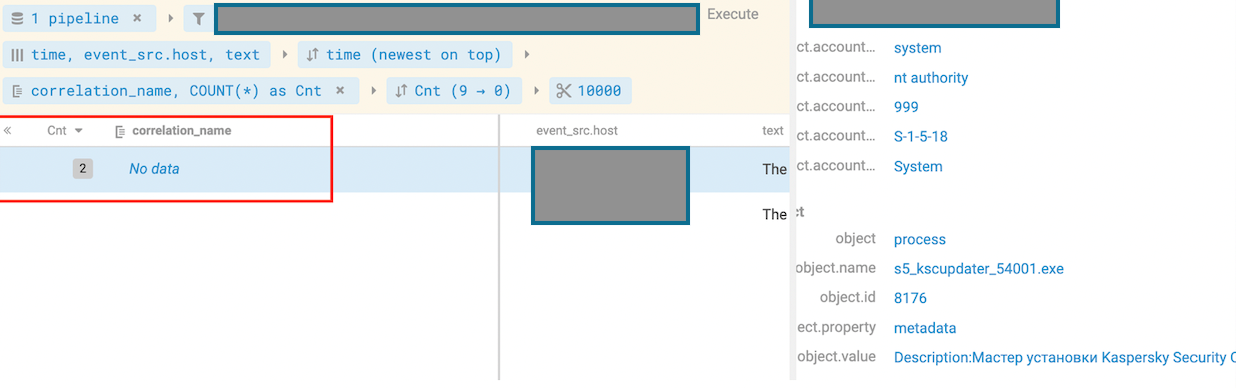

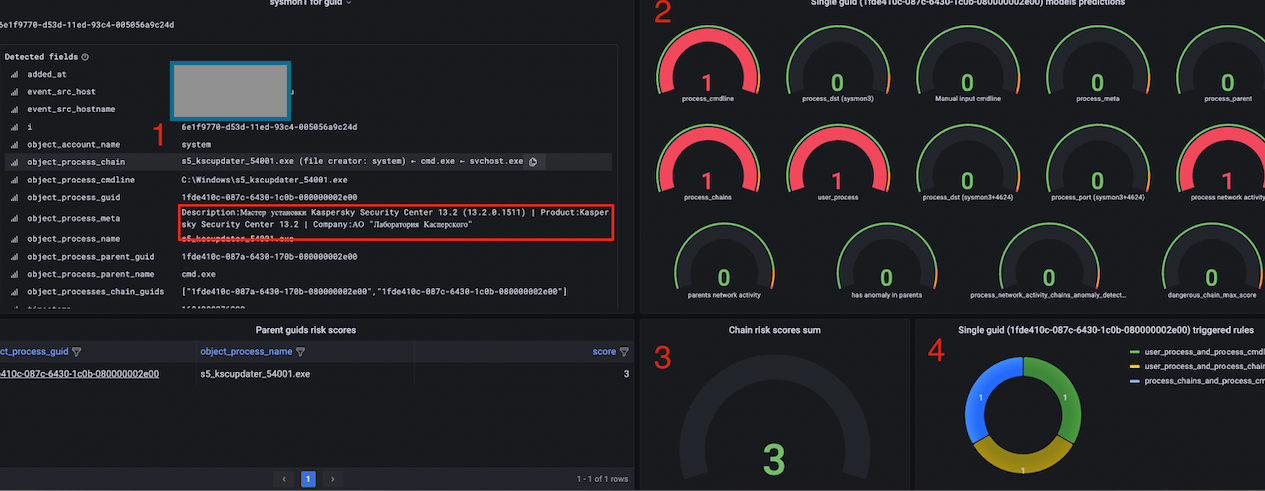

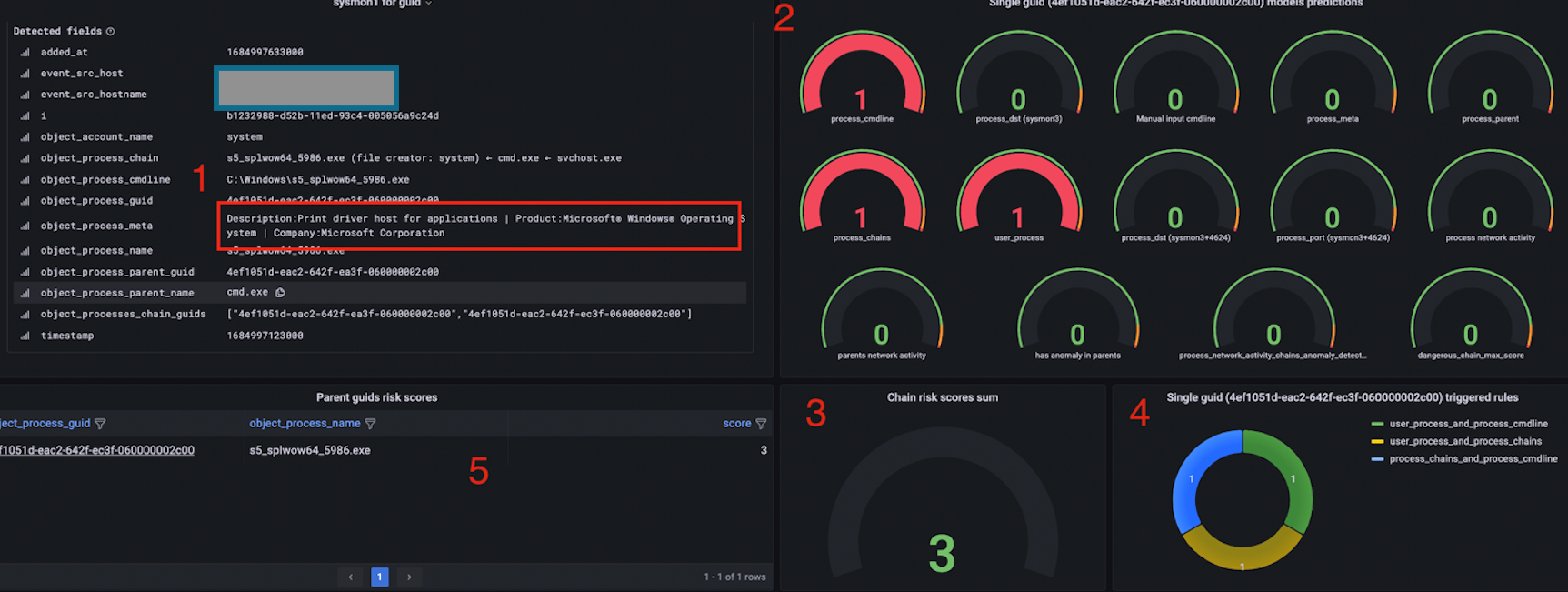

Кейс № 1. Произошла сработка правил корреляции с уровнями важности medium и low (рис. 1., рис. 3). BAD MaxPatrol SIEM на основе ML-моделей и встроенных правил корреляции посчитал эти события более важными (рис. 2 — см. области, отмеченные цифрами 3–5; рис. 4 — см. области, отмеченные цифрами 3–5). Поэтому уровень критичности этих двух сработавших правил корреляции будет увеличен после того, как сработавшие правила обогатятся соответствующей информацией из BAD.

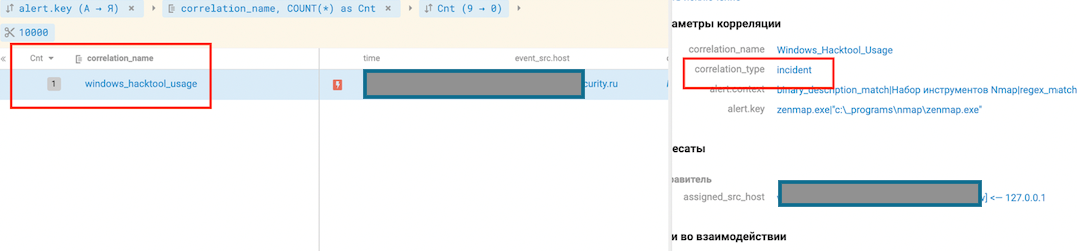

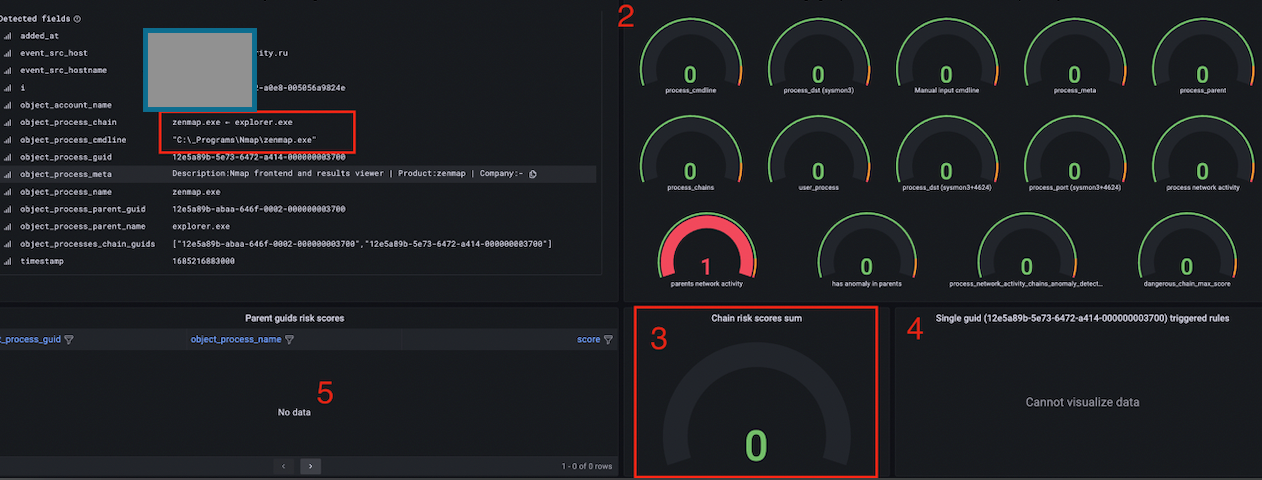

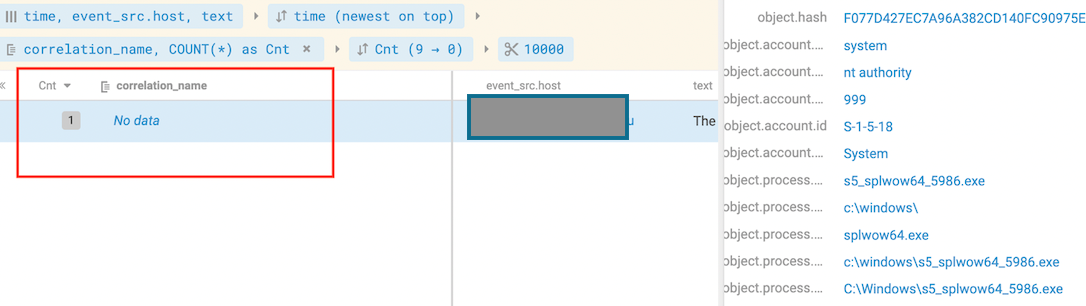

Кейс № 2. Рассмотрим противоположную ситуацию, когда произошла сработка правила корреляции с типом incident (рис. 5), но BAD посчитал, что событие, для которого сработало правило, не несет никакой угрозы (рис. 6. — см. область, отмеченную цифрой 3). Таким образом, после обогащения сработавших правил информацией из BAD, мы понизим уровень критичности события с типом incident до уровня low.

Благодаря использованию модуля BAD в MaxPatrol SIEM 8.0 мы сократили число false positives, помогая операторам быстрее определять, с чем они работают: с incident или false positive.

Пропущенные атаки, или Борьба с false negatives

Фундаментальный, наиболее ценный компонент зрелой SIEM-системы — заложенная в нее экспертиза в виде правил корреляции. Но злоумышленники постоянно совершенствуют свои тактики, техники и инструментарий. В открытых источниках много информации, в том числе от вендоров SIEM, о детектирующей логике правил корреляции, но эта информация также доступна и злоумышленникам.

Так или иначе операторы могут пропустить определенные шаги атакующих, поэтому нужен альтернативный метод обнаружения действий злоумышленников. Но не заменяющий, а дополняющий первый.

Помимо того, что BAD в MaxPatrol SIEM должен обнаруживать то, что детектируют правила корреляции, мы закладываем в этот модуль модели и правила корреляции, которые должны обнаружить то, что потенциально могли пропустить другие механизмы системы.

Рассмотрим пример того, как хакеры уходят от обнаружения правилами корреляции, и то, как эту активность видит BAD.

Шаг 1. Первоначальный вектор проникновения — скачивание и запуск вредоносного файла через браузер.

Данный вредоносный файл был тщательно подготовлен злоумышленниками для обхода средств защиты (рис. 7). Обратим внимание, что после заражения почти все тактики и техники, которые были применены злоумышленниками на хостах, были обнаружены правилами корреляции. Но не сами запуски вредоносных файлов.

Разработанный на альтернативных методах обнаружения, BAD смог обнаружить нелегитимный запуск вредоносного файла. Обратим внимание на показатель уровня риска запущенного процесса (рис. 8 — см. области 3 и 5). Но вернемся к этому позже.

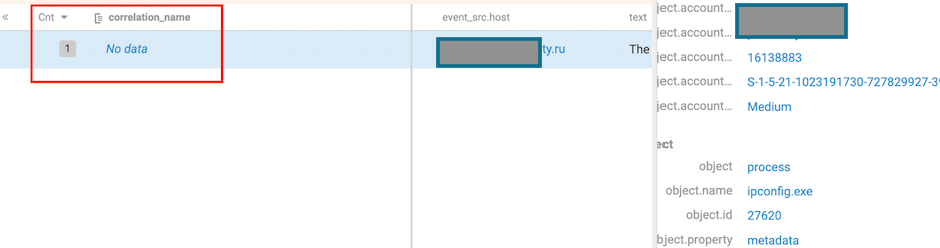

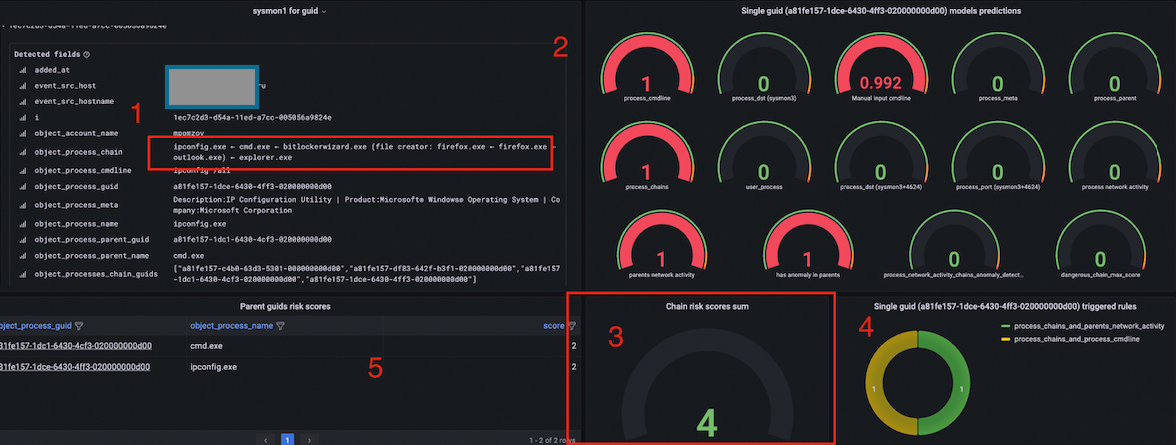

Рассмотрим еще один случай, когда активность злоумышленников может скрываться за легитимной активностью и некоторые сработки могут попасть под исключения, что и произошло в данном случае (рис. 9). Злоумышленник запустил команду разведки сетевой конфигурации.

Модуль BAD зафиксировал данную активность и при этом повысил уровень риска запущенному процессу (рис. 10 — см. области, отмеченные цифрами 3 и 4). Модель учла предыдущую активность вредоносного файла и продолжила увеличивать важность сработки.

Аналогичная ситуация произошла с утилитой wmic. При этом BAD увеличил уровень критичности запущенного процесса (рис. 12 — см. области, отмеченные цифрами 3 и 5) в сравнении с оценкой по итогам сработки правила корреляции.

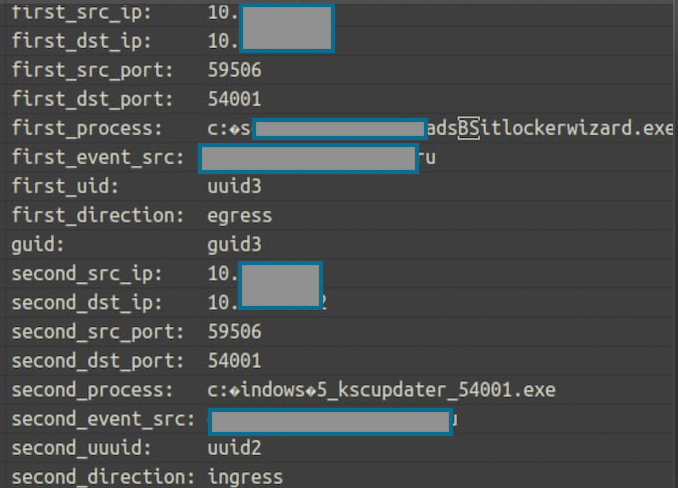

Шаг 2. Запуск прокси socks5 на взломанных компьютерах. Злоумышленники также обфусцировали исполняемый файл, и его запуск был пропущен правилами корреляции (рис. 13), но не пропущен BAD (рис. 14). Кроме того, в данном примере отработал механизм обнаружения потенциальных цепочек прокси-серверов (рис. 15).

Про будущее

У нас есть метапродукт MaxPatrol О2. Это автопилот в мире кибербезопасности. MaxPatrol SIEM используется в нем в качестве сенсора. Так вот, при помощи BAD те события, которые поступают с сенсора, будут иметь свою оценку уровня аномальности, что в итоге может быть использовано в MaxPatrol О2.

Сейчас модели BAD реализованы для анализа событий ОС Windows. Но мы планируем добавлять и другие операционные системы и популярные приложения, разрабатывать новые модели.

Machine learning расширяет возможности классического обнаружения инцидентов. Модели машинного обучения должны фокусироваться и на определенных тактиках и техниках злоумышленников.

Мы и дальше будем делиться подробностями про экспертизу в продуктах Positive Technologies. Так что следите за нашими анонсами ????

Алексей Потапов

Эксперт отдела обнаружения атак, PT Expert Security Center