Всем привет! Пришло время подвести итоги декабря и вспомнить самые громкие его инфобез-события. Так, мы застали перехват ФБР серверов группировки BlackCat, а QakBot снова всплыл в попытках восстановить ботнет. По индустрии продолжает бродить призрак атаки на процессоры Spectre с новой её вариацией. Исследователь также раскрыл интересную уязвимость в протоколе Bluetooth. А главарь подростковой группировки Lapsus$ получил довольно неприятный приговор. Об этом и других горячих ИБ-новостях последнего месяца года читайте под катом!

Перехват серверов группировки ALPHV/BlackCat

В начале декабре мы застали интригующее завершение недели: сайты рансомварь-группировки ALPHV, она же BlackCat, прилегли и были недоступны несколько дней. Злоумышленники сослались на проблемы с хостером и затянувшийся процесс восстановления. Между тем по индустрии сразу же начали бродить слухи, что инфраструктуру группировки положили любители чертовски хорошего кофе.

Так, исследователи из RedSense 9 декабря заявили о том, что могут с уверенностью сказать: сайты группировки положили правоохранительные органы. И следом со ссылкой на партнёров и брокеров доступа группировки они же утверждали, что те уверены в правоохранительном рейде по серверам BlackCat. Админ последней, впрочем, всё до последнего отрицал и продолжал твердить о проблемах с хостингом. Между тем чем дольше лежали сайты, тем менее убедительно звучали оправдания. Четыре дня спустя портал подняли, но с него пропали все данные.

На фоне волнений активизировалась LockBit: группировка поспешила воспользоваться моментом и нанять партнёров и разработчиков ALPHV и NoEscape по следам их очень странных дел. Пока BlackCat скрывала произошедшее с их инфраструктурой, группировка NoEscape провернула экзит-скам, отключила сайты и исчезла с миллионами долларов партнёров. LockBit же их не просто нанимает, а предлагает перевести на неё бэкапы ранее украденных данных, чтобы продолжить шантаж уже под брендом LockBit. Такой вот ловкий оппортунизм от мира киберпреступности.

К двадцатым числам декабря интригу за падением сайтов BlackCat можно было считать закрытой: поступили официальные новости от ФБР, а на сайте появилась фирменная заглушка. Бюро взломало сервера группировки, долгое время следило за их активностью и получало ключи шифрования. Любители чертовски хорошего кофе были на их серверах месяцами, тихонько стягивали ключи и передавали жертвам. Всего подарки достались 500 счастливчикам примерно на сумму в $68 миллионов невыплаченного выкупа.

ФБР сообщило, что перехватило сайт, получив публичный и приватный ключи к серверам в Tor. Следом группировка восстановила сайт, но так как ключи и у ФБР, и у злоумышленников, то они просто играли в кошки-мышки — кому первым надоест заниматься перехватом управления.

Между тем это уже третий за три года перехват инфраструктуры этих рансомварь-трудяг: DarkSide в 2020-м, BlackMatter в 2021-м и теперь под брендом BlackCat. Как видно по сочащемуся обидой посту на сайте, группировка своим злоключениям, мягко говоря, не очень рада. И грозит разрешить своим партнёрам атаки по критической инфраструктуре без каких-либо ограничений. Лучшего способа заставить правоохранительные органы шевелиться активнее в своей работе по группировке сложно придумать.

Призрак Spectre продолжает бродить по индустрии

В прошлом месяце исследователи опубликовали научную работу по новому эксплойту для уязвимостей серии Spectre и утечки данных из оперативной памяти процессора. Метод получил название SLAM, Spectre Based On Linear Address Masking. Вместо прежнего ковыряния в спекулятивном выполнении команд он опирается на использование распространённых, но не исследованных участков кода.

Речь об «unmasked_gadget» — фрагментах кода, где конфиденциальные данные используются напрямую. И конструкция в ПО распространённая. Так, в исходниках ядра Linux потенциально сотни уязвимых фрагментов для кражи данных. Более того, SLAM эксплуатирует потенциальные недостатки в технологиях, которые Intel и AMD только планируют внедрить в архитектуру.

Arm и AMD сослались на защиту от Spectre V2. Intel выпустит руководство под процессоры, поддерживающие LAM. Ну а под Linux вышли патчи, отключающие LAM, пока вопрос не прояснится. Подробнее о SLAM в исследовании. И проверка концепции доступна на GitHub.

Критическая уязвимость в протоколе Bluetooth

Также в декабре вышла публикация по интересной критической уязвимости в протоколе Bluetooth, позволяющей злоумышленникам подключаться к устройствам без аутентификации и вводить произвольные команды. Затронуты устройства на Linux, macOS, iOS и Android. И для эксплойта достаточно стандартного адаптера и машинки на Линуксе.

Больше всего досталось Android: устройства уязвимы, когда включён Bluetooth. Linux-устройства должны быть обнаруживаемыми в сети. MacOS и iOS баг затронет с подключённой к девайсу Magic Keyboard. Уязвимость древняя, старше MouseJack: исследователь воспроизвёл её на Андроиде 2012-го года. В Linux баг исправлен в 2020-м, но обновление по умолчанию отключено на большинстве дистрибутивов. Для Android младше 10 версии решения пока нет, Apple планами по исправлению тоже не делится.

Подробнее об уязвимости читайте на Гитхабе исследователя. Между тем товарищ Ньюлин, специализирующийся на поиске уязвимостей в Bluetooth, мимоходом просит прислать ему «безопасную» беспроводную клавиатуру, чтобы он и её мог взломать. Челлендж для производителей ещё тот.

QakBot снова всплыл в сети

Последний месяц года принёс новости о том, что операторы QakBot пытаются перезапустить свой ботнет по следам уничтожения его инфраструктуры спецслужбами США в августе. Microsoft сообщила, что в начале декабря QBot всплыл в фишинговой кампании по гостиничному бизнесу.

Исследователи отмечают, что у злоумышленников в ходу действительно новая версия ботнета, но с минимальными изменениями. AES-алгоритм для расшифровки строк вместо XOR и ошибки в коде, указывающие на продолжающуюся разработку новой вариации ботнета.

Кампания, замеченная Microsoft, была не особо активной, и восстановить работу ботнета злоумышленникам будет непросто. Так, Emotet после своего отключения в 2021-м пытались вернуть в строй, но в итоге его операторы ничего толком не добились и ушли со сцены. QakBot 2.0 остаётся пожелать того же самого.

Селлафилд, в котором ничего не произошло

В декабре газета The Guardian в расследовании заявила, что некие связанные с Россией и Китаем хакеры могли взломать системы атомного комплекса Селлафилд в Великобритании. Он же «самый опасный ядерный объект» страны, связанный с производством оружейного плутония и топлива для АЭС и прочим стратегическим.

Первые следы взлома обнаружили ещё в 2015-м году — в системе засекли спящую малварь. Есть предположения, у её операторов был доступ к сверхсекретным данным. Между тем Британия в очередной раз предоставляет пример как не надо заниматься инфобезом, тем более на ядерных объектах. Так, власти не знают, когда точно были взломаны системы — руководство комплекса годами скрывало от регуляторов информацию о произошедшем. Дошло до того, что в отношении 11 тысяч сотрудников Селлафилда ввели некие «специальные меры» в 2022-м.

По следам расследования же комментариев не дают ни власти, ни руководство комплекса, которое отрицает и утечки, и их сокрытие. В общем, с 2015-го в Селлафилде ничего не произошло.

Незавидный приговор главарю Lapsus$ и слив исходников GTA V

Под конец года награда нашла героя из Lapsus$ Ариона Куртая. Как ни странно, отсылки защиты на аутизм киберпреступника сработали — его признали не способным предстать перед судом. Однако итогам разбирательств он вряд ли рад: Куртая отправили в психбольницу для правонарушителей. Причём бессрочно.

Суд счёл его угрозой обществу ввиду выдающихся способностей и нескрываемого намерения продолжать заниматься киберпреступностью. Так что пока его не вылечат от тяги ко всякому сомнительному, по решению суда на свободу он не выйдет.

Другой малолетний сообщник Lapsus$, судебный процесс над которым шёл параллельно, отделался 18 месяцами надзора, подростковой реабилитации и запретом на использование VPN-сервисов. Куртая, впрочем, такие запреты в прошлый раз не остановили: как выяснил суд, утечку видео GTA VI он осуществил из отеля. С телевизора через Amazon Fire Stick, к которым подключил смартфон, клавиатуру и мышь. Такой вот находчивый малый.

По следам же приговора Куртаю его сообщники по группировке малолетних и шальных слили в свободный доступ исходники GTA V. Rockstar была взломана год назад заскучавшим на воле лидером Lapsus$, взломщик стянул материалы по флагманам компании GTA V и GTA VI, опубликовав тестовые видео последней.

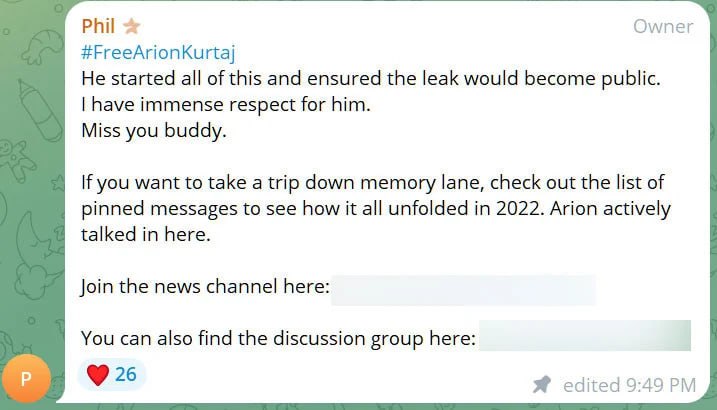

Слив, судя по всему, реальный, и автор утечки утверждает, что выложил исходники для борьбы со скамерами: желающие получить код в моддинг-сцене игры уже не раз становились жертвами мошенников. Между тем опубликовавший слив товарищ постит ностальгические посты с тегом FreeArionKurtaj и предлагает вспомнить былые звёздные деньки Lapsus$. Увы, когда на одной чаше весов многомиллиардные компании, а на другой — малолетний аутист со склонностями к асоциальному поведению, результат немного предсказуем.

Арест финансиста группировки Hive

И продолжая тему арестов, последствия перехвата серверов Hive в начале года и работы ФБР по группировке продолжают давать плоды. В Париже 5 декабря арестовали гражданина России по подозрению в отмывании выплат жертв группировки.

Товарищ проживал на Кипре, где также прошёл рейд по местам обитания ходячего рансомварь-ландромата. Полиция изъяла $570 тысяч в крипте. Поимка же стала возможна после того, как с арестованным связали криптокошельки, на которые приходили подозрительные транзакции в миллионы долларов.

Между тем обнаружили его благодаря анализу активности в соцсетях. Подробностей последнего французская полиция не приводит, но можно предположить, что герой истории тщательно документировал свою роскошную жизнь и не забывал чекиниться в Инстаграме в фешенебельных отелях Парижа и на кипрских курортах.

keyl

Социально заинженерился..