Для инструмента, который должен обеспечивать анонимность пользователя в сети, Tor удивительно «прозрачен». Как известно, c помощью Tor пользователи могут сохранять анонимность в интернете при посещении сайтов, ведении блогов, отправке мгновенных и почтовых сообщений, а также при работе с другими приложениями, использующими протокол TCP. Анонимизация трафика обеспечивается за счёт использования распределённой сети серверов — узлов. Технология Tor также обеспечивает защиту от механизмов анализа трафика, которые ставят под угрозу не только приватность в интернете, но также конфиденциальность коммерческих тайн, деловых контактов и тайну связи в целом.

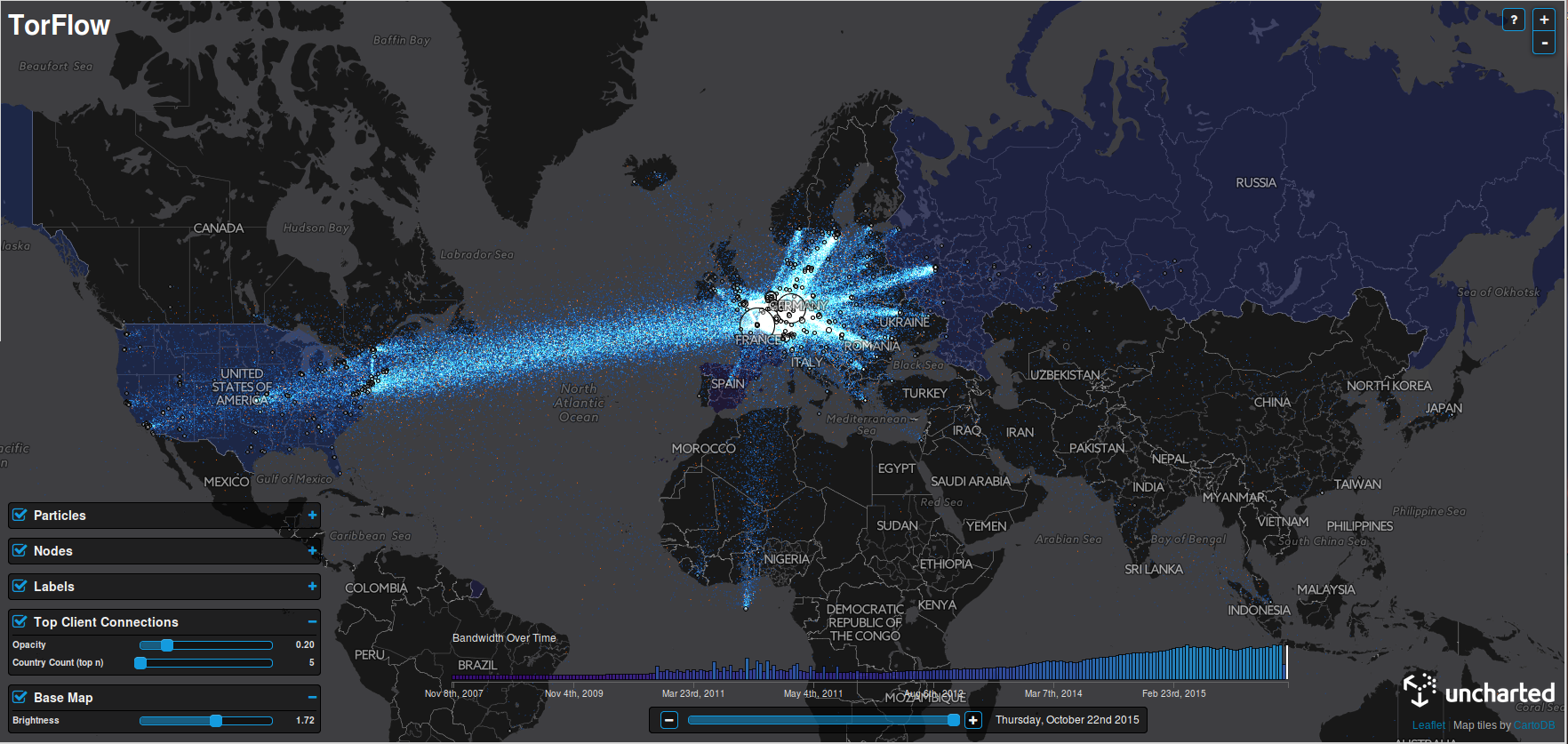

Компания, которая занимается визуализацией данных, сейчас собрала доступную в Сети информацию о размещении узлов Tor, обслуживающих серверах, пропускной способности некоторых сетей и дата-центров, задействованных в системе Tor. Эту информацию визуализировали и представили в доступном для понимания виде.

Проект получил название TorFlow, а подготовлен он при помощи Uncharted. Специалисты компании картировали ноды сети и движения данных, основанные на IP-адресах и работе «буферных» серверов, обеспечивающих анонимность пользователей. «Основная задача Tor — обеспечить анонимность участников», — говорит Дэвид Схрон (David Schroh), один из участников проекта. «Визуализируя это, вы можете видеть паттерны, которые не ожидали увидеть».

Кстати, несмотря на то, что в США расположено 1300 из 6000 нод Tor, больше всего хабов на карте мы видим в Германии, Франции, Нидерландах и Великобритании. TorFlow показывает хабы Tor в самых неожиданных местах, включая Ливию и Либерию. Карта показывает рост сети за последние 8 лет — развитие происходило путем расширения с Запада на Восток. TorFlow в основном предназначен для отображения работы инфраструктуры Tor, но здесь есть и дополнительная информация, включая количество пользователей в отдельно взятой стране. Для того, чтобы просмотреть такие данные, нужно кликнуть на очертания страны на карте.

Сама визуализация доступна здесь.

Комментарии (12)

joger

18.01.2016 11:48интересно, а что это за узел на западе германии. или ошибка софта?

etz

19.01.2016 12:56http://motherboard.vice.com/de/read/die-onionview-karte-zeigt-wo-in-deutschland-die-tor-server-stehen-444

Тут кажется пишут, что это какой-то хакерспейс.

In Deutschland fallt ein Knoten weitab von allen gro?stadtischen Hackerspaces bei Herbelhausen in Unterfranken auf. Bild: Screenshot OnionView

Но вообще да, интересно. Самая крупная точка в Европе. Может это дата-центр?

Nanako

19.01.2016 10:38И из 1300 нод в США 1000 принадлежит NSA наверное.

Nanako

19.01.2016 16:54+1Я вам тут пару цитат приведу за последние пару лет, чтобы вы понимали о чем речь:

В июле 2014 в блеклист было помещено 115 нод пытавшихся использовать «Confirmation Attack» и «Attack Sybill» чтобы определить местонахождение Tor Hidden Services и деанонимизировать пользователей. TorProject.org опубликовал предупреждение:

«Мы не знаем когда точно началась атака, но если вы пользовались Hidden Services в промежутке с февраля по июль вы скорее всего были скомпрометированы… Администраторы Tor Hidden Services должны задуматься о смене местоположения их сервиса»

Скорее всего данные собранные в результате этой атаки были использованы ФБР чтобы закрыть 410 нод включая Silk Road 2.0, Cloud 9, Hydra, Pandora, Blue Sky, Topix, Flugsvamp, cannabis Road, и Black Market

В апреле 2015 были обнаружены 70 «плохих» нод и выяснилост что был атакован почтовый сервис SIGAINT. Оператор SIGAINT предупредил что если у атакующих получилось задуманное, то Tor Hidden Service был скомпрометирован в результате MITM атаки и были украдены данные включая аутентификационные.

«Я думаю нас атаковало агенство. Слишком много плохих нод.»

Эти 70 нод появились за месяц до атаки и являлись новыми гейтами. Еще 31 дополнительная нода считается аффилированной с этим списком но не еще производила активных атак.

Ну и там была еще крутая история когда 15 нод скомпрометировали просто получив физический доступ к серверам. По логам админ выяснил что в датацентре были вскрыты корпуса и что-то было подключено к USB.

Я уж не говорю о том что Касперский гоняет пачку нод.

Еще в 2012 GCHQ уже использовало 12 отдельных мощных серверов контроля тор трафика. Уверен что количество выросло в разы с тех пор.

betauser

А монетизировать проект будут за счет дополнительного сервиса деаномизации)

MAXHO

Я думаю, что с учетом основного спонсора проекта TOR будущее время в вашем комменте излишне.