Бинарник для дистанционного отключения сигнализации выложат через неделю. До этого момента у автовладельцев есть время, чтобы деактивировать Wi-Fi в автомобиле

Группа специалистов из британской хакерской фирмы Pen Test Partners опубликовала инструкцию, как дистанционно (по Wi-Fi) получить контроль над отдельными электронными системами внедорожника (городского кроссовера) Mitsubishi Outlander Hybrid. Хакеры выложили пятиминутное видео с демонстрацией взлома.

Среди прочего, метод позволяет отключить сигнализацию автомобиля. Так что владельцам Mitsubishi Outlander лучше деактивировать точку доступа Wi-Fi. Хоть автомобиль очень дорогой (более $50 000) и вроде престижный, но система безопасности в нём слабенькая: ключ WPA-PSK состоит из восьми символов и быстро подбирается брутфорсом.

Уязвимость в системе безопасности Mitsubishi Outlander — это мобильное приложение, которое связывается с машиной напрямую. Во многих других автомобилях мобильное приложение устанавливает связь через интернет, то есть через сервер компании, но здесь соединение устанавливается напрямую. В этом отношении Mitsubishi Outlander отличается от других. В автомобиле работает точка доступа, а телефон подключается к ней по Wi-Fi.

У каждого автомобиля Mitsubishi Outlander точка доступа W-Fi имеет уникальное название в формате [REMOTEnnaaaa], где “n” — цифры, “a” — строчные буквы.

Для владельца иметь прямой доступ к автомобилю по Wi-Fi очень удобно — прямо с телефона можно включить или выключить фары одним нажатием кнопки, снять машину с сигнализации и так далее.

Ворам эта функция тоже очень нравится, ведь теперь они могут легко отслеживать все автомобили Mitsubishi Outlander в своём городе. Или отслеживать перемещения какого-нибудь конкретного автомобиля. На него не нужно устанавливать жучок — просто заходим на поисковик по хотспотам WiGLE, вводим SSID и смотрим, где находятся все Mitsubishi Outlander с включенными хотспотами.

Для подключения к точке доступа требуется ввести ключ (pre-shared key) для аутентификации по технологии WPA-PSK. Ключ указан на листике бумаги в руководстве пользователя. Проблема именно в этом ключе — он слишком короткий (всего восемь символов).

Специалисты Pen Test Partners подобрали пароль менее чем за четыре дня брутфорса на компьютере с четырьмя GPU. Если же арендовать инстанс на AWS, то такой пароль подбирается «практически мгновенно», говорит один из хакеров.

После этого возник вопрос: если ключ подбирается так просто, какие другие меры безопасности используются при аутентификации смартфона, ведь он получает прямой доступ к электронным системам управления автомобилем.

Оказалось, что никаких. Больше никаких мер безопасности. Ключа WPA-PSK вполне достаточно, чтобы подключиться к автомобилю и получить доступ ко многим функциям.

Ребята запустили программу Wireshark, чтобы изучить сетевой трафик между точкой доступа и хозяйским смартфоном. В случае реальной атаки нужно подождать, когда хозяин приедет домой и припаркует машину. После этого непрерывно разрывать связь смартфона с домашним Wi-Fi маршрутизатором, чтобы смартфон всё-таки попытался аутентифицироваться в хотспоте автомобиля.

Перехватив трафик в момент установки связи смартфона с автомобилем, мы получаем идентификатор SSID хотспота. Изучив трафик между устройствами, можно организовать MiTM-атаку и отправлять пакеты от имени хозяйского смартфона.

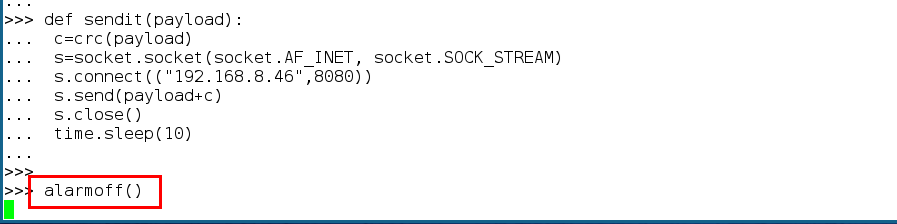

Программа Wireshark позволяет изучить пакеты оригинального мобильного приложения Mitsubishi Outlander Hybrid, когда со смартфона отправляют определённые команды. Затем достаточно повторить эти пакеты, чтобы продублировать команды. Из мобильного приложения хакеры сумели успешно включать и выключать фары. Затем определили, как активируется функция зарядки аккумулятора, так что в случае атаки могут умышленно запустить зарядку автомобиля по самому дорогому тарифу на электричество, что нанесёт хозяину финансовый ущерб в несколько долларов. В конце концов, они научились включать и выключать систему кондиционирования и обогрева, с помощью которой можно эффективно разряжать аккумулятор Mitsubishi Outlander Hybrid (так что финансовый ущерб для владельца увеличивается до десятков долларов).

Но самое главное, что хакерам удалось в конце концов отключить сигнализацию автомобиля. Это уже серьёзное достижение. Отключив сигнализацию, вору достаточно выбить стекло, чтобы беззвучно проникнуть внутрь салона и открыть дверь автомобиля изнутри. Правда, хакеры не выложили в открытый доступ конкретный код (payload), который нужно отправить, чтобы отключить сигнализацию, так что его придётся подбирать самостоятельно (если есть такое желание). Или подождать неделю-две, когда payload всё-таки появится.

Проникнув в салон с отключенной сигнализацией, злоумышленник получает возможность для проведения разнообразных типов атак. Здесь уже есть прямой доступ к диагностическому порту, так что ноутбук подключается напрямую к автомобильному компьютеру. В прошлом специалисты по компьютерной безопасности многократно показывали, что можно сделать в разных моделях автомобилей, если подключиться по OBD. Например, одна симпатичная владелица автомобиля Tesla и опытный хакер-линуксоид под ником Hemera месяц назад сумела даже взломать компьютерную систему и установить туда свою любимую операционную систему Gentoo вместо встроенной Ubuntu, которую предпочитает Илон Маск.

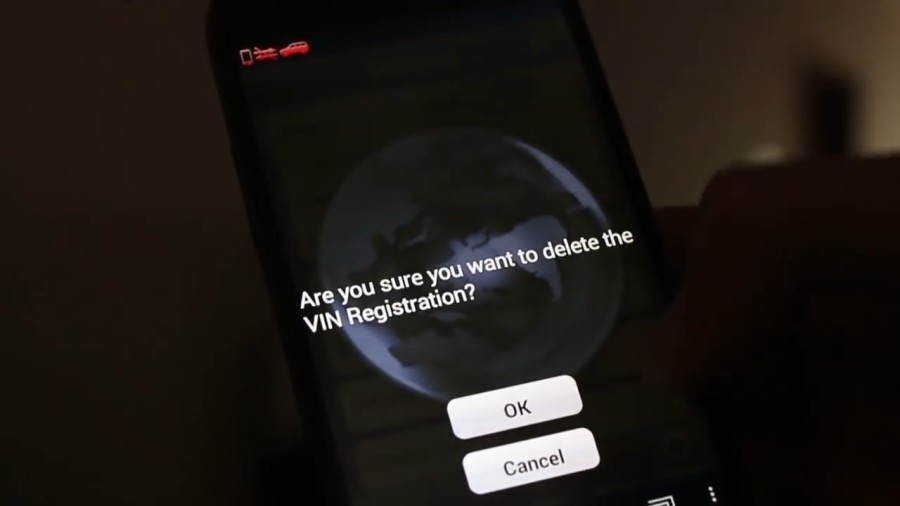

Хакеры говорят, что с внутренней сетевой начинкой внедорожника предстоит ещё разобраться более детально. Ну, а владельцам автомобилей Mitsubishi Outlander Hybrid они предлагают временное решение: деактивировать точку доступа Wi-Fi. Для этого нужно сначала подключиться к хотспоту со смартфона, затем зайти в настройки мобильного приложения (Settings) и выбрать пункт ‘Cancel VIN Registration’.

Когда все мобильные устройства отключены, модуль Wi-Fi в автомобиле деактивируется. Его больше нельзя будет активировать, пока вы не нажмёте кнопку на ключе дистанционного управления десять раз подряд. «Классная функция безопасности», — прокомментировали ребята из Pen Test Partners.

Хакеры считают, что компания-производитель должна срочно выпустить обновление прошивки для беспроводного модуля Wi-Fi, чтобы устранить уязвимость в безопасности. Установив новую прошивку, автолюбители могут активировать обратно автомобильный хотспот и снова пользоваться мобильным приложением.

А вообще специалисты рекомендуют компании Mitsubishi отказаться от использования Wi-Fi для связи со смартфоном, а переходить на более современные веб-технологии, соединяясь с телефоном через интернет по GSM.

Как и положено, группа Pen Test Partners заранее уведомила компанию Mitsubishi о баге, но их информация не вызвала интереса у автопроизводителя. Тогда хакеры связались с телеканалам BBC и выступили с небольшим сюжетом по телевидению. «С этого момента компания Mitsubishi стала очень отзывчивой», — говорят они.

Хакеры обещают выложить бинарник для отключения сигнализации через неделю или две, оставляя достаточно времени автовладельцам, чтобы отключить сигнализацию.

Комментарии (33)

DistortNeo

09.06.2016 22:40+5А не лучше было бы сразу разрабатывать протокол общения с автомобилем, изначально исходя из того, что среда передачи данных враждебна?

BalinTomsk

10.06.2016 00:57+7Поставить компьютер Сетунь и написать весь код на троичной логике. Хакеры офуеют от таких протоколов.

2PAE

10.06.2016 06:26Кто-то же должен будет подготовить программистов пишущих на троичной логике?

Будет нужно, кто-то из программистов пишущих на троичный логике, напишет код для взлома.

Не взламывается то, что никому не нужно.

Hellsy22

09.06.2016 22:50+4Я часто не понимаю чем думают R&D отделы крупных компаний — неужто трудно было использовать SSH с нормальными ключами для обеспечения безопасности канала? Копеечные серверы на три порядка лучше защищены, чем дорогой автомобиль.

electronus

10.06.2016 00:48+2Перехватив трафик в момент установки связи смартфона с автомобилем, мы получаем идентификатор SSID хотспота. Изучив трафика между устройствами, можно организовать MiTM-атаку и отправлять пакеты от имени хозяйского смартфона.

Мы получаем не SSID, а 4-way handshake, который потом нужно очень долго вертеть на брутфорсере

tyderh

10.06.2016 05:51+1Не хочу что-то пытаться домысливать по ализарщине, но, кажется, там маленький алфавит ключа — что-то вроде hex-символов

Alex_ME

10.06.2016 01:06Вопрос. После брутфорса и получения PSK ключа, разве нельзя воспользоваться таким же приложением, чтобы подключиться к автомобилю и делать выполнять все функции, без перехвата пакетов?

Ведь:

После этого возник вопрос: если ключ подбирается так просто, какие другие меры безопасности используются при аутентификации смартфона, ведь он получает прямой доступ к электронным системам управления автомобилем.

Оказалось, что никаких. Больше никаких мер безопасности. Ключа WPA-PSK вполне достаточно, чтобы подключиться к автомобилю и получить доступ ко многим функциям.

k_a_r_s

10.06.2016 09:38Мне это тоже интересно, жаль плюсануть не могу. Может до этого нужно смартфон привязать как-то?

viktor_sytnik

12.06.2016 10:18Нет, нельзя. Нужно предварительно регистрировать устройство в системе автомобиля.

www.mitsubishi-motors.com/en/products/outlander_phev/app/remote/jizen.html

teifo

10.06.2016 08:15Итак, в одной стране когда-нибудь произойдет вот такая история. К владельцу умного дома приедет команда по установке дополнительной шумоизоляции его гаража и ворот. Владелец решит, что это самообучающийся умный дом решил побеспокоиться о своих хозяевах, не зря платил за такой дом, подумает он. И вот однажды умные ворота умного гаража умного дома раскроются и из них выедет умная машина без водителя. А что, такие машины уже по дорогам ездят сами и никого не удивляют. Машина сама доедет до тихого места, заедет в умный грузовик и тот затеряется среди колонн других умных грузовиков, постоянно меняя колонны, место назначения и… Тут и истории конец и машины больше нет. История о том, как защита автомобиля от взлома волнует производителя по-стольку по-скольку. В самом деле, в салонах продают же машины с базовыми замками, ключами. Хочется защиты, сами ставьте противоугонные средства. Бизнес, ничего личного.

hdfan2

10.06.2016 09:06+1Особо доставляет, что эти уроды даже не пошевелились, пока про них на ТВ не сказали. Добрым словом и СМИ можно добиться куда больше, чем просто добрым словом.

alexpp

10.06.2016 10:10+2Mitsubishi Outlander — внедорожник? престижный? Да ладно!

Не дай бог кому-то сунуться на нем в лес дальше асфальта, или на песок, дальше укатанной дороги. Лучше сразу запастить телефоном знакомого тракториста.

Это — городской кроссовер, не больше.

Alexeyslav

10.06.2016 10:13В наших условиях для этого нужен внедорожник.

alexpp

10.06.2016 10:16Странно видеть в названии статьи несочетаемое :) Хотя от этого автора — можно ожидать чего угодно.

teifo

11.06.2016 13:51Ну так у нас и УАЗ считается внедорожником. Хотя без подготовки ходовой, замены колес — это такой же паркетник, как и все остальные, только он завязнет чуть дальше.

Graf_Trahula

10.06.2016 11:13То чувство когда Mitsubishi похож на жигули.

wsf

10.06.2016 13:06парадокс в том, что жигули в этом плане пока куда надежней, там пока просто нечего ломать

Alexeyslav

10.06.2016 13:12Действительно там нечего ломать, даже замки… и те открываются практически отвёрткой.

wsf

10.06.2016 15:41на самом деле в салон любой современной машины попасть некритичная проблема, проблема завести и уехать

Graf_Trahula

10.06.2016 15:49в основном попасть оказывается сложнее чем завести. Очень хорошо показаны способы угона современных авто на YouTube канале «Угона.нет» (ссылки не умею вставлять), Имея спец оборудование с черного рынка, запуск двигателя занимает примерно 1 минуту.

kababok

10.06.2016 12:57+1"… так что ноутбук подключается напрямую к автомобильному компьютеру..."

Граждане!

Ну некорректное это выражение, т.к. в этом же Аутлендере не менее 30-40 автомобильных компьютеров (навскидку) и через тот же OBD вы сможете достучаться как минимум до 10 из них (тоже навскидку).

Плюс, коммуникация с ними происходит по шине CAN — а OBD в контексте статьи — это просто тип разьёма.

kt315

10.06.2016 22:13Аж смешно :) В принципе, это классичесская схема взлома WPA2 — получить handshake, и зная длинну пароля и его алфавит, устроить перебор. Вот и покупай потом современные авто. С точки зрения безопасности, это эпично.

Еще доставляет, когда большие компании смотрят на тебя как на говно, пока не заявишь о проблеме. Прям задушить хочется такую высокомерную компанию :)

Cr558

ШТА? Очень безопасно, GSM же прям неприступная крепость. Ниразу нельзя базовую станцию подменить. Я конечно, понимаю, что вафля доступнее ломается, но мобильная связь не лучше.

Telmah

Станцию подменить то можно, но если траффик зашифрован, ключ нормальной длинны и при установлении соединения проверяются ключи, то ваш MiTM оказывается практически бесполезным

barbados

а что мешает шифровать траффик на вайфае? и в чем тогда разница с gsm?

artyums

Производитель автомобиля посчитал достаточной шифрование траффика только в канале WiFi, и, в принципе, при использовании достаточного ключа — это может быть на самом деле полноценной защитой (так как создаваемая сеть — частная).

В случае с GSM имеется ввиду подключение через посредника — сервер компании — при этом трафик между машиной и сервером, сервером и мобильным устройством зашифрован отдельно, помимо собственно шифрования в канале GSM (так как используемая сеть — публичная).