В прошлом посте мы более подробно остановились на содержимом утекшего в сеть архива с данными кибергруппировки Equation Group. Мы также указали, что названия эксплойтов и имплантов (компонентов) вредоносных программ соответствуют названиям из архива NSA ANT. В ряде упоминавшихся вендоров, на устройства которых были нацелены эксплойты, указывались Cisco и Fortinet (Fortigate Firewall). В случае с Cisco речь идет о двух эксплойтах для устройств Cisco ASA, PIX и Firewall Services Module с названиями ANT EXTRABACON (EXBA) и EPICBANANA (EPBA). Первый эксплойт относится к типу 0day и использует ранее неизвестную уязвимость с идентификатором CVE-2016-6366 (Cisco ASA RCE vulnerability). Второй использует исправленную 1day уязвимость с идентификатором CVE-2016-6367 (Cisco ASA CLI RCE).

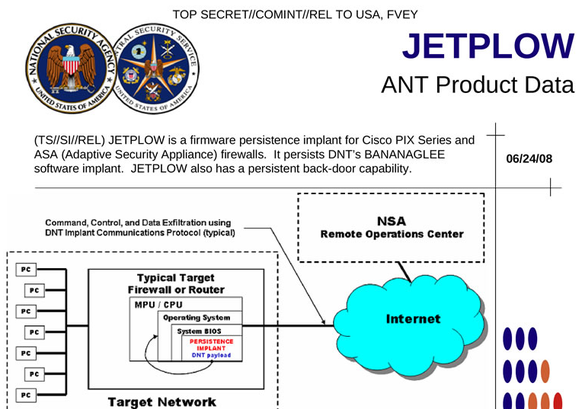

В прошлом посте мы более подробно остановились на содержимом утекшего в сеть архива с данными кибергруппировки Equation Group. Мы также указали, что названия эксплойтов и имплантов (компонентов) вредоносных программ соответствуют названиям из архива NSA ANT. В ряде упоминавшихся вендоров, на устройства которых были нацелены эксплойты, указывались Cisco и Fortinet (Fortigate Firewall). В случае с Cisco речь идет о двух эксплойтах для устройств Cisco ASA, PIX и Firewall Services Module с названиями ANT EXTRABACON (EXBA) и EPICBANANA (EPBA). Первый эксплойт относится к типу 0day и использует ранее неизвестную уязвимость с идентификатором CVE-2016-6366 (Cisco ASA RCE vulnerability). Второй использует исправленную 1day уязвимость с идентификатором CVE-2016-6367 (Cisco ASA CLI RCE).Ниже указана информация из блога Cisco, в которой приводятся соответствия эксплойтов Equation Group и названий уязвимостей. Там также упоминается имплант JETPLOW, который используется как бэкдор для firmware сетевого устройства. Далее указано описание JETPLOW из слайда ANT.

Названия эксплойтов и соответствующие им уязвимости в продуктах Cisco. Только компонент JETPLOW может обеспечить себе устойчивость в системе (persistent) и работу после перезагрузки.

Слайд каталога NSA ANT, в котором описывается имплант JETPLOW для устройств Cisco.

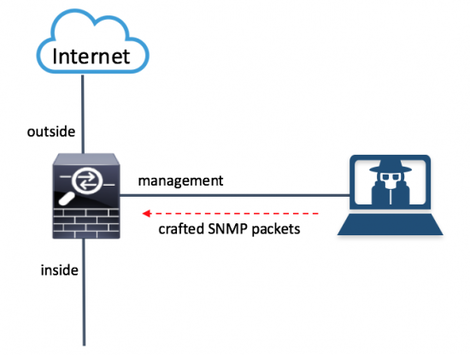

EXTRABACON использует RCE уязвимость в firmware сетевого устройства Cisco, которая присутствует в коде, ответственном за обработку и разбор пакетов протокола Simple Network Management Protocol (SNMP). Уязвимость актуальна для таких семейств устройств как Cisco ASA, Cisco PIX и Cisco Firewall Services Module. Она позволяет удаленно исполнить код на устройстве и получить к нему полный доступ для атакующих.

The vulnerability is due to a buffer overflow in the affected code area. An attacker could exploit this vulnerability by sending crafted SNMP packets to the affected system. An exploit could allow the attacker to execute arbitrary code and obtain full control of the system or to cause a reload of the affected system. The attacker must know the SNMP community string to exploit this vulnerability.

Cisco Adaptive Security Appliance SNMP Remote Code Execution Vulnerability

Общая схема эксплуатации CVE-2016-6366 (EXTRABACON).

Следующие модели устройств подвержены CVE-2016-6366: Cisco ASA 5500 Series Adaptive Security Appliances, Cisco ASA 5500-X Series Next-Generation Firewalls, Cisco ASA Services Module for Cisco Catalyst 6500 Series Switches & Cisco 7600 Series Routers, Cisco ASA 1000V Cloud Firewall, Cisco Adaptive Security Virtual Appliance (ASAv), Cisco Firepower 9300 ASA Security Module, Cisco PIX Firewalls, Cisco Firewall Services Module (FWSM).

На данный момент обновление для этой уязвимости пока не выпущено.

Эксплойт EPICBANANA использует ранее неизвестную, но уже неактуальную (исправленную) уязвимость с идентификатором CVE-2016-6367 в следующих моделях устройств и продуктов: Cisco ASA 5500 Series Adaptive Security Appliances, Cisco ASA 5500-X Series Next-Generation Firewalls, Cisco PIX Firewalls, Cisco Firewall Services Module (FWSM). Уязвимость была исправлена начиная с Cisco ASA v8.4(3).

A vulnerability in the command-line interface (CLI) parser of Cisco Adaptive Security Appliance (ASA) Software could allow an authenticated, local attacker to create a denial of service (DoS) condition or potentially execute arbitrary code. An attacker could exploit this vulnerability by invoking certain invalid commands in an affected device.

Cisco Adaptive Security Appliance CLI Remote Code Execution Vulnerability

Если вышеупомянутые эксплойты используются для удаленного исполнения кода на сетевом устройстве, то JETPLOW открывает для злоумышленников неограниченный доступ к нему и возможность исполнять команды на нем в любое время. Как указывает в своем блоге Cisco, защитная мера безопасной загрузки под названием Cisco Secure Boot способна противодействовать загрузке скомпрометированного имплантом JETPLOW устройства за счет подписи файла прошивки цифровым сертификатом.

Cisco Secure Boot also mitigates this issue. Cisco Secure Boot is a secure startup process that the Cisco device performs each time it boots up. Beginning with the initial power-on, special purpose hardware verifies the integrity of the first software instructions that execute and establishes a chain of trust for the ROMMON code and the Cisco ASA image via digital signatures as they are loaded. If any failures are detected, the user is notified of the error and the device will wait for the operator to correct the error. This prevents the network device from executing compromised software.

Специалисты Fortinet выпустили уведомление безопасности FG-IR-16-023 (Cookie Parser Buffer Overflow Vulnerability), в котором речь идет об уязвимости, которая используется эксплойтом EGREGIOUSBLUNDER (EGBL). Уязвимость затрагивает продукт FortiGate (FOS) firmware версий ниже 4.3.8 и может использоваться для получения полного контроля над устройством за счет специальным образом сформированного HTTP-запроса. Семейство версий FOS 5.x не подвержено данной уязвимости. Обновление для устаревших версий пока не выпущено.

Поделиться с друзьями

shanker

Забавно новости создаются. За пару часов до этой статьи на ту же тему была создана статья другой компании. В ней указаны версии Cisco, подверженные уязвимости. Но нет информации о версиях FortiGate (правда, есть ссылка на страницу вендора, где версии указано. Но что мешало эту ифнормацию в стетье привести?). В этой статье всё ровно наоборот: указаны версии FortiGate, но не указаны версии Cisco.