На прошлой неделе было зафиксировано несколько мощных DDoS-атак. Сначала от рук хакеров пострадал журналист Брайан Кребс, на сайт которого обрушили DDoS мощностью порядка 620 Гбит/с. Затем об атаке сообщили представители французского хостинг-провайдера OVH, атака на которых достигала 1 Тб/с.

Атака была осуществлена посредством ботнета, состоящего более чем из 152 000 IoT-устройств, в том числе камер наблюдения и DVR. Данный ботнет насчитывает порядка 150 000 камер и способен генерировать атаки мощностью до 1,5 Тб/с, используя tcp/ack, tcp/ack+psh и tcp/syn.

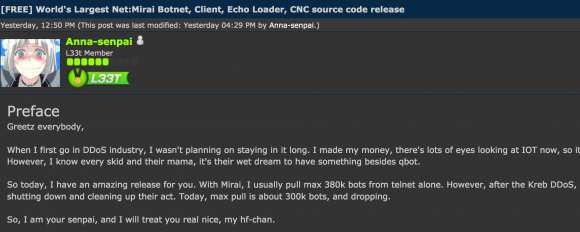

Посетителем форума Hackforums под ником Anna-senpai был выложен исходный код составляющих ботнета Mirai, вероятнее всего использованного при проведении этих масштабных атак.

“When I first go in DDoS industry, I wasn’t planning on staying in it long,” Anna-senpai wrote. “I made my money, there’s lots of eyes looking at IOT now, so it’s time to GTFO. So today, I have an amazing release for you. With Mirai, I usually pull max 380k bots from telnet alone. However, after the Kreb [sic] DDoS, ISPs been slowly shutting down and cleaning up their act. Today, max pull is about 300k bots, and dropping.”

Данное программное обеспечение непрерывно сканирует весь диапазон IP-адресов для поиска устройств с захардкоженными учетными данными для заражения и распространения ботнета. После заражения устройство отправляет сообщение в командный центр, с которого осуществляется координация действий в ddos атаках.

Для тех кто любит искать след русских хакеров, то и он есть, в файле cnc/admin.go можно встретить вывод в скрипт комментариев на русском:

cnc/admin.go: this.conn.Write([]byte("\033[34;1mпользователь\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write([]byte("\033[34;1mпароль\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write(append([]byte("\r\033[37;1mпроверив счета… \033[31m"), spinBuf[i % len(spinBuf)]))

Технические подробности и описание.

Поделиться с друзьями

Комментарии (10)

Barafu

03.10.2016 11:40+4А дело-то движется. Уже даже преступники за OpenSource. Однажды и до корпораций доберёмся.

MirKey

03.10.2016 17:23А чего это преступники то? Похакал, выложил исходники, в результате то добрый человек, а не зловред. А ведь мог продать за огромное количество

бабладенег.hdfan2

04.10.2016 06:31Он(а) пишет, что уже сделал(а) на этом кучу денег, но теперь, типа, к IoT много внимания, и пора сваливать. Странно довольно это читать — я-то думал, что всё только начинается, и это всё цветочки. Скоро такие ботнеты из утюгов и лампочек будут, что эти DDoS'ы покажутся невинным развлечением.

Antispammer

04.10.2016 20:58Это могут быть и не российские хакеры, а из любой постсоветской страны — Украины, Беларуси и т.д.

izac

Просто замечательная статья, мало того что посылает на сайт для чтение тех подробностей, так и тех подробности это скопированным пост с форма…

DarkByte

Что поделаешь, надо же как то развивать российское «по ИБ».

izac

Пожалуйста люди которые ставят "-" объясните мне, по всей видимости не далёкому, в чём я не прав?