Специалисты компаний T&T Security и Pentestit произвели анализ шифровальщика Wana Decrypt0r 2.0 для выявления функционала, анализа поведения и способов распространения вредоноса.

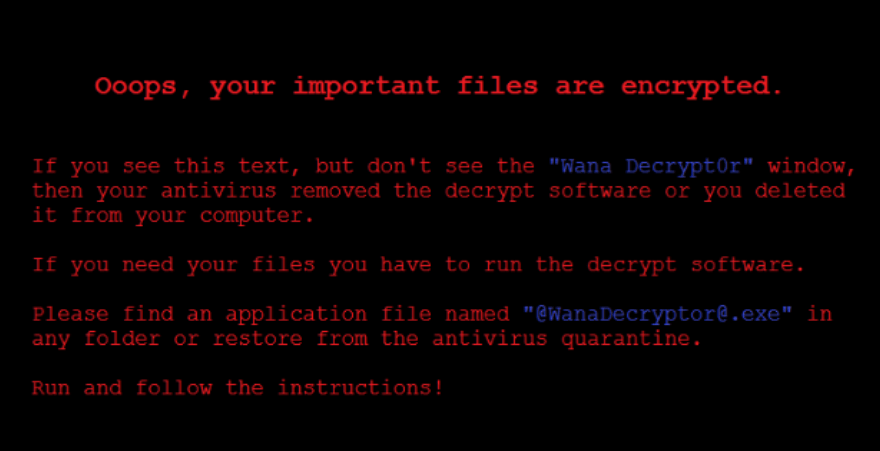

Wanna Decrypt0r, распространяемый через SMB — это вторая версия Wanna Cry, который распространялся более классическими способами (фишинг), поэтому он имеет индекс 2.0. В данный момент существуют минимум три ветки шифровальщика: фишинговая (первая), киллсвитч (первая волна), без киллсвитчера (выпущенная буквально несколько часов назад). По состоянию 22:00 14.05.2017 обнаружены второй и третий варианты вредоноса, в том числе без киллсвитчера.

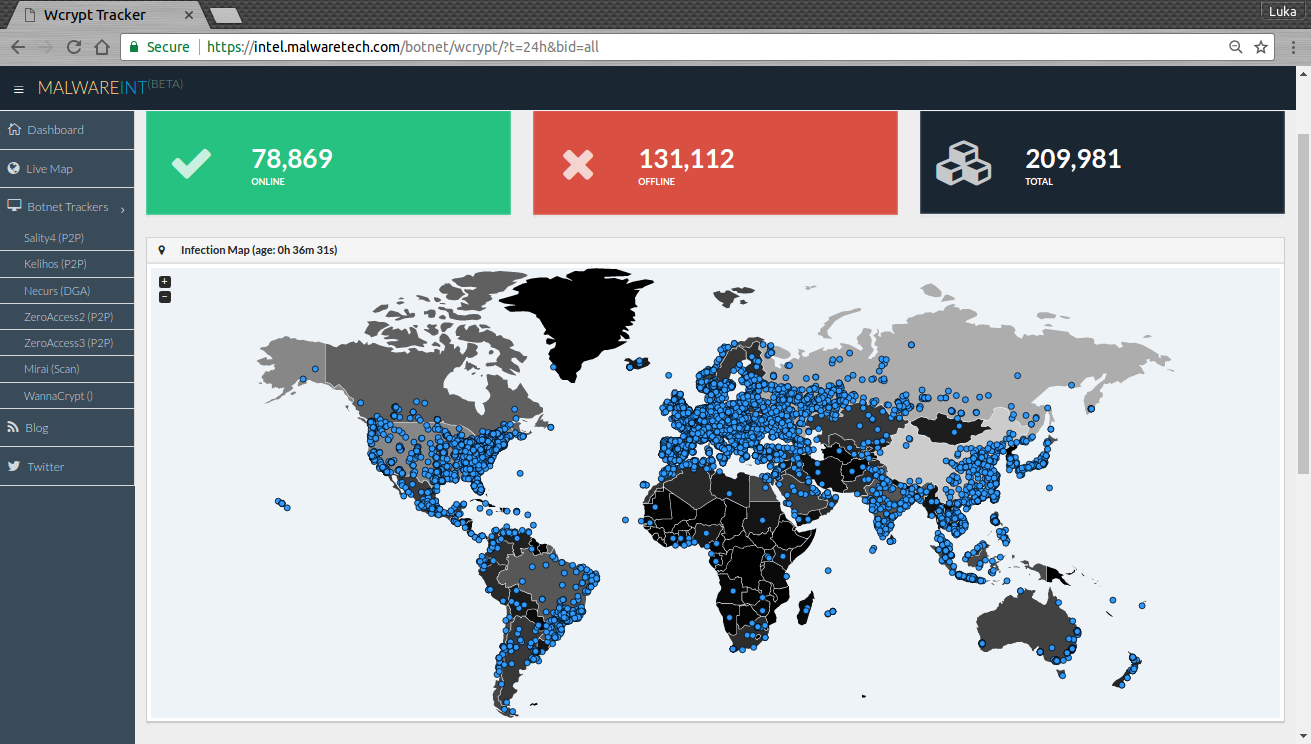

Статистика

Заражения:

В настоящий момент (19:00 GMT+3) заражено 236,648 машин (вероятнее всего завтра эта цифра значительно увеличится). Хотя управляющий (вернее, отвечающий за распространение) домен удалось засинкхолить, судить о количестве заражений по "отстуку" на этот домен — неверно. Часть зараженных машин может находиться за NAT или отключена от глобальной сети.

Выплаты:

Выкуп за расшифровку перечисляются на три биткоин кошелька:

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn: 4.33279223 BTC — $7799

- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94: 6.00472753 BTC — $10808

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw: 8.78127705 BTC — $15806

Командные центры:

- gx7ekbenv2riucmf.onion

- 57g7spgrzlojinas.onion

- xxlvbrloxvriy2c5.onion

- 76jdd2ir2embyv47.onion

- cwwnhwhlz52maqm7.onion

Поддерживаемые языки:

m_bulgarian, m_chinese (simplified), m_chinese (traditional), m_croatian, m_czech, m_danish, m_dutch, m_english, m_filipino, m_finnish, m_french, m_german, m_greek, m_indonesian, m_italian, m_japanese, m_korean, m_latvian, m_norwegian, m_polish, m_portuguese, m_romanian, m_russian, m_slovak, m_spanish, m_swedish, m_turkish, m_vietnameseАтрибуция:

Создать вредонос мог кто угодно, явных признаков, способных выявить авторов, пока не обнаружено, за исключением следующей информации:

00:34 < nulldot> 0x1000ef48, 24, BAYEGANSRV\administrator

00:34 < nulldot> 0x1000ef7a, 13, Smile465666SA

00:34 < nulldot> 0x1000efc0, 19, wanna18@hotmail.com

00:34 < nulldot> 0x1000eff2, 34, 1QAc9S5EmycqjzzWDc1yiWzr9jJLC8sLiY

00:34 < nulldot> 0x1000f024, 22, sqjolphimrr7jqw6.onion

00:34 < nulldot> 0x1000f088, 52, https://www.dropbox.com/s/deh8s52zazlyy94/t.zip?dl=1

00:34 < nulldot> 0x1000f0ec, 67, https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip

00:34 < nulldot> 0x1000f150, 52, https://www.dropbox.com/s/c1gn29iy8erh1ks/m.rar?dl=1

00:34 < nulldot> 0x1000f1b4, 12, 00000000.eky

00:34 < nulldot> 0x1000f270, 12, 00000000.pky

00:34 < nulldot> 0x1000f2a4, 12, 00000000.resKillswitch домен:

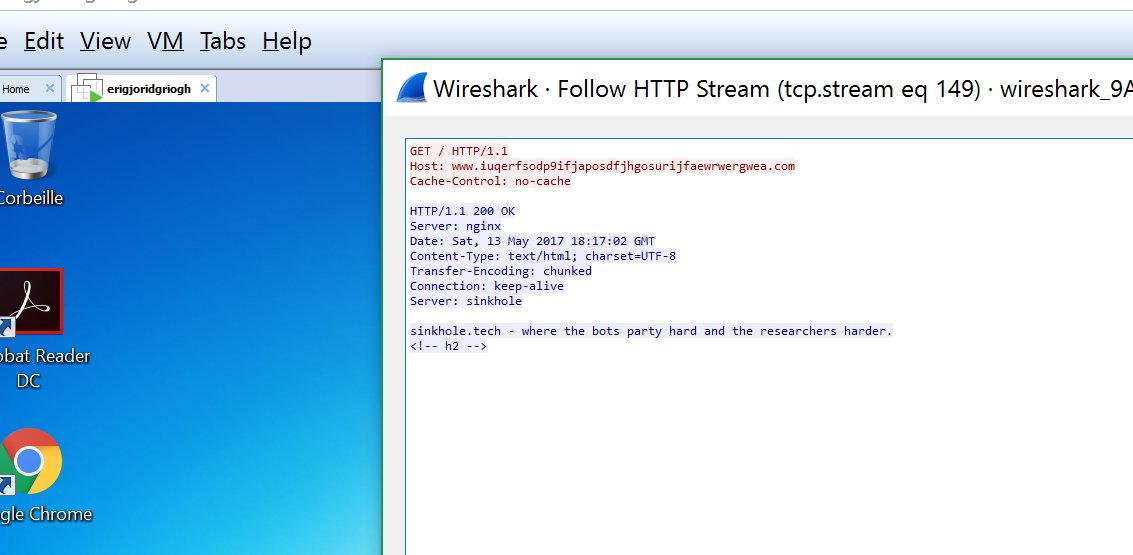

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Уже существуют версии шифровальщика без этой функции.

Шифрует файлы следующих расширений:

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .derШифрование:

Для шифрования используется 2048-битный ключ RSA. На данный момент утилиты расшифровки не существует.

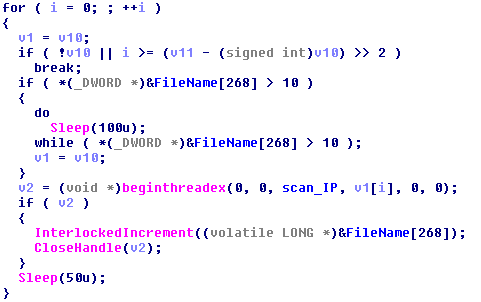

Распространение:

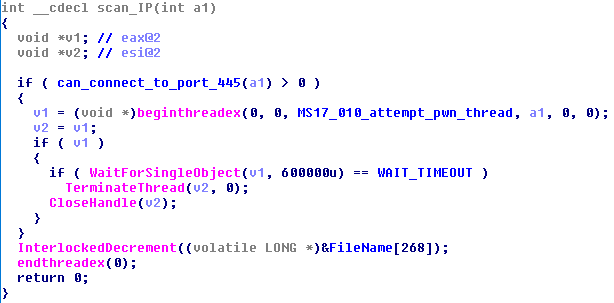

Для распространения шифровальщика злоумышленниками используется критическая уязвимость MS17-010 в протоколе SMBv1. Хотя, согласно официальному бюллетеню безопасности, данной уязвимости подвержены версии Windows, начиная с Vista, последствия атаки оказались настолько серьезными, что компания Microsoft пошла на беспрецедентный шаг — был выпущен патч даже на снятую с поддержки Windows XP.

Злоумышленники использовали эксплоит ETERNALBLUE из архива АНБ, "слитого" группировкой ShadowBrokers. Сам комплекс представляет собой автоматизированную систему: сканер DoublePulsar для организации доступа и установки шифровальщика на уже забэкдоренные машины, либо эксплоит ETERNALBLUE.

После заражения системы шифровальщик сканирует локальную сеть для поиска других уязвимых хостов, а также сканирует случайные диапазоны сети Интернет.

Минимальное время заражения системы после выставления в интернет 445 портом — 3 минуты:

Анализ

Автоматизированный анализ вредоносного кода производился в специализированной системе tLab, которая представляет собой профессиональный инструмент для удаленного и безопасного анализа подозрительных объектов. Система позволяет автоматизировать процедуру анализа поведения исполняемых объектов и выявлять в них признаки вредоносных функций, далее система автоматически выдает полный интерактивный отчет. При этом используется уникальная технология глубокого анализа функциональности программ, основанная на полиморфных иерархических сетях Петри. Эта система — авторская разработка, реализованная в Казахстане компанией T&T Security.

Компания T&T Security была основана в 2013 году в Казахстане, Астана. Основатель компании в течение последних 10 лет проводил исследования в области кибербезопасности в США. Целью создания компании является борьба с кибер-угрозами нового поколения.

В 2017 году T&T Security выпустила свой первый инновационный продукт систему tLab , которая представляет собой профессиональную поведенческую песочницу основанной на уникальной патентованной технологии обнаружения вредоносной активности. tLab может использоваться в качестве как профессионального инструмента для оперативного и глубокого анализа вредоносных объектов при SOC-центре, так и эффективной серверной песочницы для обнаружения и блокирования вредоносных объектов на периметре организации.

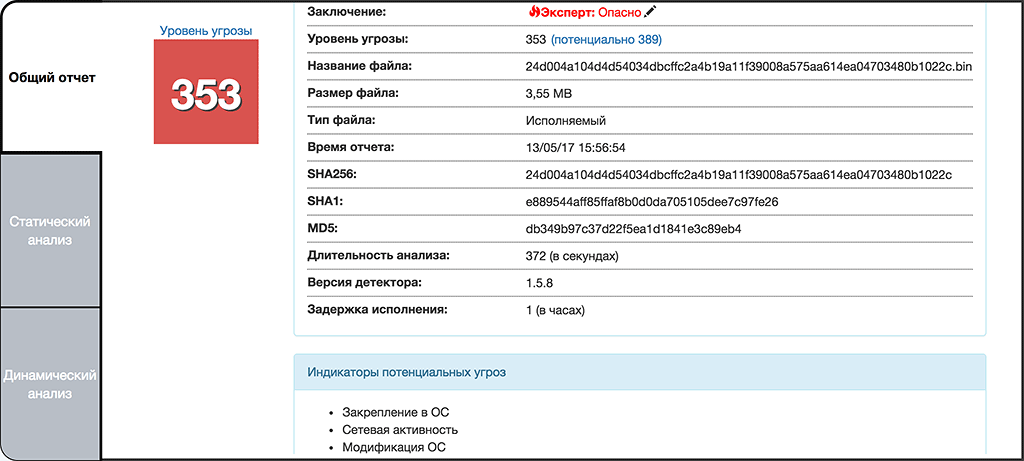

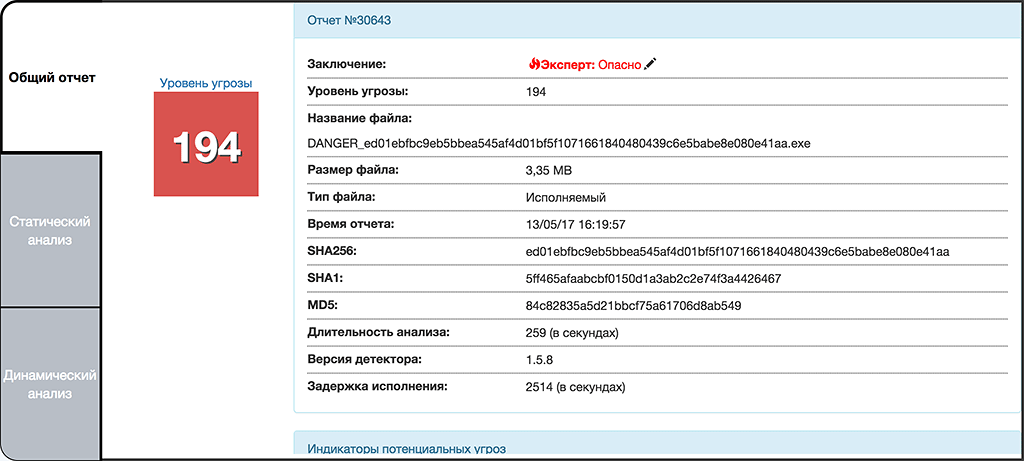

Анализ проводился над двумя объектами:

Объект №1

SHA256: 24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

и

Объект №2

SHA256: ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

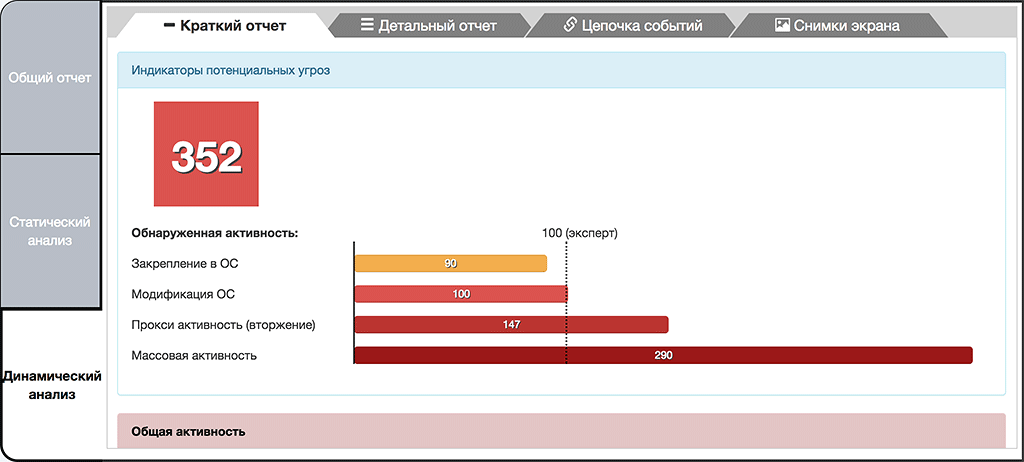

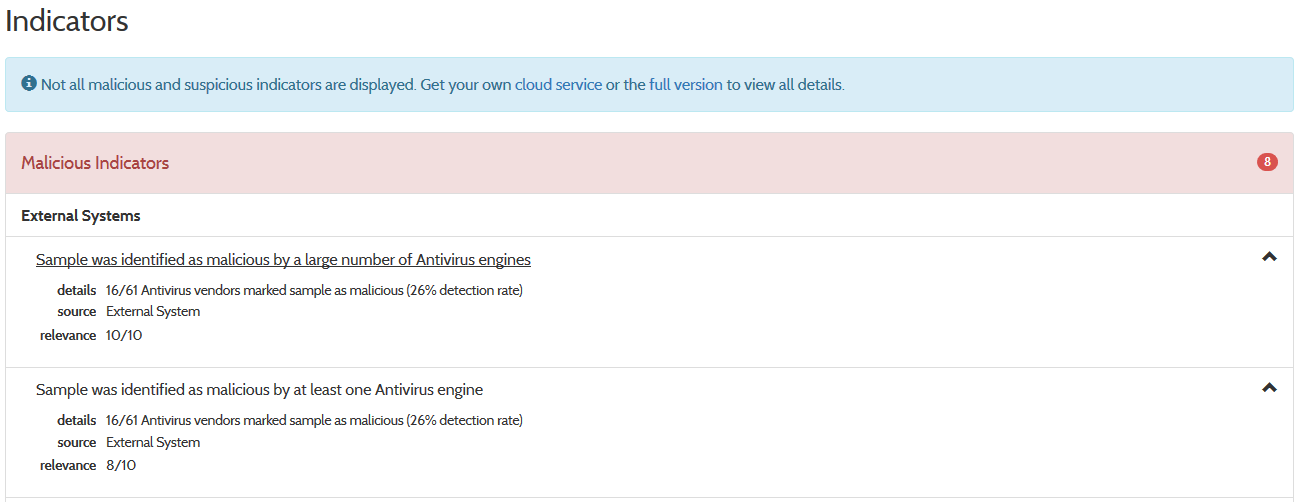

tLab представляет уровень угрозы в мета-процентах (может быть более 100%), если выше предела опасности (85% по умолчанию) — считается вредоносным (выделяется красным). Предел опасности выставляется администратором tLab. Уровень угрозы вычисляется для отдельных индикаторов вредоносного/подозрительного поведения таких как шпионская активность, закрепление в ОС, эксплоит, прокси-активность и т.д. Для каждого индикатора уровень угрозы рассчитывается на основе определенных действий и комбинации действий в контексте цепочки активности.

В результате были обнаружены несколько индикаторов потенциальных угроз (функциональностей), таких как закрепление в ОС, нетипичная сетевая активность, модификация ОС и данных пользователя и прокси-активность. При этом первый объект продемонстрировал в полтора раза больший уровень угрозы. Это связано с тем, что данный объект имеет дополнительные функциональности, в том числе механизм само-распространения в виде сетевого червя.

Почти все индикаторы динамического анализа имеют угрозу, начиная от 100 мета-процентов. Особенно выделяется индикатор массовой активности, указывающие на огромное число повторяющихся системных событий, что является аномальным для легитимных приложений. В данном случае происходит перебор тысяч IP-адресов из возможного диапазона. Закрепление в ОС набрал уровень 90 благодаря установке сервиса и автозапуска извлеченных объектов. Прокси-активность обуславливается попыткой вредоносного объекта достижения системных действий через чужие легитимные средства (чужими руками), например с целью обхода детекта. В данном случае вредонос устанавливает на автозапуск свой извлеченной компонент через системную утилиту.

На основе обнаруженных индикаторов система автоматически выставила экспертный вердикт — Опасно.

Полезная нагрузка

На поведенческом уровне оба объекта схожи и шифруют файлы пользователя. Первый объект имеет функции сетевого червя и пытается распространяться в сети через уязвимость в SMBv1, для чего он перебирает множество IP-адресов случайным образом и пытается соединиться на порт 445 (SMB). За 20 минут динамического анализа в песочнице вирус успел перебрать более 60 000 IP-адресов из различных диапазонов. Таким образом, вирус обладает способностью к самораспространению не только по локальной сети, но и возможность атаковать другие компьютеры в мировом масштабе.

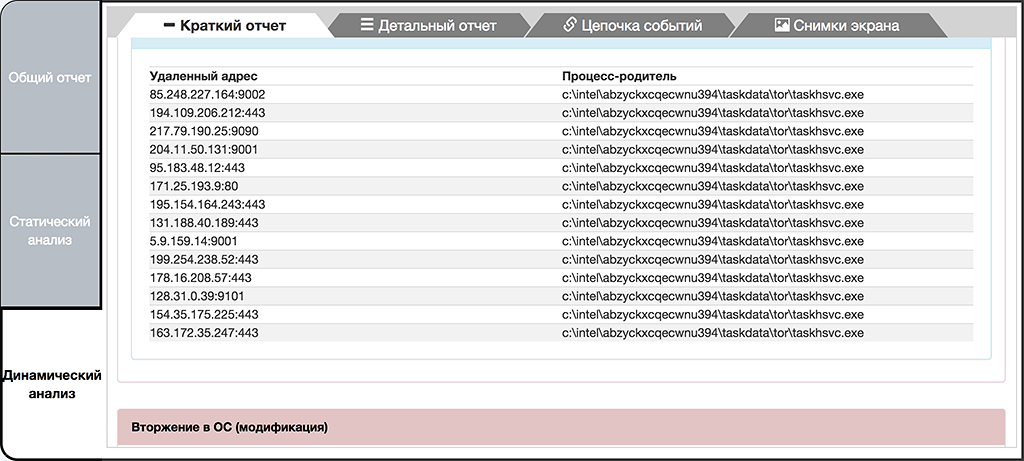

Командные сервера вымогателя находятся в сети Tor. Во время работы вируса происходит соединение на порты 443, 9101, 9102 на ряд IP-адресов, являющихся входными нодами сети Tor. Во время очередного динамического анализа были зафиксированы попытки соединения на следующие адреса:

- 85.248.227.164:9002

- 194.109.206.212:443

- 217.79.190.25:9090

- 204.11.50.131:9001

- 95.183.48.12:443

- 171.25.193.9:80

- 195.154.164.243:443

- 131.188.40.189:443

- 5.9.159.14:9001

- 199.254.238.52:443

- 178.16.208.57:443

- 128.31.0.39:9101

- 154.35.175.225:443

- 163.172.35.247:443

При каждом новом динамическом анализе данный набор адресов меняется, но всегда является входной нодой Tor. Скорее всего, образец случайным образом выбирает "адрес: порт" из заранее заложенного в него списка адресов. На момент написания статьи количество входных нод в сеть Tor составляло более 7 000.

Инсталляция и закрепление в ОС

Динамический анализ показал, что объекты закрепляются в ОС либо напрямую, либо через извлеченный исполняемый файл “tasksche.exe”, который является инсталлятором группы компонентов шифровальщика. Как видно из снимков экрана, вредоносы используют легитимную системную утилиту (“reg.exe”) для добавления своего объекта в автозапуск, используя следующую командную строку:

cmd.exe /c reg add hklm\software\microsoft\windows\currentversion\run /v "abzyckxcqecwnu394" /t reg_sz /d "\"c:\intel\abzyckxcqecwnu394\tasksche.exe\""Такой подход классифицирован как прокси-активность, которая обычно используется для обхода обнаружения со стороны антивируса.

Объект №1 дополнительно устанавливает сервисы для обеспечения "выживаемости" его следующих компонентов:

c:\documents and settings\48=8ab@0b@\desktop\mapkep.bin

c:\intel\abzyckxcqecwnu394\tasksche.exeОсобенностью вредоноса является установка своего извлеченного объекта как сервис, который и порождает всю последующую активность.

В процессе инсталляции процесс “tasksche.exe” или сам вирус извлекает из себя и запускает файл “@wanadecryptor@.exe” множество раз в различные пользовательские папки и другие директории, содержащие файлы для зашифровывания, видимо для того, чтобы избежать единой точки отказа или обнаружения. Для извлечения используется пароль WNcry@2ol7.

Извлечение @wanadecryptor@.exe

c:\intel\abzyckxcqecwnu394\@wanadecryptor@.exe

c:\@wanadecryptor@.exe

c:\docs\@wanadecryptor@.exe

c:\docs\docs\@wanadecryptor@.exe

c:\documents and settings\default user\(01;=k\@wanadecryptor@.exe

c:\documents and settings\48=8ab@0b@\cookies\@wanadecryptor@.exe

c:\documents and settings\48=8ab@0b@\(01;=k\@wanadecryptor@.exe

c:\documents and settings\;l720b5;l\(01;=k\@wanadecryptor@.exe

c:\programms\@wanadecryptor@.exe

c:\programms\totalcmd\@wanadecryptor@.exe

c:\system volume information\_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}\@wanadecryptor@.exe

c:\system volume information\_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}\rp1\@wanadecryptor@.exe

c:\system volume information\_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}\rp2\@wanadecryptor@.exe

c:\system volume information\_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}\rp3\@wanadecryptor@.exe

c:\system volume information\_restore{1a1e1895-7822-43e9-a55a-8d2dc8b2dc2d}\rp4\@wanadecryptor@.exe

c:\temp\screener\@wanadecryptor@.exe

c:\documents and settings\all users\ 01g89 ab;\@wanadecryptor@.exe

c:\documents and settings\48=8ab@0b@\ 01g89 ab;\@wanadecryptor@.exe

c:\documents and settings\;l720b5;l\ 01g89 ab;\@wanadecryptor@.exeДалее происходит запуск большинства извлеченных компонентов.

Процесс “@wanadecryptor@.exe” в свою очередь извлекает компоненты Tor-клиента и запускает его приложение “c:\intel\abzyckxcqecwnu394\taskdata\tor\taskhsvc.exe”.

c:\intel\abzyckxcqecwnu394\taskdata\tor\libeay32.dll

c:\intel\abzyckxcqecwnu394\taskdata\tor\libevent-2-0-5.dll

c:\intel\abzyckxcqecwnu394\taskdata\tor\libevent_core-2-0-5.dll

c:\intel\abzyckxcqecwnu394\taskdata\tor\libevent_extra-2-0-5.dll

c:\intel\abzyckxcqecwnu394\taskdata\tor\libgcc_s_sjlj-1.dll

c:\intel\abzyckxcqecwnu394\taskdata\tor\libssp-0.dll

c:\intel\abzyckxcqecwnu394\taskdata\tor\ssleay32.dll

c:\intel\abzyckxcqecwnu394\taskdata\tor\tor.exe

c:\intel\abzyckxcqecwnu394\taskdata\tor\zlib1.dll

c:\intel\abzyckxcqecwnu394\\taskdata\tor\taskhsvc.exe

c:\temp\screener\newwindows\@wanadecryptor@.exe Кроме того, данный процесс производит ряд системных действий с использованием следующих команд Windows:

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quietДанные команды отключают сервис теневого копирования, удаляют существующие копии и отключают запуск по умолчанию средств восстановления при загрузке ОС.

Особенности работы вредоноса

По результатам анализа, данный вредонос имеет сложную структуру активности, которая выражается в использовании множества независимых компонентов, резервировании объектов и методов прокси-деятельности. Как видно из цепочки активности, вирус-родитель извлекает ряд объектов и через них закрепляется в системе (автозапуск), перебирает входные узлы TOR сети, модифицирует настройку ОС и запускает компоненты шифрования пользовательских файлов. Более полная цепочка активности демонстрирует факт многократного запуска извлеченных компонентов шифровальщика, что, в свою, очередь было зафиксировано как аномальная массовая активность с высоким уровнем угрозы.

При всем объеме заложенной функциональности данный вредонос не обладает приемами сокрытия своего присутствия. Попытка скрыть свое присутствие или идентифицировать среду исполнения сегодня классифицируется как критичный IOC (index of compromise, индикатор компрометации).

Соответственно, мы наблюдаем тренд, когда вредоносные программы стараются не выделяться из общего потока легитимной активности таких программ, как инсталляторы, архиваторы, менеджеры файлов.

Итог

Вредоносный комплекс представляет из себя совокупность общедоступных компонентов и не требует высокой квалификации злоумышленников. Есть очень большая вероятность, что эти системы могли быть захвачены злоумышленниками ранее, шифровальщик лишь вскрыл проблему. Характер заражения, скорость и затронутые системы показывают, что на сегодняшний день многие системы не могут и не готовы противостоять современным кибергурозам.

На Pentestit Secuirty Conference будут представлены уникальные доклады по анализу вредоносного кода, компьютерной криминалистике и противодействию современным кибератакам.

Комментарии (338)

skovpen

14.05.2017 22:17+5email wanna18@hotmail.com привязан к аккаунту facebook WaanJeab Theinsuwan

Jholinar

15.05.2017 12:09+1Так, скорее всего, имейл просто хакнут и к нему злоумышленики имеют доступ.

Vilgelm

15.05.2017 20:13Зачем взламывать чей-то email, от которого, теоретически, владелец может восстановить доступ, если проще регнуть новый? Да и название ящика тематическое.

Jholinar

15.05.2017 21:05Я не знаю, зачем — не я это делал. Но если бы делал я, воспользовался бы каким-нибудь левым ящиком, к которому у меня есть доступ, сменил бы пароль и избавился от возможности пользователю вернуть его обратно себе, нежели чем сам бы регистрировал какой-то там ящик, да еще и привязывал его к аккаунту фейсбука, ну их нафиг, эти корпорации.

Vilgelm

15.05.2017 23:46Менее палевно выглядит регистрация ящика из под условного Tor c активацией на левый номер (желательно бесплатный, типа как тут), потому что если акк ломать, то надо вместе с сим-картой, иначе владелец доступ быстро восстановит, а если покупать, то это уязвимость в плане «вычислить по покупке».

Привязка к FB несомненно странно выглядит, но злоумышленники часто так тупо и прокалываются.

camaro256

14.05.2017 22:23-4Подождем когда Linux системы под этих людей прогнутся. вопрос времени. когда поймают неприятных людей?

HelpOP

15.05.2017 14:55-6Те кто использует Linux, mac как правило делают бэкапы так что им такие проблемы не очень страшны.

den_golub

15.05.2017 15:21+5Как правило любой более-менее прошаренный юзер делает бэкапы независимо от системы

HelpOP

15.05.2017 15:30-3Честно не знаю ни одного человека который на Windows делает бэкапы(из своего окружения).

AVX

15.05.2017 19:58+2Бэкапы делает каждый, кто хоть раз терял информацию с жесткого диска. (неважно, по какой причине — шифровальщик, или отказ железа). А если терял и не делает бэкапы — то такой человек просто идиот.

(Сисадмины делятся на тех, кто не делает бэкапы и тех кто уже делает — народная мудрость)

harbid

16.05.2017 12:13Бэкап на сервер с Linux, где всё хранится в облаке, в котором вся инфа снапшотится…

gro

14.05.2017 23:02Объясните для нубов про домен этот. Зачем он?

LukaSafonov

14.05.2017 23:09Такие домены используют как триггеры: вредонос стучит по определенному адресу и, к примеру, получает там новые инструкции. В данном случае при получении ответа от домена, вредонос, согласно заложенной инструкции, прекращал сканирование и выявление новых жертв для распространения.

LukaSafonov

14.05.2017 23:13Это механизм управления вредоносами/ботнетом. Можно провести анализ вредоноса и выявить эти домены или алгоритм генерации таких доменов, после чего зарегистрировав такие домены можно использовать их для перехвата и нейтрализации ботнета. Такая операция называется sinkholing.

Crafter2012

15.05.2017 07:22+4Все равно немного не понятно, если вредонос итак лезет в тор через входные ноды, то почему не разместить «сервис валидности окружения» там? Все-таки судя по некоторой сложности вредоноса, до такого додуматься и сделать не сильно сложно. Или есть какие-то неочевидные неудобства?

phcx

15.05.2017 14:55Не специалист, но, думаю, что разработчики сами хотят оставить себе возможность остановить работу вируса в критической ситуации, в случае, если, например, активность зловреда сможет вывести на хакеров. Чтобы минимизировать ущерб, так сказать. Хакеры — тоже люди, а значит, могут сделать ошибку и не заметить её.

Кроме того, вполне возможно, что разработчики были неопытны и попросту не предусмотрели. Или не ожидали столь головокружительного успеха.

fzn7

15.05.2017 16:57Поднять такой кипиш ради ~$40к сложно назвать головокружительным успехом

phcx

15.05.2017 17:53Я имел в виду, что как раз такого ажиотажа не ожидали. Возможно, думали, дескать, напишем очередной проходящий вирус, срубим немного денег и всё. А оно вон как вышло.

uncle_sem

16.05.2017 16:08не всё измеряется деньгами. скажем, то что «компания Microsoft пошла на беспрецедентный шаг — был выпущен патч даже на снятую с поддержки Windows XP.» — вполне можно считать именно головокружительным успехом.

TedBeer

15.05.2017 17:32Такой домен можно легко определить в локальной системе используя, например, hosts файл. Таким образом обезопасив себя и свою сеть. А попав во внешнее окружение вирус уже не находит такого стоп сигнала и начинает распространение.

marky_ua

15.05.2017 17:46+2Где то читал, что таким образом разработчики вируса пытаются затруднить анализ поведения вируса в искусственно созданной песочнице. В реальном мире маловероятно что такой домен будет кем-то зарегистрирован, а песочница скорее всего вернет ответ на любое сетевое обращение.

Shlyahten

16.05.2017 16:08Этот домен вроде как использовался для обнаружения песочницы. Видимо некоторые песочницы отвечают кодом 200 на запросы в надежде перехватить что-нибудь.

xsash

14.05.2017 23:47Случайно обнаруженный способ остановить распространение вируса-вымогателя WannaCry больше не работает. Создатели вируса усовершенствовали его код и выпустили новую версию вредоносной программы

http://www.rbc.ru/technology_and_media/14/05/2017/5918bae09a7947ce8cc186a1?from=main

LukaSafonov

14.05.2017 23:55+1Есть в топике: по состоянию 22:00 14.05.2017 обнаружены второй и третий варианты вредоноса, в том числе без киллсвитчера.

Alexey2005

15.05.2017 00:05+1Интересно, а что происходит при оплате? Расшифровка выполняется, или это просто развод? Если да, то как криптор определяет факт оплаты и нельзя ли его обмануть, симулировав процесс оплаты?

GH0st3rs

15.05.2017 00:20Ничего не происходит. Файлы криптуются ключем, который генерится в процессе работы, а потом уничтожается. Пока ещё не проверил, но вероятно, если сделать дамп памяти процесса непосредственно после завершения шифрования, то можно попробовать вытянуть приватный ключ и восстановить файлы. Но это пока просто теория

ChymeNik

15.05.2017 00:35+2Не очень разбираюсь в шифровании, но разве для зашифровки недостаточно просто публичного ключа? Зачем где-то хранить приватный?

Prototik

15.05.2017 01:28+5Публичный и приватный ключ математически связаны. На самом деле, когда говорят «сгенерировать пару ключей» генерируется вовсе не пара ключей. Генерируется приватный ключ и на его основе и создаётся публичный. Т.е. публичный ключ не генерируется, а лишь является результатом некоей функции над приватным ключом. Другой вопрос, что этот криптор мог и не генерировать вовсе никаких легетимных ключей — а тупо забить рандомом и всё.

GreenStore

15.05.2017 06:04+5Под «зашифровано RSA» обычно имеется ввиду следующее:

1. Есть публичный RSA-ключ.

2. Генерируется (к примеру) AES ключ.

3. AES ключ шифруется публичным RSA-ключом.

4. Файлы шифруются AES ключом.

5. AES ключ уничтожается, остается только его зашифрованная RSA копия.

как видно, приватный RSA-ключ на клиенте не генерируется.

Beowulf

15.05.2017 08:49+2Ага и получить не простое случайное число, чем насмешить пол мира и войти в историю, как самая наивная авантюра с RSA…

TrishAme

15.05.2017 16:30-1Ну тогда уж наоборот по стандартному алгоритму из публичной пары ключей {e,n} получается приватная {d,n}:

Поправьте, если ошибаюсь.

Kobalt_x

15.05.2017 15:39Пока не закрыт CSP handle все keysetы валидны. Зная имя провайдера и тип алгоритма можно достать ключи

sergey-b

15.05.2017 00:44+1Удивительно, что по этой теме нет никакой информации.

xakep2011

15.05.2017 09:06Никто не хочет признаваться, что заплатил)

varnav

15.05.2017 10:38+1Информация по кошелькам общедоступна, на данный момент поступило на них меньше двухсот платежей. Что на фоне сотен тысяч заражений очень мало.

jok40

15.05.2017 11:55+1Вот тут человек пишет, что заплатил ещё в пятницу — ждёт до сих пор.

Alexey2005

15.05.2017 12:19+3На самом деле даже хорошо, что никакой расшифровки нет. Ещё несколько таких шифровальщиков-кидал, и данный вид программ просто вымрет, т.к. перестанет окупаться.

bubuq

16.05.2017 10:03То есть очень нескоро, так как для этого должны вымереть идиоты, которые платят.

serafims

15.05.2017 00:12Какие антивирусные продукты сейчас могут эту хрень обнаружить и предотвратить запуск?

Razaz

15.05.2017 00:55+2Судя по Customer Guidance for WannaCrypt attacks:

For customers using Windows Defender, we released an update earlier today which detects this threat as Ransom:Win32/WannaCrypt. As an additional “defense-in-depth” measure, keep up-to-date anti-malware software installed on your machines.

ClearAirTurbulence

15.05.2017 15:39Comodo мне хвалился вчера, что может. Даже без сигнатуры что угодно с HIPS (тот же Comodo) наверняка помогут, если режим включен и правильно настроен. Правильно настроенный фаерволл поможет. Еще есть всяческие бессигнатурные способы типа CryptoPrevent или FixSecurity . Можно то же настроить руками, если сомнения есть.

DTL

15.05.2017 00:14+16c:\documents and settings\48=8ab@0b@\desktop\mapkep.bin — меня одного этот «маркер.бин» смущает?

cjbars

15.05.2017 04:44Меня тоже смутило это название, хотя это может быть и map keep, ну в качестве бреда :-)

AVX

15.05.2017 20:11Нет, я думаю, что тут русские хакеры опять постарались. Всякие «пети» и «миши» уже не в моде. Этакий кривоватый транслит, в моде у любителей cs1.6.

Кстати, странно, что тут documents and settings используется, а в другом месте vssadmin да bcdedit — оно не детектирует ОС чтоли?

ACode

15.05.2017 00:22Вирус в реальном времени перестраивает сам себя. Это только разминка! Стоит ожидать вторую более крупную волну вредоноса.

sergey-b

15.05.2017 00:49+1Хотелось бы увидеть подробный разбор механизма оплаты и расшифровки.

- Расшифровывает программа файлы после оплаты?

- Если да, то как она удостоверяет факты оплаты?

- Что делает кнопка Decrypt?

Alexey2005

15.05.2017 01:12+1По поводу кнопки Decrypt информация уже есть. Криптор создаёт два типа файлов: сперва некоторая часть шифруется с использованием 128-битного AES, при этом сгенерированный ключ для расшифровки дописывается непосредственно к криптованному файлу. Файлам, зашифрованным таким способом, криптор даёт расширение .wncyr и именно их потом расшифровывает при нажатии на Decrypt. Основная же масса закриптованного получает расширение .wncry и там уже ключа нет.

При этом шифрование идёт не в самом файле, а сперва на диске создаётся файл, куда кладётся криптованное содержимое, а потом исходный файл удаляется. Соответственно, в течение какого-то времени есть шанс восстановить часть данных при помощи различных undelete-утилит.

Для борьбы с подобными утилитами, криптор постоянно пишет на диск всякий левый мусор, так что место на диске выжирает достаточно быстро.

А вот почему до сих пор нет никакой информации по поводу оплаты и механизмов её проверки, это действительно удивляет. Возможно, влияет довольно приличная сумма ($300), которая требуется для подобной проверки.sergey-b

15.05.2017 01:39О, спасибо. Думаю, что в намерения авторов расшифровка после оплаты не входит. Наверное, тяжело это сделать, не спалившись. Если бы они расшифровывали файлы, то была бы инструкция, что делать после оплаты.

rPman

15.05.2017 16:24+1Если для приема денег злоумышленник использует один или очень маленькое количество адресов для приема, значит он изначально не собирался идентифицировать оплативших клиентов (это было бы возможно только для тех, кто оплатил со своего кошелька, подтвердив владение адресом подписанием текстового сообщения, что явно не подходит для массового пользователя), т.е. у злоумышленника тупо нет механизмов, как определить, какой клиент оплатил чтобы ему можно было выслать ключ расшифровки.

для того чтобы это было возможно, каждый клиент должен получить свой адрес пополнения

Eltaron

16.05.2017 13:30у злоумышленника тупо нет механизмов, как определить, какой клиент оплатил

Есть механизмы. Можно, например, выставлять каждой жертве разную сумму в BTC. Не знаю, до какого знака после запятой можно делить биткоин, но неплохую квазиуникальность это даст в любом случае.rPman

16.05.2017 19:50в принципе да, она будет разной, потому что курс обменный не константа.

т.е. можно попросить клиента о точной сумме, которую он перевел и точное время перевода.

mtivkov

16.05.2017 21:33Не обязательно каждому клиенту свой адрес пополнения.

Можно как с краудсорсингом — когда наберется нужная сумма, открыть ключ расшифровки всему миру ))

Demon_i

15.05.2017 01:02+18Назовите хоть один антивирус, который умеет делать: «новый файл в системе — вызывает криптофункцию — обращается более чем к 5 файлам — запретить» С момента зарождения криптолокеров прошло больше 5 лет и ни один антивирь не умеет детектить стандартные паттерны. Зато бабла хотят.

amarao

15.05.2017 01:08+17Забавно, что бабла хотят и те и те, при этом и те и те обещают сохранность файлов если заплатить.

Alexey2005

15.05.2017 01:19+14Да тут не только криптофункция. Ну вот как антивирусы вообще могли пропустить объект, который:

— прописывает себя в автозапуск

— отключает теневое копирование и тут же удаляет уже созданные теневые копии

— регистрирует свежесозданные exe как системные службы

— создаёт кучу exe по разным директориям

Уже этого должно было бы хватить, чтобы насторожиться и как минимум проверить подпись данного exe — что это вообще такое и подписано ли вообще.

dyogurt

15.05.2017 07:23А вот кстати если нет достаточных прав у учетки из под которой он работает, всякие

reg addне должны прокатить…

ICELedyanoj

15.05.2017 07:37+5Пишут, что после атаки на Самбу он начинает работу с правами Самбы, а это уровень драйверов.

AVX

15.05.2017 20:18Помогут ли права NTFS? Например, если отобрать права у SYSTEM? Ведь штатно, даже если ты админ, и у тебя нет прав на какую-то папку, то их всё равно можно выдать себе, назначив себя владельцем (или просто выставив права, если уже в группе владельцев). Умеет ли вирус отлавливать ошибки доступа, и выставлять нужные права на файлы?

упс… не дочитал https://habrahabr.ru/company/pentestit/blog/328606/#comment_10216334

Rast1234

15.05.2017 02:42+7А что такое «вызывает криптофункцию»? Приложение может использовать собственную реализацию криптоалгоритмов. Тут вообще хороших эвристик нет на поведение, только параноидальные разной степени тяжести, которые будут мешать обычному пользователю во многих ситуациях. Иначе бы уже была какая-нибудь защита от вымогальщиков.

MikailBag

19.05.2017 18:28Если программа удаляет больше 10 файлов в минуту, то надо спросить пользователя.

Lirzman

15.05.2017 14:55Вирус работает с привилегиями SYSTEM, такими-же как у самбы и вероятно из её-же адресного пространства, так что все антивирусы — мимо.

nidalee

16.05.2017 12:13Kaspersky, но обнаружит, что «программа однозначно ведет себя как вредоносная» и предложит лечение уже после запуска. Так что что-то успеет зашифроваться.

vchs

15.05.2017 01:14Вот никак не могу найти ответ на один вопрос. Вся выше перечисленная деятельность шифровальщика требует прав админа. Куча статей уже на эту тему, но ни одна не раскрывает темы «прав» шифровальщика. Он все эти админ права имеет так как заражает пользователя работающего как обычно под правами админа или шифровальщик умеет повышать свои права сам. Т.е поймав его под правами обычного пользователя я теоретически не лишусь теневых копий тома, а он судя по действиям удаляет их. В сухом остатке уязвимость SMBv1 позволяет просто проникнуть на компьютер или она же задействована в повышении прав?

Hoshi

15.05.2017 01:36+6Он пролазит через драйвер SMBv1 используя уязвимость класса remote code execution и, следовательно, работает с его (драйвера) привилегиями.

vchs

15.05.2017 01:43Ехх, печаль. Значит соблюдение всех строгих правил с разграничением прав доступа и своевременными бэкапами оказались до лампочки. Особенно я уповал на теневое копирование тома, думал уж не вжизнь они не доберутся до них. А они оказывается это легко крутят. Но спасибо за ответ, хоть буду знать чего ждать.

rockin

15.05.2017 08:39+1Уповать надо на резервные копии, которые хранятся на стороннем устройстве.

В случае домашнего использования — это облачко, которое поддерживает историю изменения файлов.

Я лично всё критичное храню в дропбоксе. Не настолько я параноидален, чтобы криптоконтейнер создавать (хочется доступ с любых устройств и иногда с веба необходимо), но это тоже реально и не сложно.

Дропбокс уже столько нервов людей спас — мы просто идём и восстанавливаем файлы за предыдущие дни после зашифровки.

В случае же даже очень маленькой организации — резервные копии просто обязаны лежать на другом сервере или литься в такое же облачко. На хабре овердофига информации по поводу того, как лить в облачка яндекс, мейла и так далее.

den_golub

15.05.2017 10:54И все же эпизодически стоит делать криптоконтейнер хотя бы чтоб потом сказать, что сделал все что смог, никто же не обязует криптовать фильмы с картинками, а вот ключевые файлы стоит иногда обезопасить, ведь лучше иметь устаревшие версии файлов, чем не иметь их вовсе. \

Это конечно мое мнение и никому я его не навязываю, но один жесткий отделил именно под это дело, выдернул его в случае чего и живи спокойно…

НО еще раз повторюсь, это лично мое

rockin

15.05.2017 11:17+1Если на внешний диск скидывать, то без разницы, в каком виде скидывать — как есть, в архиве, в криптоконтейнере

Т.к. диск всё равно отключен и лежит на полочке :D

А так я очень даже за, допустим, ежеквартальное скидывание архива важных файлов на внешний диск. Чем, собственно также занимаюсь.

den_golub

15.05.2017 13:22+1Это само собой, но у меня не внешний у меня просто стоит еще один хард, на котором контейнер, в случае чего его выдергиваешь хард, и все данные мало того что целы, так еще и запаролены. Благо конструкция моего компа позволяет? (у меня все расположено в столе под оргстеклом)

Syzd

15.05.2017 14:55А если вы подключили свой бэкап, к уже зараженной, но еще не шантажирующей надписью системе? Вирус вам же и на внешнем диске зашифрует файлы.

den_golub

15.05.2017 15:20На все воля облака…

Ну а если серьезно, носители с бэкапами подключаются обычно как раз в тот момент когда ты полностью уверен, что машина чиста аки помыслы админа, ну или на край есть еще бэкап.

skullodrom

15.05.2017 15:48Установите пароль на теневое копирование тома. Правда я не знаю, есть ли такая функция

big-town

15.05.2017 01:48-19Ну что, в очередной раз «мегакарпарация» обкакалась по полной. И еще раз мы увидели стойкость SMB-сервера от мелкомягких. И насколько нужно быть нубом, что бы выставлять в сеть с белым IP интерфейс с поднятой SMB. Насчет лавинной атаки, это по моему ооочень крупное преувеличение. По данным касперов 45000, по данным авастов 36000. А теперь давайте очень грубо посчитаем, 32 бита это 4 294 967 295 компьютеров, именно столько может адресовать ipv4, а как известно он на сегодня кончился. Не будем вдаваться в динамические пулы и т.д. Значит примерно такое количество компьютеров торчит в сети с белыми IP. Ну конечно не все из них имеют недооперационку, и еще меньше нубов которые выставляют в интернет SMB. Ну очень грубо примерно это так.

И даже по данным автора о 236000 зараженных, это составляет 0,0055098906% от общего числа. Те 0.006% не рановато для паники?

На мой взгляд, этот ажиотаж вызван для преследования каких то других целей.

Razaz

15.05.2017 01:55+8А можно узнать причем тут MS? :D SMB1 Deprecated. Рекомендовали сносить/выносить/съезжать с 15 года. Писали в TechNet'ах. Просили ставить апдэйты. Даже сделали исключение и дали патч на XP/2003. используйте SMBv3 с Kerberos и другими ништяками.

big-town

15.05.2017 02:04-9Это вы у googl-ы спросите по какой причине они от ms-серверов отказались.:)

Razaz

15.05.2017 02:16+7Кто отказался? Google тут как раз активно в свой ComputeEngine их добавляют :D

Проблема тут не в MS. Продукты MS не требуют SMBv1 около 10 лет. Но. Огромное жирное НО: Дофигища вендоров NAS и других железок активно используют только 1 версию… Тут уже в Твиттере проскакивало — последние продукты Sonos используют SMBv1 и в v3 не могут, а в следующей версии 10 v1 вырубают по дефолту. И опять начнется shitshtorm по этому поводу.

big-town

15.05.2017 13:17-1Да ну? А как вам такая новость https://www.gazeta.ru/business/2010/06/01/3378380.shtml

Razaz

15.05.2017 13:48+16.5 лет назад. Ну ругаются компании — бывает. Они уже успели опять подружиться. И исследователи гугла активно помогают MS сейчас. И MS очень юодро отвечает на все проблемы.

basili4

15.05.2017 13:17-2Ну возможно MS при том. Что частенько обновы от MS ломают компутер. И даже если не ломают включают какую нибудь телеметрию за твои деньги.

В общем вина MS в том, что не исправляют ситуацию со своей "плохой репутацией".

CmpeJ1ok

15.05.2017 12:04-4я искренне не понял, почему решили вас big-town заминусовать… Все сказано по делу и в самую точку: если ты выпустил Win сервер через белый IP и при этом элементарно его даже не «апдейтишь» — жди соответствующего результата((( в противном случае не будет этой заразы — придет другая или другой хацкер и через другую уязвимость грохнет ваш дедик — дело времени

Zagrebelion

15.05.2017 13:05+4если ты не обновляешь линукс-сервер, то тебя ждёт Shellshock, Heartbleed и что там ещё было.

big-town

15.05.2017 13:31-1Shellshock? А вы сами представляете о чем пишите? Это уязвимость в bash, каким надо быть нубом что бы дать доступ из интернета к командному шелу, без проверки строки. Достточно просто проверять строку перед передачей шелу и чистить её от всяких регулярок. Эти уязвимости ооочень раздуты. Ну в чем то вы правы, если ты нуб, то без разницы что использовать, все равно вляпаешься;).

ClearAirTurbulence

15.05.2017 15:51+1Таким же, каким надо быть, чтобы, сидя на Win, выставить порты в интернет, не ставить Security Updates, и многкратно игнорировать призыв вендора не использовать smbv1?

dartraiden

16.05.2017 03:06-1Это уязвимость в bash, каким надо быть нубом что бы дать доступ из интернета к командному шелу, без проверки строки.

Множество интернет-сервисов, в том числе веб-серверы, могут использовать Bash для обработки некоторых запросов, например при исполнении CGI-скриптов.

А также SSH-серверы, DHCP-клиенты и многое другое.

big-town

15.05.2017 13:23+1Не обращайте внимания, я например давно так делаю :). Это сказывается стадный инстинкт на хабре, «детей» от инстограма и контакта. Стоит одному поставить минус и понеслась. Меня это ни как не трогает.

Razaz

15.05.2017 13:50+3Плюсанул вам карму. То же не люблю когда обсуждения минусуют. Но хотелось бы в более конструктивном ключе, нежели все говно :)

big-town

15.05.2017 14:24-1Тут я с вами полностью согласен, люди высказывают свое мнение и любое мнение имеет право быть!

По поводу конструктивного ключа. я не буду лицемерить и говорить что я не предвзято отношусь к MS, предвзято и еще как. И собственно почему? Это коммерческая операционная система которая стоит немалых денег. Сервера получаются мегадорогие. За все дай! За терминальные лицензии дай, за SQL дай, за офис и т.д. И при всем при этом потребитель по сути является бэта-тестером. Я не против комерческой ОС, но уж если делаете такую, то она должна быть на порядок выше опенсорсной! Иначе за что платить деньги?! А так как делает МС — это подло, подсадить всех на свой продукт, заставить людей написать кучу софта и только потому что вам не куда деться, эксплуатировать вас. Люди очень не любят перемен. На деле получается что любой путный вирус вас может оставить без данных и положить вам всю структуру.

Я помню 2000-ые года когда гуляли в интернете msblast-клоны и что бы заразится, нужно просто было выйти в интернет без стороннего файрвола. Дыры в MS не закрываются годами, да и кто знает что еще в их закрытом коде. Ели уж гоночки в офис защили :)(см. пасхальные яйца).

От себя еще добавлю в далекие времена я был, как и наверное все, win-админом, Novell угасала, Linux был еще маленьким, и собственно альтернатив не было. Строил сети на PDC 2000 а затем 2003. И вот когда уже LInux подрос я переборол свою лень и стал углубленно изучать новую для себя ОС. Затем потихоньку стал переводить на неё свои организации. И уверяю вас что проблем стало значительно меньше. У меня еще живет и здравствует сервер с ASP12+wine@etersoft+1cv7+NX+samba, который не разу не упал и когда я его поставил уже даже не помню.

И как вывод, MS не обеспечивает должного качества своей продукции как коммерческой ОСи, а потому я не желаю ею пользоваться, когда есть на порядок лучший опенсорс. Поэтому на каждое обкакивание MS я просто смотрю с улыбкой.

Razaz

15.05.2017 14:32+5По поводу стоимости не соглашусь. В моей сфере выбор обычно между IBM, Oracle, RedHat и Microsoft. И уж цены мама не горюй. MS там бедный родственник :D

Вы не видели еще людей подсаженных на Oracle…

Никсы то же обкакиваются с завидной регулярностью… Но никто не вспоминает что на роутерах Linux, что на телевизорах, устраивающих ддос — Linux и тд и тп.

Я придерживаюсь политики что есть места где Windows лучше себя проявляет, а есть где Linux. И все окружения достаточно гетерогенные.

big-town

15.05.2017 17:42+1Я придерживаюсь политики что есть места где Windows лучше себя проявляет, а есть где Linux. И все окружения достаточно гетерогенные.

Не могу с этим поспорить.

В моей сфере выбор обычно между IBM, Oracle, RedHat и Microsoft.

Если не секрет, то какие задачи решаете? Почему выбор именно в таком наборе? Можно в личку.

navion

15.05.2017 02:52+4компания Microsoft пошла на беспрецедентный шаг — был выпущен патч даже на снятую с поддержки Windows XP

Они просто выложили патч для клиентов с Custom Support Agreement, собранный ещё в феврале.

big-town

15.05.2017 13:37-1Ни чего они не выкладывали для XP. Патч что скачивается по ссылке для embeded версии и на обычную XP не ставится windowsxp-kb4012598-x86-embedded-rus_772fa4f6fad37b43181d4ad2723a78519a0cc1df

navion

15.05.2017 13:45+1В каталоге есть патчи для нормальной XP/2003, но он тормозит и не работает переключение языков.

Лучше качать из центра загрузки: Windows XP, Windows XP x64, Windows Server 2003,

Windows Server 2003 x64.

big-town

15.05.2017 13:52-3Нету ни чего для XP, только что скачал WindowsXP-KB4012598-x86-Embedded-Custom-RUS.exe

Этот патч для терминалов по выньхп.

stagor

15.05.2017 02:58Возможно это нубский вопрос, но объясните мне. Почему, когда находятся уязвимость, да еще такая как «SMBv1 используя уязвимость класса remote code execution», никогда нет информации, кто собственно закомитил такой код? Складывается ощущение, что все эти дыры в безопасности — не плод плохого программного кода, а запланированный ход.

mifa

15.05.2017 04:38+11Потому что глобальные уязвимости такого уровня как авиакатастрофы — это сочетание многих факторов. В софтверных гигантах вроде MS никто не может просто так взять и закоммитить код в основную версию винды — есть и code review, и тесты, и нанятые хакеры, которые пытаются сломать и много еще чего. В таком баге виноват в последнюю очередь программист — ответственность на других людях обычно.

Ну а кроме того — ну допустим обвините вы программиста, который 10 лет назад написал некачественый код (который прошел много стадий проверки), и что дальше? Что делать с этой информацией? Повесить его на витой паре? :)

oldschoolgeek

15.05.2017 09:08+4Складывается ощущение, что все эти дыры в безопасности — не плод плохого программного кода, а запланированный ход.

В данном случае, это очень вряд ли «закладка». Протокол SMBv1 был дырявым с самого начала, но, не по злому умыслу, а тупо потому, что, когда его разрабатывали (а это, на минуточку, самое начало 90х), Интернета в современном понимании ещё не было, и авторы вполне справедливо предполагали изолированную от внешнего мира локальную сеть, работающую по собственным протоколам MS. Прикручивание SMBv1 к TCP происходило позже, и, видимо, в спешке, в погоне за Sun с их WebNFS.

big-town

15.05.2017 13:47-1Ну а как вы сами думаете? Не ужели америкосы не оставят бэкдор в системе с закрытым исходным кодом, ну так на всякий случай :). По моему ни кто и не отнекевается что в АНБ был «разработан» эксплоит EternalBlue. А по моему скромному мнению этот код был туда просто предоставлен.

Вот вам еще один пример наш ГОСТ-овский алгоритм шифрования, который основан на элептических кривых. И который как оказалось не такой уж «случайный». Почему К-9 циски были запрещены в России? Да в конце концов почему всех операторов заставляют ставить СОРМы, а АТС без СОРМа сейчас вообще не купишь. Спец службы желают знать все :).

Whitesunset

15.05.2017 05:20+1Спасибо за статью. Вдохновился!

Понаблюдать за состоянием кошельков в прямом эфире можно тут: https://whitesunset.github.io/wannacrypt_balance/

yellow444

15.05.2017 07:23-7давно стоит дисятка и нет никаких праблем

ICELedyanoj

15.05.2017 07:39Вчера с опаской запустил ноут на десятке (ноут включается достаточно редко) — сразу со старта увидел сообщение о применяемых обновлениях. А на стационарную 8.1 обновления так и не дождался — качал вручную.

Work-of-Art

15.05.2017 07:23Я вообще понять не могу, MS же выпустили обнову, которая затыкает эту дыру или она нифига не затыкает?

Enchi

15.05.2017 09:06Не все умеют в обновления...

altai2013

15.05.2017 10:56+3У многих обновления выключены, потому что на пиратках они полностью ломали систему, а на лицензионных машинах внедряли вредоносный код (рекламу, например). Часть пользователей раздражает сам механизм обновлений, когда самообновляющаяся система не даёт им продолжить работу, требуя перезагрузки или устанавливая обновления неопределенно долго. Фактически, проблема в том, что MS довольно скверно организовала систему обновлений и, к тому же, сама её скомпрометировала в глазах пользователей, распространяя рекламу и телеметрию под видом обновлений безопасности.

VEG

15.05.2017 11:24+2Обновление, призывающее обновиться до Windows 10, было рекомендуемым. Microsoft рекомендовала обновиться до Windows 10. Обновления телеметрии также в рекомендуемом. Достаточно было снять галочку с автоматической установки рекомендуемых обновлений вместе с важными обновлениями — и «проблема» решена. Всё что действительно важно будет обновлено.

Что касается проблем с обновлением пираток — не Microsoft виновата в том, что люди ставят кривые активаторы, которые лезут напрямую в память ядра и патчат его. Всегда были более аккуратные способы активации. Впрочем, лучше конечно же приобрести легальную копию.

Megawatt

15.05.2017 07:36Кто нибудь посмотрел полученное количество btc?

alz72

15.05.2017 08:37У меня сразу несколько вопросов:

Сейчас почти нет стационарных компов которые смотрят напрямую в инет — почти все за NAT-ом, пускай даже от копеечного длинка -то есть получается заражение было возможно только у компов сидящих через мобильные "свистки" ?

Как такое возможно в нашем МВД ( хотя я догадываюсь как — денег платить нормальным админам не любят, сами умные — купили свисток, и в инет — вот и результат) ?

- Про файловые сервера и бэкапы в МВД тоже не слышали ?

oldschoolgeek

15.05.2017 09:06то есть получается заражение было возможно только у компов сидящих через мобильные «свистки» ?

Первичное заражение — да. Но, достаточно заразить один такой компьютер, и, если у него есть второй сетевой интерфейс, «смотрящий» в локалку — то зараза быстро полезет по всей сети.

Daimos

15.05.2017 18:39+1Все «свистки» что мне попадались — имели NAT и вирус бы не смог пролезть через них.

lostpassword

15.05.2017 09:071, 2 — а вы не рассматриваете вариант, что вредонос мог просто по почте прийти в виде «приказ.doc.exe»?

Достаточно, чтобы вложение запустил один пользователь из десяти тысяч находящихся во внутренней сети предприятия.

alz72

15.05.2017 09:17ну тогда это означает отсутствие антивиря ( и даже нормального почтового сервера) как класса :) — подобные дыры уже лет 20 как закрыты ...

lostpassword

15.05.2017 09:20Интересно, как вы закроете, скажем, возможность пересылки RAR-архивов с паролями.

Если только метод Гугла использовать (никаких архивов с паролями вообще) — но к такому мало кто готов.

alz72

15.05.2017 09:22очень просто — закройте архив паролем но не делайте его исполняемым, а если экзешник внутри архива — то его сразу ловит антивирь, опять же технологии 10 летней давности...

lostpassword

15.05.2017 09:27Хорошо, но вот только просмотреть список файлов и их расширения в ZIP-архивах можно, а вот в RAR нельзя, например.

Как быть?

alz72

15.05.2017 09:30да никак — пользователь сам введет пароль и расшифрует архив — а на это срабатывает антивирь практически любой

lostpassword

15.05.2017 09:32Антивирь на новые образцы вирусов, увы, не отрабатывает. :-(

alz72

15.05.2017 09:35антивирь отрабатывает на экзешник, в момент расшифровки архива, а далее как админ настроит — так и будет ( можно в карантин, удалить нафиг, и т.д.)

lostpassword

15.05.2017 09:38А в каких продуктах вы видели подобный функционал? Мне, честно говоря, навскидку такого не попадалось.

alz72

15.05.2017 09:40да любой антивирь, каспера например вообще вырубать напрочь надо чтобы он позволил тупо из архива екзешник взять

lostpassword

15.05.2017 09:48Любопытно. Я как-то просматривал настройки McAfee, к примеру — и там опции «Блокировать исполняемые файлы при распаковке архива» не видел.

alz72

15.05.2017 10:25-1Есть такая штука — программирование :)

Pakos

15.05.2017 10:30+1Есть такая штука — стандартная функциональность антивируса, почтового клиента и архиватора, про неё и был вопрос. И есть такие люди как админы, им программирование не очень упёрлось.

alz72

15.05.2017 10:38Программирование на скриптах — это хлеб админа :)

А что касается McAfee — то прямо в best_practices_guide английским по белому все расписано...

alz72

15.05.2017 09:38и уж червя в параноидальном режиме поймает на раз — какой бы новый он не был ( тем паче что уязвимость SMB например известна аж с 1997 :) )

alz72

15.05.2017 09:29а если более грамотно — то по приходу письма с шифрованным архивом отрабатывает скрипт который поднимает на данной машине уровень антивиря до параноидального на определенный срок ( если это Вип — то еще и письмо админу шлет)

lostpassword

15.05.2017 09:36С поправкой на то, что письмо должно в таком случае не доставляться пользователю, а задерживаться до проверки (иначе пользователь раньше откроет, чем админ/безопасник).

Ну и все должны согласиться, что их почту может просматривать сотрудник СБ.

В таком виде — да, более-менее работоспособно.

С архивами разобрались.

Остались, правда, документы MS Office с макросами и эксплоитами.

alz72

15.05.2017 09:44почему — пусть открывает… — антивирь работать должен...

А с каких это пор сотрудник СБ стал спецом по вирусняку? Да ни один человек с такой работой не справиться :) — это антивирь делать должен.

А макрос это еще более простая вещь для антивиря (опенсорс так сказать), тем более что макросы в половине случаев вообще отрубить можно.

А эксплоит — это тот же екзешник ;)

lostpassword

15.05.2017 09:57Увы, но антивирусы *не детектируют* новые образцы.

К сожалению, у VirusTotal нет возможности показать историю проверок. Но вот, к примеру, статистика детектов на момент выхода одного из предыдущих шифровальщиков:

https://hsto.org/files/caa/187/97b/caa18797b4f249c497abe03ae9b5adfa.png

https://hsto.org/files/a80/336/f11/a80336f119c6490e83adf6313aee38eb.png

А вот, кстати, данные по самому образцу из статьи (кликабельно):

https://www.hybrid-analysis.com/sample/24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c?environmentId=100

alz72

15.05.2017 10:04Вы по-моему не понимаете разницы между "поиском по известным сигнатурам" и "эвристическим анализом" — понятно что если вирус новый — то его сигнатура еще не известна — но поведение всех вирусов в целом одинаково и именно это "эвристика" и отлавливает.

Другое дело что процент ложных срабатываний в этом режиме огромный — но то что отловит это 99,999%

lostpassword

15.05.2017 10:10Насколько я понимаю, при сканировании образца на VirusTotal используются оба движка антивируса, в том числе и эвристический.

Но не помогает.

alz72

15.05.2017 10:16отнюдь, эвристика жутко чуствительна и будет реагировать даже на обычный и невинный zip

alz72

15.05.2017 10:22Мы уже по кругу пошли, способ я вам рассказал — если уж так не верите в интеллект антивиря — его можно вообще настроить удалять любые исполняемые файлы при расшифровке архива...

Грамотный админ вам поможет ;)

Alexsandr_SE

16.05.2017 08:36Интеллект антивиря? Это что-то новое. Эвристика тоже далеко не всегда срабатывает. Были случаи, гонял с эвристикой на зараженных машинах, файлики вирусни подозрений не вызывали. Зачастую эвристика тоже упирается на известные базы и поведение.

alz72

16.05.2017 10:12Зачастую эвристика тоже упирается на известные базы и поведение.

С этого момента поподробнее ;)

Alexsandr_SE

16.05.2017 10:25Походу иной раз эвристика для выявления чего-то нового использует критерии угроз весовые критерии, включая схожесть с известными вирусами из базы. В результате иной раз голая эвристика не добирает "балов угроз". Я не знаю внутреннюю кухню, но из наблюдений получается, что известные базы эвристика используется у некоторых антивирусов. нет в базе чего-то схожего — ниже оцениваемая угроза.

alz72

16.05.2017 10:30"схожесть с известными вирусами из базы" ничего не даст, ибо 1 бит изменился- это уже совсем другая команда, в эвристике анализируется именно поведение, но никак не сигнатуры кода

Alexsandr_SE

16.05.2017 11:06Я говорю с чем встречался. После обновления баз срабатывает эвристика, до обновлений нет (именно базы обновлялись, а не модули). Вполне возможно, что в базах весовые коэффициенты разного поведения к примеру или условия на что вообще смотреть. В целом эвристика далеко не гарантия. не уверен, что эвристика отличит дедупликацию/сжатие/архивирование от шифрования если это будет от имени системного процесса.

alz72

16.05.2017 11:11Так никто и не утверждает что это замена базам сигнатур — просто в параноидальном режиме эвристика точно отработает ( другое дело что она может отработать даже на невинный текстовый файл), но она отработает и не даст запуститься вирусу...

alz72

15.05.2017 10:12С поправкой на то, что письмо должно в таком случае не доставляться пользователю, а задерживаться до проверки (иначе пользователь раньше откроет, чем админ/безопасник).

Письмо админу пишется не для "перлюстрации переписки", а чтобы обратить внимание на возможную проблему у Вип-пользователя.

Ибо после поднятия "уровня антивиря до параноидального" проблемы будут наверняка и админ должен быть готов к этому...

Alexsandr_SE

15.05.2017 17:17Антивирь не ловит т.к. сигнатура новая и его в базе нет. Вот и заражение.

iandarken

15.05.2017 09:10Бэкапы были на диске D:

alz72

15.05.2017 09:18хорошая шутка :)

Alexey2005

15.05.2017 09:45Это, к сожалению, суровая реальность — большинству рядовых пользователей не под силу организовать резервное копирование, устойчивое к шифровальщикам. Обычно создание резервных копий в исполнении пользователя выглядит как внешний диск, подключенный по USB. И заканчивается это тем, что бэкап, когда он нужен, тоже оказывается закрпитованным.

Pakos

15.05.2017 10:272.Как такое возможно в нашем МВД

Элементарно, там регулярно (в разных ведомствах МВД и Внутренней службы с Прокуратурой) что-то вкусное гуляет. Бекапы делаются хорошо если на другой диск, продвинутые пишут на DVD (оно r/o — хоть укриптовымогайся) или ленту — она тоже в шкафу, ожившие компьютеры не доберутся; непродвинутые — "у меня RAID, мне не нужны бекапы"(Ц) реальное заявление одного персонажа "оттуда". Факапы уже случались, но шифровальщиков в те времена ещё не было (по крайней мере массово), а сейчас есть, ситуация же не думаю что улучшилась.

alz72

15.05.2017 11:21Если это файловый сервер, то в "бэкапах на другом диске" нет ничего криминального при условии что эти диски пользователям недоступны. И в данном случае даже шифрация инфы пользователей лечиться тупо восстановлением из бэкапа ( даже если случилось чудо и вирусняк как-то прорвался — теряется только инфа после последнего бэкапа — а у меня например бэкапилось 3 раза в день).

Лично я вижу только одну причину — отсутствие нормального администрирования...

alz72

15.05.2017 11:25и еще одно замечание — в случае любого криптора админ моментом это заметит по лавинообразному увеличению объема инкрементального бэкапа ( чего в обычной жизни не бывает)

alz72

15.05.2017 11:27а если это файлы одного пользователя — то вот вам и виновник торжества без всяких антивирей ;)

Pakos

15.05.2017 11:36Если это файловый сервер

Если, обычно — это "диск D:", т.е. логический раздел этого же физического диска. Или E:, если "C — система, D — данные, E — дистрибутивы и бекапы". Такова суровая реальность.

отсутствие нормального администрирования...

… причина чего — отсутствие нормального финансирования и кадров.

befart

15.05.2017 14:55кадры — это следствие финансирования. плюс не самые приятные места для работы разные там госскомпании и подобные ведомства, там нужно ходить строем и выживать в обстановке маразма. Хотя финансирование у подобных структур неплохое, вопрос в приоритетах. IT-безопасность там устроена дешево — все запретить, чтобы невозможно было работать юзеру, плюс издать миллион приказов под подпись сотрудников, в которых юзер заранее берет на себя ответственность «если чё случиться».

Pakos

15.05.2017 15:13Финансирование — где как, одно очень крупное и очень страшное заведение получало хорошее финансирование, но реальных денег до подразделения федерального уровня не доходило и сдохшую технику (типа сервера) реально нечем было заменить, а в одном регионе таймстампы вводимых данных хотели вводить вручную (даже ТЗ сделали), поскольку денег на батарейки не было и время на компах сбрасывалось. Техника — не золотые унитазы, на ней и экономить можно. Потому словившее вирус МВД и всякие [около]госкорпорации не удивляют.

befart

15.05.2017 17:35Было бы конечно радостно узнать, что по итогам последуют кадровые выводы в руководствах этих контор. Но скорее всего, пострадают обычные админы, которые сверхурочно все будут восстанавливать, а начальство, наоборот еще и похвалят, мол «не допустили последствий», «вовремя остановили» и совершили прочие геройства. А виноватым объявят «Барака Обаму», Путин вон уже заявил это, вслед за майкрософт.

alz72

15.05.2017 17:56кадровых выводов в таких конторах не бывает ( что в МВД, что в Пентагоне) — ибо набирают там по лояльности, и лишь потом по мозгам...

Diman_94

15.05.2017 14:55Хочу заметить, что стоимость серого IP для «свистка» у МТС 100 рублей в месяц http://www.mts.ru/mobil_inet_and_tv/tarifu/internet_dly_odnogo/additionally_services_comp/real_ip/

А по умолчанию все «свистки» за операторским NAT-ом, по крайней мере у четырех известных мне операторов.

«Белый» IP вообще не получить.

alz72

15.05.2017 15:02по идее да, но тогда не понятно каким образом вообще использовалась SMB уязвимость...

AVX

15.05.2017 20:47хм… а Вы представьте себе масштаб сети за NATом — там же тысячи компов!

Достаточно заразить несколько — и готово. А уж как они заразились — другой вопрос.

Diman_94

16.05.2017 15:09А кто сказал, что компы за провайдерским NAT'ом друг друга видят? Даже в дешевом домашнем роутере есть галочка «clients isolation».

Есть отдельная услуга для юриков «Защищенная передача данных», тоже за бапки. А-ля VPN, где шифрование обеспечивается самой GSM сетью — вот там видят.

Diman_94

16.05.2017 15:14не понятно каким образом вообще использовалась SMB уязвимость

В статье написано 230 тысяч машин, мне кажется это мало, разве нет? Из сотен миллионов это как раз те, кто торчал белым IP наружу без апдейтов + те, которые были с ними в одной LAN.

«Один мой знакомый» ради эксперимента написал несколько лет назад скрипт, который сканил IP по диапазонам и пытался подключиться с ~10 разными паролями, типа admin:123456. Получилось насканить удивительно много, по несколько тысяч компов в сутки на слабой VPS.AVX

16.05.2017 17:43Что уж там автоматизировано, если даже вручную можно «насканить» неплохо. Как-то попался мне на глаза внешний IP одной конторы — nmap нашёл много интересного (на уязвимости не стал сканировать) — и БД, и сайт, и веб-интерфейсы всякого разного (видеонаблюдение, и т.п.). Ну да ладно. Так я просто стал брать +1 от последней цифры IP-адреса, и вручную проверять: и каждый следующий адрес был статическим, белым, и с открытыми портами. Да, снова какая-то организация (другая), и наружу торчал веб-интерфейс маршрутизатора (логин-пароль дефолтные). Какая организация — не смог выяснить, чтобы хоть позвонить или написать. Да и смотрел я один вечер, дальше просто лень стало, и просто забил. Но попадись сканеру хакеров или вирусу такое — жди беды…

Видимо, мне попался целый диапазон адресов, выделенный под статику, и большинство из которых уже занято разными организациями. Чаще же попадаются динамические, рядовых юзеров. Но многие сидят без маршрутизаторов — тупо кабель в сетевушку, и все порты наружу. Обновлениями и вовсе никто не заморачивается, иногда ещё и специально отключают.

Vilgelm

15.05.2017 21:04Еще и:

Стоимость 1Мб переданной информации в рамках услуги Real IP в домашней сети и роуминге по России составляет:

9,90 руб. на всех тарифных планах, кроме тарифа «МТС Конект-4».

3,00 руб. на тарифе «МТС Коннект-4»

Vilgelm

15.05.2017 20:53А давно мобильные операторы дают белый ip не за натом? Я такого никогда не видел, такую услугу и подключить за деньги далеко не всегда возможно.

А вот wired соединение вполне может смотреть напрямую, без роутера, корпоративным клиентам обычно дают несколько белых ip (частные как раз за провайдерским натом).

rolecs

15.05.2017 09:06+1А могли бы сначала «по-тихому» заразить миллионы компов, а потом с «командного центра» дать инструкцию шифровать файлы…

lostpassword

15.05.2017 09:09Тогда ему пришлось бы периодически отстукиваться на командный сервер и спрашивать эту команду. Что нерационально, так как: (а) не все ПК имеют выход в Инернет; (б) периодическая сетевая активность довольно легко отслеживается.

rolecs

15.05.2017 09:14+2Поставить счётчик на 7 дней.

lostpassword

15.05.2017 09:15Да, вот это уже интереснее.

Но 7 дней — непростительно много. Скорее всего, за это время уже выйдут сигнатуры, и антивирусы всё почистят.

Можно максимум 48 часов, не больше. А ради такого, видимо, решили не заморачиваться.

Pakos

15.05.2017 10:34+2Или выпустить "какую получится", почитать Хабр, усовершенствовать по багрепорту.

Alexey2005

15.05.2017 10:53+3Выложить исходники на github и отслеживать пулл-реквесты. Можно даже ежедневную сборку настроить.

Mabusius

15.05.2017 12:04+1В пятницу поддался общей истерии. побежал ставить патч на свою старенькую семерку. Патч поставился, комп перезагрузился и больше не загрузился. Вылезает синий экран смерти с текстом для простого окошка с ошибкой «Приложение бла бла бла и будет закрыто». Выходит у этих официальных патчей нет вообще никакого контроля версий. Моя вера в человечество слабеет с каждый днем… Хорошо что это был не основной комп.

Минимальное время заражения системы после выставления в интернет 445 портом — 3 минуты

Я правильно понимаю, что если я просидел за компом все выходные и ничего не схватил, то порт у меня закрыт?

dartraiden

16.05.2017 03:13+1Официальные патчи не тестируются на совместимость с варварскими активаторами, которые подменяют актуальное ядро системы устаревшей копией. Это реально ужасный способ, который оставляет пользователя без обновлений ядра (а количество закрытых дыр в ядре достаточно велико).

Mabusius

16.05.2017 09:41-2Ну да, ну да, давайте как всегда все валить на пиратов, а не на свои кривые руки или ленивые задницы. Что мешало патчу проверить версию ядра? Или пираты прямо на моем компе эту версию постоянно правят на подходящую?

Wedmer

16.05.2017 10:24Версия может быть старой, но отображать, что она новая. В итоге получаете привет. Такие активаторы — зло. Веселые модификации grub4dos куда лучше.

basili4

15.05.2017 12:05-4Подобные атаки есть пропаганда OpenSource. Был бы код винды открыт, эту уязвимость заметили бы раньше и закрыли бы. А так можно наедятся что некто не узнает.

VEG

15.05.2017 12:09+8Вы наверное уже забыли про ShellShock и HeartBleed. Open Source не даёт никаких гарантий.

Alexey2005

15.05.2017 12:25+6Её и так закрыли довольно давно. Просто внезапно выяснилось, что пользователи винды боятся обновлений и ставят их только когда уже совсем припекло.

На открытом Android творится примерно то же самое, потому как его за редкими исключениями можно обновить только вместе с девайсом.

Kandelyabr

15.05.2017 15:56Я ставлю. Но ни у меня, ни у других в обязательных обновлениях мартовское не значится https://social.technet.microsoft.com/Forums/en-US/8b072af3-42b0-46b2-84e9-742c1a2fb099/ransomware-wannacry-kb4012212-or-kb4012215-is-not-installed-?forum=w7itprosecurity

aixman

16.05.2017 12:13Этот вирус очень напоминает акцию маркетингового отдела MS ))

— У вас пиратская винда и отключены обновления? Тогда WannaCry идет к вам.

Bokrenok

16.05.2017 16:08> пользователи винды боятся обновлений

тут, подозреваю, причина в том, что винды пиратскиеrPman

16.05.2017 21:54+1не обязательно, я например нервничаю, так как после обновления windows с большим шансом нужно будет перезагружать машину.

не говоря что каждый пакет в неделю кушает гигабайт трафика, тоже об этом надо всегда помнить.

jok40

17.05.2017 07:13+1А ещё обновление — процесс не очень безопасный сам по себе. Может опрокинуть операционку в BSOD. Вот, например, вчера попросили глянуть компьютер, который начал выпадать в BSOD при загрузке после того как ось с перепугу полностью обновили. Оказалось обновился в том числе и видеодрайвер, который и привёл к синему экрану.

Razaz

15.05.2017 12:43+4Открытые исходники вообще никак не кореллируют с безопасностью. Для справки — openssl мэинтэйнил один человек без адекватного аудита. После того как нашли уязвимость собирали деньги, что бы оплатить аудит. Благо спонсоры Linux Foundation выделили средства(MS кстати в их числе). Не совсем вяжется с мантрой — «миллионы глаз постоянно проверяют код».

Так же еще многие упускают самую болезненную часть вопроса — opensource вам не поможет в сфере медицинских устройств и систем например. Все должно быть сертифицировано, каждый патч апрувнут вендором и куча других приколов. Вы же не думаете что вам разрешать пересобрать ядро на аппарате МРТ за 15 лямов долларов?

iDm1

15.05.2017 16:30+2Ну не то чтобы совсем «никак» не коррелируют с безопасностью. Разумеется никто не гарантирует. что хоть кто-то проверяет код в open source проекте, куда уж там миллионы.

Но зато это можно сделать в любой момент. Вот все заинтересованные лица взяли и провели полный публичный аудит.

А в случае SMB1 от Microsoft как? Они там что-то на скорую руку залатали, но может быть даже сама уязвимость не закрыта, а просто изменились условия ее эксплуатации пока опять их кто-то не обнаружит.А заинтересованное сообщество, возможно, могло бы предложить лучшее решение.

Разумеется гарантировать ничего нельзя, но открытость немного улучшает ситуацию, некоторая корреляция в наличии.

Razaz

15.05.2017 16:53+1Согласен. Но ключевое слово — немного. Скажем так — сам по себе опенсорс не панацея. Допустим тот же аппарат для МРТ. Поставили на него никсы году так в 2000, сертифицировали набор компонентов. В 2017 году выходит уязвимость и что будем делать? :) Вендор мог уже обанкротиться, тоесть фикса нет. Сторонним разработчикам туда вообще фиг допуск дадут. Просто обновить набор пакетов? — тем более нет. И даже если они будут сидеть и смотреть на кусок кода с дырой — по факту ничего не смогут сделать. Вот тут самая большая печаль-беда :(

У вас немного поверхностное мнение о разработчиках в MS :)

Vilgelm

15.05.2017 21:08Так если поставить туда Windows (в двухтысячном году это было бы в лучшем случае Windows 2000, в худшем — NT 4.0), то сейчас бы тоже ничего с дырой сделать не получилось, для Windows 2000 и уж тем более NT 4.0 патчей не выходило.

Razaz

16.05.2017 00:33Ну XP ставили куда только можно. FYI На британских подлодках Trident бортовые системы на XP :D

Тут только изолировать нафиг все. Хотя и тут есть подводные камни — мрт аппараты и аппараты для лучевой терапии соединяются с системами планирования лечения пациентов, в которых ведутся расчеты необходимой дозировки и тд. Ну и облачные решения подоспели…

DaylightIsBurning

15.05.2017 17:33-3Вы же не думаете что вам разрешать пересобрать ядро на аппарате МРТ за 15 лямов долларов

Админу местной больницы/университета — дадут, довольно легко. 15 млн. $ для западной организации часто не является такой уж большой суммой. Обычно этого (ненужных обновлений) не происходит, потому что люди адекватные, но если у админа будет желание — особых препятствий не будет.

Razaz

15.05.2017 17:40+3Вы шутите? Никто даже близко не подпустит — это потенциальная уголовщина. Вы видимо никогда не сталкивались с регуляторами и требованиемяи строжайшего соответствия нормативным актам, протоколам обновления и реакции на инциденты. Я уж не буду говорить, что медицинские системы проходят такое тестирование, что большинство разработчиков в жизни не видели такого количества документации и тестов.

15 лямов это гигантская сумма для того же NHS. И даже если чудом не превратите его в тыкву, то нет никаких гарантий, что все будет работать корректно, а это опасно для жизни пациентов.

DaylightIsBurning

16.05.2017 01:39-1Вы видимо никогда не сталкивались с регуляторами и требованиемяи строжайшего соответствия нормативным актам

Я знаю, о чём говорю. Напрямую, лично, с мед. приборами не сталкивался, но с регуляторами и правилами — да. И был свидетелем того, как на Западе на это забивают, отмахиваясь как от назойливых формальностей. И регуляторы тоже часто не слишком буквоедством занимаются и нередко стараются по сути действовать, а не просто наказывать за невыполнение формальных предписаний, если видят что намерения «нарушителей» адекватные.

Никто даже близко не подпустит

…

15 лямов это гигантская сумма

Я на прошлой неделе «live» правил код прибора за более 2 млн $ просто что бы показать коллеге, как это делать, прям на работающем приборе. Это является ежедневной нормой. Приборы за 10-15 млн тоже никто не боится. Во многих случаях не существует физических механизмов «недопускания». Всякие «страшные» вещи происходят очень редко потому, что люди осознают ответственность и просто стараются не совершать глупостей, даже если имеют доступ. Ну и уголовная ответсвенность тоже останавливает, но не физический механизмы «никто не подпустит». Как вы себе это представляете? Кто или что может не подпустить к прибору технический персонал больницы/мед центра/research facility?

Вот в этом видео описываются примеры, как к вещам, воспринимаемым (и являющимися) чрезвычайно опасными относятся их операторы. Видео тоже не без глупых выводов, но кое-что интересное есть.

Razaz

16.05.2017 01:52+1Уточните страну вашего проживания.

Не подпустить? Система контроля доступа. Проверить целостность — то же есть способы.

Вы понимаете, что для всего этого есть серьезные последствия? Что будет если человек погибнет? Подобной безответственностью не надо хвалиться. Попадете на нормальный аудит и гудбай.

DaylightIsBurning

16.05.2017 01:59-1Я и не хвалился, просто описываю реальную ситуацию. Вероятно есть места где строгий контроль и будут последствия неавторизованных действий, но обычно ответственность наступает только в случае когда дело доходит до аварии, и то не всегда. В моем случае прибор безобидный и мог угрожать лишь жизни бактерий, ну и выходом из строя, хотя это крайне маловероятно. Но от этого застраховаться нельзя — дешевле починить.

DaylightIsBurning

16.05.2017 02:03Опять же, если это мед прибор, то сам оператор это осознает и работает/модифицирует его осторожно, но не потому, что ему не разрешат тяп ляп, или не допустят, а потому что он ответственный человек и работает добросовестно. Обычно.

DaylightIsBurning

16.05.2017 02:04Ну и уголовная ответственность тоже никуда не денется, если серьезно напортачить.

Razaz

16.05.2017 02:29А теперь сравните безобидный прибор с аппаратурой для диагностики и лечения рака. Я когда впервые увидел как рассчитываются параметры курса терапии на основе периодических анализов и сканирований офигел. Точнее ОФИГЕЛ. Тем более что-то там модифицировать не стал бы.

DaylightIsBurning

16.05.2017 09:59Конечно не стал бы, я бы тоже не стал, но не потому, что «не подпустят», а потому, что это было бы глупо и безответственно. То есть «не подпустят» там просто при приёме на работу: персонал, который работает с такими приборами (админы, программисты) — это чаще образованные адекватные люди, которым объясняют (они и сами понимают) возможные последствия их работы.

sens_boston

15.05.2017 18:13+3У вас очень странные представления как об админах и security процедурах в медицинском IT, так и о бюджетах госпиталей (впрочем, безотносительно к бюджетам, $15 «лимонов» это просто огромная сумма).

В общем, вы неправы буквально в каждом слове.

DaylightIsBurning

16.05.2017 01:45-1$15 «лимонов» это просто огромная сумма

Смотря для чего или для кого. Для какого-то госпиталя может и огромная, а для другой организации — нет. Бюджет NIH, к примеру ~ 33 bil. $. Бюджеты на оборудование в некоторых организациях тратятся по принципу «если не потратим до конца года, то бабки пропадут». Если есть возможность — их пытаются перевести в фонд ЗП, но часто этого сделать нельзя и покупают приборы за сотни тысяч и миллионы просто потому, что могут.

15 млн — это годовые расходы на фонд ЗП отдела в 5-10 человек в какой-нить фарм. компании. Только ЗП.

Razaz

16.05.2017 01:55Бюджет на покупку аппаратов ?500 в год. На всю страну. Или врачам платить не надо например?

DaylightIsBurning

16.05.2017 02:07-1Вы о каком бюджете и каких аппаратах? Один день лечения ракового больного стоит в разы дороже чем пятьсот британских фунтов.

Razaz

16.05.2017 02:30500 mln GBP. Извиняюсь. Это сумма выделяемая из бюджета NHS на покупку новой аппаратуры.

sens_boston

16.05.2017 03:37+115 млн — это годовые расходы на фонд ЗП отдела в 5-10 человек в какой-нить фарм. компании. Только ЗП.

Откуда вы взяли, что в «фарм компании» рядовые сотрудники получают от $1.5M до $3M годовой зарплаты?! Честно говоря, после таких «заявлений» продолжать разговор с вами отпала охота… До вас самого идиотизм ваших заявлений не доходит? И в гугле вас, очевидно, забанили?

DaylightIsBurning

16.05.2017 09:49-1Отвечаю не вам, а тем кто возможно будет это читать. Во-первых с зарплатой я по ночи несколько просчитался. По моему опыту сотрудник исследовательского отдела, не считая тех персонала может получать от 100000 до 2000000 в год в зависимости от должности и т.п. компания при этом потратит сумму в полтора раза больше из-за налогов примерно. То есть реально получится скорее не 15 млн., А 5 млн. $

DaylightIsBurning

16.05.2017 09:52-2В прочем, для некоторых передовых направлений может получится и больше. Один только? начальник отдела может 5$млн получать.

sens_boston

16.05.2017 15:09+1Хватит писать ерунду! Да еще подтверждать свой бред «минусованием» кармы — так делают только злобные невоспитанные детки. Ошибся, наговорил глупостей — ну, признайся, с кем не бывает. Так поступит взрослый человек. Инфантильный «подросток» (притом любого возраста — по интеллектуальному и моральному уровню) будет тупо доказывать свою «правоту»…

По интересному совпадению, один из моих близких друзей — IT администратор в большом бостонском госпитале, а другой — химик-синтетик, долгие годы работающий на фармацевтические компании. Все, что было вами написано — не имеет ни малейшего отношения к реальности, по крайней мере, в США (но не думаю, что существуют места, где компьютерных администраторов пускают ковыряться в firmware MRI сканнеров, а бюджеты маленьких исследовательских групп составляют даже $5 миллионов долларов в год на зарплату — я же привел уровень зарплат в индустрии выше!).

В какой стране вы живете, откуда «высосаны» данные идиотские утверждения? Я пишу о реальности, о том, о чем знаю! О чем пишете вы — могу только догадываться.

DaylightIsBurning

16.05.2017 15:32-1Хватит писать ерунду! Да еще подтверждать свой бред

Хватит бездоказательно меня обвинять и хамить.

«минусованием» кармы

Я действительно минусанул Вам карму, т.к. Вы мне нахамили и в грубой форме и без доказательств написали какое-то нечто.

Ошибся, наговорил глупостей — ну, признайся, с кем не бывает.

Единственная ошибка была с точной цифрой зарплатного бюджета, нужно было написать 5$ млн, я написал 15, это я признал сразу и без Ваших советов. Однако это один порядок и не это был основной аргумент. От уменьшения суммы в три раза суть ситуации не меняется. Остальное — мои личные наблюдения, если у Вас другие наблюдения — поделитесь, а переходить на личности и учить меня жить не нужно.

не думаю, что существуют места, где компьютерных администраторов пускают ковыряться в firmware MRI сканнеров

Что значит «пускают»? Кто им помешает, кроме профессиональной (и уголовной, в случае последствий) ответственности. Я не слишком хорошо знаком непосредственно с госпиталями в целом, но я видел, как в разных странах доступ к дорогим приборам (в т.ч. и медицинским раз видел) ни административно ни технически не ограничен для обслуживающего персонала.

я же привел уровень зарплат в индустрии выше