Как стало на днях известно, группа программистов выявила уязвимость перед сетевой атакой десятков тысяч HTTPS-защищенных веб сайтов, почтовых сервисов и других широко используемых интернет-услуг. После взлома ресурса-жертвы злоумышленники могут получить возможность читать и видоизменять данные, которые проходят через зашифрованные соединения.

Со слов специалистов раскрывших угрозу, уязвимость задевает приблизительно 8.4% сайтов из условного списка ТОП

1 000 000 наиболее полезных ресурсов сети, а также около миллиона почтовых сервисов, использующих адресное пространство IPv4. Сама опасность возникает при установлении зашифрованного соединения с конечным пользователем из-за незащищенности в протоколе безопасности на уровне пересылки данных, который используется упомянутыми веб-сайтами и почтовыми сервисами. Новая атака, прозванная ее исследователями как «затор», может быть использовано против подмножества серверов, которые поддерживают, широко встречающейся функцию обмена ключами Диффи-Хеллмана. Она позволяет двум сторонам, что не имели ранее соединений, прежде чем начать пересылку пакетов обменятся секретными ключами по незащищенному, общему каналу.

Как свидетельствуют источники данная слабость пришла к нам эхом еще из далеких 90-х, когда по поручению правительства США были наложены некоторые ограничения на программное обеспечение, что будет использоваться в том числе и за рубежом страны. Постановление было инициировано администрацией Билла Клинтона и было нацелено на то, чтоб компетентные органы имели доступ к, на первый взгляд, надежно зашифрованной информации. Злоумышленники, имеющие возможность сканировать канал, по которому идет пересылка пакетов с клиентом, который использует логарифм Диффи-Хеллмана, может инициировать понижение уровня шифрования до особо низкого, как следствие информация будет кодироваться 512-битным ключом. Зная наперед такую слабость соединения, декодировать связь между двумя клиентами не представляет больших проблем.

«Существование так называемого «Затора» является еще одним доказательством того, что никак нельзя упрощать те криптографические методы, которые используются при передачи пакетов в сети, к чему нас призывают некоторые деятели», — говорит Алекс Халдерман (Alex Halderman) — один из ученных причастных к обнаружения уязвимости: «Сейчас мы видим кальку с того, что мы имели в 90-х, по причине скрипто-интегрированных ограничений сейчас имеем широко открытую лазейку, которая угрожает безопасности существенному сегменту сети. Это не допустимо в будущем».

Закрытие уязвимости — взлом протокола HTTPS может стать особо болезненным для ОС Windows. Использование широко распространенной операционный системы от Microsoft резко увеличивает количество потенциальных жертв, что могут попасть под удар обнародованной слабости сети. Иронично, но метод Диффи-Хеллмана, предполагающий использование дополнительного уровня защиты, который обновляет все время ключи шифрования в процессе пересылки пакетов, в теории резко урезает возможность получить доступ к пересылаемой информации несанкционированной стороной. Если рассмотреть аналогичные схемы шифрования, хотя бы на основе RSA ключей, то достаточно лишь раз получить заветный ключ и Вы получите доступ ко всей сессии. Но как стало очевидным вся это надежность нивелируется, и шифрование поддается весьма не сложному взлому.

Согласно информации представленной на сайте исследователей уязвимости, сейчас только один браузер, как не удивительно Internet Explorer, обновился, устранив в системе упомянутую «дыру». При этом, как указывается на том же ресурсе, группа нашедшая «Затор», связывалась со службой поддержки таких широко используемых браузеров как Chrome, Firefox и Safari с рекомендацией устранить данный недочет и кодировать пересылаемые данные как минимум 1024 битным ключом. Очевидно обновления браузеров уже готовятся к релизу, но на данный момент про это ничего не известно.

Как указывают исследователи, результатом обнародованного изъяна в системы стало то, что среди 1 миллиона наиболее популярных доменов, примерно 8.4% являются уязвимыми и еще 3.4% поддерживающих HTTPS — протокол находятся в потенциальной зоне риска. E-mail сервисы, которые поддерживают простой почтовый протокол трансфера со StartTLS, защищенный РОР3 и IMAP подвержены риску в 14.8%, 8.9%, 8.4% соответственно.

Для того чтоб воспользоваться «дырой» в системе шифрования, злоумышленники должны использовать значения из поля отсеивающего алгоритма необработанных данных. Совершив однажды такое действие, в дальнейшем, человек получает доступ к пересылаемой информации в режиме реального времени. Используя не слишком сложные методы декодирования, сломать 512-битный становится рутинной задачей.

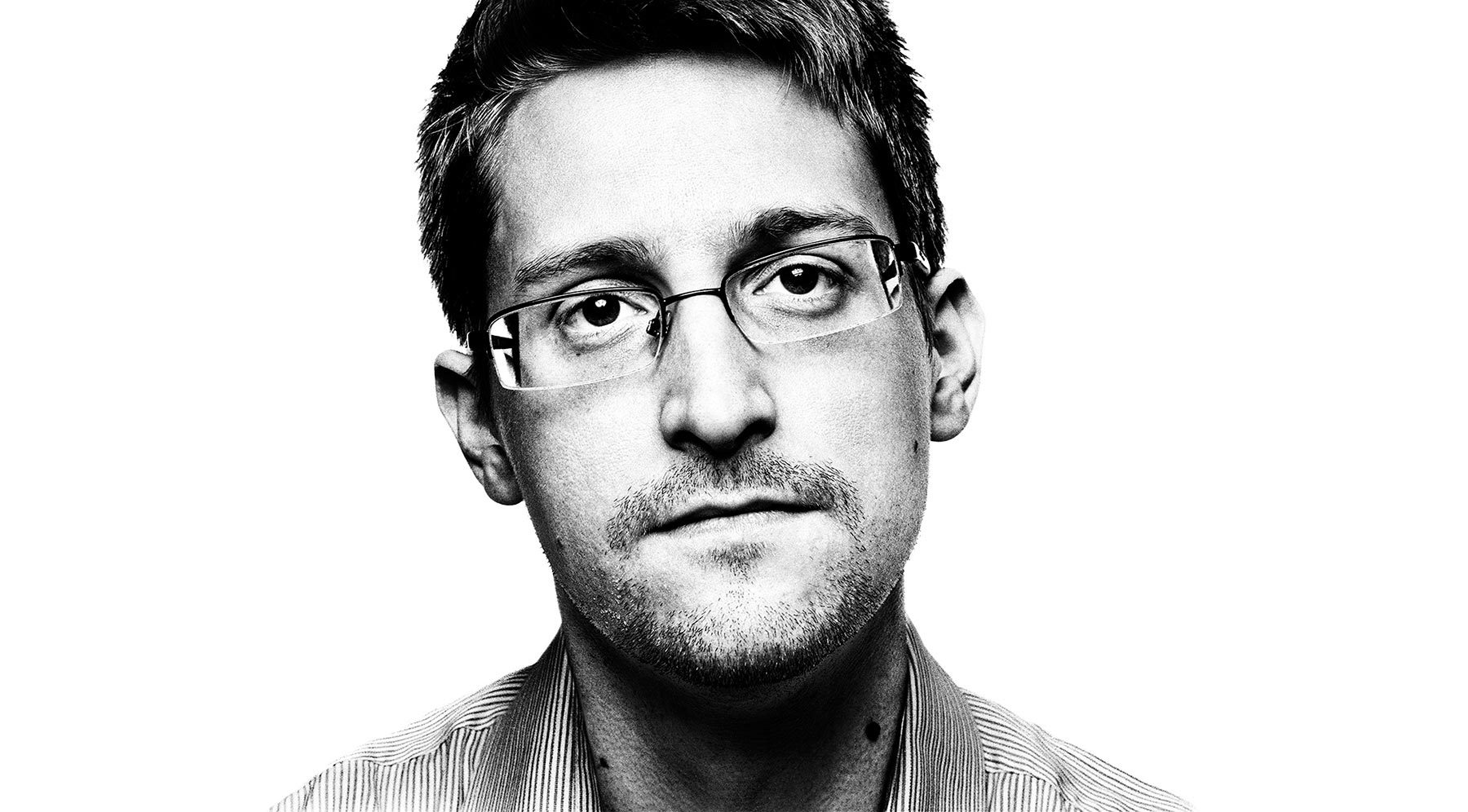

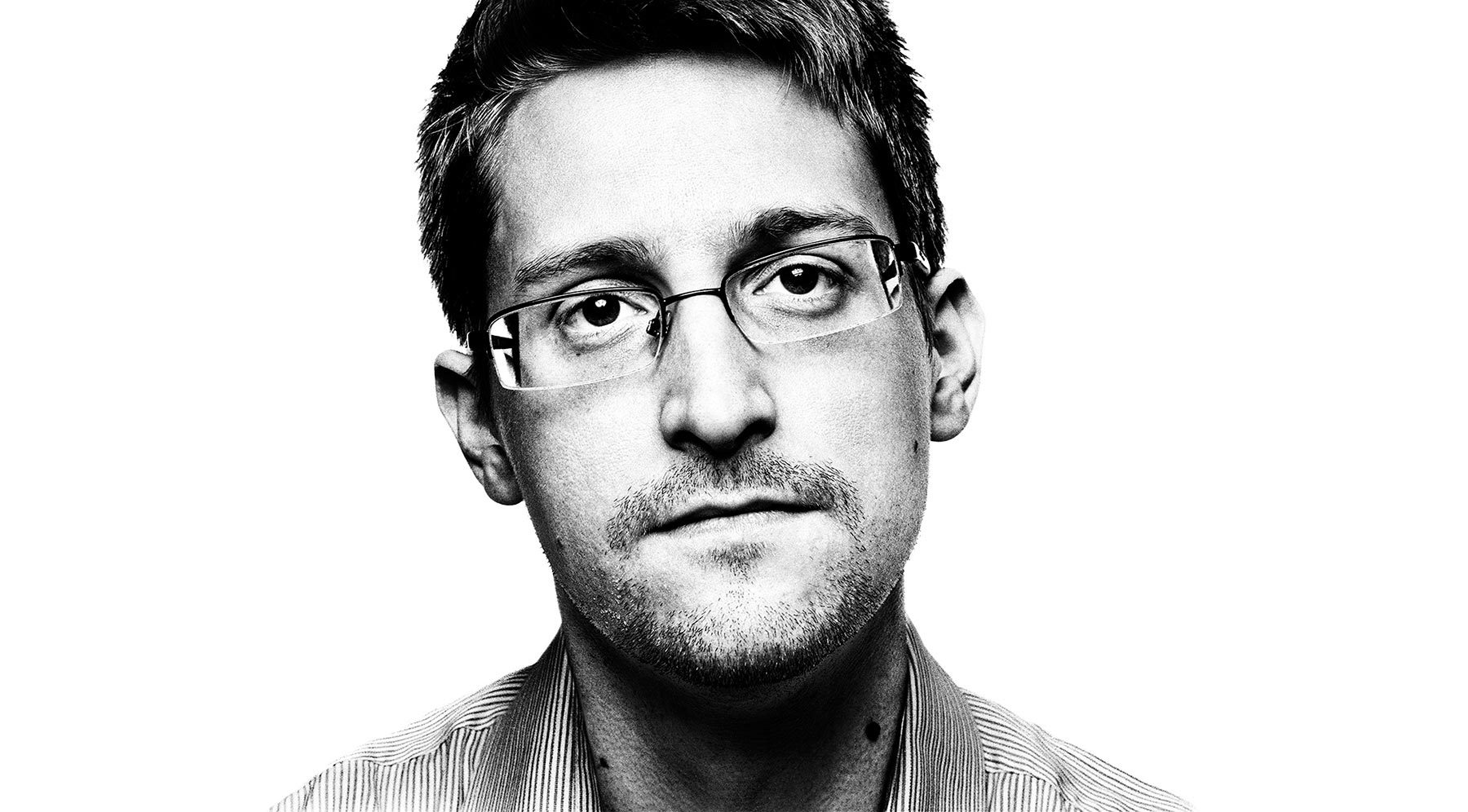

Робота которую необходимо провести для декодирования 768-1024 битной кодировки в разы куда более сложная, но как утверждают исследователи находится в приемлемых рамках для расшифровки ее спецслужбами. В научно-исследовательской работе «Уязвимая защита: как на практике победить алгоритм Диффи-Хелмана», составители указывают, что таким образом, к примеру, сотрудники АНБ могут ставить декодирование пересылаемых через интернет данных на поток, все технические возможности у них присутствуют. Интересно, что Документы, опубликованные бывшим работником этой сверхсекретной организации Эдвардом Сноуденом, свидетельствуют об огромном количестве криптоатак производимых АНБ, хотя в них и не прослеживается конкретный метод взлома шифров, все же наводит на мысли. Кроме того как утверждают составители исследования, атаки производимые на HTTPS-защищенную сеть, могут быть также применены к таким соединениям как SSH и VPN.

«Технические детали описанной нами атаки наблюдаются и в причастных к АНБ документах просочившихся в сеть, сейчас мы уже в этом уверены ведь знаем что искать. Соответственно опубликованным данным АНБ, достамено известно, изменяли ли криптопротоколы в крупных масштабах», — утверждает Надя Хенингер (Nadia Heninger) — ученный Пенсильванского университета и соавтор представленной статьи.

Что б обезопасить сетевые соединения, хотя бы в короткосрочной перспективе, исследователи рекомендуют отключить поддержку DHE_EXPORT, что позволяет устранить использование алгоритма Диффи-Хелльмана. Также само собой рекомендации касаются использования последних патчей в браузерах, и использование кодировки пересылаемых данных эфемерных ключей. В более длительной перспективе слабость системы можно будет минимизировать переходом к новому алгоритму шифрования на основе эфемерных ключей с использованием эллиптической-кривой Диффи-Хелльмана, такая схема более устойчивая при использовании предрасчетных данных.

Со слов специалистов раскрывших угрозу, уязвимость задевает приблизительно 8.4% сайтов из условного списка ТОП

1 000 000 наиболее полезных ресурсов сети, а также около миллиона почтовых сервисов, использующих адресное пространство IPv4. Сама опасность возникает при установлении зашифрованного соединения с конечным пользователем из-за незащищенности в протоколе безопасности на уровне пересылки данных, который используется упомянутыми веб-сайтами и почтовыми сервисами. Новая атака, прозванная ее исследователями как «затор», может быть использовано против подмножества серверов, которые поддерживают, широко встречающейся функцию обмена ключами Диффи-Хеллмана. Она позволяет двум сторонам, что не имели ранее соединений, прежде чем начать пересылку пакетов обменятся секретными ключами по незащищенному, общему каналу.

Как свидетельствуют источники данная слабость пришла к нам эхом еще из далеких 90-х, когда по поручению правительства США были наложены некоторые ограничения на программное обеспечение, что будет использоваться в том числе и за рубежом страны. Постановление было инициировано администрацией Билла Клинтона и было нацелено на то, чтоб компетентные органы имели доступ к, на первый взгляд, надежно зашифрованной информации. Злоумышленники, имеющие возможность сканировать канал, по которому идет пересылка пакетов с клиентом, который использует логарифм Диффи-Хеллмана, может инициировать понижение уровня шифрования до особо низкого, как следствие информация будет кодироваться 512-битным ключом. Зная наперед такую слабость соединения, декодировать связь между двумя клиентами не представляет больших проблем.

«Существование так называемого «Затора» является еще одним доказательством того, что никак нельзя упрощать те криптографические методы, которые используются при передачи пакетов в сети, к чему нас призывают некоторые деятели», — говорит Алекс Халдерман (Alex Halderman) — один из ученных причастных к обнаружения уязвимости: «Сейчас мы видим кальку с того, что мы имели в 90-х, по причине скрипто-интегрированных ограничений сейчас имеем широко открытую лазейку, которая угрожает безопасности существенному сегменту сети. Это не допустимо в будущем».

Дальнейшие действия

Закрытие уязвимости — взлом протокола HTTPS может стать особо болезненным для ОС Windows. Использование широко распространенной операционный системы от Microsoft резко увеличивает количество потенциальных жертв, что могут попасть под удар обнародованной слабости сети. Иронично, но метод Диффи-Хеллмана, предполагающий использование дополнительного уровня защиты, который обновляет все время ключи шифрования в процессе пересылки пакетов, в теории резко урезает возможность получить доступ к пересылаемой информации несанкционированной стороной. Если рассмотреть аналогичные схемы шифрования, хотя бы на основе RSA ключей, то достаточно лишь раз получить заветный ключ и Вы получите доступ ко всей сессии. Но как стало очевидным вся это надежность нивелируется, и шифрование поддается весьма не сложному взлому.

Согласно информации представленной на сайте исследователей уязвимости, сейчас только один браузер, как не удивительно Internet Explorer, обновился, устранив в системе упомянутую «дыру». При этом, как указывается на том же ресурсе, группа нашедшая «Затор», связывалась со службой поддержки таких широко используемых браузеров как Chrome, Firefox и Safari с рекомендацией устранить данный недочет и кодировать пересылаемые данные как минимум 1024 битным ключом. Очевидно обновления браузеров уже готовятся к релизу, но на данный момент про это ничего не известно.

Как указывают исследователи, результатом обнародованного изъяна в системы стало то, что среди 1 миллиона наиболее популярных доменов, примерно 8.4% являются уязвимыми и еще 3.4% поддерживающих HTTPS — протокол находятся в потенциальной зоне риска. E-mail сервисы, которые поддерживают простой почтовый протокол трансфера со StartTLS, защищенный РОР3 и IMAP подвержены риску в 14.8%, 8.9%, 8.4% соответственно.

Для того чтоб воспользоваться «дырой» в системе шифрования, злоумышленники должны использовать значения из поля отсеивающего алгоритма необработанных данных. Совершив однажды такое действие, в дальнейшем, человек получает доступ к пересылаемой информации в режиме реального времени. Используя не слишком сложные методы декодирования, сломать 512-битный становится рутинной задачей.

Снова откровения и снова Сноуден

Робота которую необходимо провести для декодирования 768-1024 битной кодировки в разы куда более сложная, но как утверждают исследователи находится в приемлемых рамках для расшифровки ее спецслужбами. В научно-исследовательской работе «Уязвимая защита: как на практике победить алгоритм Диффи-Хелмана», составители указывают, что таким образом, к примеру, сотрудники АНБ могут ставить декодирование пересылаемых через интернет данных на поток, все технические возможности у них присутствуют. Интересно, что Документы, опубликованные бывшим работником этой сверхсекретной организации Эдвардом Сноуденом, свидетельствуют об огромном количестве криптоатак производимых АНБ, хотя в них и не прослеживается конкретный метод взлома шифров, все же наводит на мысли. Кроме того как утверждают составители исследования, атаки производимые на HTTPS-защищенную сеть, могут быть также применены к таким соединениям как SSH и VPN.

«Технические детали описанной нами атаки наблюдаются и в причастных к АНБ документах просочившихся в сеть, сейчас мы уже в этом уверены ведь знаем что искать. Соответственно опубликованным данным АНБ, достамено известно, изменяли ли криптопротоколы в крупных масштабах», — утверждает Надя Хенингер (Nadia Heninger) — ученный Пенсильванского университета и соавтор представленной статьи.

Что б обезопасить сетевые соединения, хотя бы в короткосрочной перспективе, исследователи рекомендуют отключить поддержку DHE_EXPORT, что позволяет устранить использование алгоритма Диффи-Хелльмана. Также само собой рекомендации касаются использования последних патчей в браузерах, и использование кодировки пересылаемых данных эфемерных ключей. В более длительной перспективе слабость системы можно будет минимизировать переходом к новому алгоритму шифрования на основе эфемерных ключей с использованием эллиптической-кривой Диффи-Хелльмана, такая схема более устойчивая при использовании предрасчетных данных.

BasicWolf

Товарищи, имейте совесть не постить такую халтуру на профессиональный сайт.

Mykolauskas

В чем собственно халтура?

BasicWolf

Во-первых, очень сложно читать текст, складывается ощущение, что он был скопирован из разных источников, немного разбавлен и сразу выложен, без предварительного прочтения. Его очень сложно читать, мало связности, ряд грамматических ошибок.