Наверняка многие системные администраторы сталкивались с ситуацией когда количество удалённых пользователей в компании становилось

Сначала их было не много. Всего пара человек ходило по rdp на свой рабочий стол из дома и я не торопился с реализацией решения, но когда сервер 1С переехал из головного офиса в мою сеть и появилась целая армия бухгалтеров и прочих деятелей, волосы на голове зашевелились от перспективы зафлудить правила фаервола строками типа dst-nat.

Мне почему-то альтернативой моего решения, виделся только VPN (в том или ином виде), а это означало, что нужно будет писать инструкции для создания подключения на компьютере пользователя. От сюда перспектива отвечать на вопросы типа: «что я сделал не так?», потому как на каждой версии Windows это делается не совсем одинаково. Плюс надо было бы ещё объяснять как всё таки подключиться именно к нужному компьютеру — опять создавать эти ярлычки и всё такое. Да и кстати человек мог уехать

Сама идея того, что и как нужно сделать родилась давно и в принципе всё было понятно.

Задача проста: подключить пользователя к рабочему столу на рабочем компе (или любому другому) в один клик. Т.е. пользователь подключает флешку на которой лежит некий exe. Запускает этот exe, вводит пароль и вуаля — он на рабочем компе.

Немного лирики, если позволите.

Уверен все смотрели отличный фильм «Игры разума». Помните фразу доктора в клинике: «Что может быть ужаснее для шизофреника, чем осознать, что он шизофреник»?

Проецируя на себя могу перефразировать: «Что может быть ужаснее для программиста, чем осознать, что он системный администратор?». Это я к тому, что за более чем 10 лет админства я отупел. То, что я тогда написал бы за пару дней, теперь делал неделю и уверен, что можно было бы сделать лучше.

По большому счёту ничего сложного. Берём исходники libssh2, openssl и zlib и прикручиваем их к нашему проекту. Именно исходники или статические библиотеки потому, что мы же не хотим чтобы у нас получилось на выходе больше одного файла. Если рядом с exe придётся положить ещё какой-нибудь dll решение утратит «изящность».

Программа создаёт ssh-tunnel до удалённого компа и слушает на локальном адресе аля localhost. Запускается mstsc и соединяется с localhost (на самом деле с удалённым компом).

Помучится пришлось с openssl. Такой скудной документации я ещё не видел. Примеры из вики на сайте проекта работают, но ничего не объясняют. Описание функций сводится к их назначению. Да и плюнуть бы, ведь libssh собрался, но мне нужно хранить параметры подключения в exe файле, считай в открытом виде, а это пароли и ключи. По этому немного поигравшись с различными вариантами функций всё таки зашифровал данные и положил их в конец exe.

По сути получился аналог plink-а из состава putty, но с возможностью клонировать себя с сохранением параметров подключения и выполнения некоей команды на компьютере пользователя. Например:

rlink --saddr=example.host.com --sport=2222 --lport=1234 --raddr=pc.localdomain --rport=3389 --user=andrey --cmd="mstsc /v:localhost:1234"С таким набором аргументов, программа создаст туннель localhost:1234 > pc.localdomain:3389 и запустит rdp клиент и будет дожидаться его завершения. По скольку здесь опущен аргумент --pass пароль будет запрошен интерактивно.

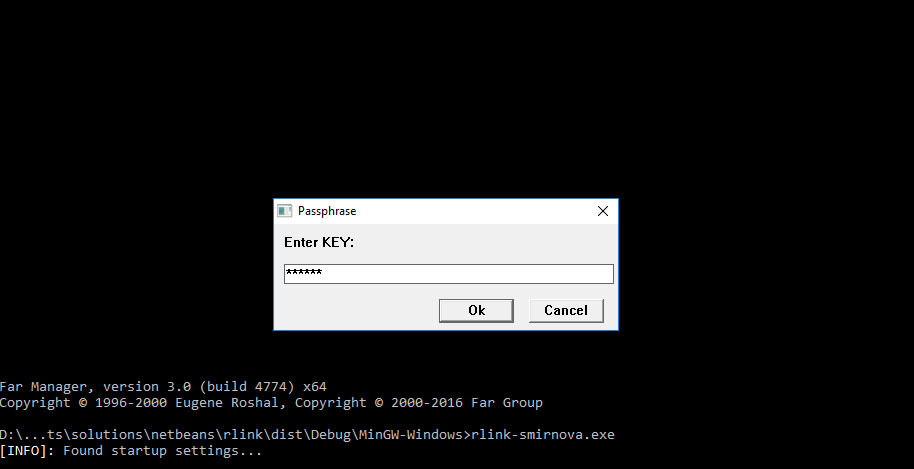

Можно добавить ключ -a, тогда на выходе получим готовый exe с именем rlink-username.exe и готовым к запуску без ввода каких-либо аргументов в командной строке.

По умолчанию ключи для шифрования настроек генерируются автоматически, но можно задать секретное слово с помощью ключа --key и шифровать на его основе. Тогда при запуске программы, первым делом будет запрошен пароль для расшифровки аргументов.

Конечно же, для того, чтобы всё это заработало, остаётся ещё одна маленькая деталь: создать пользователя на ssh сервере. Но это уже другая история. И можно ещё написать скрипт, чтобы довести до автоматики создание пользователя и генерации готового exe для него, чем я и займусь в ближайшее время.

Пощупать программку можно тут.

Простите за сумбур и спасибо за внимание.

Комментарии (51)

ikormachev

09.01.2017 14:10+1Не очень понял из публикации, чем не устроили стандартный VPN (pptp, sstp) с доменной аутентификацией. Настроить VPN подключения на компьютерах пользователей можно или через GPO или через CMAK. Ярлык подключения к серверу можно даже по почте отправить.

В чем преимущества вашей системы?

Tibor128

09.01.2017 14:24Уверен, что есть готовые решения. По тем или иным причинам ни одно из них мне не подходит. К сожалению в моём случае имеет место ещё и «политическая» составляющая. Не буду вдаваться в подробности, но для меня это было самым выгодным решением. Надеюсь кому-то ещё пригодится, для того и разместил.

SamoilowAlex

09.01.2017 14:27Не очень понял из публикации, чем не устроили стандартный VPN (pptp, sstp) с доменной аутентификацией.

Тем, что пользователям надо настраивать подключение, а пользователи тупые по умолчанию.

Настроить VPN подключения на компьютерах пользователей можно или через GPO или через CMAK.

Речь идет о домашних ПК. Хотя подключения можно создавать из bat файлов, что тоже вариант.

В чем преимущества вашей системы?

Один бинарник, который можно переслать пользователю по email(или другим способом), который он запускает и работает.

ikormachev

09.01.2017 14:35-1Речь идет о домашних ПК. Хотя подключения можно создавать из bat файлов, что тоже вариант.

Не надо никаких bat файлов: для доменных ПК — GPO, для всех остальных — CMAK.

Один бинарник, который можно переслать пользователю по email(или другим способом), который он запускает и работает.

А как вопрос с безопасностью и разграничением прав удаленного доступа в офисную сеть решается и контролируется?

SamoilowAlex

09.01.2017 15:04+1А как вопрос с безопасностью и разграничением прав удаленного доступа в офисную сеть решается и контролируется?

На стороне сервера ssh — это раз, на стороне сервера rdp — это два. Тут ssh просто замена vpn, подобный бинарник можно и сopenvpn замутить и с созданием pptp/sstp через bat(что за cmak я понятия не имею, может оно и лучше подойдет для таких целей).

FeNUMe

09.01.2017 15:35+2Пакет администрирования диспетчера подключений(CMAK) это родной виндовый инструмент для создания профилей подключений, он решает проблему с созданием подключений у пользователей и лишает смысла «велосипеды» описанные в статье.

Fox_exe

09.01.2017 15:26+1Можно было и проще — банальный батник для настройки всего-и-вся (VPN, RDP)

А если надо много файлов — смотрим в сторону самораспаковывающихся архивов (Во временную папку).

olekhov

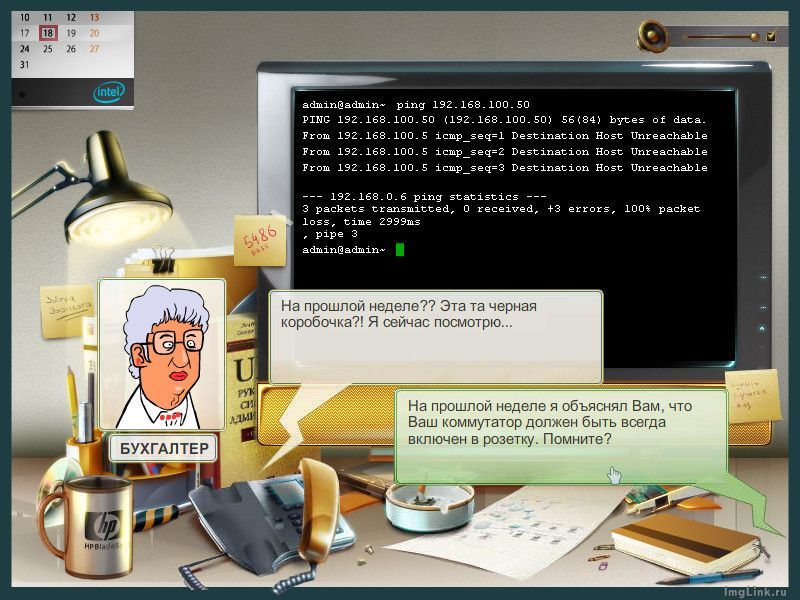

09.01.2017 15:45Скриншот из игрушки simadmin, если кто не в курсе.

Сам сайт (simadmin.ru) приказал долго жить, но флешку можно скачать на просторах интернета.

Не сочтите за рекламу производителей севревров :)

ruikarikun

09.01.2017 17:04+1Помнится, в игрушке в своё время больше всего расстроило, что команды реализованы не полностью. Кажется, grep искал только конкретное выражение и только в конкретном файле, при любых других аргументах выдавал ошибку. Мелкое несовершенство, разрушавшее половину очарования

рекламы серверовигры.

Tujh

09.01.2017 15:46-1На SF ни каких исходников, только голый rlink.exe, если это попытка «втюхать» вирус — то глупая, если попытка показать проект — то какой смысл?

Tujh

09.01.2017 15:59-2Путём несложных манипуляций (через страницу автора на SF) всё же удалось найти исходники проекта:

Беглый осмотр сразу выявил ряд проблем, на мой взгляд:

* Не бросилось в глаза в статье (а в ней есть) но бросилось в исходниках

// структура данных дописываемых в конец exe // записывается после данных. // структура exe файла выглядит так: // EXE // DATA // MAGIC_DATA

Такую деятельность некоторые антивирусы рассматривают как признак заражения (как запись, так и извлечение данных) и между прочим — правильно делают, да и «всё давно придумано за нас» ни кто не отменял. Есть специальный раздел в ресурсах исполняемых файлов именно для этого и придуманный — RCDATA если память не подводит.

Tibor128

09.01.2017 16:20Каюсь, сырцы не выложил т.к. хотел собрать в отдельный проект, не выкладывая libssh с openssl и убрать лишнее. Это в ближайшие дни исправлю.

mihmig

09.01.2017 17:01Ваше решение, как и RDP+ dnat обладает одним существенным недостатком — нужно вводить пароль.

Сын или племянник главбуха может в целях развлечения «подслушат» пароль и проникнуть в вашу сеть.

Вот кто бы написал мануал по настройке plink+etoken с неизвлекаемым ключом.

Тогда уже Марьванна не сможет отбрехаться, мол «ничего не знаю — пароль никому не говорила».

Только нужно обязать пользователей хранить etoken как зеницу ока и прописать ответственность за передачу третьим лицам.

FeNUMe

09.01.2017 17:22Далеко не всем и не везде нужен повышенный уровень безопасности. Ну и нет ничего сложного в прикручивании к уже существующему впн и/или терминальному серверу авторизации по токенам или генераторам одноразовых кодов. Для этих целей существует много проприетарных решений и опенсорсная privacyIDEA.

abrca

09.01.2017 17:41+1А я для этого использую бесплатный ssh клиент Bitvise (https://www.bitvise.com/)

с оффсайтаOur free and flexible SSH Client for Windows includes state of the art terminal emulation, graphical as well as command-line SFTP support, an FTP-to-SFTP bridge, powerful tunneling features including dynamic port forwarding through integrated proxy, and remote administration for our SSH Server.

Bitvise SSH Client can be used free of charge in environments of any type.

BigD

10.01.2017 00:04Он бесплатный для домашнего использования. Если компания — покупайте лицензию.

А так сам его дома использую, да. И на работе — купленный.

abrca

10.01.2017 06:05Они год или два назад сменили лицензию, https://www.bitvise.com/ssh-client-license — теперь Bitvise SSH Client can be used free of charge, in all types of environments, without limitation.

Продают они только SSH Server

Jack38b

09.01.2017 19:18Это не то же самое что и

https://my.kettering.edu/offices-administration/information-technology/networks-security-storage/remote-desktop/remote

?

Хороший старый трюк которым я пользовался еще 10 лет назад, но я почему то думал, что создатели нынешних версий ОС уже успели сделать все, чтобы он перестал работать.mayorovp

10.01.2017 08:45Какой именно трюк должен перестать работать? Создание исполнимого файла что ли? Пока разрешены компилируемые языки такое решение будет оставаться работоспособным.

Jack38b

10.01.2017 13:00Не знаю. После ухода XP большая часть скриптов и команд которыми я пользовался рабоать перестали.

Кроме того, поменялись исползвуемые для login протоколы (NTLM — 2 вместо NTLM) etc… не знаю влияет ли это

Поскольу я 8 лет назад вернулся в девелопмент из того, что сейчас называют DevOps, так что мне теперь это не так важно.

Jack38b

19.01.2017 01:28Только до меня дошло о чем вы :) В том, о чем спрашивал я (то же самое решение) выполняемый файл создавать не надо. Вообще, OpenSSL я не очень понимаю зачем тут нужен — для административных решений достаточно скриптов, не нужно никаких исполнимых файлов — как мне кажется, но судя по всему тут вопрос вкуса :) Я OpenSSL использовал для всяких алгоритмов типа blowfish, RSA и т.п. для реализации защиты от копирования и привязки к компу (тогда еще не было flexlm).

Но, в независимости от решения, тут многое зависит от OC и что разрешено а что нет с точки зрения протоколов, файрволов и т.п. Например, введут какой нибудь дополнительный уровень защиты и все — не выйдет ничего (я об ОС будующего ) :)

buldozerptz

10.01.2017 10:46Я думаю, что автор получил те же яйца в профиль. Тот же гемор если б просто поднял vpn и сам удалено настроил бы соединение и rdp на ПК юзверей. Я так настраиваю по республике, где проживаю. Приструнить пользователей не менять ПК не сложно. Один раз настроил все и забыл. Разные серверы, подход один. Абсолютно не вижу разницы с вариантом автора. Просто он взял и потерял время в том же направлении, ни произведя усовершенствование процесса и не добавив изящности в него.

Tibor128

10.01.2017 10:48Не приемлемо. Люди перемещаются. Доступ нужен из любой точки и в любое время. Сомнительное удовольствие подрываться в 3 ночи после бурной «пятницы» настраивать кому-то vpn.

MegaShIzoID

11.01.2017 09:24все решается приказом о вызубривании инструкции для самостоятельной настройки впн, делов то. если это не работает то слать надо подальше такое руководство и такую шаражку

VolCh

11.01.2017 08:32Меня бы кто приструнил, а то звонят и спрашивают «неужели ни одного компании рядом нет!»

Maxlinus

10.01.2017 10:48а можно сделать чтобы пароль шифровался и строка запуска не отображалась в программе Process Monitor?

ninetailedfirefox

10.01.2017 10:49Прошу прощения, уважаемые гуру! У меня одного не соединяется на стадии запроса ssh пароля? И при указании заведомо верного пароля я получаю

[STATUS]: Authentication by password: Fail

Я что-то не так делаю?

rlink --saddr=192.168.1.102 --sport=22 --user=пользователь --lport=3399 --raddr=имя.сервера.домен --rport=3389 --user=«домен\пользователь» --cmd=«mstsc /v:localhost:1234»

Tibor128

10.01.2017 10:53Вы указываете --user=«домен\пользователь» видимо подразумевая пользователя конечной машины а программа думает что Вы логинитесь на ssh.

К сожалению я не предусмотрел, что кому-либо может вздуматься дважды указать один и тот же ключ и логика выстроена таким образом что Вы можете его указать хоть трижды — актуальным будет последний.

ninetailedfirefox

10.01.2017 10:56Не знал) благодарю за столь неожиданно скорый ответ:) Спасибо за ваше время. А есть какой-то вариант указать параметр «домен\пользователь» для конечной машины? Дабы от пользователя даже не требовалось вводить логин для RDP сервера?

Tibor128

10.01.2017 11:22боюсь, что если этого нельзя указать программе которую Вы запускаете ключём --cmd, то ничего не получится.

mayorovp

10.01.2017 11:54cmdkey /delte:TERMSRV/localhost:1234

cmdkey /generic:TERMSRV/localhost:1234 /user:"%login%" /pass:"%password%"

nickolaym

10.01.2017 14:30-1Поднять VPN на базе Hamachi — легко и просто, и стоит недорого (вплоть до бесплатно).

Сам так делал, как раз для бухгалтеров, чтобы они по RDP в 1С лазили.mayorovp

10.01.2017 14:35… до тех пор пока адрес вашего сервера не начинается на пятерку. После того, как подобное с вами случится, вы больше не скажите про эту программу ни одного хорошего слова :)

nickolaym

10.01.2017 15:48А можно поподробнее?

mayorovp

10.01.2017 15:57+1https://habrahabr.ru/post/146382/

Еще был пост гнева "Как схомячить интернеты и не поперхнуться" но его автор спрятал. Можете поискать в гугле копии.

shaivam

12.01.2017 06:39Спасибо автору, а то я делал 100% тоже самое огородом из plink+cmd+key+.rdp в архиве!

Новым юзерам буду выдывать exe!

loderunner84

12.01.2017 06:39не работает с последними OpenSSH серверами (например, в ubuntu 16.04). видимо, приоритеты алгоритмов шифрования поменять нужно

Tibor128

12.01.2017 12:11Спасибо! Видимо в новых сборках сервера исключили некоторые алгоритмы по умолчанию. Исправил.

TheSima

16.01.2017 08:48Как же я хочу дойти до такого уровня, чтобы в один прекрасный день я мог сказать:

«По большому счёту ничего сложного. Берём исходники libssh2, openssl и zlib и прикручиваем их к нашему проекту.»

osipov_dv

Простите, а зачем этот весь колхоз, когда есть живой и рабочий Remote Desktop Gateway?

BigD

Хорошо, когда серверная ОСЬ… на десятке вроде такого не сделаешь? чтобы к ней подключаться.

osipov_dv

Шлюз это отдельная серверная служба, зачем это делать на клиентах, когда можно сделать 1 раз на одном из серверов? Все весело и без проблем бегает по SSL, на любую машину с авторизацией и прочими радостями.