Вредонос умеет по TCP сканировать 445 порт (Server Message Block/SMB) и распространяться, как червь, атакуя хосты и зашифровывая файлы, которые на них находятся. После чего он требует перечислить какое-то количество биткойнов за расшифровку.

В связи с этой атакой, всем организациям рекомендовалось убедиться, что на их компьютерах, работающих на Windows установлены последние обновления. Также на них должны быть закрыты порты 139 и 445 для внешнего доступа. Порты используются протоколом SMB.

Также надо отметить, что угроза все еще активно исследуется, так что ситуация может меняться в зависимости от реакции злоумышленников на действия специалистов по компьютерной безопасности.

ДЕТАЛИ КАМПАНИИ

Мы наблюдали всплеск при сканировании наших «интернет-приманок», который начался почти в 5 утра по EST (9 утра по UTC).

ИНФРАСТРУКТУРНЫЙ АНАЛИЗ

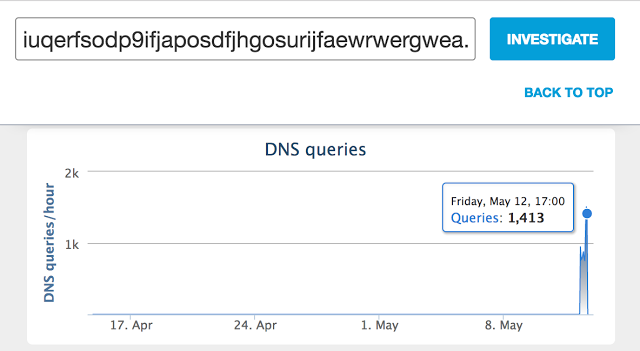

Исследователи из Cisco Umbrella первыми заметили запросы к домену-выключателю (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com), которые начались в 07:24 UTC, а всего через 10 часов количество запросов уже превышало 1400 в час (прим. перев.: видимо, речь идет о запросах на их сервисе).

Доменное имя выглядит, как составленное человеком, так как большинство символов находятся на соседних рядах клавиатуры.

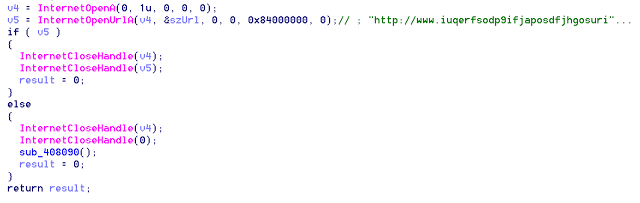

Этот домен можно назвать выключателем, исходя из его роли в выполнении зловреда:

Приведенный выше код делает попытку GET-запроса к домену и, в случае неудачи, продолжает распространение. Если запрос удачный, то программа завершается. Сейчас домен зарегистрирован на известную DNS воронку, что заставляет прервать зловредное действие.

От переводчика: C&C домен специально был зарегистрирован, согласно твиттеру компании MalwareTech, чтобы остановить или приостановить распространение малвари.

АНАЛИЗ ЗЛОВРЕДА

Изначальный файл mssecsvc.exe запускает другой файл с названием tasksche.exe. Затем проверяется домен-выключатель, после чего создается служба mssecsvc2.0. Эта служба исполняет файл mssecsvc.exe с иной точкой входа, нежели во время первого запуска. Второй запуск получает IP-адрес зараженной машины и пытается подключиться к 445 TCP порту каждого IP-адреса внутри подсети. Когда зловред успешно подключается к удаленной машине, то устанавливается соединение и происходит передача данных. Судя по всему, где-то в процессе этой передачи используется известная уязвимость, которая была закрыта обновлением MS 17-010. На данный момент нету полного понимания трафика SMB, и при каких именно условиях зловред может распространяться, используя дыру в безопасности.

Файл tasksche.exe проверяет все диски, а также расшаренные по сети папки и подсоединенные устройства, которые привязаны к буквам, вроде 'C:/', 'D:/' и т.д. Малварь затем ищет файлы с расширениями, которые перечислены в программе (и приведены ниже), и шифрует их, используя 2048-битное RSA шифрование. Пока файлы шифруются, создается папка 'Tor/', куда кладется файл tor.exe и 9 файлов dll, которые он использует. Дополнительно создаются taskdl.exe и taskse.exe. Первый из них удаляет временные файлы, а второй запускает @wanadecryptor@.exe, который показывает пользователю окно с требованием заплатить. Файл @wanadecryptor@.exe отвечает только за вывод сообщения. Шифрование файлов происходит в фоне с помощью tasksche.exe.

Файл tor.exe запускается с помощью @wanadecryptor@.exe. Этот новый процесс начинает соединение с узлами Tor. Таким образом WannaCry сохраняет анонимность, проводя весь свой трафик через сеть Tor.

Что типично для программ-вымогателей, программа также удаляет любые теневые копии на компьютере жертвы, чтобы сделать восстановление еще более сложным. Делается это с помощью WMIC.exe, vssadmin.exe и cmd.exe

WannaCry использует различные способы, чтобы помочь своему выполнению. Так оно используется attrib.exe, чтобы менять флаг +h (скрытие), а также icacls.exe, чтобы дать полные права всем юзерам: «icacls. /grant Everyone:F /T /C /Q».

Примечательно, что программа имеет модульную архитектуру. Вероятно, что все исполняемые файлы в ней написаны разными людьми. Потенциально, это может значить, что структура программы может позволять запускать различные зловредные сценарии.

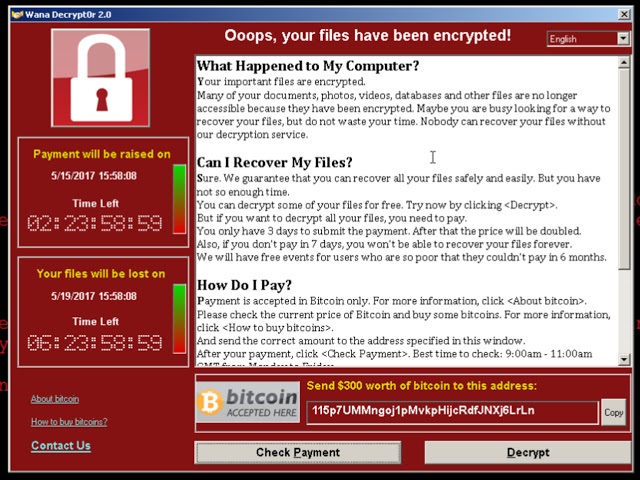

После завершения шифрования, вредоносная программа показывает окно с требованием выкупа за файлы. Интересный момент заключается в том, что окно является исполняемым файлом, а не картинкой, файлом HTA или текстовым файлом.

Жертвам следует понимать, что не существует обязательства преступников действительно предоставить ключи для расшифровки после оплаты выкупа.

КАК БОРОТЬСЯ

Для борьбы с данным зловредом есть две рекомендации:

- Убедиться, что все компьютеры, использующие Windows имею последнее обновление. Как минимум, обновление MS17-010.

- В соответствии с лучшими практикам, любая организация, в которой публично доступен SMB (порты 139, 445), должны немедленно заблокировать входящий трафик

Индикаторы поражения

Имена файлов:

- d5e0e8694ddc0548d8e6b87c83d50f4ab85c1debadb106d6a6a794c3e746f4fa b.wnry

- 402751fa49e0cb68fe052cb3db87b05e71c1d950984d339940cf6b29409f2a7c r.wnry

- e18fdd912dfe5b45776e68d578c3af3547886cf1353d7086c8bee037436dff4b s.wnry

- 4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79 taskdl.exe

- 2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d taskse.exe

- 97ebce49b14c46bebc9ec2448d00e1e397123b256e2be9eba5140688e7bc0ae6 t.wnry

- b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25 u.wnry

Используемые IP:

- 188[.]166[.]23[.]127:443

- 193[.]23[.]244[.]244:443

- 2[.]3[.]69[.]209:9001

- 146[.]0[.]32[.]144:9001

- 50[.]7[.]161[.]218:9001

- 217.79.179[.]77

- 128.31.0[.]39

- 213.61.66[.]116

- 212.47.232[.]237

- 81.30.158[.]223

- 79.172.193[.]32

- 89.45.235[.]21

- 38.229.72[.]16

- 188.138.33[.]220

Расширения, шифруемых файлов:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .sxw, .stw, .3ds, .max, .3dm, .ods, .sxc, .stc, .dif, .slk, .wb2, .odp, .sxd, .std, .sxm, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .mdf, .ldf, .cpp, .pas, .asm, .cmd, .bat, .vbs, .sch, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .mkv, .flv, .wma, .mid, .m3u, .m4u, .svg, .psd, .tiff, .tif, .raw, .gif, .png, .bmp, .jpg, .jpeg, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .ARC, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .dwg, .pdf, .wk1, .wks, .rtf, .csv, .txt, .msg, .pst, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotm, .dot, .docm, .docx, .doc> Источник

Комментарии (67)

Artiomtb

13.05.2017 13:20-17Удивлен, что в серьёзных организациях на важных для бизнеса машинах (сервера/БД) используется ОС windows.

Ну хоть будет уроком на будущее.

worldxaker

13.05.2017 13:39+8проблема даже не в винде, а в том что она не обновляется месяцами ато и годами

GH0st3rs

13.05.2017 14:02+1Ещё больше удивитесь в том как вообще это всё работает, если заглянете в такую сеть))

aga872

13.05.2017 18:05+1Удивлен, что в серьезных организациях на важных для бизнеса машинах не установлена обновление которому уже месяц.

AllexIn

13.05.2017 19:34+5После того, как с десяткой трэш и угар творился — у людей, и тем более компаний, аллергия на установку свежих обновлений.

Ded_Keygen

15.05.2017 19:31-2Если люди сами не могут поставить нужные и запретить установку не нужных обновлений — то должны обратиться для этого к специалистам.

А если специалист считает, что обновления для софта (особенно если это Windows, но к *nix или ios это тоже относится) ставить не нужно — то это не специалист.

aga872

18.05.2017 11:55Я помню как-то был пик зараженности с вирусом передающимся по флешкам, годков эдак 4-5 назад. Честно говоря не помню как он назывался, кажется он подражал системному файлу с раскладкой клавиатуры. У меня, на тот момент, было под аутсорс обслуживанием 200+ пумпуртеров в 20 средних-мелких компаниях(кто обслуживал такое понимает батхерд разнообразия), и ни один не был заражен! Да, я мухлевал — ставил пробные антивирусы, дефендеры виндоус, делал обновления в компаниях не покупавших ос для бизнеса, но не было ни одного заражения! Почему? Потому что даже примитивные антивирусы его ловили и майкрософт исправил баг за пару недель до пика активности вируса.

И вывод, как и в сегодняшней проблеме, простой — виновником проблем с пумпуртерами в 99,1% является рукожопство «админя», а вовсе не «проклятые мелкомягкие».

boldarli

15.05.2017 19:32У Вин про есть даже галочка «отложенные обновления», чтобы не сразу обновлять, а попозже, вероятно, чтобы избежать неловких ситуаций, когда после обновления все поломалось и не работает. Плюс нельзя в серьезной огрганизации взять и накатить обновление, сначала надо все стопицот приложений протестировать, что не поломаются.

aga872

18.05.2017 11:29Вы правы. В Вин есть такая галочка, а в WSUS давно есть такая функция. Но МЕСЯЦ Карл! С момента решения проблемы прошел не день, ни два, ни неделя а МЕСЯЦ!

Я вижу только одну проблему — человеческий фактор. Почему? Потому что на примитивный запрос «защитник виндовс WannaCry», даже сейчас, в тренде идет ссылка на «Как отключить Защитник Windows и убрать иконку Защитника в ...». ИМХО это показатель

Ghool

13.05.2017 20:09+1MS Office и Windows является стандартом.

Чему удивляться?

d1f

14.05.2017 08:00-1> MS Office и Windows является стандартом.

ГОСТ не подскажете?

Ну или ISO хотя бы.

Ghool

14.05.2017 10:10+1Скорее уж rfc, я де о всём мире говорю, а не только о рф

А по сути — дефакто это так

Статистику по бизнесу я не нашёл, но общемировая статистика говорит, что я прав

http://www.itrew.ru/windows/statistika-operacionnykh-sistem-za-ap.html

Parafoil

15.05.2017 00:08Я скажу больше) в серьезных организациях лоббируют микрософт-продукты, по «причине» снижения расходов на спецов. Дешевле нанять школьника с сертификатами на право расстановки галочек в гуи, чем держать дорогого и грамотного спеца. Ну и финпроекты дорогие) Сам свидетель нескольких отказов руководства от уже стабильных и налаженных unix-систем.

Artiomtb

15.05.2017 10:25-1Ребят, а зачем дизлайкать? Разве в данной ситуации не очевидно, что windows системы куда более уязвимы, чем unix?

freeart

15.05.2017 11:45А смысл этого вируса под linux/unix desktop? Уязвимость где угодно можно найти, был бы смысл. Ну заразят ubuntu (и все клоны) desktop, например, через найденую уязвимость — это будет 1% всех пользователей пк. Имел бы линукс десктоп такой же процент пользователей, как сейчас на винде — было бы такое же количество вирусов под линукс.

AllexIn

15.05.2017 11:58А почему вы о десктопе говорите?

Заражать сервера разве не выгодно?

Почему нет вирусов для заражения серверов?

MacIn

15.05.2017 17:44Типовые сценарии — вымогательство шифровальщиком денег или кража аут. данных с последующей кражей денег со счетов. Шифрование данных — чем шире охват, тем лучше, больше прибыль. Деньги с личных счетов на серверах не переводят. Квалификация среднего «оператора» тоже позволяет на десктопе себя вольготнее чувствовать всякой дряни. Остается какой-нибудь промышленный шпионаж, целевая кража данных, это тоже мизерный сегмент.

Artiomtb

15.05.2017 12:20-5Архитектура UNIX систем более устойчива к вредоносному ПО — не получится так просто взять и без ведома пользователя (и без sudo) переписать важные для работы системы файлы. Так что тут вопрос не только в количестве пользователей.

AllexIn

15.05.2017 18:59+5Вы хоть сами понимаете насколько ваше утверждение ложно?

sudo по сути не даст вам никакой защиты.

Ну отлично, после шифровальщика у вас сохранятся все системные файлы! Они ж такие ценные, ведь система аж 20 минут с нуля устанавлвиается!

А вот все пользовательские данные будут благополучно зашифрованы без всяких рут прав.

Diverclaim

15.05.2017 19:31+2И чем же она более устойчива? Разве в винде без прав администратора можно переписать важные для системы файлы? Если уязвимость в процессе который работает с повышенными правами, то и remote code execution будет с повышенными правами. Это одинаково и в линуксе и в винде.

К тому же криптор не переписывает важные для системы файлы. Как раз таки система должна работать исправно (чтобы отобразить шантажное сообщение). Криптор шифрует пользовательские файлы (курсачи, фоточки, базы mysql и т.д.)

kvaps

13.05.2017 15:44Еще некоторая информация продолжает собираться в этом Gist'е:

https://gist.github.com/rain-1/989428fa5504f378b993ee6efbc0b168

xtala

13.05.2017 15:58Жесть какая-то. У меня Win 10 с автоматическими обновлениями поэтому пронесло, аминь. Но в виртуалбоксе стоит Win 7 для тестов, естественно сто лет в обед не обновлялась, у виртуального хоста есть доступ к интернет (через роутер по кабелю) Мне интересно, если виртуалка заразиться, то зараза может из гостевой ОС перекинуться в основную?

Suvitruf

13.05.2017 16:06Виртуалка для этой заразы ничем от основной оси не отличается, если порты проброшены.

navion

13.05.2017 16:27то зараза может из гостевой ОС перекинуться в основную?

Эта не сможет, но дыры в ПО для виртуализации периодически находят.

mwizard

13.05.2017 17:32+1Сможет, если директории родительской операционки расшарены в гостевой. Этой штуковине все равно, что шифровать, т.к. оно умеет шифровать сетевые шары.

Eugene_Burachevskiy

13.05.2017 18:05так остановили же уже распространение малвари этой сегодня

https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html

Kirylka

13.05.2017 18:09Да. Причем почитайте твиттер — сделали это случайно :D

От переводчика: C&C домен специально был зарегистрирован, согласно твиттеру компании MalwareTech, чтобы остановить или приостановить распространение малвари.

lostpassword

13.05.2017 20:15+1Остановили распространение этой модификации.

В понедельник выйдет новая версия, с другим доменом. Или вообще без стоп-домена — зачем он?

Так что только патчиться.

Eugene_Burachevskiy

15.05.2017 13:50-1Да, вобщем-то писали, что зачастую для предотвращения реверс-инжениринга малвари используют проверку по нескольким случайно сгенерированным доменным именам. И если все они резолвятся с одного айпишника, то значит малварь запущена в сендбоксе и тогда она не выполняется. Проверять по одному домену к тому же хардкодить его было слегка глупо со стороны разработчиков)

GrandLeak

13.05.2017 17:55Везде пишут что используется EternalBlue для заражения, и заражаются все версии без патча. Но он же работает только на Windows 7 и Windows Server 2008, разве нет? Или у них свой софт?

Kirylka

13.05.2017 17:56Кажется, там EternalBlue используется в том числе, то есть используются и другие дыры.

pr0l

13.05.2017 17:55+3судя по расширениям файлов, червяк писали не «русские» так как 1cd не указан в списке…

Idot

13.05.2017 18:01-1зашифровывая файлы, которые на них находятся. После он требует перечислить какое-то количество биткойнов за расшифровку.

В России уже ввели обещанную уголовку за использование Бит-Коинов?

Idot

14.05.2017 10:26Поясню свой вопрос: того кто заплатит выкуп в биткоинах вымогателю, не посадят за "незаконный оборот денежных средств"?

slava2017

14.05.2017 10:51-1Биткоины не деньги, на них права через суд не докажешь, так что какие-такие незаконные обороты.

Махинации с виртуальными денежными знаками и имущественными правами в виртуале если и принимаются расследовать, то расследуют как мошеннические действия, направленные на хищения реальных средств.

Банки легко подают в суды, в случае поимки авторов вирусных атак. Информации, об удачных исках на возмещение ущерба частных лиц, не попадалось.

worldxaker

14.05.2017 10:53нет. биткоин пока не запрещен. но по последним действиям его скорее всего легализуют

A1ejandro

14.05.2017 20:49Вы всё проспали. «В России полностью отказались от идеи вводить уголовную ответственность за изготовление и использование виртуальных денег. При этом в августе прошлого года на Новом Арбате даже появился первый обменный пункт виртуальных денег. Сейчас в обменнике доступны только операции по продаже биткоинов, а обмен проводится исключительно в частном порядке. Пункт работает круглосуточно, причем продать биткоины можно как за наличный, так и безналичный расчет.»

AlexanderS

13.05.2017 23:34-1Мне всё равно не понятно как он распространяется. Допустим у меня есть локалка, один комп из которой смотрит в инет. Если он заразился, то зловред может зашифровать всё на заражённом компе и с этого компа зашифровать все расшаренные папки на других компах. Это понятно. Но сами-то компы же останутся нормальными? Просто в их сетевых папках «каша» будет. Как он дотянется до несетевых данных на других компах? Как-то через пресловутое MS17-010 что ли? И даже если так, то как он активируется на исходной машине — файл же кто-то запустить всё равно должен — скачать, нажать на энтер как минимум…

0serg

13.05.2017 23:53+2Обыкновенная уязвимость класса remote code execution. Отправляем специально сформированное «неправильное» сообщение по сети уязвимой программе (SMB server в данном случае), при его обработке происходит ошибка, результатом этой ошибки становится выполнение находящегося в сообщении (или уже находящегося на атакованной машине) кода. Запустившийся код затем устанавливает на машину зловреда.

trnc

14.05.2017 20:49+1Второй запуск получает IP-адрес зараженной машины и пытается подключиться к 445 TCP порту каждого IP-адреса внутри подсети.

Причем тут сетевые папки? Червь будет размножать себя в локалке и заразит максимальное количество хостов, у которых 445 открыт и не установлены обновления.

third112

14.05.2017 13:47+2Спасибо за информацию! Мелкая опечатка (можно поправить) в самом конце: не

Разрешения, шифруемых файлов:

, а Расширения…

ValdikSS

15.05.2017 00:29+1То, что у вас обозначено в виде управляющих серверов, на самом деле является Entry (Guard)-нодами Tor. Они каждый раз разные.

betep37

15.05.2017 15:40Добрый день, у Вас в статье два раза повторяется адрес tor:

188[.]166[.]23[.]127:443

188[.]166[.]23[.]127:443

Итого должно быть 14 адресов. Поправьте, пожалуйста.

GH0st3rs

Не самая на мой взгляд обширная статья для перевода.

Kirylka

Лучшее, что я нашёл в 2 часа ночи. Хотел оперативней сделать, пока тема горячая, учитывая, что нужно было ещё пройти модерацию.