Главным новшеством новой версии 2.4 семейства решений Panda Adaptive Defense для защиты от неизвестных угроз стала новая динамическая анти-эксплойтная технология, которая позволяет обнаруживать и останавливать известные и неизвестные атаки на самой ранней стадии.

Новая версия 2.4 семейства решений Adaptive Defense порадует своих пользователей следующими улучшениями:

1. Обнаружение/смягчение последствий на стадии эксплуатации (заражения) в жизненном цикле кибер-атак – Динамическая анти-эксплойтная технология

2. Обнаружение атак, которые не используют вредоносные программы или какие-либо файлы, и мониторинг через консоль управления

3. Идентификация компьютеров, используемых для распространения атак внутри сети

4. Экспорт подробной информации о статусе рабочей станции и сервера для ее интеграции в операционные приложения

5. Повышенная гибкость для интеграции с локальным SIEM-решением клиента

6. Расширенные возможности экспертного анализа: возможность экспорта подробной информации о жизненном цикле одной или нескольких угроз, а также показ информации о параметрах командной строки (версия 2.4.1)

Давайте рассмотрим эти улучшения подробнее.

Обнаружение и смягчение последствий на стадии эксплуатации (заражения) в жизненном цикле кибер-атак – Динамическая анти-эксплойтная технология

Эксплойт – это последовательность команд, которая позволяет воспользоваться ошибкой или уязвимостью в легитимном программном обеспечении. Современные злоумышленники используют исполняемые и неисполняемые файлы (или безфайловые атаки, основанные на скриптах) для получения доступа и эксплуатации систем, установленных на рабочих станциях и серверах, с целью осуществления своих атак.

В типичном сценарии атаки хакер манипулирует легитимной программой для запуска кода, пытаясь избежать обнаружения со стороны систем безопасности. Этот код затем скачивает вредоносную программу, т.е. вредоносный исполняемый файл, или использует легитимную системную утилиту для выполнения вредоносных действий без использования какого-либо исполняемого файла (атаки без использования вредоносных программ или безфайловые атаки).

В последнем случае, и для получения полного контроля над требуемым компьютером, хакер должен выполнить набор действий, которые становятся возможными при эксплуатации программной уязвимости. В таком сценарии блокировка попытки использования уязвимости сможет полностью остановить атаку.

Adaptive Defense и Adaptive Defense 360 включают в себя новую динамическую анти-эксплойтную технологию, которая предотвращает попытки использования эксплойтов за счет непрерывного мониторинга активности устройств, а также идентификации известных и неизвестных (нулевого дня) эксплойтов.

Почему важно останавливать атаки на этапе эксплуатации (заражения)?

Кибер-атака состоит из цепочки действий, которые используют различные техники для проникновения в системы и обхода имеющихся механизмов обнаружения.

Многие вредоносные атаки предполагают использование уязвимостей, найденных в легитимных приложениях, чтобы осуществлять требуемые действия, не вызывая подозрений со стороны установленных систем безопасности. Хакеры используют преимущества программных уязвимостей, благодаря которым они способны скомпрометировать всю систему. В результате этого такие уязвимости могут предоставить злоумышленникам полный доступ к требуемому устройству, а также к каждому компьютеру в сети.

Цель систем расширенной защиты, как Panda Adaptive Defense, заключается в том, чтобы идентифицировать и останавливать такую последовательность действий, предотвращая запуск вредоносного кода и компрометацию приложения, системы и любой рабочей станции или сервера.

Действия или этапы, которые составляют кибер-атаку, известны как «Cyber Kill Chain» (CKC), в то время как ее расширенная версия от периметра до целевых рабочих станций и серверов известна под названием «Расширенная Cyber Kill Chain». Если Вы хотите узнать подробнее о Cyber-Kill Chain, мы рекомендуем Вам прочитать нашу статью об этом.

Рис. 1. Модель расширенной Cyber Kill Chain. Действия, предназначенные для доступа к целевым серверам и устройствам, и манипуляция ими со стороны хакера

Согласно расширенной модели Cyber Kill Chain, в то время как злоумышленники должны успешно пройти каждую фазу данной модели для достижения своих целей, мы, будучи в роли защитников сетей наших клиентов, должны быть в состоянии остановить атаку на любой стадии прежде, чем хакер сможет получить доступ к активам своей жертвы. Таким образом, на каждом этапе жизненного цикла атаки мы должны применить соответствующие технологии для того, чтобы остановить угрозы как можно быстрее.

Динамическая анти-эксплойтная технология, включенная в состав версии 2.4, как раз и разработана для обнаружения и прерывания атак до того момента, как они смогут скомпрометировать легитимные приложения.

Что предоставляет собой анти-эксплойтная технология в Adaptive Defense?

Adaptive Defense содержит новые анти-эксплойтные технологии, разработанные нашими экспертами по информационной безопасности в антивирусной лаборатории PandaLabs компании Panda Security. Эти технологии основаны на непрерывно обновляющихся знаниях Panda Security (эта информация поступает в реальном времени с различных сенсоров, в том числе установленных на миллионах устройствах), и постоянном мониторинге процессов и их активности на конечных устройствах с непрерывным анализом причинно-следственной связи между различными процессами.

Ключевые преимущества этой технологии:

- Предоставляет дополнительный уровень защиты для блокировки эксплойтов в реальном времени. При наличии эксплойта данная технология предотвращает запуск вредоносного кода, заражающего компьютер и распространяющегося на другие устройства в компании.

- Контролирует внутреннее поведение скомпрометированных процессов, осуществляя поиск аномалий, которые могут указывать на известные или неизвестные (нулевого дня) эксплойты.

- Обнаруживает угрозы вне зависимости от эксплойта, используемого в атаке. Adaptive Defense предоставляет эффективную защиту от всех типов эксплойтов, особенно неизвестных эксплойтов (нулевого дня), которые используют преимущества уязвимостей в веб-браузерах (Internet Explorer, Firefox, Chrome, Opera и другие), в часто используемых приложениях (Java, Adobe Reader, Adobe Flash, Microsoft Office, мультимедиа-проигрыватели…) и в неподдерживаемых операционных системах (Microsoft XP и другие).

- Предоставляет конечным пользователям непрерывную защиту и не замедляет работу систем.

В отличие от большинства других продуктов, представленных на сегодняшний день на рынке, Adaptive Defense способен нейтрализовать не только известные уязвимости, но и наиболее опасные угрозы — неизвестные уязвимости (нулевого дня). Поэтому решение в значительной степени ориентировано на обнаружение всех видов аномалий и необычного поведения в контексте их выполнения, в том числе и для обнаружения и блокировки атак, которые используют эксплойтные техники, на любой стадии их жизненного цикла.

Как результат, решение способно останавливать эксплойты и предотвращать компрометацию легитимных приложений на самых ранних стадиях атак, использующих уязвимости, причем все это осуществляется незаметно для пользователя защищаемого устройства.

Ключевые отличия анти-эксплойтной технологии Adaptive Defense

Большинство анти-эксплойтных решений, представленных в наши дни на рынке, опираются либо на выполнение морфологического анализа файлов и/или их контекста выполнения, либо на внедрение различных функций защиты, отсутствующих в Windows: ASR, DEP, EAF, а также специфические обнаружения известных уязвимостей (Common Vulnerabilities and Exposures, CVE).

Впрочем, эти техники не являются достаточно эффективными для остановки атак, которые благодаря известным и неизвестным уязвимостям создают «точки входа».

Учитывая все эти факторы, выделим ключевые отличия анти-эксплойтной технологии, которая сейчас внедрена в семейство продуктов Adaptive Defense:

- Ее глобальность: обнаруживает эксплойты известных и неизвестных (нулевого дня) уязвимостей.

- В отличие от большинства других решений, представленных на рынке, новая анти-эксплойтная технология Panda разработана не просто для исправления дыр безопасности в системах Windows. Она основана на непрерывном мониторинге всех процессов, запущенных на устройствах, и облачной корреляции собираемых данных с помощью алгоритмов искусственного интеллекта. Это позволяет автоматически анализировать контекст направления атак и использования уязвимостей.

- Эффективность новой анти-эксплойтной технологии Adaptive Defense обусловлена тщательной синхронизацией следующих компонентов:

- Анти-эксплойтная защита на рабочих станциях и серверах, полностью интегрированная с расширенной защитой. Не требуются никакие обновления или дополнительные функции обработки, т.к. модель защиты основана на мониторинге всех действий, осуществляемых любым процессом и приложением, запущенным на конечном устройстве.

- Специализированные алгоритмы машинного обучения, работающие в облачном окружении. Эти алгоритмы являются неотъемлемой частью управляемого сервиса, и как таковые, всегда адаптированы к новым системам, приложениям и расширенным техникам обхода, используемым для атак эксплойтов.

- Управляемый сервис, обслуживаемый нашей экспертной командой «охотников за угрозами» (threat hunters), специализированный на обнаружении усовершенствованных эксплойтных техник.

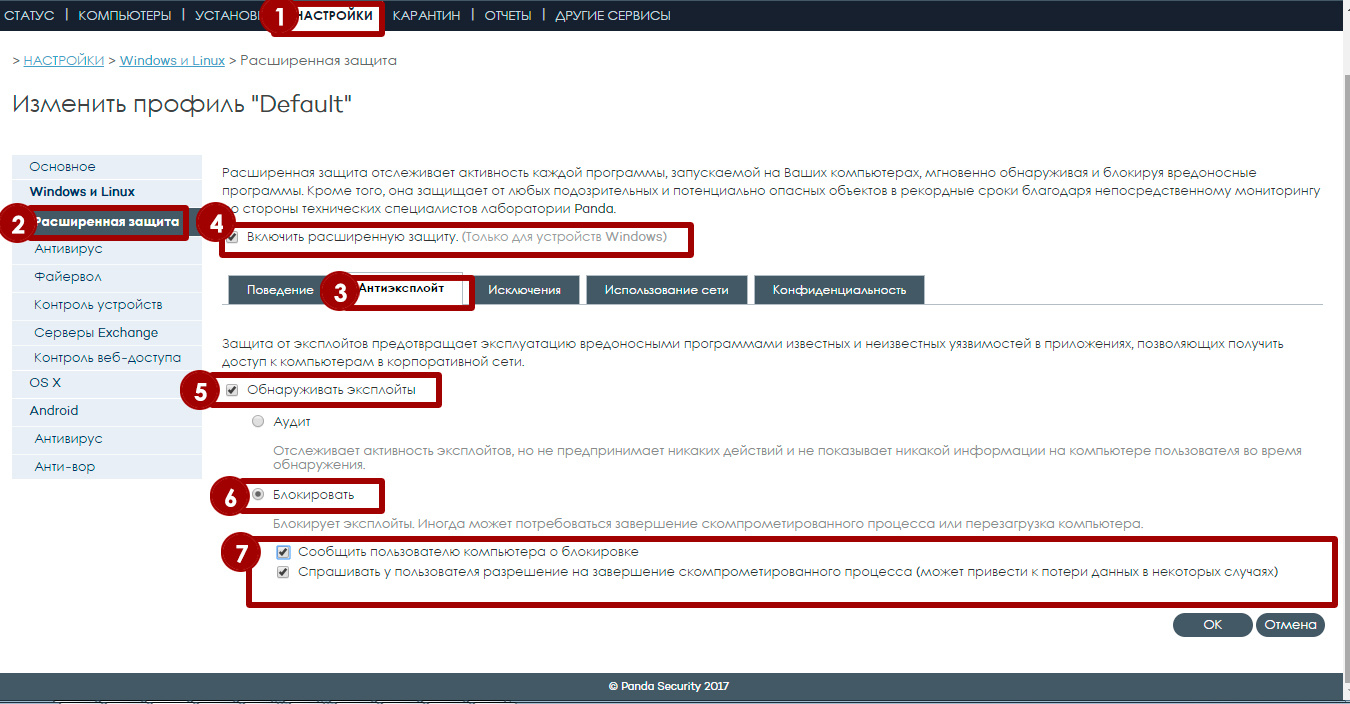

Внедрение новой анти-эксплойтной технологии в Panda Adaptive Defense

Параметры настройки анти-эксплойтной технологии. Режимы работы

Начиная с версии 2.4, веб-консоль управления позволяет настраивать эту технологию на уровне профиля безопасности. Анти-эксплойтная технология включается и отключается независимо от любого другого модуля защиты в Adaptive Defense, включая Расширенную защиту.

В новой версии данная технология по умолчанию отключена, хотя настоятельно рекомендуется ее включить во всех профилях безопасности, настроенных для защиты вашей корпоративной сети.

Рис. 2. Настройка анти-эксплойтной технологии в профилях безопасности

Режим Аудит: Только уведомление в консоли об обнаружениях

В этом режиме работы Adaptive Defense не будет предпринимать какие-либо действия при обнаружении попытки использования эксплойта. Решение будет только регистрировать событие в веб-консоли управления, показывать соответствующую информацию в интегрированной SIEM-системе Advanced Reporting Tool (ART) и/или будет отправлять логи в стороннюю SIEM-систему в рамках сервиса SIEMFeeder.

Режим Блокировать: Уведомление в консоли об обнаружениях и выполнение действий против них

В этом режиме работы Adaptive Defense будет не только уведомлять администратора через консоль управления и по электронной почте о каждой попытке использования эксплойта, но также будет осуществлять требуемые действия на скомпрометированной рабочей станции и сервере, блокируя атаку без вмешательства со стороны конечного пользователя.

Тем не менее, т.к. большинство эксплойтов «обитают» в памяти скомпрометированного приложения, то зачастую необходимо будет завершить процесс и очистить память.

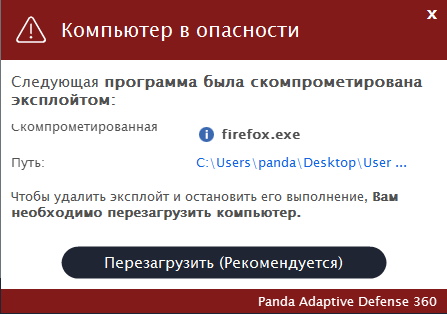

При таких обстоятельствах, если скомпрометированный процесс – это критический системный процесс, остановка атаки может потребовать перезагрузки требуемого компьютера.

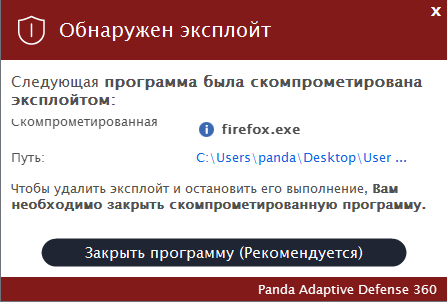

Уведомление пользователя скомпрометированного компьютера в случае, если требуется действие

В силу неудобств, с которыми может столкнуться пользователь скомпрометированного компьютера в случае непреднамеренной остановки легитимного приложения или перезапуска системы, решение предоставляет администраторам опции, которые позволяют конечным пользователям добровольно остановить скомпрометированный процесс или перезагрузить компьютер. Такой подход позволяет им, например, предварительно сохранить изменения в своих пользовательских файлах.

Рис. 3. Обнаружен эксплойт, требуется завершить работу скомпрометированной программы

Рис. 4. Обнаружен эксплойт, требуется перезагрузка компьютера. Это уведомление будет показываться периодически до тех пор, пока конечное устройство не будет перезагружено.

Впрочем, стоит отметить, что с момента обнаружения скомпрометированного процесса до тех пор, пока он не будет завершен или пока не будет перезагружен компьютер, эксплойт остается загруженным в памяти, пытаясь запустить вредоносный код. Чтобы напомнить пользователям об этой потенциально опасной ситуации, локальная консоль будет показывать предупреждение, побуждая пользователя завершить работу скомпрометированного приложения или перезагрузить компьютер.

Мониторинг обнаружений эксплойтов в консоли управления

Веб-консоль управления Adaptive Defense уведомляет об обнаружениях эксплойтов следующими способами:

Блок «Активность». Панель «Классификация всех запущенных и проверенных программ»

Количество обнаруженных эксплойтов добавлено к общему количеству программ, классифицированных как вредоносные программы и эксплойты.

Рис. 5. Панель «Классификация всех запущенных и проверенных программ»

Блок «Активность». Панель «Вредоносные программы и эксплойты»

Обнаруженные эксплойты отображаются в реальном времени в консоли управления в панели «Вредоносные программы и эксплойты».

Рис. 6. Панель «Вредоносные программы и эксплойты»

Подробности обнаруженного эксплойта:

При нажатии на панель «Вредоносные программы и экплойты» осуществляется переход на страницу со списком обнаруженных вредоносных программ и эксплойтов. Переключившись на закладку «Эксплойты», можно увидеть следующую информацию:

- Название компьютера

- Путь до скомпрометированной программы

- Действие, предпринятое по отношению к эксплойту. Этот столбец может иметь следующие значения:

o Разрешено администратором: В режиме «Аудит».

o Блокировано (автоматически): В режиме «Блокировать». Эксплойт был немедленно заблокирован без необходимости какого-либо вмешательства со стороны пользователя.

o Блокировано после завершения процесса: В режиме «Блокировать». Эксплойт был нейтрализован после того, как пользователь завершил приложение.

o Разрешено пользователем. В режиме «Блокировать». Пользователю было предложено завершить приложение, но он еще не сделал этого.

o Обнаружено. Ожидание перезагрузки. В режиме «Блокировать». Данное действие появляется при следующих обстоятельствах:

— Когда необходимо перезагрузить систему для блокировки эксплойта и исправления, т.к. это влияет на системные процессы.

— Если пользователю предложено завершить работу скомпрометированного приложения, но он не сделал этого через определенный промежуток времени. Статус компьютера изменится и необходимо будет перезагрузить систему.

- Риск. Если эксплойт не был незамедлительно заблокирован, то столбец «Риск» будет показывать, что компьютер находился под угрозой с момента обнаружения эксплойта и до момента его блокировки (если фактически он был заблокирован).

- Дата обнаружения.

Рис. 7. Уведомления о вредоносных программах и обнаруженных эксплойтах

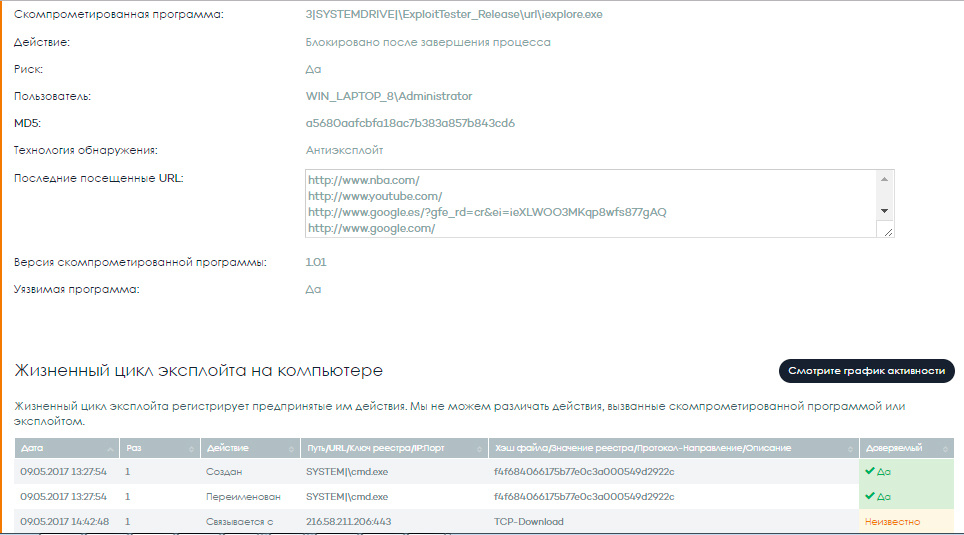

Подробности уведомления содержат дополнительную информацию, необходимую для экспертного анализа атаки: жизненный цикл эксплойта и график активности, детализирующий эволюцию эксплойта до момента его остановки (если он был остановлен), а также доступ к URL до момента обнаружения атаки, т.к. существует высокая вероятность того, что некоторые из этих адресов связанны с данной атакой.

Рис. 8. Подробная информация об эксплойте, включая посещенные URL

до момента обнаружения, и жизненный цикл эксплойта

Рис. 9. Жизненный цикл эксплойта в динамике по времени

Предустановленные фильтры для раздела с эксплойтами позволяют осуществлять поиск по определенным компьютерам, скомпрометированным приложениям и пр. Точно таким же образом, как это реализовано с предустановленными фильтрами для разделов с вредоносными программами, потенциально нежелательными программами и заблокированными объектами.

Предварительно настроенные отчеты

Отчеты для руководства, расширенные отчеты для руководства и отчеты по угрозам включают в себя информацию по обнаруженным эксплойтам.

Оповещения по электронной почте

Кроме того, если включена опция для отправки уведомлений по электронной почте при обнаружении вредоносных программ, администратор сети или руководитель службы информационной безопасности может оперативно получать письмо по электронной почте сразу же после обнаружения эксплойта.

Рис. 10. Настройки уведомлений по электронной почте в реальном времени,

включая уведомления по обнаруженным эксплойтам

Рис. 11. Почтовое уведомление по обнаруженному эксплойту, который скомпрометировал Internet Explorer. Конечный пользователь не завершил работу приложения, поэтому статус риска высокий

Информация, доступная в Advanced Reporting Tool

Каждый раз, когда обнаруживается попытка использования уязвимости в сети клиента, Advanced Reporting Tool (ART) получает уведомление подобно тому, как это происходит в случае обнаружений вредоносных программ или ПНП, только в данном случае в столбце AlertType будет показываться значение «Exploit».

Рис. 12. Таблица уведомлений с обнаружениями эксплойтов

Следовательно, в случае обнаружений подобного типа они будут показываться в «Security Incidents».

Рис. 13. Security Incidents с информацией по эксплойтам

Информация, доступная в клиентском SIEM-решении

Если на предприятии внедрена сторонняя SIEM-система, то информация о каждом обнаружении попытки использования уязвимости вне зависимости от используемой техники сообщается в это SIEM-решение в форме определенного уведомления. Это реализовано подобно тому, как и в случае обнаружения вредоносных программ и ПНП, только в данном случае такие уведомления передаются с типом события «Exploit».

Обнаружение безфайловых атак и атак, не использующих вредоносные программы

Атаки, не использующие вредоносные программы, основаны на использовании неисполняемых файлов, уязвимостей в легитимных приложениях типа Chrome, Firefox, Internet Explorer, Microsoft Office (Word, Excel, etc.), Java VM и продуктах Adobe. Они компрометируют рабочие станции и серверы через распространение и исполнение кода в памяти, когда атакуемый пользователь открывает файлы, например, с макросами. Атаки с помощью неисполняемых файлов манипулируют стэком памяти легитимных приложений, и они достигают своих целей без скачивания вредоносных исполняемых файлов.

В дополнение к этому, безфайловые или «скриптовые» атаки основаны на последовательности команд, написанных в скриптовых языках (таких как Java или PowerShell). Эти вредоносные скрипты запускаются без записи файлов на диск. Именно поэтому такие атаки называются безфайловыми.

Наконец, многие атаки используют сочетание макросов и аргументов PowerShell для командной строки. Например, мы видели атаки, которые открывали документ Word с макросом, использующим техники обхода для сокрытия и запуска атаки с использованием скриптов PowerShell с удаленных серверов управления.

Безфайловые атаки и атаки, основанные на неисполняемых файлах, не представляют собой что-то новое, но они становятся все более распространенными и остаются необнаруживаемыми со стороны традиционных антивирусных решений.

Adaptive Defense и Adaptive Defense 360 включают в себя техники, которые определяют данный тип атаки за счет мониторинга процессов, анализа их взаимосвязей и способности решения идентифицировать вредоносное поведение легитимных приложений. Эти техники дополнительно усилены в новой версии 2.4. Начиная с этой версии, обнаружением таких атак можно будет управлять так же, как это происходит в отношении других обнаружений, т.е. они показываются в панели консоли управления и фигурируют в отчетах как обнаружения вредоносных программ. Это позволяет администраторам осуществлять мониторинг их жизненного цикла и получать почтовые уведомления всякий раз, когда такой тип атаки будет обнаружен.

Компьютеры, используемые в качестве стартовой площадки для сетевой атаки (источник заражения)

Это известный факт, что злоумышленники проникают в корпоративные сети через их слабые места, а затем они используют техники расширения прав, техники обхода и горизонтальное продвижение между компьютерами и серверами, чтобы достичь своих целей. Во многих случаях определенные компьютеры в сети превращаются в «зомби», через которые внешние серверы управления посылают требуемые команды. Такие «зомби»-компьютеры могут использоваться в качестве стартовой площадки для запуска кибер-атаки на другие компьютеры в корпоративной сети.

В подобном и других случаях крайне важно как можно раньше обнаружить, какие рабочие станции и серверы являются источниками инфекции.

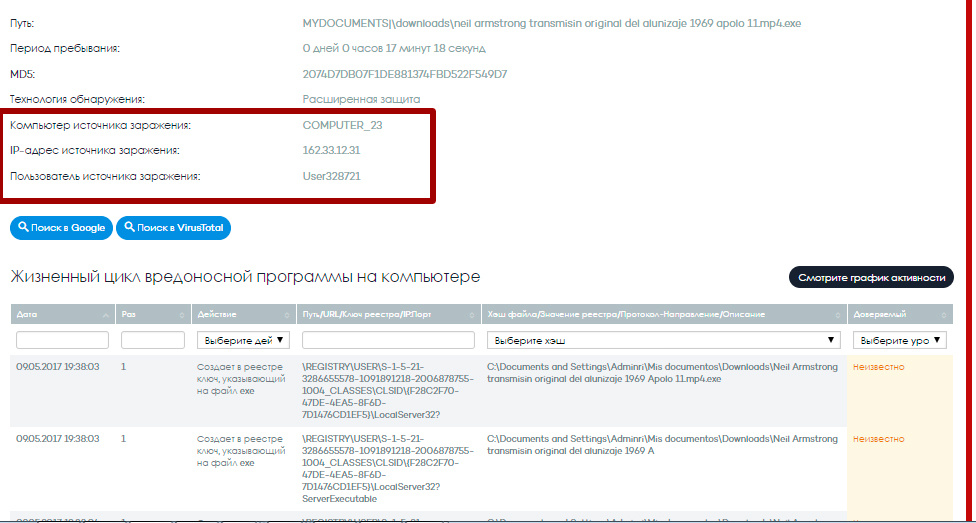

Начиная с версии 2.4, всякий раз, когда обнаруживается вредоносная программа/ПНП или блокируется неизвестный объект, Adaptive Defense показывает сетевой компьютер, с которого распространялась данная инфекция, его IP-адрес и даже данные по подключенному пользователю. Вся эта информация является частью данных по жизненному циклу угроз.

Рис. 14. Данные по жизненному циклу эксплойта с указанием источника заражения

и подключенного в тот момент пользователя

Отчет по статусу компьютера

Во многих случаях, особенно у средних и крупных компаний, которые управляют безопасностью своих конечных устройств и которые имеют системы, приложения, процессы и инструменты, управляемые ИТ-департаментом предприятия или сторонними организациями (аутсорсинг), требуется информация по статусу рабочих станций и серверов, которая интегрируется в эти процессы или инструменты. Таким примером может служить корпоративная система управления обращениями пользователей (внутренняя техподдержка).

По этой причине новая версия 2.4 включает в себя новый тип отчета (в формате CSV) с информацией по статусу всех защищенных рабочих станций и серверов. Администратор может экспортировать данный отчет или запланировать его автоматическую отправку.

Рис. 15. Отчет по статусу компьютеров, который позволяет интегрировать эти данные в операционное ПО организации, например, в систему управления обращениями пользователей

Улучшения в сервисе Advanced Reporting Tool

Этот функционал доступен только для тех клиентов, которые имеют лицензии на Advanced Reporting Tool (ART).

Новые данные в существующих таблицах

- Таблица OPS теперь показывает аргумент командной строки, используемый для запуска приложения, включая его параметры.

- Таблица ALERTS:

— Данная таблица теперь показывает события типа «Exploit», а также последние посещенные URL (до 10 URL-адресов, разделенных символом «*», в поле UrlList).

— При обнаружении вредоносных программ, если оно произошло в том случае, когда вредоносный файл передавался с одного компьютера в сети на другой, то таблица будет показывать IP-адрес компьютера-источника и подключенного к нему пользователя.

- Раньше таблица SOCKETS показывала только сетевые протоколы (TCP, UDP, ICMP). Новая версия дополнительно показывает информацию о соединениях на уровне приложений для RDP-трафика (удаленный рабочий стол). Это позволяет идентифицировать RDP-атаки (ключ «Protocol» будет показывать значение «TCP-RDP»).

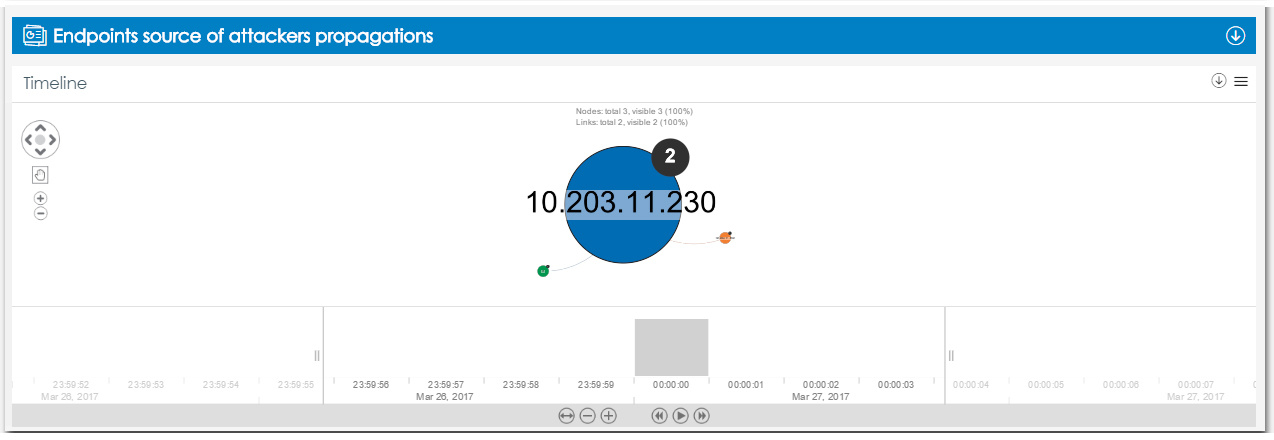

Новый виджет в Security Incidents

Появились два новых виджета с информацией о компьютерах, являющихся источником инфекции, с которых осуществлялись попытки скопировать или перенести вредоносную программу на другие компьютеры.

Первый виджет является узловым графом, отображающим взаимосвязь, установленную между двумя компьютерами за выбранный период времени. С его помощью можно посмотреть в динамике по времени, с какого компьютера и на какой компьютер пытались передать вредоносные программы.

Рис. 16. Новый виджет в ART с временной диаграммой конечных устройств,

являющихся источниками и жертвами инфекций

Второй виджет представляет собой affinity graph. Он показывает, сколько раз осуществлялись попытки передачи вредоносных программ с одного компьютера (источник инфекции) на другие компьютеры.

Рис. 17. Новый виджет в ART, связывающий конечные устройства,

являющиеся источниками и жертвами инфекций

Информация о текущих категориях хэшей, связанных с событиями

Все таблицы, отображающие категории, связанные с хэшем родительского и дочернего процессов, теперь показывают категорию в тот момент, когда произошло событие, и текущую категорию (с максимальной частотой обновления — 4 часа).

Улучшения в сервисе SIEMFeeder

Этот функционал доступен только для тех пользователей Adaptive Defense, которые имеют лицензии на SIEMFeeder для интеграции решения со сторонней SIEM-системой.

Больше информации о событиях

- События OPS теперь показывают аргумент командной строки, используемый для запуска приложения, включая его параметры.

- События ALERTS:

— Теперь они показывают события типа «Exploit», а также последние посещенные URL (до 10 URL-адресов, разделенных символом «*», в поле UrlList). В случае эксплойтов, возникших из документа, будет заполнено поле Doclist.

Рис. 18. Формат события Alerts в SIEMFeeder

— При обнаружении вредоносных программ, если оно произошло в том случае, когда вредоносный файл передавался с одного компьютера в сети на другой, то таблица будет показывать IP-адрес компьютера-источника и подключенного к нему пользователя.

- Раньше события SOCKETS показывали только сетевые протоколы (TCP, UDP, ICMP). Новая версия дополнительно показывает информацию о соединениях на уровне приложений для RDP-трафика (удаленный рабочий стол). Это позволяет идентифицировать RDP-атаки (ключ «Protocol» будет показывать значение «TCP-RDP»).

Рис. 19. Формат события Sockets в SIEMFeeder

Повышенная гибкость для интеграции с клиентским локальным SIEM-решением

В дополнение к передаче логов активности с рабочих станций и серверов через sFTP или FTP, новая версия 2.4 также позволяет отправлять логи через протокол Syslog. При необходимости передаваемые данные могут быть зашифрованы с помощью SSL/TLS-шифрования. Чтобы можно было использовать протокол Syslog, в сети должен быть внедрен готовый для получения логов с нашей стороны сервер Syslog, который в большинстве случаев уже встроен в SIEM-решение.

Учтите, что вам понадобится предварительная конфигурационная информация и время для настройки параметров сервиса: количество параллельных подключений, количество попыток (по умолчанию – 3) и пр.

Наконец, в данной версии реализован VPN-сервис для повышения уровня безопасности при отправке логов через FTP/sFTP.

Другие улучшения в версии 2.4

Версия 2.4 решений Adaptive Defense и Adaptive Defense 360 с версией защиты 7.70 и версией агента 7.71 содержат следующие дополнительные улучшения:

1. Управление исключениями:

- Исключения на уровне профиля будут также влиять на расширенную защиту.

- Более высокий уровень согласованности между уведомлениями по обнаружениям и исключениями: если объект исключен из расширенной защиты, то решение не будет больше отправлять почтовые уведомления для этого объекта до тех пор, пока исключение не будет удалено.

2. Режим Lock и продвинутые пользователи: если пользователь решил запустить приложение, которое еще не классифицировано как надежное, то теперь решение позволит запуск приложения и любых необходимых библиотек, даже если они не классифицированы как надежные. Т.е. приоритет отдан решению пользователя, чтобы не прерывать его работу.

3. Исправлена ошибка, которая возникала при обнаружении объектов во время их транзита на серверах Exchange, когда не отображался путь в консоли управления.

4. Исправлена ошибка: если отключена антивирусная защита на рабочей станции или сервере, но при этом включена расширенная защита, то информация, отображаемая в зоне уведомлений, теперь будет показывать, что расширенная защита включена.

5. Улучшение: уведомления об обнаружениях, показываемые пользователям рабочей станции или сервера, были видимы всего несколько минут, после чего автоматически исчезали. Если пользователь пропустил их, то он мог упустить важную информацию, касающуюся безопасности. Начиная с данной версии, эти уведомления стали периодическими и отображаются до тех пор, пока пользователь не отреагирует на них.

Другие улучшения:

- Возможность включить модуль Удаленный контроль, интегрированный в локальный агент и защиту Adaptive Defense/Adaptive Defense 360.

- Меню в веб-консоли содержит ссылку на руководство пользователя по SIEMFeeder.

Рис. 20. Прямой доступ к руководству по SIEMFeeder

Наконец, внесены некоторые изменения в лицензионное соглашение, которое теперь содержит:

— Корректировки для тех окружений, где сервис работает на Windows Terminal Server.

— Новый раздел о ненадлежащем использовании сервиса. Это предназначено для предложения гарантии максимальной защиты наши клиентов и партнеров.

— Добавлена информация о том, что Panda Security может связываться с администраторами для проведения исследовательских опросов с целью улучшения сервиса. Также имеется упоминание механизма, который позволяет прекратить получение таких коммуникаций.

По этой причине первый раз, когда Вы подключитесь к консоли управления после обновления сервиса до версии 2.4, Вам предложат снова согласиться с Лицензионным соглашением.

Новые поддерживаемые системы

Новая версия 2.4 поддерживает следующие новые системы:

- Server Core 2008 (32 или 64 бит), 2008 R2 (64 бит), 2012 и 2012 R2, без GUI. Т.к. сервер не имеет GUI, рекомендуется следующее:

— Убедитесь, что у Вас настроены корректные параметры прокси в профилях безопасности, т.к. при возникновении инцидента сервер не будет показывать какие-либо локальные сообщения, требующие данные прокси.

- Windows MultiPoint Server 2012

- Новая версия защиты для Mac основана на Virus Barrier X9

Экспорт информации о жизненном цикле и данных из командной строки (версия 2.4.1)

Версия 2.4.1 (которая выйдет в июне 2017 г.) предоставляет возможность экспорта данных о жизненном цикле одного или нескольких обнаружений или заблокированных объектов в формат CSV. Затем эти данные могут быть легко импортированы в другие приложения, такие как Excel, позволяя администраторам осуществлять экспертный анализ всей сети с максимальным уровнем детализации и корреляцией любых объектов.

Например, вы можете экспортировать все обнаружения, которые произошли за последние 24 часа, и посмотреть, сколько компьютеров пострадало от конкретной вредоносной атаки.

Вы также можете увидеть, к каким файлам осуществлялся доступ во время атаки, чтобы оценить масштабы возможного влияния атаки на Вашу организацию.

Кроме того, Вы можете сопоставить обнаружения во времени, а также идентифицировать горизонтальные продвижения злоумышленников и точки входа, используемые хакерами.

Наконец, консоль управления с версии 2.4.1 будет показывать информацию о параметрах командной строки, используемых хакерами при внедрении скриптов PowerShell.

Когда и как можно перейти на версию 2.4

Новая версия 2.4 доступна с 8 мая 2017 года, о чем в зоне уведомлений веб-консоли управления опубликована соответствующая информация.

Поэтому если Вы впервые решили зарегистрировать бесплатные триал-лицензии Adaptive Defense 360, то вам будет доступна уже новая версия 2.4.

О том, как настроить в корпоративной сети Adaptive Defense 360 рассказано в нашей предыдущей статье

Если вы уже являетесь пользователем коммерческих лицензий Adaptive Defense:

- Чтобы обновить версию консоли до версии 2.4, Вы должны нажать на кнопку, которую Вы сможете найти в соответствующем уведомлении.

- Пожалуйста, учтите, что в течение нескольких недель после выхода версии 2.4 версия консоли управления будет обновлена автоматически. Ниже приводим календарь автоматических обновлений версии консоли:

— Клиенты до 101 лицензии: 17.05.2017

— Клиенты от 101 до 501 лицензии: 29.05.2017

— Клиенты свыше 501 лицензии: 12.06.2017

- После того как Вы обновите версию консоли до версии 2.4, агенты автоматически обновятся до версии 7.71

- Защита будет обновлена до версии 7.70 автоматически только в том случае, если это настроено в политиках безопасности, которые применяются к конечным устройствам. Пожалуйста, проверьте конфигурацию Ваших политик безопасности.

Когда и как можно перейти на версию 2.4.1

Новая версия 2.4.1 станет доступна в июне 2017 года, о чем в зоне уведомлений веб-консоли управления будет опубликована соответствующая информация.

В отличие от версии 2.4, новая версия 2.4.1 будет включать в себя только обновления самой консоли управления.

Заключение

Принимая во внимание стремительное развитие новых техник заражения и появление все большего числа неизвестных усовершенствованных угроз, предприятия все больше заинтересованы в таких решениях расширенной защиты, как Adaptive Defense.

Данное решение обеспечивает не только защиту от неизвестных угроз и уязвимостей, но также предоставляет экспертную информацию для анализа атак, слабых мест в информационной безопасности предприятия, а также оценки возможных рисков, ущерба и пр. Другими словами, администратор, обладая такой экспертной информации, всегда может сказать, откуда, когда и как пыталась начаться атака, каким образом она протекала, к каким файлам были попытки обращений, что злоумышленники пытались скопировать/отправить и куда, какие изменения хакеры пытались осуществить на системном уровне и т.д.

Усиливая защиту от неизвестных угроз и учитывая расширенную модуль Cyber Kill Chain, новая версия 2.4 предоставляет своим пользователям более эффективный уровень защиты от известных и неизвестных эксплойтов на самом раннем этапе атаки – этапе эксплуатации (заражения).

В самое ближайшее время Adaptive Defense сможет порадовать своих пользователей новыми усовершенствованиями:

— интегрированная система удаленного управления защищаемыми компьютерами

— новая веб-консоль управления: более гибкая, простая в использовании, понятная и эффективная для управления сотнями и тысячи устройств в режиме реального времени

— другие улучшения для предотвращения утечки данных.

Но об этом мы расскажем уже в следующих статьях.

Демо-консоль Adaptive Defense 360

Для знакомства с консолью управления достаточно только обычного браузера (рекомендуется Chrome или Firefox) и немного свободного времени.

Консоль: demologin.pandasecurity.com

Логин: DRUSSIAN_FEDERATION_C14@panda.com

Пароль: DRUSSIAN#123

Триал-лицензии Adaptive Defense 360

Вы можете зарегистрировать бесплатные полнофункциональные лицензии сроком на 1 месяц:

www.pandasecurity.com/russia/intelligence-platform/solutions.htm

Поделиться с друзьями

iXCray

а ваша защита обнаружила и поймала WannaCry до сообщений о нем или только 4 дня назад?

PandaSecurityRus

Варианты шифровальщика, которые использовались в данной атаке, были обнаружены и заблокированы нашими системами утром 12 мая, когда они начали циркулировать в Интернете.