27 июня 2017 года началась масштабная атака с использованием варианта семейства

шифровальщиков, известных как GoldenEye, от которой пострадали многие страны мира.

Помимо шифрования файлов, это семейство шифровальщиков характеризуется шифрованием MBR (главной загрузочной записи Windows) при наличии прав, блокируя полный доступ к компьютеру.

Общая информация

Данная версия вредоносной программы распространяется как DLL, которая имеет параметр, меняющийся с каждым образцом, для запуска процесса шифрования на компьютере. При запуске он шифрует определенные файлы на дисках зараженной системы. При наличии администраторских прав, он также шифрует загрузочный сектор системы, предотвращая доступ к ПК до тех пор, пока не будет введен специальный код доступа, который позволит расшифровать систему.

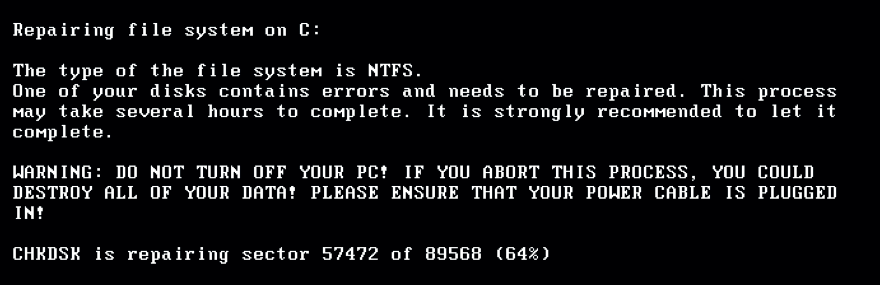

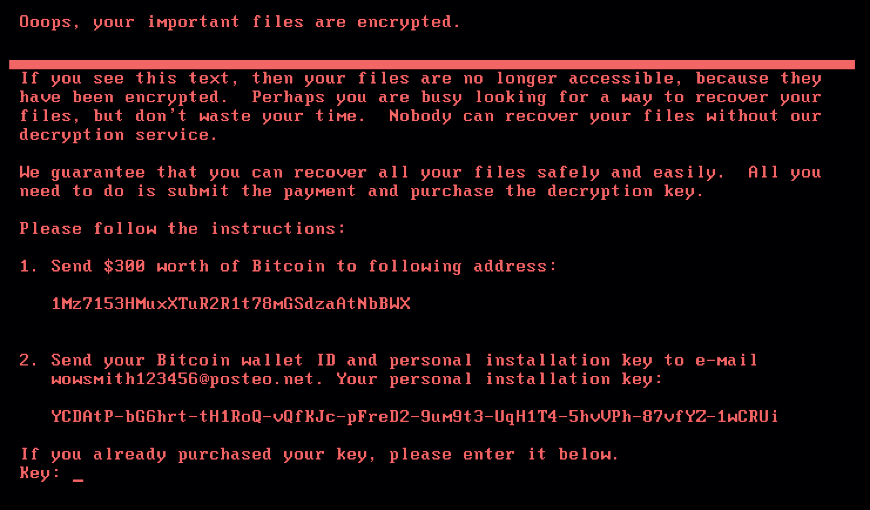

Такой ключ доступа предоставляется после того, как жертва осуществит оплату требуемого выкупа. Также данный шифровальщик создает запланированную задачу на выключение компьютера. После перезагрузки ПК, GoldenEye показывает ложное окно с отображением информации о том, что существуют проблемы с диском, которые будут вскоре устранены.

После этого на экране показывается окно с требованием выкупа.

Распространение

В это раз мы увидели различные методы проникновения и распространения угрозы в сетях:

• Атака против системы обновлений в MeDoc — популярном сервисе электронного

документооборота на Украине (эта страна сильно пострадала от атаки)

• ETERNALBLUE: Этот вариант угрозы использует код, который эксплуатирует уязвимость,

опубликованную Microsoft 14 марта 2017 года и описанную в бюллетене MS17-010.

• PSEXEC: Включает в себя удаленное выполнение в системе, используя команду PSEXEC.

• WMI: Содержит удаленное выполнение в системе, используя команду WMI

Общий анализ образцов

Образец 1: 7e37ab34ecdcc3e77e24522ddfd4852d

Мы не увидели направления входа. Но мы увидели три различных техники для распространения во внутренней сети:

• EternalBlue

• PSEXEC

v8 = wsprintfW(a2, L”%s \\\\%s -accepteula -s “, v3, a3);

v9 = wsprintfW(&a2[v8], L”-d C:\\Windows\\System32\\rundll32.exe \”C:\\Windows\\%s\”,#1 “, &v14)

+ v8;

• WMI

wbem\wmic.exe %s /node:”%ws” /user:”%ws” /password:”%ws” process call create “C:\Windows

\System32\ rundll32.exe \”C:\Windows\%s\” #1

Образец 2: 71b6a493388e7d0b40c83ce903bc6b04

Мы видели, что направление входа — это EZVIT, часть продукта MeDoc, популярной системы

электронного документооборота на Украине. Это подтверждается выполнением GoldenEye через эту программу:

Мы продолжим анализировать образцы, связанные с этой кибер-атакой, и будем предоставлять новую информацию по мере ее поступления.

Советы и рекомендации

• Будьте осторожны с документами, вложенными в электронные письма от неизвестных

отправителей. Анализируйте все входящие и исходящие письма для обнаружения угроз, и

фильтруйте исполняемые файлы, чтобы предотвратить их попадение конечному пользователю.

• Обновляйте ваши операционные системы, ПО и прошивки на всех устройствах.

• В этот раз мы обнаружили использование ETERNALBLUE, а потому мы рекомендуем, чтобы вы скачали и установили следующий патч на всех компьютерах в Вашей сети:

technet.microsoft.com/en-us/library/security/ms17-010.aspx

• Доверяйте только решениям защиты конечных устройств следующего поколения, таким как Adaptive Defense и Adaptive Defense 360.

• Если вы уже являетесь клиентом Adaptive Defense, и в случае новых масштабных атак установите в решении Adaptive Defense режим работы Lock: запускайте только те процессы, которые классифицированы компанией Panda Security как надежные.

• Периодически делайте резервные копии и проверяйте, что они корректно работают и не

подключены к сети.

Комментарии (12)

vilgeforce

29.06.2017 13:21-1Вы решили всех переплюнуть? Указанный вами 7e37ab34ecdcc3e77e24522ddfd4852d — Mimikatz, да еще и под x64. И скриншотов из HexRays, которые вы под ним разместили, из него НЕ получить. Вообще никак.

alexoron

29.06.2017 13:22-14Не

наУкраине, а в Украине!

У вас там НА России вместо учебника русского языка только зомбоящик котируется с 2013 года?

До этого года ваш президент говорил нормально — в.

А после началось массовое по всем зомбоящикам в том числе и президентом — на.

Кто не верит откройте его выступления до и после 2013 года.

У вас там на России странные люди живут великодержавием и империализмом больны.

Более 80 лет назад кое-кто тоже кричал о тысячелетнем рейхе и где он сейчас?

Так что народу на России следует сначала у себя дороги сделать нормальные,

а не навязывать свои хотелки другим народам.

Ах да и еще, доколе народу на России терпеть издевательства над русскими на Аляске?

Крымчане 23 года ждали «освобождения», а те сотни лет ждут и ждут…

Jef239

30.06.2017 05:03+1Некрасова ещё подправьте. «Кому живется весело, вольготно на Руси.» И, скажите честно, вы живет на Земле, или в земле? :-)

На Руси, на Украине, на Гаити, на Тайване. на островах Зеленого Мыса.

Зато: в Сибири, в ссылке, в Подмосковье, в глуши, в медвежьем углу.

Увы и ах, русский язык такой.

Pakos

30.06.2017 11:45+1http://new.gramota.ru/spravka//buro/hot10/

Литературная норма современного русского языка: на Украине, с Украины.

bkotov

> Обновляйте ваши операционные системы, ПО и прошивки на всех устройствах.

Обнови ПО и получи вирус, необнови — и опять же получи вирус. Нужно делать серьезные выводы из этой атаки и пересматривать политики обновления ПО.

baldrs

В Украине заражение началось именно с компрометации обновления бухгалтерской программы MEDoc, так что заявление немного опасное в контексте этой атаки.