Как уже говорилось в предыдущей части — вирусы это неотъемлемая часть мира компьютерных технологий и Интернета. Они бывают разные: забавные и безвредные, большие и сложные, быстрые и разрушительные, шпионские и даже диверсионные. Создатели этих программ явно обладают светлым умом, но не всегда чистой совестью. Сегодня мы познакомимся с вирусами, которые не вошли в подборку предыдущей части. Поехали.

ANIMAL

Эта программа лишь формально носит звание «червя», поскольку изначально никаких зловредных намерений у ее автора не было. ANIMAL — компьютерная игра-угадайка, где игрок может давать подсказки игре, а та должна угадать какое животное он загадал. Работала игра на компьютерах UNIVAC 1100/42 под ОС Exec-8. А создана она была еще в далеком 1974 году Джоном Волкером, которого буквально начали засыпать просьбами поделится своим творением. В то время для этого следовало записать программу (в данном случае, игру) на магнитную ленту и отправить по почте. Этот муторный процесс крайне надоел Джону и в январе 1975 года он дописал специальную подпрограмму PERVADE, задачей которой был поиск свободного каталога и запись игры на него. Так распространение игры пошло гораздо быстрее.

Creeper

Возможно первая программа, которая может именоваться интернет червем. Была обнаружена в начале 70-ых, а распространялась через ARPANET (предшественник современного Интернета).

История создания и даже самого существования Creeper окутана тайнами, теориями и неточностями. Кто-то говорит, что программа вышла в мир в начале 70-ых, а кто-то считает, что еще в конце 1960-ых. Известно, что Creeper была написана Бобом Томасом. Он также был автором подсистемы RSEXEC ОС Tenex, на базе которой Creeper и действовал.

Основными действиями Creeper было выведение на экран в терминале сообщения — «I’M THE CREEPER… CATCH ME IF YOU CAN» и перенос себя с одной машины на другую. То есть программа не копировала себя, а именно перескакивала с устройства на устройство.

Далее Рэй Томлинсон, коллега Боба Томаса, написал программу REAPER, задачей которой был поиск и уничтожение Creeper. Таким образом появилась первая программа-нематода — простыми словами, вирус, который уничтожает другой вирус.

Elk Cloner

Еще один представитель ранних форм вирусов. Был написан Ричардом Скрента, парнем 15 лет, специально под Apple II.

Заражал он ОС DOS, которая была записана на гибких дисках. Как только компьютер загружался с этой дискеты, вирус активировался. Еще он отслеживал, когда происходил доступ к не зараженным дискетам и копировал себя на них, тем самым распространяясь по системе. Однако особого вреда этот вирус не нес. Через каждые 50 загрузок он выводил стелющее сообщение:

Elk Cloner: The program with a personality

It will get on all your disks

It will infiltrate your chips

Yes it's Cloner!

It will stick to you like glue

It will modify ram too

Send in the Cloner!

Jerusalem

Обнаруженный в Израиле в конце 1987 года, этот вирус пробыл активным до 1995 года. Заражал файлы .com and .exe под операционной системой DOS. Вирус далее заражал все программы, что запускались на машине после его активации. У Jerusalem было два кардинально противоположных результата деятельности, безвредный и крайне разрушительный. Первый — также называемый BlackBox — это вывод на экран (если система в текстовом режиме) черного квадрата с ряд 5, строка 5 по ряд 16, строка 16. Второй результат — каждую пятницу 13-ого вирус удалял любую программу, запущенную в этот день. Еще одной забавной особенностью вируса была то, что он избегал заражения файла COMMAND.COM.

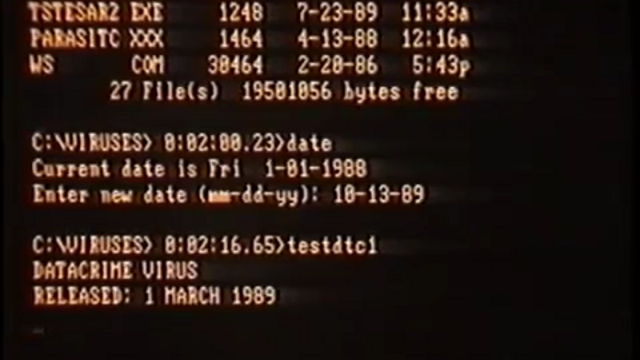

DATACRIME

Наделавший много шума в далеком 1989 году, вирус Datacrime перезаписывал части жестких дисков и выводил сообщение. А теперь по порядку. Вирус попадал на компьютер, когда открывался зараженный файл. Далее он сканировал диски в определенной последовательности (C:, D:, A:, B:) в поисках файлов .com для их заражения. Забавно, что вирус обходил десяток дорогой файл, в которых седьмой буквой была D, видимо избегая заражения COMMAND.COM.

Если зараженный файл запускался 13 октября или после, то вирус выводил следующее сообщение: «DATACRIME VIRUS' 'RELEASED: 1 MARCH 1989». После чего форматировал первые 9 дорожек жесткого диска.

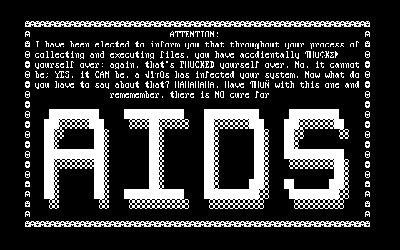

AIDS

Троян, который заменят файл AUTOEXEC.BAT, который в последствии использовал для подсчета сколько раз компьютер загружался. На 90 раз AIDS прятал директории, шифровал имена файлов на диске С, чем делал систему неработоспособной. Далее вирус предлагает пользователю зараженной машины «обновить лицензию» и связаться с PC Cyborg Corporation для проведения платежа (перевести 189 долларов на почтовый ящик в Панаме). Также есть версии вируса AIDS, которые не ждут 90 загрузки ПК, а нарушают работу диска С сразу после своей активации.

Создатели AIDS также давали своим жертвам ознакомится с «лицензионным соглашением», текст которого содержал следующее:

If you install [this] on a microcomputer…

then under terms of this license you agree to pay PC Cyborg Corporation in full for the cost of leasing these programs…

In the case of your breach of this license agreement, PC Cyborg reserves the right to take legal action necessary to recover any outstanding debts payable to PC Cyborg Corporation and to use program mechanisms to ensure termination of your use…

These program mechanisms will adversely affect other program applications…

You are hereby advised of the most serious consequences of your failure to abide by the terms of this license agreement; your conscience may haunt you for the rest of your life… and your [PC] will stop functioning normally…

You are strictly prohibited from sharing [this product] with others…

В конечном итоге вирус проигрывал звук (некий «писк») и выводил сообщение:

ATTENTION I have been elected to inform you that throughout your process of :collecting and executing files, you have accdientally (sic) ¶HU?K?> [PHUCKED] :yourself over: again, that's PHUCKED yourself over. No, it cannot be; YES, it CAN be, :a vi?us [virus] has infected your system. Now what do you have to say about that? :HAHAHAHAHA. Have ¶HUN [PHUN] with this one and remember, there is NO cure for

AIDS (огромным шрифтом).

Win95.CIH

Также известен как Чернобыль, вирус был впервые обнаружен в июне 1998 года на территории Тайваня. Как только вирус активируется, путем открытия зараженного файла, он захватывал все исполняемые файлы. При этом зараженные файлы не отличались по «весу» от своей здоровой версии, за счет уникального метода инфицирования, который использовал CIH. Он искал пустые, неиспользованные места в файлах, потом разбивал себя на несколько маленьких частей и внедрял код этих частей в пустое пространство.

CIH фактически имел два варианта исхода своей деятельности, оба активировались 26 апреля. В первом случае вирус перезаписывал жесткий диск, начиная с сектора 0, используя бесконечную петлю, пока система полностью не упадет. Второй вариант — атака на Flash BIOS и попытка повреждения хранимых там данных, что приводило к тому, что ничего не отображалось, когда компьютер запускался. Жертвами вируса были машины под ОС Windows 95, 98 и ME.

Жертвами вируса CIH стало огромное число компьютеров и компаний. В Корее пострадало около 1 миллиона ПК, а ущерб составил $250 миллионов. Также пострадали и Бостонский Университет (данные учащихся были удалены прямо перед экзаменами), 200 компьютеров в Сингапуре, 100 в Гонг Конге, 10 крупных компаний в Индии и другие.

CIH так сильно распространился, что даже некоторые программы, поставляемые на рынок, были им заражены, включая игру Wing Commander, обновления драйверов для CD-R400 от компании Yamaha, и даже компьютеры Aptiva от компании IBM вышли на рынок с пре-установленным вирусом.

OneHalf

Один из самых распространенных вирусов середины 90-ых. После заражения вирус устанавливал себя в Master boot record загрузочного диска. Инфицировал память компьютера при загрузке ОС, после чего перехватывал прерывание INT 21h. При каждом запуске ПК, вирус шифровал 2 дорожки на жестком диске.

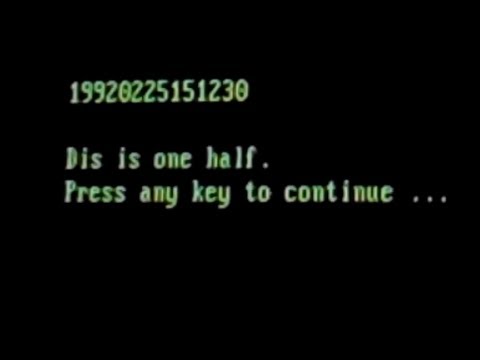

Когда половина диска была зашифрована, вирус выводил на экран сообщение примерно такого вида:

Dis is one half. Press any key to continue …

Зашифрованные части диска не могли больше быть использованы системой, потому даже удаление вируса не ликвидировало проблему полностью.

OneHalf является представителем стелс-вирусов, поскольку использовал полиморфные методы распространения, что не давало возможности большинству антивирусов его обнаружить.

Когда в свет вышла ОС Windows 95 и более новые версии, вирус OneHalf практически вымер.

Morris worm

Роберт Таппан Моррис

Скандально известный сетевой червь. Был зафиксирован первый раз 2 ноября 1988 года, за что получил свое альтернативное название — Internet worm of November 2, 1988. Наделал немало шума в период своего существования.

Творцом червя стал Роберт Таппан Моррис, аспирант Корнеллского университета. Роберт не собирался заражать весь ARPANET, он думал, что его творение будет инфицировать только VAX-компьютеры с операционными системами 4BSD и Sun 3. Но у червя был портируемый Си-код, что дало ему возможность распространяться и на других машинах.

Как действовал червь. Для начала он проводил сканирование компьютера, пытаясь выяснить заражен ли он уже или нет. Потом случайным образом перезаписывал себя для того, чтобы обеспечить свою незаметность. Основой деятельности червя была уязвимость в почтовом сервере Sendmail, сервисах Finger, rsh/rexec с подбором паролей по словарю. Данный словарь состоял из 400 ключевых слов, всего лишь. А учитывая, что в те времена мало кто уделял должное внимание безопасности, логин и пароль частенько совпадали. Чтобы скрыть свой след Morris worm удалял свои исполняемые файлы, переименовывал свой процесс в sh.

Ирония заключается в том, что отцом Роберта, автора червя, был компьютерный эксперт АНБ. Он посоветовал сыну сдаться властям, что последний и сделал. Так случилось первое в истории судебное дело по статье Computer Fraud and Abuse Act (1986). Роберту грозило 5 лет тюрьмы и 250 000 долларов штрафа. Но за счет того, что он сам себя сдал, ему присудили 3 года условно, 10 000 штрафа и 400 часов общественных работ.

Red October

Любители фильмов про Джеймса Бонда и все шпионское, этот пункт для вас. В октябре 2012 года антивирусная компания Kaspersky Lab обнаружила шпионскую вредоносную программу.

Исследователи данного вируса заявили, что он активно функционировал по всему миру в течении 5 лет, прежде чем его обнаружили. Вирус собирал и передавал своим создателям информацию различного характера (секретную, дипломатическую, государственную, персональную и т.д.). Вирус распространялся через электронное письмо с зараженным файлом, и использовал для своего дальнейшего распространения уязвимости в Microsoft Word и Excel. Позднее была обнаружена веб-страничка, которая использовала уязвимость плагина Java.

После разоблачения, доменные регистраторы и хостинг-компании по всему миру прикрыли порядка 60 доменных имен, которые использовались вирусом Red October. Сами же злоумышленники после такого поворота событий прекратили распространение Red October.

До сих пор неизвестно кто является автором Red October и какие именно цели он (или они) преследовали.

Cookie Monster

Для тех, кто помнит прекрасное детское шоу «Улица Сезам», название Cookie Monster ассоциируется с большим синим монстром, который просто фанатеет от печенья. В 1970 же году Крис Таварес написал одноименную программу для компьютера IBM 2741 ОС Multics. Эта программа выводила в терминале сообщение «дай мне печенья», а пользователь должен был ввести «cookie» (с анг. — печенье), чтобы разблокировать терминал. Изначально Cookie Monster был программой для смеха. Автор вручную рассылал ее своим одногруппникам.

Конечно же, Cookie Monster нельзя назвать вирусом (хотя многие источники именно так его и называют), поскольку у него нет механизма репликации и распространения. Но, все же, Cookie Monster можно отнести с программам вредоносного характера, хоть и вреда особо не было.

Ontario

Не просто один вирус, а целое семейство вирусов под названием Ontario, первый представитель которого был обнаружен еще в июле 1990 года — Ontario.512.

Ontario.512 активировался путем открытия зараженного файла ( .COM, .EXE или .OVL). Далее становился резидентной программой и заражал все файлы, что открывались на компьютере после этого. Зараженные файлы увеличивались в размере на 512 байт (файлы расширения .COM) или на 512-1023 байта (файлы расширения .EXE и .OVL). Некоторые системы с большими файловыми секторами могли выдавать информацию об увеличении размера файлов на больше чем 1023 байта.

Ontario.1024 был обнаружен в октябре 1991 года. Также заражал файлы, но только с расширением .COM или .EXE, увеличивая их размер на 1024 байта. Если же вирус располагался в самой памяти компьютера, пользователь не получал информации об увеличении размера файлов. Это было проявлением стелс (скрытность) механизмов вируса. Также вирус уменьшал доступный объем памяти на 3072 байта и мог вызывать проблемы в работе с принтерами.

Ontario.2048 был выявлен в сентябре 1992 года. В отличии от предшественников, обладал характеристиками полиморфного и стелс вирусов. При открытии зараженного файла (расширения .COM, .EXE, .OVL, или .SYS), вирус становился резидентной программой и заражал все файлы, открывающиеся после этого. Инфицированные файлы увеличивались в размере на 2048 байта, но, как и в случае с Ontario.1024, если вирус был в самой памяти, то таких симптомов обнаружить не удавалось.

Также вирус содержал зашифрованный текст:

COMSPEC=\COMMAND.COM COMEXEOVLSYS

MSDOS5.0

YAM

Your PC has a bootache! — Get some medicine!

Ontario-3 by Death Angel

- Первая строка — отсылка к методу заражения файла COMMAND.COM + расширения инфицируемых файлов;

- Вторая строка — версия MS-DOS, на которой был написал вирус;

- Третья строка — группа вирусописателей Youngsters Against McAfee (к которой автор присоединился);

Также из текста можно предположить, что автором всех трех вирусов семейства Ontario является некий Death Angel.

С появлением ОС Windows распространение вирусов Ontario начало уменьшатся. И уже к 2006 году они фактически вымерли.

Neshta

Не стоит думать, что вирусные гении есть только в США. Среди программистов из стран бывшего СССР полно умных ребят, но не все используют свой ум в благих целях. Как, например, автор вируса Neshta. Впервые его обнаружили в 2005 году. Считается, что вирус был создан в Белорусии, где и имел наибольшее распространение. К тому же слово « Neshta» относится к белорусскому слову «нешта», что в переводе означает «нечто».

Создан вирус был на языке программирования Delphi. При заражении компьютера вирус Neshta создавал в системной папке «Windows» файл svchost.com, а в реестре добавлялась следующая строка: [HKCR\exefile\shell\open\command] @="%WINDIR%\svchost.com \"%1\" %*». Это приводило к тому, что при запуске какого-либо файла с расширением .exe, вирус его заражал, а вместо него запускался svchost.com. Все инфицированные файлы увеличивались в размере на 41472 байта, за счет внедрения в них вредоносного кода.

В одной из версий вируса (их было две: a и b) присутствовало послание автора следующего содержания:

Delphi-the best. Fuck off all the rest. Neshta 1.0. Made in Belarus. Прывiтанне ўсiм ~цiкавым~ беларус_кiм дзяўчатам. Аляксандр Рыгоравiч, вам таксама. Восень — кепская пара… Алiварыя — лепшае пiва! Best regards 2 Tommy Salo. [Nov-2005] yours [Dziadulja Apanas]

Жертвами вируса стало множество компаний, в том числе и белорусский банк «Технобанк», все компьютеры которого были заражены в 2007 году. Это привело к тому, что клиенты данного фин. учреждения не могли проводить денежные операции в течении нескольких дней.

Вирус Neshta так сильно подпортил всем нервы, что правоохранительные органы Белоруссии обьявили охоту на его автора, но, как известно, безрезультатно.

Nimda

Один из самых примечательных червей. Стал первым червем способным запускаться без необходимости открытия зараженного электронного письма. Первым начал модифицировать сайты, дабы предлагать пользователю скачать файл (содержащий червя, естественно).

Для своего распространения Nimda использовал не один метод, а целых 5:

- Электронная почта;

- Открытые общие сетевые ресурсы;

- Зараженные веб-сайты;

- Уязвимости в IIS;

- Бэкдоры, оставленные в системах червями-предшественниками Code Red II и sadmind/IIS

Подробнее о методах распространения

Зараженные сайты

На зараженном червем сайте имеется код JavaScript, который заставляет браузер скачивать файл README.EML, содержащий червя:

script language=«JavaScript»>

window.open(«readme.eml», null, «resizable=no,top=6000,left=6000»)

Файл README.EML откроется в уменьшенном окне, если пользователь использует браузер Explorer 5.5 с Service Pack 1 (или более ранние версии пакетов обновлений). Есть вероятность, что таким методом червь не может заразить системы Windows NT или Windows 2000.

Электронная почта

Тема письма и само сообщение могут отсутствовать или быть случайными. В письме будет приложенный файл — README.EXE, который может запустится даже из панели предпросмотра без какого-либо вмешательства пользователя, поскольку использует уязвимость в Explorer 5.5 с Service Pack 1, когда Explorer использовался для рендеринга html-почты.

Локальные сети

В случае подключения к локальной сети с зараженным ПК, машина-жертва получит файл RICHED20.DLL, размещенный в любой из папок с файлами расширения .doc или .eml. Эти файлы будут скрыты.

Серверы

Используя уязвимость в серверах Microsoft IIS 4.0 / 5.0, червь копируется в директорию «scripts» под именем ADMIN.DLL.

Червь Nimda (admin задом наперед) заражал персональные компьютеры на системах Windows 95, 98, NT, 2000 или XP и серверы на Windows NT и Windows 2000.

В коде червя было обнаружено следующее: Concept Virus(CV) V.5, Copyright©2001 R.P.China. Это убедило многих исследователей в том, что это ПО было разработанно именно в Китае, но кроме того факта, что первое распространение прошло из сетей в Азии, никаких точных данных нет.

CryptoLocker

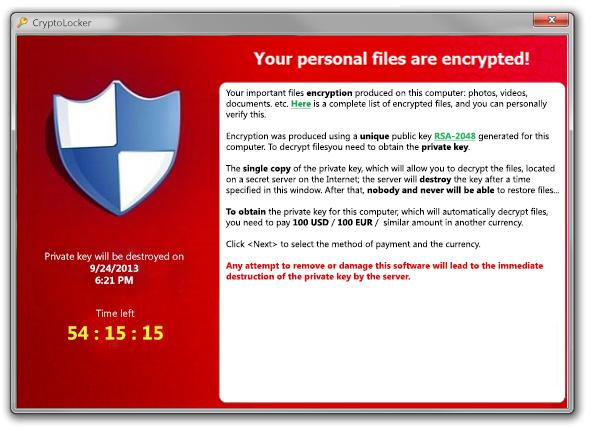

Тут пойдет речь не просто о вредоносном ПО, а о целой кибератаке, произведенной с его помощью. В период с 5 сентября 2013 года по май 2014 многие пользователи ОС Windows стали жертвами вымогателей.

Основой атаки стал троян, который распространялся через зараженные вложенные файлы в электронной почте. Когда ПК заражался, троян шифровал файлы Microsoft Office, OpenDocument, изображения и файлы AutoCAD. Далее на экран выводилось сообщение, информирующее пользователя о том, что его файлы зашифрованы, и если он хочет получить их обратно, то необходимо заплатить 400 долларов (или евро) через анонимный предоплаченный кассовый ваучер либо такую же сумму но в переводе на биткойны. Сделать это надо в течение 72 часов или 100 часов. В противном же случае ключ на сервере (необходимый для расшифровки) будет уничтожен, а файлы так и останутся зашифрованными. Если пользователь-жертва решался все же на сделку, он загружал программу дешифровки. Однако многие из пострадавших утверждали, что даже после оплаты их файлы остались зашифрованными.

В ноябре 2013 года творцы CryptoLocker пошли еще дальше в своей наглости и уверенности в безнаказанности. Они открыли онлайн-центр, где жертвы могли выплатить выкуп за свои данные, даже если прошел дедлайн (в таком случае цена увеличивалась до 10 биткойнов).

2 июня 2014 года было официально заявлено о проведении ранее операции Tovar, в результате которой был ликвидирован ботнет Gameover Zeu, использованный для распространения CryptoLocker. Одним из обвиняемых стал российский хакер по имени Евгений Богачёв. По данным, собранным исследователями атаки, хакеры-вымогатели обогатились на 3 миллиона долларов.

Netsky

Червь года 2004, если можно так выразиться.

Yahoo Auctions <auctions@yahoo.com>

Amazon automail <responder@amazon.com>

MSN Auctions <auctions@msn.com>

QXL Auctions <responder@qxl.com>

EBay Auctions <responder@ebay.com>

Текст письма содержал следующее:

#----------------- message was sent by automail agent ------------------#

Congratulations!

You were successful in the auction.

Auction ID :<**** **** ****>-A

Product ID :<**** **** ****>-P

(где **** **** **** — набор случайных цифр)

A detailed description about the product and the bill

are attached to this mail.

Please contact the seller immediately.

Thank you!

prod_info_04650.bat

prod_info_33462.cmd

prod_info_33967.cmd

prod_info_42313.pif

prod_info_42314.pif

prod_info_42818.pif

prod_info_49146.exe

prod_info_49541.exe

prod_info_54234.scr

prod_info_54235.scr

prod_info_54739.scr

prod_info_33325.txt.exe.zip

prod_info_33543.rtf.scr.zip

prod_info_34157.htm.exe.zip

prod_info_43631.doc.exe.zip

prod_info_43859.htm.scr.zip

prod_info_47532.doc.scr.zip

prod_info_54433.doc.exe.zip

prod_info_55761.rtf.exe.zip

prod_info_56474.txt.exe.zip

prod_info_56780.doc.exe.zip

prod_info_65642.rtf.scr.zip

prod_info_77256.txt.scr.zip

prod_info_87968.htm.scr.zip

При открытии зараженного файла вирус создавал мьютекс, предотвращающий запуск более чем одной копии червя, который копировал себя в папку Windows под именем Services.exe. Далее Netsky добавлял в реестр специальную запись, позволяющую ему запускаться при включении компьютера. Еще одной, весьма забавной, особенностью червя было удаление им записей Taskmon и Explorer из реестра ключей, которые были там оставлены другим червем Mydoom.

Netsky также сканировал все диски в поисках папок с именами содержащими «share» или «sharing" и копировал себя в них в виде

sex sex sex sex.doc.exe

rfc compilation.doc.exe

dictionary.doc.exe

win longhorn.doc.exe

e.book.doc.exe

programming basics.doc.exe

how to hack.doc.exe

max payne 2.crack.exe

e-book.archive.doc.exe

virii.scr

nero.7.exe

eminem — lick my pussy.mp3.pif

cool screensaver.scr

serial.txt.exe

office_crack.exe

hardcore porn.jpg.exe

angels.pif

porno.scr

matrix.scr

photoshop 9 crack.exe

strippoker.exe

dolly_buster.jpg.pif

winxp_crack.exe

Также для дальнейшего распространения червь выискивал адреса электронной почты среди файлов

.oft

.sht

.dbx

.tbb

.adb

.doc

.wab

.asp

.uin

.rtf

.vbs

.html

.htm

.pl

.php

.txt

.eml

Результатом деятельности червя было сильное замедление, а порой и падение, работы компьютеров, что, в свою очередь, привело к колоссальным финансовым потерям. Они составили примерно от 25,6 до 31,3 миллиардов долларов по всему миру.

Автором сего творения считается Свен Яшан (Sven Jaschan), студен из Германии. Он также является автором червя Sasser (о нем в следующем блоке). Свен был пойман и осужден к 21 месяцу условно и 30 часам общественных работ.

Sasser

Еще одно творение Свена Яшана. Датируется 2004 годом. Наделал немало шума и вреда в финансовом эквиваленте, хотя изначально не имел такой цели.

Червь распространялся, используя уязвимость в службе LSASS Microsoft Windows, при этом не требовал никаких действий со стороны пользователя-жертвы для активации.

Sasser создавал FTP сервер на порту 5554 для своего распространения. На диске С червь создавал файл под рутом с именем win.log, который содержал IP адрес компьютера, который червь пытался заразить в последнее время. Также червь использовал Windows API для проверки IP адреса системы, чтобы в дальнейшем на его основе сгенерировать новый адрес. в 25% случаев первые 2 цифры сгенерированного адреса совпадают с хостом, когда последние 2 случайны. Есть вероятность в 23%, что только первая цифра будет совпадать, и вероятность в 52%, что сгенерированный IP будет абсолютно случаен. Процесс выбора случайного адреса использует 128 потоков, что может значительно ухудшить производительность зараженной машины.

Также Sasser создает скрипт (cmd.ftp) в системе машины-жертвы, который «заставляет» ее скачивать червя из инфицированного ftp-сервера. После того, как скачивание завершено, скрипт удаляется.

Исходом работы червя была постоянная перезагрузка компьютера с выводом на экран ошибок процесса lsass.exe. Однако этого хватило, чтобы многие компании понесли огромные потери. В общей сложности ущерб от Sasser составил примерно 18 миллиардов долларов. Всего заражено было около 250 000 машин.

Как упоминалось ранее, Свен был, в последствии, наказан за свое творение. Если бы в его действиях выявили корыстные намерения, то наказание было бы гораздо суровее.

Anna Kournikova

В 2001 году датский программист Ян де Вит создал червь Anna Kournikova. Пользователь-жертва получал письмо с якобы фотографией известной теннисистки Анны Курниковой. Фотки там естественно не было, но был червь, который заражал компьютер, если файл его содержащий открывался. Имя фала было таковым AnnaKournikova.jpg.vbs. Причина, по которой пользователь мог не задумываясь открыть файл в стандартных настройках Windows, которые скрывали расширение файла. Таким образом пользователь видел следующее — AnnaKournikova.jpg. Далее червь сканировал базу адресов почты в Microsoft Outlook и рассылал себя всем контактам.

Разработка червя заняла у де Вита пару часов. По данным следствия он использовал специальную программу на Visual Basic «Worm Generator», которую скачать в воскресенье 11 февраля. И в тот же день, примерно в 15:00, червь был готов и выпущен в Интернет.

В полицию Ян де Вит пришел сам. Адвокаты настаивали на том, что де Вит не желал никому зла и создал червя без оглядки на последствия. Однако ФБР предоставили доказательства того, что вред все же был, и не маленький, больше 166000 долларов. В итоге, Ян был осужден к 150 часам общественных работ или 75 дням лишения свободы.

agent.btz

Компьютерный червь, поставивший на уши Пентагон. В 2008 году флешка, зараженная червем agent.btz, была вставлена в ноутбук на военной базе США в Среднем Востоке. Компьютер был подключен к Центральному командованию вооружённых сил США (USCENTCOM). Червь распространился по всем системам, включая секретные. Он делал это путем создания файла AUTORUN.INF в руте каждого из дисков. Также мог сканировать компьютер на наличие бэкдоров, которые использовал для дальнейшего распространения.

Пентагон потратил около 14 месяцев на то, чтобы очистить свои системы от червя. Они даже запретили использовать флешки или другие переносные носители информации.

Вокруг этого червя было много спекуляций и теорий заговора. Кто-то считал, что его разработал хакер-одиночка. А Пентагон стал лишь случайной жертвой в числе многих. Другие же заверяли, что червь — продукт диверсионной деятельности России или Китая.

Zeus

Троян, ставший оружием в руках мошенников. Впервые был обнаружен в 2007 году.

Распространялся троян через социальные сети (порядка 1,5 миллионов фото-постов в Facebook, которые редиректились на сайт с трояном) и через электронную почту. После заражения, внедрялся в систему и сканировал ее на наличие информации регистрационного типа (логины и пароли). Таким образом злоумышленники получали возможность подключиться к банковским аккаунтам своих жертв и проводить операции по переводу денег. Средства переводились на другие «зараженные» аккаунт или на подставные счета, что усложняло процесс отслеживания цепочки злоумышленником.

Некоторые версии Zeus маскировались, используя цифровую подпись Kaspersky Lab, которая в следствии изучения была признана поддельной. Также большей распространенности служило то, что троян мог инфицировать не только компьютеры под управлением Windows, но и мобильные устройства с ОС BlackBerry или Android.

В 2010 году, 1 октября, ФБР заявило о проведении одной из самых масштабных операций по поимке преступников, которые были причастны к краже порядка 70 миллионов долларов со счетов жертв трояна Zeus. Было арестовано около 100 человек: 90 в США, остальные в Великобритании и Украине.

Заключение

О компьютерных вирусах, троянах и червях можно говорить практически вечно, ведь каждый день появляется если не новый вирус, то уж точно новая версия старого. Какие-то из них создавались для забавы и творческой самореализации, другие же стали инструментом преступников, обворовывающих своих жертв. Но, все же, хотелось бы заметить, что большинство случаев заражения происходили по вине самой жертвы, а точнее из-за ее наивности и доверчивости. Потому не стоит открывать странные письма, типа «Great_boobs.png», или посещать сомнительные сайты. Также не стоит забывать обновлять свой антивирус. Приятного всем дня и безопасного серфинга в Интернете.

На правах рекламы.Это не просто виртуальные серверы! Это VPS (KVM) с выделенными накопителями, которые могут быть не хуже выделенных серверов, а в большинстве случаев — лучше!? Мы сделали VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB доступными по уникально низкой цене — от $29 / месяц, доступны варианты с RAID1 и RAID10), не упустите шанс оформить заказ на новый тип виртуального сервера, где все ресурсы принадлежат Вам, как на выделенном, а цена значительно ниже, при гораздо более производительном «железе»!

Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки? Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США!

Комментарии (15)

Alexey2005

06.11.2017 13:54+1Они бывают разные: забавные и безвредные

Уже не бывают. Забавные и относительно безвредные вирусы остались во временах DOS, когда люди ещё способны были кодить не думая о деньгах, только потому, что это обалденно.

Сейчас же, когда даже школьник и в сортир не сходит без предварительно составленного бизнес-плана с расчётом окупаемости, абсолютно все вирусы содержат коммерческую составляющую.

Если раньше каждый вирус был маленьким шедевром, и вирусописатели ещё состязались, кто напишет круче, то теперь вирусы шаблонны и унылы. Они основаны на библиотечном коде и копипасте со Stackoverflow, и даже используемые уязвимости авторы вирусов давно не ищут сами, а закупают в даркнете.

AntonAlekseevich

06.11.2017 14:31Сейчас же, когда даже школьник и в сортир не сходит без предварительно составленного бизнес-плана с расчётом окупаемости, абсолютно все вирусы содержат коммерческую составляющую.

С ваших слов всё есть коммерция. (Сегодня, да, это так.)

Если раньше каждый вирус был маленьким шедевром, и вирусописатели ещё состязались, кто напишет круче, то теперь вирусы шаблонны и унылы.

Правда жизни.

ARD8S

06.11.2017 15:20Согласен.

зараженные файлы не отличались по «весу» от своей здоровой версии, за счет уникального метода инфицирования, который использовал CIH. Он искал пустые, неиспользованные места в файлах, потом разбивал себя на несколько маленьких частей и внедрял код этих частей в пустое пространство.

Шикарно. Ещё бы чексум подделывал, то вообще шедевр!

DrZlodberg

06.11.2017 15:25Они основаны на библиотечном коде и копипасте

Так развитие технологий… Написать неплохой вирус под DOS мог и школьник получивший в руки справочник прерываний и описание вирусов, идущее в комплекте с досовыми версиями DrWeb наример. Написать грамотный вирь под современные ОС это уже сильно другой уровень нужен. Ну и развитие антивирусов тоже не стоит на месте. Многие вирусы являвшиеся чудом изобретательности современные антивири словят на раз.

TrueAntiAdmin

06.11.2017 20:02Берите выше. Уже вот вот и коммерческим планам придется подвинуться, приближается полномасштабная кибер-война на гос-ом уровне со взломами пасьянса «Косынка» и backdoor'ами под отечественный Линукс.

Victor_koly

06.11.2017 23:13Пасьянс будет ломать биткоины, используя их как рандом в тасовании колоды?

geher

06.11.2017 17:28+3Такое ощущение, что читаешь перевод с ошибками.

Заражал файлы .com and .exe

используя бесконечную петлю

pda0

06.11.2017 17:46+1google translate + экономия на корректоре + реклама в конце = profit.

Зато я понял как для фантастики берутся все эти вычурные термины. Берём обычный текст с терминами для профессионалов и даём почитать его обычным людям. И опа, вместо банального скучного бесконечного цикла получаем бесконечную петлю. Представляете, как красиво будет звучать в тексте?— О, нет! Антивирусные стражи загнали нас в бесконечную петлю!

— Отлично! Беги к главгаду, пусть его уничтожет его же петля!

TrueAntiAdmin

06.11.2017 22:47Слишком много win-vir'ей (это понятно), а как же Linux? %)))

Долой апологетовнеуязвимогооткрытого кода, даешь третью часть известного вредоносного ПО, наделавшего шума на Freeware OS!!!

Статья 2007 года требует обновления habrahabr.ru/post/12600

Sky550

07.11.2017 11:12Заключение конфетка. Вот я без антивиря сижу. А зачем? Просто не скачивать всякое подозрительное torrent.exe, обновлять браузер и все будет хорошо. Госы сидят на древних осях и браузерах вот их и косят атаки.

DrZlodberg

Полиморф — это пассивная (если можно так сказать) модификация кода вируса, сохраняющая его работоспособность. Стелс же — активная, когда он перехватывая системные вызовы (21h в данном случае) подделывает информацию так, как будто в системе его нет. Формально полиморф и стелс, это почти как тёплое и мягкое.

Отличный ГСЧ однако! Вот тут уж никакой анализ излучения процессора точно не поможет. Он явно что-то знал.

Victor_koly

Стелс — это по идее то. что сейчас стали называть руткитами. Например троян просто не дает доступа к своему файлу и выдает «синие окна» при поиске руткитов.

DrZlodberg

Синие окна — это хреновый стелс. Мы не знаем что там, но и слепому очевидно, что там проблема.

Стелс (по крайней мере в старые добрые времена) это либо подмена размера файла так, чтобы визуально размер не изменялся (самый простой вариант), или подмена размера и содержимого файла, чтобы его вообще на диске можно было обнаружить только низкоуровневым чтением, либо подмена дискрипторов оперативной памяти так, что память в которой он сидел как бы отсутствовала (т.е. дыра в цепочке) либо ещё как (не помню уже вариантов). В общем смысл в том, чтобы сделать невидимым не только сам вирус, но и даже просто факт его существования. Даже для антивируса

А сейчас да, как то не заморачиваются…