Спойлер из заголовка отчета «Количество случаев использования строгой аутентификации выросло благодаря угрозам новых рисков и требованиям регуляторов».

Исследовательская компания «Javelin Strategy & Research» опубликовала отчёт «The State of Strong Authentication 2019» ( оригинал в формате pdf можно скачать тут). В этом отчете написано: какой процент американских и европейских компаний используют пароли (и почему пароли сейчас мало кто использует); почему так быстро растет процент использования двухфакторной аутентификации на основе криптографических токенов; почему одноразовые коды, отправляемые по SMS, небезопасны.

Всем, кого интересует тема настоящего, прошлого и будущего аутентификации на предприятиях и в пользовательских приложениях — добро пожаловать.

От переводчика

Увы, но язык, которым написан этот отчёт достаточно «сухой» и формальный. И пятикратное использование слова «аутентификация» в одном коротком предложении — не кривые руки (или мозги) переводчика, а прихоть авторов. При переводе из двух вариантов — дать читателям более приближенный к оригиналу, либо более интересный текст, я иногда выбирал первый, а иногда второй. Но потерпите, дорогие читатели, содержание отчета того стоит.

Некоторые малозначимые и не нужные для повествования куски были изъяты, иначе большинство не осилило бы весь текст. Желающие ознакомиться с отчетом «без купюр», могут сделать это на языке оригинала, пройдя по ссылке.

К сожалению, авторы не всегда аккуратны с терминологией. Так, одноразовые пароли (One Time Password – OTP) они иногда называют «паролями», а иногда «кодами». С методами аутентификации все ещё хуже. Неподготовленному читателю не всегда просто догадаться, что «аутентификация с использованием криптографических ключей» и «строгая аутентификация» — это одно и то же. Я постарался максимально унифицировать термины, к тому же в самом отчёте есть фрагмент с их описанием.

Тем не менее отчёт крайне рекомендуется к прочтению, потому что содержит уникальные результаты исследований и правильные выводы.

Все цифры и факты приведены без малейших изменений, и если вы с ними не согласны, то спорить лучше не с переводчиком, а с авторами отчёта. А вот мои комментарии (сверстаны как цитаты, а в тексте отмечены италиком) являются моим оценочным суждением и по каждому из них я буду рад поспорить (как и по качеству перевода).

Обзор

В наше время для бизнеса как никогда важны цифровые каналы связи с клиентами. Да и внутри предприятия коммуникации между сотрудниками больше ориентированы на цифровую среду, чем когда-либо прежде. И то, насколько безопасными будут эти взаимодействия, зависит от выбранного способа аутентификации пользователей. Злоумышленники используют слабую аутентификацию для массового взлома учётных записей пользователей. В ответ, регулирующие органы ужесточают стандарты, чтобы заставить бизнес лучше защищать учётные записи и данные пользователей.

Угрозы, связанные с аутентификацией, распространяются не только на потребительские приложения, злоумышленники могут получить доступ и к приложению, работящему внутри предприятия. Такая операция позволяет им выдавать себя за корпоративных пользователей. Злоумышленники, используя точки доступа со слабой аутентификацией, могут украсть данные и выполнить другие мошеннические активности. К счастью, есть меры борьбы с этим. Строгая аутентификация поможет существенно снизить риск атаки злоумышленником, как на потребительские приложения, так и на бизнес-системы предприятий.

В этом исследовании рассматривается: как предприятия внедряют аутентификацию для защиты пользовательских приложений и бизнес-систем предприятия; факторы, которые они учитывают при выборе решения для аутентификации; роль, которую строгая аутентификация играет в их организациях; преимущества, которые получают эти организации.

Резюме

Основные выводы

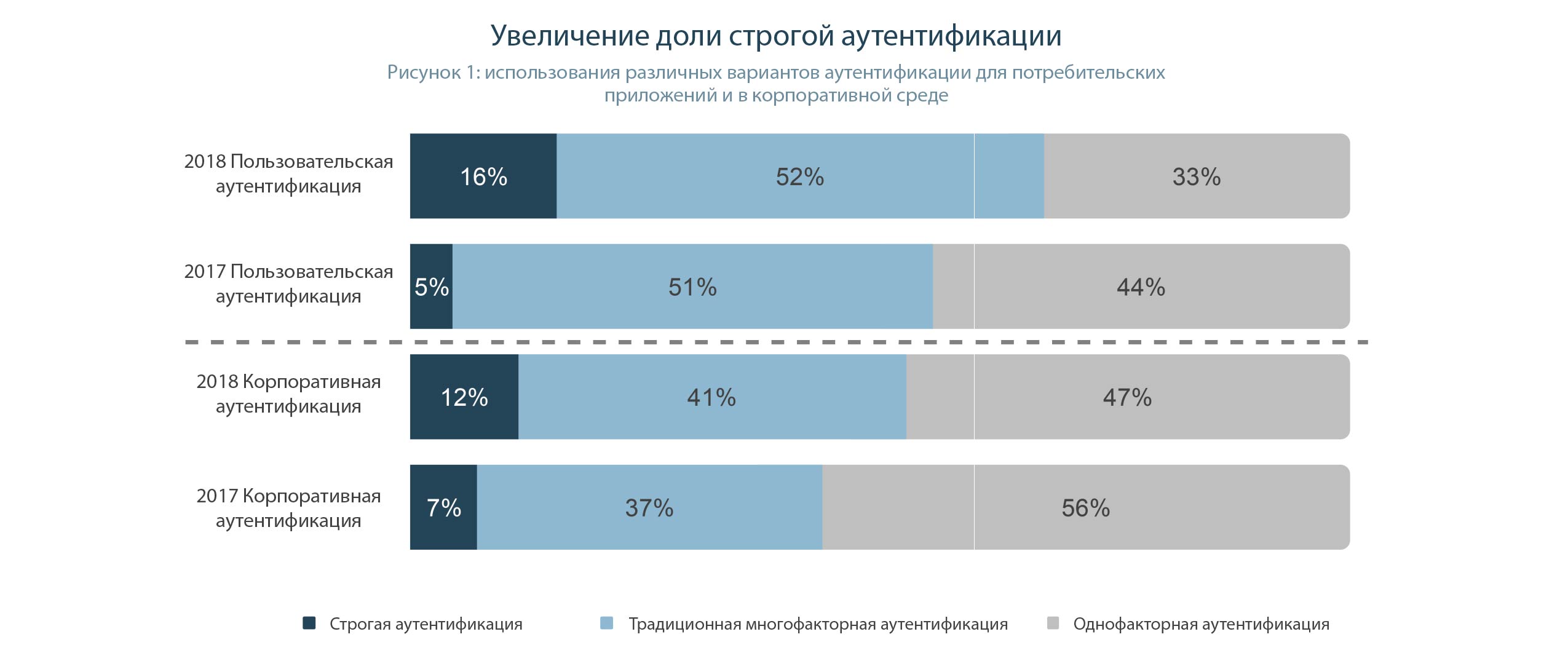

Начиная с 2017 года резко возрос процент использования строгой аутентификации. С ростом числа уязвимостей, затрагивающих традиционные решения для аутентификации, организации усиливают свои возможности аутентификации с помощью строгой аутентификации. Количество организаций, использующих многофакторную аутентификацию с использованием криптографии (MFA), утроилось с 2017 года для потребительских и увеличилось почти на 50% для корпоративных приложений. Самый быстрый рост наблюдается в мобильной аутентификации из-за растущей доступности биометрической аутентификации.

Здесь мы видим иллюстрацию поговорки «пока гром не грянет – мужик не перекрестится». Когда эксперты предупреждали о ненадёжности паролей, никто не торопился внедрять двухфакторную аутентификацию. Как только хакеры начали красть пароли – народ стал внедрять двухфакторную аутентификацию.

Правда частные лица гораздо активнее внедряют 2ФА. Во-первых, так им проще успокоить свои страхи, уповая на встроенную в смартфоны биометрическую аутентификацию, на деле весьма ненадёжную. Организациям же необходимо потратиться на приобретение токенов и провести работы (на самом деле весьма простые) по их внедрению. А во-вторых, про утечки паролей из сервисов типа Facebook и Dropbox не написал только ленивый, а вот историями о том, как воровали пароли (и что было дальше) в организациях, ИТ-директора этих организаций не поделятся ни при каких условиях.

Те, кто не использует строгую аутентификацию, недооценивают свой риск для бизнеса и клиентов. Одни организации, которые в настоящее время не используют строгую аутентификацию, склонны рассматривать логины и пароли, как один из самых эффективных и простых в использовании методов аутентификации пользователей. Другие не видят ценности цифровых активов, которыми владеют. Ведь стоит учитывать то, что киберпреступникам интересна любая потребительская и деловая информация. Две трети компаний, которые используют только пароли для аутентификации своих сотрудников, делают это, потому что считают, что пароли достаточно хороши для того типа информации, который они защищают.

Тем не менее, пароли находятся на пути «в могилу». За прошедший год зависимость от паролей значительно снизилась, как для потребительских, так и для корпоративных приложений (с 44% до 31%, и от 56% до 47% соответственно), поскольку организации расширяют применение традиционной MFA и строгой аутентификации.

Но если оценить ситуацию в целом, то уязвимые способы аутентификации по-прежнему преобладают. Для пользовательской аутентификации около четверти организаций используют SMS OTP (одноразовый пароль) вместе с секретными вопросами. В результате для защиты от уязвимости приходится внедрять дополнительные средства защиты, что увеличивает затраты. Использование гораздо более надёжных методов аутентификации, таких как аппаратные криптографические ключи, находит применение гораздо реже, примерно в 5% организаций.

Развивающаяся нормативно-правовая среда обещает ускорить внедрение строгой аутентификации для потребительских приложений. С введением PSD2, а также новых правил защиты данных в ЕС и ряде штатов США, таких как Калифорния, компании чувствуют, что становится жарко. Почти 70% компаний согласны с тем, что они сталкиваются с сильным регуляторным давлением для обеспечения строгой аутентификации для своих клиентов. Более половины предприятий считают, что через несколько лет их методы аутентификации не будут достаточными для соответствия нормативным стандартам.

Хорошо заметна разница в подходах российских и американо-европейских законодателей к защите персональных данных пользователей программ и сервисов. Российские говорят: дорогие владельцы сервисов, делайте что хотите и как хотите, но если ваш админ сольет базу, то мы вас накажем. За рубежом говорят: вы должны внедрить комплекс мер, который не позволит слить базу. Именно поэтому там вовсю внедряются требования к наличию строгой двухфакторной аутентификации.

Правда, далеко не факт, что наша законодательная машина в один прекрасный момент не опомнится и не учтёт западный опыт. Вот тогда окажется, что всем нужно внедрить 2ФА, соответствующую российским криптографическим стандартам, причём срочно.

Создание надёжной основы аутентификации позволяет компаниям сместить акцент с удовлетворения нормативных требований на удовлетворение потребностей клиентов. Для тех, организаций, которые пока ещё используют простые пароли или получение кодов по SMS, наиболее важным фактором при выборе метода аутентификации будет соответствие нормативным требованиям. А вот те компании, которые уже используют строгую аутентификацию, могут сосредоточиться на выборе тех методов аутентификации, которые повышают лояльность клиентов.

При выборе метода корпоративной аутентификации внутри предприятия требования регуляторов уже не являются значимым фактором. В этом случае гораздо важнее простота интеграции (32%) и стоимость (26%).

В эпоху фишинга злоумышленники могут использовать корпоративную электронную почту для мошенничества, чтобы обманным путем получить доступ к данным, учётным записям (с соответствующими правами доступа), и даже чтобы убедить сотрудников выполнить денежный перевод на его счёт. Поэтому учётные записи корпоративной почты и порталов должны быть особенно хорошо защищены.

Google усилил свою защиту внедрив строгую аутентификацию. Более двух лет назад Google опубликовал отчёт о внедрении двухфакторной аутентификации на базе криптографических ключей безопасности по стандарту FIDO U2F, сообщив о впечатляющих результатах. По данным компании, против более чем 85 000 сотрудников не было проведено ни одной фишинговой атаки.

Рекомендации

Внедряйте строгую аутентификацию для мобильных и онлайн приложений. Многофакторная аутентификация на основе криптографических ключей гораздо надёжнее защищает от взлома, чем традиционные методы MFA. К тому же использование криптографических ключей намного удобнее, потому что не нужно использовать и передавать дополнительную информацию — пароли, одноразовые пароли или биометрические данные с устройства пользователя на сервер аутентификации. Кроме того, стандартизация протоколов аутентификации, позволяет гораздо проще внедрять новые методы аутентификации по мере их появления, снижая затраты на использование и защищая от более сложных схем мошенничества.

Готовьтесь к закату одноразовых паролей (OTP). Уязвимости, присущие OTP, становятся всё более очевидными, в условиях, когда киберпреступники используют социальную инженерию, клонирование смартфонов и вредоносное ПО для компрометации этих средств аутентификации. И если OTP в некоторых случаях обладают определенными преимуществами, то только с точки зрения универсальной доступности для всех пользователей, но не с точки зрения безопасности.

Нельзя не заметить, что получение кодов по SMS или Push-уведомлений, а также генерация кодов с помощью программ для смартфонов — это и есть использование тех самых одноразовых паролей (OTP) к закату которых нам и предлагают готовиться. С технической точки решение очень правильное, потому что редкий мошенник не пытается выведать одноразовый пароль у доверчивого пользователя. Но думаю, что производители подобных систем будут до последнего цепляться за умирающую технологию.

Используйте строгую аутентификацию в качестве маркетингового инструмента для повышения доверия клиентов. Строгая аутентификация может не только улучшить фактическую безопасность вашего бизнеса. Информирование клиентов о том, что ваш бизнес использует строгую аутентификацию, может укрепить общественное восприятие безопасности этого бизнеса — важный фактор, когда существует значительный спрос клиентов на надёжные методы аутентификации.

Проведите тщательную инвентаризацию и оценку важности корпоративных данных и защитите их в соответствии с важностью. Даже данные с низким уровнем риска, такие как контактная информация клиентов (нет, правда, в отчёте так и написано “low-risk”, очень странно, что они недооценивают важность этой информации), могут принести мошенникам значительную ценность и стать причиной проблем для компании.

Используйте строгую аутентификацию на предприятии. Ряд систем являются наиболее привлекательными целями для преступников. К ним относятся такие внутренние и подключенные к Интернету системы, как, бухгалтерская программа или хранилище корпоративных данных. Строгая аутентификация не даёт злоумышленникам получить несанкционированный доступ, а также позволяет точно установить, кто именно из сотрудников совершил злонамеренную деятельность.

Что такое строгая аутентификация?

При использовании строгой аутентификации для проверки подлинности пользователя используется несколько методов или факторов:

- Фактор знания: общий секрет между пользователем и субъектом проверки подлинности пользователя (например, пароли, ответы на секретные вопросы и т. д. )

- Фактор владения: устройство, которым обладает только пользователь (например, мобильное устройство, криптографический ключ и т. д. )

- Фактор неотъемлемости: физические (часто биометрические) характеристики пользователя (например, отпечаток пальца, рисунок радужки глаза, голос, поведение и т. д. )

Необходимость взломать несколько факторов значительно увеличивает вероятность неудачи для злоумышленников, поскольку обход или обман различных факторов требует использования нескольких типов тактик взлома, для каждого фактора отдельно.

Например, при 2ФА «пароль + смартфон» злоумышленник может выполнить аутентификацию подсмотрев пароль пользователя и сделав точную программную копию его смартфона. А это намного сложнее, чем просто украсть пароль.

Но если для 2ФА используется пароль и криптографический токен, то вариант с копированием тут не работает – дублировать токен невозможно. Мошеннику необходимо будет незаметно стащить токен у пользователя. Если же пользователь вовремя заметит пропажу и уведомит админа, то токен будет заблокирован и труды мошенника пройдут даром. Именно поэтому для фактора владения нужно использовать специализированные защищённые устройства (токены), а не устройства общего назначения (смартфоны).

Использование всех трех факторов сделает такой метод аутентификации достаточно дорогим при внедрении и достаточно неудобным при использовании. Поэтому обычно используется два фактора из трёх.

Более подробно принципы двухфакторной аутентификации описаны здесь, в блоке «Как работает двухфакторная аутентификация».

Важно отметить, что по крайней мере один из факторов аутентификации, применяемый при строгой аутентификации, должен использовать криптографию на основе открытого ключа.

Строгая аутентификация даёт гораздо более серьезную защиту, чем однофакторная аутентификация на основе классических паролей и традиционный MFA. Пароли можно подсмотреть или перехватить с помощью кейлоггеров, фишинговых сайтов или атак, основанных на социальной инженерии (когда обманутая жертва сама сообщает свой пароль). Причём владелец пароля ничего не будет знать о факте кражи. Традиционная MFA (включающая в себя коды OTP, привязку к смартфону или сим-карте), также может быть достаточно легко взломана, поскольку не основана на криптографии открытых ключей (кстати, есть множество примеров, когда с помощью приемов той же социальной инженерии мошенники уговаривали пользователей сообщить им одноразовый пароль).

К счастью, с прошлого года использование строгой аутентификации и традиционного MFA набирает силу как в потребительских, так и в корпоративных приложениях. Использование строгой аутентификации в потребительских приложениях выросло особенно быстро. Если 2017 году её использовало всего 5% компаний, то в 2018 году уже втрое больше – 16%. Это можно объяснить возросшей доступностью токенов, поддерживающих алгоритмы криптографии с открытым ключом (Public Key Cryptography — PKC). Кроме того, усиление давления европейских регуляторов после принятия новых правил защиты информации, таких как PSD2 и GDPR, имело сильный эффект даже за пределами Европы (в том числе в России).

Давайте посмотрим на эти цифры повнимательнее. Как мы видим, процент частников, использующих многофакторную аутентификацию, за год вырос на внушительные 11%. И произошло это явно за счёт любителей паролей, поскольку цифры тех, кто верит в безопасность Push-уведомлений, SMS и биометрии не изменились.

А вот с двухфакторной аутентификацией для корпоративного применения всё не так хорошо. Во-первых, судя по отчёту, всего 5% сотрудников были переведены с парольной аутентификации на токены. А во-вторых, на 4% процента выросло число тех, кто в корпоративной среде использует альтернативные варианты MFA.

Попробую поиграть в аналитика и дам свое толкование. В центре цифрового мира индивидуальных пользователей находится смартфон. Поэтому немудрено, что большинство использует те возможности, которые предоставляет им устройство – биометрическую аутентификацию, SMS и Push-уведомления, а также одноразовые пароли, сгенерированные приложениями на самом смартфоне. О безопасности и надёжности при использовании привычных им инструментов люди обычно не задумываются.

Именно поэтому процент пользователей примитивных «традиционных» факторов аутентификации остаётся неизменным. Зато те, кто ранее использовал пароли, понимают, как сильно рискуют, и при выборе нового фактора аутентификации останавливаются на самом новом и безопасном варианте – криптографическом токене.

Что же касается корпоративного рынка, то тут важно понимать, в какую систему осуществляется аутентификация. Если реализуется вход в домен Windows, то используются криптографические токены. Возможности по их использованию для 2ФА уже заложены и в Windows и в Linux, а альтернативные варианты реализовывать долго и сложно. Вот вам и миграция 5% с паролей на токены.

А реализация 2ФА в корпоративной информационной системе очень сильно зависит от квалификации разработчиков. И разработчикам гораздо проще взять готовые модули по генерации одноразовых паролей, чем разбираться в работе криптографических алгоритмов. И в результате даже невероятно критичные к безопасности приложения, как системы Single Sign-On или Privileged Access Management используют OTP в качестве второго фактора.

Множество уязвимостей в традиционных методах аутентификации

Несмотря на то, что многие организации остаются зависимыми от устаревших однофакторных систем, уязвимости в традиционной многофакторной аутентификации становятся всё более очевидными. Одноразовые пароли длиной обычно от шести до восьми символов, доставляемые посредством SMS, остаются самой распространенной формой аутентификации (конечно же помимо фактора знания пароля). И если в популярной прессе упоминаются слова «двухфакторная аутентификация» или «двухэтапная проверка», то они почти всегда относятся к аутентификации с помощью одноразовых SMS-паролей.

Тут автор немного ошибается. Доставка одноразовых паролей с помощью SMS никогда не была двухфакторной аутентификацией. Это в чистом виде второй этап двухэтапной аутентификации, где первым этапом является ввод логина и пароля.

В 2016 году Национальный институт стандартов и технологий (NIST) обновил свои правила аутентификации, чтобы исключить использование одноразовых паролей, отправляемых посредством SMS. Однако эти правила были существенно смягчены после протестов в отрасли.

Итак, следим за сюжетом. Американский регулятор справедливо признает, что устаревшая технология не способна обеспечить безопасность пользователей и вводит новые стандарты. Стандарты, призванные защитить пользователей онлайн и мобильных приложений (в том числе и банковских). Отрасль прикидывает сколько денег придётся выложить на покупку действительно надёжных криптографических токенов, на переделку приложений, на развертывание инфраструктуры публичных ключей и «встаёт на дыбы». С одной стороны пользователей убеждали в надежности одноразовых паролей, а с другой стороны шли атаки на NIST. В результате стандарт смягчили, а количество взломов, краж паролей (и денег из банковских приложений) резко выросло. Зато индустрии не пришлось раскошеливаться.

С тех пор слабости, присущие SMS OTP, стали более очевидными. Мошенники используют различные способы компрометации SMS-сообщений:

- Дублирование SIM-карты. Злоумышленники создают копию SIM (с помощью сотрудников сотового оператора, либо самостоятельно, при помощи специального программного и аппаратного обеспечения). В результате злоумышленнику приходит SMS с одноразовым паролем. В одном особенно известном случае хакеры даже смогли скомпрометировать учётную запись AT&T инвестора криптовалюты Майкла Терпина, и украсть почти 24 миллиона долларов в криптовалютах. В результате чего Терпин заявил, что AT&T был виноват из-за слабых мер проверки, приведших к дублированию SIM-карты.

Потрясающая логика. То есть правда виноват только AT&T? Нет, вина мобильного оператора в том, что продавцы в салоне связи выдали дубликат симки, несомненна. А как насчёт системы аутентификации биржи криптовалют? Почему они не использовали надёжные криптографические токены? Денег на внедрение было жалко? А сам Майкл не виноват? Почему он не настоял на смене механизма аутентификации или не пользовался только теми биржами, которые реализуют двухфакторную аутентификацию на основе криптографических токенов?

Внедрение по-настоящему надёжных методов аутентификации задерживается именно из-за того, что до взлома пользователи проявляют поразительную беспечность, а после – винят в своих бедах кого и что угодно, кроме древних и «дырявых» технологий аутентификации - Вредоносные программы (malware). Одной из самых ранних функций мобильных вредоносных программ был перехват и пересылка злоумышленникам текстовых сообщений. Также, атаки «человек в браузере» (man-in-the-browser) и «человек посередине» (man-in-the-middle) могут перехватывать одноразовые пароли, когда они вводятся на зараженных ноутбуках или настольных устройствах.

Когда приложение Сбербанка в вашем смартфоне моргает зелёным значком в статусной строке — оно в том числе и ищет «зловреды» на вашем телефоне. Цель этого мероприятия — превратить недоверенную среду выполнения типового смартфона в, хоть каким-то боком, доверенную.

Кстати, смартфон, как абсолютно недоверенное устройство, на котором может выполняться всё, что угодно — это ещё одна причина использовать для аутентификации только аппаратные токены, которые защищены и лишены вирусов и троянов. - Социальная инженерия. Когда мошенникам известно, что у жертвы включены одноразовые пароли по SMS, они могут напрямую связаться с жертвой, выдавая себя за доверенную организацию, такую как её банк или кредитный союз, чтобы обмануть жертву и заставить её предоставить только что полученный код.

С этим видом мошенничества я неоднократно сталкивался лично, например, при попытке что-то продать на популярной интернет-барахолке. Сам я всласть поиздевался над, пытавшимся меня одурачить, мошенником. Но увы, регулярно читаю в новостях как очередная жертва мошенников «не подумала», сообщила код подтверждения и лишилась крупной суммы. И всё это оттого, что банку просто не хочется связываться с внедрением криптографических токенов в свои приложения. Ведь если что-то случится, то клиенты «сами виноваты».

Хотя альтернативные методы доставки одноразовых паролей могут смягчить некоторые уязвимости в этом методе аутентификации, прочие уязвимости остаются в силе. Автономные приложения для генерации кода являются лучшей защитой от перехвата, поскольку даже вредоносные программы практически не могут напрямую взаимодействовать с генератором кода (серьёзно? автор отчёта забыл про удалённое управление?), но OTP всё ещё могут быть перехвачены при вводе в браузер (например, используя кейлоггер), через взломанное мобильное приложение; а также могут быть получены непосредственно от пользователя с помощью социальной инженерии.

Использование нескольких инструментов оценки риска, таких как распознавание устройств (выявление попыток совершения операций с не принадлежащих легальному пользователю устройств), геолокация (пользователь только что находившийся в Москве пытается выполнить операцию из Новосибирска) и поведенческая аналитика, имеет большое значение для устранения уязвимостей, но ни одно из решений не является панацеей. Для каждой ситуации и типа данных необходимо тщательно оценивать риски и выбирать какая технология аутентификации должна быть использована.

Ни одно решение для аутентификации не является панацеей

Рисунок 2. Таблица вариантов аутентификации

| Аутентификация | Фактор | Описание | Ключевые уязвимости |

| Пароль или PIN | Знание | Фиксированное значение, которое может включать буквы, цифры и ряд прочих знаков | Может быть перехвачен, подсмотрен, украден, подобран или взломан |

| Аутентификация основанная на знаниях | Знание | Вопросы, ответы на которые может знать только легальный пользователь | Могут быть перехвачены, подобраны, получены с помощью методов социальной инженерии |

| Аппаратные OTP (пример) | Обладание | Специальное устройство, которое генерирует одноразовые пароли | Код может быть перехвачен и повторен, либо устройство может быть украдено |

| Программные OTP | Обладание | Приложение (мобильное, доступное через браузер, либо отправляющее коды по e-mail), которое генерирует одноразовые пароли | Код может быть перехвачен и повторен, либо устройство может быть украдено |

| SMS OTP | Обладание | Одноразовый пароль, доставляемый с помощью текстового сообщения SMS | Код может быть перехвачен и повторен, либо смартфон или SIM-карта могут быть украдены, либо SIM-карта может быть дублирована |

| Смарт-карты (пример) | Обладание | Карта, которая содержит криптографический чип и защищенную память с ключами, использующая для аутентификации инфраструктуру открытых ключей | Может быть физически украдено (но злоумышленник не сможет воспользоваться устройством без знания PIN-кода; в случае нескольких неверных попытках ввода устройство будет заблокировано) |

| Ключи безопасности — токены (пример, ещё пример) | Обладание | Устройство с интерфейсом USB, которое содержит криптографический чип и защищенную память с ключами, использующее для аутентификации инфраструктуру открытых ключей | Может быть физически украдено (но злоумышленник не сможет воспользоваться устройством без знания PIN-кода; в случае нескольких неверных попытках ввода устройство будет заблокировано) |

| Привязка к устройству | Обладание | Процесс, создающий профиль, часто с использование JavaScript, либо с помощью маркеров, таких как cookies и Flash Shared Objects для того чтобы гарантировать, что используется конкретное устройство | Маркеры могут быть украдены (скопированы), также характеристики легального устройства могут быть имитированы злоумышленником на своем устройстве |

| Поведение | Неотъемле-мость | Анализируется как пользователь взаимодействует с устройством или программой | Поведение может быть сымитировано |

| Отпечатки пальцев | Неотъемле-мость | Сохраненные отпечатки пальцев сравниваются со считанными оптическим или электронным способом | Изображение может быть украдено и использовано для аутентификации |

| Сканирование глаз | Неотъемле-мость | Сравниваются характеристики глаза, такие как рисунок радужной оболочки зрачка, с новыми сканами, полученными оптическим способом | Изображение может быть украдено и использовано для аутентификации |

| Распознавание лица | Неотъемле-мость | Сравниваются характеристики лица, с новыми сканами, полученными оптическим способом | Изображение может быть украдено и использовано для аутентификации |

| Распознавание голоса | Неотъемле-мость | Сравниваются характеристики записанного образца голоса, с новыми образцами | Запись может быть украдена и использована для аутентификации, либо эмулирована |

До встречи!

apapacy

Парадокс заключается в том что используя двухфакторную аутентификацию для ресурса который для меня и ни для кого не имеет большой ценности я конкретно увеличиваю свои риски тк подтверждаю свое владение симкой. Привет телеге и google. Телегу я поэтому не юзаю и не планирую. От навязчивых рекомендаций google я пока мог отказывался. Даже один почтовый ящик у меня блокирован т.к. google обнаружил «подозрительную активность» — на самом деле я один раз случайно вошёл через vpn. Но как-то раз google меня что называется поймал с поличным. У меня по срокам нужно было быстро настроить firebase и в это момент мне вывели этот диалог с подтверждением симки и никакого выхода не было как отдать корпорации Добра свой номер телефона.

mkirya

вместо симки вы можете заюзать U2F-устройство, которое никак не повредит вашей анонимности. U2F-токен, как 2-й фактор гораздо лучше чем симка.

apapacy

Но у меня google требовал чисто конкретно телефон. Телегу как я понимаю тоже требует именно телефон

mkirya

про телегу не скажу, но именно гуглу точно можно скормить только u2f без телефона (раньше нельзя было, а теперь можно)