Корпорация Google опубликовала исследование «Насколько эффективна базовая гигиена учетной записи для предотвращения её кражи» о том, что может сделать владелец учетной записи, чтобы её не украли злоумышленники. Представляем вашему вниманию перевод этого исследования.

Правда самый эффективный способ, который используется в самой Google, в отчет не включили. Пришлось мне самому написать об этом способе в конце.

Каждый день мы защищаем пользователей от сотен тысяч попыток взлома аккаунтов. Большинство атак исходит от автоматических ботов с доступом к сторонним системам взлома паролей, но также присутствуют фишинговые и целевые атаки. Ранее мы рассказывали, как всего пять простых шагов, таких как добавление номера телефона, могут помочь вам обезопасить себя, но теперь мы хотим доказать это на практике.

Фишинговая атака — попытка обмануть пользователя таким образом, чтобы он добровольно передал злоумышленнику информацию, которая будет полезна в процессе взлома. Например, путем копирования интерфейса легального приложения.

Атаки с помощью автоматических ботов — массовые попытки взлома не направленные на конкретных пользователей. Обычно осуществляются с помощью общедоступного программного обеспечения и доступны для использования даже неподготовленным «взломщикам». Злоумышленники ничего не знают об особенностях конкретных пользователей — они просто запускают программу и «ловят» все плохо защищенные ученые записи вокруг.

Целевые атаки — взломы конкретных учетных записей, при которых о каждой учётке и её владельце собирается дополнительная информация, возможны попытки перехвата и анализа трафика, а также применение более сложных инструментов взлома.

(Примечание переводчика)

Мы объединились с исследователями из New York University и University of California, чтобы выяснить, насколько эффективно базовая гигиена учетных записей предотвращает их «угоны».

Годовое исследование о широкомасштабных и целевых атаках было представлено в среду на собрании экспертов, политиков и пользователей под названием The Web Conference.

Наши исследования показывают, что простое добавление номера телефона в вашу учетную запись Google может блокировать до 100% атак от автоматических ботов, 99% массовых фишинговых атак и 66% целевых атак, имевших место в ходе нашего расследования.

Автоматическая проактивная защита Google от «угона» учётной записи

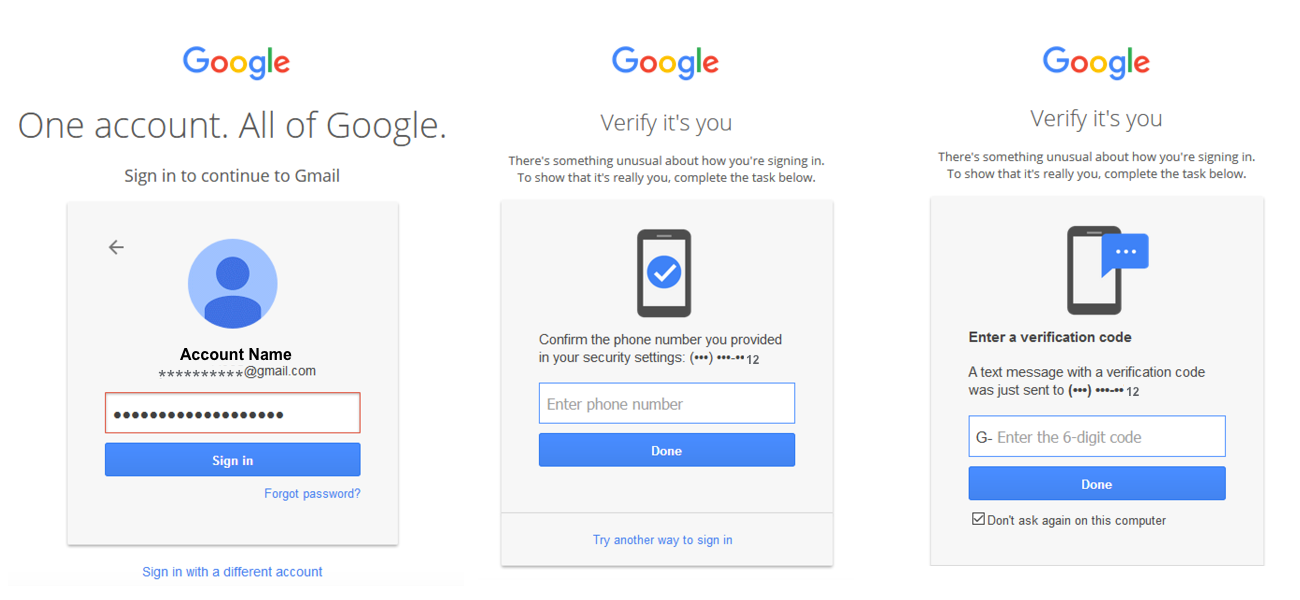

Мы реализуем автоматическую проактивную защиту, чтобы лучше обезопасить всех наших пользователей от взлома аккаунта. Вот как это работает: если мы обнаружим подозрительную попытку входа (например, из нового места или устройства), мы попросим дополнительные доказательства того, что это действительно вы. Этим подтверждением может быть контроль того, что у вас есть доступ к доверенному телефону, или ответ на вопрос, на который только вы знаете правильный ответ.

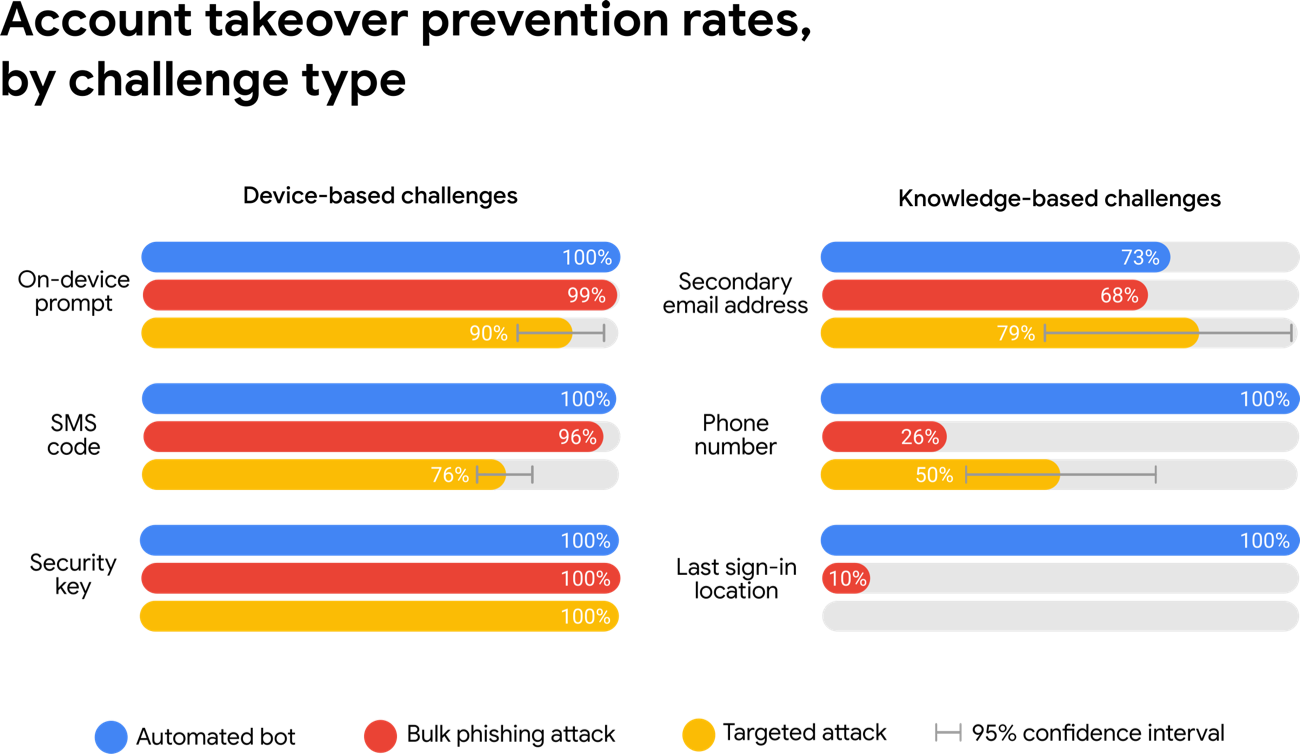

Если вы вошли в свой телефон или указали номер телефона в параметрах учетной записи, мы можем обеспечить такой же уровень защиты, как и с помощью двухэтапной проверки. Мы обнаружили, что код SMS, отправленный на номер телефона для восстановления, помог заблокировать 100% автоматических ботов, 96% массовых фишинговых атак и 76% целевых атак. А запросы на устройстве с требованием подтвердить операцию, являющиеся более безопасной заменой SMS, помогли предотвратить 100% автоматических ботов, 99% массовых фишинговых атак и 90% целевых атак.

Защита, основанная как на владении определенными устройствами, так и на знании определенных фактов, помогает противостоять автоматическим ботам, а защита, основанная на владении определенными устройствами — для предотвращения фишинга и даже целевых атак.

Если у вас в учетной записи не настроен номер телефона, мы можем прибегнуть к более слабым методам защиты, основанным на знаниях о вас, таким как место вашего последнего входа в учетную запись. Это хорошо работает против ботов, но уровень защиты от фишинга может упасть до 10%, а от целевых атак защита практическ отсутствуют. Это происходит потому, что фишинговые страницы и злоумышленники при целевых атаках могут заставить вас раскрыть любую дополнительную информацию, которую может запросить Google для проверки.

Учитывая преимущества подобной защиты, можно было бы спросить, почему мы не требуем использовать её для каждого входа в систему. Ответ заключается в том, что это создало бы дополнительные сложности для пользователей (особенно для неподготовленных — прим. перев.) и повысило бы риск блокировки учетной записи. В ходе эксперимента выяснилось, что 38% пользователей не имели доступа к своему телефону при входе в учетную запись. Еще 34% пользователей не смогли вспомнить свой дополнительный адрес электронной почты.

Если вы потеряли доступ к своему телефону или не можете выполнить вход, вы всегда можете вернуться к доверенному устройству, с которого вы ранее входили, чтобы получить доступ к своей учетной записи.

Разбираемся в атаках «взломать по найму»

Там, где большинство автоматических средств защиты блокируют большинство ботов и фишинговых атак, более пагубными становятся целевые атаки. В рамках наших постоянных усилий по мониторингу угроз взлома, мы постоянно выявляем новые криминальные группы «взлома по найму», которые просят за взлом одного аккаунта за в среднем 750 долларов США. Эти злоумышленники часто полагаются на фишинговые электронные письма, которые выдают себя за членов семьи, коллег, правительственных чиновников или даже за Google. Если цель не сдается при первой попытке фишинга, последующие атаки продолжаются более месяца.

Пример фишинг-атаки «человек посередине», которая проверяет правильность пароля в режиме реального времени. После этого на фишинговой странице предлагается жертвам ввести коды аутентификации SMS для доступа к учетной записи жертвы.

По нашим оценкам, только один из миллиона пользователей подвергается столь высокому риску. Злоумышленники не нацелены на случайных людей. Хотя исследования показывают, что наша автоматическая защита может помочь задержать и даже предотвратить до 66% целевых атак, которые мы изучали, мы по-прежнему рекомендуем, чтобы пользователи с высоким уровнем риска регистрировались в нашей программе дополнительной защиты. Как было замечено во время нашего расследования, пользователи, которые используют исключительно ключи безопасности (то есть — двухэтапную аутентификацию с помощью присылаемых пользователям кодов — прим. перев.), стали жертвами целевого фишинга.

Потратьте немного времени, чтобы защитить свой аккаунт

Вы используете ремни безопасности для защиты жизни и здоровья во время поездок на автомобиле. И с помощью наших пяти советов вы сможете обеспечить безопасность своего аккаунта.

Как показывают наши исследования, одна из самых простых вещей, которые вы можете сделать для защиты своей учетной записи Google — это задать номер телефона. Для пользователей с высоким уровнем риска, таких как журналисты, общественные активисты, лидеры бизнеса и команды политических кампаний, наша программа Advanced Protection поможет обеспечить высочайший уровень безопасности. Вы также можете защитить свои учетные записи сторонних сервисов (не Google) от взломов паролей, установив расширение Chrome Password Checkup.

Интересно, что Google не следует тем советам, которые сам же даёт своим пользователям. Google использует аппаратные токены для двухфакторной аутентификации более чем 85 000 своих сотрудников. По сообщениям представителей корпорации с момента начала использования аппаратных токенов не было зафиксировано ни одной кражи учетной записи. Сравните с цифрами, представленными в этом отчете. Таким образом видно, что использование аппаратных токенов для двухфакторной аутентификации единственный надежный способ защиты как учетных записей, так и информации (а в ряде случаев еще и денег).

Для защиты учетных записей Google используются токены, созданные по стандарту FIDO U2F, например такой. А для двухфакторной аутентификации в операционных системах Windows, Linux и MacOS используются криптографические токены.

(Примечание переводчика)

Комментарии (25)

immaculate

24.05.2019 14:21В связи с последними действиями США (в частности, баном Huawei), а также постоянно усиливающимся шпионажем за действиями пользователей, потихоньку вообще начал уходить от сервисов Google.

Постепенно настраиваю собственный почтовый сервер, чтобы никто не читал мою почту и не продавал рекламодателям информацию о каждом моем движении, покупке и вздохе.

Если не взлетит идея со своим почтовым сервером, перейду на какой-нибудь от третьей стороны, возможно даже платный.

PerlPower

24.05.2019 15:43Поосторожней с платными. Опыт крыма и санкций показал, что компании из США в первую очередь отрубили все платные услуги тем, кто казался им крымчанином. При этом сама гуглопочта там вроде бы работает.

Revertis

26.05.2019 10:34+1Если не взлетит идея со своим почтовым сервером, приложите чуть больше усилий, чтобы она взлетела :)

Я около десяти лет пользуюсь своим сервером, и доволен как слон. А какую-то забытую почту с гугла забирает fetchmail и кладёт в мой собственный ящик.

Главное иметь постоянный айпишник, и очень желательно запись PTR.

throttle

24.05.2019 16:35Хотел бы, чтоб в дебрях настроек аккаунта гугла была кнопка «Я клянусь на крови, что понимаю, что делаю. Я принимаю все риски. Отключите это дерьмо».

Ибо неимоверно раздражает. И да, свой телефон я сообщать не хочу. И резервный адрес тоже.

вы всегда можете вернуться к доверенному устройству, с которого вы ранее входили

Сириусли? А если оно в другой стране осталось, например? Было как-то раз такое, ssh выручил.

AI4 Автор

27.05.2019 10:27+1Работал когда-то давно ИТ-инструктором. Во время лабораторных работ поднимается рука, подхожу. Студент говорит, что у него окно ошибки появилось, что делать? «Где оно?» — спрашиваю. «Закрыл» — говорит. «А что там было написано?». «Да я не посмотрел...»

Кнопка, говорите…

sena

24.05.2019 18:03Практически перестал пользоваться гуглопочтой, потому что часто езжу за границу, где доступ к почте получить не могу, благодаря гугловской «бдительности». К тому же почтовый ящик забит спамом о «подозрительной активности». Оставил ящик только для старых забытых аккаунтов.

Подозреваю что Гуглу просто стало накладно поддерживать бесплатную почту для такого количества пользователей и он решил немного «проредить ряды» :)

А ведь когда-то всё так хорошо начиналось…

AI4 Автор

27.05.2019 09:43Так ведь у Гугла есть огромное количество платных пользователей. И в случае массовых взломов народ может задуматься — не уйти ли к конкурентам…

Duss

24.05.2019 20:21Немного ниже в ленте статья с историей: почему привязать телефон к почте — не самая лучшая идея.

Если в крадце- крадут симку и угоняют почту. А дальше все учетки, которые завязаны на эту почту и на туже сим.

2х факторная авторизация на то и 2х факторная. Оба способа авторизации должны быть не связаны, а если украв один из факторов — можно взломать второй, то такая защита мало эффективна.

В общем надо хорошенько задуматься над привязкой номера, в некоторых случаях (не в целом, а в частностях) от этого может быть больше вреда, чем пользы.

DerRotBaron

25.05.2019 07:38Это не двухфакторная, это по сути полуфакторная. Но с другой стороны массовый пользователь не готов к настоящей двухфакторной и при невозможности авторизации из-за отказа настоящего второго фактора он скорее уйдет к провайдеру услуги с 0,5-факторной, ведь там удобнее

johnfound

25.05.2019 10:46Заметка переводчика в конце обобщает весь смысл:

Интересно, что Google не следует тем советам, которые сам же даёт своим пользователям.

eirnym

26.05.2019 10:53Как человек, который работал на Гугл, скажу: как минимум внутри авторизация по физическим крипто-токенам на каждый чих. Если привязываешь аппарат, то еще и по нему.

fessmage

25.05.2019 23:17Соседство с историей про угон почты через клон симки (https://m.habr.com/ru/post/453286) делает эти советы похожими на издевательство. И ладно бы это был первый случай, но у угонов симок многолетняя история.

Привязывать второй фактор к настолько ненадежному каналу — дилетанство. Советовать такое — вредительство.

AI4 Автор

27.05.2019 09:40Ну так я в конце и написал — только токены, только хардкор.

Я думаю, что Гугл исходит из предположения, что большинство пользователей токены покупать не станут. А тут хоть какая-то защита.

А вообще да, двухэтапная (даже не двухфакторная) аутентификация по SMS — прошлый век.

fessmage

27.05.2019 10:29+1Мой отзыв про содержание оригинальной статьи, к вашим примечаниями никаких претензий.

TOTP на смартфоне (естественно зашифрованном) и хранение резервных кодов в менеджере паролей — лучше чем смс.

SMS только в качестве кодов в дополнение к паролю — это еще нормально, но вот в качестве средства сброса пароля — ужас. В таких сервисах (как в пресловутой гугл почте) лучше номер телефона не давать вообще.

Revertis

26.05.2019 10:31использование аппаратных токенов для двухфакторной аутентификации единственный надежный способ защиты

Но ведь выше, на картинке, метод Security key предотвратил 100% атак. Это не TOTP случайно?

AI4 Автор

27.05.2019 09:41Нет. В случае с Google это FIDO U2F. Google брендирует токены и продает их под маркой Titan. Для 2ФА в операционных систтемах и веб-приложениях стоит использовать криптографические токены. А что TOTP, что HOTP постепенно отмирают…

Revertis

27.05.2019 11:29Хм, почему это отмирают? Наоборот, всё больше юзеров ставят себе приложения-аутентификаторы и находят их удобными.

AI4 Автор

27.05.2019 14:03А вот в том отчёте, что я недавно переводил, написано, что отмирают (смайлик)

Revertis

27.05.2019 14:41Я так понимаю, что вся соль об этом в этом куске?

Готовьтесь к закату одноразовых паролей (OTP). Уязвимости, присущие OTP, становятся всё более очевидными, в условиях, когда киберпреступники используют социальную инженерию, клонирование смартфонов и вредоносное ПО для компрометации этих средств аутентификации.

То есть, кроме того, чтобы набрутить пароль, им требуется очень сильно напрячься и «использовать социальную инженерию, клонирование смартфонов и вредоносное ПО для компрометации».

По-моему, достаточно хорошее препятствие на пути к моему аккаунту.

Там даже чуть ниже по отчёту такие строки есть:Например, при 2ФА «пароль + смартфон» злоумышленник может выполнить аутентификацию подсмотрев пароль пользователя и сделав точную программную копию его смартфона. А это намного сложнее, чем просто украсть пароль.

И я с этим согласен :)

jrthwk

>Что необходимо сделать, чтобы вашу учетную запись Google не украли

Я тут затеял проверку заведенных мной за прошедшие годы гуглевских учеток…

Итог — три штуки, как выяснилось заблокированы безвозвратно, поскольку к телефону я их не привязывал, и сейчас корпорация добра сообщает «мы тут вас защитили, а теперь давайте ваш телефон!»

Вся /цензура/ суть этой «защиты» — мы защитим вас от желающих угнать аккаун, отобрав аккаунт первыми.

Дивный новый мир /цензура/.