Все, что нужно злоумышленнику, – это время и мотивация для проникновения в вашу сеть. Но наша с вами работа состоит в том, чтобы не дать ему этого сделать или, по крайней мере, максимально усложнить эту задачу. Нужно начать с определения слабых мест в Active Directory (далее – AD), которые злоумышленник может использовать для получения доступа и перемещения по сети, оставаясь незамеченным. Сегодня в статье мы рассмотрим индикаторы риска, которые отражают имеющиеся уязвимости в киберзащите вашей организации, на примере панели мониторинга AD Varonis.

Злоумышленники используют определенные конфигурации в домене

Злоумышленники используют множество хитрых приемов и уязвимостей, чтобы проникнуть внутрь корпоративной сети и повысить привилегии. Некоторые из этих уязвимостей являются параметрами конфигурации домена, которые можно легко изменить после их выявления.

Панель мониторинга AD сразу оповестит, если вы (или ваши системные администраторы) не изменили пароль KRBTGT в прошлом месяце, или если кто-то аутентифицировался со встроенной учетной записью администратора по умолчанию (Administrator). Эти две учетные записи предоставляют безграничный доступ к вашей сети: злоумышленники будут пытаться получить к ним доступ, чтобы беспрепятственно обходить любые разграничения в привилегиях и разрешениях доступа. И, как результат, — получить доступ к любым данным которые их заинтересуют.

Конечно, вы можете обнаружить эти уязвимости самостоятельно: например, установить напоминание в календаре для проверки или запустить PowerShell-скрипт, чтобы собрать эту информацию.

Панель мониторинга Varonis обновляется автоматически , чтобы обеспечить быстрый просмотр и анализ ключевых показателей, которые подчёркивают потенциальные уязвимости, чтобы вы могли немедленно принять меры по их устранению.

3 ключевых индикатора риска на уровне домена

Ниже приведен ряд виджетов, доступных на панели мониторинга Varonis, использование которых существенно усилит защиту корпоративной сети и ИТ-инфраструктуры в целом.

1. Число доменов, для которых пароль учетной записи Kerberos не менялся значительное время

Учетная запись KRBTGT – это специальная учетная запись в AD, которая подписывает все Kerberos-тикеты . Злоумышленники, получившие доступ к контроллеру домена (DC), могут использовать эту учетную запись для создания Golden ticket, который даст им неограниченный доступ к практически любой системе в корпоративной сети. Мы сталкивались с ситуацией, когда после успешного получения Golden Ticket, злоумышленник имел доступ к сети организации в течение двух лет. Если пароль учетной записи KRBTGT в вашей компании не менялся последние сорок дней, виджет оповестит об этом.

Сорок дней — это более чем достаточный срок для злоумышленника, чтобы получить доступ к сети. Однако, если вы обеспечите и стандартизируете процесс изменения этого пароля на регулярной основе, это сильно усложнит для злоумышленника задачу проникновения в корпоративную сеть.

Помните, что в соответствии с реализацией протокола Kerberos компанией Microsoft, вам необходимо дважды изменить пароль KRBTGT.

В дальнейшем, этот AD-виджет будет напоминать, когда придёт время снова изменить пароль KRBTGT для всех доменов в вашей сети.

2. Число доменов, в которых недавно использовалась встроенная учетная запись администратора (Administrator)

Согласно принципу наименьших привилегий — системным администраторам предоставляется две учетные записи: первая – это учетная запись для каждодневного использования, а вторая – для запланированных административных работ. Это означает, что никто не должен использовать учетную запись администратора по умолчанию.

Встроенная учетная запись администратора зачастую используется, чтобы упростить процесс системного администрирования. Это может стать дурной привычкой, результатом которой будет взлом. Если в вашей организации такое происходит, то вам будет трудно отличить правильное использование этой учетной записи от потенциально вредоносного доступа.

Если виджет показывает что-либо отличное от нуля, значит кто-то некорректно работает с административными учетными записями. В таком случае необходимо принять меры по исправлению и ограничению доступа к встроенной учетной записи администратора.

После того, как вы добились нулевого значения виджета и системные администраторы больше не используют эту учетную запись для своей работы, то в дальнейшем, любое его изменение будет указывать на потенциальную кибератаку.

3. Количество доменов, в которых отсутствует группа защищенных Пользователей (Protected Users)

Cтарые версии AD поддерживали слабый тип шифрования — RC4. Хакеры взломали RC4 много лет назад, и сейчас для злоумышленника взломать учетную запись, которая все еще использует RC4, — весьма тривиальная задача. В версии Active Directory, представленной в Windows Server 2012, появилась группа пользователей нового типа под названием Группа Защищенных пользователей (Protected Users). Она предоставляет дополнительные инструменты защиты и предотвращает аутентификацию пользователей с использованием шифрования RC4.

Этот виджет продемонстрирует, если в каком-либо домене организации отсутствует такая группа, чтобы вы могли исправить это, т.е. включить группу защищенных пользователей, и использовать ее для защиты инфраструктуры.

Легкие цели для атакующих

Учетные записи пользователей являются целью номер один для злоумышленников – от первых попыток проникновения до продолжающейся эскалации привилегий и сокрытия своих действий. Злоумышленники ищут простые цели в вашей сети, используя базовые команды PowerShell, которые зачастую трудно обнаружить. Удалите из AD как можно больше таких легких целей.

Злоумышленники ищут пользователей, с неограниченным сроком действия паролей (или которым не требуются пароли), технологические учетные записи, являющиеся администраторами, и учетные записи, использующие старое шифрование RC4.

Любая из этих учетных записей либо тривиальна для доступа, либо, как правило, не находится под мониторингом. Злоумышленники могут захватить эти учетные записи и беспрепятственно перемещаться внутри вашей инфраструктуры.

Как только злоумышленники проникнут через периметр безопасности, они, вероятно, получат доступ по крайней мере к одной учетной записи. Сможете ли вы помешать им получить доступ к конфиденциальным данным, прежде чем обнаружите и ликвидируете атаку?

Панель мониторинга Varonis AD укажет на уязвимые учетные записи пользователей, чтобы вы могли устранить проблемы заранее. Чем сложнее будет проникнуть внутрь вашей сети, тем выше ваши шансы обезвредить атакующего до того, как он нанесет серьезный урон.

4 ключевых индикатора риска для учетных записей пользователей

Ниже приведены примеры виджетов на панели мониторинга Varonis AD, которые указывают на самые уязвимые пользовательские учетные записи.

1. Количество активных пользователей с паролями, срок действия которых никогда не истекает

Для любого злоумышленника получить доступ к такой учетной записи – это всегда большая удача. Поскольку срок действия пароля никогда не истекает, злоумышленник получает постоянную точку опоры внутри сети, которую затем можно использовать для повышения привилегий или перемещений внутри инфраструктуры.

Злоумышленники располагают списками с миллионами комбинаций «пользователь-пароль», которые они используют в атаках с подстановкой учетных данных, и вероятность того,

что комбинация для пользователя с «вечным» паролем находится в одном из таких списков, намного больше нуля.

Учетные записи с неистекающими паролями удобны в управлении, но они не являются безопасными. Используйте этот виджет, чтобы найти все учетные записи, у которых есть такие пароли. Измените этот параметр и обновите пароль.

Как только значение этого виджета станет равным нулю, любые новые учетные записи, созданные с таким паролем, будут появляться на панели мониторинга.

2. Количество административных учетных записей с SPN

SPN (Service Principal Name) – это уникальный идентификатор экземпляра сервиса (службы). Этот виджет показывает, сколько сервисных учетных записей имеют полные права администратора. Значение на виджете должно быть равно нулю. SPN с правами администратора возникает, так как предоставление таких прав удобно поставщикам программного обеспечения и администраторам приложений, но это представляет угрозу безопасности.

Предоставление сервисной учетной записи прав администратора позволяет злоумышленнику получить полный доступ к учетной записи, которая не используется. Это означает, что злоумышленники с доступом к SPN-учетным записям могут свободно действовать внутри инфраструктуры и при этом избегать мониторинга своих действий.

Устранить эту проблему можно, изменив разрешения для сервисных учетных записей. Такие учетные записи должны подчиняться принципу наименьших привилегий и иметь только тот доступ, который реально необходим для их работы.

С помощью этого виджета вы сможете обнаружить все SPN, имеющие права администратора, устранить такие привилегии, а в дальнейшем проводить контроль SPN, руководствуясь тем же принципом доступа с наименьшими привилегиями.

Вновь появляющееся SPN будут отображаться на панели мониторинга, и вы сможете контролировать этот процесс.

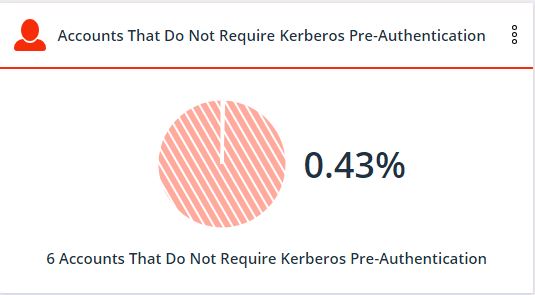

3. Количество пользователей, которым не требуется предварительная проверка подлинности Kerberos

В идеале, Kerberos шифрует ticket (билет) проверки подлинности с помощью шифрования AES-256, который остается невзломанным по настоящее время.

Однако более старые версии Kerberos использовали шифрование RC4, которое теперь можно взломать за считанные минуты. Данный виджет показывает, какие пользовательские учетные записи до сих пор используют RC4. Microsoft по-прежнему поддерживает RC4 для обратной совместимости, но это не значит, что вы должны использовать его в своем AD.

После того, как вы обнаружили такие учетные записи, нужно снять флажок «не требуется предварительная авторизация Kerberos» в AD, чтобы учетные записи использовали более сложное шифрование.

Самостоятельное обнаружение этих учетных записей, без панели мониторинга Varonis AD, занимает много времени. В реальности быть своевременно осведомленным обо всех учетных записях, которые отредактированы так, чтобы использовать шифрование RC4, — еще более сложная задача.

Если значение на виджете изменяется, это может свидетельствовать о противоправных действиях.

4. Количество пользователей без пароля

Злоумышленники используют базовые команды PowerShell для считывания из AD флага «PASSWD_NOTREQD», в свойствах учетной записи. Использование этого флага означает, что отсутствуют требования к наличию или сложности пароля.

Насколько легко украсть учетную запись с простым или пустым паролем? А теперь представьте, что одна из этих учетных записей является администратором.

Что, если один из тысяч конфиденциальных файлов, открытых для всех, является грядущим финансовым отчетом?

Игнорирование обязательного требования ввода пароля является еще одним ярлыком для системного администрирования, который зачастую использовался в прошлом, но сегодня это недопустимо и небезопасно.

Устраните эту проблему, обновив пароли для таких учетных записей.

Мониторинг этого виджета в будущем поможет вам избежать появления учетных записей без пароля.

Varonis уравнивает шансы

В прошлом работа по сбору и анализу приведенных в статье метрик занимала много часов и требовала глубоких знаний PowerShell: специалистам по безопасности приходилось выделять ресурсы на подобные задачи каждую неделю или месяц. Но ручной сбор и обработка этой информации, дает злоумышленникам фору для проникновения и кражи данных.

С Varonis вы потратите один день, чтобы развернуть панель мониторинга AD и дополнительные компоненты, собрать все рассмотренные и многие другие уязвимости. В дальнейшем, в процессе эксплуатации, панель мониторинга будет автоматически обновляться, по мере изменения состояния инфраструктуры.

Проведение кибератак – это всегда гонка между атакующими и защищающимися, стремление злоумышленника украсть данные, прежде чем специалисты по безопасности смогут закрыть доступ к ним. Раннее обнаружение злоумышленников и их противоправных действий, в сочетании с сильной киберзащитой, является ключом к обеспечению безопасности ваших данных.

Programmierus

NIST SP 800-63B-3 прошел Вашу контору стороной?

Уже даже MS отказывается от практики регулярной смены пароля…

FilimoniC

Она не отказывается на On-Prem. Только в облаке. А в облаке у них умная авторизация, которая заорет, если вы внезапно вошли из Гондураса, например.

Programmierus

Это вы с чего взяли? Вы вообще читали по ссылке, что я привел? Какая разница Cloud или On-Premises? Речь о том, что многочисленные иследования показали, что регулярная смена паролей, как правило, ничего не дает, а зачастую просто вредна. В итоге плюсов значительно меньше, чем минусов. Это официальная рекомендация NIST с 2017-ого года, и включено в текущий baseline-драфт для всех актуальных MS OS.

А вышеописанный тул до сих пор считает это жуткой угрозой.

FilimoniC

Я исключительно отвечал про Майкрософт. По NIST в курсе, но при использовании однофактопной авторизации MS в On-Prem инфраструктуре пока что не в состоянии обеспечить сравнимый уровень защиты. Потому и написал что они только в облаке это внедряют

Programmierus

Э… Я даже не знаю что и сказать. Еще раз (в последний):

Что кто куда внедряет? Начиная с v1903 повсеместно требование по умолчанию о регулярной рутинной смены пароля отменяется (в On-Premises тоже, естественно). Это финально принятый baseline. Вот тут, например, разжевано, если все равно не понятно.

Ra-Jah

Возможно, интуитивно чувствуется проблема в другом. Пароль скомпрометирован, пользователь ни сном ни духом, это дает простор для подготовки ленивой атаки. Вообще, чем дольше пароль существует, тем больше вероятность, что пользователь его где-то оставит. Есть такая тенденция у юзеров, унифицировать пароли.

Что до документа, там рекомендуется использовать вместо смены пароля более прогрессивные методы защиты, а не слепо отключить смену пароля, а это же совсем другой разговор.