Во-первых, они встроили кликера в безобидные приложения — фотокамеры и сборники изображений, — которые выполняли заявленные функции. В результате у пользователей и специалистов по информационной безопасности не было явных причин рассматривать их как угрозу.

Во-вторых, все вредоносные программы были защищены коммерческим упаковщиком Jiagu, который усложняет детектирование антивирусами и затрудняет анализ кода. Таким образом у троянца было больше шансов избежать обнаружения встроенной защитой каталога Google Play.

В-третьих, вирусописатели пытались замаскировать троянца под известные рекламно-аналитические библиотеки. После добавления в программы-носители он встраивался в присутствовавшие в них SDK от Facebook и Adjust, скрываясь среди их компонентов.

Кроме того, кликер атаковал пользователей избирательно: он не выполнял никаких вредоносных действий, если потенциальная жертва не являлась жителем одной из интересующих злоумышленников стран.

Ниже приведены примеры приложений с внедренным в них троянцем:

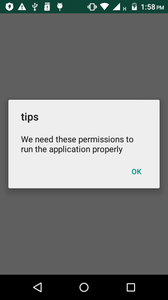

После установки и запуска кликер (здесь и далее в качестве примера будет выступать его модификация Android.Click.322.origin) пытается получить доступ к уведомлениям операционной системы, показывая следующий запрос:

Если пользователь согласится предоставить ему необходимые разрешения, троянец сможет скрывать все уведомления о входящих СМС и перехватывать тексты сообщений.

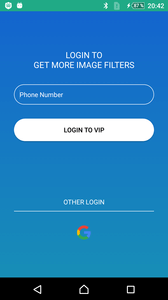

Далее кликер передает на управляющий сервер технические данные о зараженном устройстве и проверяет серийный номер SIM-карты жертвы. Если та соответствует одной из целевых стран, Android.Click.322.origin отправляет на сервер информацию о привязанном к ней номере телефона. При этом пользователям из определенных государств кликер показывает фишинговое окно, где предлагает самостоятельно ввести номер или авторизоваться в учетной записи Google:

Если же SIM-карта жертвы не относится к интересующей злоумышленников стране, троянец не предпринимает никаких действий и прекращает вредоносную деятельность. Исследованные модификации кликера атакуют жителей следующих государств:

- Австрия

- Италия

- Франция

- Таиланд

- Малайзия

- Германия

- Катар

- Польша

- Греция

- Ирландия

После передачи информации о номере Android.Click.322.origin ожидает команды от управляющего сервера. Тот отправляет троянцу задания, в которых содержатся адреса веб-сайтов для загрузки и код в формате JavaScript. Этот код используется для управления кликером через интерфейс JavascriptInterface, показа всплывающих сообщений на устройстве, выполнения нажатий на веб-страницах и других действий.

Получив адрес сайта, Android.Click.322.origin открывает его в невидимом WebView, куда также загружается принятый ранее JavaScript с параметрами для кликов. После открытия сайта с сервисом премиум-услуг троянец автоматически нажимает на необходимые ссылки и кнопки. Далее он получает проверочные коды из СМС и самостоятельно подтверждает подписку.

Несмотря на то, что у кликера нет функции работы с СМС и доступа к сообщениям, он обходит это ограничение. Это происходит следующим образом. Троянский сервис следит за уведомлениями от приложения, которое по умолчанию назначено на работу с СМС. При поступлении сообщения сервис скрывает соответствующее системное уведомление. Затем он извлекает из него информацию о полученном СМС и передает ее троянскому широковещательному приемнику. В результате пользователь не видит никаких уведомлений о входящих СМС и не знает о происходящем. О подписке на услугу он узнает только тогда, когда с его счета начнут пропадать деньги, либо когда он зайдет в меню сообщений и увидит СМС, связанные с премиум-сервисом.

После обращения специалистов «Доктор Веб» в корпорацию Google обнаруженные вредоносные приложения были удалены из Google Play. Все известные модификации этого кликера успешно детектируются и удаляются антивирусными продуктами Dr.Web для Android и потому не представляют угрозу для наших пользователей.

Подробнее об Android.Click.322.origin

Комментарии (8)

fougasse

19.10.2019 13:36Интересно, а как он скрывает системное уведомление?

Я не знаток андроид-разработки, но разве можно просто так поменять запрос на доступ к функционалу типа СМС, а потом и вовсе перехватить содержимое сообщений?

lotse8

20.10.2019 15:52Да что там трояны и опсосы, тут каждый норовит как можно больше денег снять. Последний пример nic.ru — при продлении срока уже зарегистрированных доменов автоматически и молча переключили мне тариф со стардартного 890р. на базовый 1190р (ссылка на их тарифы) со следующим продлением уже по новому тарифу. Звоню в поддержку — это у них «акция» называется и это только для моей же пользы. Ага, только меня спросить забыли. Пришлось письменную претензию выставлять, только тогда откатили все назад.

А так доменов много, заметят не все пользователи, глядишь, и на ровном месте сотню-полторы миллионов поднимут.

DaemonGloom

21.10.2019 06:55На случай, если у кого-то будет такая же ситуация (а она будет у многих): тариф можно обратно сменить и без претензии. Но мне хотя бы уведомление на почту пришло от них. А к концу периода стоит унести домен к любому другому регистратору, который таким не страдает.

aamonster

А ведь в России такой кликер на порядок опаснее, с политикой наших опсосов ему не нужно читать нотификации, подтвердить подписку можно прямо в "браузере".

С другой стороны, может ли он работать не в связке с опсосом? Ведь опсос легко может банить "контент-услуги", пойманные за такой "подпиской", и не отдавать им "заработанные" деньги.

pyrk2142

«Платные подписки созданы исключительно для удобства пользователей, исключительно для удобства и комфорта, я повторяю, для комфорта. Это очень удобно, я говорю, это очень удобно, крайне полезные гороскопы можно подключить в любой момент. Не надо бухтеть и раскачивать лодку, подписки нужны для вашего удобства» (с) почти любой опсос.

Операторы получают огромный процент от подписок, пока прибыль больше, чем расходы на маркетинг и компенсации, людей будут доить. Операторы прекрасно знают о проблемах с подписками, об интересных случаях дистанционного отключения GSM-сигнализаций с помощью подписок, о дырах и троянах. Но деньги нужны больше, а пользователи ничего не делают, только обижаются в интернетах и продолжают класть деньги на счёт.

trueMoRoZ

а вы пробовали засудить опсоса за такое мошенничество?

BigBeerman

Эт потому что права потребителей практически не защищаются, получал бы ОПСОС миллионный иск после каждого подключения подписки на шлагбаум, а суды бы соглашались с ними — мгновенно бы нашлись способы борьбы с «мошенниками». А так да, прибыль больше убытков, поэтому ничего не изменится(кстати, на Западе все точно так же, правда, там есть еще репутационные риски, которых нет в России, но все равно смысл тот же — баланс прибыли и убытков)