Иранский облачный провайдер Arvan Cloud сообщил, что он подвергся серии DDoS-атак через серверы MTProxy. Telegram использует их для обхода блокировок в разных странах. В Иране доступ к мессенджеру ограничен, как и в России. MTProxy шифрует трафик, придавая ему рандомный вид.

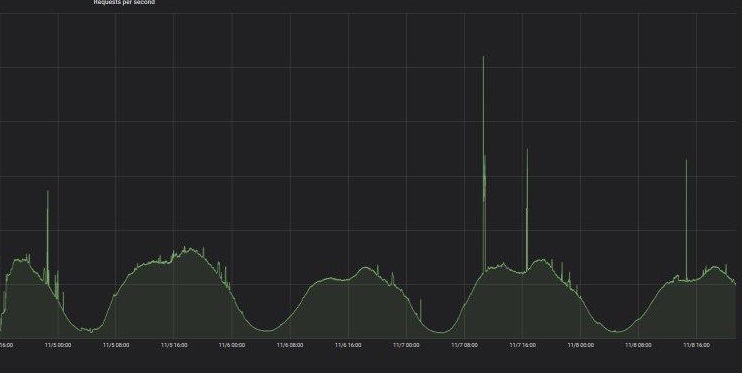

Провайдер сообщил, что атаки начались утром 6 ноября. Они продолжались до конца недели. В пиковые моменты зафиксировали 5 тысяч запросов в секунду.

Сотрудники Arvan Cloud смогли установить источник атак. MTProxy-серверы в Иране достаточно популярны, так как их можно легко и бесплатно использовать. Для атаки их применять также легко — стоит лишь поменять адрес одного прокси-сервера на IP-адрес атакованной машины, и Telegram отправляет запросы на целевую систему.

По словам работников компании, атаки были отправлены непосредственно на IP-адреса и порты серверов Arvan Cloud Edge, трафик не следовал ни одному из популярных протоколов, таких как HTTP, HTTPS, FTP и другим. Атака была полностью внутренней, и атакующие IP-адреса находились внутри страны. Тогда в провайдере предположили, что это атаки проходили посредством MTProxy.

Команда безопасности Arvan Cloud смогла проверить свою теорию в симуляции, которая генерировала трафик, аналогичный записанному при DDoS-атаке.

См. также: «Telegram выпустил официальный MTProto Proxy Server»

Весной сообщалось, что в Иране, как и в Китае надзорные органы научились выявлять и блокировать телеграм-прокси MTProxy при помощи replay-атак, то есть путем записи и последующего воспроизведения ранее посланных корректных сообщений или их частей. Однако тогда разработчики оперативно выпустили обновления.

В России же власти намерены бороться с Telegram при помощи системы DPI, которая дает возможность выборочно блокировать трафик. Ее уже тестируют в некоторых уральских регионах. Пользователи из Екатеринбурга, Челябинска, Тюмени и Нижнего Тагила уже жаловались на проблемы с доступом к мессенджеру.

При этом Минкомсвязи считает, что попытки заблокировать мессенджер в России еще не означают запрета на его использование. «Решение о блокировке сервиса техническое не означает запрет на пользование этим сервисом», — говорил замглавы министерства Алексей Волин.

Комментарии (8)

zerg59

13.11.2019 13:12Для атаки их применять также легко — стоит лишь поменять адрес одного прокси-сервера на IP-адрес атакованной машины, и Telegram отправляет запросы на целевую систему.

И причем здесь прокси-серверы вообще? Скорее всего в соответствующем канале опубликовали фейковый линк на прокси, в котором стоит адрес жертвы. Либо вообще — был на Arvan Cloud Edge поднят серверок с прокси. Серверок с прокси убрали, а IP отдали другому. Но клиенты с телегой продолжали слать запросы.

Или ещё проще — серверок с прокси был поднят. Власти поинтересовались — а что это у вас за трафик там подозрительный. А хозяева хостинга — а это кул хацкеры телегу для ддоса используют, не виноватые мы. Властям отмазка понравилась ;-).

REPISOT

13.11.2019 14:14Облачного провайдера в Иране атаковали через серверы MTProxy. Их использует Telegram

CP распространяется в интернете. Его (интернет) использует роскомнадзор.

alexbers

13.11.2019 17:37Сейчас все прокси сервера для телеграм устроены так, чтобы маскироваться под https. Для качественной маскировки они незаметно проксируют всех "плохих" клиентов на заданный сторонний сайт, чтобы ответы прокси-сервера на любый запросы не отличались от ответов обычного сайта.

Возможно, кто-то из владельцев популярного прокси-сервера указал адрес этого облачного провайдера, чтобы туда проксировались "плохие" запросы. И, например, сменил секрет, чем вызвал всплеск плохих клиентов.

В статье по ссылке написано про 5 000 запросов в секунду в пике, что примерно соответствует 25 мегабитам/сек в пике. Это сложно назвать целенаправленной DDoS-атакой.

Crimento

Пруфы или хотя бы ссылки на такие заявления не помешали бы.

neowisard

И в Москве есть, последние 2 дня вложения файлы периодически не отправляются, висят со статусом failed, несколько обращений было

ne_kotin

Подключение — без прокси, SOCKS5, MTProxy?

pwm73

Нахожусь в екб, никаких проблем с телегой не наблюдаю. В поле зрения два стационарных провайдера и три мобильных. Везде, кроме одного стационарного провайдера, программа работает даже без прокси. Хотя они есть в запасе, если ркн опять начнет выпиливать интернет.

loki82

Билайн Воронеж. Проводной без проблем. Сотовый тупит с соединением секунд 5. Сообщения могут идти до 30 мин, тоже сотовый.

UPD. Много говорят, что изоляция работать не будет, DPI не работает. Но я на себе чувствую, как качество на мобильном интернете ухудшается. Так что, потихоньку вкручивают и DPI и что там еще ставится. Скорость не падает, но установление соединения занимает больше времени.