Обмен электронными сообщения давно и плотно вошел в нашу жизнь. И если в частном применении e-mail вытесняется различного рода службами обмена мгновенными сообщениями, общением в социальных сетях, то на корпоративном уровне e-mail устойчиво сохраняет свои позиции.

На рынке корпоративных систем одно из лидирующих мест занимает решение Microsoft Exchange, которое уже давно выросло из коротких штанишек, перешагнуло за рамки задач по доставке корреспонденции.

Это не могло не отразиться на сложности продукта и объеме решаемых администраторами задач в ходе внедрения и эксплуатации решения. Некоторые из этих задач мы и постараемся рассмотреть.

12 сентября 2012 года компания Microsoft объявила дату окончания продаж Forefront TMG, а также график окончания сервисной и технической поддержки данного продукта. Несмотря на это, предварительная авторизация и запрет прямого доступа к CAS-серверам все еще является хорошей идеей. Внедрение реверсивного прокси, если у вас еще нет такого, позволит вам организовать безопасный доступ к вашим web-сервисам из публичной сети Интернет. В мире MS Exchange 2013 это OWA, ActiveSync, Exchange Web Services и Outlook Anywhere. Предварительная авторизация позволяет вам быть уверенным в том, что данные от неавторизированного пользователя не доберутся до защищаемой системы. Кроме этого, «хороший» реверсивный прокси поддерживает двухфакторную авторизацию. Так что, если в вашей сети все еще нет реверсивного прокси, возможно, пришло время задуматься над этим. Особенно, учитывая тот факт, что тот же уровень дополнительной безопасности реверсивный прокси может добавить и другим корпоративным Web-приложения, например, таким, как SharePoint или Lync.

Часто можно услышать такую фразу «Подключение клиентского ПО к серверу происходит по защищенному SSL-соединению». Но спасет ли это от утечки учетных данных пользователя, позволит ли произвести инспекцию передаваемых данных и быть уверенным, что устанавливаемое SSL-соединение из публичной сети действительно надёжно? Как показывает практика, на все заданные вопросы ответ отрицательный – SSL, сам по себе, не может защитить Вас.

Рост числа мобильных устройств и их возможностей, таких как смартфоны и планшеты, способствует росту применения последних для решения сотрудниками компании не только персональных, но и корпоративных задач. При этом устройства по-прежнему остаются персональными, и возможность администрирования состояния данных устройств IT-службами крайне затруднена, если не сказать больше – полностью отсутствует. В таком случае, без инспектирования самого устройства и его взаимодействия с корпоративными приложениями оно становится явно небезопасным.

Кроме этого, не стоит забывать, что OWA позволяет пользователю работать с приложением в условиях отсутствия доступа к сети, что подразумевает хранение содержимого почтовой корреспонденции на мобильном устройстве. Это же является одним из рисков в области обеспечения безопасности.

Новые архитектурные решения (консолидация пространства имен, отказ от контроля состояния в CAS и т.д.), применяемые разработчиками в MS Exchange 2013, позволили для принятия решения о распределении пользователей по CAS-серверам использовать информацию, доступную на сетевом уровне, без необходимости анализа данных самого приложения. Однако, данное решение не гарантирует оптимальный выбор как самого CAS, обслуживающего пользователя, так и сервера почтовых ящиков, к которому, в свою очередь, будет обращаться CAS -сервер. Кроме этого, в MS Exchange существует множество служебных web -сервисов, посредством которых осуществляется взаимодействие отдельных компонентов решения (OA, OWA, EAS, EWS, AutoDiscovery и т.д.). Данные сервисы могут использоваться для контроля за состоянием каждой из служб в отдельности. С ростом кластера, на базе которого разворачивается решение MS Exchange как в пределах одного центра обработки данных, так и в распределённых инсталляциях, все вышесказанное приводит к высокой вероятности неоптимального распределения пользовательского трафика между компонентами решения. Например, пользователь, чей почтовый ящик хранится в центре обработки данных А, отправляется на обслуживание CAS -сервером, расположенным в центре обработки данных Б. Кроме этого, методика балансировки нагрузки за счет DNS -сервиса не решает вопросы оперативного исключения из пространства имен, вышедших из строя компонент решения.

Список вышеперечисленных вопросов сформирован на основании консультационных обращений наших партнеров и их заказчиков, которые возникли как в ходе планирования внедрения решений на базе MS Exchange или обновления на новую версию, так и в ходе эксплуатации.

В своих ответах на данные вопросы мы рекомендуем партнерам и заказчикам обратить внимание на продукты компании F5 Networks как на комплексное решение, которое позволяет обеспечить масштабируемость, безопасность и высокую доступность внедрений MS Exchange.

Продуктовая линейка F5 состоит из платформы (BIG-IP/VIPRION) и программного обеспечения (TMOS). В состав платформы входят как виртуальные, так и аппаратные реализации, управляемые единым модульным программным обеспечением. В состав программного обеспечения входят все возможные модули, использование которых регулируется установленной лицензией.

Среди модулей функций, доступных в продуктовой линейке, в данном случае следует отметить:

• Local Traffic Manager (LTM) – высоко доступный и производительный балансировщик нагрузки предоставляющий гибкие алгоритмы и методы распределения.

• Терминация HTTPS-соединений позволяет снизить нагрузку на вычислительные ресурсы CAS-серверов и упрощает управление TLS/SSL-сертификатами в решениях на базе MS Exchange 2010, 2013, а также следующих релизов.

• Access Policy Manager (APM) позволяет организовать предварительную, в том числе и двух факторную, авторизацию пользователей, единую точку однократной авторизации (SSO), контроль за устройствами, с которых осуществляется доступ к сервисам Exchange, базирующимся на протоколе HTTP.

• Функции TCP Express и сжатия данных модуля LTM позволяют учесть характеристики сети передачи данных, через которую осуществляется доступ к приложению, и настроить сетевой стек оптимальным образом, а также уменьшить объем данных, передаваемых по сети.

• Модули GTM и AAM могут быть применены в случаях внедрения географически разнесенного кластера MS Exchange. Модуль GTM предназначен для организации отказоустойчивого, учитывающего географическое положение пользователей, доступа к приложению, а модуль AAM помогает оптимизировать внутренний, служебный трафик между географически разнесенными компонентами решения MS Exchange.

Сценариев кооперативного внедрения F5 и MS Exchange существует множество. Мы бы хотели акцентировать ваше внимание на нескольких самых распространенных схемах.

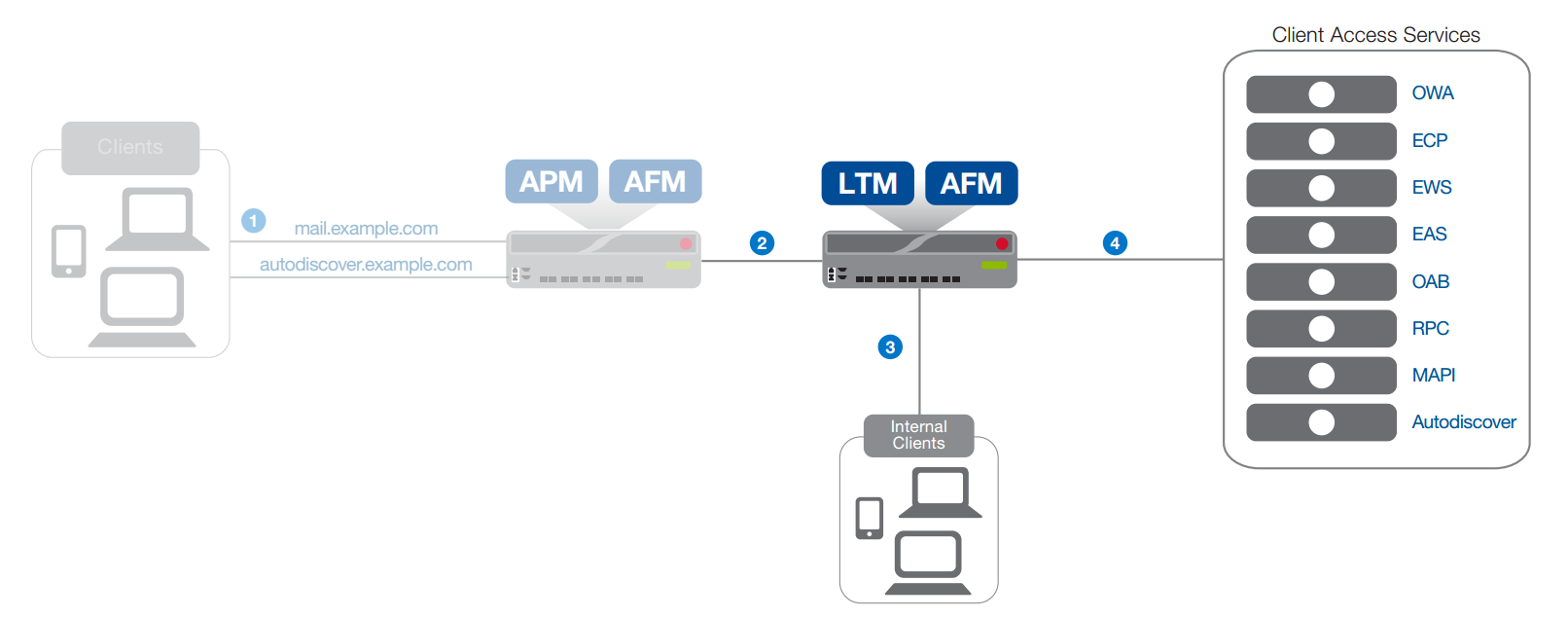

В данном решении оборудование F5 будет использоваться для управления и оптимизации трафика между клиентом и сервисом доступа к приложению. Опционально могут использоваться модули APM и AFM для повышения уровня безопасности. Этот сценарий изображен на рис. 1.

В данном сценарии:

1. Весь клиентский трафик проходит через BIG-IP

2. Опциональные модули, лицензированные и активированные на данном устройстве, позволяют реализовать следующий функционал:

a. BIG-IP Access Policy Manager – предварительная авторизация пользователей при доступе к сервисам Outlook Web App, Outlook Anywhere, ActiveSync и AutoDiscover. Предварительная авторизация может осуществляться только традиционным способом по базе данных пользователей Active Directory или с привлечением механизмов двухфакторной авторизации. Кроме этого, возможен аудит устройства пользователя, с которого осуществляется доступ, на соответствие корпоративным стандартам.

b. BIG-IP Advanced Firewall Manager – высокопроизводительный проксирующий межсетевой экран с контролем за состоянием соединений.

3. BIG-IP Local Traffic Manager – распределение и оптимизация клиентского трафика, включая трафик таких сервисов, как RPC, POP3 и IMAP4, т.е. трафика приложений, которые не базируются на протоколе HTTP.

Рисунок 1

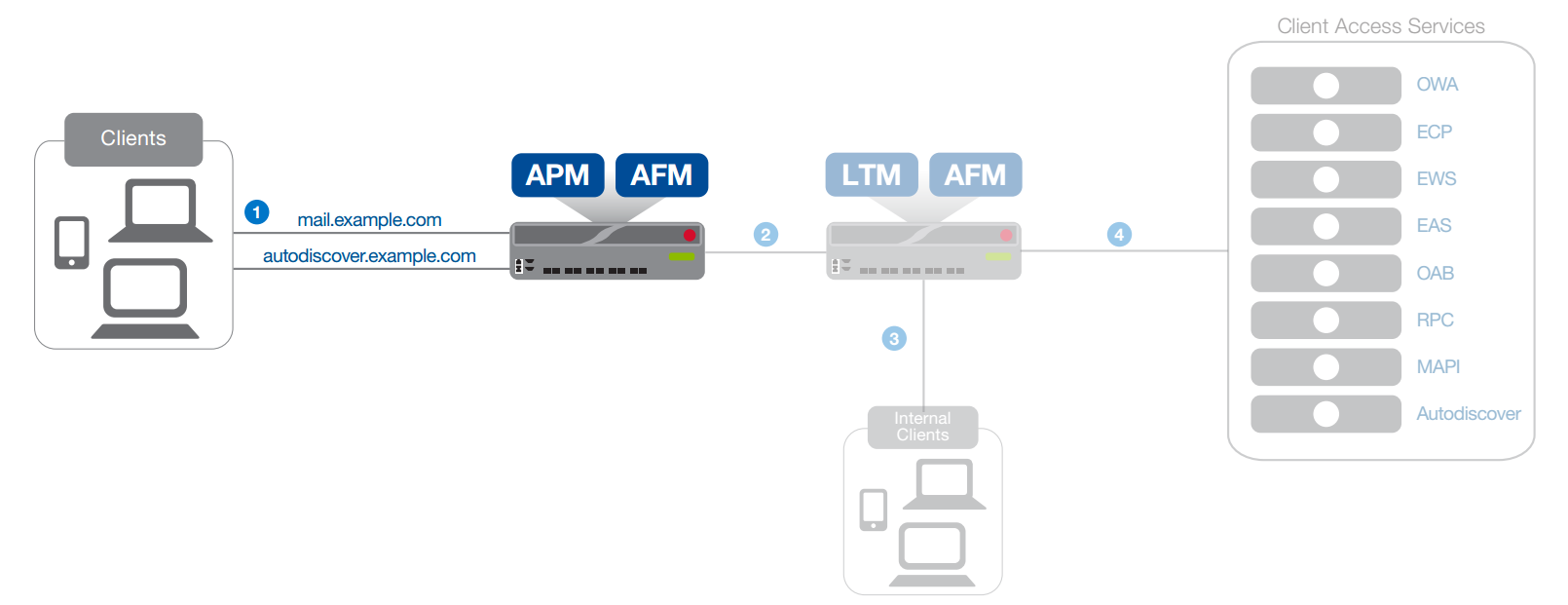

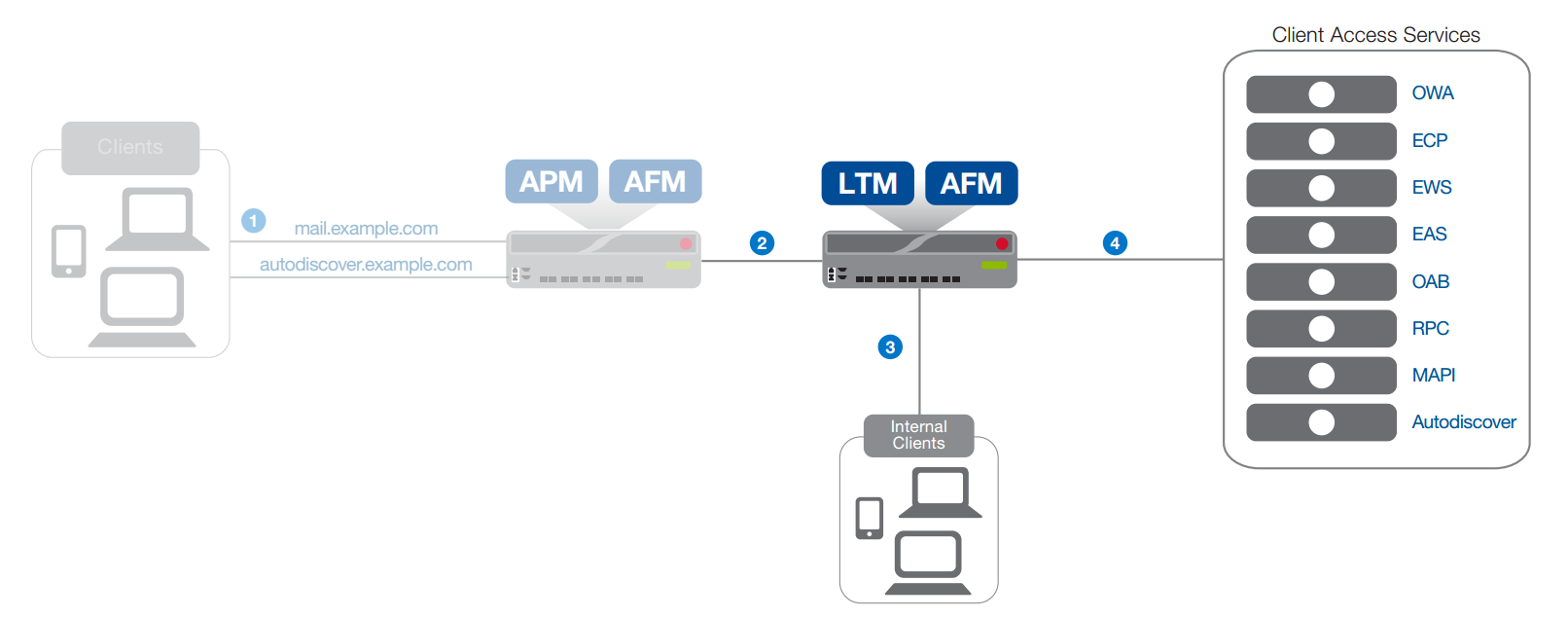

С ростом нагрузки на решение возможны несколько путей его развития. Одним из них является распределение функциональной нагрузки между несколькими устройствами. Данный сценарий может также применяться при последовательном развитии функционала. Схематически данный сценарий изображен на рис. 2 и 3.

В данной части сценария клиентский трафик обрабатывается по следующему алгоритму:

1. Трафик приложений, базирующихся на протоколе HTTP, предварительно обрабатывается на BIG-IP APM (детали обработки см. в следующей части сценария).

2. Устройство BIG-IP c модулем LTM распределяет и оптимизирует HTTP-трафик, полученный от устройства BIG-IP, c модулем APM. Трафик приложений, которые не основываются на протоколе HTTP (RPC, POP3, IMAP4 и т.п.), поступает напрямую на данное устройство.

3. Трафик клиентов, расположенных в локальной вычислительной сети предприятия, также поступает непосредственно на устройство BIG-IP с модулем LTM, где распределяется и оптимизируется.

4. BIG-IP Local Traffic Manager – распределение и оптимизация клиентского трафика, включая трафик таких сервисов как RPC, POP3 и IMAP4, т.е. трафика приложений, которые не базируются на протоколе HTTP.

Рисунок 2

Данная часть общего сценария реализует следующий функционал:

1. Устройство BIG-IP с активированным модулем APM выполняют предварительную авторизацию пользователей при доступе к сервисам Outlook Web App, Outlook Anywhere, ActiveSync и AutoDiscover. Предварительная авторизация может осуществляться только традиционным способом по базе данных пользователей Active Directory или с привлечением механизмов двухфакторной авторизации.

Кроме этого, возможен аудит устройства пользователя, с которого осуществляется доступ, на соответствие корпоративным стандартам.

2. Легитимный трафик авторизованных клиентов отправляется на устройство BIG-IP с модулем LTM с целью дальнейшего распределения и оптимизации.

Рисунок 3

Современные решения кажутся простыми конечным пользователем, но ставят перед администраторами решений комплексные задачи, для решения которых можно использовать массу сценариев, используя продукты как одного, так и нескольких производителей оборудования и разработчиков программного обеспечения. Внедрение таких решений, только на первый взгляд кажется простым и понятным, а на самом деле, сталкивается с массой неявных и неочевидных подзадач, которые могут усложнить последующую эксплуатацию и использование.

Если вас заинтересовало описанное комплексное решение, и вы хотите более подробно ознакомиться с техническими подробностями реализации, или вам интересно ближе познакомиться с продуктовой линейкой F5, будем рады помочь вам в этом. Отправляйте ваши вопросы на адрес f5@comptek.ru

На рынке корпоративных систем одно из лидирующих мест занимает решение Microsoft Exchange, которое уже давно выросло из коротких штанишек, перешагнуло за рамки задач по доставке корреспонденции.

Это не могло не отразиться на сложности продукта и объеме решаемых администраторами задач в ходе внедрения и эксплуатации решения. Некоторые из этих задач мы и постараемся рассмотреть.

Reverse Proxy

12 сентября 2012 года компания Microsoft объявила дату окончания продаж Forefront TMG, а также график окончания сервисной и технической поддержки данного продукта. Несмотря на это, предварительная авторизация и запрет прямого доступа к CAS-серверам все еще является хорошей идеей. Внедрение реверсивного прокси, если у вас еще нет такого, позволит вам организовать безопасный доступ к вашим web-сервисам из публичной сети Интернет. В мире MS Exchange 2013 это OWA, ActiveSync, Exchange Web Services и Outlook Anywhere. Предварительная авторизация позволяет вам быть уверенным в том, что данные от неавторизированного пользователя не доберутся до защищаемой системы. Кроме этого, «хороший» реверсивный прокси поддерживает двухфакторную авторизацию. Так что, если в вашей сети все еще нет реверсивного прокси, возможно, пришло время задуматься над этим. Особенно, учитывая тот факт, что тот же уровень дополнительной безопасности реверсивный прокси может добавить и другим корпоративным Web-приложения, например, таким, как SharePoint или Lync.

Безопасный доступ к OWA

Часто можно услышать такую фразу «Подключение клиентского ПО к серверу происходит по защищенному SSL-соединению». Но спасет ли это от утечки учетных данных пользователя, позволит ли произвести инспекцию передаваемых данных и быть уверенным, что устанавливаемое SSL-соединение из публичной сети действительно надёжно? Как показывает практика, на все заданные вопросы ответ отрицательный – SSL, сам по себе, не может защитить Вас.

Рост числа мобильных устройств и их возможностей, таких как смартфоны и планшеты, способствует росту применения последних для решения сотрудниками компании не только персональных, но и корпоративных задач. При этом устройства по-прежнему остаются персональными, и возможность администрирования состояния данных устройств IT-службами крайне затруднена, если не сказать больше – полностью отсутствует. В таком случае, без инспектирования самого устройства и его взаимодействия с корпоративными приложениями оно становится явно небезопасным.

Кроме этого, не стоит забывать, что OWA позволяет пользователю работать с приложением в условиях отсутствия доступа к сети, что подразумевает хранение содержимого почтовой корреспонденции на мобильном устройстве. Это же является одним из рисков в области обеспечения безопасности.

Распределение трафика

Новые архитектурные решения (консолидация пространства имен, отказ от контроля состояния в CAS и т.д.), применяемые разработчиками в MS Exchange 2013, позволили для принятия решения о распределении пользователей по CAS-серверам использовать информацию, доступную на сетевом уровне, без необходимости анализа данных самого приложения. Однако, данное решение не гарантирует оптимальный выбор как самого CAS, обслуживающего пользователя, так и сервера почтовых ящиков, к которому, в свою очередь, будет обращаться CAS -сервер. Кроме этого, в MS Exchange существует множество служебных web -сервисов, посредством которых осуществляется взаимодействие отдельных компонентов решения (OA, OWA, EAS, EWS, AutoDiscovery и т.д.). Данные сервисы могут использоваться для контроля за состоянием каждой из служб в отдельности. С ростом кластера, на базе которого разворачивается решение MS Exchange как в пределах одного центра обработки данных, так и в распределённых инсталляциях, все вышесказанное приводит к высокой вероятности неоптимального распределения пользовательского трафика между компонентами решения. Например, пользователь, чей почтовый ящик хранится в центре обработки данных А, отправляется на обслуживание CAS -сервером, расположенным в центре обработки данных Б. Кроме этого, методика балансировки нагрузки за счет DNS -сервиса не решает вопросы оперативного исключения из пространства имен, вышедших из строя компонент решения.

Решения F5 Network и их интеграция с решением MS Exchange

Список вышеперечисленных вопросов сформирован на основании консультационных обращений наших партнеров и их заказчиков, которые возникли как в ходе планирования внедрения решений на базе MS Exchange или обновления на новую версию, так и в ходе эксплуатации.

В своих ответах на данные вопросы мы рекомендуем партнерам и заказчикам обратить внимание на продукты компании F5 Networks как на комплексное решение, которое позволяет обеспечить масштабируемость, безопасность и высокую доступность внедрений MS Exchange.

Продуктовая линейка F5 состоит из платформы (BIG-IP/VIPRION) и программного обеспечения (TMOS). В состав платформы входят как виртуальные, так и аппаратные реализации, управляемые единым модульным программным обеспечением. В состав программного обеспечения входят все возможные модули, использование которых регулируется установленной лицензией.

Среди модулей функций, доступных в продуктовой линейке, в данном случае следует отметить:

• Local Traffic Manager (LTM) – высоко доступный и производительный балансировщик нагрузки предоставляющий гибкие алгоритмы и методы распределения.

• Терминация HTTPS-соединений позволяет снизить нагрузку на вычислительные ресурсы CAS-серверов и упрощает управление TLS/SSL-сертификатами в решениях на базе MS Exchange 2010, 2013, а также следующих релизов.

• Access Policy Manager (APM) позволяет организовать предварительную, в том числе и двух факторную, авторизацию пользователей, единую точку однократной авторизации (SSO), контроль за устройствами, с которых осуществляется доступ к сервисам Exchange, базирующимся на протоколе HTTP.

• Функции TCP Express и сжатия данных модуля LTM позволяют учесть характеристики сети передачи данных, через которую осуществляется доступ к приложению, и настроить сетевой стек оптимальным образом, а также уменьшить объем данных, передаваемых по сети.

• Модули GTM и AAM могут быть применены в случаях внедрения географически разнесенного кластера MS Exchange. Модуль GTM предназначен для организации отказоустойчивого, учитывающего географическое положение пользователей, доступа к приложению, а модуль AAM помогает оптимизировать внутренний, служебный трафик между географически разнесенными компонентами решения MS Exchange.

Сценариев кооперативного внедрения F5 и MS Exchange существует множество. Мы бы хотели акцентировать ваше внимание на нескольких самых распространенных схемах.

BIG-IP LTM – балансировка и оптимизация трафика CAS-сервисов

В данном решении оборудование F5 будет использоваться для управления и оптимизации трафика между клиентом и сервисом доступа к приложению. Опционально могут использоваться модули APM и AFM для повышения уровня безопасности. Этот сценарий изображен на рис. 1.

В данном сценарии:

1. Весь клиентский трафик проходит через BIG-IP

2. Опциональные модули, лицензированные и активированные на данном устройстве, позволяют реализовать следующий функционал:

a. BIG-IP Access Policy Manager – предварительная авторизация пользователей при доступе к сервисам Outlook Web App, Outlook Anywhere, ActiveSync и AutoDiscover. Предварительная авторизация может осуществляться только традиционным способом по базе данных пользователей Active Directory или с привлечением механизмов двухфакторной авторизации. Кроме этого, возможен аудит устройства пользователя, с которого осуществляется доступ, на соответствие корпоративным стандартам.

b. BIG-IP Advanced Firewall Manager – высокопроизводительный проксирующий межсетевой экран с контролем за состоянием соединений.

3. BIG-IP Local Traffic Manager – распределение и оптимизация клиентского трафика, включая трафик таких сервисов, как RPC, POP3 и IMAP4, т.е. трафика приложений, которые не базируются на протоколе HTTP.

Рисунок 1

Сценарий с распределением функциональной нагрузки по нескольким устройствам

С ростом нагрузки на решение возможны несколько путей его развития. Одним из них является распределение функциональной нагрузки между несколькими устройствами. Данный сценарий может также применяться при последовательном развитии функционала. Схематически данный сценарий изображен на рис. 2 и 3.

Устройство BIG-IP с модулем LTM распределяет HTTP-трафик доступа к клиентским сервисам после предварительной обработки устройством BIG-IP с активированным модулем APM

В данной части сценария клиентский трафик обрабатывается по следующему алгоритму:

1. Трафик приложений, базирующихся на протоколе HTTP, предварительно обрабатывается на BIG-IP APM (детали обработки см. в следующей части сценария).

2. Устройство BIG-IP c модулем LTM распределяет и оптимизирует HTTP-трафик, полученный от устройства BIG-IP, c модулем APM. Трафик приложений, которые не основываются на протоколе HTTP (RPC, POP3, IMAP4 и т.п.), поступает напрямую на данное устройство.

3. Трафик клиентов, расположенных в локальной вычислительной сети предприятия, также поступает непосредственно на устройство BIG-IP с модулем LTM, где распределяется и оптимизируется.

4. BIG-IP Local Traffic Manager – распределение и оптимизация клиентского трафика, включая трафик таких сервисов как RPC, POP3 и IMAP4, т.е. трафика приложений, которые не базируются на протоколе HTTP.

Рисунок 2

Устройство BIG-IP с активированным модулем APM обеспечивает безопасный удаленный доступ к сервисам

Данная часть общего сценария реализует следующий функционал:

1. Устройство BIG-IP с активированным модулем APM выполняют предварительную авторизацию пользователей при доступе к сервисам Outlook Web App, Outlook Anywhere, ActiveSync и AutoDiscover. Предварительная авторизация может осуществляться только традиционным способом по базе данных пользователей Active Directory или с привлечением механизмов двухфакторной авторизации.

Кроме этого, возможен аудит устройства пользователя, с которого осуществляется доступ, на соответствие корпоративным стандартам.

2. Легитимный трафик авторизованных клиентов отправляется на устройство BIG-IP с модулем LTM с целью дальнейшего распределения и оптимизации.

Рисунок 3

Эпилог

Современные решения кажутся простыми конечным пользователем, но ставят перед администраторами решений комплексные задачи, для решения которых можно использовать массу сценариев, используя продукты как одного, так и нескольких производителей оборудования и разработчиков программного обеспечения. Внедрение таких решений, только на первый взгляд кажется простым и понятным, а на самом деле, сталкивается с массой неявных и неочевидных подзадач, которые могут усложнить последующую эксплуатацию и использование.

Если вас заинтересовало описанное комплексное решение, и вы хотите более подробно ознакомиться с техническими подробностями реализации, или вам интересно ближе познакомиться с продуктовой линейкой F5, будем рады помочь вам в этом. Отправляйте ваши вопросы на адрес f5@comptek.ru

cyreex

У меня есть несколько вопросов по теме:

1. Чем Local Traffic Manager (LTM) принципиально лучше LVS (ipvs)?

2. Терминация HTTPS-соединений VS nginx? Начиная с какого количества активных пользователей почувствуем разницу в производительности?

Размер организации — 10 — 20 тыс. почтовых ящиков.

zup

не автор, но отвечу по теме.

1. у ф5 есть киллер фича iRule — скриптовый язык, который может обрабатывать события с трафиком.

set http_disable 0

switch [string tolower [HTTP::host]] {

«mysite.com» {

virtual mysite.com-https

if { [HTTP::uri] starts_with "/myvpn" } {

set http_disable 1

}

if { [HTTP::uri] starts_with "/isession" } {

set http_disable 1

}

}

«newsite.com» {

virtual newsite.com-https

}

}

}

when HTTP_REQUEST_SEND {

if { $http_disable != 0 } {

HTTP::disable

}

}

zup

cyreex кстати, сколько у вас cas'ов, если не секрет? (если речь о ms exchange, конечно)

cyreex

Два CAS (одна роль).

Mr_well

1. Принципиально лучше во всем кроме цены, надо полагать. Кроме BigIP можно посмотреть на Citrix Netscaler, там тоже есть готовые решения

2. Я честно говоря никогда не сравнивал, возможно для большого количества сессий и будет заметен эффект. Я для себя преимущество вижу в том что сертификат надо обновлять в одном месте, вне зависимости сколько у вас серверов за спиной.

cyreex

1. Дело в том, что пока что LVS показал себя очень хорошо для задачи балансировки нагрузки CAS. Высокая скорость работы, реальные IP в логах (Direct Routing), обеспечение отказоустойчивости, простота и гибкость конфигурирования, чертовски низкое потребление ресурсов. Интересуюсь я потому, что допускаю, что есть кейс, с которым я пока не столкнулся и где мне пригодился бы F5 (или аналог). А пока все работает хорошо, сложно раскрутить начальство на покупку двух (отказоустойчивость нужна) весьма недешевых железок.

2. Сертификат надо обновлять в двух местах. Одна железка хорошо, но надо две. С nginx ситуация аналогична.

zup

>Сертификат надо обновлять в двух местах

в одном. все железки в кластере синхронизируют конфиг и сертификаты в том числе.

вообще, lvs мне показался неплохим решением. надо почитать.

и health checking в нем присутствует.

misyurenkoag

В F5 heatlh checking это вторая «киллер фича» (хотя я и не люблю всяких «киллеров и убивцев», но раз про iRule так написали, продолжу в том же стиле).

Кроме, и так большого кол-ва мониторов/пробников, как на сетевом уровне, так и на уровне приложения (DB, SMTP/IMAP, очень гибки HTTP, SNMP, WMI и еще куча еще чего, не столь ходового, что сразу и не вспомнишь), никто не мешает создать свой пробник…

Mr_well

1. Обычно BigIP используется для всего окружения, не только какого-то конкретного решения. Им можно же не только веб трафик нагрузуить. F5 дает возможность триальную версию погонять, со всеми фичами из LTM и APM, но с ограничениями по скорости.

misyurenkoag

Добрый день!

1. LTM vs IPVS, тут всё просто, LTM L4-L7 switch (в терминах IPVS), IPVS — L4. Кроме этого, LTM это full proxy

так что, на клиентской стороне и серверной могут быть использованы не только разные функции оптимизации TCP, HTTP трафика,

но и разные протоколы ipv4<>ipv6, http/2 <> http.

2. Если сугубо задачу терминации SSL то в BIP-IP Virtual Edition от nginx принципиально ничем, если аппаратные — то отдельным «криптопроцессором», что позволяет безболезненно для серверов переехать на 4K ключи.

zup

тема ф5 мне достаточно близка и интересна.

хотелось бы увидеть более технические статьи с живыми примерами — с теми же айрулами, варианты защиты инфраструктуры и нестандартные внедрения.

kermitos

Спасибо за интерес. Мы постараемся в будущем подкреплять его интересными публикациями, в первую очередь техническими. Ведь продукт F5 действительно очень интересный, а осведомленность о нем, даже среди специалистов, не высокая. Мы всерьез намереваемся изменить такую ситуацию.