На фоне пандемии коронавируса возникает ощущение того, что параллельно с ней вспыхнула не менее масштабная цифровая эпидемия [1]. Темпы роста числа фишинговых сайтов, спама, мошеннических ресурсов, малвари и тому подобной вредоносной активности вызывают серьезные опасения. О размахе творящегося беспредела говорит новость о том, что «вымогатели обещают не атаковать медицинские учреждения» [2]. Да, именно так: те, кто во время пандемии стоит на защите жизни и здоровья людей, также подвергаются атакам вредоносного программного обеспечения, как это было в Чехии, где шифровальщик-вымогатель CoViper нарушил работу нескольких больниц [3].

Возникает желание понять, что представляют собой вымогатели, эксплуатирующие коронавирусную тематику и почему они так быстро появляются. В сети были найдены образцы вредоносного ПО – CoViper и CoronaVirus, которые атаковали множество компьютеров, в том числе в государственных больницах и медицинских центрах.

Оба этих исполняемых файла имеют формат Portable Executable, что говорит о том, что они нацелены на Windows. Также они скомпилированы под x86. Примечательно, что они очень похожи друг на друга, только CoViper написан на Delphi, о чем свидетельствует дата компиляции 19 июня 1992 года и имена секций, а CoronaVirus на С. Оба представители шифровальщиков.

Шифровальщики-вымогатели или ransomware представляют собой программы, которые, попадая на компьютер жертвы, шифруют пользовательские файлы, нарушают нормальный процесс загрузки операционной системы и информируют пользователя о том, что для расшифровки ему нужно заплатить злоумышленникам.

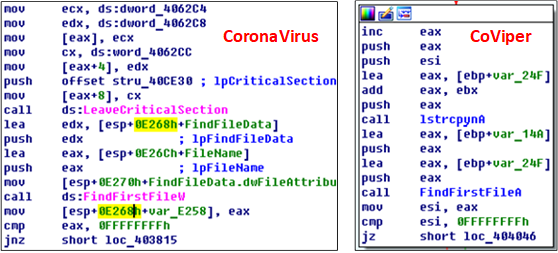

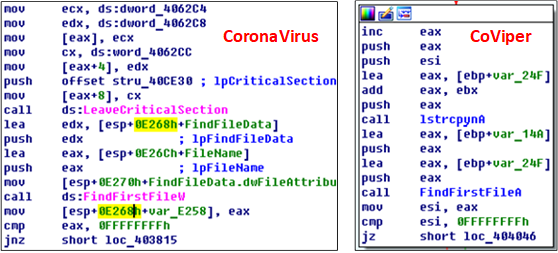

После запуска программы ищут пользовательские файлы на компьютере и шифруют их. Поиск они выполняют стандартными API функциями, примеры использования которых можно легко найти на MSDN [4].

Рис.1 Поиск пользовательских файлов

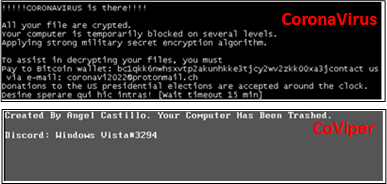

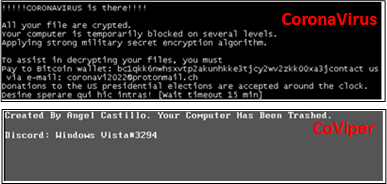

Через некоторое время они перезагружают компьютер и выводят подобное сообщение о блокировке компьютера.

Рис.2 Сообщение о блокировке

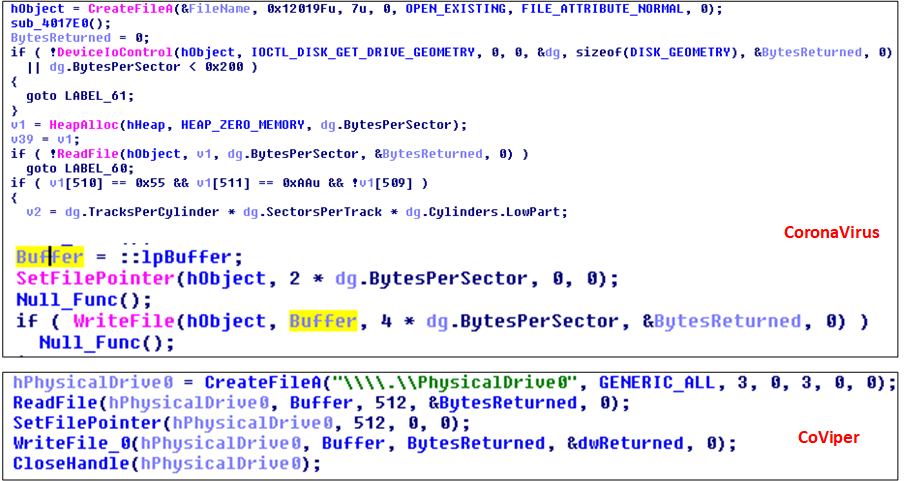

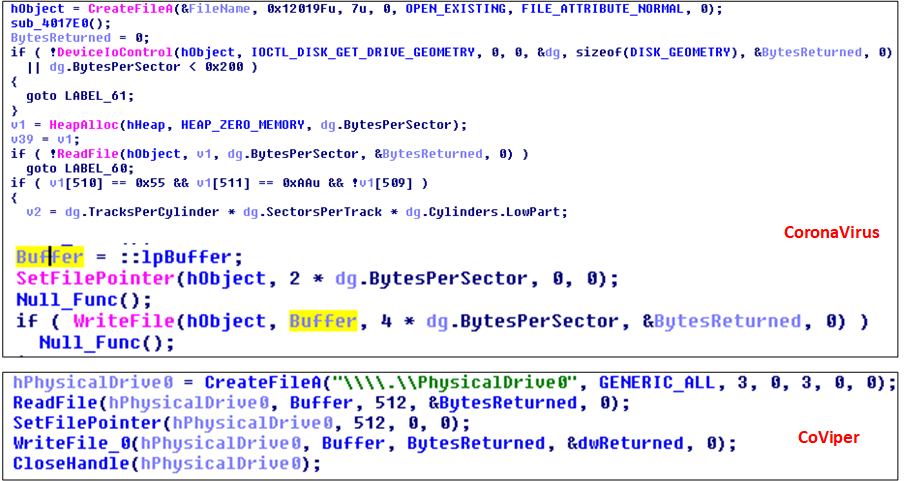

Для нарушения процесса загрузки операционной системы шифровальщики используют нехитрый прием модификации загрузочной записи (MBR) [5] с помощью API Windows.

Рис.3 Модификация загрузочной записи

Такой способ вывода компьютера используют многие другие шифровальщики SmartRansom, Maze, ONI Ransomware, Bioskits, MBRlock Ransomware, HDDCryptor Ransomware, RedBoot, UselessDisk. Реализация перезаписи MBR доступна широкой публике с появлением в сети исходных кодов таких программ как MBR Locker. В подтверждение этому на GitHub [6] можно найти огромное число репозиториев с исходным кодом или готовыми проектами под Visual Studio.

Скомпилировав этот код c GitHub [7], получается программа, которая выводит компьютер пользователя из строя за несколько секунд. И на сборку ее нужно минут пять или десять.

Получается, чтобы собрать вредоносную малварь не нужно обладать большими навыками или средствами, это может сделать кто угодно и где угодно. Код свободно гуляет в сети и может спокойно размножаться в подобных программах. Меня это заставляет задуматься. Это серьезная проблема, которая требует вмешательства и принятия определенных мер.

Возникает желание понять, что представляют собой вымогатели, эксплуатирующие коронавирусную тематику и почему они так быстро появляются. В сети были найдены образцы вредоносного ПО – CoViper и CoronaVirus, которые атаковали множество компьютеров, в том числе в государственных больницах и медицинских центрах.

Оба этих исполняемых файла имеют формат Portable Executable, что говорит о том, что они нацелены на Windows. Также они скомпилированы под x86. Примечательно, что они очень похожи друг на друга, только CoViper написан на Delphi, о чем свидетельствует дата компиляции 19 июня 1992 года и имена секций, а CoronaVirus на С. Оба представители шифровальщиков.

Шифровальщики-вымогатели или ransomware представляют собой программы, которые, попадая на компьютер жертвы, шифруют пользовательские файлы, нарушают нормальный процесс загрузки операционной системы и информируют пользователя о том, что для расшифровки ему нужно заплатить злоумышленникам.

После запуска программы ищут пользовательские файлы на компьютере и шифруют их. Поиск они выполняют стандартными API функциями, примеры использования которых можно легко найти на MSDN [4].

Рис.1 Поиск пользовательских файлов

Через некоторое время они перезагружают компьютер и выводят подобное сообщение о блокировке компьютера.

Рис.2 Сообщение о блокировке

Для нарушения процесса загрузки операционной системы шифровальщики используют нехитрый прием модификации загрузочной записи (MBR) [5] с помощью API Windows.

Рис.3 Модификация загрузочной записи

Такой способ вывода компьютера используют многие другие шифровальщики SmartRansom, Maze, ONI Ransomware, Bioskits, MBRlock Ransomware, HDDCryptor Ransomware, RedBoot, UselessDisk. Реализация перезаписи MBR доступна широкой публике с появлением в сети исходных кодов таких программ как MBR Locker. В подтверждение этому на GitHub [6] можно найти огромное число репозиториев с исходным кодом или готовыми проектами под Visual Studio.

Скомпилировав этот код c GitHub [7], получается программа, которая выводит компьютер пользователя из строя за несколько секунд. И на сборку ее нужно минут пять или десять.

Получается, чтобы собрать вредоносную малварь не нужно обладать большими навыками или средствами, это может сделать кто угодно и где угодно. Код свободно гуляет в сети и может спокойно размножаться в подобных программах. Меня это заставляет задуматься. Это серьезная проблема, которая требует вмешательства и принятия определенных мер.

vilgeforce

Хэшей нет…

Delphi, кстати, куда как надежнее опознавать по характерным данным около точки входа или по первой секции, а не по дате компиляции или именам секции. И то и другое легко меняется

IT-Spezza Автор

Вместо хэшей ссылка на образцы, пароль стандартный

yadi.sk/d/ftUA8ypszYOrKA

yadi.sk/d/rARGY76WqM4k2w

teecat

Убрали бы от греха. Чистая 273 УК — распространение вредоносного ПО

IT-Spezza Автор

Зачем менять дату компиляции на ту, которая указывает Delphi? Если бы ее затерли, тогда ладно, но она осталась. Чем не флаг. В ресурсах файла также характерные структуры PACKAGEINFO и DVCLAL