В пятницу 4 сентября специалисты «Лаборатории Касперского» опубликовали отчет (расширенная версия в PDF) об атаках на системы дистанционного обучения.

Тема более чем актуальная: во II квартале миллионы школьников и студентов вынужденно перешли на онлайн-занятия. Соответственно выросло и количество атак как на пользователей платформ для дистанционного обучения, так и на сами платформы. В исследовании «Лаборатории Касперского» невозможно отделить сугубо образовательные сервисы от систем конференц-связи широкого профиля, поэтому отчет также дает представление об атаках на такие платформы, как Zoom и Google Meet.

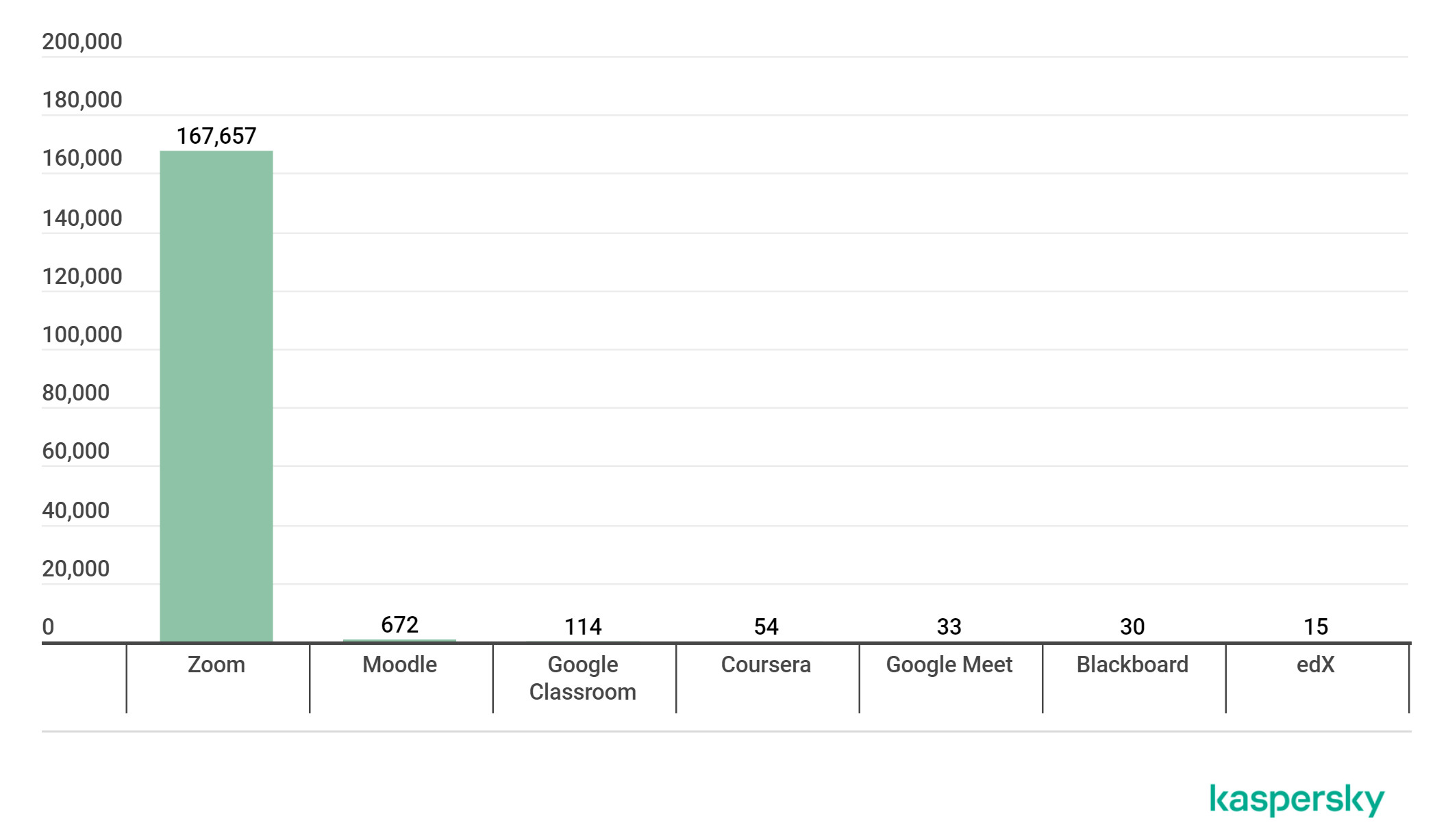

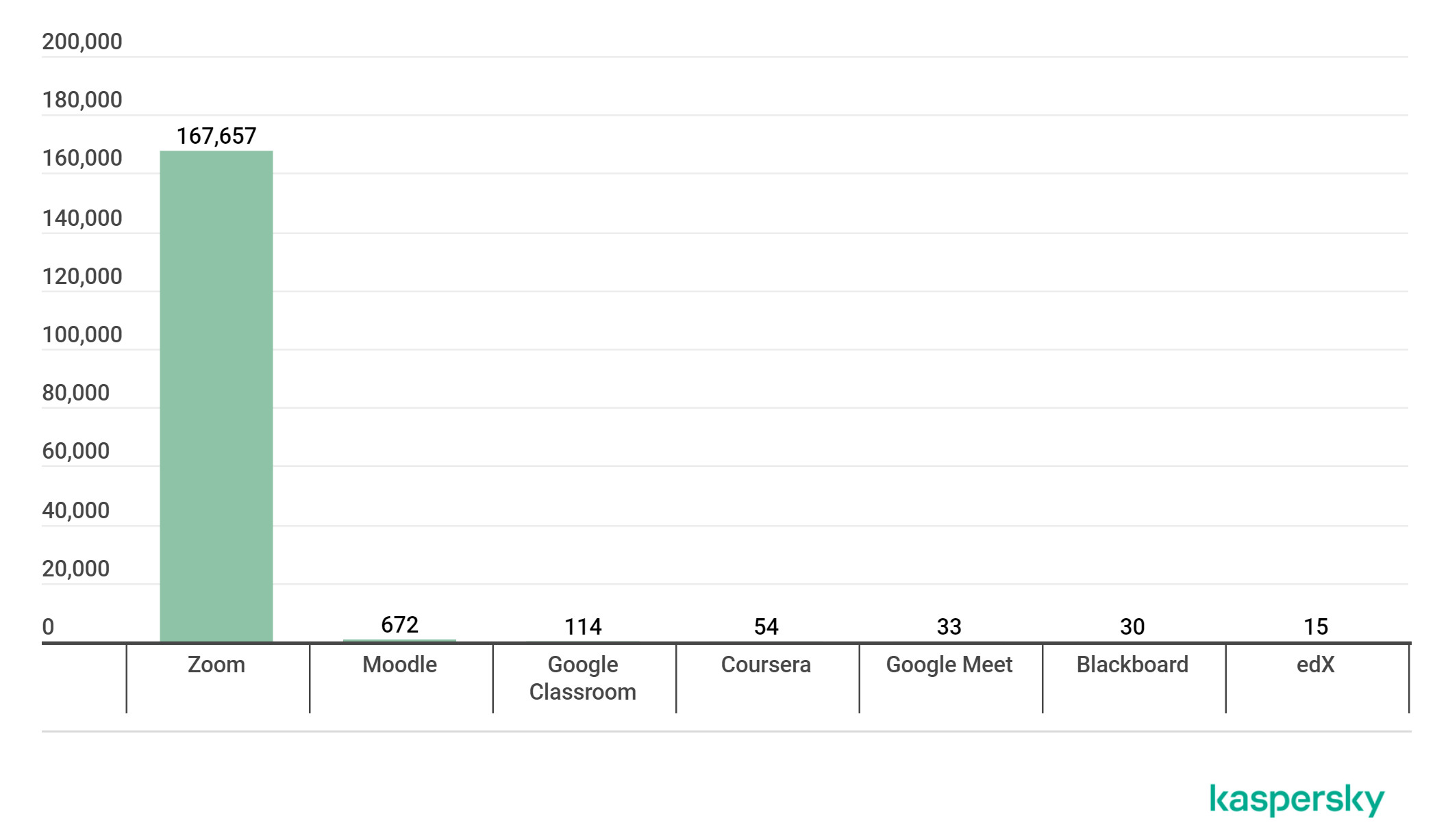

Помимо платформ Zoom и Google специалисты «Лаборатории Касперского» изучали Moodle, Coursera, Blackboard и другие образовательные сервисы. На графике выше проблема показана под интересным углом: это количество заблокированных вредоносных программ, попавших на компьютеры пользователей под видом софта для конкретного сервиса.

Zoom со своим абсолютным лидерством ломает график — количество атак на его пользователей за первое полугодие 2020-го выросло в 1400 раз. Помимо этого, число DDoS-атак на сами сервисы стало в пять раз больше. Значительно выросло и число попыток фишинга паролей для доступа к конференц-связи и учебным программам.

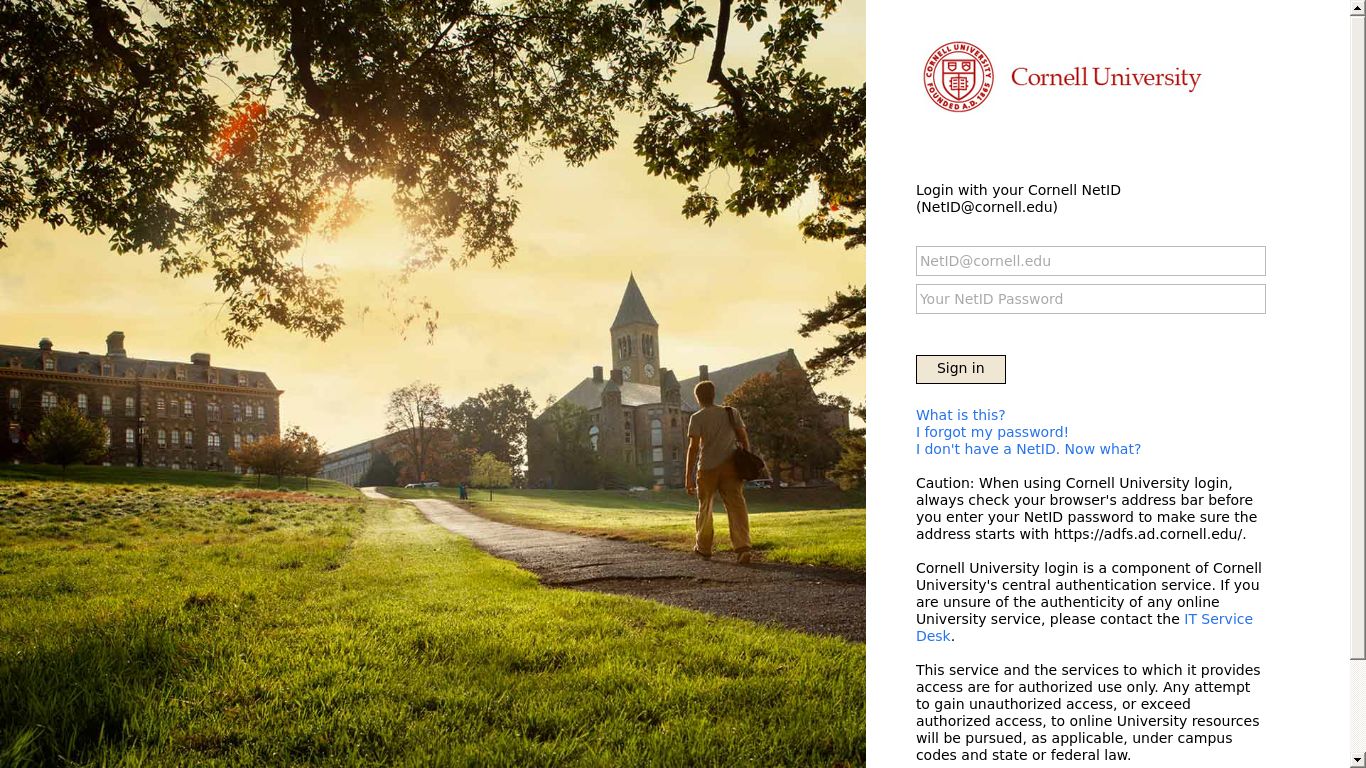

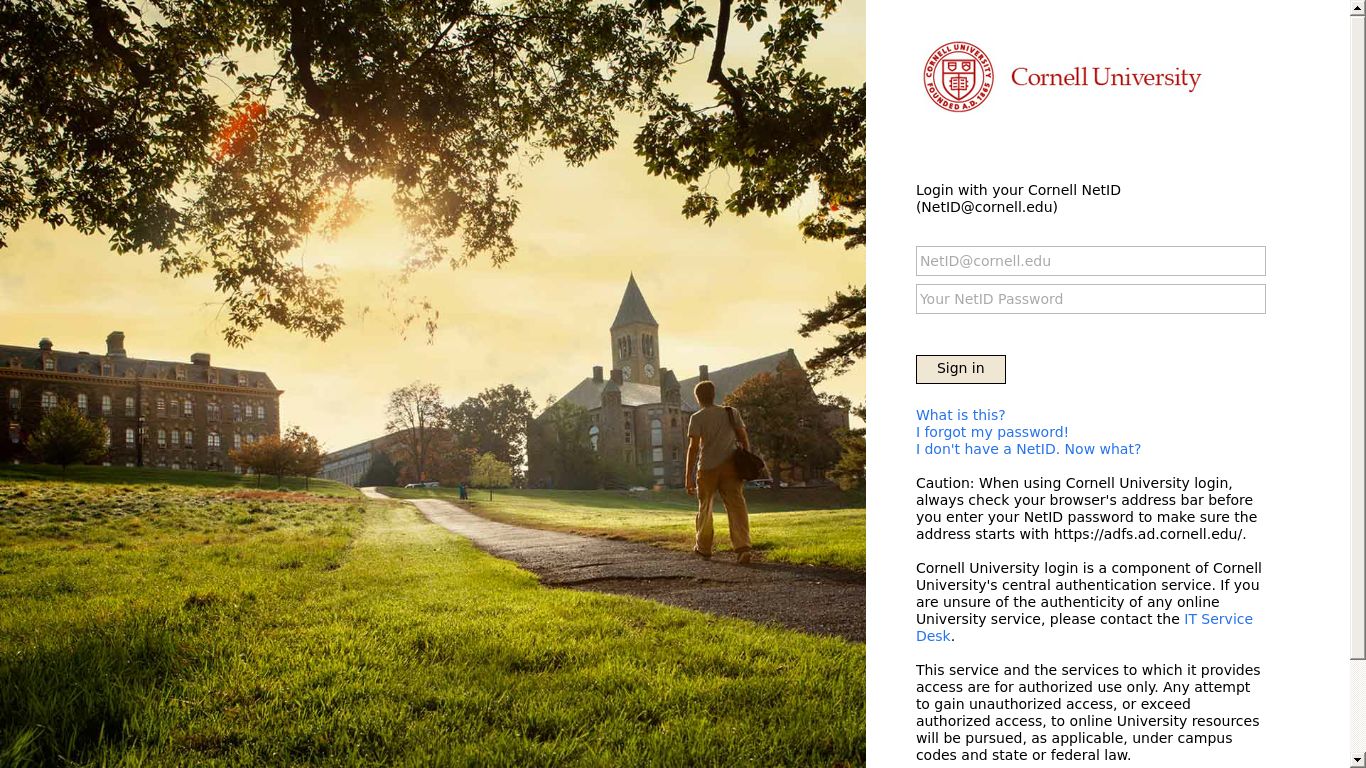

Чаще всего поддельные клиенты Zoom устанавливают на компьютеры жертв рекламное ПО, но есть шансы получить троян или бэкдор. Злоумышленникам для атаки даже не обязательно использовать вредоносное ПО. В исследовании приводятся примеры правдоподобных фишинговых страниц, в том числе для проприетарных онлайновых платформ крупных университетов.

Приведенные в полной версии отчета свидетельства университетских преподавателей показывают, что само по себе использование онлайновых платформ — непростая задача. Не говоря уже о растущих рисках для безопасности учеников, преподавателей и образовательных учреждений в принципе.

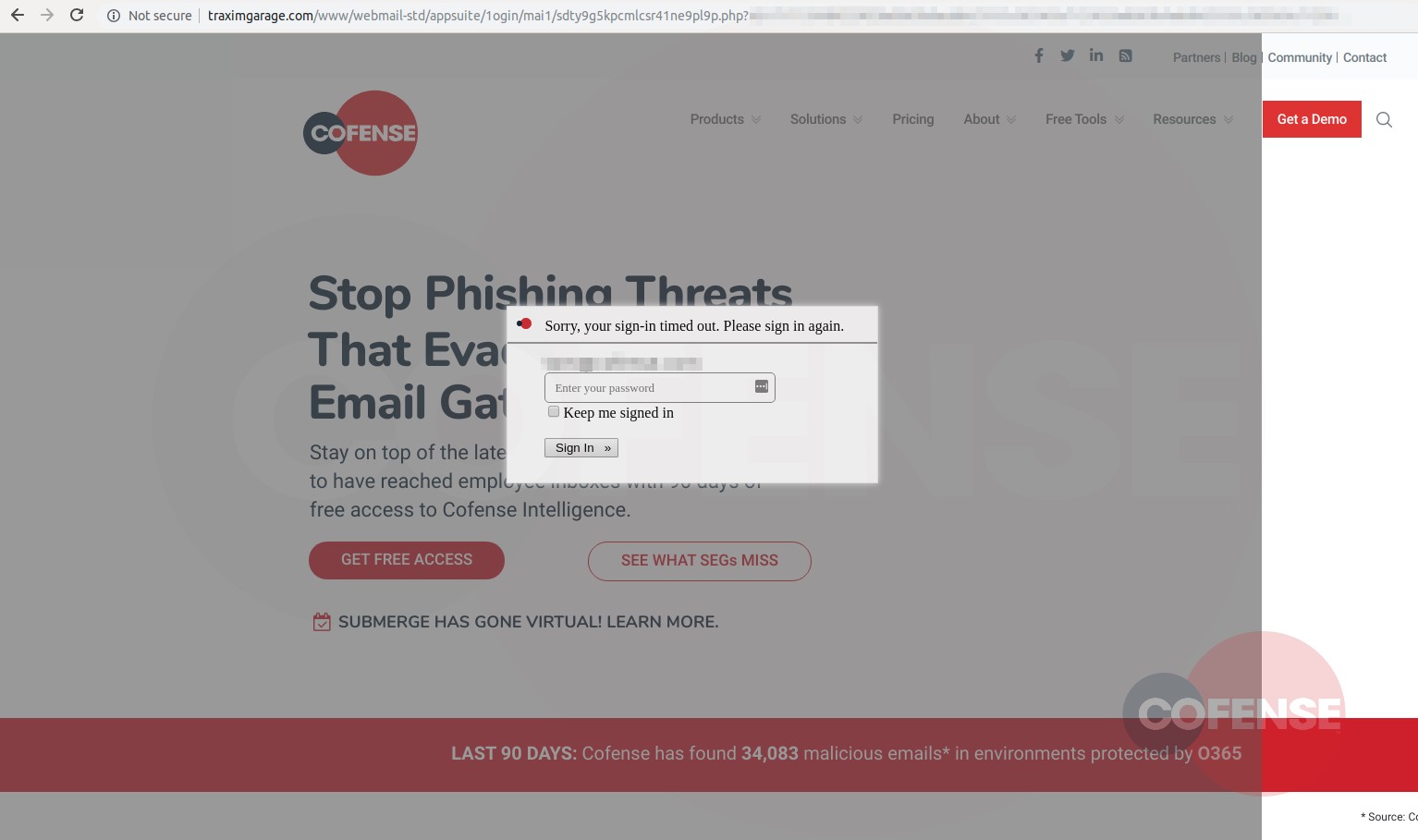

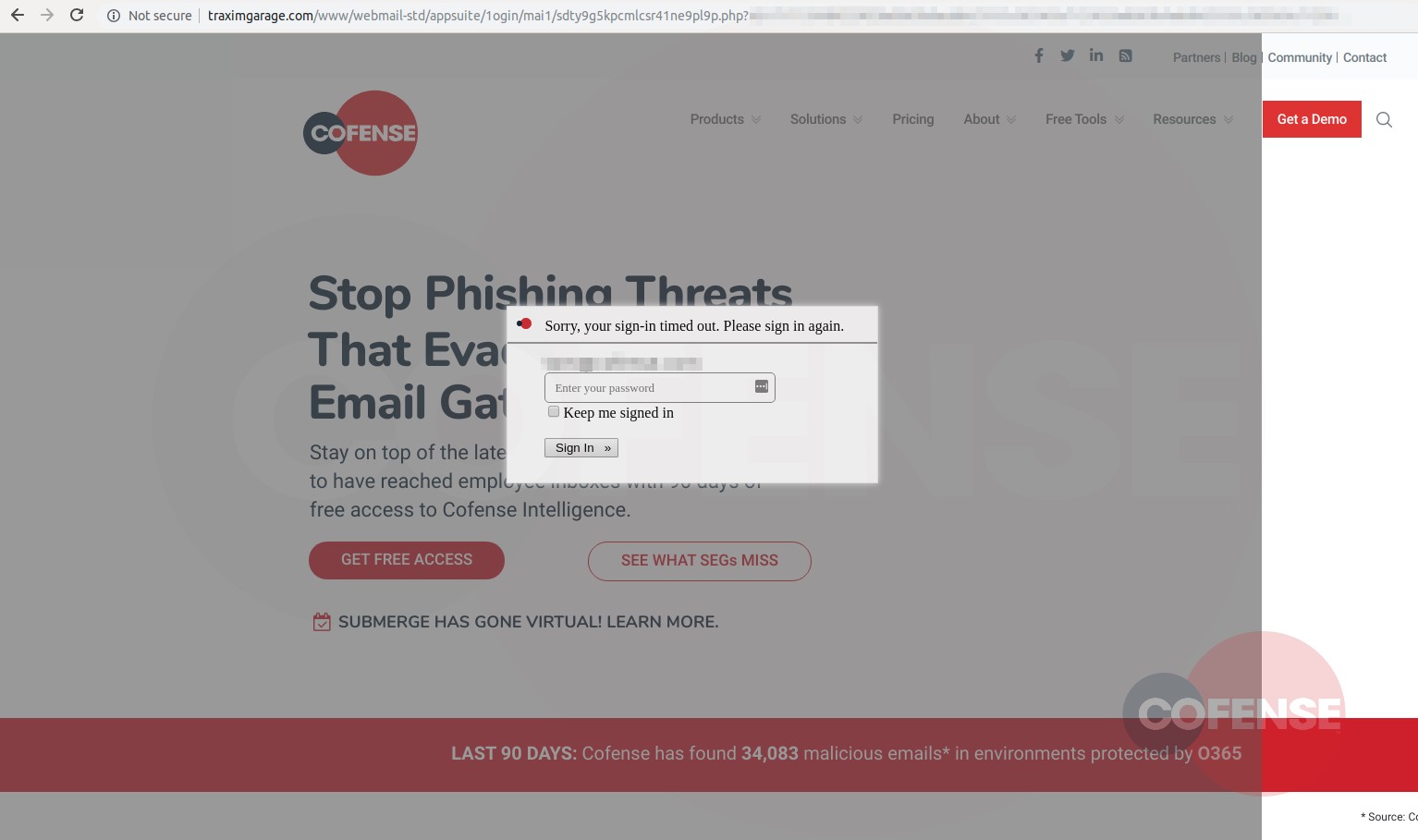

В канву креативного фишинга хорошо ложится исследование компании Cofense. Они обнаружили чуть более правдоподобный, чем обычно, метод кражи паролей к корпоративной почте, использующей облачную систему (как правило, на базе Office 365). Атака начинается с традиционного поддельного письма со ссылкой, но по клику по ней открывается фишинговая страница, где на фоне подгружается реальный сайт организации. В некоторых случаях e-mail потенциальной жертвы уже подставлен в поле для ввода.

Модераторы Apple случайно «одобрили» навязчивый рекламный софт Shlayer для запуска на компьютерах под управлением macOS (см. также новость на Хабре). Кроме того, из магазина приложений Google Play недавно удалили шесть программ со шпионом Joker.

Кибергруппировка Magecart, специализирующаяся на краже данных кредитных карт после атаки на интернет-магазины, начала использовать в качестве канала связи с командным сервером мессенджер Telegram.

Представители Microsoft анонсировали сервис Video Authenticator для борьбы с дипфейками. Конечным пользователям он не будет доступен напрямую — по крайней мере, в анонсе про это ни слова. Сервис натренирован на датасете DeepFake Detection Challengе. Недавний конкурс алгоритмов на базе этого же датасета показал средние результаты — передовые разработки определяли максимум 65% подделок.

В WordPress-плагине File Manager, набравшем 700 тысяч установок, закрыли уязвимость, но атаки на непропатченные страницы продолжаются.

В мессенджере WhatsApp закрыли шесть уязвимостей. Новость об этом появилась на новом сайте, где разработчики Facebook планируют и далее раскрывать подобную информацию. Одна из уязвимостей позволяет узнать IP-адрес пользователя — нужно лишь отправить подготовленный стикер, который начнет загрузку картинки с произвольного сайта.

В мессенджере Cisco Jabber нашлась критическая уязвимость, позволяющая выполнить произвольный код на компьютере жертвы через отправку специального сообщения.

Компания Google увеличивает бюджет программы bug bounty, которая должна ответить на вопрос: «Как злоумышленники могут использовать сервисы Google во вред?». Почта, Формы, Диск и другие решения корпорации регулярно используются для рассылки спама и распространения вредоносного ПО.

Тема более чем актуальная: во II квартале миллионы школьников и студентов вынужденно перешли на онлайн-занятия. Соответственно выросло и количество атак как на пользователей платформ для дистанционного обучения, так и на сами платформы. В исследовании «Лаборатории Касперского» невозможно отделить сугубо образовательные сервисы от систем конференц-связи широкого профиля, поэтому отчет также дает представление об атаках на такие платформы, как Zoom и Google Meet.

Помимо платформ Zoom и Google специалисты «Лаборатории Касперского» изучали Moodle, Coursera, Blackboard и другие образовательные сервисы. На графике выше проблема показана под интересным углом: это количество заблокированных вредоносных программ, попавших на компьютеры пользователей под видом софта для конкретного сервиса.

Zoom со своим абсолютным лидерством ломает график — количество атак на его пользователей за первое полугодие 2020-го выросло в 1400 раз. Помимо этого, число DDoS-атак на сами сервисы стало в пять раз больше. Значительно выросло и число попыток фишинга паролей для доступа к конференц-связи и учебным программам.

Чаще всего поддельные клиенты Zoom устанавливают на компьютеры жертв рекламное ПО, но есть шансы получить троян или бэкдор. Злоумышленникам для атаки даже не обязательно использовать вредоносное ПО. В исследовании приводятся примеры правдоподобных фишинговых страниц, в том числе для проприетарных онлайновых платформ крупных университетов.

Приведенные в полной версии отчета свидетельства университетских преподавателей показывают, что само по себе использование онлайновых платформ — непростая задача. Не говоря уже о растущих рисках для безопасности учеников, преподавателей и образовательных учреждений в принципе.

Что еще произошло

В канву креативного фишинга хорошо ложится исследование компании Cofense. Они обнаружили чуть более правдоподобный, чем обычно, метод кражи паролей к корпоративной почте, использующей облачную систему (как правило, на базе Office 365). Атака начинается с традиционного поддельного письма со ссылкой, но по клику по ней открывается фишинговая страница, где на фоне подгружается реальный сайт организации. В некоторых случаях e-mail потенциальной жертвы уже подставлен в поле для ввода.

Модераторы Apple случайно «одобрили» навязчивый рекламный софт Shlayer для запуска на компьютерах под управлением macOS (см. также новость на Хабре). Кроме того, из магазина приложений Google Play недавно удалили шесть программ со шпионом Joker.

Кибергруппировка Magecart, специализирующаяся на краже данных кредитных карт после атаки на интернет-магазины, начала использовать в качестве канала связи с командным сервером мессенджер Telegram.

Представители Microsoft анонсировали сервис Video Authenticator для борьбы с дипфейками. Конечным пользователям он не будет доступен напрямую — по крайней мере, в анонсе про это ни слова. Сервис натренирован на датасете DeepFake Detection Challengе. Недавний конкурс алгоритмов на базе этого же датасета показал средние результаты — передовые разработки определяли максимум 65% подделок.

В WordPress-плагине File Manager, набравшем 700 тысяч установок, закрыли уязвимость, но атаки на непропатченные страницы продолжаются.

В мессенджере WhatsApp закрыли шесть уязвимостей. Новость об этом появилась на новом сайте, где разработчики Facebook планируют и далее раскрывать подобную информацию. Одна из уязвимостей позволяет узнать IP-адрес пользователя — нужно лишь отправить подготовленный стикер, который начнет загрузку картинки с произвольного сайта.

В мессенджере Cisco Jabber нашлась критическая уязвимость, позволяющая выполнить произвольный код на компьютере жертвы через отправку специального сообщения.

Компания Google увеличивает бюджет программы bug bounty, которая должна ответить на вопрос: «Как злоумышленники могут использовать сервисы Google во вред?». Почта, Формы, Диск и другие решения корпорации регулярно используются для рассылки спама и распространения вредоносного ПО.