Intel vPro, платформу удаленного управления и администрирования (хотя этим ее функционал не ограничивается), трудно назвать новинкой – скорее, наоборот. Вот уже без малого 15 лет она трудится в миллионах и миллионах ноутбуков по всему миру, облегчая жизнь и увеличивая производительность труда их владельцев. Однако это совсем не означает, что о ней не стоит писать в блоге, тем более что последний раз мы касались данной темы аж в 2012 году. Итак, когда нужно применять vPro, а когда не очень, за счет чего сейчас его использовать стало проще, чем когда бы то ни было и причем здесь коронавирус – обо всем этом читайте ниже.

Безопасность прежде всего

Начнем с начала. Что представляет из себя платформа vPro? Это совокупность трех аппаратно-программных компонентов:

- Специальных процессоров Intel i5/i7/i9/Xeon из семейства vPro;

- Чипсетов, а точнее, контроллеров Platform Controller Hub (PCH), внутри которых реализована подсистема аппаратных функций управления и безопасности Intel Converged Security and Management Engine (CSME);

- Контроллеров Ethernet и Wi-Fi с поддержкой сетевой технологии Active Management Technology (AMT), являющейся частью CSME.

Аппаратные и программные компоненты Intel vPro

Все эти компоненты объединенными усилиями создают внутри хост-системы отдельную сущность, работающую параллельно с основной и практически независимо от нее – в этом суть технологии AMT, Active Management Technology. С помощью AMT можно удаленно включить ноутбук, загрузить его со штатного системного раздела либо с другого загрузочного образа, обновить программные компоненты и прошивки устройств и вообще сделать все, что угодно посредством KVM. Когда операционная система загружена и нормально работает, можно воспользоваться услугами программы-агента, работающей как сервис Windows.

Как мы видим, Intel vPro позволяет получить практически полный контроль над удаленным компьютером. Звучит небезопасно, не так ли? Именно поэтому вопросам безопасности в vPro уделено особое внимание. Начать с того, что по умолчанию платформа vPro всегда отключена, а ее настройки в BIOS защищены отдельным паролем. Кроме того, в любом случае, когда к вам подключается удаленный администратор, вы видите веселые полосочки, бегающие по краю дисплея и специальный значок в углу. Не заметить их невозможно, отключить каким-либо образом тоже. Это первые линии обороны vPro, но далеко не последние.

Возможности KVM vPro

Каким образом настраивается vPro на ноутбуке? Самый простой, хотя и несколько утомительный способ – через тот же BIOS либо с помощью флешки, на которой записан специальный файл. Так же просто можно это сделать, установив на компьютере программу-агента – нужны лишь админские права. Правда, в последнем случае для удаленного подключение потребуется явное согласие пользователя – он должен сообщить числовой код сессии, появляющийся у него на дисплее. Однако все преимущества vPro вырисовываются в полной рост только при централизованном им управлении в рамках корпоративной IT-инфраструктуры. И здесь мы вплотную подошли к вопросу, какое ПО умеет использовать vPro.

EMA – наше все

Крутая технология – это хорошо, но недостаточно. Нужны средства для претворения ее в жизнь. Понимая деликатность вопроса, Intel сама занималась реализацией программной обвязки для vPro, обеспечивая должный уровень их безопасности. Так были созданы Intel Setup and Configuration Software (SCS) для инициализации и настройки vPro, а также Intel Manageability Commander (IMC) для ее непосредственного использования. Программы получились продвинутые, как с точки зрения собственного функционала, так и принимая в расчет их интеграцию с корпоративной IT-средой, в первую очередь Active Directory и средствами Microsoft System Center Configuration Manager. Однако обратной стороной крутизны оказалась сложность их использования и перегруженность функционала для решения простых типовых задач. Это препятствовало широкому распространению платформы.

Сравнение функционала ПО, использующего Intel vPro

Далее произошли два важных события. Первое – один из ведущих разработчиков Intel vPro создал проект MeshCentral/ MeshCommander, в котором реализовал возможности удаленного управления vPro в рамках Open Source инициативы. Проект продолжает активно развиваться, в том числе силами компании Intel, он исповедует несколько другую идеологию, нежели фирменные утилиты и в целом идет своей дорогой.

Второе событие – в прошлом году увидела свет принципиально новая программа Intel для реализации функционал vPro, названная Intel Endpoint Management Assistant (EMA). При ее создании был учтен опыт разработки предыдущих продуктов. Принципиальная особенность ЕМА – простота в использовании; сейчас, в стадии первой версии, в ней реализован базовый функционал управления vPro, со временем она приобретет весь функционал, доступный в SCS и IMC, в структурированной, удобной в использовании форме.

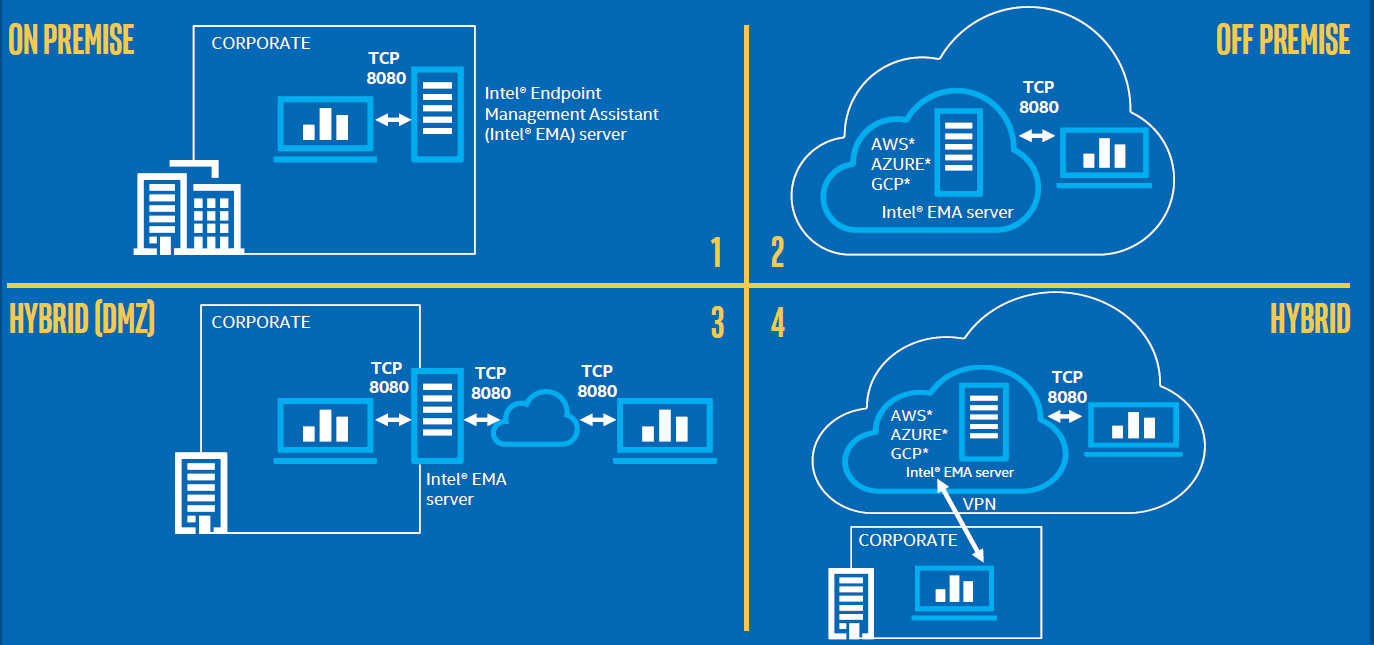

Варианты внедрения сервера ЕМА

ЕМА представляет из себя универсальное средство управления корпоративной vPro-инфраструктурой организации. Оно разворачивается на базе Windows-сервера внутри корпоративной сети, в DMZ-сегменте либо снаружи на облачном сервисе. Основные требования для функционирования ЕМА таковы:

- Сервер – Microsoft Windows Server 2012+, Microsoft SQL Server 2012+, IIS 7+;

- Клиент – Microsoft Windows 7 & 10, процессор Intel Core vPro Gen 6+.

Отметим, что для активации АМТ для подключения без участия пользователя, при помощи произвольно генерируемых кодов, требуется TLS-PKI сертификат, причем не абы кем подписанный – список доверенных удостоверяющих центров прилагается. Таким образом в глазах vPro легитимизируется используемый корпоративный домен – к слову сказать, это единственный непосредственный денежный расход, который понесет организация при внедрении ЕМА.

Выставка достижений и возможностей

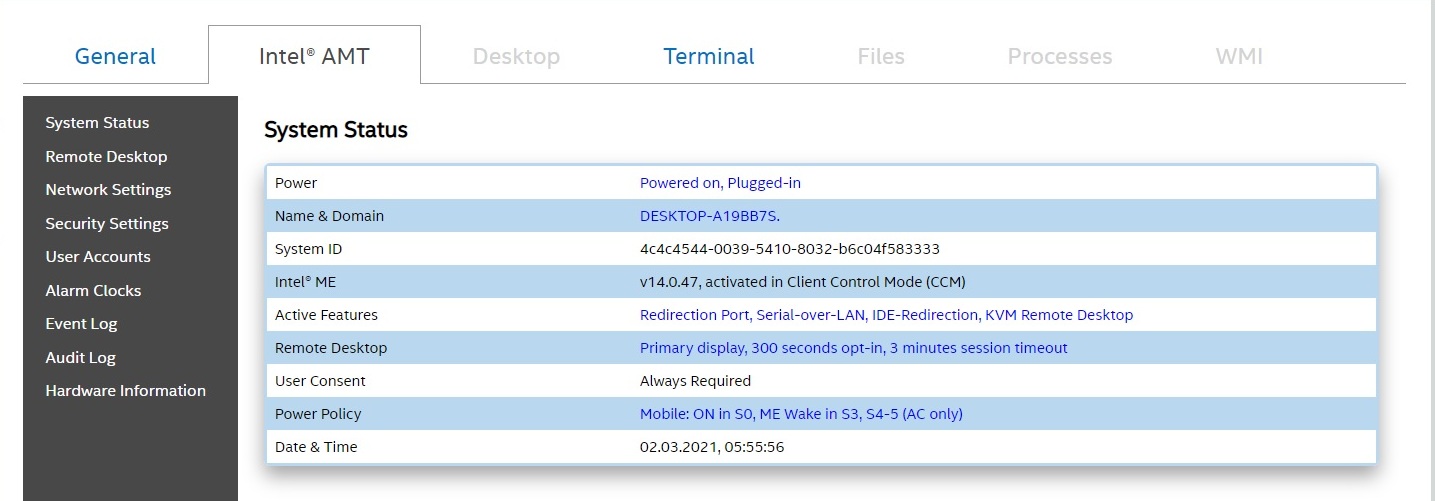

Давайте с помощью интерфейса ЕМА еще раз пройдемся по основным возможностям vPro с точки зрения управления удаленным ПК.

Итак, мы подключаемся к компьютеру. Он находится в спящем режиме, доступны только функции технологии AMT – как мы помним, они не зависят от состояния хост-системы. В этом режиме мы можем разбудить ноутбук, зайти к нему в BIOS, загрузить с образа флешки на сервере. О смысле волшебных букв CIRA мы поговорим чуть позже.

Мы включили ноутбук и пытаемся подключиться к нему через KVM AMT. Система просит нас ввести цифровой код, который в этот момент показывается на удаленном ПК. Если код окажется верным, вы получаете доступ, а на ПК начинают бегать веселые полоски по краям, от которых несколько разбегаются глаза. Но vPro не позиционируется как средство для удаленной работы, это технология оказания срочной техподдержки, и вопросы безопасности у нее на первом месте.

После загрузки ОС через агент ЕМА становится доступным целый ряд сервисов – удаленный рабочий стол, доступ к процессам, файловой системе. Через интерфейс Windows Management Instrumentation (WMI) можно послать команду Windows либо получить значение переменной. Еще раз подчеркнем, что агент ЕМА – это сервис Windows, для него не требуется функционал АМТ, то есть он будет работать на любом компьютере.

Терминала у vPro тоже два. Терминал клиента ЕМА предлагает консоль с рядом административных команд, а также может перейти в режим командной строки Windows. Терминал AMT предоставляет доступ к COM-порту системы и готов обмениваться данными с любым сервисом, висящем на этом порту.

Ну вот, проблема решена, пользователь счастлив. Отключаемся.

Ковид диктует свои условия

В заключении поговорим о реалиях нынешнего дня – они заставляют по-новому посмотреть на уже существующий функционал и изыскивать новый. Никто не будет спорить: в наше безумное время изменяться приходится всем и всему.

Год назад весь корпоративный мир ушел на удаленку. Помимо всего прочего, это добавило проблем внутренней техподдержке – из уютной локальной зоны пользователи переместились кто куда, в публичные и домашние сети. А раз так, сервер ЕМА потерял связь с клиентами, оказавшимися за NAT или файерволлами. На уровне агента установить исходящую связь с сервером не проблема, но как быть с AMT, работающей при выключенном ПК?

Схема работы Client Initiated Remote Access (CIRA)

Решением стал Client Initiated Remote Access (CIRA) – технология, появившаяся не сегодня, но получившая в последний год второе рождение. Ее сущность показана на рисунке. Ноутбук устанавливает TLS-соединение с сервером, как на уровне как ОС, так и АМТ. То есть, получается, ноутбук, будучи наполовину выключенным, инициирует TLS соединение на удаленный сервер и поддерживает его рабочее состояние. Кто после этого скажет, что он заснул?

Intel vPro – это мощное и эффективное средство удаленной поддержки пользователей. Однако оно не является «серебряной пулей» для решения всех подряд проблем или панацеей от всех бед. Вопрос о том, какого рода средство внедрять в той или иной компании, должен быть тщательно взвешен с финансовой, организационной и, я бы сказал, идеологической точки зрения. Мы решили вам напомнить о vPro – технологии, в которую Intel вложила много сил и времени. Возможно, это то, что вам нужно.

Anrikigai

green16

Это ещё пол беды. А когда вы всё настроите и узнаете, что KVM AMT работает только если подключён монитор… Ну и KVM AMT работает только через приложение. По сути через вэб интерфейс можно только выключить, включить и перезагрузить устройство

Anrikigai

Если это обходится копейки, перезагрузить сервер в соседней комнате удаленно — это удобно, пусть будет.

Про «Только подключен монитор» — ну точно, видел на али кучу заглушек HDMI, эмулирующих монитор… Извращение by design

В общем, хотелось бы намного большего…

green16

Вот и мне пришлось купить такую заглушку. Просто об этом почему-то нигде не сказано, по крайней мере когда я брал, я не находил информацию об этом. В итоге для меня это было большим удивлением.

— это да, как минимум kvm через web интерфейс