В пике рекордная DDoS-атака доходила до 17,2 млн запросов в секунду, что немного меньше среднего значения обрабатываемого Cloudflare HTTP-трафика.

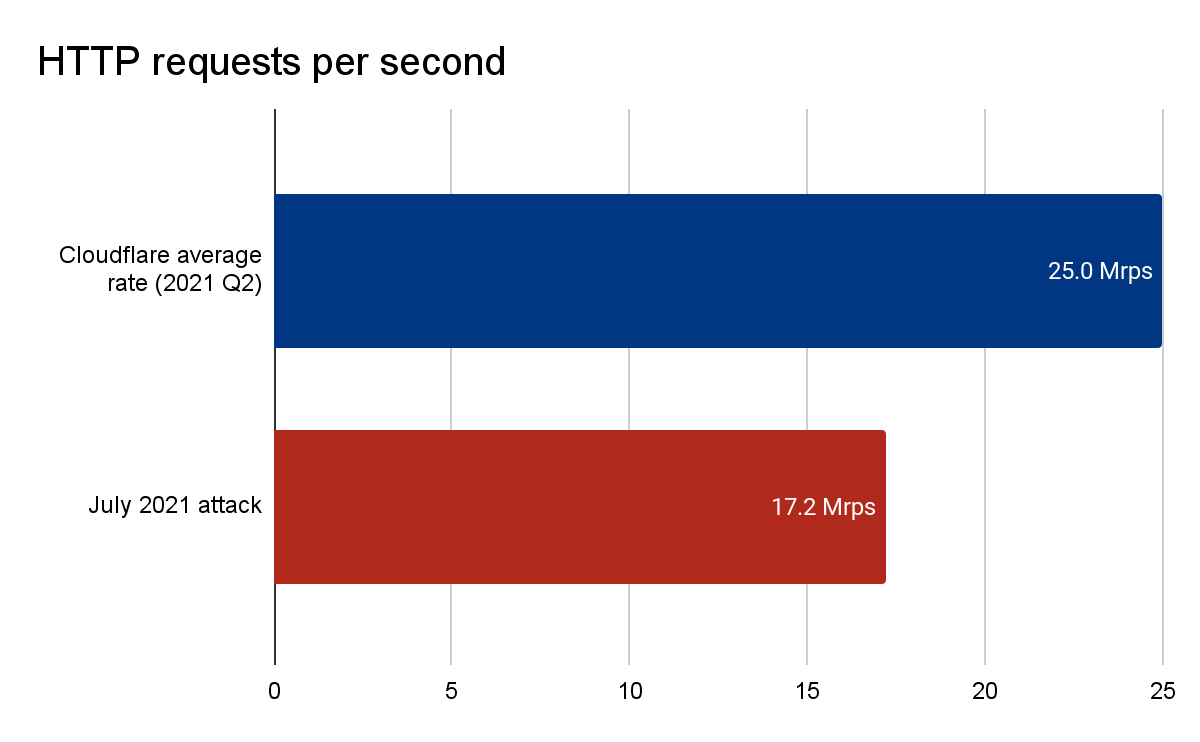

В пике рекордная DDoS-атака доходила до 17,2 млн запросов в секунду, что немного меньше среднего значения обрабатываемого Cloudflare HTTP-трафика.Cloudflare рассказала о предотвращении в июле крупнейшей из зарегистрированных ранее DDoS-атак. Ее мощность достигала в пике 17,2 млн HTTP-запросов в секунду, что в три раза больше, чем ранее отраженные самые масштабные DDoS-атаки, и составила 68% от средней скорости легитимного HTTP-трафика, проходящего через сервис во втором квартале 2021 года.

Cloudflare пояснила, что атака была нацелена на одного из клиентов компании, занимающимся финансовыми операциями. Злоумышленник задействовал в ней ботнет из более чем 20 тыс. зараженных устройств в 125 странах мира, чтобы отправлять HTTP-запросы в сеть клиента в течение нескольких часов. Судя по IP-адресам, большинство запросов в ходе атаки приходило из Индонезии, Индии и Бразилии.

Для предотвращения атаки Cloudflare блокировала зараженные устройства на транспортном уровне внутри брандмауэра Linux iptables с помощью своего сервиса предотвращения DDoS-атак в автоматическом режиме без привлечения сотрудников для ручного управления блокировкой. Ранее такие атаки компания блокировала на прикладном уровне внутри обратного прокси-сервера, который работает в пользовательском пространстве. Текущий способ блокировки позволяет быстрее бороться с ошибкой 403 на сайте клиента. Также при его использовании снижается потребление ресурсов систем защиты и утилизация полосы пропускания внутри центра обработки данных Cloudflare.

Системе защиты Cloudflare понадобилось менее минуты, чтобы отреагировать на ситуацию. Злоумышленник смог послать 330 млн запросов, прежде атака была предотвращена.

Системе защиты Cloudflare понадобилось менее минуты, чтобы отреагировать на ситуацию. Злоумышленник смог послать 330 млн запросов, прежде атака была предотвращена. Cloudflare пояснила, что ботнет, используемый в этой атаке, позже использовался против хостинг-провайдера, но тогда его мощность в пике стала меньше — менее 8 млн запросов в секунду. Компания полагает, что этот ботнет является модификацией ботнета для устройств интернета вещей Mirai. Злоумышленники сейчас его используют для генерации большого объемы атакующего трафика в течение коротких периодов времени — до несколько секунд или минут. Cloudflare ожидает роста подобных DDoS-атак к концу месяца.

Комментарии (3)

Chupaka

21.08.2021 18:17+2Текущий способ блокировки позволяет быстрее бороться с ошибкой 403 на сайте клиента

Полез в оригинал — удивился, насколько же можно извратить мысль при переводе. Там всего-то написано, что блокировать трафик в файрволе гораздо дешевле в плане ресурсов, чем отдавать с прокси клиенту ошибку 403

Ubudragon

20к устройств маловато для таких чисел rps,

скорее 200к было

amarao

Почему? wrk прекрасно может генерировать больше 100к запросов в секунду. Ядер много (даже на зачуханной машинке 2010 года уже пара ядер, но найдётся), атака параллелится хорошо, на обработку ответов ресурсы не нужны. При должном усердии хороший рандом тоже не нужен (42 - отличное случайное число для установления SSL-сессии).