Сегодня преступная группа BlackMatter объявила о закрытии своей партнерской программы из-за "давления со стороны властей". Однако, это не значит, что операторы BlackMatter и их партнеры прекратят атаки. Скорее всего, они присоединятся к другим программам RaaS или, как это случалось ранее, после ребрендинга вновь возьмутся за старое.

Помните, как в августе, в нашей первой статье о BlackMatter мы говорили о том, что новый вымогатель появился сразу после исчезновения из публичного поля двух самых активных и агрессивных преступных группировок – DarkSide и REvil, атаковавших такие крупные компании, как Toshiba, JBS S.A., Colonial Pipeline и Kaseya. Но, если летом у исследователей еще были вопросы, кто стоит за новой программой-вымогателем, то сейчас ни у кого не осталось сомнений, что BlackMatter является продолжателем дела DarkSide, и если новичок еще не затмил своего прародителя, то это лишь вопрос времени.

Напомним, что одной из первых жертв BlackMatter в конце июля 2021 года стало американское архитектурное бюро. С того момента аппетиты вымогателей значительно выросли, атаки участились, инструментарий, используемый злоумышленниками, постоянно совершенствуется. Сейчас в списке жертв BlackMatter более полусотни компаний из США, Австрии, Италии, Франции, Японии, средняя сумма выкупа составляет $5,3 млн, а максимальная — $30 млн, которую атакующие потребовали от японской корпорации Olympus.

Партнеры BlackMatter пытаются тщательно подбирать своих жертв, чтобы не вызывать лишнего шума, однако это не получается. С момента первых атак BlackMatter к ним и так приковано пристальное внимание со стороны исследователей. А 18 октября 2021 года CISA, ФБР и АНБ США выпустили совместные рекомендации, в которых заявили об атаках с июля 2021 года программ-вымогателей BlackMatter на объекты критически важной инфраструктуры США.

Поскольку специалисты Лаборатории компьютерной криминалистики Group-IB отслеживают появление новых образцов BlackMatter для Windows и Linux., Андрей Жданов, специалист по проактивному поиску киберугроз Group-IB, поделился новой информацией о результатах исследования. Когда BlackMatter вернутся в новом обличье, мы будем уже готовы.

BlackMatter для Windows

В зависимости от параметров командной строки программа-вымогатель для Windows может функционировать в 5 режимах. Нами были подобраны по хешам ключи командной строки.

-path <PATH>– шифрование указанного объекта (каталога, файла, сетевого ресурса);

-safe– регистрация себя в ключе автозапуска системного реестра RunOnce, перезагрузка в безопасном режиме для шифрования файлов в безопасном режиме;

-wall– создание изображения BMP с текстом о шифровании файлов и установка его в качестве обоев рабочего стола.

<PATH>– шифрование указанного каталога/файла.

При иных параметрах или их отсутствии осуществляется полное шифрование системы в соответствии с настройками в конфигурации. По завершении шифрования программа создает изображение BMP с текстом о шифровании файлов, которое устанавливает в качестве обоев рабочего стола. А начиная с версии 1.4, вымогатель может также выводить на принтер по умолчанию текст с требованием о выкупе.

При запуске BlackMatter проверяет права текущего пользователя, и в случае необходимости пытается обойти контроль учетных записей UAC (User Account Control) путем повышения привилегий с помощью COM-интерфейса ICMLuaUtil. Также, если установлен соответствующий флаг в конфигурации, осуществляет попытки аутентификации с использованием учетных записей, содержащихся в конфигурационных данных.

Перед шифрованием BlackMatter удаляет теневые копии разделов с использованием запросов WQL (WMI Query Language).

Для шифрования файлов в BlackMatter используется наиболее производительная реализация многопоточности на основе использования I/O (input/output) completion port. Для потоков перечисления и шифрования файлов программой устанавливается также наибольший приоритет (THREAD_PRIORITY_HIGHEST). Шифрование содержимого файлов по умолчанию осуществляется в пределах только первого мегабайта. В ранних версиях шифрование данных осуществлялось с использованием алгоритма потокового шифрования Salsa20. Судя по всему, авторы BlackMatter так же, как авторы другого вымогателя Petya 5 лет назад, допустили ошибки в реализации алгоритма Salsa20. Начиная же с версии 1.9, содержимое файлов шифруется уже с использованием модифицированной версии реализации алгоритма ChaCha20, предположительно взятой из криптобиблиотеки CryptoPP. Причем алгоритм шифрования ChaCha20 реализован с использованием инструкций процессора SSSE3. Шифрование ключей ChaCha20 осуществляется с использованием открытого ключа RSA-1024. Блок данных с зашифрованным ключом шифрования дописывается к концу файла. Имена зашифрованных файлов имеют следующий вид:

<FILENAME>. <VICTIM_ID>

FILENAME– оригинальное имя файла;

VICTIM_ID– идентификатор жертвы, формируемый на основе строки, содержащейся в параметре MachineGuid раздела реестраHKLM\SOFTWARE\Microsoft\Cryptography.

В конфигурации BlackMatter содержатся в виде списков контрольных сумм (хешей) пропускаемые в процессе шифрования имена каталогов, файлов и расширений.

В каждом обработанном каталоге вымогатель создает текстовые файлы, содержащие требование о выкупе:

< VICTIM_ID>.README.txt

Конфигурация

Конфигурационные данные BlackMatter v2.0 для Windows содержатся в секции, замаскированной под секцию ресурсов ".rsrс", при этом ресурсы в программе как таковые отсутствуют.

Первое 64-битное число (0F8B2AB512017D0F5h) в секции представляет начальное значение для генератора псевдослучайной последовательности (random seed), используемого для шифрования данных программы. Следующее 32-битное значение представляет собственно размер конфигурационных данных, содержащихся далее за ним. До шифрования конфигурационные данные были предварительно сжаты с использованием популярного у авторов шифровальщиков алгоритма сжатия aPLib. Ранее этот алгоритм встречался, к примеру, в таких семействах программ-вымогателей DarkSide, DoppelPaymer, Clop и других.

Конфигурационные данные после расшифровки и распаковки.

Смещение |

Описание |

000h |

Открытый ключ RSA-1024. |

080h |

16-битный идентификатор "bot_company". |

090h |

Ключ AES-128 ECB для шифрования данных, передаваемых злоумышленникам. |

0A0h |

Логические однобайтные флаги, определяющие настройки программы-вымогателя. |

Версия ниже 1.9 | |

0A8h |

Таблица смещений значений параметров конфигурации. |

0D0h |

Значения параметров конфигурации. |

Версия 1.9 и выше | |

0A9h |

Таблица смещений значений параметров конфигурации. |

0D1h |

Контрольная сумма содержимого текстового файла с требованием о выкупе. Эта контрольная сумма используется программой-вымогателем во избежание шифрования своих текстовых файлов с требованием о выкупе. |

0D5h |

Значения параметров конфигурации. |

Логические флаги, определяющие настройки программы-вымогателя:

Индекс флага |

Описание |

0 |

Шифрование в больших файлах блоков размером в 1 мегабайт через интервал, зависящий от размера файла |

1 |

Осуществлять попытки аутентификации с использованием содержащихся в конфигурации учетных данных |

2 |

Монтировать разделы и шифровать на них файлы. Начиная с версии 1.4, если установлен данный флаг, дополнительно осуществляется шифрование файлов Microsoft Exchange, которые содержатся в каталоге "%ExchangeInstallPath%\Mailbox" |

3 |

Шифровать файлы на доступных сетевых ресурсах. При этом программа также перечисляет компьютеры Active Directory с помощью запросов LDAP. |

4 |

Завершать процессы, содержащие в своем имени указанные подстроки. Список подстрок содержится в конфигурационных данных. |

5 |

Останавливать и удалять службы. Список имен служб содержится в конфигурационных данных. |

6 |

Создавать и проверять мьютекс: Global\[MUTEX_NAME] MUTEX_NAME – имя мьютекса, формируемое на основе строки из параметра реестра MachineGuid. |

7 |

По завершении шифрования вывести на печать текстовый файл с требованием о выкупе (версия 1.9 и выше). |

8 |

Передавать злоумышленникам информацию о скомпрометированной системе и результатах шифрования. Информация в зашифрованном виде (AES-128 ECB) направляется в виде HTTP-запросов POST. Список адресов содержится в конфигурационных данных. |

Таблица смещений значений параметров конфигурации

Таблица содержит 32-битные числа, представляющие собой смещения относительно начала самого списка на остальные поля конфигурационных данных в виде строк Base64, заканчивающихся нулевым байтом. Если смещение равно 0, значение поля отсутствует.

Смещение |

Описание |

00h |

Смещение списка контрольных сумм пропускаемых при шифровании имен каталогов |

04h |

Смещение списка контрольных сумм пропускаемых при шифровании имен файлов |

08h |

Смещение списка контрольных сумм пропускаемых при шифровании расширений файлов |

0Сh |

Смещение списка контрольных сумм имен компьютера, на которых не осуществляется шифрование в безопасном режиме (версия 1.9 и выше) |

10h |

Не используется |

14h |

Смещение списка подстрок имен процессов |

18h |

Смещение списка имен служб |

1Сh |

Смещение списка адресов сети интернет для передачи идентификационной информации |

20h |

Смещение зашифрованного списка учетных данных |

24h |

Смещение зашифрованного содержимого текстового файла с требованием о выкупе |

Известные версии

Версия |

PE timestamp (UTC) |

Описание |

1.2 |

2021-07-23 20:51:18 |

Первая выявленная версия BlackMatter, использованная для атаки. |

2021-07-23 20:51:30 |

Реализация программы-вымогателя в виде DLL. Часть выявленных таких образцов содержались в обфусцированных скриптах PowerShell, при выполнении скриптов они инжектировались в текущий процесс PowerShell. |

|

1.4 |

2021-07-29 18:00:47 |

- Добавлена возможность шифрования файлов Microsoft Exchange. - После завершения шифрования осуществляется печать на принтер по умолчанию текстового файла с требованием о вымогательстве. |

1.6 |

2021-08-03 18:10:59 |

- Печать текстового файла с требованием о вымогательстве не осуществляется, если имя принтера по умолчанию содержит подстроку "PDF". |

2021-08-03 18:11:09 |

Реализация программы-вымогателя в виде DLL. Выявленные образцы содержались в обфусцированных скриптах PowerShell, при запуске скриптов они инжектировались в текущий процесс PowerShell. |

|

1.9 |

2021-08-12 22:22:01 |

- Использование для шифрования содержимого файлов алгоритма потокового шифрования ChaCha20. - Файлы с расширениями "mdf", "ndf", "edb", "mdb" и "accdb" шифруются как большие файлы независимо от значения соответствующего флага в конфигурации. - В конфигурацию добавлен список контрольных сумм имен компьютеров, на которых не осуществляется шифрование в безопасном режиме. - В конфигурацию добавлен флаг печати на принтер по умолчанию текстового файла с требованием о вымогательстве после завершения шифрования. - В конфигурацию добавлена контрольная сумма текстового файла с требованием о вымогательстве. |

2.0 |

2021-08-16 07:13:07 |

- Изменен алгоритм шифрования данных программы. |

2021-09-26 08:10:51 |

- При печати текстового файла с требованием о вымогательстве проверяется не имя принтера по умолчанию, а имя порта. Печать не осуществляется, если имя порта принтера по умолчанию соответствует "XPSPort:", "SHRFAX:", "FILE:" или "PORTPROMPT:" |

|

2021-09-26 08:10:44 |

Реализация в виде DLL. Выявленные образцы содержались в обфусцированных скриптах PowerShell, при запуске скриптов они инжектировались в текущий процесс PowerShell. |

|

3.0 |

2021-10-22 15:32:08 |

- Изменено шифрование данных программы. - Изменена реализация алгоритма шифрования ChaCha20. - Защита блоков памяти с ключевой информацией от просмотра другими пользователями. - Защита блоков памяти с ключевой информацией от просмотра другими пользователями. - Изменено шифрование больших файлов. - За исключением файлов изображений (png, gif, jpg) имена зашифрованных файлов заменяются 7 случайными символами. - Программа извлекает иконку (значок), которую ассоциирует в системе с расширением зашифрованных файлов (VICTIM_ID). |

BlackMatter для Linux

Целью программ-вымогателей BlackMatter для Linux являются серверы VMware ESXi. В соответствии с настройками в конфигурационных данных программы-вымогатели перед шифрованием файлов могут останавливать виртуальные машины, завершать указанные процессы. Также программы-вымогатели останавливают файрвол. Для шифрования файлов виртуальных машин программа-вымогатель с помощью утилиты esxcli получает список хранилищ с файловыми системами "vmfs", "vffs" и "nfs".

BlackMatter для Linux осуществляет многопоточное шифрование файлов с расширениями, указанными в конфигурации. Шифрование данных осуществляется блоками, кратными одному мегабайту, с использованием алгоритма потокового шифрования HC-256. Шифрование ключей HC-256 осуществляется с использованием открытого ключа RSA-4096. Для реализации алгоритмов шифрования использована криптобиблиотека CryptoPP.

Передача информации на ресурсы злоумышленников в сети интернет реализована в программе с помощью библиотеки libcurl.

Конфигурация

Конфигурационные данные BlackMatter для Linux содержатся в секции ".cfgETD" ELF-файла. Данные зашифрованы, сжаты с использованием библиотеки сжатия данных zlib и закодированы с использованием Base64.

Зашифрованные конфигурационные данные после декодирования Base64 и распаковки zlib:

Шифрование конфигурационных данных осуществляется с помощью циклической операции побайтного XOR с использованием ключа, содержащегося в первых 32 байтах.

После расшифровки конфигурационные данные имеют формат JSON.

Параметры конфигурации

Параметр |

Описание |

|

rsa |

Открытый ключ шифрования RSA в формате PEM (DER в кодировке Base64) |

|

|

remove-self (true, false) |

Удалять себя по завершении. |

|

worker-concurrency |

Количество потоков шифрования (0 – по количеству процессоров). |

|

disk |

enable (true, false) |

Шифровать файлы на диске. |

|

type (single, multiple) |

Режим шифрования. |

|

dark-size |

Максимальный размер шифруемых в файле данных в мегабайтах. |

|

white-size |

Максимальный размер не шифруемых данных в мегабайтах (используется в режиме multiple). |

|

min-size |

Минимальный размер шифруемых файлов в мегабайтах (0 – по умолчанию 1 МБ). |

|

extension-list |

Список расширений шифруемых файлов. |

|

log |

enable (true, false) |

Создать и вести файл отчета. |

|

level (verbose, info) |

Глубина отчета. |

|

path |

Путь к файлу отчета. |

|

message |

enable (true, false) |

Создать текстовый файл с требованием о вымогательстве. |

file-name |

Имя текстового файла. |

|

file-content |

Содержимое текстового файла. |

|

landing |

enable (true, false) |

Передавать информацию о скомпрометированной системе и результатах шифрования. Информация в зашифрованном виде (AES-128 ECB) направляется в виде HTTP-запросов POST. |

bot-id |

Идентификатор компании (значение идентично bot_company из Windows-версии). |

|

key |

Ключ шифрования AES-128 ECB для шифрования передаваемых данных. |

|

urls |

Список адресов сети интернет для передачи идентификационной информации. |

|

kill-vm |

enable (true, false) |

Останавливать виртуальные машины. |

ignore-list |

Белый список имен виртуальных машин. |

|

kill-process |

enable (true, false) |

Завершать процессы. |

list |

Список завершаемых процессов. |

|

Известные версии

Версия |

Описание |

1.6.0.2 |

Первая выявленная версия BlackMatter для Linux, использованная для атаки. |

1.6.0.4 |

Незначительные изменения. |

Жертвы и злоумышленники

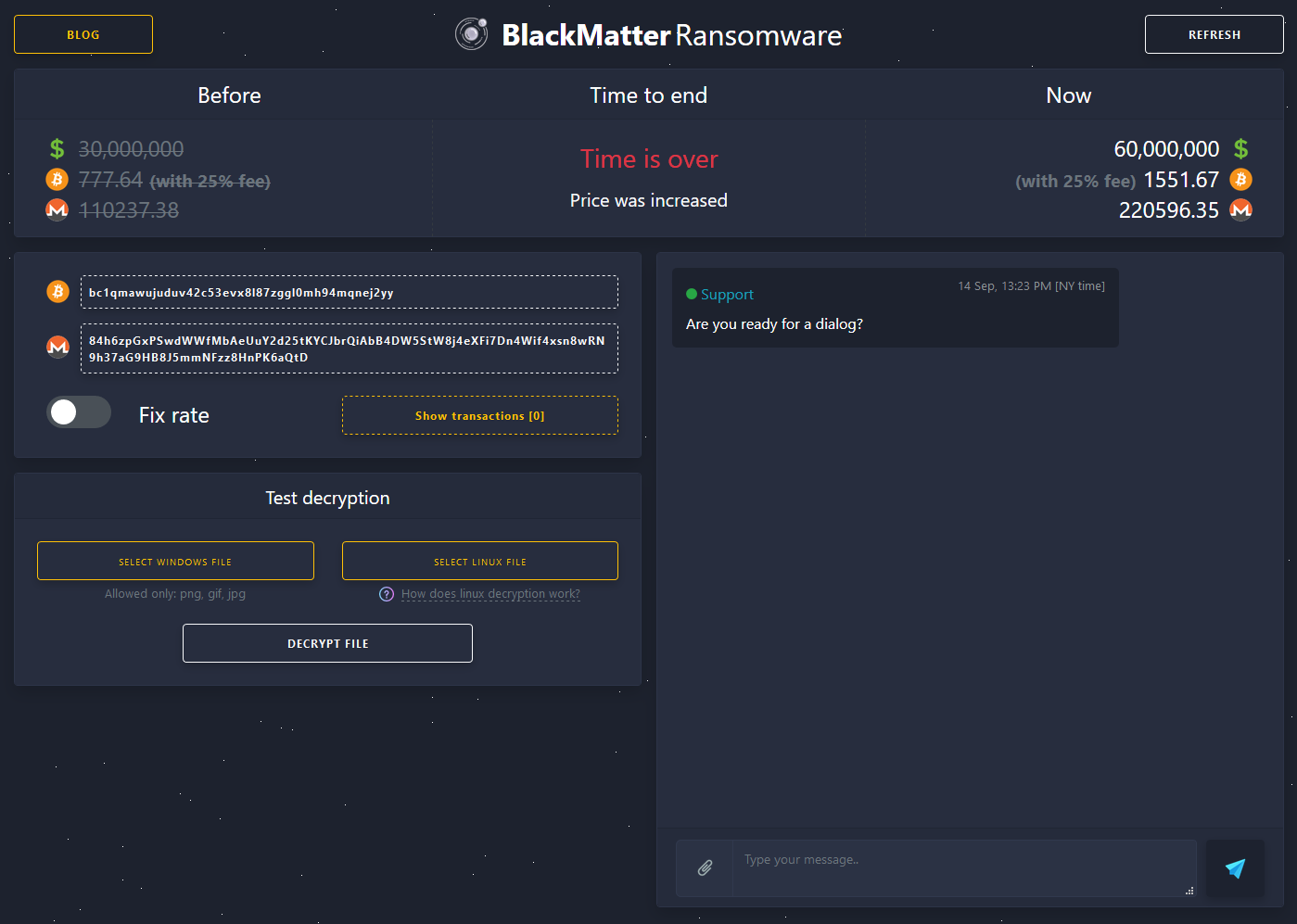

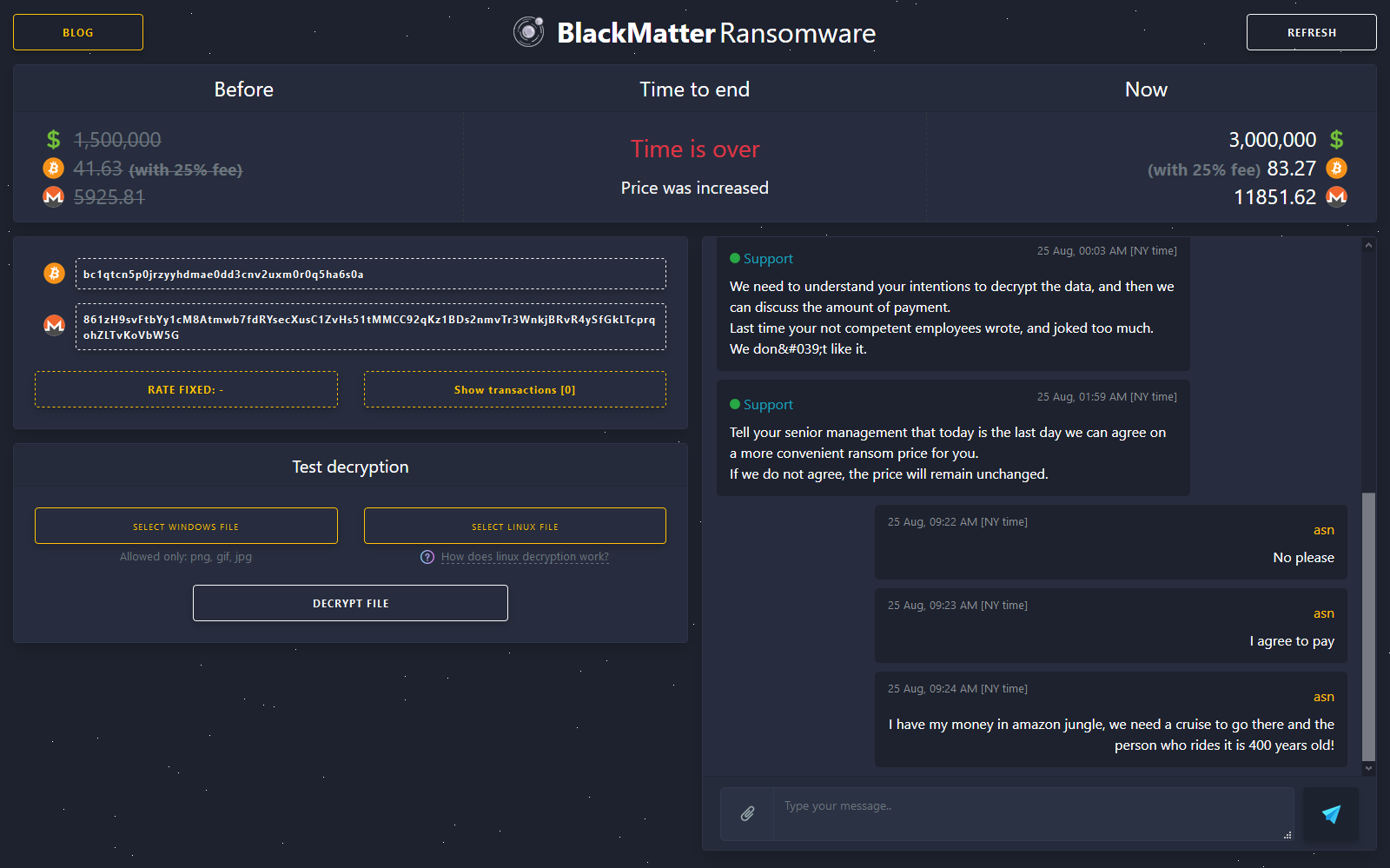

Для идентификации своих жертв BlackMatter использует уникальный 16-байтный идентификатор, содержащийся в конфигурационных данных: company_id (Windows-версия) и bot-id (Linux-версия). Для каждой жертвы атакующие создают в сети Tor чат для взаимодействия, ссылка на который указывается в текстовом файле с требованием о вымогательстве.

По истечении срока ультиматума злоумышленники удваивают сумму выкупа, а впоследствии после отказа жертвы публикуют похищенные документы.

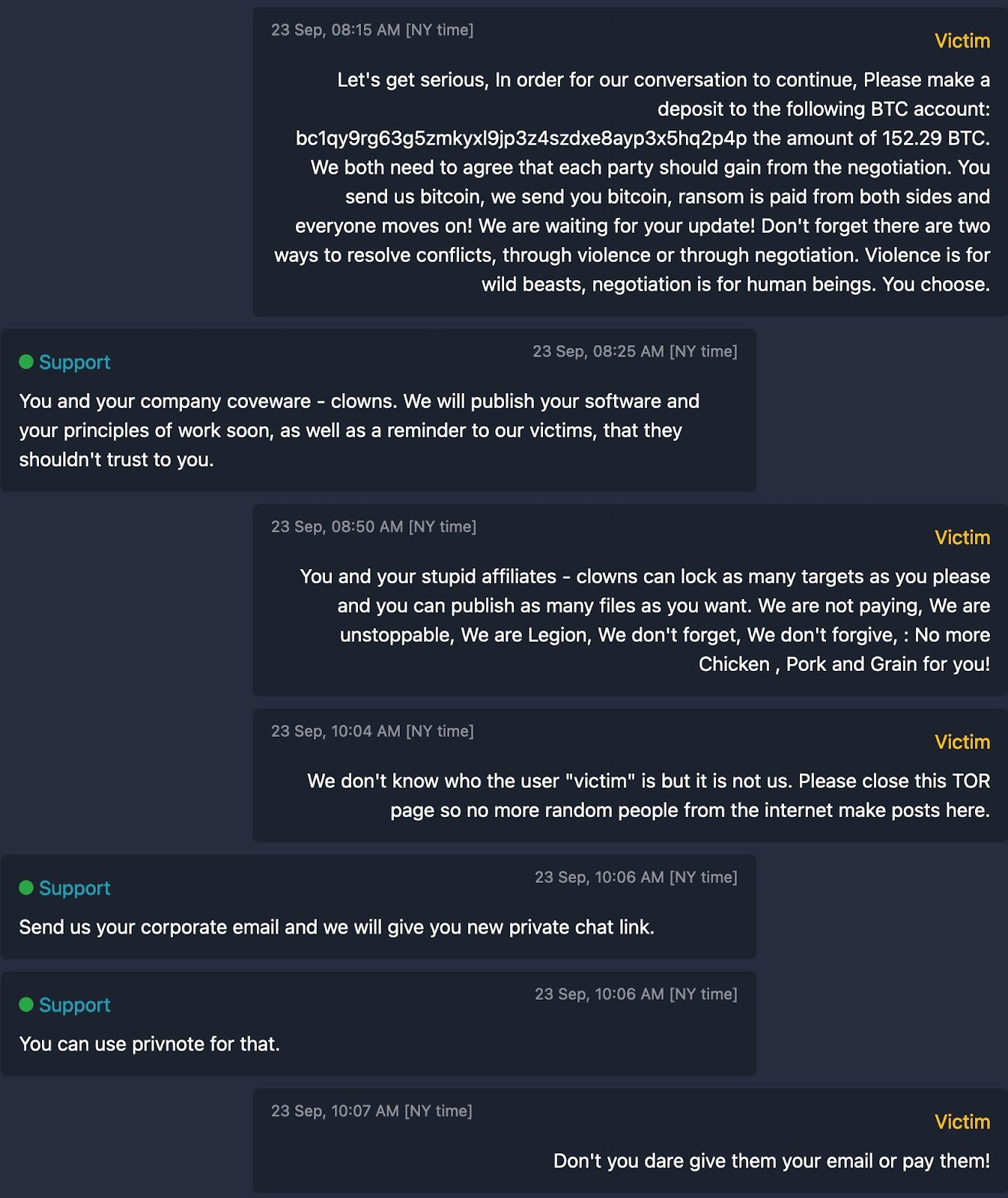

Первоначально эти чаты были публичными, и многие могли наблюдать за перепиской "техподдержки" BlackMatter со своими жертвами и даже пытались состязаться с ними в остроумии.

С 23 сентября 2021 года партнеры BlackMatter закрыли публичный доступ к чатам, теперь для входа требуется сессионный ключ, для получения которого необходимо пройти верификацию компании и подтвердить свою принадлежность к жертве.

Виктимология

Идентификаторы company_id и ссылки Tor, извлеченные из программ-вымогателей и текстовых файлов с требованием о вымогательстве.

company_id |

Ссылка TOR |

512478c08dada2af19e49808fbda5b0b |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/7NT6LXKC1XQHW5039BLOV |

5ecf7b9cde33f85a3eec9350275b5c4f |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/OR7OTLBK8D5UVHZ0Q |

caa0d21adc7bdc4dc424497512a8f37d |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/8ZHJ2G2FJDX9JSHTA6S |

32bd08ad5e5e881aa2634621d611a1a5 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/OYPF561W4U8HVA0NLVCKJCZB |

e4aaffc36f5d5b7d597455eb6d497df5 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/5AZHJFLKJNPOJ4F5O5T |

b8726db5d916731db5625cfc30c4f7d9 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/5PBOYRSETHVDBDPTL |

0c6ca0532355a106258791f50b66c153 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/RSW33BDOYPLWM78U9A09BZDI |

506d1d0f4ed51ecc3e9cf1839a4b21a7 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/6O5KBMY42CFGLLU7L2MW4 |

10d51524bc007aa845e77556cdcab174 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/9MDXJ6LXOUEK84ALNT |

879194e26a0ed7cf50f13c681e711c82 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/9YDGH04DC6ZS7RP0085Q |

90a881ffa127b004cec6802588fce307 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/X3452I2VDTHM30QX |

58c572785e542f3750b57601df612fc4 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/YX6RXMC65MRX8LLQ |

bab21ee475b52c0c9eb47d23ec9ba1d1 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/GDBJS76DH3D4IKQD2QO7R |

28cc82fd466e0d0976a6359f264775a8 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/EBVCVJNCPM6A3NKJ |

24483508bccfe72e63b26a1233058170 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/0JOA98TDMXLHJ77VDOO |

04bdf8557fa74ea0e3adbd2975efd274 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/A9K0IM6DK7ILWAV908R3 |

64139b5d8a3f06921a9364c262989e1f |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/9BEBTCZQN6BQJ94DJXJ |

5791ae39aeab40b5e8e33d8dce465877 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/LEOYRMQLSRHFGFGYWF2T5 |

d58b3b69acc48f82eaa82076f97763d4 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/O3KTUJZRE6CB4Q1OBR |

b0e039b42ef6c19c2189651c9f6c390e |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/LH2WLI60XU9O283RYADW |

6bed8cf959f0a07170c24bb972efd726 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/GBSLNRB4NL0OG6FX |

b368c1ee6bca2086d8169628466c0d3b |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/IRCWUUXN0Y4BIFFZW |

14a875a2bd63041b2b3e5c323e8d5eee |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/D4MX4VGFCMO7MFQ6P |

d73c69209fbe768d5fa7ffbcad509c66 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/1ILW209PJZUAJJEX |

d0e84579a05c8e92e95eee8f5d0000e5 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/5PRYG0PCO2OW528IDWU3VFPE |

30f784136940874b4eb68188a3bfb246 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/24HUMRRAZYQNDJ8A |

207aab0afc614ac68359fc63f9665961 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/EWX33VYY3IGOXSG5ZZ2 |

3e8e2ab5fbb392508535983b7446ba17 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/S2A4H6RGPHHLU1IJRLNTN |

09c87c28bed23dbe6ff5aa561d38766b |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/Q0DVRYWVDUGDD22V0K7XX |

6e46d36711d8be390c2b8121017ab146 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/HCWB50PNECHW5CRCQF |

6e46d36711d8be390c2b8121017ab146 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/HCWB50PNECHW5CRCQF |

4e591a315c54e8800dae714320555fa5 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/U6H6RKDF6W3B8XOWL |

0361b6a1f37016ed147e7617a3c08300 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/QLA44XK2K4K1RZL9 |

a77ac611487df21715d824d8ccbf3f6a |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/TMWRS0D3MP750FUKRWCVE |

b61fd808b57c1cab3824a887857bf6a8 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/EXJ0CFHWOZIISIE4NG3LT |

610e4366504d4d2848359d75d84ec295 |

http://supp24yy6a66hwszu2piygicgwzdtbwftb76htfj7vnip3getgqnzxid[.]onion/Z1DHIS62B9LUNC74 |

http://supp24maprinktc7uizgfyqhisx7lkszb6ogh6lwdzpac23w3mh4tvyd[.]onion/OERPnbmCxAOFXVsxZMyaWPGg |

Как уже было сказано, партнеры BlackMatter пытаются не привлекать внимание к своей деятельности, поэтому для целей своих атак злоумышленники выбирает средний и малый бизнес. Однако атаки на Olympus и NEW cooperative вызвали широкий общественный резонанс.

Индикаторы компрометации

C&C

https://paymenthacks.com

http://paymenthacks.com

https://mojobiden.com

http://mojobiden.com

https://nowautomation.com

http://nowautomation.com

https://fluentzip.org

http://fluentzip.org

SHA-256

BlackMatter для Windows v1.2

072158f5588440e6c94cb419ae06a27cf584afe3b0cb09c28eff0b4662c15486

22d7d67c3af10b1a37f277ebabe2d1eb4fd25afbd6437d4377400e148bcc08d6

2c323453e959257c7aa86dc180bb3aaaa5c5ec06fa4e72b632d9e4b817052009

3a03530c732ebe53cdd7c17bee0988896d36c2b632dbd6118613697c2af82117

4ad9432cc817afa905bab2f16d4f713af42ea42f5e4fcf53e6d4b631a7d6da91

6155637f8b98426258f5d4321bce4104df56c7771967813d61362c2118632a7b

668a4a2300f36c9df0f7307cc614be3297f036fa312a424765cdb2c169187fe6

72687c63258efe66b99c2287748d686b6cca2b0eb6f5398d17f31cb46294012c

7f6dd0ca03f04b64024e86a72a6d7cfab6abccc2173b85896fc4b431990a5984

c6e2ef30a86baa670590bd21acf5b91822117e0cbe6060060bc5fe0182dace99

c728e3a0d4a293e44314d663945354427848c220d05d5d87cdedd9995fee3dfe

f63c6d08ebfba65173763c61d3767667936851161efa51ff4146c96041a02b20

84af3f15701d259f3729d83beb15ca738028432c261353d1f9242469d791714f

BlackMatter Decryptor для Windows v1.3

a6e14988d91f09db44273c79cba51c16b444afafa37ba5968851badb2a62ef27

BlackMatter для Windows v1.4

7c642cdeaa55f56c563d82837f4dc630583b516a5d02d5a94b57b65489d74425

cf60d0d6b05bfe2e51ca9dac01a4ae506b90d78d8d9d0fc266e3c01d8d2ba6b7

BlackMatter для Windows v1.6

6d4712df42ad0982041ef0e2e109ab5718b43830f2966bd9207a7fac3af883db

86c84c07e27cc8aba129e1cf51215b65c445f178b94f2e8c4c10e6bc110daa94

b824bbc645f15e213b4cb2628f7d383e9e37282059b03f6fe60f7c84ea1fed1f

e4fd947a781611c85ea2e5afa51b186de7f351026c28eb067ad70028acd72cda

BlackMatter для Windows v1.9

2466fca0e29b06c78ffa8a44193fb58c30e6bec4e54bbef8e6622349b95cce4c

BlackMatter для Windows v2.0 (2021-08-16)

0751c422962dcd500d7cf2cf8bf544ddf5b2fe3465df7dd9b9998f6bba5e08a4

1c63a4fdee1528429886a0de5e89eaa540a058bf27cd378b8d139e045a2f7849

1eea3cbd729d4493c0c0a84efe6840abf1760efe221dc971d32ca5017b5c19c2

20742987e6f743814b25e214f8b2cd43111e2f60a8856a6cca87cafd85422f41

2cdb5edf3039863c30818ca34d9240cb0068ad33128895500721bcdca70c78fd

2e50eb85f6e271001e69c5733af95c34728893145766066c5ff8708dcc0e43b2

3a4bd5288b89aa26fbe39353b93c1205efa671be4f96e50beae0965f45fdcc40

4be85e2083b64838fb66b92195a250228a721cdb5ae91817ea97b37aa53f4a2b

520bd9ed608c668810971dbd51184c6a29819674280b018dc4027bc38fc42e57

5da8d2e1b36be0d661d276ea6523760dbe3fa4f3fdb7e32b144812ce50c483fa

66e6563ecef8f33b1b283a63404a2029550af9a6574b84e0fb3f2c6a8f42e89f

706f3eec328e91ff7f66c8f0a2fb9b556325c153a329a2062dc85879c540839d

8323fdfda08300c691d330badec2607ea050cc10ee39934faeebedf3877df3ac

8f1b0affffb2f2f58b477515d1ce54f4daa40a761d828041603d5536c2d53539

9cf9441554ac727f9d191ad9de1dc101867ffe5264699cafcf2734a4b89d5d6a

b0e929e35c47a60f65e4420389cad46190c26e8cfaabe922efd73747b682776a

b4b9fdf30c017af1a8a3375218e43073117690a71c3f00ac5f6361993471e5e7

cb5a89a31a97f8d815776ff43f22f4fec00b32aae4f580080c7300875d991163

e4a2260bcba8059207fdcc2d59841a8c4ddbe39b6b835feef671bceb95cd232d

e9b24041847844a5d57b033bf0b41dc637eba7664acfb43da5db635ae920a1b4

eaac447d6ae733210a07b1f79e97eda017a442e721d8fafe618e2c789b18234b

eafce6e79a087b26475260afe43f337e7168056616b3e073832891bf18c299c1

f7b3da61cb6a37569270554776dbbd1406d7203718c0419c922aa393c07e9884

496cd9b6b6b96d6e781ab011d1d02ac3fc3532c8bdd07cae5d43286da6e4838d

BlackMatter для Windows v2.0 (2021-09-26)

2aad85dbd4c79bd21c6218892552d5c9fb216293a251559ba59d45d56a01437c

4524784688e60313b8fefdebde441ca447c1330d90b86885fb55d099071c6ec9

5236a8753ab103634867289db0ba1f075f0140355925c7bd014de829454a14a0

69e5f8287029bcc65354abefabb6854b4f7183735bd50b2da0624eb3ae252ea8

730f2d6243055c786d737bae0665267b962c64f57132e9ab401d6e7625c3d0a4

8eada5114fbbc73b7d648b38623fc206367c94c0e76cb3b395a33ea8859d2952

ccee26ea662c87a6c3171b091044282849cc8d46d4b9b9da6cf429b8114c4239

ed47e6ecca056bba20f2b299b9df1022caf2f3e7af1f526c1fe3b8bf2d6e7404

fe2b2beeff98cae90f58a5b2f01dab31eaa98d274757a7dd9f70f4dc8432a6e2

26a7146fbed74a17e9f2f18145063de07cc103ce53c75c8d79bbc5560235c345

BlackMatter для Windows v3.0 (2021-10-22)

7a223a0aa0f88e84a68da6cde7f7f5c3bb2890049b0bf3269230d87d2b027296

9bae897c19f237c22b6bdc024df27455e739be24bed07ef0d409f2df87eeda58

2f20732aaa3d5ce8d2efeb37fe6fed7e73a29104d8227a1160e8538a3ee27dad

9a8cd3a30e54a2ebb6d73fd7792ba60a6278a7301232321f226bb29fb8d0b3d6

BlackMatter для Linux v1.6.0.2

1247a68b960aa81b7517c614c12c8b5d1921d1d2fdf17be636079ad94caf970f

6a7b7147fea63d77368c73cef205eb75d16ef209a246b05698358a28fd16e502

BlackMatter Decryptor для Linux v1.6.0.2

e48c87a1bb47f60080320167d73f30ca3e6e9964c04ce294c20a451ec1dff425

BlackMatter для Linux v1.6.0.4

d4645d2c29505cf10d1b201826c777b62cbf9d752cb1008bef1192e0dd545a82

YARA rules

/*

BlackMatter ransomware

*/

import "elf"

rule DarkSide_BM

{

meta:

author = "Andrey Zhdanov"

company = "Group-IB"

family = "ransomware.darkside_blackmatter"

description = "DarkSide/BlackMatter ransomware Windows payload"

severity = 10

score = 100

strings:

$h2 = { 64 A1 30 00 00 00 8B B0 A4 00 00 00 8B B8 A8 00

00 00 83 FE 05 75 05 83 FF 01 }

condition:

((uint16(0) == 0x5A4D) and (uint32(uint32(0x3C)) == 0x00004550)) and

(

(1 of ($h*))

)

}

rule BlackMatter

{

meta:

author = "Andrey Zhdanov"

company = "Group-IB"

family = "ransomware.blackmatter.windows"

description = "BlackMatter ransomware Windows payload"

severity = 10

score = 100

strings:

$h0 = { 80 C6 61 80 EE 61 C1 CA 0D 03 D0 }

$h1 = { 02 F1 2A F1 B9 0D 00 00 00 D3 CA 03 D0 }

$h2 = { 3C 2B 75 04 B0 78 EB 0E 3C 2F 75 04 B0 69 EB 06

3C 3D 75 02 B0 7A }

$h3 = { 33 C0 40 40 8D 0C C5 01 00 00 00 83 7D 0? 00 75

04 F7 D8 EB 0? }

condition:

((uint16(0) == 0x5A4D) and (uint32(uint32(0x3C)) == 0x00004550)) and

(

(1 of ($h*))

)

}

rule BlackMatter_Linux

{

meta:

author = "Andrey Zhdanov"

company = "Group-IB"

family = "ransomware.blackmatter.linux"

description = "BlackMatter ransomware Linux payload"

severity = 10

score = 100

strings:

$h0 = { 0F B6 10 84 D2 74 19 0F B6 34 0F 40 38 F2 74 10

48 83 C1 01 31 F2 48 83 F9 20 88 10 49 0F 44 C9

48 83 C0 01 4C 39 C0 75 D7 }

$h1 = { 44 42 46 44 C7 4? [1-2] 30 35 35 43 C7 4? [1-2]

2D 39 43 46 C7 4? [1-2] 32 2D 34 42 C7 4? [1-2]

42 38 2D 39 C7 4? [1-2] 30 38 45 2D C7 4? [1-2]

36 44 41 32 C7 4? [1-2] 32 33 32 31 C7 4? [1-2]

42 46 31 37 }

condition:

(uint32(0) == 0x464C457F) and

(

(1 of ($h*)) or

for any i in (0..elf.number_of_sections-2):

(

(elf.sections[i].name == ".app.version") and

(elf.sections[i+1].name == ".cfgETD")

)

)

}Комментарии (2)

ss-nopol

03.11.2021 19:53Австрия 11%

Италия 7%

Франция 7%

Любопытно. Можно было бы предположить что грабят богатых, но нет - соседняя Германия даже не попала в список, то есть меньше 2%. Либо эти мошенники - немецкие патриоты, либо в Германии не используется софт, через который взламывают жертв. Наличие Австрии на первом месте говорит что дело и не в языке.

vilgeforce

О, уже и 3.0 вышла... Спасибо за хэш :-)