Мы привыкли к тому, что злоумышленники, занимающиеся фишингом, таргетируют какие-то определенные сферы или бренды. Будь то скам-команды, работающие по схемам Fake Courier или Fake Date, угонщики мобильных банков через раздачу бесплатной пиццы, бесконечные предложения о компенсациях за все подряд или розыгрыши скинов в Steam.

В этом ретроспективном блоге мы решили рассказать о группировке фишеров, сумевшей максимально диверсифицировать свои “активы”. Для регистрации тысячи своих доменов злоумышленники использовали сотни фейковых "личностей" - поэтому мы дали им рабочее название Split. И как легендарного белого кита из "Моби Дика", скрывавшегося в пучине, эту группу было очень сложно выследить. О том, как мы сделали это, рассказала Юлия Зинган, старший аналитик Центра реагирования на инциденты информационной безопасности CERT-GIB.

Жизнеописательная

Лето 2021 года запомнилось специалистам Центра реагирования на инциденты информационной безопасности Group-IB (CERT-GIB 24/7) несколькими незаурядными фишинговыми кампаниями под видом продажи билетов на “Сапсан”, продажи авиабилетов от лица известных компаний или ноунеймов, а также волной фишинга от фейковой “Додо Пиццы” в Google Ads.

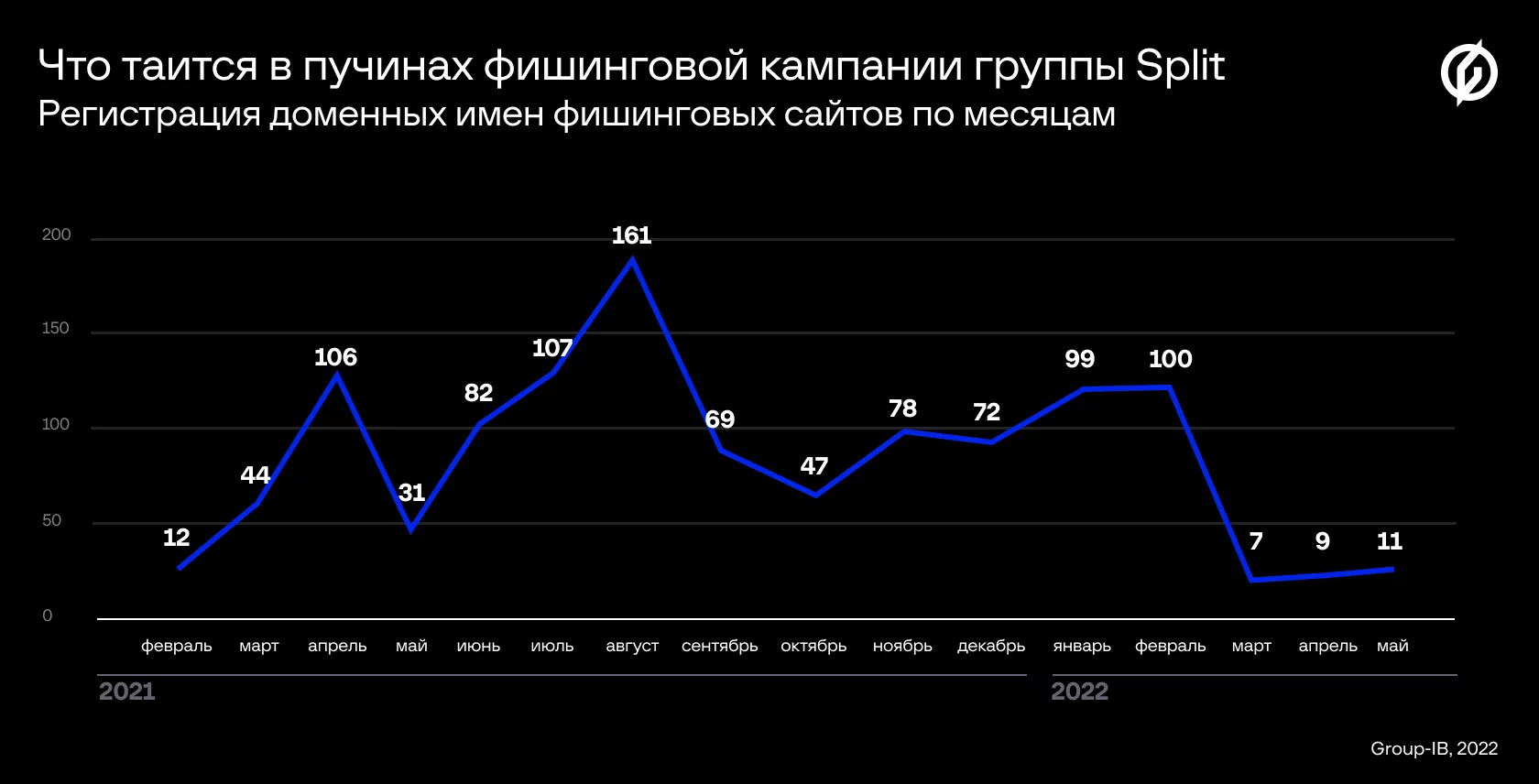

Как позже выяснилось, за всеми этими фишинговыми ресурсами стояла одна преступная группа. А их ресурсы были частью одной большой кампании, которая длилась более года — с конца зимы 2021 по конец весны 2022.

Очертания проступают

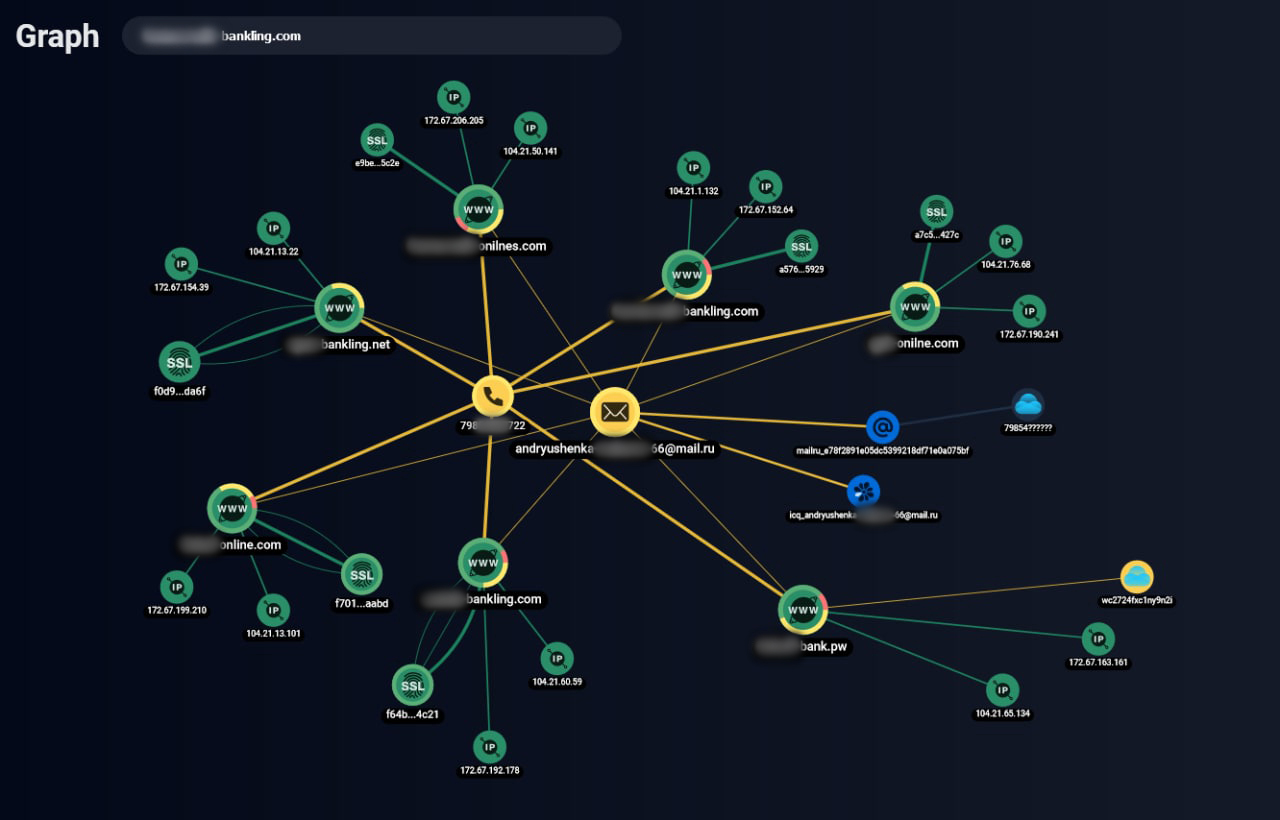

По данным системы Group-IB Threat Intelligence, 5 ноября 2021 года было зарегистрировано пять доменных имен со словом ‘bankling’ в сочетании с названиями крупнейших российских банков. При изучении этих ресурсов находились некоторые закономерности, позволяющие однозначно относить все это к одной команде злоумышленников. А также ретроспективно на их основе находить и другие принадлежащие им ресурсы.

Великая армада

Распутывая этот клубок, нам удалось найти более тысячи доменных имен, принадлежность которых к этой группе киберпреступников можно так или иначе подтвердить. И это без учета вспомогательных ресурсов, используемых для распространения основных фишинговых страниц.

В сухих цифрах, всего было более 1000 фишинговых ресурсов кампании. Они таргетировали в сумме 102 бренда, разбросанных по 9 различным сферам и 9 странам, четыре торговые марки были интернациональными.

Целевая принадлежность 158 доменных имен определена не была.

Стартовая дюжина доменных имен была зарегистрирована 28 февраля 2021 года и копировала в самом названии два российских банка. Однако, фишинговый контент на части из них появился только к середине марта.

Первые доменные имена были преимущественно зарегистрированы в зонах .site и .space, стоившие по тем временам чуть больше сотни рублей у регистратора Reg.ru. Исключением были только несколько .us-доменов, купленных у Namecheap (американский регистратор доменов) в один день, возможно, по какой-то акции, и еще несколько .pw у того же Reg.ru.

Постепенно в этот пул доменов, нацеленных на клиентов двух банков, стали попадать домены для подделки страниц еще двух других банков, правда, в единичных экземплярах. К сфере финансов стали добавляться доменные имена, фишинговый контент, рассчитанный на желающих купить билеты на самолет или “Сапсан”, но пока это не было массовой историей.

На тот момент доменные имена фишинг-группы были достаточно странными. Например, на ресурсе uboldj54ijgj4ij5j3345f[.]site располагалась фейковая покупка авиабилетов у ноунейм сервиса, а на besapsanduasnugffd[.]site - билеты на “Сапсан”. А также всевозможные ucraidkdkwkh[.]site и beglorjingshebd[.]site. В общей сумме таких доменов “на любителя” было около сотни.

Нельзя не отметить также в этом пуле ресурс ubtehjdjsahbciiaksd[.]site, предлагающий за символические 350 рублей пройти техосмотр онлайн. Пользователи могли оставить на нем вместе с данными банковской карты также полное досье на свой автомобиль.

![Фишинговый “техосмотр” - ubtehjdjsahbciiaksd[.]site Фишинговый “техосмотр” - ubtehjdjsahbciiaksd[.]site](https://habrastorage.org/getpro/habr/upload_files/174/c56/57d/174c5657de796d901167c01f4eb2b789.jpg)

По мере перехода к доменным именам, название которых уже можно произнести, больший упор стал делаться на сферу путешествий, а потом и фастфуд в лице “Додо Пицца”. Домен фейкового ресурса сети пиццерий, который появился в начале мая 2021 года, уже был вполне похож на оригинал.

Путешествия, еда и небольшие вкрапления банковского фишинга были основными темами преступников почти весь конец весны и лето. Помимо большого количества Додо, Aviasales и ноунеймовских авиабилетов, также были и неожиданные эксперименты в этих направлениях.

Что может быть удивительнее, чем фишинг на Dostaевский на домене banking-**credit[.]net. Наверное, только ресурс на домене alaskausa1[.]com, выдающий себя за российскую авиакомпанию.

В этот период были также единичные попытки выхода на украинских пользователей, не получившие большого развития.

Рискнем предположить, что фейковые сайты брендов в сферах путешествий, еды принесли злоумышленникам достаточное количество профита. К концу лета стало все больше доменов в зонах .com, которые стоят в несколько раз дороже .site и прочих. С середины осени дешевых доменов в New gTLDs — “новых доменных зонах” — в арсенале группы уже не осталось совсем.

После снятия сливок с food- и travel-фишинга было логичное возвращение к банковской теме, но с куда большим размахом. Российских банков к этому моменту таргетировалось уже 38 штук - всех цветов от мала до велика.

Как и в случае с другими схемами киберпреступлений, которые были хорошо обкатаны в России и в соседних странах, путь группы злоумышленников теперь вел уверенно или не очень на Запад.

Все в движении

Единичные домены, копирующие ресурсы американских банков, стали появляться еще с начала осени 2021 года, но их бум начался ближе к концу года и продолжился вплоть до начала мая 2022. Особую страсть трет актор питал к американским кредитным кооперативам, бренды которых составляли почти добрую половину в копилке фишинговых сайтов американских финансовых организаций.

![Фишинговый ресурс, направленный на пользователей американского кредитного кооператива First Tech Federal Credit Union - banking-firsttechfed[.]com Фишинговый ресурс, направленный на пользователей американского кредитного кооператива First Tech Federal Credit Union - banking-firsttechfed[.]com](https://habrastorage.org/getpro/habr/upload_files/51c/e86/2a7/51ce862a738356b0c4d13f3e9a322543.png)

Помимо американских торговых марок, были найдены также фишинговые ресурсы, таргетирующие банки Германии, Израиля, Канады, Австралии, Польши, а также попытка принести food-фишинг в Великобританию. На каждую страну был только один, возможно, просто пробный бренд для создания фишинговых ресурсов.

Морские встречи

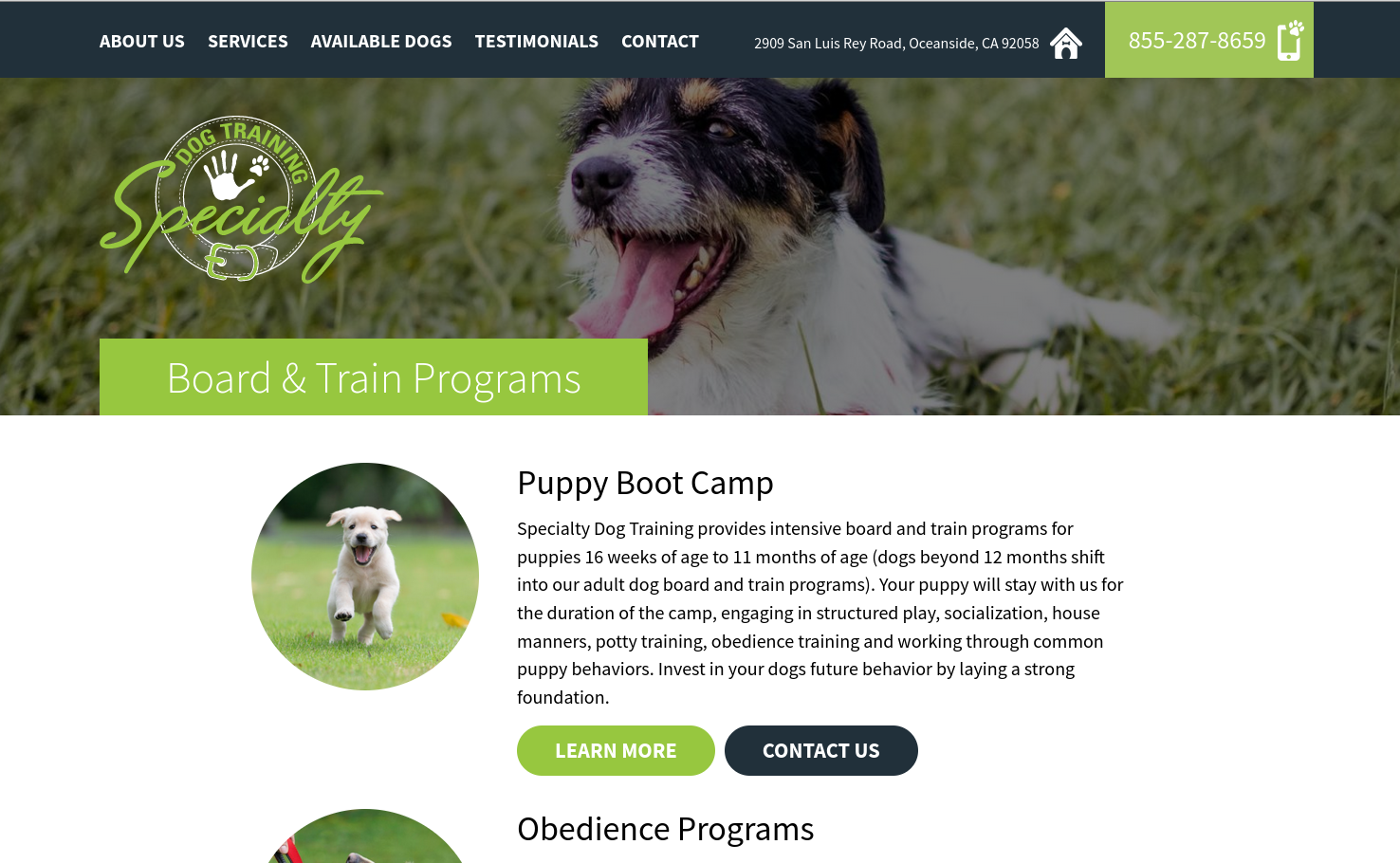

При всем таком изобилии, новизне и нетипичности некоторых фишинговых ресурсов, их распространение было достаточно тривиальным — через рекламу в поисковиках. В первое время это был Яндекс, потом только Google. И, конечно, с использованием клоакинга — способа маскировки фишинговых ресурсов, когда реклама будет вести пользователя на безобидный сайт, если не соблюдены определенные условия. Так, клоакинг использовался для распространения фейковых ресурсов российских банков. При этом, если кликнуть на ссылку, когда не соблюдены определенные условия, то открывался вполне безобидный кинологический сайт.

Однако, если IP-адрес жертвы был российским, то клик на рекламу вел на фишинговый ресурс. Анализируя деятельность злоумышленника, можно сказать, что первое время в качестве таких ресурсов-фильтров использовались легитимные скомпрометированные ресурсы, потом же злоумышленники стали регистрировать отдельные доменные имена.

И вся эта реклама оплачивалась напрямую деньгами жертв.

Лоскутное одеяло

Сами фишинговые ресурсы тоже имели свои особенности. Доменные имена могли использоваться для абсолютно разных и несвязных брендов, мы фиксировали вплоть до трех брендов на одном домене. Например, online-open[.]fun размещал на себе в разное время фишинговые контент на банк Уралсиб, а также Aviasales.

Со временем у злоумышленника появился способ размещать на ресурсе фишинг на два бренда одновременно. Например, на zlons[.]net размещался фишинг на американский банк Zions, а уже на www[.]zlons[.]net - фишинг на один из российских банков.

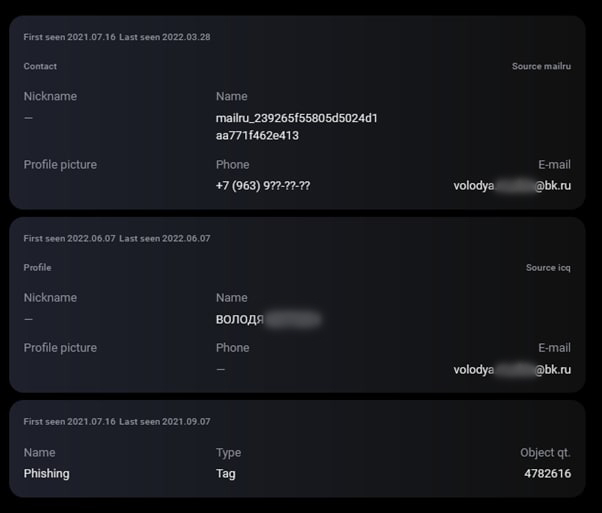

Большинство доменных имен регистрировались с удивительной скрупулёзностью. Под некоторый пул доменов создавалась своеобразная виртуальная личность с действительными адресами электронной почты и телефонами. Вполне “приличные” имена в почтовом аккаунте были связаны с ником в адресе ящика.

В среднем на такой аккаунт регистрировалось по семь доменных имен, при максимуме в 64 и минимуме в 1. Например, шесть доменных имен, размещавших на себе фишинг на “Додо Пиццу” и авиабилеты, были зарегистрированы 17 июля 2021 года с использованием контактных данных volodya.***@bk.ru и +7.963*******. Причем, почтовые аккаунты были зарегистрированы с особой тщательностью. Указанные имена совпадали с адресом электронной почты, сам аккаунт зарегистрирован на тот же номер телефона, что и доменное имя.

Всего таких “личностей” мы смогли различить 136.

Подход к регистрации доменных имен выдает опытного домейнера или качественную работу подрядчика по созданию “реалистичных” наполненных аккаунтов. И на самом деле не только это...

Размеры китового скелета

В процессе графового анализа была найдена связь регистрируемых для этой кампании доменов с 17 доменными именами, которые были зарегистрированы задолго до ее старта. Самое ранее доменное имя датируется 2015 годом. Все эти домены с начала кампании располагались на выделенных серверах. И фишинговый контент на них тоже был. Например, на доменном имени uznt[.]ru был фишинг на авиабилеты, фишинговая А-запись (связывает домен с IP-адресом сервера) на нем появилась только в середине марта 2021 года. То же самое с доменами ktipes[.]ru и curer[.]ru, которые регистрировались явно не для фишинга, а для перепродажи. Некоторые такие домены когда-то принадлежали организациями, и были выкуплены домейнером перед продлением.

Группа Split вела почти непрерывную деятельность в течение всего периода кампании, однако к марту 2022 года доменов стало регистрироваться все меньше и с большими перерывами, достигающими двух недель. Последнее доменное имя, которое мы зафиксировали, было зарегистрировано 5 мая 2022 года. Что было дальше - неизвестно. К данному моменту все доменные имена огромной кампании заблокированы.

На нашей памяти эта одна из самых масштабных и интересных фишинговых кампаний. Наблюдение за ней и постепенное исследование длились около 8 месяцев. Исследование было возможно благодаря решению Group-IB Threat Intelligence, в частности, графовому анализу и инструментам по обнаружению фишинговых ресурсов. Также нам помогли обращения граждан и других команд реагирования на инциденты по всему миру. Оперативная блокировка была обеспечена силами группы по защите от фишинга и вопросам международного сотрудничества CERT-GIB.

Если вы столкнулись с фишингом, сообщите об этом нашей команде по почте response@cert-gib.com.

Спасательный буй

Специалисты Group-IB напоминают основные правила, которые важно соблюдать, чтобы не стать жертвой фишинга:

В связи с появлением большого количества фейков и фишинговых ресурсов, нацеленных на известные бренды, клиентам стоит быть особенно бдительными, даже загружая приложения из официальных «сторов».

Следует проверять доменные имена подозрительных сайтов. Чаще всего зло-умышленники используют созвучные популярным брендам домены. Старайтесь ис-пользовать официальные приложения.

При онлайн-покупках всегда проверяйте все реквизиты переводов и платежей. Никому не сообщайте коды из СМС и пуш-уведомлений, данные карты (ПИН и CVV-коды), персональные данные.

Никогда не переходите по подозрительным ссылкам от неизвестных отправителей, мошенники могут заразить ваш компьютер или телефон и украсть ваши данные.

Можно доверять ссылкам, которые указаны в верифицированных аккаунтах компаний в социальных сетях и мессенджерах.

Компаниям бороться с фишинговыми двойниками под их бренд помогает комплексное решение Group-IB Digital Risk Protection для защиты цифровых активов. Всю работу по сканированию ресурсов, закрытых форумов и чатов, анализу данных и обнаружению нелегитимное использованию бренда выполняют средства автоматического мониторинга (парсеры, веб-краулеры, API). В зависимости от типа инцидента предпринимаются оперативные меры реагирования — от прямой блокировки ресурса до удаления нелегальных сайтов и приложений из поисковой выдачи.