Некоторые сотовые провайдеры не разрешают раздавать

В течение длинных новогодних каникул представляю короткую инструкцию по организации походного интернета на скорую руку и примерно как дома. Без особой подготовки, серьёзных материальных затрат и требуемого времени. Многие из нас сейчас собирают чемоданы для поездки на дачу или даже куда-то гораздо подальше. Многим всё равно необходимо пару часов по вечерам проводить за работой. Разумеется, без интернета не обойтись. 4G и 3G сейчас работает хорошо и много где, поэтому в таких поездках я всегда беру с собой дешёвый MikroTik стоимостью 1500 рублей, который подключаю к своему телефону по Wi-Fi. Вопрос этичности подобных действий рассматривать не буду, так как статья техническая и носит исключительно исследовательский характер.

Для начала вооружаемся роутером hAP mini (в соответствии с маркировкой производителя RB931-2nD). Его кстати после прохождения официального тренинга раздают

У этого скромного девайса некоторое время как уже имеется на борту работающая технология Powerline, которая позволяет использовать специализированные сетевые адаптеры для построения проводных LAN на основе связанных электрических линий (проводов, несущих ток 220 вольт, спрятанных в стенах и потолках наших домов). Помнится, в уже далёком 2005 году это называлось лозунгом, вроде такого: «Раздаём интернет прямо из розетки»! Более подробную информацию от вендора по настройке технологии можно почитать здесь и здесь. Забавная фича, и, кстати, дополнительный

Возвращаюсь к предмету статьи. На текущий момент в дикой природе в странах СНГ я встречал только такой способ обнаружения раздачи интернета, применяемый сотовыми операторами, как анализ TTL на сетевом уровне. Коротко по существу. Мой сотовый телефон использует для исходящих пакетов TTL, равный 64. Таким образом, на gateway-default провайдера приходят пакеты именно такие. Если я попытаюсь раздать интернет своему laptop, то он уже использует TTL равный 128 (хотя это не важно, в принципе). Раздатчик интернета (телефон) каждому пакету изменит его на 127, следовательно, gateway-default провайдера получит легко узнаваемые пакеты и оправит меня на страницу заглушку, подрубив интернет до значений, близких к нулю. Даже, если интернет будет роздан не ноутбуку, а другому телефону, то всё равно на оборудование провайдера придёт 63, что опять-таки легко распознаваемо.

Из представленного описания видно, что анализ TTL является функцией L3 Firewall, поэтому для препятствования его работы можно воспользоваться маркировкой трафика, отлично функционирующей в рамках RouterOS, и выставить нужное замаскированное значение:

/ip firewall mangle

add action=mark-connection chain=postrouting comment="LAN=>WAN connections" new-connection-mark="LAN=>WAN connections" out-interface=wlan1-Station passthrough=yes

add action=mark-packet chain=postrouting comment="LAN=>WAN packets" connection-mark="LAN=>WAN connections" new-packet-mark="LAN=>WAN packets" passthrough=yes

add action=change-ttl chain=postrouting comment="LAN=>WAN packets change TTL to 65" new-ttl=set:65 packet-mark="LAN=>WAN packets" passthrough=yes

Обращаю внимание на имя исходящего интерфейса wlan1-Station. Людям, хорошо не знакомым с оборудованием MikroTik, может быть непонятно, что оно означает. RouterOS позволяет использовать свои «железные» беспроводные интерфейсы в качестве Wi-Fi клиентов. Это позволяет подключаться к раздатчику интернета (он же сотовый телефон) по беспроводному каналу. Для этого настраиваем профиль безопасности:

/interface wireless security-profiles

add authentication-types=wpa2-psk disable-pmkid=yes eap-methods="" mode=\

dynamic-keys name=myPhone supplicant-identity="" wpa2-pre-shared-key=0123456789

Затем настраиваем не виртуальный беспроводной интерфейс:

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n disabled=no frequency=auto \

name=wlan1-Station radio-name="" security-profile=myPhone ssid=”RUVDS" wireless-protocol=802.11

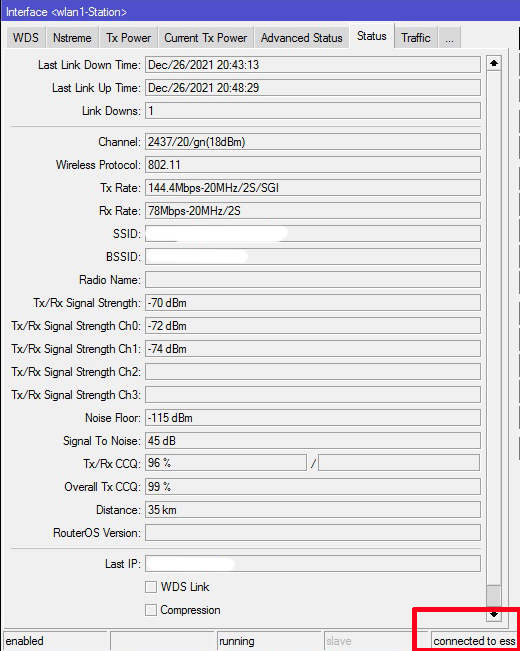

Если всё корректно, то можно увидеть информационное сообщение connected to ess с прилагаемыми техническими подробностями:

Осталось получить от телефона сетевые настройки, а так как они будут динамическими, то здесь нам понадобится маскарад:

/ip dhcp-client add disabled=no interface=wlan1-Station use-peer-dns=no use-peer-ntp=no

/ip firewall nat add action=masquerade chain=srcnat out-interface=wlan1-Station

Далее имеется логичная возможность раздать интернет уже посредством MikroTik, для этого проделываем похожие действия:

/interface wireless security-profiles

add authentication-types=wpa2-psk comment=ourHome disable-pmkid=yes \

eap-methods="" mode=dynamic-keys name=Home supplicant-identity="" \

wpa2-pre-shared-key=veryStrongPassword!

/interface wireless

add disabled=no keepalive-frames=disabled \

master-interface=wlan1-Station multicast-buffering=disabled name=\

wlan1-Virtual-AP security-profile=Home ssid=Home wps-mode=disabled

Интерфейс «wlan1-Virtual-AP» является виртуальным и поэтому унаследует большинство технических характеристик от мастер интерфейса «wlan1-Station». Важно учитывать, что клиентом Wi-Fi может выступать только не виртуальный интерфейс роутера. Дополнительно, если по какой-то причине мастер интерфейс не подключён к точке доступа, то связанный с ним виртуальный интерфейс так же не будет функционировать. Другими словами, ваша собственная точка доступа Wi-Fi от роутера будет не активна, пока RouterOS не соединиться с мобильным телефон, раздающим интернет. В целях снижения утилизации эфирного времени, если имеется более продвинутый MikroTik, то лучше раздать интернет в другом диапазоне. Например, если сотовый телефон работает в режиме модема на беспроводном канале из диапазона 2.4 ГГц, то Wi-Fi на роутере следует запустить в диапазоне 5 ГГц:

/interface wireless

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40mhz-XX \

disabled=no frequency=auto mode=ap-bridge name=wlan2-AP security-profile=\

Home ssid=Home5GHz wireless-protocol=802.11 wps-mode=disabled

Ниже представляю оставшийся минимум настроек RouterOS, чтобы не отправлять не подготовленного читателя в увлекательное путешествие по сети интернет при попытках воспроизвести подобное решение:

/interface bridge add dhcp-snooping=yes fast-forward=no name=bridgeHome

/ip address add address=10.0.0.1/24 interface=bridgeHome network=10.0.0.0

/ip pool add name=poolHome ranges=10.0.0.2-10.0.0.254

/ip dhcp-server network add address=10.0.0.0/24 dns-server=10.0.0.1 gateway=10.0.0.1 netmask=24

/ip dhcp-server add address-pool=poolHome disabled=no interface=bridgeHome lease-time=12h name=serverHome

/interface bridge port

add bridge=bridgeHome interface=ether1

add bridge=bridgeHome interface=ether2

add bridge=bridgeHome interface=ether3

add bridge=bridgeHome interface=wlan1-Virtual-AP

/ip dns set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4,1.1.1.1

/system clock set time-zone-name=Europe/Moscow

/system identity set name=MikroTik

/system ntp client set enabled=yes primary-ntp=ntp1.stratum2.ru secondary-ntp=ntp2.stratum2.ru

Добавлю немного безопасности, чтобы сдавать устройство, готовое к эксплуатации из коробки:

/ip firewall filter

add action=accept chain=input comment="Input Established,Related=>Accept" connection-state=established,related

add action=drop chain=input comment="Input Invalid=>Drop" connection-state=invalid

add action=drop chain=input comment="Input !bridgeHome=>Drop" in-interface=!bridgeHome

add action=accept chain=forward comment="Forward Established,Related=>Accept" connection-state=established,related

add action=drop chain=forward comment="Forward Invalid=>Drop" connection-state=invalid

add action=drop chain=forward comment="Forward !dst-nat=>Drop" connection-nat-state=!dstnat in-interface=wlan1-Station

/ip service

set telnet disabled=yes

set ftp disabled=yes

set api disabled=yes

set api-ssl disabled=yes

/interface list add name=LAN

/interface list member add interface=bridgeHome list=LAN

/ip neighbor discovery-settings set discover-interface-list=LAN protocol=mndp

/tool mac-server set allowed-interface-list=none

/tool mac-server mac-winbox set allowed-interface-list=LAN

/tool mac-server ping set enabled=no

Стоит упомянуть о том, что изменять TTL можно и на клиентских устройствах. Делается это достаточно просто на операционных системах Windows и Linux (при наличии, конечно, соответствующих прав). Однако, во-первых, в целом это не очень удобно. Во-вторых, не решает вопрос со смартфонами и подобными устройствами. Следовательно, решить проблему с TTL именно на шлюзе – отличная идея.

Добавлю, что в вопросе блокировки трафика со стороны мобильных провайдеров я встречал

/ip route

add check-gateway=ping comment="DNS over OVPN" distance=1 gateway=192.168.15.1 routing-mark="DNS routing"

/ip route rule

add action=lookup-only-in-table comment="DNS over VDS" dst-address=1.1.1.1/32 table="DNS routing"

add action=lookup-only-in-table comment="DNS over VDS" dst-address=8.8.8.8/32 table="DNS routing"

add action=lookup-only-in-table comment="DNS over VDS" dst-address=8.8.4.4/32 table="DNS routing"

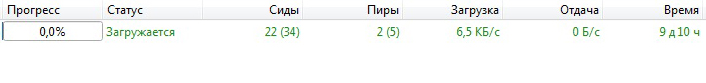

Для любителей загрузить качественное кино гигабайт на 15 размером посредством торрент обменников, могу сказать, что это не понравится ни одному мобильному провайдеру. А соответственно можно ожидать и санкций от них в виде низкой скорости на уровне 5 кбит/с, так что на загрузку может понадобиться несколько недель:

VPN и здесь сделает свое дело. Немного изменяем настройки для dhcp-client, назначаем статические маршруты и дополним Firewall еще одним правилом:

/ip dhcp-client add disabled=no interface=wlan1-Station use-peer-dns=no use-peer-ntp=no add-default-route=no

/ip route add dst-address=ipVpnServera gateway=172.20.10.1

/ip route add dst-address=0.0.0.0/0 gateway=192.168.15.1

/ip firewall nat add action=src-nat chain=srcnat comment="SRC-NAT for ovpn-out" out-interface=ovpn-out1 to-addresses=ipVpnClient

На сервере не забываем включить ip forward и настроить NAT, например, так:

iptables -t nat -A POSTROUTING -s 192.168.15.0/24 -o eth0 -j SNAT --to-source ipVpnServer

echo '1' > /proc/sys/net/ipv4/ip_forward

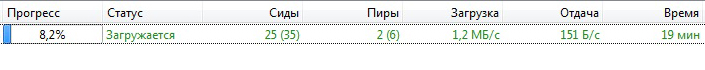

В результате весь трафик будет вложен внутрь VPN туннеля, общая скорость интернета припадёт, но торренты качаться будут уверенно:

Добавлю, что VPN серверы позволяют передать клиентам дополнительные сетевые настройки. Например, если в файле конфигурации OpenVPN сервера указать строку ниже, тогда он будет назначен в качестве шлюза по умолчанию, конечно, если клиентская сторона это разрешит:

push "redirect-gateway def1"Для troubleshooting можно воспользоваться сайтом 2ip.ru, который должен будет показать подробную информацию не о ваших домашних устройствах, а об VDS сервере, на котором вертится VPN. Здесь важно упомянуть, что в представленных схемах при настройке VPN клиентов на RouterOS нужно использовать IP адрес вместо доменного имени сервера, иначе описанные механизмы не смогут завестись по техническим причинам. Также на удалённом сервере можно запустить программу Tcpdump, и увидеть пролетающие пакеты:

tcpdump -i eth0 port 53

16:04:21.179296 IP ruvds.ru.35058 > dns.google.domain: 31590+ A? fonts.gstatic.com. (35)

16:04:21.180286 IP ruvds.ru.42023 > dns.yandex.ru.domain: 36125+ PTR? 8.8.8.8.in-addr.arpa. (38)

16:04:21.183646 IP dns.yandex.ru.domain > ruvds.ru.42023: 36125 1/0/0 PTR dns.google. (62)

16:04:21.184318 IP ruvds.ru.51949 > dns.yandex.ru.domain: 24509+ PTR? 8.8.88.77.in-addr.arpa. (40)

16:04:21.191127 IP dns.yandex.ru.domain > ruvds.ru.51949: 24509 1/0/0 PTR dns.yandex.ru. (67)

Вот в принципе и всё, по предмету разговора. Я всегда с собой беру роутер MikroTik. На новом месте добавляю при необходимости новые «wireless security-profiles», немного настраиваю беспроводной интерфейс и пользуюсь интернетом, как дома. А без собственного облачного сервера сейчас IT специалисту ну никак не обойтись.

Подведём итоги

Откуда провайдеры мобильного интернета узнают, что за нашим шлюзом зиждется новая компьютерная сеть? Основной способ это, конечно, анализ TTL, который относится по компетенции к работе L3 Firewall. Грамотно настроенный Firewall Filter, NAT и Mangle на RouterOS могут полностью скрыть это на сетевом уровне. Что касается прикладного уровня, то здесь уже начинается участок ответственности IDS (IPS) систем. Конечно, большинство современного интернет-трафика на текущий момент использует шифрование, однако Wireshark доказывает, что всё равно регулярно встречаются использование HTTP в работе различных скриптов даже на сайтах, работающих под HTTPS. Здесь уже есть с чем поработать, например, заголовок User-Agent выдаст с потрохами ваш браузер:

Конечно, и на этот способ легко реализовать способы противодействия, так как, в конечном счёте, это бесконечная гонка. Игра в кошки мышки. Что применимо в целом к отрасли информационной безопасности. На этом все, пора вновь присоединяться к праздничному веселью. С наступившим Новым годом, читатели Хабра!

Комментарии (118)

Am0ralist

03.01.2022 14:47Только провайдеры ещё всякие обращения на сервера обновления МС отслеживают, насколько помню. Вроде как та же йота не особо рада расшариванию, но два планшета с отключенными обновлениями спокойно на днях в интернет выходили без всяких манипуляций с ttl…

F0iL

03.01.2022 14:57Только провайдеры ещё всякие обращения на сервера обновления МС отслеживают, насколько помню.

Это решается описанным в статье механизмом с заворачиванием всего трафика в VPN.

olegtsss Автор

03.01.2022 15:15Мой опыт говорит о том, что в "дикой природе" ещё не встречался мобильный провайдер, смотрящий в L4.

HiroX

03.01.2022 16:13+3YOTA на тарифах без раздачи смотрит DNS запросы. Если устройство не WinPhone и находит среди запросов хосты виндовых обновлений то блокирует интернеты.

olegtsss Автор

03.01.2022 18:07Могу предположить, что от региона могут быть различия. А вы сами тестировали, действительно ли смотрят ?

Xenos_rus

04.01.2022 08:06Тестировал, смотрят, зависит от региона, т.к. каждый макрорегион сам себе агроном. Особенно в этом плане коварен МТС - молча снимает суточную абонплату за услугу тетеринга, либо шейпит до 1Мбит/с.

Ddnn

03.01.2022 18:08смотрит DNS запросы

DoT на уровне системного DNS-резолвера не должен решить такие проблемы? Я не знаю, как оно на Windows конфигурируется, но на Android (Pixel 4a) есть настройка "Private DNS", на Linux DoT поддерживается, например, в systemd-resolved.

olegtsss Автор

03.01.2022 22:13Как и упоминалось в представленных выше материалах, все мобильные операторы, с которыми я соприкасался, далее L3 не идут. Для решения проблем с DNS я предлагаю туннелировать их от шлюза посредством vpn. Реализация Dot выходит за рамки, так как туннель позволяет оставаться в рамках старого доброго.

Am0ralist

03.01.2022 21:54Если устройство не WinPhone и находит среди запросов хосты виндовых обновлений то блокирует интернеты.

хм… а это мысль… у меня ещё этих люмий валяется…

DeniSix

03.01.2022 15:12Для поездок mAP lite выглядит интереснее.

Но, при всей моей любви к MikroTik, с дешевыми их железками у меня крайне негативный опыт:

- в hAP mini/lite очень слабое железо и без Fasttrack'а им тяжело (а от VPN'а не стоит ждать больше 10-20 мбит/с)

- WLAN трафик идёт через CPU и при беспроводных нагрузках он может подвиснуть

- иногда роутер просто падает с OOM при том что конфиг стандарный QuickSet'овский. Отключал DNS сервер — разницы нет. Где ещё может утекать память я не представляю.

olegtsss Автор

03.01.2022 15:21Цена низкая, отсюда и слабое железо. Это всем понятно. А что такое ООМ, раскройте пожалуйста.

DeniSix

03.01.2022 15:29ООМ — Out Of Memory.

olegtsss Автор

03.01.2022 15:38Не пробовали подключать девайс к Dude / Zabbix ?

DeniSix

03.01.2022 15:55Нет. А как это поможет? Через Dude / Zabbix ведь нет подробного отчёта по RAM?

olegtsss Автор

03.01.2022 20:16Я сам не занимался. Анализ полученного посредством SNMP материала возможно позволит прояснить ситуацию, даже если на прямую не будет содержать подробную информацию об состоянии оперативной памяти.

Stesh

03.01.2022 15:37+1Для поездок mAP lite выглядит интереснее

Для поездок железки аля тплинк MR3020-v3 выглядят еще интересней (или подобные варианты) - вполне производительный проц*, openwrt, небольшие габариты при аналогичной стоимости. Жаль, китайцы перестали провавать nexx-3200: MT7620n, 802.11n, 2 сотых порта, питание с usb и все это в 65x45x22 мм за небольшие деньги.

*самым "пробивным" среди популярных протоколов является openvpn, tcp на 443 работает почти везде, а для него нужен проц.

DeniSix

03.01.2022 15:59+1Неплохая железка, но хотелось бы что-то вроде NanoPi R4S с WLAN модулем.

Stesh

03.01.2022 20:37NanoPi R4S с WLAN

Как походный роутер, это уже будет громозко, плюс энергопотребление. Плюс цена.

Я например, с удовольствием в начале пандемии накупил бы ведро nexx-3200 (они продавались по $12-16 на али), на них накатывается openwrt, преднастройка и раздаются сотрудникам для удаленки - подключиться и пробосить тоннель (плюс еще резервирование ethernet/4G).

AcidVenom

03.01.2022 17:21+2Про вкладку QuickSet забудьте навсегда. Это маркетинговый ход, не очень удачный.

Утечка памяти — смотри правила файервола, в том числе IPv6 (если он есть), сервисы и МАС-Server.

DeniSix

03.01.2022 17:56Есть конкретные претензии к QuickSet?

смотри правила файервола

дефолт

в том числе IPv6 (если он есть)

выключен. как и все лишние пакеты

сервисы и МАС-Server

web и mac-winbox. MAC Server выключен (насколько это возможно)AcidVenom

03.01.2022 18:04Тип подключения к Инету?

web и mac-winbox

В сервисах только web и winbox?

MAC Server можно только забиндить на интерфейс-лист.

Что в IP -> Firewall -> Service Ports?

Neighbours -> Discovery settings что указано?

Web Proxy включен?

SW и FW последние?

DeniSix

03.01.2022 18:12Тип подключения к Инету?

IPoE

В сервисах только web и winbox?

включены только они

MAC Server можно только забиндить на интерфейс-лист.

выставлен в "none"

Что в IP -> Firewall -> Service Ports?

Neighbours -> Discovery settings что указано?не трогал, всё включено

Web Proxy включен?

выключен

SW и FW последние?

сейчас ROS 7.1.1, но то же самое и на Stable, и на Long-Term было. хотя ROS 7 явно менее стабильна (ожидаемо)

AcidVenom

03.01.2022 18:18не трогал, всё включено

Сервис порты выключить, вискавери забиндить на LAN интерфейс лист.

Profile что показывает?

P.S.: В v7 IPv6 есть. Нужно смотреть файервол. Routerboot обновить соответственно.

DeniSix

03.01.2022 18:27Сервис порты выключить,

выключу

вискавери забиндить на LAN интерфейс лист.

из листа discovery исключён ether1, так что уже

Routerboot обновить соответственно.

не забываю :)

В 7.1.1 IPv6 есть. Нужно смотреть файервол

IPv6 выключен

Profile что показывает?

в какой момент? в среднем по больнице на SPI и management. В моменты затупа сложно что-то отследить нормально, потому что одно ядро в 100% долбится. А утечки памяти вообще не знаю каким образом отследить

AcidVenom

03.01.2022 18:33одно ядро в 100% долбится

Бывает при брутфорсе. Пользователь один? Логи чистые?

DeniSix

03.01.2022 19:56Пользователь один? Логи чистые?

да, чисто. дефолтный файрвол закрывает доступ извне, да и ip серый

AcidVenom

03.01.2022 20:23DoH используется?

DeniSix

03.01.2022 20:40Нет, стандартный DNS.

P.S.: Я бы экспортировал конфиг, но на 7.1.1 команда экспорта вешает роутер :]

AcidVenom

03.01.2022 21:11Только что экспортировал из 751U-2HnD. Причем в Legacy-режиме немного быстрее, может и субъективно.

olegtsss Автор

04.01.2022 01:02Экспорт может корректно не проходить от модели к модели роутера. Это так и есть.

Admaer

04.01.2022 09:45Да, хотелось бы услышать чем плох QuickSet? На первый взгляд, он ничем не хужа, а местами даже лучше базовых настроек у других вендоров.

BlenderRU

04.01.2022 01:47+1hAP ac2 каждые две недели приходилось ребутать, т.к. утекала память.

В моём случае оказалось из-за опции "Use DoH Server". Причем, проявлялось как минимум в диапазоне версий 6.40-6.49.

NikaLapka

04.01.2022 10:12+2Ровно год назад, 3 января, я создавал тикет, что DoH по прежнему не работает и в 6.48 вызывает утечку памяти и кернел паник, ребут. В декабре попробовал, может что изменилось.. "воз и ныне там".

AcidVenom

03.01.2022 17:14-1Боже, какое костыльное решение.

Можно было уже на малинеиз говна и палоксобрать, чтоб еще дешевле.

dmbarsukov

03.01.2022 17:45Ну вы тогда критикуя - предложите? Выше человек предложил тп линк. Чем вы пользуетесь, когда из гостиницы нужен впн?

AcidVenom

03.01.2022 17:50Если вопрос в том, чтобы минимальными средствами сделать хорошо — то это утопия. Получаются костыли как в статье.

Если доплатить денег и взять что-то нормальное, то еще куда ни шло.

olegtsss Автор

03.01.2022 18:09+1В ситуации с RouterOS в качестве аппаратной платформы можно выбрать любой роутер по душе и вкусу.

olegtsss Автор

03.01.2022 18:12+1Можно сделать решение любой сложности и на разных платформах. Материалы из статьи дают короткую инструкцию как это сделать при не значительных финансовых затратах.

olegtsss Автор

03.01.2022 18:10Я бы назвал свой вариант не костыльным, а походным.

AcidVenom

03.01.2022 18:53Роза пахнет розой, хоть розой назови ее, хоть нет.

При звонке на мобильный в определенных условиях вы получаете разрыв соединения. Конкретно эта модель для поездки — неудачна.

olegtsss Автор

03.01.2022 20:12+1Приведённые вами причинно-следственные связи считаю не актуальными для предметной области представленного материала.

userint

03.01.2022 18:48Зачем вообще тратить 1500 на hAP если можно сделать на своем "походном" ноутбуке виртуалку с тем же функционалом и тупо пропускать трафик ноутбука через нее? Тот же MikroTik CHR или лучше вообще что-нибудь маловесное, типа Alpine.

lorc

03.01.2022 19:40+2Да можно на самом ноутбуке правильно настроить iptables. Там аж одно правило будет. Зачем ещё кучу софта ставить?

olegtsss Автор

03.01.2022 18:52Решение с роутером позволяет разрешить проблему с раздачей интернета для всего семейства сразу. Телефонов, PlayStation, компов и т.д. А делать или не делать - это выбор человека.

enamchuk

03.01.2022 21:08+2Для "походных" условий использую модем Huawei + TP-Link TL-MR3020 + Powerbank.

Весь интернет маршрутизируется в VPN в домашнюю сеть для скрытия трафика от мобильного оператора, а также для доступа в домашним сервисам.

Настроена фиксация TTL, роутер прошит в WRT, модем - в режиме HiLink.

Данная связка работает стабильно уже три года, места в сумке занимает совсем немного.

olegtsss Автор

03.01.2022 21:32Спасибо за предложенный и испытанный на практике вариант реализации подобного решения. Мой вариант кроме этого позволяет использовать личный телефон для раздачи интернета. Итого: не нужны вторая симкарта и отдельный модем.

Am0ralist

03.01.2022 22:22А можете помочь понять, будут ли MikroTik PWR-Line и hAP ac2 вместе работать, а то не нахожу инфы о совместимости нигде у них…

blind_oracle

03.01.2022 22:33Мне для путешествий понравился модем https://www.gl-inet.com/products/gl-e750/ со сладким для русского уха названием Mudi.

Есть LTE модем, внутри OpenWRT (можно сделать любую магию с TTL и прочим), батарея на 5Ач.

Стоит, конечно, подороже микротика, но он того стоит ????

olegtsss Автор

03.01.2022 22:55Для гиков цена порой не так важна, если она вкладывается в рамки их покупательской способности.

blind_oracle

03.01.2022 23:09Да, наверное. Хоть и юзаю редко довольно, но потраченых денег не жалко. Даже, о ужас, не менял ОС на голый OpenWRT - штатная обёртка вполне функциональна и всё что надо есть.

NikaLapka

04.01.2022 10:07Действительно, hap mini позволяет соединить два аналогичных устройства по powerline, но для этого обоим нужно купить специальный сетевой адаптер от mikrotik, напоминающий обычную micro usb зарядку, за 2 000 руб одна штучка. И получается, что какой-нибудь powerline от tplink за 2 500 руб, где сразу комплект из 2 штук, и дешевле и не ограничен применением, т.к. на выходе обычные ethernet порты.

Использовать микротик только для изменения TTL и раздачи wifi - это слишком. У микротика действительно есть "уникальные" функции, вроде поднятия нескольких соединений и управление маршрутизацией, что позволяет, например, купить самое дешёвое устройство, будь то hap mini, hap lite, или даже миниатюрный map lite и где-нить в офисе, дома, просто подключить его в сеть, с доступом к сети Интернет, и получить полноценный, защищённый доступ в данную локальную сеть из другого места, без дополнительных настроек.

Am0ralist

04.01.2022 13:48+1ну вот опыт девайсов тплинка у меня лично хуже, чем с микротиками. плюс второй адаптер может быть сразу с вайфаем, например.

vovike

04.01.2022 10:47+1Ещё ipv6 отслеживают

От Йоты на Маке мне помогают такие 2 строчки:

sudo sysctl -w net.inet.ip.ttl=65networksetup -setv6off Wi-Fi

Kvick

04.01.2022 11:10Спасибо за статью, даже захотел прикупить себе такой микротик, начального уровня.

А вообще, что касается темы, я думал, что уже давно можно без каких либо проблем купить безлимитную раздачу у своего провайдера за копейки. На yota я плачУ 100 рублей в месяц за раздачу (но торренты не качаю).

Izhevsk

04.01.2022 11:21МТС как- то вычисляет раздачу помимо TTL. Модем прошит под Hilink, симка татарская смарт 275 в месяц. Ttl на винде изменен, обновления отключены. Скорость загрузки еле до 1.5мбс дотягивает, аплоад вообще мизерный, сайты через раз открываются. Еще и тариф в тыкву превратился осенью, только 40 гигов трафика оставили, потом инет работает только до личного кабинета МТС. Торренты только через ТОR- Vidalia работают. Доступен тариф для ноутбука задорого, но там заявлена скорость до 20мбс, а это на деле 2-3 всего. В доме только у МТС нормальный прием, одним словом беда с инетом в 10 минутах от центра города((

juDge

04.01.2022 11:31У МТС входящий ТТЛ надо ещё править ... Можно встретить когда они шлют на вход трафик с ТТЛ равный 1

olegtsss Автор

04.01.2022 11:37И настройте все как в статье, с туннелированием всего трафика в vpn, и тогда никто не увидит локалку за вашим роутером.

juDge

04.01.2022 12:12Зачем все заворачивать в впн? Излишний маразм к добру не доводит. Достаточно заворачивать только то что отследит опос.

olegtsss Автор

04.01.2022 12:42+1Классифицировать трафик на открытый и закрытый на роутере - это задача, при решении которой не избежны ошибки, которые могут привести к блокировке. При этом когда они возникнут, разбираться со сложившейся ситуацией может абсолютно не хотеться.

juDge

04.01.2022 13:22Если! Творить о МТС то это как правило просто понижение скорости до 1 мбита. Сказать что опос не понимает для чего впн трафик служит тоже будет не верно. Хоть и прямых доказательств у него не будет. И дойдя до например 100 Гб трафика он все равно прикуёт к вам свое внимание и порежет скорость как бы вы не старались скрыть. Поэтому хождение обычных https соединений хоть как то размоет трафик впн. А разбить трафик на https и прочий решается на уровне банального фильтра tcp 443 и инвертируем фильтр. Не забываем что хождение трафика через условный впн так же скажется на занижении скорости доступа к ресурсам. И разрешая хождению трафика https напрямую улучшит качество жизни. При желании можно подключить bgp с адресами которые ркн заблокировал и их целеком завернуть в впн

dejecher

04.01.2022 11:46Статья интересна с технической точки зрения. Устройство тоже — я давно подумываю приобрести что-то подобное для поездок, но все лень-матушка. Как правило я просто обхожусь именно раздачей трафика со смартфона, если необходимо использовать лэптоп

Однако про запрет раздачи трафика никогда не слышал. Правда мои поездки ограничены странами ЕС (если не считать РФ, но тут у меня не возникает нужды в раздаче мобильного интернета), да и роуминговый трафик не безлимитный а ограниченный контрактом (безлимитный он в стране проживания, а в ЕС он очень даже ограничен — у меня и членов моей семьи это 22 Гб в месяц, чего в общем-то вполне достаточно)

olegtsss Автор

04.01.2022 11:49Интересно, т.е. за пределами страны проживания мобильный трафик ограничивается объемом в 22 Гб в месяц. Но работает без ограничений на территории всех стран ЕС или присутствует какая-либо сегментация?

dejecher

04.01.2022 13:37Не уверен, что понял вопрос… Кроме того, я допустил неточность — у меня лично нет вобще никаких технических ограничений на трафик в пределах ЕС, поскольку у меня корпоративный тарифный план (но если стоимость этого трафика превысит разумные рамки, то мне придется объяснять это руководству компании. Разумные рамки это суммы порядка ста евро в месяц)

У жены и дочери одинаковые тарифные планы, которые включают в себя безлимитный трафик со скоростью до 200 MBit/s (если доступна сеть 5G как я полагаю) на территории стран северной Европы и балтийских стран. На остальной территории ЕС доступен трафик в объеме 22 Гб в месяц без дополнительной платы, с максимальной скоростью до 200 MBit/s если таковая доступна (в том смысле, что она должна быть не хуже чем в домашнем регионе или лучшая из возможных если недоступна та, что в домашнем регионе — это в теории, на практике — всем плевать). По исчерпании лимита за использование интернета будет начисляться 1 евро в день с лимитом 1 Gb, по исчепании которого скорость доступа упадет до 128 Kb/s до конца дня

Это ограничение действительно для всей территории ЕС (за исключением стран сев. Европы и стран балтии) без учета внутренних национальных границ и не зависит от конкретного оператора предоставляющего роуминговые услуги (поэтому я иногда вручную перебираю доступых сотовых операторов, не доверяя автоматическому выбору)

Похожие правила действуют и в отношении голосовых звонков и СМС. Только есть нюанс о котором путешественники иногда забывают — связь предоставляется на услових аналогичных тем, что предоставляет домашний регион. т.е. если я приехал в какую нибудь Испанию, и звоню на местный номер телефона, я буду платить за роуминг ровно столько-же, сколько заплатил бы, если бы звонил из домашнего региона (поэтому в таких случаях логично пользоваться услурами IP телефонии. Хотя в большинстве случаев плата за роуминг давно уже стала достаточно низкой, чтобы как-то переживать из-за нее). А вот если я звоню по номеру домашнего региона, то этот звонок будет мне стоить столько-же сколько стоил бы дома (т.е. ни сколько, если в рамках лимитов предоплаченного контракта), даже если я звоню члену семьи который находится на территории Испании вместе со мной или в любой другой стране ЕС

dejecher

04.01.2022 14:05Только есть нюанс о котором путешественники иногда забывают

Таки опять ошибся — раньше так и было, но сейчас я глянул и убедился, что дополнительной платы за роуминг при голосовых вызовах на территории ЕС. Но есть оплата международного вызова (т.е. звонки оплачиваются на условиях домашнего региона — в точности) — большинство стран ЕС это чуть меньше 24 центов в минуту кажется

nitro80

04.01.2022 13:13имеется на борту работающая технология Powerline, которая позволяет использовать специализированные сетевые адаптеры для построения проводных LAN на основе связанных электрических линий (проводов, несущих ток 220 вольт, спрятанных в стенах и потолках наших домов)

В пределах одной фазы работает такая сеть.

в уже далёком 2005 году это называлось лозунгом, вроде такого: «Раздаём интернет прямо из розетки»!

Местные радиолюбители сказали бы спасибо (нет).

mlhi

04.01.2022 15:44Полезная статья, спасибо.

@olegtsss подскажите пожалуйста:

172.20.10.1 - что вот это за адрес к какой он сети относится? Я правильно понимаю что это у вас шлюз про провайдера 192.168.15.0/24 - это сеть внутри vpn?

olegtsss Автор

04.01.2022 15:46172.20.10.1 - это ip адрес сотового телефона, при раздаче им интернета.

192.168.15.0/24 - верно, это vpn.

Angel-1024

05.01.2022 08:55-3Зачем такие заморочки с роутером это же его чемто питать надо. Хотя ничего удивительного, если в статье предлогают снять номера в отеле только ради того, чтобы создать локалку по отельной электросети и зарубиться по ней, как в старые добрые времена конца 90х начала нулевых. Ну тогда давайте уже нольмодемный кабель прокинем через окно, чтобы хозяин отеля совсем обалдел. Ночь в компьютерном клубе дешевле чем несколько номеров в отеле и там уже все настроено, а тут пол ночи будешь только линк устанавливать и разбирать отельную проводку на скрутках синей изолентой.

Ладно, чего это я. А,вот. Если уж оно все заворачивается на впн то можно попробовать Shadowsocks клиент со включенным встроенным socks5 проксиком на телефоне - раздавателе и тот же Shadowsocks на получателях, настроенный на проксик раздавателя. Соединение по мобильной точке вайфай с раздавателя например. Траффик получателей также завернется на впн только роутер таскать с собой не нужно, по идее должно работать а на практике не проверял именно с опсосами. Проверял именно этот способ при расшаривании платного впн для одной машины на много,чтобы не переплачивать за впн для каждой машины - работает, провайдер впн не догадался,провайдер предоставлял через шадовсокс :)

olegtsss Автор

05.01.2022 14:08Socks - это не vpn. Предназначен для других задач. Не имеет шифрования. Требует настройку на серверной и клиентской сторон. Т.е. на каждом устройстве в вашем LAN.

Angel-1024

05.01.2022 14:36Так socks в локалке работает там шифрование и не надо. Это просто проксик. А ss, который во внешку там шифрование есть. Проксик да, на каждом устройстве надо настраивать.

В моем случае vpn-ом надо обойти GFW и ss для этого подходит, а socks проксик чтобы раздавать ss на вторую машину уже в локалке. Может оно так и для обхода провайдерских ограничений работать будет.

olegtsss Автор

05.01.2022 14:54Proxy не подойдёт, так как ограничение работает в основном на основе анализа TTL.

Angel-1024

05.01.2022 15:44А ну может, да заметит. Не знаю, не лазил еще туда. По идее снаружи будет виден только туннель SS - одно соединение и всё и ttl вызывать подозрений не должен. Хотя... Надо попробовать, но пока не могу - в Китае щас пока, не в РФ.

olegtsss Автор

05.01.2022 15:46Необходимо корректировать TTL "внешней обертки" proxy соединения.

Angel-1024

06.01.2022 02:59А если анализ только ttl тогда еще проще - винде просто прописать в реестре нужный TTL и нагло раздавать через мобильную точку доступа телефона. И не надо никаких vpn и proxy мудрить.

olegtsss Автор

06.01.2022 08:26Вы если почитаете внимательно материалы статьи и комментарии к ней, то увидите, что proxy нам не подходит, vpn решает задачи, не связанные с TTL, а ваше предложение не подходит , так как требует донастройки клиентской части (телефоны, компы, другие устройства).

Angel-1024

06.01.2022 09:24Ну если у вас задача перепродавать этот трафик в публичном месте, то да, не подходит не удобно каждому клиенту настраивать. Но хотя ваша задача - продать роутеры и хостинг на ruvds это из текста статьи и так ясно, даже при чтении по диагонали и через слово.С технической же точки зрения можно обойтись и без роутера и впн, что и собственно мне для себя и требовалось мне узнать.

olegtsss Автор

06.01.2022 11:07Сформулирую для вас задачу статьи в явном виде: разобрать способ обнаружения раздачи интернета устройствам в LAN, применяемый операторами связи, и продемонстрировать способы защиты своей LAN от подобного рода детектирования на оборудовании MikroTik, в условиях ограниченного бюджета.

Следовательно, то, как именно вы определили задачу статьи, является не верным. Возможно, вы сделали такой вывод потому, что читали материалы по диаганоли и, соответственно, не в полной мере.

Для чего нужен роутер и vpn достаточно подробно рассмотрено. Кроме того имеется, много комментариев, в которых читатели добавили собственные мысли на эту тему.

Angel-1024

06.01.2022 03:12Но на самом деле лучше решить с провайдером вопрос и платить столько сколько нужно за шаринг. И вообще не задаваться вопросом из серии как обмануть провайдера и как украсть у него трафик. Дело в том, что провайдер все это знает и понимает, там не дураки сидят и если он увидит что тарифный план не приносит прибыли или тем более убыточен, то он его закроет и все. В этом случае даже для мобильников халява кончится.

olegtsss Автор

06.01.2022 08:32Напомню, что подобный вопрос находится за границами рассматриваемого материала, который носит исключительно технический характер.

token_zero

06.01.2022 02:58TTL фиксировать можно и на рутованном андроидофоне.

olegtsss Автор

06.01.2022 08:35Можно, что не подходит. Почему это так - рассмотрено в представленных материалах. Если коротко, то обрабатывать TTL целесообразно на шлюзе, а не на клиентской стороне.

Bonio

У меня такой "безлимитный" интернет, как резерв работает. TTL зафиксирован на модеме, а на роутере постоянно работает VPN. Только вот при малейшей нагрузке на сеть пинг подрастает до 1000+, а соединение постоянно начинает рваться. Это из за низкого уровня сигнала (2 из 5 палки) или опсос детектирует vpn и режет для трафика приоритет?

arthuriantech

Вероятно, передатчик телефона захлебывается. У меня в глуши 4G с одной полоской работает лучше чем 3G с четырьмя и дает 7 мбит довнлоада. Но аплоад не выдерживает совсем, топчется в районе 1 мбита.

olegtsss Автор

Передатчик телефона не имеет к делу прямого отношения. Другими словами, он здесь не причём.

arthuriantech

А кто имеет? Если снять мой телефон с чердака и выйти 20 метров в чистое поле - там, где нет затенения ветками - аплоад вырастает в несколько раз, точных цифр не назову. При этом довнлоад увеличивается незначительно.

Если же подняться из речной долины вверх, получаем следующую картину:

olegtsss Автор

Мы сейчас говорим про L1, поэтому для его оценки нам необходимы параметры (их статические и динамические значения) именно от сети LTE или 3G. У вас в доме может модем работать через одну вышку, а в поле уже через другую. И это самое простое, что там есть. На деле net monitor даст детальную раскладку и почву для технического разбора ситуации с вариативностью Upload.

arthuriantech

Хорошо, я прямо сейчас экспериментировал.

Замеры в доме

Замеры во дворе в пятне уверенного обслуживания

Аплоад вырос в 8 раз, а довнлоад в 1.5 раза. Судя по Cell ID вышка не переключалась. Буду рад, если подскажете нормальный софт чтобы снять все показатели сети на андроиде.

olegtsss Автор

У вас здесь все ясно. На первом скрине принимаемый уровень сигнала от вышки -112. Это край, слишком слабо. То, что вышка ваш модем не услышит - это связанные вещи. Ваш модем постоянно повторяет передачи, скорее всего. Увеличение мощности вашего передатчика - это линейный способ. И не достаточно эффективный. Это только теоретически, если бы было такое возможно.

olegtsss Автор

Вам нужен софт, интегрированный именно в телефон, а не в андроид. Так, iPhone предоставляет очень детальную информацию: 3001#12345#

arthuriantech

Дом

Двор

Из азарта повторил замеры с той же симкой на телефоне LG с нормальным инженерным меню. Я это к чему - за городом можно запросто попасть в условия с очень уверенным приемом, но с крайне плохой передачей. В этих условиях можно смотреть 4К видосы на ютубе, но любая нагрузка на output сразу "окирпичивает" интернет.

Не знаю как на счет мощности, но если худо-бедно сделать передачу направленной - например, покрутить телефон над плоской металлической поверхностью - аплоад растёт в пару раз. Пару лет назад, когда на моей местности едва ловил 2G с космической скоростью 16 кбит/c, я так выкручивался.

Maxim_Q

Что за приложение "KT Debug Screen"? Дайте ссылку на него

arthuriantech

Это интегрированный софт в LG V50. Вызывается по 5457#*500#

vladkorotnev

Парсер сожрал кусок номера, тем, кто придёт сюда в будущем — номер

*3001#12345#*ovalsky

Где-то я слышал, что эти полоски к интернет соединению не относятся. Насколько это правда не знаю, но помню, что у себя видел пропадание интернет соединения при всех полосках, т.е. с лте на н+ перебирало соединение и вообще значок интрнета пропадал

olegtsss Автор

Здесь надо читать спецификации к работе телефонов. Там все не так просто. 3 или 4 палки - это не уровень сигнала в "чистом" виде (дБм). Это результат обработки многих параметров и построение на их снове вторичных параметров.

olegtsss Автор

И уж точно эти полоски про L1. А интернет в привычном варианте для нас это L4.

arthuriantech

Я тоже замечаю, что количество полосок с качеством интернет-соединения слабо соотносится. У меня одна полоска LTE (и то пропадающая, благо телефон был залочен на LTE) работала лучше, чем 5 полосок 3G. Я больше ориентируюсь на значение RSRP, и для меня загадка как -110 dBm могут давать 40 мбит довнлоада.

olegtsss Автор

Вы слышите вышку на уровне -110. А вот вас вышка не слышит почти ни как ). Примерно так. Для справки, примерный нижний порог для связи -120, что в 10 раз выше вашего.

olegtsss Автор

Если -110 стабильно, не рвётся скачками до -120, то, как вы сами видите, вполне реально.

olegtsss Автор

В вашем ситуации не скажешь в чем причина длинного пинга. Сам по себе длинный пинг в сети может происходить по разным причинам. Ведь причина может крыться даже не на клиентской, но и на провайдерской части, например одинаковый MAC на разных устройствах в рамках общего L2.

olegtsss Автор

Радиоинтерфейс ещё усложняет данный troubleshooting, так как необходимо учитывать не устойчивость L1 и нюансы задействованных на нет технологий и протоколов. Таким образом, 2 или 3 палки на экране телефона, не обозначают реальное положение по установленному соединению.