На прошлой неделе мы рассказывали про результаты расследования инцидента в компании Twilio. Аналогичный отчет недавно опубликовала компания Dropbox. Эта атака примечательна тем, что она была нацелена непосредственно на разработчиков внутри организации. Соответственно, результатом атаки стала частичная утечка исходных кодов. Подобные расследования представляют интерес, так как раскрывают и методы атаки, и последствия успешного проникновения в достаточно защищенную (как можно предположить) инфраструктуру крупной компании.

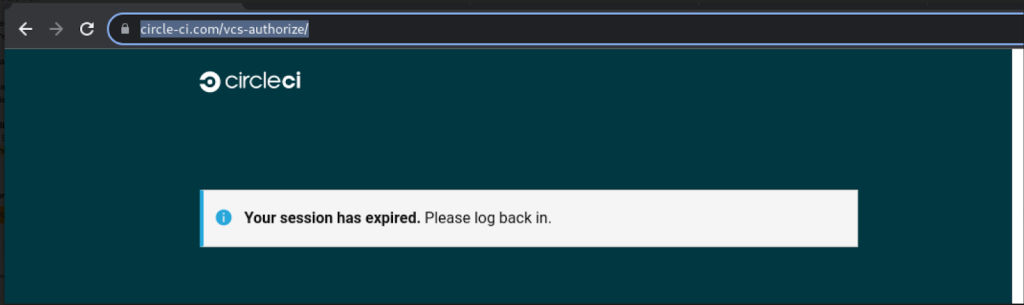

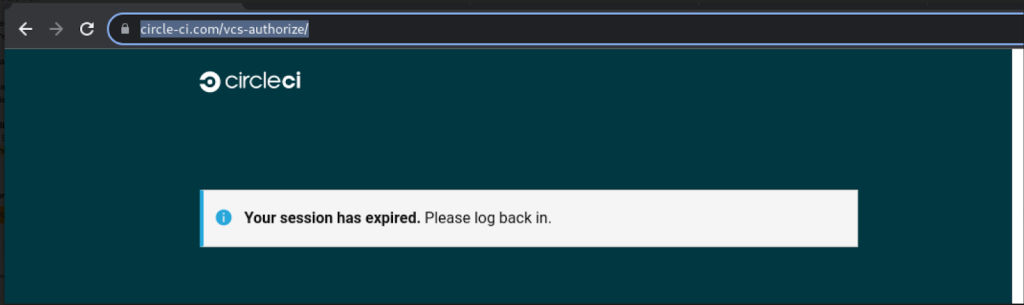

Разработчики Dropbox стали жертвой достаточно обыденной фишинговой атаки. Ее особенностью, впрочем, стало использование подходящего бренда: фишинговые сообщения рассылались якобы от имени платформы CircleCI. Dropbox не единственная пострадала от атаки: еще в сентябре хостинг GitHub предупреждал пользователей о рассылке похожих фишинговых сообщений. Если потенциальная жертва переходила на фишинговый веб-сайт, ей предлагали заново залогиниться с использованием учетных данных GitHub. Если в аккаунте была включена многофакторная аутентификация, фишинговый сайт также предусматривал поле для ввода одноразового токена. В результате атакующие получали доступ к учетной записи GitHub, в которую добавлялись дополнительные ключи доступа, работающие даже в случае смены пароля.

После сентябрьской атаки GitHub принял меры, принудительно сбросив пароли для пострадавших пользователей, а также удалив ключи доступа к учетным записям. 14 октября атака повторилась, причем в компании Dropbox узнали о ней опять же от сотрудников GitHub. Dropbox использует GitHub для публичных и приватных репозиториев исходного кода. В инфраструктуре компании также используется инструмент CircleCI. Атака от имени разработчиков этого продукта вновь оказалось успешной. Некоторые фишинговые сообщения заблокировал корпоративный почтовый сервер, но часть добралась до сотрудников, и кто-то ввел на поддельном сайте свои учетные данные, включая коды двухфакторной аутентификации. В результате злоумышленники получили доступ к 130 репозиториям компании.

К счастью, все эти учетные записи не использовались для хранения исходного кода основных приложений Dropbox либо серверной инфраструктуры. В основном там хранились сторонние библиотеки с небольшими модификациями. Атака была нейтрализована в тот же день. Несмотря на быструю реакцию и отсутствие на GitHub наиболее важного для компании кода, кое-какая информация все же пострадала. Во-первых, в исходниках содержались ключи для доступа к приватным API. Во-вторых, в одном из репозиториев хранилась база e-mail сотрудников и клиентов компании — в общей сложности утекло несколько тысяч имен. Какие-либо пароли пользователей и прочая по-настоящему важная информация не пострадали. Выводы GitHub очень похожи на таковые у Twilio: компания также планирует ускорить внедрение аппаратных ключей аутентификации, которые в принципе делают любой фишинг крайне затруднительным.

Что еще произошло:

Эксперты «Лаборатории Касперского» публикуют подробный разбор (1 часть, 2 часть) вредоносной кампании LODEINFO, нацеленной на пользователей из Японии. В другой публикации приводятся примеры нестандартных кибератак, с которыми специалисты компании сталкивались при расследовании реальных инцидентов. А в этой статье дается сводная информация об эволюции таргетированных атак за третий квартал 2022 года.

Компания Cyble разбирает вредоносную программу, подменяющую идентификаторы криптокошельков в буфере обмена. У нее есть интересная особенность: она позволяет на лету генерировать адреса кошельков, очень похожие на скопированные жертвой, — так шанс обнаружить подмену уменьшается в разы.

Malwarebytes анализирует очередную пачку неискоренимого вредоносного ПО в официальном магазине Google Play. Несколько программ от одного разработчика начинают вредоносную активность через два дня после установки (и таким образом, видимо, успешно избегают блокировки). Общее количество скачиваний всех аппов — свыше миллиона.

Издание Bleeping Computer пишет про вредоносное ПО, которое распространяется через рекламную сеть Google Ads. Рекламные баннеры всплывают при поиске открытого графического редактора Gimp и выводятся выше ссылки на официальный сайт.

На фоне обсуждений новой платной услуги в соцсети Twitter для получения значка верификации, естественно, начались фишинговые атаки на нынешних обладателей таких «галочек». Верифицированным пользователям рассылаются сообщения о скором удалении значков: требуется «залогиниться и подтвердить», а на самом деле — перейти на фишинговый сайт и передать пароль злоумышленникам.

Разработчики Dropbox стали жертвой достаточно обыденной фишинговой атаки. Ее особенностью, впрочем, стало использование подходящего бренда: фишинговые сообщения рассылались якобы от имени платформы CircleCI. Dropbox не единственная пострадала от атаки: еще в сентябре хостинг GitHub предупреждал пользователей о рассылке похожих фишинговых сообщений. Если потенциальная жертва переходила на фишинговый веб-сайт, ей предлагали заново залогиниться с использованием учетных данных GitHub. Если в аккаунте была включена многофакторная аутентификация, фишинговый сайт также предусматривал поле для ввода одноразового токена. В результате атакующие получали доступ к учетной записи GitHub, в которую добавлялись дополнительные ключи доступа, работающие даже в случае смены пароля.

После сентябрьской атаки GitHub принял меры, принудительно сбросив пароли для пострадавших пользователей, а также удалив ключи доступа к учетным записям. 14 октября атака повторилась, причем в компании Dropbox узнали о ней опять же от сотрудников GitHub. Dropbox использует GitHub для публичных и приватных репозиториев исходного кода. В инфраструктуре компании также используется инструмент CircleCI. Атака от имени разработчиков этого продукта вновь оказалось успешной. Некоторые фишинговые сообщения заблокировал корпоративный почтовый сервер, но часть добралась до сотрудников, и кто-то ввел на поддельном сайте свои учетные данные, включая коды двухфакторной аутентификации. В результате злоумышленники получили доступ к 130 репозиториям компании.

К счастью, все эти учетные записи не использовались для хранения исходного кода основных приложений Dropbox либо серверной инфраструктуры. В основном там хранились сторонние библиотеки с небольшими модификациями. Атака была нейтрализована в тот же день. Несмотря на быструю реакцию и отсутствие на GitHub наиболее важного для компании кода, кое-какая информация все же пострадала. Во-первых, в исходниках содержались ключи для доступа к приватным API. Во-вторых, в одном из репозиториев хранилась база e-mail сотрудников и клиентов компании — в общей сложности утекло несколько тысяч имен. Какие-либо пароли пользователей и прочая по-настоящему важная информация не пострадали. Выводы GitHub очень похожи на таковые у Twilio: компания также планирует ускорить внедрение аппаратных ключей аутентификации, которые в принципе делают любой фишинг крайне затруднительным.

Что еще произошло:

Эксперты «Лаборатории Касперского» публикуют подробный разбор (1 часть, 2 часть) вредоносной кампании LODEINFO, нацеленной на пользователей из Японии. В другой публикации приводятся примеры нестандартных кибератак, с которыми специалисты компании сталкивались при расследовании реальных инцидентов. А в этой статье дается сводная информация об эволюции таргетированных атак за третий квартал 2022 года.

Компания Cyble разбирает вредоносную программу, подменяющую идентификаторы криптокошельков в буфере обмена. У нее есть интересная особенность: она позволяет на лету генерировать адреса кошельков, очень похожие на скопированные жертвой, — так шанс обнаружить подмену уменьшается в разы.

Malwarebytes анализирует очередную пачку неискоренимого вредоносного ПО в официальном магазине Google Play. Несколько программ от одного разработчика начинают вредоносную активность через два дня после установки (и таким образом, видимо, успешно избегают блокировки). Общее количество скачиваний всех аппов — свыше миллиона.

Издание Bleeping Computer пишет про вредоносное ПО, которое распространяется через рекламную сеть Google Ads. Рекламные баннеры всплывают при поиске открытого графического редактора Gimp и выводятся выше ссылки на официальный сайт.

На фоне обсуждений новой платной услуги в соцсети Twitter для получения значка верификации, естественно, начались фишинговые атаки на нынешних обладателей таких «галочек». Верифицированным пользователям рассылаются сообщения о скором удалении значков: требуется «залогиниться и подтвердить», а на самом деле — перейти на фишинговый сайт и передать пароль злоумышленникам.