В течение 2022 года три группы киберпреступников заявили, что смогли получить доступ к внутренним сетям гиганта связи T‑Mobile более чем 100 раз. В каждом случае цель злоумышленников была одной и той же: выманить у сотрудников T‑Mobile доступ к внутренним инструментам компании. Получив доступ, киберпреступники могли перенаправлять текстовые сообщения и телефонные звонки любого пользователя T‑ Mobile на другое устройство.

Приведенная выше информация основана на анализе чатов Telegram трех различных групп киберпреступников. Каждая из этих групп, согласно исследованиям KrebsOnSecurity, является особенно активной и эффективной в «подмене SIM‑карт», что включает в себя временный захват контроля над номером мобильного телефона жертвы.

Все три организации, занимающиеся подменными симками, по прежнему активно работают в 2023 году и ведут бизнес в открытых каналах Telegram. Сами группы и каналы KrebsOnSecurity не озвучивает, чтобы преступники не мигрировали на закрытые серверы, где добывать информацию об их деятельности будет сложнее.

Каждая киберпреступная организация рекламирует получение доступа к системам T‑Mobile схожим образом. Например, любая возможность подмены SIM‑карты объявляется кратким сообщением «Tmobile up!» или «Tmo up!« для участников канала. Кроме того в объявлениях указывают цену за один запрос на подмену SIM‑карты, имя человека, который принимает платеж, и информацию о целевом абоненте.

Клиенту, который приобретает услуги подмены SIM‑карты, нужно указать номер телефона жертвы и серийный номер, привязанный к новой SIM‑карте, которая будет использоваться для получения текстовых сообщений и телефонных звонков с украденного телефонного номера.

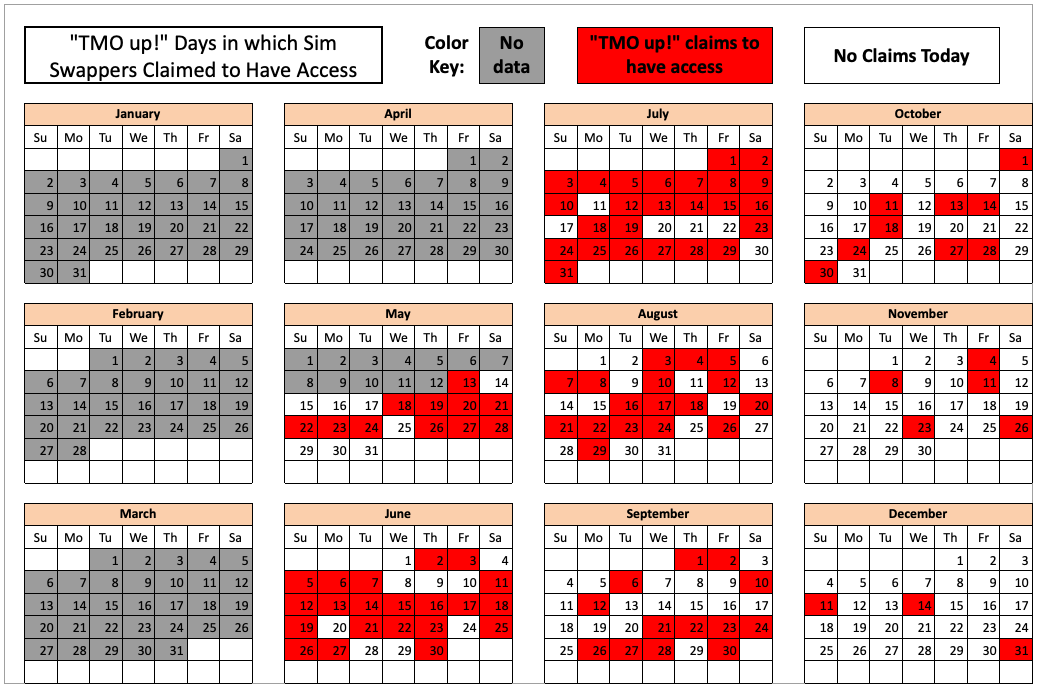

Первоначально цель проекта безопасников состояла в том, чтобы подсчитать, сколько раз каждая организация запрашивала доступ к T‑Mobile в течение 2022 года. Это делалось путём каталогизации сообщений «Tmo up!» в обратном порядке с 31 декабря 2022 г.

Но к тому времени, когда они добрались до постов, сделанных в середине мая 2022 года, составлять график по оставшейся части показалось ненужным. Подсчёт показал, что за последние семь с половиной месяцев 2022 года эти группы в совокупности подавали запросы о замене SIM‑карты в T‑Mobile в 104 разных дня — часто несколько групп заявляли о получении доступа в одни и те же дни.

KrebsOnSecurity поделился информацией, собранной в рамках своего расследования, с T‑Mobile. Компания отказалась подтвердить или опровергнуть любое из заявленных вторжений.

«Мы постоянно ведём с этим борьбу», — сообщили её представители в заявлении. «Мы продолжали внедрять усовершенствования, обеспечивающие дополнительную защиту от несанкционированного доступа, в том числе усовершенствование средств управления многофакторной аутентификации, укрепление среды, ограничение доступа к данным, приложениям или службам и многое другое. Мы также сосредоточены на сборе данных об угрозах, подобных тем, которыми вы поделились, чтобы преумножить наши усилия».

Tmo up!

Хотя киберпреступники периодически предлагают услуги подмены SIM‑карт и для других операторов мобильной связи, включая AT&T, Verizon и более мелких операторов, такие предложения появляются гораздо реже, чем по T‑Mobile. И предложения по другим операторам значительно дороже.

Цена подмены SIM‑карты клиентов T‑Mobile во второй половине 2022 года варьировались от 1000 до 1500 $, в то время как замена SIM‑карты AT&T и Verizon стоила, как минимум, в два раза больше.

KrebsOnSecurity не известно, были ли реальными инциденты с подменой SIM‑карты, о которых заявляли мошенники. Тем не менее, подавляющее большинство рекламных объявлений о подмене SIM‑карты T‑Mobile, о которых говорится в статье, имели две общие черты, которые отличали их от случайных объявлений о подмене SIM‑карт в Telegram.

Во‑первых, в сообщениях предлагалось использовать взаимно доверенного «посредника» или поставщика услуг эскроу (чтобы обезопасить одну из сторон от мошенничества). Более того, киберпреступники, которые размещали объявления о возможности подмены SIM‑карты, обычно делали это ежедневно или почти ежедневно — часто анонсировали свои предстоящие предложения за несколько часов до публикации сообщения «Tmo up!».

Если бы мошенники реально не имели доступа, если бы они брали с клиентов деньги, но не оказывали заявляемую услугу подмены симки, это было бы сразу заметно. Как минимум, из ответов более опытных и серьезных киберпреступников в том же чате.

В Telegram много людей, утверждающих, что у них есть доступ к подмене SIM‑карт крупных телекоммуникационных компаний, но значительная часть таких предложений — обычное мошенничество, и лтаких персонажей быстро выявляют и банят (в лучшем случае).

Одна из групп, публиковавших благонадёжные сообщения «Tmo up!» о возможности подмены SIM‑карты для клиентов T‑Mobile, также стабильно писала «Tmo down!», сообщая, что их заявленный доступ к инструментам сотрудников T‑Mobile был обнаружен и отозван мобильным гигантом.

Обзор временных меток сообщений «Tmo up» и «Tmo down» показывает, что, хотя заявленный доступ к инструментам сотрудников обычно длился менее часа, в некоторых случаях он оставался незамеченным в течение нескольких часов или даже дней.

Инструменты Tmo

Как эти группы подмены SIM‑карт получают доступ к сети T‑Mobile? Среди болтовни в их каналах Telegram часто встречаются объявления о том, что им срочно требуется «обзвонщик», то есть специалист по социальной инженерии, который будет убеждать сотрудников мобильного оператора переходить на фишинговый сайт и вводить свои учетные данные.

Эллисон Никсон — главный научный сотрудник нью‑йоркской фирмы по кибербезопасности Unit 221B — говорит, что мошенники обычно звонят сотрудникам на мобильный, притворяясь кем‑то из ИТ‑отдела компании, а затем пытаются заставить человека на другом конце провода посетить фишинговый сайт, который имитирует страницу авторизации сотрудника.

Никсон утверждает, что многие специалисты по безопасности склонны сбрасывать со счетов угрозу голосовых фишинговых атак, считая их «низкотехнологичными» и «маловероятными» угрозами. Сама Эллисон не считает их низкотехнологичными. В наше время фишинг — сложная схема с большим количеством участников. Есть звонящий, у которого на другом конце провода находится сотрудник мобильного оператора. Есть человек, управляющий набором для фишинга. Очень важно быстро раскрутить сотрудника, чтобы охранные компании не успели засечь мошенников. Затем нужно заманить сотрудника на фишинговый сайт и украсть его учетные данные.

Кроме того, обычно в схеме участвует ещё один сообщник. Он использует украденные учетные данные для входа в сервисы сотрудников мобильного оператора. Этот человек также должен заставить своё устройство пройти «Posture checks» (оценка надёжности сети на предмет нивелирования рисков), форму аутентификации устройства, которую некоторые компании используют для того, чтобы убедиться, что каждый вход в систему происходит только с телефонов или ноутбуков, выданных компанией.

Для начинающих преступников с небольшим опытом мошеннических звонков в каналах Telegram доступно множество расшифровок звонков, на примере которых можно обучиться выдавать себя за ИТ‑специалиста в целевой компании и грамотно реагировать на отказ или скептический настрой со стороны сотрудника. Вот фрагмент одного из таких руководств, который недавно появился на одном из каналов по подмене SIM‑карт:

— «Здравствуйте, это Джеймс, звоню из ИТ‑отдела Metro, как поживаете?»

— Всё хорошо, как сам?

— У меня всё отлично, спасибо, что спросил. Я звоню по поводу заявки, которую мы получили от вас на прошлой неделе. Там говорится, что у вас, ребята, были проблемы с сетевым подключением, которые мешали работе [Microsoft] Edge, не позволяя войти в систему или время от времени выкидывая из сессии. Заявка не обновлялась с момента её создания, поэтому я звоню узнать, актуальна ли ещё проблема…».

Tmo down!

Упомянутые выше данные TMO UP в сочетании с комментариями самих мошенников показывают, что, хотя доступ к инструментам T‑Mobile в середине 2022 года сохранялся несколько часов подряд, частота и продолжительность сессий начали неуклонно снижаться.

T-Mobile отказался обсуждать потенциальные способы борьбы с этими вторжениями в прошлом году. Однако в конце октября 2022 года одна из групп мошенников начала жаловаться на то, что T-Mobile, должно быть, что-то предпринял. Фишинговый доступ к инструментам сотрудников прекращался сразу же после того, как они его получали.

Одна группа даже заподозрила, что служба безопасности T-Mobile начала отслеживать их чаты.

Действительно, временные метки сообщений TMO UP/TMO DOWN одной из групп показывают, что их заявленный доступ часто ограничивался менее чем 15 минутами в течение ноября и декабря 2022 года.

Какой бы ни была причина, график выше ясно показывает, что частота доступа к T-Mobile значительно снизилась во всех трех группах по подмене SIM-карт в последние недели 2022 года.

Ключи безопасности

T‑Mobile US сообщила о доходах в размере почти 80 миллиардов долларов в прошлом году. В настоящее время в ней работает более 71 000 человек в США, и любой из них может стать мишенью для мошенников.

T‑Mobile отказался отвечать на вопросы о том, как он может усилить аутентификацию сотрудников. Но Николас Уивер, исследователь и преподаватель Международного института компьютерных наук Калифорнийского университета в Беркли, считает, что T‑Mobile и все основные поставщики услуг беспроводной связи должны требовать от сотрудников использования физических ключей безопасности при входе в ресурсы компании, потому что они гарантированно блокируют этот вид атаки.

Наиболее часто используемые ключи безопасности — это недорогие USB‑устройства. Ключ безопасности является формой многофакторной аутентификации U2F (универсальный второй фактор), которая позволяет входить в систему, просто вставив USB‑ключ и нажав кнопку на устройстве. Ключ работает без каких‑либо специальных драйверов.

Устройства U2F для многофакторной аутентификации хороши тем, что даже если сотрудник попытается пройти по фишинговой ссылке на фейковый сайт, системы компании просто откажутся запрашивать ключ безопасности, если пользователь не зашёл на легитимный сайт компании. Попытка входа будет неудачной. Таким образом, второй фактор не может быть скомпрометирован ни по телефону, ни через интернет.

Роль несовершеннолетних в подмене SIM-карт

Преступные группировки склонны вербовать подростков для выполнения отдельных этапов работы. Мошенники часто рекламируют низкоуровневые вакансии в Roblox, Minecraft, других онлайн‑играх.

Они вербуют детей, потому что те наивны, от них можно получить больше, к тому же у них есть юридическая защита, которой нет у людей старше 18 лет. Даже когда несовершеннолетних арестовывают за пособничество в подмене SIM‑карт, как правило, после освобождения они возвращаются к этой деятельности.

В январе 2023 года T‑Mobile сообщила, что «злоумышленник» украл записи примерно о 37 миллионах текущих клиентов, включая их имена, платёжные адреса, адреса электронной почты, номера телефонов, даты рождения и номера учётных записей T‑Mobile.

В августе 2021 года T‑Mobile признала, что хакеры украли имена, даты рождения, номера социального страхования и информацию о водительских правах/удостоверениях личности более 40 миллионов текущих, бывших или потенциальных клиентов, которые подали в компанию заявку на кредит. Об этом нарушении стало известно после того, как хакер начал продавать записи на форуме.

На фоне таких грандиозных взломов любой ущерб от непрерывных атак групп подмены SIM‑карт может показаться незначительным. Но это большая ошибка. Да, подменить могут всего лишь несколько десятков или сотен SIM‑карт в день, но при этом можно выбрать любого клиента из всей базы. То есть да, объём мал, но проблема в прицельности. Группы мошенников могут выявлять состоятельных людей, которым реально есть что терять.

Ещё одна причина, по которой защитники кибербезопасности игнорируют угрозу со стороны этих групп, в том, что мошенники представляются низкоквалифицированными, начинающими хакерами. Может, они и правда технически не слишком подкованы, но когда вы купаетесь в украденной криптовалюте на миллионы, вы можете купить профессионализм. Мошенники, занимающиеся подменой SIM‑карт не столько крадут сценарии других, сколько нанимают людей, чтобы те писали сценарии для них. И им всё равно, кто делает работу, пока они могут красть деньги.

Что ещё интересного есть в блоге Cloud4Y

→ Информационная безопасность и глупость: необычные примеры

→ Взлом Hyundai Tucson, часть 1, часть 2

The_Kf

О каком T-Mobile-то идёт речь? Их много в разных странах

mrkaban

Плюс если перейти по ссылке на оригинал, то судя по комментариям можно сделать вывод, что речь идёт про США.

Например, из комментария: