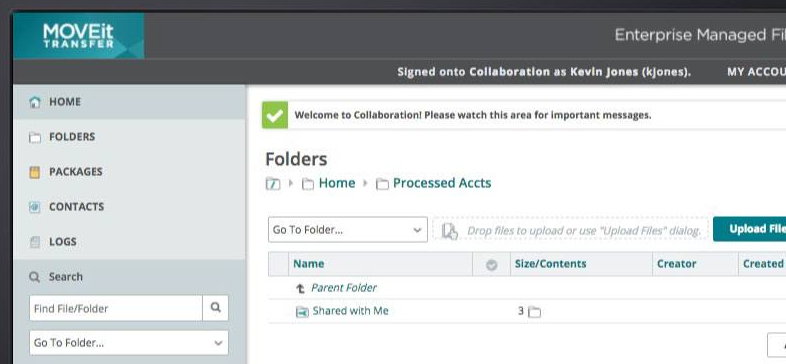

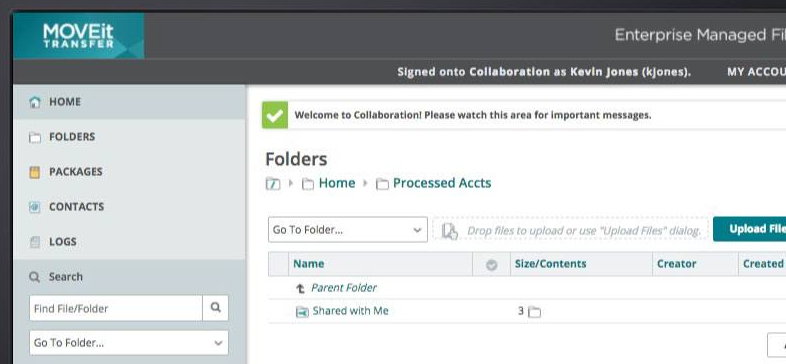

6 июля компания Progress закрыла критическую уязвимость в программном обеспечении MoveIT. Это корпоративное ПО для обмена файлами, которое предусматривает как передачу данных через публичное облако, так и использование конфигурации с приватным хостингом файлов внутри корпоративной сети. Уязвимость была найдена в веб-приложении MoveIT Transfer: ошибка в ПО открывает возможность классической SQL-инъекции. А она, в свою очередь, приводит к доступу к базе данных (и всем файлам) без какой-либо авторизации.

Это уже вторая критическая уязвимость в ПО MoveIT. Первая была обнаружена и закрыта в самом конце мая. Подробный разбор уязвимости тогда опубликовала компания Mandiant. Проблема в корпоративном софте активно эксплуатировалась на момент обнаружения и предоставляла достаточно легкий способ доступа к приватным данным. По разным источникам, жертвами организованной атаки через MoveIT стали от ~ 120 до 230 организаций.

Примечательно, что программное обеспечение MoveIT по идее должно повышать защищенность корпоративных данных. Это замена публичным сервисам для обмена файлами, предназначенная для организаций, которые предпочитают хранить всю информацию в пределах защищенного периметра. Вторая уязвимость, обнаруженная на прошлой неделе, затрагивает только эту серверную часть в виде приложения MoveIT Transfer. Первая, майская, уязвимость актуальна и для серверного ПО, и для клиентского. По относительной простоте атаки и масштабу последствий уязвимость в MoveIT можно сравнить с проблемой в сервере Microsoft Exchange 2021 года, известной как ProxyShell.

MoveIT Transfer по определению должна быть доступна из Интернета, так как служит гейтом для доступа к «защищенным» файлам. В рекомендациях по установке патча для закрытия майской уязвимости в первую очередь рекомендуется отключить сетевой доступ к этому ПО в принципе — во избежание взлома. Проблему усложняет и то, что разработчику программного обеспечения пришлось выпускать отдельные патчи для шести разных поддерживаемых версий серверной компоненты. Более ранние релизы (до 2020 года) также уязвимы, и их настоятельно рекомендуется обновить хотя бы до версии 12.1 (2020.1.х). Уязвимость, обнаруженная в мае, была позднее дополнена другой проблемой от 9 июня, а теперь добавилась еще одна дыра с потенциально не менее серьезными последствиями. Похоже, что у разработчика MoveIT по части безопасности образовался определенный «технический долг». Однако надо отдать должное: компания пытается как-то решить эту массу проблем. Как минимум, путем введения практики ежемесячного выпуска патчей — такую же модель применяет, например, компания Microsoft для своих продуктов.

Что еще произошло:

Неожиданное развитие темы прошлой недели. Напомним, тогда мы писали о развитии атаки типа RowHammer на оперативную память. Новое исследование сотрудников университета Калифорнии в Дэвисе предлагает использовать RowHammer для идентификации компьютера. Техника, известная как fingerprinting, обычно направлена на идентификацию пользователя (например, посетителя веб-сайта) по ряду особенностей его системы, таких как разрешение экрана, версия браузера и так далее. Оказывается, вносимые методикой RowHammer ошибки в данных, хранящихся в оперативной памяти, достаточно уникальны и позволяют отличить один компьютер (или смартфон) от другого с точностью 99,91%. Как обычно, у каждой подобной инновации есть жирные недостатки. Способ проведения атаки RowHammer удаленно еще надо придумать. Она вообще-то серьезно нагружает микросхемы памяти и может привести к падению системы: данные-то повреждаются, и не всегда это происходит предсказуемо. Наконец, предложенный в работе процесс идентификации занимает примерно три минуты — чудовищно долго для почти любых практических вариантов применения данной методики.

В ядре Linux обнаружена серьезная уязвимость StackRot, позволяющая повысить привилегии в системе.

В новой публикации эксперты «Лаборатории Касперского» приводят примеры фишинга, направленного на кражу криптовалюты.

Это уже вторая критическая уязвимость в ПО MoveIT. Первая была обнаружена и закрыта в самом конце мая. Подробный разбор уязвимости тогда опубликовала компания Mandiant. Проблема в корпоративном софте активно эксплуатировалась на момент обнаружения и предоставляла достаточно легкий способ доступа к приватным данным. По разным источникам, жертвами организованной атаки через MoveIT стали от ~ 120 до 230 организаций.

Примечательно, что программное обеспечение MoveIT по идее должно повышать защищенность корпоративных данных. Это замена публичным сервисам для обмена файлами, предназначенная для организаций, которые предпочитают хранить всю информацию в пределах защищенного периметра. Вторая уязвимость, обнаруженная на прошлой неделе, затрагивает только эту серверную часть в виде приложения MoveIT Transfer. Первая, майская, уязвимость актуальна и для серверного ПО, и для клиентского. По относительной простоте атаки и масштабу последствий уязвимость в MoveIT можно сравнить с проблемой в сервере Microsoft Exchange 2021 года, известной как ProxyShell.

MoveIT Transfer по определению должна быть доступна из Интернета, так как служит гейтом для доступа к «защищенным» файлам. В рекомендациях по установке патча для закрытия майской уязвимости в первую очередь рекомендуется отключить сетевой доступ к этому ПО в принципе — во избежание взлома. Проблему усложняет и то, что разработчику программного обеспечения пришлось выпускать отдельные патчи для шести разных поддерживаемых версий серверной компоненты. Более ранние релизы (до 2020 года) также уязвимы, и их настоятельно рекомендуется обновить хотя бы до версии 12.1 (2020.1.х). Уязвимость, обнаруженная в мае, была позднее дополнена другой проблемой от 9 июня, а теперь добавилась еще одна дыра с потенциально не менее серьезными последствиями. Похоже, что у разработчика MoveIT по части безопасности образовался определенный «технический долг». Однако надо отдать должное: компания пытается как-то решить эту массу проблем. Как минимум, путем введения практики ежемесячного выпуска патчей — такую же модель применяет, например, компания Microsoft для своих продуктов.

Что еще произошло:

Неожиданное развитие темы прошлой недели. Напомним, тогда мы писали о развитии атаки типа RowHammer на оперативную память. Новое исследование сотрудников университета Калифорнии в Дэвисе предлагает использовать RowHammer для идентификации компьютера. Техника, известная как fingerprinting, обычно направлена на идентификацию пользователя (например, посетителя веб-сайта) по ряду особенностей его системы, таких как разрешение экрана, версия браузера и так далее. Оказывается, вносимые методикой RowHammer ошибки в данных, хранящихся в оперативной памяти, достаточно уникальны и позволяют отличить один компьютер (или смартфон) от другого с точностью 99,91%. Как обычно, у каждой подобной инновации есть жирные недостатки. Способ проведения атаки RowHammer удаленно еще надо придумать. Она вообще-то серьезно нагружает микросхемы памяти и может привести к падению системы: данные-то повреждаются, и не всегда это происходит предсказуемо. Наконец, предложенный в работе процесс идентификации занимает примерно три минуты — чудовищно долго для почти любых практических вариантов применения данной методики.

В ядре Linux обнаружена серьезная уязвимость StackRot, позволяющая повысить привилегии в системе.

В новой публикации эксперты «Лаборатории Касперского» приводят примеры фишинга, направленного на кражу криптовалюты.