Привет, на связи команда по расследованию инцидентов экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC). Вероятно, вы уже читали наши расследования здесь, на Хабре, а может быть, даже заглядывали к нам в блог. В последние два года число расследований у нашей команды выросло более чем вдвое, и в этот раз мы решили проанализировать 100+ последних своих проектов по расследованию, чтобы понять, как действуют злоумышленники и сколько в среднем по времени находятся в инфраструктуре компаний.

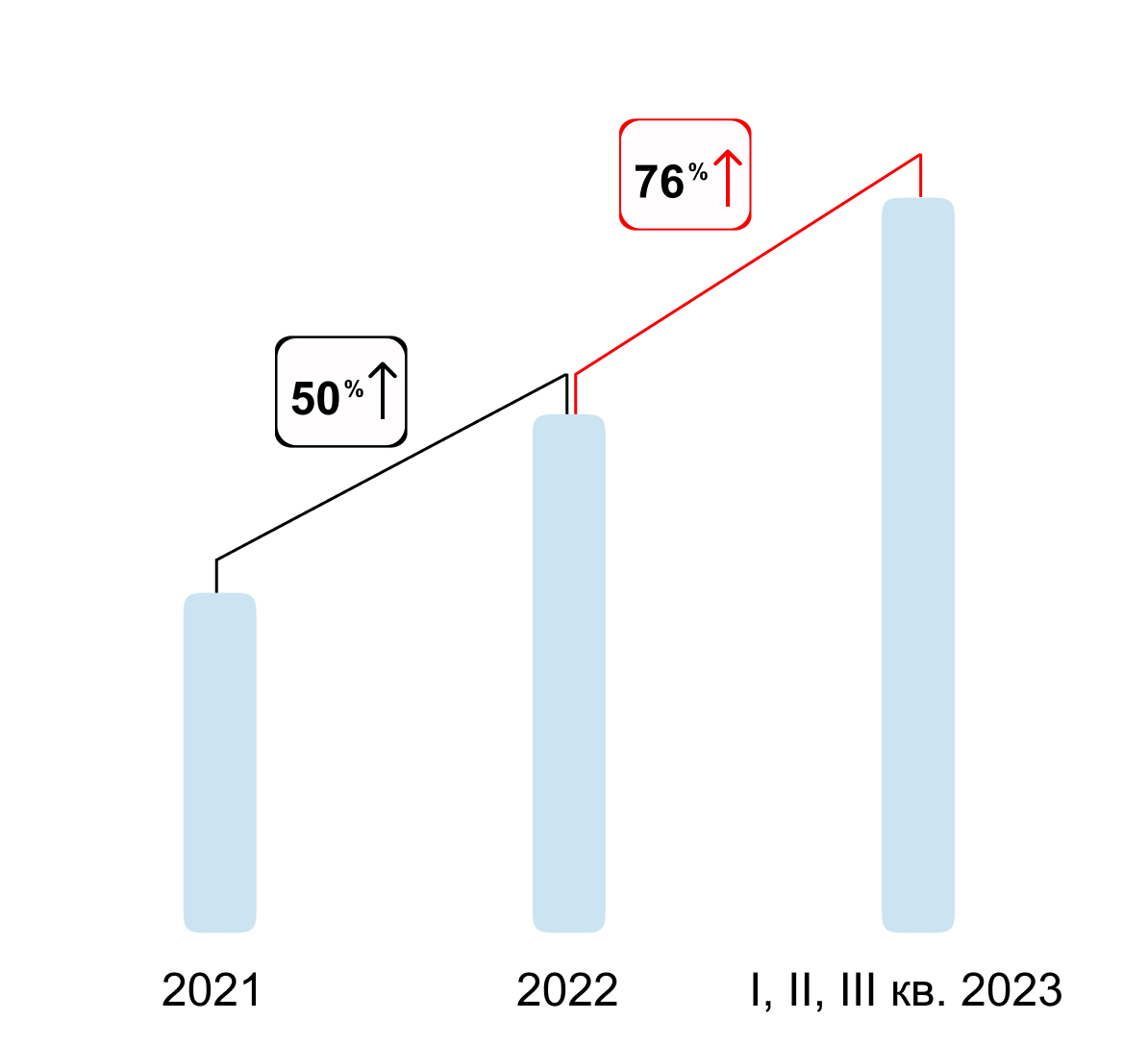

Итак, в последние два года количество проектов по расследованию инцидентов ИБ постоянно увеличивалось.Только в 2022 году прирост составил 50%. За первые девять месяцев 2023 года, в сравнении с показателями за весь 2022 год, количество проектов выросло на 76%. Мы предполагаем, что такой скачок может быть спровоцирован увеличением количества инцидентов ИБ вследствие последних геополитических и экономических событий в мире.

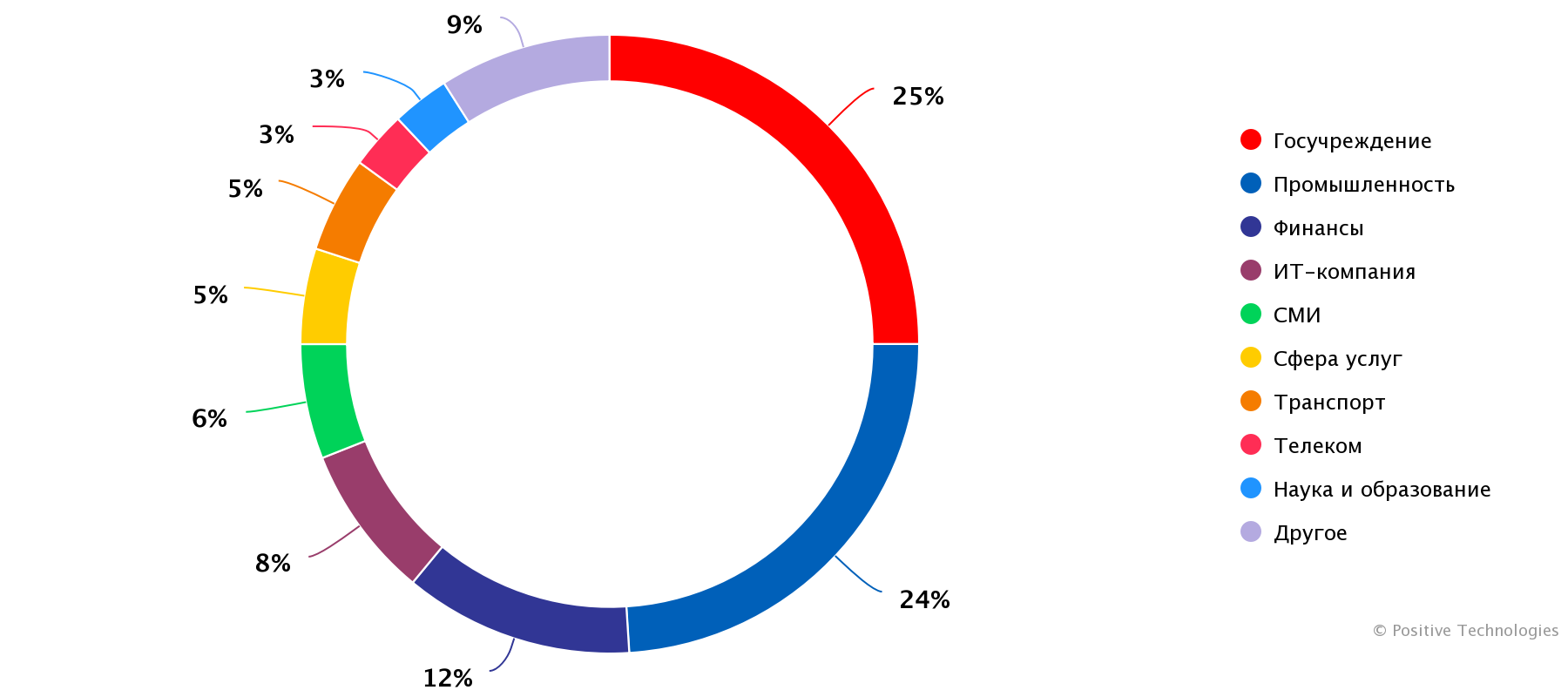

В рамках этого исследования мы проанализировали информацию, полученную по результатам более 100 проектов по расследованию инцидентов, а также ретроспективному анализу инфраструктуры, которые проводились с I квартала 2021 года по III квартал 2023 года в различных компаниях на территории РФ и СНГ. Большинство этих организаций (69%) — госучреждения, а также промышленные, финансовые и ИТ-компании. 20% организаций входят в рейтинг крупнейших компаний России по объему реализации продукции RAEX-600 за 2022 год и 21% — в рейтинг «Эксперт-400» за 2021 год.

Значительная часть расследованных нами атак носили целенаправленный характер, то есть злоумышленники ставили своей целью нанести ущерб именно конкретной компании.

Краткие итоги

В результате анализа проектов по расследованию инцидентов и работ по ретроспективному анализу инфраструктур компаний мы установили, что:

40% инцидентов связаны с деятельностью известных однозначно идентифицированных APT-группировок;

оставшиеся 60% инцидентов связаны с деятельностью APT-группировок, которые на момент исследования не удалось однозначно идентифицировать, и других неустановленных злоумышленников, основным мотивом которых послужила финансовая выгода и (или) хактивизм, в том числе политической окраски;

в 25% выполненных проектов по ретроспективному анализу инфраструктур компаний были выявлены следы деятельности APT-группировок, зачастую находившихся в сетях компаний-жертв достаточно длительное время (от полугода до года на момент анализа), не выдавая себя;

чаще всего атакам APT-группировок подвергались государственные учреждения (34%), промышленные предприятия (30%), ИТ-компании (7%), СМИ (5%) и телекоммуникационные компании (5%);

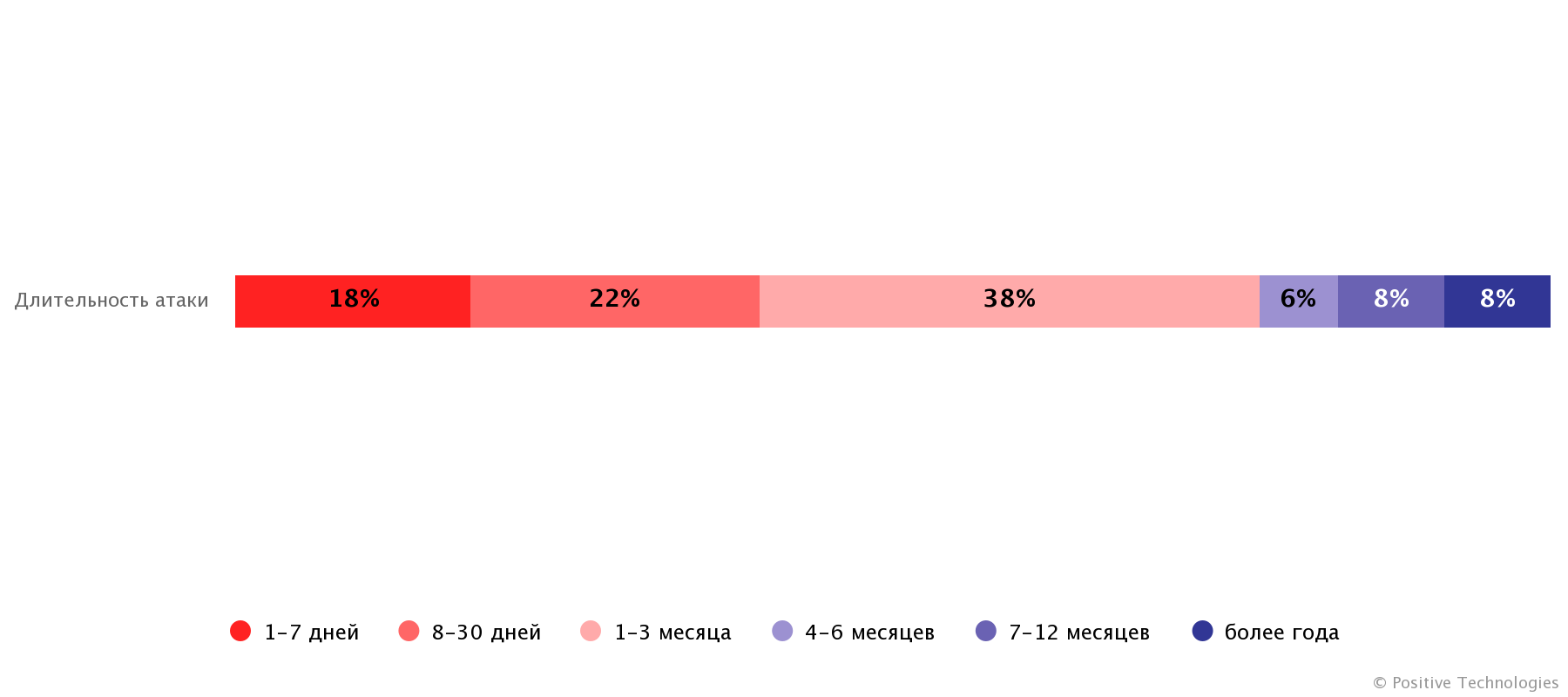

в среднем злоумышленники находились в инфраструктуре компании-жертвы до момента их обнаружения 37 дней (медианное значение), а самое долгое пребывание в инфраструктуре составило 3 года;

среднее время от начала расследования до написания итогового отчета составило 21 день, причем нередко первые результаты расследований удавалось получить всего через несколько часов после обращения;

за первые три квартала 2023 года количество инцидентов, вызванных атаками типа supply chain и trusted relationship, выросло в 2 раза по сравнению с аналогичным показателем, взятым за весь 2022 год.

С начала 2022 года мы отмечаем рост количества инцидентов политической направленности (на момент публикации оно составляет 9% от общего числа за исследуемый период). Ранее такие мотивы в атаках злоумышленников практически не наблюдались.

В результате выявленных инцидентов пострадавшие компании чаще всего сталкивались:

с нарушениями внутренних бизнес-процессов (32%);

кибершпионажем — достаточно длительным пребыванием злоумышленников в инфраструктуре жертвы, как правило, с целью непрерывной выгрузки конфиденциальной информации (32%);

и непосредственно выгрузкой конфиденциальной информации (26%).

Интересный факт

С начала пандемии COVID-19 и по сегодняшний день большая часть (95%) инцидентов, c которыми обращаются к IR-экспертам PT Expert Security Center, расследуется в формате удаленного взаимодействия. Такой формат позволяет получить первые результаты быстрее, не тратя время на дорогу до места расположения пострадавшей компании. Однако, если регламент компании категорически не предусматривает никаких вариантов удаленного взаимодействия, эксперты всегда готовы пойти навстречу и провести все работы непосредственно на территории.

IR-экспертами PT Expert Security Center разработан инструментарий для реагирования на инциденты и их расследования, охватывающий большое число популярных ОС, включая Windows, Linux и MacOS.

Более подробно познакомиться с форматом удаленного взаимодействия, а также используемым нашими экспертами инструментарием можно в статье

«Incident response на удаленке: как вызовы COVID-19 превратились в новые практики».

Как действуют злоумышленники

Среднее время с момента компрометации инфраструктуры преступниками и до их остановки (или локализации) составило 45 дней (медианное значение); самая долгая атака длилась 5 лет.

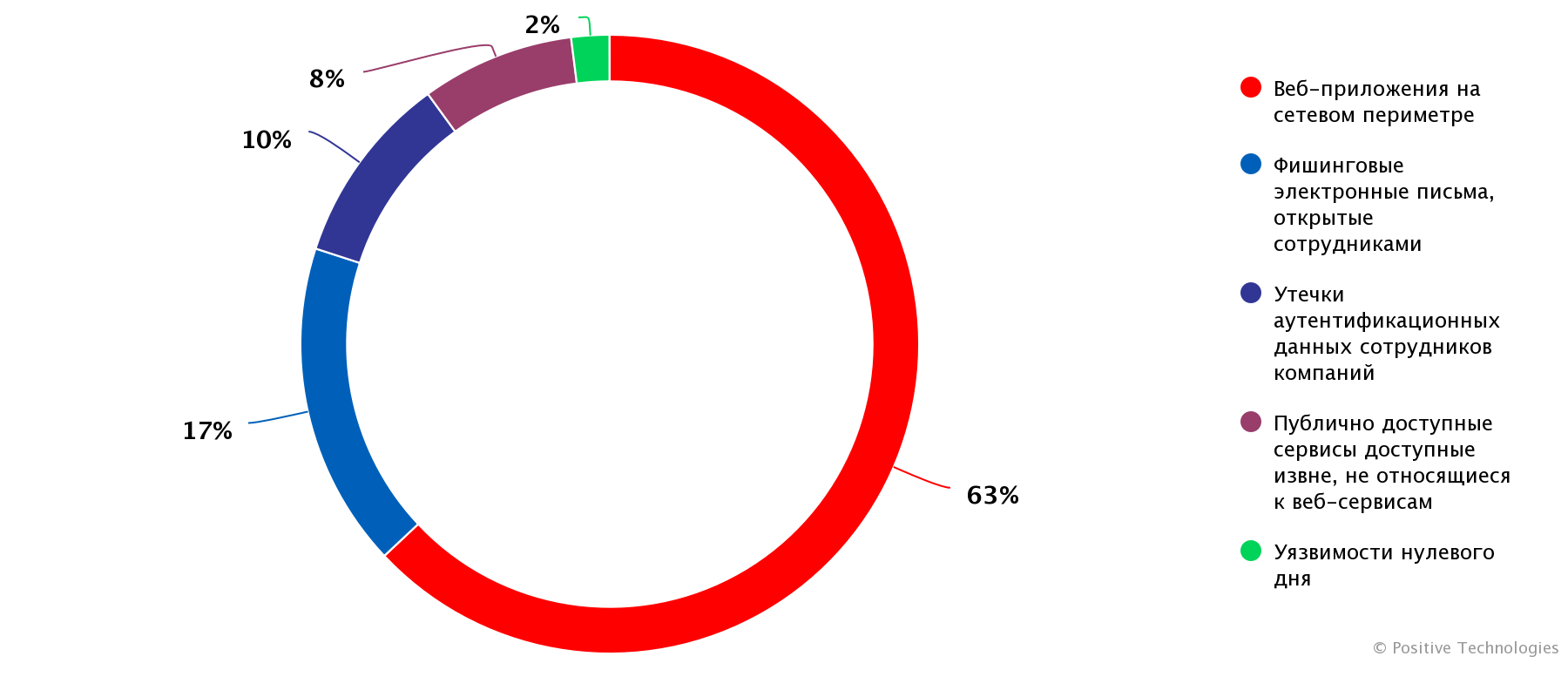

В качестве исходного вектора проникновения злоумышленники чаще всего (63%) эксплуатировали уязвимости в используемых жертвой публично доступных в интернете веб-приложениях. В частности, среди таких веб-приложений наиболее часто, по нашему опыту, подвергались атакам почтовый сервер Microsoft Exchange (50% всех атак, где в качестве исходного вектора проникновения были уязвимые веб-приложения), веб-сервер Bitrix (13%) и продукты компании Atlassian (7%), например Confluence и Jira. На втором месте по частоте успешного использования — фишинговые письма, направляемые на электронную почту.

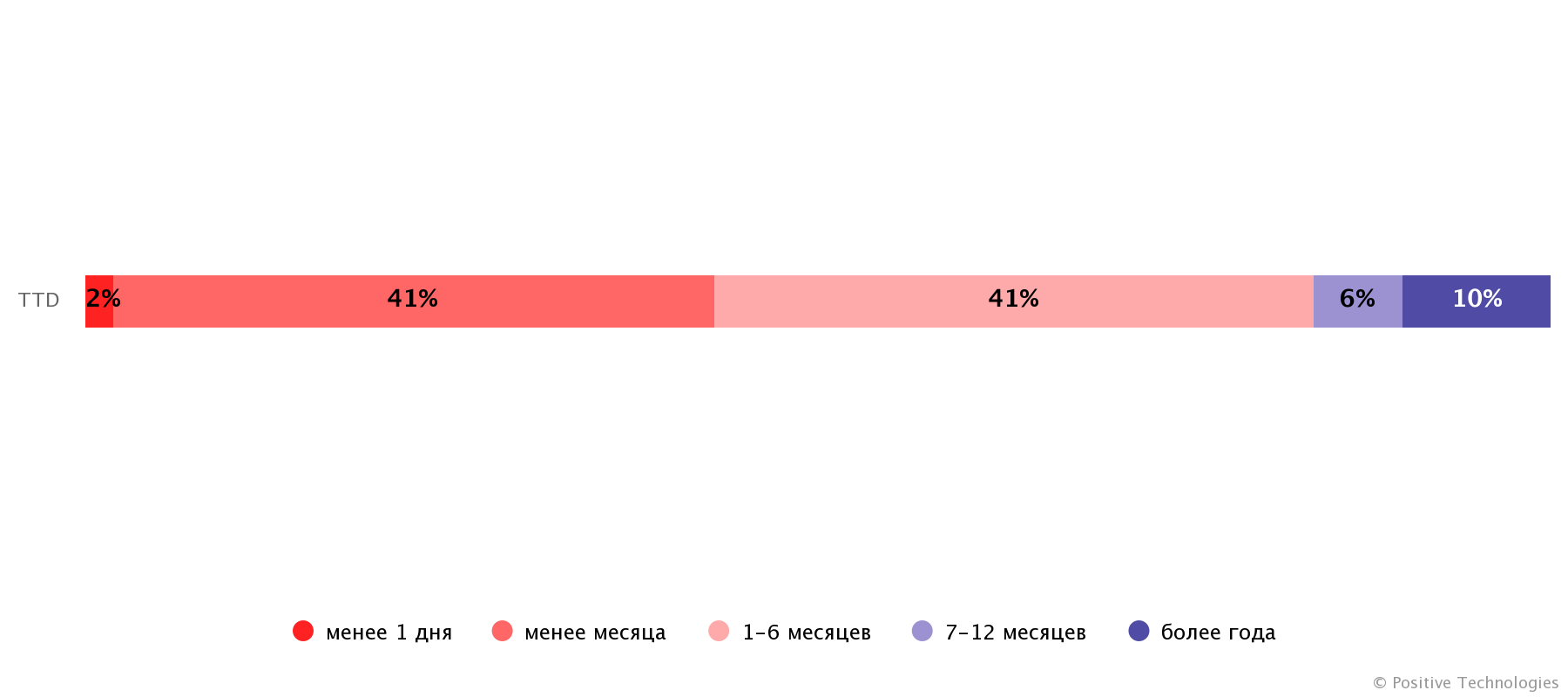

На момент начала расследования злоумышленники в большинстве случаев (96%) еще находятся в скомпрометированной инфраструктуре или как минимум имеют доступный установленный заранее канал связи. Медианное время с момента компрометации и до обнаружения злоумышленников (TTD) составило 37 дней, самое долгое — 3 года.

Одними из наиболее часто встречающихся в последнее время (21% среди общего числа инцидентов, расследованных в исследуемый период) можно с уверенностью назвать инциденты, связанные с полным шифрованием или затиранием информации на узлах инфраструктуры заказчика.

Список ВПО, которое мы выявили во время расследований, атрибуцию злоумышленников, перечень активных группировок, а также наши рекомендации по защите вы найдете в полном отчете. Там же мы собрали примеры атак группировок, с которыми столкнулись в работе. Кстати, если вы любите запутанные истории взломов и их подробное распутывание, не обходите вниманием наш блог.