Windows 10 очень любит Интернет. Обновления, синхронизации, телеметрия и ещё куча разной другой очень нужной ЕЙ информации постоянно гуляет через наши сетевые соединения. В «стандартном» сценарии использования, когда Windows 10 управляет домашним или рабочим компьютером, это, в общем-то, терпимо, хотя и не очень приятно.

Однако жизнь сложная штука и не ограничивается только стандартными вариантами. Существуют ситуации, когда подобная сетевая активность операционной системы (ОС) нежелательна и даже вредна. За примерами далеко ходить не надо. Попробуйте подключить к Интернету давно не используемый резервный компьютер, собранный на старом железе. Пока софт на нём не обновится, использовать его будет практически невозможно, всё будет дико тормозить и еле шевелиться. А если вам в этот момент нужно срочно что-то сделать?

Для того чтобы подобного не происходило, необходимо «заткнуть рот Windows», то есть сделать так, чтобы она самостоятельно перестала «стучаться» в Интернет, устанавливать обновления и заниматься прочими непотребствами. Вот именно этим мы с вами и займёмся.

Если бы операционная система (ОС) разрабатывалась для удовлетворения нужд потребителей, то эту статью писать бы не пришлось. В ОС были бы стандартные механизмы настройки, с помощью которых можно было бы отключить весь ненужный функционал, но, к сожалению, это не так.

Проблема в том, что компьютер, управляемый Windows 10, нам не принадлежит. ОС содержит неудаляемые приложения, она может самостоятельно отменять действия пользователя, удалять или инсталлировать программы, а также делать другие вещи, идущие вразрез с мнением пользователя, будь он даже администратор системы.

Интеграция с облачными сервисами в Windows 10 реализована так жёстко, что безболезненно отключить её просто невозможно. При любой попытке деактивации хотя бы части этого функционала в ОС обязательно что-нибудь да сломается. Поэтому дальнейший материал, так сказать, для профессионального использования. Не рекомендуется применять его на ваших компьютерах без предварительного тестирования и отладки.

Знай своего врага в лицо

Первым шагом в нашей войне с «паразитной» сетевой активностью ОС будет исследование этой самой активности. Для этого мы соберём простейший лабораторный стенд, состоящий из двух виртуальных машин (ВМ).

Здесь Windows 10 будет выходить в Интернет через промежуточный Linux-шлюз, который будет оказывать ей услуги NAT и DNS-сервера.

Исследовать «паразитный» сетевой трафик будем как на Linux-шлюзе, так и на самой Windows 10. На шлюзе это будем делать с помощью сниффера tcpdump и логов DNS-сервера, а на Windows 10 мы воспользуемся утилитой Process Monitor из пакета Sysinternals.

Настройку Linux-шлюза опустим из-за банальности, а про Process Monitor скажем пару слов. Для наших целей сделаем следующие шаги:

- Отключим захват всех событий, кроме тех, что связаны с сетью. Для этого главный тулбар настроим следующим образом:

- Настроим сброс отфильтрованных событий, чтобы не было переполнения памяти.

Для этого в Menu > Filter и активируем опцию «Drop filtered events».

- Настроим главный экран, что бы он отображал только то, что нам нужно.

Открываем Options > Select columns и ставим галки только напротив пунктов: «Process name», «Command Line» и «Path»

В результате всех этих экзерциций при анализе сетевого трафика мы сможем увидеть процесс, инициирующий соединение, сетевой адрес назначения, и имена сетевых служб, запускаемых через специализированный процесс svchost.exe.

Первый замер

Наш первый замер будет самый простой. Мы дождёмся чуда, когда Windows перестанет передавать что-либо в Интернет, после чего пробежимся по стандартным настройкам ОС и посмотрим, какой трафик при этом будет генерироваться.

Смотрите, как здорово. В Интернет передаётся информация практически о каждом нашем клике. Приватность? Не, не слышал… Что ж, мы научились детектировать «паразитный» трафик. Теперь будем разбираться, как его блокировать.

Вариант блокировки № 1 – Windows Firewall

Наиболее логичным вариантом блокировки выглядит использование штатного межсетевого экрана — Windows Firewall. По логике вещей мы должны каким-то образом идентифицировать паразитный трафик и затем его заблокировать. Сделать это можно двумя способами:

- Оставить разрешённым весь исходящий трафик и при этом блокировать только тот, что мы сочтём паразитным.

- Запретить весь исходящий трафик, а затем разрешить только тот, что сочтём нужным (не паразитным).

Но поскольку мы работаем в недоверенной системе, то нам нужно убедиться, что Windows Firewall в принципе на это способен. В частности, нам нужно удостовериться, что:

- Windows Firewall может разрешать или запрещать системный траффик ОС.

- Windows Firewall может разрешать или запрещать траффик с гранулярностью до системных служб.

- Windows Firewall самостоятельно не отменит сделанные нами правила или другим образом не проявит излишнюю самостоятельность.

▍ Тест для Windows Firewall № 1. Может ли он блокировать системный трафик?

Идея эксперимента очень проста. Мы запретим любую сетевую активность и посмотрим, какой трафик будет проходить через этот запрет. Для этого в настройках Windows Firewall установим по умолчанию блокировку всего исходящего и входящего трафика, после чего удалим все правила исключения. Данные со шлюза говорят о том, что «паразитный» Интернет-трафик отсутствует, и фиксируются только ARP-запросы.

Получается, Windows Firewall может действительно заблокировать весь Интернет-трафик. Звучит обнадёживающе.

▍ Тест для Windows Firewall № 2. Может ли он управлять трафиком конкретной сетевой службы?

В этом эксперименте мы должны убедиться, что Windows Firewall может управлять трафиком с гранулярностью до сервиса. Для этого попробуем разрешить трафик для системного DNS-клиента (имя этой службы – Dnscache). С помощью мастера настройки создадим исходящее правило, разрешающее весь трафик, и укажем, чтобы оно применялось к данной службе.

Смотрим, что там на шлюзе.

Словно человек, изнывающий от жажды при виде бутылки чистой воды, Windows 10 после разрешения работы DNS-клиента сразу же бросилась пытаться что-нибудь передать или получить из Интернета, ведь она не была в онлайне уже несколько минут. Мало ли что там могло произойти!

Windows Firewall прошёл и это испытание. Остался последний шаг.

▍ Тест для Windows Firewall № 3. Будет ли Windows Firewall самостоятельно исправлять правила, созданные пользователем?

Одним из генераторов «паразитного» трафика является встроенный антивирус Windows Defender. Он качает обновления баз, а также передаёт в облачный сервис (который судя по групповым политикам, называется SpyNet) принадлежащие вам файлы. В качестве теста попробуем заблокировать эту сетевую активность.

Для схемы с разрешённым по умолчанию исходящим трафиком создадим правило блокировки Windows Defender. Для этого в правиле блокировки укажем путь к блокируемой программе: «C:\Program Files\Windows Defender\MpCmdRun.exe»

В момент записи правила сразу же срабатывает Windows Defender с обнаружением угрозы (WDBlockFirewallRule) и удаляет сделанное нами правило.

Таким образом, последний тест Windows Firewall провалил. Конечно, правила удалил не Windows Firewall, а другой компонент ОС, тем не менее мы в очередной раз убедились, что наш компьютер нам не принадлежит.

▍ Итог по Windows Firewall

Несмотря на все выкрутасы, использование Windows Firewall для блокировки паразитного трафика возможно. Единственной доступной в данном случае схемой будет блокировка по умолчанию всего исходящего трафика с созданием разрешающих правил для трафика, который мы сочтём нужным. Тем не менее осадочек остался, и использовать Windows Firewall дальше мы не будем.

Вариант блокировки № 2 – рекомендации Microsoft

Корпорацию Microsoft наверно так задолбали с наездами по поводу не в меру ретивой сетевой активности Windows, что она выпустила гайд «Manage connections from Windows 10 and Windows 11 operating system components to Microsoft services» о том, как немного притормозить её пыл. В гайде приведены инструкции, как с помощью групповых политик или манипуляций с реестром отключить часть сетевых возможностей ОС. Также Microsoft предлагает удалить некоторые встроенные приложения. Реализация гайда приведена под спойлерами ниже.

Windows Registry Editor Version 5.00

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"Start Page"="about:blank"

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel]

"HomePage"=dword:1

; 8. Internet Explorer. Disable first run wizard

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"DisableFirstRunCustomize"=dword:1

; 8. Internet Explorer. Set about:blank in new tab

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\TabbedBrowsing]

"NewTabPageShow"=dword:0

; 8.1 ActiveX control blocking. Disable periodocally download a list of out-of-date ActiveX controls

[HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\VersionManager]

"DownloadVersionList"=dword:0

; 18.1 General. Disable websites access to my language list

[HKEY_CURRENT_USER\Control Panel\International\User Profile]

"HttpAcceptLanguageOptOut"=dword:00000001

; 18.1 General. Disable track app launches

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

"Start_TrackProgs"=dword:00000000

; 18.1 General. Turn off SmartScreen check of URLs what Microsoft Store apps use:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost]

"EnableWebContentEvaluation"=dword:00000000

; 18.6 Speech. Prevent sending your voice input to Microsoft Speech services:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Speech_OneCore\Settings\OnlineSpeechPrivacy]

"HasAccepted"=dword:00000000

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableTailoredExperiencesWithDiagnosticData"=dword:1

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:00000001

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:00000001

; 21. Sync your settings

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Messaging]

"CloudServiceSyncEnabled"=dword:00000000

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsSpotlightFeatures"=dword:1

; !!! This must be done within 15 minutes after Windows 10 or Windows 11 is installed.

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:00000001

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccessMode"=dword:0

Windows Registry Editor Version 5.00

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\AuthRoot]

"DisableRootAutoUpdate"=dword:1

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainUrlRetrievalTimeoutMilliseconds"=dword:15000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainRevAccumulativeUrlRetrievalTimeoutMilliseconds"=dword:20000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"Options"=dword:0

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"CrossCertDownloadIntervalHours"=dword:168

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CTLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CTLs]

; 2.1 Cortana and Search Group Policies. Turn off Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowCortana"=dword:0

; 2.1 Cortana and Search Group Policies. Block access to location information for Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowSearchToUseLocation"=dword:0

; 2.1 Cortana and Search Group Policies. Remove the option to search the Internet from Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"DisableWebSearch"=dword:1

; 2.1 Cortana and Search Group Policies. Stop web queries and results from showing in Search

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"ConnectedSearchUseWeb"=dword:0

; 2.1 Cortana and Search Group Policies. Firewall block rule

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\FirewallRules]

"{0DE40C8E-C126-4A27-9371-A27DAB1039F7}"="v2.25|Action=Block|Active=TRUE|Dir=Out|Protocol=6|App=%windir%\\SystemApps\\Microsoft.Windows.Cortana_cw5n1h2txyewy\\searchUI.exe|Name=Block outbound Cortana|"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters]

"Type"="NoSync"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\W32time\TimeProviders\NtpClient]

"Enabled"=dword:0

; 4. Device metadata retrieval. Prevent

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Device Metadata]

"PreventDeviceMetadataFromNetwork"=dword:1

; 5. Find My Device. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\FindMyDevice]

"AllowFindMyDevice"=dword:0

; 6. Font streaming. Disable download on demand

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableFontProviders"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PreviewBuilds]

"AllowBuildPreview"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"ManagePreviewBuildsPolicyValue"=dword:1

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"BranchReadinessLevel"=-

; 8. Internet Explorer. Disable suggested Sites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Suggested Sites]

"Enabled"=dword:0

; 8. Internet Explorer. Disable enhanced suggestion in Address Bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer]

"AllowServicePoweredQSA"=dword:0

; !!!!!!!!!

; 8. Internet Explorer. Disable auto complete

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\Explorer\AutoComplete]

"AutoSuggest"="no"

; 8. Internet Explorer. Disable geolocation

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Geolocation]

"PolicyDisableGeolocation"=dword:1

; 8. Internet Explorer. Prevent managing Microsoft Defender SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\PhishingFilter]

"EnabledV9"=dword:0

; 8. Internet Explorer. Turn off Compatibility View

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\BrowserEmulation]

"DisableSiteListEditing"=dword:1

; 8. Internet Explorer. Turn off the flip ahead with page prediction feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\FlipAhead]

"Enabled"=dword:0

; 8. Internet Explorer. Turn off background synchronization for feeds and Web Slices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Feeds]

"BackgroundSyncStatus"=dword:0

; 8. Internet Explorer. Disallow Online Tips

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"AllowOnlineTips"=dword:0

; 9. License Manager. Turn off related traffic

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LicenseManager]

"Start"=dword:00000004

; 10. Live Tiles. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 11. Mail synchronization. Turn off the Windows Mail app

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Mail]

"ManualLaunchAllowed"=dword:00000000

; 12. Microsoft Account. Disable Microsoft Account Sign-In Assistant:

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\wlidsvc]

"Start"=dword:00000004

13.1 Microsoft Edge Group Policies. Disable Address Bar drop-down list suggestions

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"ShowOneBox"=dword:0

13.1 Microsoft Edge Group Policies. Disable configuration updates for the Books Library

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BooksLibrary]

"AllowConfigurationUpdateForBooksLibrary"=dword:0

13.1 Microsoft Edge Group Policies. Turn off autofill

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"Use FormSuggest"="no"

13.1 Microsoft Edge Group Policies. Don't send "Do Not Track"

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"DoNotTrack"=dword:1

13.1 Microsoft Edge Group Policies. Disable password manager

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"FormSuggest Passwords"="no"

13.1 Microsoft Edge Group Policies. Turn off search suggestion in address bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\SearchScopes]

"ShowSearchSuggestionsGlobal"=dword:0

13.1 Microsoft Edge Group Policies. Turn off SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\PhishingFilter]

"EnabledV9"=dword:0

13.1 Microsoft Edge Group Policies. Open blank new tab

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"AllowWebContentOnNewTabPage"=dword:0

13.1 Microsoft Edge Group Policies. Set blank homepage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Internet Settings]

"ProvisionedHomePages"="<<about:blank>>"

13.1 Microsoft Edge Group Policies. Prevent the First Run webpage from opening

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"PreventFirstRunPage"=dword:1

13.1 Microsoft Edge Group Policies. Disable compatibility mode

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BrowserEmulation]

"MSCompatibilityMode"=dword:0

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SearchSuggestEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillAddressEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillCreditCardEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"ConfigureDoNotTrack"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"PasswordManagerEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"DefaultSearchProviderEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"HideFirstRunExperience"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SmartScreenEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"NewTabPageLocation"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"RestoreOnStartup"=dword:00000005

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\RestoreOnStartupURLs]

"1"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"UpdateDefault"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"AutoUpdateCheckPeriodMinutes"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"ExperimentationAndConfigurationServiceControl"=dword:00000000

; 14. Network Connection Status Indicator. Turn off active probe

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\NetworkConnectivityStatusIndicator]

"NoActiveProbe"=dword:1

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AutoDownloadAndUpdateMapData"=dword:0

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AllowUntriggeredNetworkTrafficOnSettingsPage"=dword:0

; 16. OneDrive. Prevent the usage of OneDrive for file storage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\OneDrive]

"DisableFileSyncNGSC"=dword:1

; 16. OneDrive. Prevent OneDrive from generating network traffic until the user signs in to OneDrive

[HKEY_LOCAL_MACHINE\Software\Microsoft\OneDrive]

"PreventNetworkTrafficPreUserSignIn"=dword:1

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\AdvertisingInfo]

"Enabled"=dword:00000000

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AdvertisingInfo]

"DisabledByGroupPolicy"=dword:1

; 18.1 General. Disable continue experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableCdp"=dword:0

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\LocationAndSensors]

"DisableLocation"=dword:1

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation"=dword:2

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_UserInControlOfTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceAllowTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceDenyTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera"=dword:2

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_UserInControlOfTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceAllowTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceDenyTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone"=dword:2

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_UserInControlOfTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceAllowTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceDenyTheseApps"=hex(7):00,00

; 18.5 Notifications. Turn off cloud notifications notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications"=dword:2

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_UserInControlOfTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceAllowTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceDenyTheseApps"=hex(7):00,00

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Speech]

"AllowSpeechModelUpdate"=dword:0

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\InputPersonalization]

"AllowInputPersonalization"=dword:0

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo"=dword:2

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts"=dword:2

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_UserInControlOfTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceAllowTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceDenyTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar"=dword:2

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_UserInControlOfTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceAllowTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceDenyTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory"=dword:2

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_UserInControlOfTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceAllowTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceDenyTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail"=dword:2

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_UserInControlOfTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceAllowTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging"=dword:2

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_UserInControlOfTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceAllowTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Turn off Message Sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Messaging]

"AllowMessageSync"=dword:0

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone"=dword:2

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_UserInControlOfTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceAllowTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceDenyTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios"=dword:2

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_UserInControlOfTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceAllowTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices"=dword:2

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices"=dword:2

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.16 Feedback & diagnostics. Turn off Feedback notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DoNotShowFeedbackNotifications"=dword:1

; 18.16 Feedback & diagnostics. Disable telemetry

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"AllowTelemetry"=dword:0

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsConsumerFeatures"=dword:1

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground"=dword:2

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_UserInControlOfTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceAllowTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceDenyTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion"=dword:2

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_UserInControlOfTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceAllowTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceDenyTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks"=dword:2

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_UserInControlOfTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceAllowTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceDenyTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo"=dword:2

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\TextInput]

"AllowLinguisticDataCollection"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableActivityFeed"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"PublishUserActivities"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"UploadUserActivities"=dword:0

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoice"=dword:2

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoiceAboveLock"=dword:2

; 18.24 News and interests. Disable Windows Feeds

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Feeds]

"EnableFeeds"=dword:00000000

; 19. Software Protection Platform. Turn off sending KMS client activation data to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\CurrentVersion\Software Protection Platform]

"NoGenTicket"=dword:1

; 20. Storage health. Turn off downloading updates to the Disk Failure Prediction Model

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\StorageHealth]

"AllowDiskHealthModelUpdates"=dword:0

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSync"=dword:2

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSyncUserOverride"=dword:1

; 22. Teredo. Disable Teredo

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\TCPIP\v6Transition]

"Teredo_State"="Disabled"

; 23. Wi-Fi Sense. Turn off the feature

[HKEY_LOCAL_MACHINE\Software\Microsoft\wcmsvc\wifinetworkmanager\config]

"AutoConnectAllowedOEM"=dword:0

; 24. Microsoft Defender Antivirus. Disconnect from the Microsoft Antimalware Protection Service

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SpynetReporting"=dword:0

; 24. Microsoft Defender Antivirus. Stop sending file samples back to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SubmitSamplesConsent"=dword:2

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"FallbackOrder"="FileShares"

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"DefinitionUpdateFileSharesSources"="Nothing"

; 24. Microsoft Defender Antivirus. Turn off Malicious Software Reporting Tool (MSRT) diagnostic data:

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MRT]

"DontReportInfectionInformation"=dword:00000001

; 24. Microsoft Defender Antivirus. Turn off Enhanced Notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Reporting]

"DisableEnhancedNotifications"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableSmartScreen"=dword:0

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControlEnabled"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControl"="Anywhere"

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"ShellSmartScreenLevel"=-

; 25. Personalized Experiences. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:1

; 26. Microsoft Store. Disable all apps from Microsoft Store

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"DisableStoreApps"=dword:1

; 26. Microsoft Store. Turn off Automatic Download and Install of updates.

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"AutoDownload"=dword:2

; 27. Apps for websites. Turn off apps for websites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableAppUriHandlers"=dword:0

; 28.3. Delivery Optimization. (simple mode) prevent P2P traffic

; Value is Hex 63 = 99 decimal

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeliveryOptimization]

"DODownloadMode"=dword:63

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotConnectToWindowsUpdateInternetLocations"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUStatusServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"UpdateServiceUrlAlternate"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate\AU]

"UseWUServer"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"FillEmptyContentUrls"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotEnforceEnterpriseTLSCertPinningForUpdateDetection"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"SetProxyBehaviorForUpdateDetection"=dword:0

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsStore\WindowsUpdate]

"AutoDownload"=dword:00000005

; 30. Cloud Clipboard

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"AllowCrossDeviceClipboard"=dword:0

; 31. Services Configuration. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DisableOneSettingsDownloads"=dword:00000001

get-AppxPackage | Remove-AppxPackage

$packs = Get-AppxProvisionedPackage -online | Select-Object PackageName

foreach ($pack in $packs) {Remove-AppxProvisionedPackage -online -PackageName $pack.PackageName}

get-AppxPackage -allusers | Remove-AppxPackage

'Uninstalling OneDrive...'

taskkill.exe /F /IM "OneDrive.exe"

& "$env:systemroot\SysWOW64\OneDriveSetup.exe" /uninstall

'... waiting until OneDrive will be uninstalled ....'

while (Test-Path $env:LOCALAPPDATA\Microsoft\OneDrive\OneDrive.exe) { Start-Sleep 1 }

'... OneDrive Uninstalling complete!'

Применим все эти файлы, перезагрузимся и посмотрим, что станет с трафиком.

Важно! Перед применением REG-файлов необходимо отключить самозащиту Windows Defender (Tamper protection). О том, как это сделать, будет в конце статьи.

«Паразитный» трафик уменьшился в разы, но, ожидаемо, не пропал полностью. Анализ фонового трафика находящейся в простое ВМ выявил следующих «болтунов»:

- MS Edge;

- Сервис Delivery Optimization (DoSvc);

- Сервис AppX Deployment Service (AppXSVC);

- Сервис Windows Update (wuauserv).

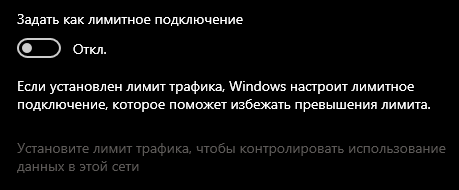

С большей частью болтунов можно разобраться, указав в свойствах сетевого подключения, что оно лимитированное (mettered). Для проводных (Ethernet) соединений сделать это можно с помощью скрипта под спойлером.

<#

.SYNOPSIS : PowerShell script to set Ethernet connection as metered or not metered

.AUTHOR : Michael Pietroforte

.SITE : https://4sysops.com

#>

#We need a Win32 class to take ownership of the Registry key

$definition = @"

using System;

using System.Runtime.InteropServices;

namespace Win32Api

{

public class NtDll

{

[DllImport("ntdll.dll", EntryPoint="RtlAdjustPrivilege")]

public static extern int RtlAdjustPrivilege(ulong Privilege, bool Enable, bool CurrentThread, ref bool Enabled);

}

}

"@

Add-Type -TypeDefinition $definition -PassThru | Out-Null

[Win32Api.NtDll]::RtlAdjustPrivilege(9, $true, $false, [ref]$false) | Out-Null

#Setting ownership to Administrators

$key = [Microsoft.Win32.Registry]::LocalMachine.OpenSubKey("SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost",[Microsoft.Win32.RegistryKeyPermissionCheck]::ReadWriteSubTree,[System.Security.AccessControl.RegistryRights]::takeownership)

$acl = $key.GetAccessControl()

$acl.SetOwner([System.Security.Principal.NTAccount]"Administrators")

$key.SetAccessControl($acl)

#Giving Administrators full control to the key

$rule = New-Object System.Security.AccessControl.RegistryAccessRule ([System.Security.Principal.NTAccount]"Administrators","FullControl","Allow")

$acl.SetAccessRule($rule)

$key.SetAccessControl($acl)

#Setting Ethernet as metered or not metered

$path = "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost"

$name = "Ethernet"

$metered = Get-ItemProperty -Path $path | Select-Object -ExpandProperty $name

New-ItemProperty -Path $path -Name $name -Value "2" -PropertyType DWORD -Force | Out-Null

Write-Host "Ethernet is now set to metered."

После применения этого скрипта объём передаваемого трафика снизится ещё больше (~1Mb/час), а единственным болтуном останется MS Edge. Если вы планируете использовать этот браузер в дальнейшем, то на этом можно и успокоиться. Для тех же, кто хочет полной приватности, необходимо победить финального босса — MS Edge.

Чтобы прикрыть ему рот, необходимо с помощью штатных средств (Menu > Settings) настроить браузер таким образом, чтобы он использовал облачные службы, синхронизировался и выполнял прочую сетевую активность по минимуму. Если требуется настроить несколько машин, то можно только на одной настроить пользовательский профиль в браузере, а потом копировать его на все другие машины. Профиль хранится в "%LOCALAPPDATA%\Microsoft\Edge\User Data".

После настройки браузера необходимо отключить службы Edge, отвечающие за обновления, и удалить задания из системного планировщика. Сделать всё это можно следующим скриптом:

'Killing MS Edge processes...'

C:\Windows\System32\taskkill.exe /F /IM "msedge.exe"

'Stroping MS Edge update related services...'

C:\Windows\System32\net.exe stop MicrosoftEdgeElevationService

C:\Windows\System32\net.exe stop edgeupdate

C:\Windows\System32\net.exe stop edgeupdatem

'Disabling MS Edge update related services...'

C:\Windows\System32\sc.exe config MicrosoftEdgeElevationService obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdate obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdatem obj= .\Guest start= disabled

'Removing MS Edge update related Scheduler Tasks...'

Get-ScheduledTask -TaskName "*EdgeUpdate*" | Unregister-ScheduledTask -Confirm:$false

После всех этих манипуляций с MS Edge система полностью прекратит генерировать фоновый Интернет-трафик (при измерении в режиме простоя). Важно отметить, что любой неосторожный запуск MS Edge приведёт к тому, что он снова будет втихаря стучаться в Интернет. Так что будьте осторожны.

▍ Отключение Windows Defender

Данный шаг является опциональным, поскольку болтливость встроенного антивируса существенно ограничится REG-файлами, приведёнными выше. Однако, в условиях, когда антивирус не обновляется, он теряет всякую актуальность и жрёт ресурсы впустую. Чтобы его отключить, нужно сделать следующее:

- Руками, с помощью GUI в настройках антивируса необходимо отключить опцию «Tamper protection» (Settings > Update & Security > Windows Security > Virus & Threat protection > Virus & Threat protection settings > Tamper protection off).

- Затем следует применить следующий REG-файл.REG-файл, отключающий Windows Defender

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender] "DisableAntiSpyware"=dword:00000001

▍ Краткая инструкция применения данного способа блокировки

- Загрузить REG-файлы уровня пользователя user.reg и уровня компьютера comp.reg.

- Запустить скрипт, удаляющий встроенные приложения.

- Запустить скрипт, устанавливающий признак лимитированного соединения.

- Провести настройку браузера MS Edge.

- Запустить скрипт, отключающий механизмы обновления MS Edge.

▍ Послевкусие и стратегия использования

Как уже отмечалось выше, любые попытки отключения сетевых возможностей ОС Windows 10 приводят к проблемам. Данный способ не исключение.

Практика показала, что после проведения всех этих манипуляций некоторые программы, например, Mozilla Firefox, отказываются инсталлироваться. Тем не менее ранее установленные программы, тот же Firefox, продолжают работать. Всё это говорит о том, что стратегия «затыкания рта Windows» должна быть такой:

- Полностью обновить ОС.

- Инсталляция и настройка требуемых сторонних программ.

- Отключение «паразитного» сетевого трафика.

Помоги спутнику бороться с космическим мусором в нашей новой игре! ????

Комментарии (225)

FirstEgo

09.01.2024 13:20+19Прочтя заголовок, мой испорченный мозг решил что тут будет жесткий хардкор с виндой в стиле Саши Грей. А прочтя статью понял что так, в общем-то и оказалось.

Anyuta1166

09.01.2024 13:20+80В reg-файлах есть весьма сомнительные настройки.

Например, отключение обновления корневых сертификатов приведет к тому, что рано или поздно вы не сможете выйти в интернет.

Отключение синхронизации времени тоже так себе идея. Есть большое желание вручную подводить часы на компьютере? Если так не нравится синхронизация именно с серверами Microsoft, можно просто прописать тот же pool.ntp.org.

rapidstream

09.01.2024 13:20+58Это мне напоминает всякие сборки, где могло быть вырезано полсистемы и напихано нескучных обоев. А потом синие экраны лезут.

imbasoft Автор

09.01.2024 13:20+2Как уже отмечал выше любое отключение облачного функционала что-то ломает. REG-файлы 100% Microsofot, специально не стал туда пихать никакой отсебятены, хотя сам лично пользуюсь чуть иными.

Didimus

09.01.2024 13:20Кстати, в вин7 синхронизация времени уже не работает

Javian

09.01.2024 13:20Работает. По крайней мере в ручную нажав кнопку в интерфейсе часов вчера синхронизировал время.

Didimus

09.01.2024 13:20У меня не работает. Вин чистый. Может, провайдар режет? Или иные сетевые проблемы, там же пинг нужен низкий

Lord_Ahriman

09.01.2024 13:20+1У меня одно время сервер времени, стоявший там по умолчанию, почему-то вечно не отвечал (возможно, косяк провайдера). Поменял сервер на другой предложенный - заработало.

pfg21

09.01.2024 13:20прекрасно работает :) сижу на вин7 уж сколь времени.

правда сервис времени не микрософтстовский, а местный.

Didimus

09.01.2024 13:20Что за местный сервис?

Lord_Ahriman

09.01.2024 13:20Гуглите "NTP servers", их полно, начиная от Яндекса и кончая провайдерскими

strvv

09.01.2024 13:20точнее провайдерскими и лучше всего пользоваться, или от крупных магистральных провайдеров, обычно адрес типа ntp.provider.name или реже time.provider.name или clock... .

пример РТКомм ntp.rt.ru

в случае юникс систем штатные NTP cервисы по-умолчанию предлагают адреса своих дистрибутивов.

dmitryvolochaev

09.01.2024 13:20+2А еще есть смысл перед запуском PowerShell-скрипта посмотреть список софта, который он удаляет. Я запустил отдельно вот эту вот команду:

Get-AppxProvisionedPackage -online | Select-Object PackageNameВ списке оказались Skype, Paint, .Net Framework. Может, не стоит это трогать?

imbasoft Автор

09.01.2024 13:20Microsoft рекомендует удалять только выбранные приложения. Настраивая схему под себя вы действительно можете что-то оставить, например, калькулятор. В общем же случае когда нужна необновляемая и максимально тихая система под ноль зачищается все что можно.

NemoVors

09.01.2024 13:20+11А есть вариант прибить паразитный траффик, не отключая антивирус? Ну и полезные в целом функции вроде синхронизации часов обновлений сертификатов? Или только при настройке промежуточного шлюза на линуксе в качестве внешнего файрволла?

nev3rfail

09.01.2024 13:20+1Использую Portmaster в режиме разрешения доступа (запрещено всё что не разрешено, при попытке соединения вывести алерт в трей), брат жив. Первую неделю было прям больно пока наполнял вайтлист приложений и соединений правилами, сейчас (спустя два месяца) редко бывает что нужно разрешить чему-то доступ в сеть. Но этот режим использовать необязательно, там есть пресеты с правилами разных направленностей.

Единственные две обнаруженные неудобности: тулы вроде discord и ide от jetbrains содержат версию в имени каталога, так что каждый апдейт ломает правило, и первый запуск игр с онлайн функционалом болезненный (запускал red dead redemption 2 -- там 50 бинарей, служб, лаунчер, и всё это должно иметь коннект и в мир и в друг друга).

vikarti

09.01.2024 13:20В случае с Jetbrains - а не пробовали через Jetbrains Toolbox ставить? В этом случае у меня не меняет каталог (мне правда это для других целей надо - софт Jetbrains использовать свои хранилища сертификатов а место работы имеет свое мнение какие сертификаты доверенные)

koshak_DAZ

09.01.2024 13:20+1Коннект в друг друга? А друг друг не против? ;)

Hidden text

Друг в друга.

imbasoft Автор

09.01.2024 13:20+2Вопрос в том, какой трафик считать паразитным. Если вам нужены обновления сертификатов, синхронизация времени и т.д. оставите их и все будет ок. Я подобной конфой пользуюсь из виртуалок и все ок.

RichardMerlock

09.01.2024 13:20-4На самом деле, когда надо будет обновить сертификаты или синхронизировать время или обновить что нибудь, можно временно поменять соответвтующие правила на "разрешить", сделать то что надо было и снова запретить.

Nykreks

09.01.2024 13:20+6Я пользую simplewall, тыц, опенсос, по умолчанию работает в режиме белого списка. Настройка достаточно удобна, когда приложение в первый раз стучится в сеть, программа придерживает соединение и спрашивает, можно ли разрешить доступ для него раз и навсегда, запретить, или разрешить на время. В отдельный пункт меню вынесена кнопка, по которой можно отрезать доступ телеметрии, обновлениям и системным приложениям. Можно отдельно разрешить или запретить NTP, DHCP, DNS... Есть логирование. Ну и еще всякое полезное

Ratenti

09.01.2024 13:20Он не хуже NetLimiter?

strelkan

09.01.2024 13:20отличная прога, напомнила легендарный agnutim outpost firewall

LeVoN_CCCP

09.01.2024 13:20Есть такое, я даже хотел оплатить лицензию (~40 долларов). А вот не оплатил потому что у меня 3 компьютера и внезапно лицензия у меня встанет в 120 долларов. А если её двигать то ещё сколько-то дополнительно (но "двигать" кажется убрали уже)

qupear

09.01.2024 13:20Он не умеет "придерживать", либо блокирует либо нет. Более сложные фаерволы умеют именно придерживать, так чтобы не обрывался процесс.

Pechkin_Postman

09.01.2024 13:20скачал, поставил, через минуту винда10 ругнулась что процесс не может быть read и закрыла прогу)

DGG

09.01.2024 13:20+18Следующий шаг после такого - нытьё что виндовс - масдай, микрософт - лохи. Смотрите - ничего не работувает, сайты не открываюцца, даже Firefox не ставится, и вообще вирусы как на проходной двор лазиют

MAXH0

09.01.2024 13:20+23виндовс - масдай,

Винда масдай не потому, что отказывается работать в изолированной от сети среде. И даже не потому, что эту среду ей приходится организовывать.

Просто Винда - монополист. Не абсолютный, но достаточно весомый, чтобы это угрожало свободным рыночным отношениям. Точно так же как движки на основе Хрома. Это плохо.

Вопрос не в том, что MS - лохи. Вопрос в том, что они нас за лохов держат. Как и сказано в статье:

Если бы операционная система (ОС) разрабатывалась для удовлетворения нужд потребителей, то эту статью писать бы не пришлось.

Gryphon88

09.01.2024 13:20+3Есть операционная система, в которой можно делать вообще что угодно, есть документация, если ее не хватает - можно исходники посмотреть, и пользователь полностью ответственен за свой компьютер. Но она, увы, не очень популярна, возможно, потому что документацию таки надо читать и все проблемы - проблемы пользователя по умолчанию.

MAXH0

09.01.2024 13:20+2увы, не очень популярна,

УРА, что не очень популярна. Поясню...

Linux, точнее - GNU/Linux, поддерживается коммюнити. А коммюнити не готово, в силу проблем современного социума, поддерживать 100500 тысяч различных программ, ныне спокойно живущих в экосистеме Windows. Тут есть два варианта: либо коммерциализация проекта и появление "корпорации Linux", либо тотальный пересмотр социальных отношений.

Корпорации Linux уже есть. Это, правда, не GNU, а Android. И особых плюшек от этого не видно.

izogfif

09.01.2024 13:20+7Корпорации Linux уже есть. Это, правда, не GNU, а Android.

Забавно, я ожидал упоминания SUSE, RedHat и прочих Canonical'ов.

Gryphon88

09.01.2024 13:20+1Я примерно об этом и говорю. У нас есть три основных пути:

Сам поставил - сам отвечай.

Закрытая экосистема, где все компоненты в обязательном порядке заполнены iБлагодатью. Когда та выветривается, приходится покупать новое

Даем возможности по администрированию, но считаем пользователя идиотом: системные компоненты и обновления могут откатывать изменения пользователя, тотальный сбор телеметрии.

Андроид балансирует между 3 и 2, но за несколько взмахов напильником ее можно перевести более в 1 (lineageOS и аналоги).

DGG

09.01.2024 13:20+5Только статья не про это, а как отключить обновления (включая сертификаты и время) , и антивирус _оставаясь в сети_.

В изолированной от сети среде вообще нет проблем внезапных обновлений и телеметрии, которые тут пытается решить автор.

Кроме того на лицо некоторое усложнение и оверинжиниринг - например отключение облачной проверки антивируса и включение лимитированного подключения делаются в пару кликов в интерфейсе.

Alexsey

09.01.2024 13:20+1Вопрос в том, что они нас за лохов держат.

Поспорю что в mac os ситуация гораздо хуже.

MIX2MAX

09.01.2024 13:20это нормально

я завел курицу чтоб она давала яйца и мяса

и что хочет курица мне особо не..

да и соседи не поймут если я с курицей говорить буду не как с едой

это закон - так же как государства единственная задача которого доить и пасти свой народ/стадо

RichardMerlock

09.01.2024 13:20+1В контексте управления, государство - это чиновники. Вот у них задача доить, пасти и держаться за место.

PabloP

09.01.2024 13:20А что такое свободные рыночные отношения? Не могли бы привести пример таковых (реально существующих)?

Kelbon

09.01.2024 13:20+2Т.е. для вас норма, что на каждый клик отправляется что-то на сервера микрософт, ваши файлы отправляются, плюс раз в 10 секунд скриншот экрана отправляется им же?

Антивирус винды вообще обнаруживает только 2 проблемы:

попытка активировать винду

попытка отключить антивирус

Апдейты это вообще нечто, у меня они несколько раз ломали серьёзно всё. Последнее обновление сделало так, что я не мог залогиниться и просто завис экран с вводом пина (пин кстати вместо пароля сделали в одном из предыдущих обновлений и это не отключается никак)

Что же плохого, что люди хотят отключить всё бесполезное и мусорное и оставить только полезное?

DGG

09.01.2024 13:20+9Т.е. для вас норма, что на каждый клик отправляется что-то на сервера микрософт, ваши файлы отправляются, плюс раз в 10 секунд скриншот экрана отправляется им же?

Не норма.

Антивирус винды вообще обнаруживает только 2 проблемы:

попытка активировать винду

попытка отключить антивирус

Неправда. Ну или вы давно и успешно отключили обновление его баз.

Апдейты это вообще нечто, у меня они несколько раз ломали серьёзно всё.

А у меня нет. Ниразу автоапдейт ничего не ломал серьёзно. Только раз когда сам вручную как-то пытался обновить на следующую версию десятки, до которой она сама не хотела обновляться автоматом.

(пин кстати вместо пароля сделали в одном из предыдущих обновлений и это не отключается никак)

Отключается. Например логином в локальную учётную запись вместо сетевой, с соотв. настройками.

Что же плохого, что люди хотят отключить всё бесполезное и мусорное и оставить только полезное?

Это не плохо. Плохо васянство с отключением обновления корневых сертификатов и синхронизации времени (последнее тоже чревато всякими интересными плавающими проблемами с интернет соединениями). (Отключение критических обновлений и антивируса тоже по умолчанию опасно, но предположим, что у человека есть хотя бы роутер с фаерволом между компьютером и интернетами и он знает что делает.

Статья была бы очень полезна, в формате "как отключить телеметрию и всё не сломать", а "не серпом по тестикулам" - как сейчас

Aelliari

09.01.2024 13:20Например логином в локальную учётную запись вместо сетевой, с соотв. настройками.

И в сетевой отключается, через оснастку netplwiz (или control userpasswords2) отключается ввод самого пароля, а пинкод отключался вроде бы в настройках

По крайней мере у меня есть один комп с сетевой учёной записью, который не спрашивает ничего про включении, и при этом пинкод у него создан. Или кейс в использовании пароля учетной записи, без пинкода? Так я не пробовал

Intolerambler

09.01.2024 13:20Что ж Вы так Security Essentials принижаете... Любые файлы, типа crack.exe он ловит на лету, и даже вирус придумывает под это дело. Он исправно следит за безопасностью, вот только не Вашей.

nidalee

09.01.2024 13:20+2ваши файлы отправляются

Ё-мое, все 33,6ТБ? Я майкам даже сочувствовать начинаю...

alexleo

09.01.2024 13:20+3Апдейты это вообще нечто, у меня они несколько раз ломали серьёзно всё

У меня ноуту почти 12 лет. Винду не переустанавливал ни разу. За это время не было ни одного сбоя из-за обновлений (3×тьфу). Винда несколько лет назад обновилась до десятки без переустановки, до этого была семёрка. Один раз менялся жёсткий диск, также без переустановки, копированием. Что я делаю не так?

попытка активировать винду

Может быть в этом причина того, что антивирус чего-то не обнаруживает, а обновления — ломают?

То, что на каждый клик что-то отправляется — не норма, но это не причина выключать антивирус и обновления.

falcon4fun

09.01.2024 13:20+2попытка активировать винду

попытка отключить антивирус

Весь энтерпрайз, включая меня, с ASRами и EDRом, прикрученный через M365 Defender сейчас: Ага. Ага. Кулстори, да. Как говорится: "в школе расскажешь".

Sanctuary_s

09.01.2024 13:20Смахивает на качество. Люди жалуются, что ничего не работает, а там всего лишь паранойя насчёт отправки телеметрии. А потом удивляются, что Windows свернул не туда после того, как все раструбили, что телеметрия это плохо.

zabanen2

09.01.2024 13:20+9а потом винда такая: "ой, я это чинить не буду" и на диске С появляется windows.old

Tolik-5

09.01.2024 13:20Спасибо! Оч интересно.

Смотрите, как здорово. В Интернет передаётся информация практически о каждом нашем клике. Приватность? Не, не слышал…

А что именно передаётся и зачем? Неужто мелкомягким важно знать, что вы поменяли цвет десктопа?

И зачем эту активность блокировать, кроме параноидальных соображений?

Я, например, отключил обновления, defender, firewall и т.п. и вполне доволен: комп не жужжит (не греется) и почти ничего не делает по своей воле. А вот блокировать весь исходящий трафик в голову до сих пор не приходило...

Alexsey

09.01.2024 13:20+12отключил обновления, defender, firewall

Осталось только сетевой кабель от провайдера напрямую в компьютер воткнуть и жизнь заиграет новыми красками.

p07a1330

09.01.2024 13:20+1Собственно - а в чем проблема?

Если речь про трояны/вирусы - достаточно просто не хранить на этом компе чувствительную информацию и раз в сколько-то времени переустанавливать винду. Причем главным образом не из-за вирусов, а чтобы чистить все артефакты, оставляемые програмами даже после удаления в реестре/AppDate не руками

Intolerambler

09.01.2024 13:20+3Зачем переустанавливать Windows?

p07a1330

09.01.2024 13:20Есть программы, которые после себя оставляют следы. Либо файлы лицензий, либо записи в реестре, либо - и так далее

Это все можно долго и нудно удалять руками. А можно не париться и сбрасывать все иногда на чистую ОС. Заодно прибивая все вирусы, которые теоретически можно было нахватать

GlucK115

09.01.2024 13:20И есть программы, которые как раз и смотрят за тем, что "намусорит" очередная установленная программа и.. при необходимости приберёт весь мусор при анинсталле (файлы, папки, реестр...).

diakin

09.01.2024 13:20+1Осталось только сетевой кабель от провайдера напрямую в компьютер воткнуть и жизнь заиграет новыми красками.

А что, не так надо? Ж8-() У меня правда через тплинк, он еще вайфай раздает по квартире.

izogfif

09.01.2024 13:20У некоторых провайдеров в личном кабинете можно снять флажок "блокировать входящие соединения на порты 1-1024". Так что об обычных пользователях уже вроде как позаботились.

Intolerambler

09.01.2024 13:20+1Забота... TeamViewer, да и Удаленный помощник благодаря такой заботе не работают у многих. Как и камеры наблюдения, работающие через облако. Нет уж, не провайдер должен решать, что блокировать, а что нет. Провайдер должен предоставить канал, чистый от его закидонов.

anonym0use

09.01.2024 13:20+1И зачем эту активность блокировать, кроме параноидальных соображений?

А почему её не блокировать ? windows это проприетарная система, пользователю почти невозможно узнать что куда и в каких объемах она отправляет.. Насчет цвета обоев, а вы сможете доказать что это именно отправка цвета обоев, а не приватный ключ шифрования или какой нибудь пин-код ? Пусть даже попавший в телеметрию случайно.

Кроме того сам факт наличия сетевого трафика говорит о многом.

Didimus

09.01.2024 13:20+4Удивляет число защитников телеметрии. Им же нечего скрывать? Вот только завтра могут начать, например, отключение функционала по форме черепа.

asdfddsa

09.01.2024 13:20+5Я не сторонник телеметрии, но как вы тогда с телефоном уживаетесь? Там же нет практически никаких возможностей выпиливать подобные вещи. Не пользуетесь обнаглевшими приложениями, которые требуют больше прав, чем стоило бы им давать?

nidalee

09.01.2024 13:20+1Главное обнаглевшее приложение это вообще GMS. Причем с его автором прямо сейчас вокруг приватности судятся, в отличие от.

Gryphon88

09.01.2024 13:20Там же нет практически никаких возможностей выпиливать подобные вещи.

Есть. Например, lineageOS + Shelter + AfWall + дополнительный менеджер разрешений.

Не пользуетесь обнаглевшими приложениями, которые требуют больше прав, чем стоило бы им давать?

Самый простой способ. Я много чем продолжаю пользоваться через веб-морду именно по этой причине. Если очень надо, типа мессенджера, то в пустую песочницу его.

asdfddsa

09.01.2024 13:20Вы еще голый линукс предложите поставить на телефон и халтурить на полставки сисадмином на нем.

Я такой же фигней страдал лет 5 назад, пользуясь веб-версиями приложений и блокируя все подряд. Надоело! Не имеет ни малейшего смысла, когда твой телефон уже из коробки набит шпионами. Пытаться отстоять свои цифровые права в современном мире, все равно, что воевать голой жопой против вооруженного до зубов врага.

GREK74

09.01.2024 13:20"Пару" таких попыток/конфликтов сегодня на слуху, - там где "голой жопой против вооруженного до зубов врага" - всё дело в желании и приверженности идеи.

Gryphon88

09.01.2024 13:20/me задумчиво посмотрел на termux

вы правы, но хоть немного прикрыться стоит, по крайней мере пока большинство сами сливают примерно всё. Тогда с меня собираться будет чуть меньше, потому как нерентабельно.

Armitage1986

09.01.2024 13:20+3Нет, завтра начнут снова менять интерфейс для глупых домохозяек, от которого прошаренные любители отключать телеметрию снова будут плеваться и ругаться. Ведь все их предпочтения и UX - это тщательно оберегаемые от взгляда ненавистных корпораций сведения.

Didimus

09.01.2024 13:20+1Оно не так работает. Все большие корпорации страшно далеки от пользователя

Armitage1986

09.01.2024 13:20+3Так оно и не для пользователя делается, а для прибыли компании.

Пользователь, которому сделали красиво (а как удобно он и не задумывался никогда), гораздо охотнее купит подписку. Или в принципе начнет пользоваться продуктом (а потом, может, купит подписку).

Суть в том, что отключая телеметрию (сделаем допущение, что она действительно телеметрия, а не сбор всяких сомнительных данных) мы автоматически выпадаем из пула целевой аудитории, на которую разработчик продукта ориентируется, пытаясь угадать ее желания и склонить к оплате. А потом удивляемся, почему наше мнение никто не учел.

Didimus

09.01.2024 13:20Этот комментарий кого-то сильно задел. Аж насыпали минусов. Это из микрософта чтоль?

Rorg

09.01.2024 13:20а вы сможете доказать что это именно отправка цвета обоев, а не приватный ключ шифрования или какой нибудь пин-код

А вы можете доказать обратное?

Intolerambler

09.01.2024 13:20+2Так лучше исключить саму возможность, не так ли? :)

Rorg

09.01.2024 13:20+1Тут просто главное тонкий баланс между

... исключить саму возможность ...

и шапочкой из фольги.

smart_alex

09.01.2024 13:20+1Проблема в том, что компьютер, управляемый Windows 10, нам не принадлежит.

Вот с этого и надо начинать. И на этом же можно и закончить (c разговорами о Windows 10).

Если бы операционная система (ОС) разрабатывалась для удовлетворения нужд потребителей, то эту статью писать бы не пришлось.

Есть такая ОС и, кстати, от той же Microsoft и прекрасно работает после минимальной настройки (номер 7 называется, если что).

Yapokhozhnakota

09.01.2024 13:20+5ОС номер 7 конечно работает, в отличие от некоторых программ которые требуют win10 и то не всякую.

imbasoft Автор

09.01.2024 13:20+3Смерть Win7 (некоторый софт перестал под ней работать) побудила на подобные исследования.

valera5505

09.01.2024 13:20+1прекрасно работает

С новым железом (те же RTX 4xxx или Wi-Fi от Intel) не работает совсем.

VADemon

09.01.2024 13:20+1Там тоже есть телеметрия, которую я обнаружил только по жужжанию кулера и диска в простое. USBCeip в планировщике, а значит можно упарываться не меньше автора, только выхлоп не такой разительный будет. Но для десятки такие процедуры - как обеззараживание болеющего.

smart_alex

09.01.2024 13:20+1В семёрке надо просто знать какие обновления не нужно ставить, а для десятки "все эти процедуры" - это как мёртвому припарки - там сама идеология (архитектура системы) порочная изначально.

K0styan

09.01.2024 13:20+1Я очень хорошо помню, как сразу после выхода Win 7 примерно те же слова про нужды потребителей говорили про XP. А ещё чуть раньше - про 98SE.

Intolerambler

09.01.2024 13:20+3И что же из сказанного в эти времена неверно по Вашему мнению? Имеем действительно всё более жрущие ресурсы ОС, предоставляющие мнимые преимущества.

Didimus

09.01.2024 13:20Никогда такого не было. Наоборот, сообщество с энтузиазмом переходило на новые версии. Это было ещё во времена бумажных журналов (апгрейд, компьютера и т.п.)

LordCarCar

09.01.2024 13:20Люблю семерку! Но под него нет дров для новых процессоров и устройств, правда может плохо искал... Конкретно Ryzen 7 4700u. Classic Shell рулит.

load-net

09.01.2024 13:20+5Я просто в виртуалке запустил 10 ку и скормил его ip микротику собрал все днс К которым он обращается и все эти днсы запихал в файлик host на не существующий ip шник там пример есть

И раздавал этот host там где надо :)

Manrus

09.01.2024 13:20+1Рекомендую simplewall. Работает мимо брандмауэра, используя WFP. Open-source, бесплатен

Renaissance

09.01.2024 13:20Как альтернатива еще есть https://github.com/tnodir/fort

В нем конечно все еще нет режима "Ask to Connect" (есть в simplewall), но так даже немного проще, чем собирать выскакивающие окна на каждый чих.

saga111a

09.01.2024 13:20Тоже его использую когда надо через йоту раздать. Но вот проблема у simplewall что он сеть иногда кладет, даже когда явно говоришь разрешить подключение. Пока не смог уловить логики появления данной ошибки.

alan008

09.01.2024 13:20+1Была такая утилита. Она была open source на Github, но когда Github'ом завладел MS, он её оттуда быстро выпилил )

Alexsey

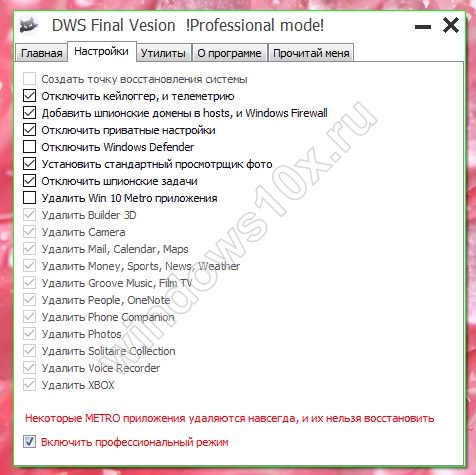

09.01.2024 13:20+5А еще была тонна товарищей, которые использовали DWS и орали что у них отвалился поиск, полезли бсоды и вообще после обновлений слетала система, но виновата была почему-то винда, а не их шаловливые ручки.

alan008

09.01.2024 13:20Странные обвинения по поводу утилиты, которая лишь блокирует трафик на некоторые сервера и, опционально, останавливает некоторые не всем нужные службы, которые можно удалить или остановить и другим легитимным образом, например через sc stop, sc delete.

Alexsey

09.01.2024 13:20+2

Видите волшебные галочки для удаления приложений? Вот именно это и ломало разную встроенную функциональность винды. У меня лично после этого поделия как минимум поиск в меню пуск поломался.

alan008