При отслеживании киберугроз мы, специалисты экспертного центра безопасности Positive Technologies, в очередной раз засекли ранее неизвестную APT-группу. Хакеры орудуют в России, Беларуси, Казахстане и Армении, а также в Средней Азии (Узбекистане, Кыргызстане и Таджикистане). По нашим данным, от их атак пострадали организации в государственном и финансовом секторах, в сфере образования и медицины. Всего было скомпрометировано около 870 учетных записей сотрудников.

На этот раз нас удивил почерк группировки, который можно описать как «сложно не значит лучше». Киберзлодеи выделяются тем, что добиваются успеха, не прибегая к сложному инструментарию, сложным тактикам и техникам. Их основное оружие — примитивный стилер, написанный на Python. Вредоносная программа попадает к жертве при помощи старого доброго фишинга и отправляет украденные данные телеграм-ботам. Ознакомиться с полным отчетом, как обычно, можно в нашем блоге, а ниже вас ждет разбор вредоноса и немного спойлеров.

История названия, мотивы и география атак

Новую хакерскую группировку мы назвали Lazy Koala из-за простых техник нападения, а также из-за имени пользователя, управлявшего ботами, — Koala Joe. «Ленивая коала» занимается поеданием эвкалипта шпионажем и кражей данных.

Во вредоносной кампании против ранее упомянутых организаций число скомпрометированных учеток достигло 867, из них уникальных — 321.

Мы уведомили всех пострадавших и предполагаем, что судьба украденных данных — перепродажа или использование в последующих атаках на внутренние структуры компаний.

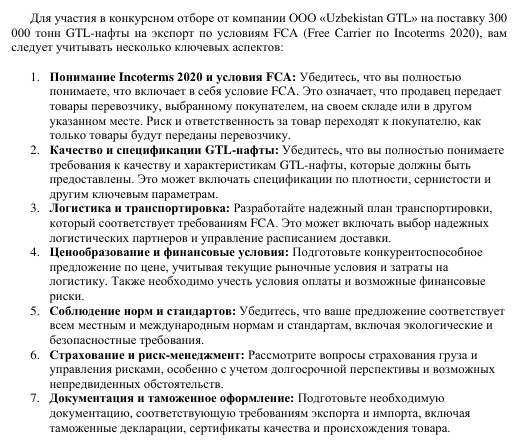

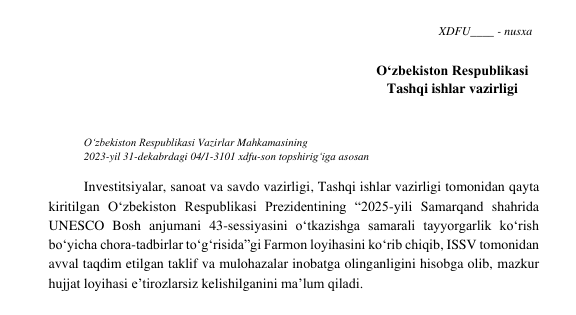

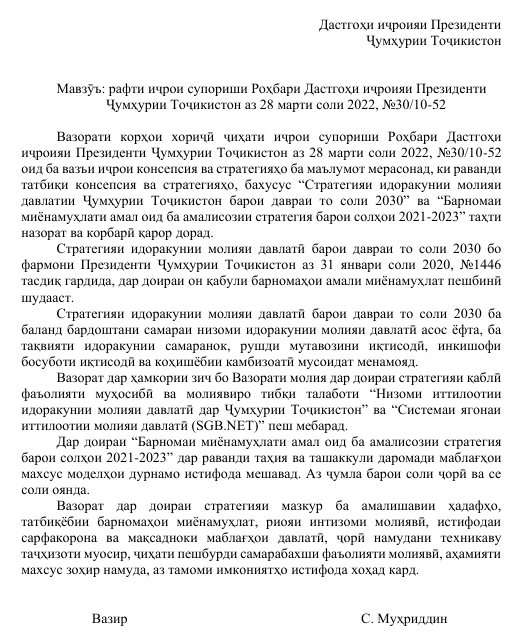

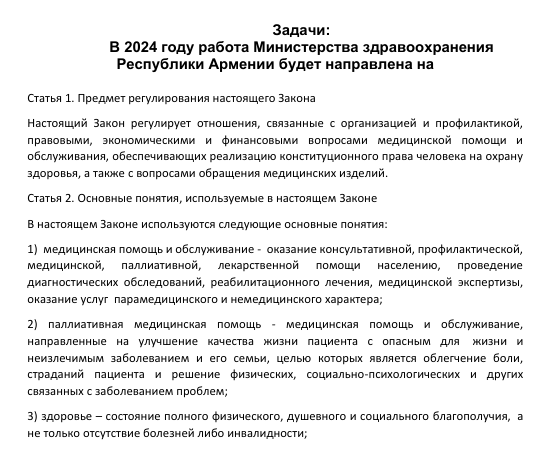

Хотя точный вектор нападения нам определить не удалось, косвенные признаки указывают на фишинг. Киберпреступники умело втираются в доверие к получателям сообщений, убеждают их открыть вложение и запустить нужный файл в браузере. Оценить их мастерство позволяют найденные нами документы. Любопытно, что некоторые из них были специально написаны на национальном языке жертв.

Анализ техник и инструментов в арсенале злоумышленников, также как анализ географического расположения пострадавших компаний, не показал связей с уже известными APT-группами.

Разбор LazyStealer

Визитная карточка Lazy Koala — новый, ранее никем не описанный стилер собственной разработки. Он настолько прост в исполнении, что по аналогии с группой был назван LazyStealer. Анализ и принцип его работы подробно описаны в исследовании. Если коротко: стилер похищает логины и пароли из браузеров и отправляет их телеграм-ботам. Так, в зафиксированных нами атаках LazyStealer охотился за учетными данными, которые сотрудники компаний сохраняли в Google Chrome. Выбор мессенджера для пересылки тоже неслучаен: с каждым годом Телеграм завоевывает все большую популярность у злоумышленников.

Тем не менее у стилера довольно хорошая защита, которая позволяет уклоняться от выявления средствами безопасности и замедляет анализ для исследователя. Любопытно, что нам не удалось обнаружить механизм закрепления LazyStealer. Это может говорить о том, что он либо является частью цепочки атаки, либо создан, чтобы не оставлять следов. Если верен последний вариант, то атака «ленивой коалы» превращается в одноразовую — это играет на руку киберпреступникам, поскольку помогает лучше скрываться.

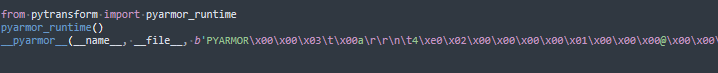

Все встреченные нами образцы ВПО в качестве упаковщика используют PyInstaller, после снятия которого в главном скрипте весь код накрыт протектором Pyarmor.

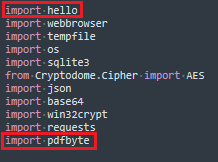

Для снятия протектора нам понадобился скрипт bypass.py, установленный модуль Pyarmor, а также файл pytransform.py из этого модуля. Этот файл нужно разместить в той же папке, что и целевой файл с расширением .ру. После снятия протектора в одном из вариантов образцов мы встретили скрипт. Все, что он делает, — это подключает Python-модули.

Выделенные на рисунке модули, которые в файловой системе имеют названия hello.cp39-win_amd64.pyd и pdfbyte.cp39-win_amd64.pyd, являются библиотеками DLL, собранными с помощью Cython. Они будут запущены при их импорте. При компиляции через Cython от первоначального скрипта сохраняются только строковые и числовые константы, а вся логика (например, циклы, операции присвоения, передача аргументов) будет реализована нативно, поэтому получить исходный скрипт не представляется возможным (как в случае с PyInstaller или Pyarmor), но его можно воссоздать близко к оригиналу.

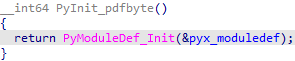

Для этого возьмем pdfbyte.cp39-win_amd64.pyd. Вся логика будет происходить в единственной экспортируемой функции PyInit_pdfbyte. В этом случае постфикс pdfbyte обозначает имя модуля, скомпилированного из pdfbyte.pyx. В зависимости от названия модуля меняться будет и постфикс имени экспортируемой функции.

PyInit_pdfbyteВыводы и как защититься

Как показало наше расследование, на мушке у Lazy Koala могут оказаться компании из разных стран и различных секторов экономики. Хакерская группировка показывает, что для успешных атак совсем не обязательно применять сложные утилиты, тактики и техники. Все их нападения начинаются с хорошо продуманных фишинговых посланий: сотрудников хитростью убеждают открыть вредоносный файл. Для защиты от подобных атак, с одной стороны, будут эффективны специализированные средства, такие как система поведенческого анализа трафика (например, PT Network Attaсk Discovery) и сетевая песочница (например, PT Sandbox). С другой стороны, чтобы сотрудники компаний не попадались на удочку хакеров, их нужно обучать киберграмотности, регулярно проверять их навыки с помощью сервисов для симуляции фишинговых атак, а также вовремя информировать о новых схемах мошенничества.

В нашем полном отчете приведен детальный разбор LazyStealer и его компонентов. Мы также выделили основные техники «ленивой коалы» по матрице MITRE ATT&CK и индикаторы компрометации, которые вы можете использовать для проверки своей инфраструктуры.

Владислав Лунин

Старший специалист отдела исследования угроз ИБ, PT Expert Security Center

Больше отчетов PT Expert Security Center, посвященных новым образцам ВПО, активности APT-группировок, техникам и инструментам хакеров, можно найти в блоге.