Почему это важно?

В свете постоянно меняющегося ландшафта киберугроз, компания «СберАвто» столкнулась с необходимостью эффективно и быстро реагировать на появление новых уязвимостей и способов их эксплуатации. Особенно в части защиты web-приложений, так как основой бизнеса компании является её сайт.

Инфраструктура компании построена на основе микросервисов взаимодействующих друг с другом по API, в связи с этим, сильно возросла важность обеспечения наблюдаемости всех API и мониторинга их изменений.

Для обслуживания каждого инстанса web-приложения компания «СберАвто» использует кластерную пару веб-серверов Nginx, которые выполняют функции балансировки нагрузки, маршрутизации запросов и обработки HTTP-запросов от клиентов. Поэтому, при выборе межсетевого экрана уровня приложения (WAF) было важно обеспечить непрерывную интеграцию с существующей инфраструктурой на базе Nginx.

Для защиты инфраструктуры, модули платформы от компании Вебмониторэкс были интегрированы во внутренние процессы связанные не только, с защитой приложений и сервисов, но с безопасной разработкой, сопровождением и динамическим тестированием.

Гибкость в выборе вариантов установки ноды WAF как на балансировщики нагрузки, так и в контейнер рядом с конкретным приложением, обеспечила возможность защитить в том числе и сервисы, расположенные внутри инфраструктуры. Развертывание доступно с использованием playbook Ansible или Terraform, что существенно упрощает процесс установки и обслуживания.

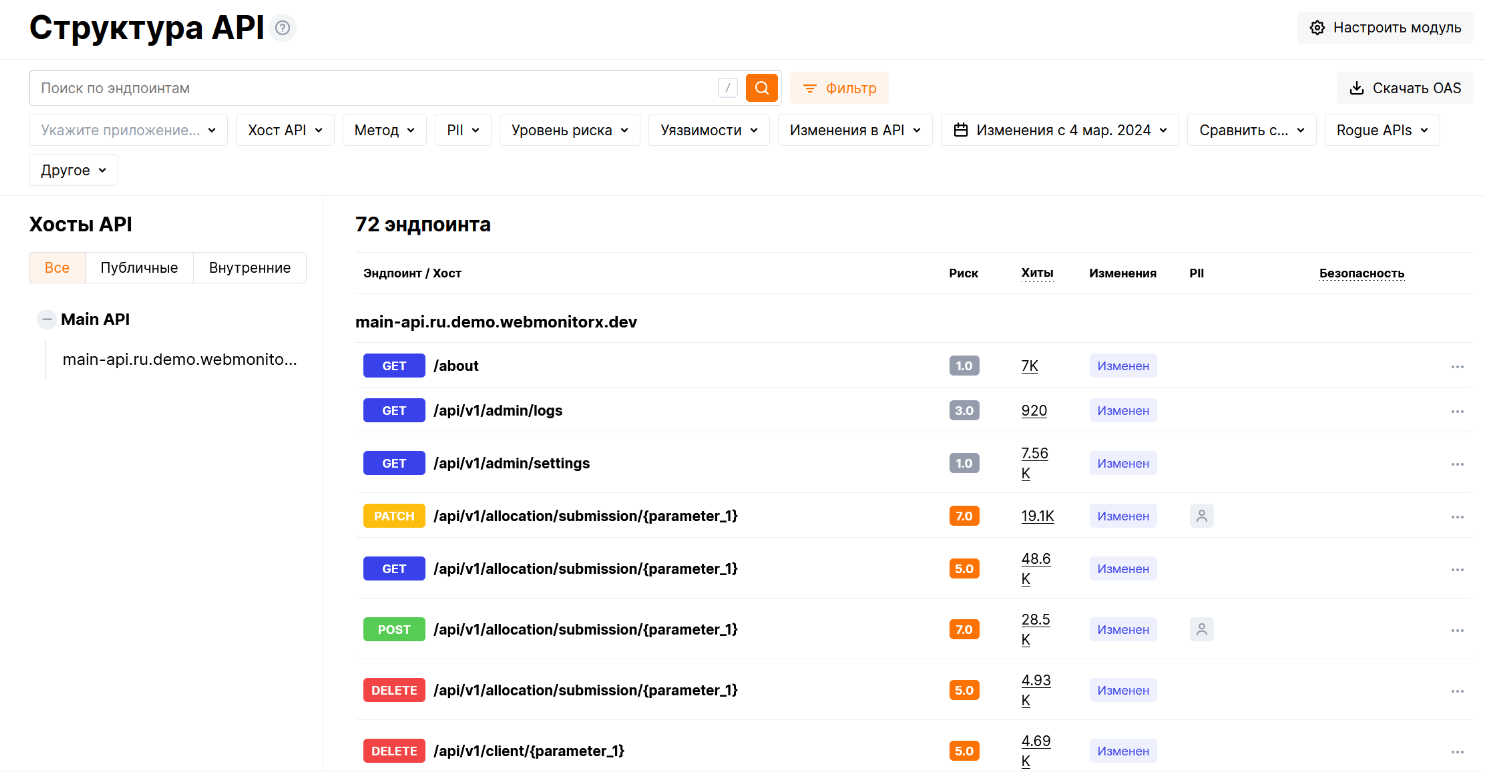

Платформа «Вебмониторэкс» имеет большие возможности обеспечения наблюдаемости и защиты API. В частности, для наблюдения за API, построения OAS и мониторинга изменений API был использован модуль «Структура API» (рис.1), более подробно про данный модуль можно прочитать в нашей документации.

Для выявления утечек токенов применён модуль API Leaks, а для выявления уязвимостей доступных извне используется сканер, также являющийся частью платформы «Вебмониторэкс». Уязвимости здесь также фиксируются из трафика приложения по итогам аналитики формируемой продуктом. Более подробно об этом можно прочесть в нашей документации. Для блокировки атакующих запросов использованы межсетевой экран (WAF) и API Firewall.

В результате, продукт от компании Вебмониторэкс обеспечил гибкое и эффективное удовлетворение потребностей компании «СберАвто» в защите её основного бизнеса, без изменения существующей инфраструктуры публикации приложений и процессов её поддержки.

Условия выбора продукта

Совместимость с существующей инфраструктурой. Выбираемый продукт должен был удовлетворять трём основным подходам:

Работа с мобильными приложениями, в том числе обработка WebSocket.

Работа с API. Здесь важно было обеспечить.

изучение и понимание API;

понимание того, что передаётся в роутах;

выявление скомпрометированных токенов и создание правил для их блокировок;

борьба с автоматизацией и атаками типа IDOR;

интеграция для обогащения данными об API других процессов.

Гибкость установки и cloud native. Подходящий межсетевой экран должен быть бесшовно совместим c облачной инфраструктурой, в том числе микросервисами. Необходима возможность разворачивания различными способами, в том числе с использованием playbook Ansible или Terraform, что существенно упрощает процесс установки и обслуживания.

Платформа «Вебмониторэкс» полностью удовлетворяет данным условиям, и поэтому была признана наилучшим решением. Важно отметить возможность её использования в рамках подхода «Инфраструктура как код» (IaS, Infrastructure as code). Подробности о возможностях развертывания описаны в нашей документации.

Использование продукта в процессе безопасной разработки. Продукт должен встраиваться в процесс безопасной разработки и доставки приложений.

Техническая поддержка. В рамках технической поддержки, «Вебмониторэкс» оказывает круглосуточные (24/7) информационно-консультационные услуги, необходимые для настройки и эксплуатации своих продуктов.

Почему выбрали именно наше решение

Обеспечение безопасности мобильных и web-приложений. Выбор платформы «Вебмониторэкс» обусловлен её широким функционалом в данной области и, что особенно важно, возможностью проверки WebSocket.

Обеспечение безопасности API. Наше решение «Структура API» способно анализировать трафик API, в том числе между микросервисами, что обеспечивает наблюдаемость всей структуры API и понимание того, какие типы данных передаются в конкретных роутах. Другой модуль платформы - API Leaks, позволяет определять скомпрометированные токены в роутах. В случае, если есть информация об утечке токена, то такой токен вносится в API Leaks с целью мониторинга запросов на API с данным токеном для дальнейшего создания правил WAF на их блокировку.

Интеграции с другими процессами для обогащения. Возможности платформы по обработке запросов и наличие публичного API позволили использовать данные, собранные фильтрующим узлом, для обогащения других решений. Это позволило ввести категоризацию роутов по степени критичности и, в дальнейшем, создавать для наиболее критичных роутов правила WAF, а также применять позитивную или негативную модель работы с трафиком.

Про позитивную и негативную модели, и не только про них, можно прочитать в наших статьях по ссылкам: https://habr.com/ru/companies/webmonitorx/articles/781852/ и https://habr.com/ru/companies/webmonitorx/articles/766548/

Интеграция в процесс безопасной разработки. Данные о структуре API, которые будут собираться новой платформой предполагалось использовать в процессе безопасной разработки и сопровождения основных приложений компании. Для этого, информация собираемая модулем «Структура API» направляется в ASOC для постоянного мониторинга изменений API. В случае обнаружения небезопасного маршрута или эндпойнта, он тестируется (DAST), и при необходимости, блокируется с использованием API Firewall, входящего в состав модулей платформы «Вебмониторэкс». Процесс проиллюстрирован на рис.2.

Совместимость с облачной инфраструктурой. Наша платформа обладает гибкостью в вопросах установки. Она интегрируется с такими решениями, как Nginx, Nginx Plus и Kubernetes Ingress, что упрощает развёртывание и обеспечивает совместимость с существующей инфраструктурой, в том числе микросервисами. Представленная реализация позволяет осуществить поставку в различных видах, включая использование playbook Ansible или Terraform Более подробно об этом можно узнать из нашей документации.

Новый уровень защиты. Наше решение обеспечивает новый уровень защиты, включая защиту от атак, описанных в OWASP Top 10, поведенческие атаки и атаки нулевого дня (функциональность функциональность активной проверки атак, более подробно можно прочитать здесь).

Интеллектуальный подход и низкий уровень ложных срабатываний. Наше решение использует интеллектуальные методы анализа трафика и атак, что позволяет обеспечивать высокую точность и низкий уровень ложных срабатываний без необходимости ручного вмешательства.

Поддержка процесса CI/CD. Наше решение готово к взаимодействию с платформами CI/CD в части передачи информации через API, что обеспечивает обновление правил безопасности вместе с приложением. Это гарантирует непрерывную защиту и быструю реакцию на новые угрозы.

Итоговый результат и преимущества

В результате внедрения платформы «Вебмониторэкс», в составе межсетевого экрана (WAF), модулей «Структура API», API Leaks и API Firewall были достигнуты следующие результаты.

Минимальное количество специалистов, необходимое для поддержки решений. Всего требуются два специалиста, один AppSec и один DevOps.

Минимальное время, затрачиваемое специалистами на поддержку решения. Специалисты тратят всего 20% своего рабочего времени для защиты инфраструктуры, стоящей из:

пять API (три публичных и два внутренних);

одно интеграционное API;

пять web-приложений;

три мобильных приложения.

Частота изменения всех API составляет раз в две недели.

Приглашаем на вебинар 16 мая в 12:00 (мск) на тему «Управление API. Кейс реализации на платформе «Вебмониторэкс».»

О чем расскажем на вебинаре:

На что обратить внимание при обеспечении безопасности API в современных условиях.

Изменения в инфраструктуре. Что дальше?

Защита и управление API. Почему это важно.

Подходы по защите API. От зрелости к эффективности: Знать. Защищать. Не допускать.

Реализация на платформе «Вебмониторэкс»: компоненты для защиты и управления API.

Специальный гость — Кирилл Ильин, CISO «СберАвто». Честно и открыто расскажет о задачах, практике и результатах защиты API в своей компании.

Регистрируйтесь по ссылке.

Справка о CI/CD (Continuous Integration/Continuous Deployment)

Что такое CI/CD:

CI/CD (Continuous Integration/Continuous Deployment) - это практика разработки программного обеспечения, которая включает в себя автоматизацию процесса интеграции (CI) и непрерывного развертывания (CD) кода в производственную среду. CI обеспечивает автоматическую интеграцию кода из разных источников, его тестирование и создание собранной версии при каждом изменении кода. CD автоматизирует процесс доставки приложения в производственную среду после успешного прохождения CI.

Почему это нужно:

CI/CD призвано ускорить и облегчить процесс разработки и доставки программного обеспечения. Это позволяет:

Уменьшить время между написанием кода и его выпуском в производственную среду.

Повысить качество кода, так как каждое изменение проходит через автоматизированные тесты.

Уменьшить риски, связанные с процессами выполняемыми вручную.

Улучшить сотрудничество между командами разработки и поддержки.

Связь с микросервисами:

CI/CD является важным компонентом для успешного внедрения микросервисной архитектуры. Микросервисы обычно представляют собой набор небольших и независимых служб, и CI/CD позволяет управлять их непрерывным развертыванием и интеграцией. Это позволяет ускорить данные процессы.

Связь с DevOps и DevSecOps:

DevOps - это культура и практика объединения разработки (Development) и операций (Operations) с целью автоматизации и ускорения процесса разработки, развертывания и управления приложениями. CI/CD является ключевой частью DevOps, поскольку автоматизирует и упрощает развертывание и управление приложениями.

DevSecOps - это расширение DevOps, которое включает в себя безопасность (Security). DevSecOps стремится интегрировать безопасность сразу с начала разработки и внедрения приложения. CI/CD позволяет автоматизировать тестирование безопасности и включать безопасность в процесс разработки и доставки.

Не забудьте подписаться на наш Telegram-канал, чтобы быть в курсе всех новостей и анонсов.

Tamahagane

Ещё бы они поддержку хотя бы Deb11 добавили в контейнерной сборке, тогда можно было о поддержке контейнеров говорить.

isstoryteller Автор

Задача про контейнерную сборку на доделке (действительно есть проблема), до конца августа, по планам, сделаем. Но сама поддержка в меганоде давно реализована: https://docs.webmonitorx.ru/installation/meganode/

Tamahagane

Меганода это совсем другой способ деплоя.

Про август это отлично, но пара цитат от наших экспертов, возможно, что то удастся оптимизировать в будущем: "Но небезопасно делают. Начиная от упаковки образа докера, кронами в контейнере, заканчивая архитектурой и хранением чартов в гитлабе в архивах бинарных. В башскрипте eval и огромный бинарь прямо байтам в скрипт вписан! chroot внутри контейнера! Вроде как хотели безопасность, а сделали невозможность зафильтровать капабилити для процесса. И так во всем."

isstoryteller Автор

Сейчас меганода - это основной способ , из-за недостатков сборок и переходим. По проверке способа реализации для контейнеров дополнительно пройдемся, спасибо.