В сфере кибербезопасности существует постоянная гонка между атакующими и защитниками. Этот процесс можно сравнить с визуальным процессом гонки, где основная цель - это скорость. Начинается все с фазы разведки, где происходит инвентаризация ресурсов. Затем команды приоритизируют задачи и принимают меры, основанные на этих приоритетах. Важно отметить, что скорость играет ключевую роль в этой гонке. Примером может служить серия событий, начавшаяся с утечки набора инструментов в открытый доступ от группы хакеров «The Shadow Brokers». Через месяц после этого появился шифровальщик WannaCry, а вскоре после этого его модификация NotPetya, использующая те же уязвимости с незначительными изменениями. Это произошло благодаря быстрой адаптации уже существующего кода и техник. Сравнивая сегодняшние события с прошлыми, мы видим, что скорость изменений значительно выросла. Если раньше для появления базовой атаки требовался месяц, то сейчас это может занять менее 10 дней. Это объясняется не только изменениями в инструментарии, но и развитием технологий, включая использование искусственного интеллекта. Однако вместе с увеличением скорости изменений возросла и сложность кибербезопасности. Системы становятся связанными и зависимыми друг от друга, что создает новые вызовы для обеспечения их безопасности. Необходимость защиты таких систем становится все более острой, и скорость реагирования является ключевым фактором в обеспечении безопасности в цифровом мире.

Почему важно быстро реагировать на уязвимости, и какую роль здесь играет Web Application Firewall (WAF).

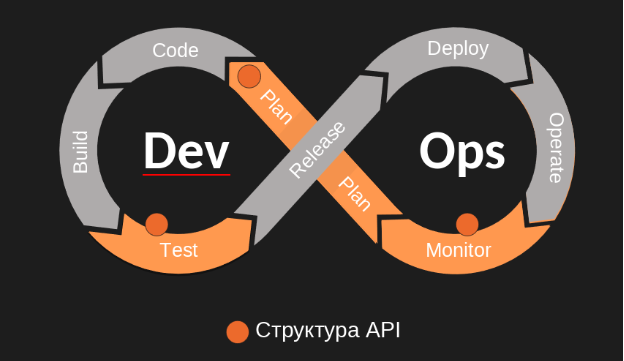

WAF помогает обнаруживать уязвимости в ваших web-приложениях и API, быстро реагировать, применяя виртуальные патчи, обнаруживать атаки, которые могут оставаться незамеченными, и, таким образом, сокращать время от разработки новых функций до их внедрения. Важную роль с создании безопасных API играет компонент «Структура API», обеспечивающий наблюдаемость схемы API. «Структура API» может поставляться как вместе с WAF так и отдельно. Компонент «Структура API» может взаимодействовать с WAF, предоставляя возможность быстрого внесения изменений и патчей в API по мере необходимости.В результате, ваша компания остается защищенной и готовой к быстрому реагированию на угрозы благодаря комбинации WAF и «Структура API». Это как страховка для вашего веб-приложения - она гарантирует безопасность и минимизирует риски, позволяя вам сосредоточиться на развитии вашего бизнеса без лишних тревог. Подробнее компоненте «Структура API» можно узнать из нашей документации.

API First: ключевой элемент современной разработки и инфраструктуры

Инфраструктура постепенно эволюционировала, начиная с простых сетей, основанных на физических коммутаторах, и приводя к виртуализации, которая начала включать функциональность сетевых устройств. Затем появились виртуальные коммутаторы и концепция Software Development Network (SDN). SDN и SD-WAN стали основными стратегиями развития мобильных операторов и телекоммуникационных компаний. Однако с развитием микросервисов и микросервисной архитектуры, а также с появлением Kubernetes и виртуальных контейнеров, возник еще один уровень абстракции, упрощающий работу с инфраструктурой и приложениями - это Infrastructure as a Code (IaC). IaC позволяет быстро развертывать всю необходимую инфраструктуру для приложения, что значительно повышает его эффективность. Здесь необходимо отметить гибкость развёртывания компонентов платформы от «Вебмониторэкс», в том числе с использованием playbook Ansible или Terraform, что существенно упрощает процесс установки и обслуживания.

Концепция API First также стала важной для многих компаний, включая тех, кто разрабатывает информационные системы. Подход API First означает, что API является одной из ключевых частей продукта, и его разработка должна начинаться с самого начала проекта. Такой подход корректно выделяет разработку API в отдельный процесс.

Необходимо также упомянуть позитивную и негативную модели. Многие поставщики в области веб-безопасности ориентированы на позитивную модель, где происходит создание изначального профиля приложения для обеспечения безопасности. Решение от «Вебмониторэкс» отличаются от традиционных WAF и систем защиты от DDoS атак уровня L7, либо антиботов, благодаря использованию негативной модели. Наш подход позволяет подстраиваться под развивающуюся инфраструктуру и требования рынка, минимизируя влияние на процесс разработки приложений. Мы не создаем изначальный профиль приложения, а вместо этого разбираем каждый запрос, блокируя только то, что представляет угрозу. Скорость и динамика заложенная в негативной модели позволяет соответствовать инновационным тенденциям, таким как IaC и API First.

Защита и управлении API: Самое важное

API играют важнейшую роль в современном цифровом мире, проникая в различные области от мобильных приложений до терминалов банковских компаний. В компании «Вебмониторэкс» мы обеспечиваем совместимость с разнообразными API, а также защищаем их от вредоносных запросов. Понимание значимости и угроз, связанных с API, становится все более важным, поскольку злоумышленники все чаще сосредотачивают свое внимание именно на них. С увеличением трафика и количества интерфейсов API увеличивается и число атак, что подчеркивает необходимость надежной защиты.

Мы осознаем, что управление API важно не только с точки зрения безопасности, но также является основным элементом управления цифровыми ресурсами. В нашей компании мы активно работаем над созданием инновационных решений для эффективного управления и защиты API. Наш подход основан на том, чтобы предложить простые и надежные инструменты для владельцев приложений, которые позволят им эффективно контролировать и защищать свои API. Также осознанно подходим к разработке и управлению API в рамках цикла DevOps. Таким образом, это становится неотъемлемой частью стратегии цифровой безопасности.

Подходы по защите API. От зрелости к эффективности.

Команда «Вебмониторэкс» подошла к разработке процесса управления и защиты API, разделив его на три этапа.

Первый этап, который мы описали под названием «Знать», подходит для команд на начальных этапах зрелости, когда еще не совсем понятно, что происходит с API, и как действовать дальше. Этот этап является исследовательским, позволяя изучить состав API, выявить используемые точки доступа, а также выявить уязвимости и угрозы. Важно отметить, что наш подход к изучению API основан на анализе трафика, что позволяет получить более осознанный взгляд на то, как API используют внешние пользователи. Наблюдение за структурой API и ее использованием на различных этапах разработки позволяет более эффективно управлять и мониторить работу API.

Компонент «Структура API», построенный на базе поведенческого искусственного интеллекта, позволяет быстро анализировать и отслеживать изменения в API. Этот компонент уже успешно используется различными клиентами в течение пяти лет. Он позволяет выявлять проблемы, характерные для текущего состояния вашего API, и формулировать требования, которые будут переданы команде разработки для улучшения и безопасности API. Важным результатом этого этапа является формирование итерационных требований для команды разработки инфраструктуры, а также документированной политики управления API. На следующем этапе эти требования могут быть преобразованы в формат Swagger или OpenAPI спецификации для дальнейшего улучшения и стандартизации API. Кроме того, на этом этапе возможно настройка инструмента отслеживания аномалий в API, что позволит обнаруживать уязвимости и угрозы.

На втором этапе под названием «Защищать», когда политика управления API уже сформирована, можно приступить к действиям по отслеживанию и реагированию на изменения в API. Здесь компонент «Структура API» выявляет различия между эталонной спецификацией и актуальным использованием API, помогая обнаружить неиспользуемые или недокументированные точки входа (Shadow, Zombie, OrphanAPI), которые можно оптимизировать или удалить. Также появляется возможность интегрировать компонент «Структура API» в CI/CD платформы для автоматизации процесса анализа и обогащения данных. Информация о критичных данных или уровне риска могут быть переданы команде разработки для исправления через задачи в Service Desk или другие ресурсы. Также можно использовать функциональность блокировки уязвимых или небезопасных эндпоинтов, обеспечивая безопасность API.

Третий этап «Не допускать» - является самым важным, так как он предполагает реализацию позитивной модели безопасности. Эта модель, которая реализует максимально жёсткие требования безопасности.

На этом этапе важно иметь согласованную с командой разработки спецификацию API, либо зафиксировать нормальный трафик запросов к API и постепенно его актуализировать, санитизировать и очищать.

Компонент «Структура API» позволяет выгрузить OpenAPI спецификацию, которая подгружается на новый компонент «Защита API». «Защита API» также помогает выявлять и блокировать запросы с признаками утечки конфиденциальных данных, работая вместе с компонентами «Обнаружение утечек API» и «Структура API». Любые изменения API требуют обновления спецификации, что обеспечивает контроль над процессом разработки.

На данном этапе также важно иметь возможность тестировать API с использованием средств DAST, чтобы выявлять уязвимости, которые могут быть упущены при других видах тестирования. «Тестирование API» является инструментом, интегрированным с CI/CD платформой, который обеспечивает проверку API на предмет уязвимостей в рамках цикла разработки. Он работает с OpenAPI спецификацией и обеспечивает завершение цикла управления API.

Таким образом, достигается полное доверие к управлению API, потому что процесс автоматизировано контролируется от начала до конца.

Интегрированная защита и управление API

Все обсуждаемые выше вопросы уже детально описаны в актуальных документах, таких как OWASP TOP-10 и OWASP API TOP-10 2023 года. Ранее нами был представлен обзор изменений с 2019 года, который показывает, как изменились те или иные типы атак в зависимости от совершенствования технологий на стороне злоумышленников. Компания «Вебмониторэкс» продвигается вперед, строя свой подход к управлению и защите API на основе компонентов.

Основными компонентами стратегии являются:

«Структура API»: Представляет собой основу, которая позволяет визуализировать API и обеспечивает анализ корректности её построения. Также позволяет контролировать доступ к конфиденциальной информации и предотвращать угрозы типа BOLA/IDOR.

«Обнаружение утечек API»: Этот компонент позволяет выявлять в трафике запросы, которые производятся с использованием утекших токенов и секретов API, и блокировать их, обеспечивая реагирование на возможные угрозы.

«Защита API»: Это инструмент реализации позитивной модели безопасности, который обеспечивает валидацию запросов на основе OpenAPI спецификации, а также мониторинг трафика для анализа и совершенствования API.

«Тестирование API»: Новое решение, которое позволяет искать ошибки и уязвимости в API на основе OpenAPI спецификации. Оно интегрируется с CI/CD платформой и покрывает OWASP TOP-10 и OWASP API TOP-10. Коммерческая реализация планируется в апреле 2024 года.

В заключение, важно отметить, что управление и защита API являются неотъемлемой частью современной информационной безопасности. Развитие технологий не только улучшает функциональность и доступность API, но и предоставляет новые возможности для кибератак. Однако благодаря комплексному подходу и использованию современных инструментов, таких как «Структура API», «Обнаружение утечек API», «Защита API» и «Тестирование API», компании смогут обеспечить эффективное управление, мониторинг и надежную защиту своих API от угроз. Данные решения объединяются в цикл управления и защиты API, который представлен, как полностью интегрированная платформа от компании «Вебмониторэкс».

Компания Вебмониторэкс приглашает вас 16 мая в 12:00 (мск) на вебинар, посвященный современным подходам к управлению и защите API. Специальный гость — Кирилл Ильин, CISO «СберАвто». Он честно и открыто расскажет о задачах, практике и результатах защиты API в своей компании. Присоединяйтесь к нам, чтобы узнать о последних тенденциях в этой области и обсудить лучшие практики. Регистрация доступна по ссылке.

Также не забудьте подписаться на наш Telegram-канал, чтобы быть в курсе всех новостей и анонсов.