Adobe выпустила экстренное обновление Flash Player APSB16-10, которое исправляет опасную 0day уязвимость с идентификатором CVE-2016-1019. В отличие от других подобных RCE-уязвимостей, эксплуатация которых возможна только на Windows 7 & 8.1, эксплойт для новой 0day уязвимости прекрасно работает на Windows 10. Эксплойт использует уязвимость в функции Flash ASnative API.

Уязвимость эксплуатируется in-th-wild и используется киберпреступниками в таких наборах эксплойтов как Nuclear Pack и Magnitude. Антивирусные продукты ESET обнаруживают эксплойт как SWF/Exploit.CVE-2016-1019.A.

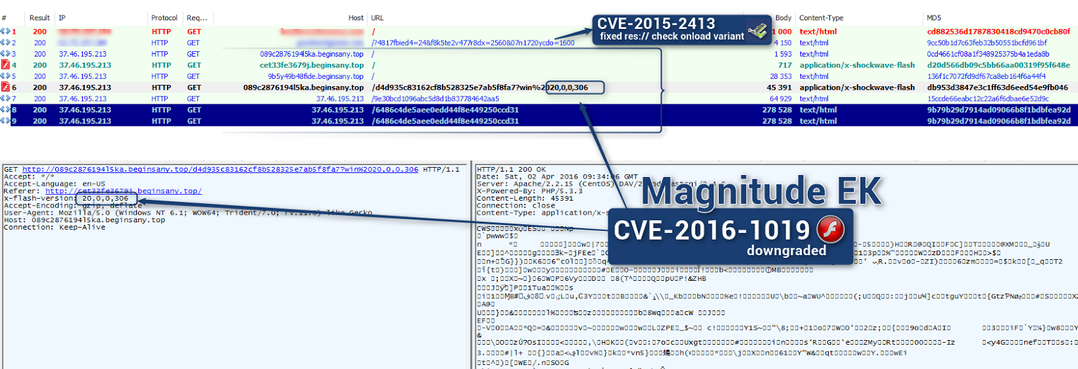

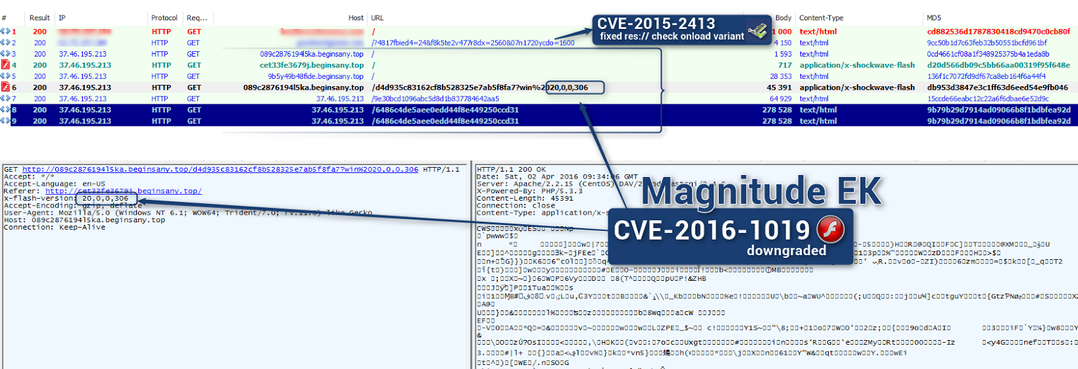

Рис. SWF/Exploit.CVE-2016-1019.A в составе Magnitude EK. (скриншот kafeine)

См. также:

www.fireeye.com/blog/threat-research/2016/04/cve-2016-1019_a_new.html

www.proofpoint.com/us/threat-insight/post/killing-zero-day-in-the-egg

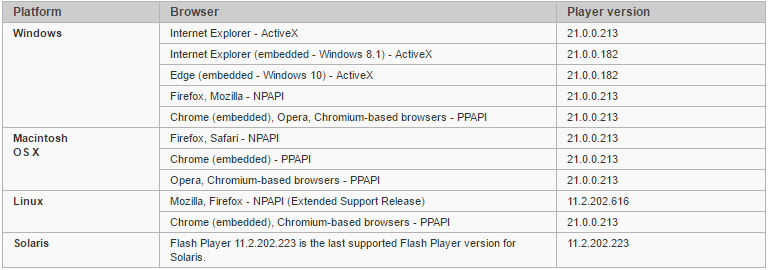

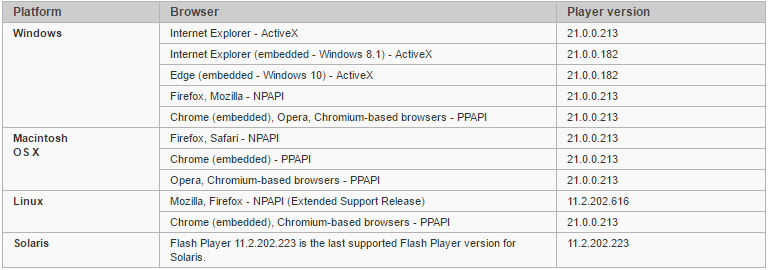

Мы рекомендуем обновить используемый вами Flash Player. Такие браузеры как Internet Explorer 11 на Windows 8.1 / Win10 и Google Chrome, а также MS Edge обновляют свои версии Flash Player автоматически. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

be secure.

Уязвимость эксплуатируется in-th-wild и используется киберпреступниками в таких наборах эксплойтов как Nuclear Pack и Magnitude. Антивирусные продукты ESET обнаруживают эксплойт как SWF/Exploit.CVE-2016-1019.A.

Adobe is aware of reports that CVE-2016-1019 is being actively exploited on systems running Windows 10 and earlier with Flash Player version 20.0.0.306 and earlier.

Рис. SWF/Exploit.CVE-2016-1019.A в составе Magnitude EK. (скриншот kafeine)

См. также:

www.fireeye.com/blog/threat-research/2016/04/cve-2016-1019_a_new.html

www.proofpoint.com/us/threat-insight/post/killing-zero-day-in-the-egg

Мы рекомендуем обновить используемый вами Flash Player. Такие браузеры как Internet Explorer 11 на Windows 8.1 / Win10 и Google Chrome, а также MS Edge обновляют свои версии Flash Player автоматически. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

be secure.

AcidVenom

Под спойлером указаны GUID MSI для тех, кто использует WSUS Package Publisher. Если вы создаете замещающее обновление, то вам не нужны гуиды, они получаются автоматически.

5708517C-59A3-45C6-9727-6C06C8595AFD

NPAPI

8AA0E56A-5F80-413C-863D-67ED1E0DAC55

PPAPI

68D5A20B-B462-4EAB-968A-83E2599F4C50

zedalert

ОМГ, эту ссылку же нельзя распространять)

AcidVenom

Эту можно, distribution4 нельзя. В ней ID индивидуальный используется.

Miwwa

Может вы хотя бы напишете, а что вообще можно сделать через эту уязвимость? Как хакеры могут ее использовать? Какие последствия могут быть?

esetnod32

Remote Code Execution (RCE) уязвимость, с помощью которой атакующие могут удаленно запустить вредоносный код на уязвимой системе.

ArchyPiragkov

такое ощущение что уязвимости только во флеш находят

nikitasius

Почему просто не выключить флеш? Елки.