Согласно полученным результатам, «94% этих сайтов не обеспечивают своим пользователям защищенный обмен данными по протоколу Hypertext Transfer Protocol Secure (HTTPS)». Только «на 6% рассмотренных сайтов используется криптографический протокол TLS актуальной на сегодня версии 1.2, тогда как остальные сайты используют устаревшие версии этого протокола, неправильно сконфигурированы, либо вовсе не поддерживают защищенный обмен данными».

Естественно встает вопрос: неужели все так плохо и есть ли возможность исправить ситуацию?

С апреля 1996 и до настоящего времени самым популярным HTTP-сервером в Интернете является Web-сервер Apache, который разрабатывается и поддерживается открытым сообществом разработчиков под эгидой Apache Software Foundation и включён во многие программные продукты, среди которых СУБД Oracle и IBM WebSphere.

Безопасность Web-порталов, создаваемых на базе Apache, достигается авторизацией доступа к порталам на базе сертификатов X509 и защитой (шифрованием) трафика между порталом и браузером (приложением) пользователя.

Авторизованный доступ и шифрование трафика обеспечивает подключаемый модуль modssl.

Поддержка российской криптографии (ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012, ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012, ГОСТ 28147-89) в протоколах TLS базируется на рекомендациях Технического комитета по стандартизации «Криптографическая защита информации» (TK 26).

Сегодня имеется несколько реализаций модуля modssl, который обеспечивает поддержку HTTPS в соответствии с рекомендованными ТК-26 шифрсьют-ами (ciphersuite — набор криптографических параметров защищенного сетевого соединения) на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS), например, lirmodssl:

-TLS_GOSTR341001_WITH_28147_CNT_IMIT;

-TLS_GOSTR341112_256_WITH_28147_CNT_IMIT

Использование модуля modssl, поддерживающего рекомендованные ТК-26 шифрсьюты, позволяет обеспечить пользователям как анонимный, так и авторизованный доступ с использованием сертификатов ключей проверки электронной подписи по ГОСТ Р 34.10-2001и ГОСТ Р 34.10-2012, а шифрование трафика — по ГОСТ 28147-89.

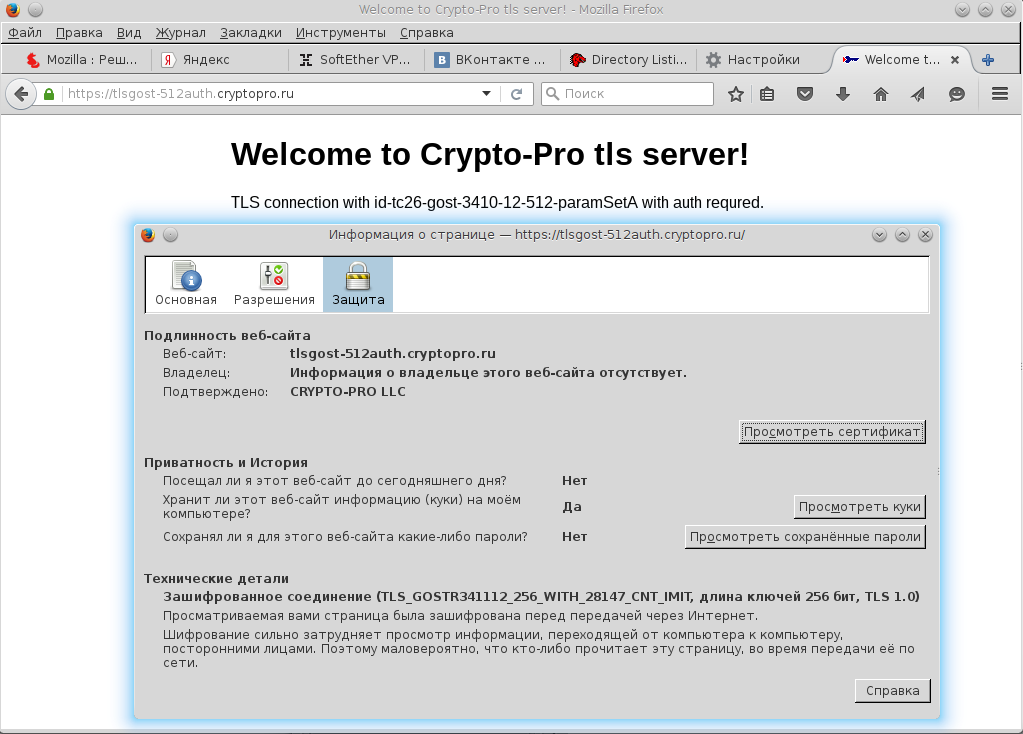

Для доступа к защищенному порталу по протоколам TLS-1.0, TLS-1.1 и/или TLS-1.2 должны использоваться браузеры и/или приложения, поддерживающие шифрсьюты TLS_GOSTR341001_WITH_28147_CNT_IMIT и/или TLS_GOSTR341112_256_WITH_28147_CNT_IMIT:

— Браузер Firefox с поддержкой российской криптографии:

— Браузер Internet Explorer, при условии установки на рабочем месте любого MS CSP с поддержкой российской криптогграфии

:

— Браузер Seamonkey:

-Браузер Chromium:

— Браузер Firefox для Android:

Тестовые страницы для тестирования TLS-1.0, TLS-1.1 и/или TLS-1.2 для ГОСТ-овых шифрсьютов:

TLS_GOSTR341001_WITH_28147_CNT_IMIT/TLS_GOSTR341112_256_WITH_28147_CNT_IMIT доступны, в частности, здесь:

— Установка соединений по протоколу TLS в анонимном режиме;

— Установка соединений по протоколу TLS в авторизованном режиме:

В заключение можно сказать, что было бы желание и защиту российских порталов различного уровня на базе российской криптографии обеспечить можно и нужно.

Комментарии (16)

Vjatcheslav3345

14.04.2016 16:46Нужно, чтобы шифроваться заставляли прямо во внутренних подзаконных актах ведомств.

amarao

14.04.2016 16:57+3Я бы начал повышение уровня доверия к госсайтам с обеспечения независимости судов от исполнительной власти.

dartraiden

14.04.2016 17:46Я бы начал, хотя бы, с выкладывания исходного кода. Вы по ссылкам сходите, там предлагается скачать некие скомпиленные бинарники и запускать их. О каком тут доверии может речь идти?

sweetbrick

14.04.2016 17:18«Использование модуля modssl, поддерживающего рекомендованные… позволяет обеспечить пользователям как анонимный, так и авторизованный доступ…

Для доступа к защищенному порталу по протоколам TLS-1.0, TLS-1.1 и/или TLS-1.2 должны использоваться браузеры и/или приложения,…

— Браузер Firefox с поддержкой российской криптографии...»

Следует ли понимать, как прямо следует из текста, что виноваты другие, некошерные браузеры пользователей, необеспечивающие «доступ с использованием сертификатов ключей проверки электронной подписи по ГОСТ Р 34.10-2001и ГОСТ Р 34.10-2012, а шифрование трафика — по ГОСТ 28147-89.»?

dartraiden

14.04.2016 17:38Доверие к госсайтам это хорошо, но почему-то сначала предлагается довериться некоему левому ООО «Лисси-Софт», которому я, например, не доверяю. Это я намекаю на то, что пользователю предлагается скачать уже готовые бинарные сборки браузера/почтового клиента. И никто не даёт гарантий, что там нет каких-либо «сюрпризов» от ООО «Лисси-Софт».

dartraiden

14.04.2016 17:43Не говоря уж о том, что за такое:

Для установки браузера Mozilla Firefox необходимо скачать архив firefox-45-gost 32-битная версия — и распаковать его.

Распакованную папку firefox-45 скопировать в /usr/local/lib

Затем создать символическую ссылку:

sudo ln -s /usr/local/lib/firefox-45/firefox /usr/local/bin/firefox

После этого можно создать в меню рабочего окружения пункты, запускающие команды firefox.

пользователи Linux вам и руки-то не подадут при встрече

a513

14.04.2016 18:21-1Здесь речь идет о том как защитить и что для этого надо, а ЛИССИ-Софт или еще кто-то — это ваше дело.

Кстати — а сюрпризов у Микрософт нету?

dartraiden

14.04.2016 19:04Во-первых, Microsoft не имеет отношения к Firefox.

Во-вторых, если ваш сосед делает дурные вещи, это ведь не делает вас лучше?

В-третьих, если не затруднит, скажите пожалуйста: предоставляете ли вы пользователям по запросу исходники ваших производных продуктов, как того требует лицензия GNU GPL, под которой распространяется тот же Firefox? Если предоставляете, то как их можно получить?

little_mouse

14.04.2016 18:29+19 месяцев не можем согласовать открытие портала администрации только по https — не дают добро, бюрократия и идиотизм

T-362

Из всего перечисленного возникают аж три проблемы —

1 — заставить гос-сайты использовать ХОТЬ КАКОЕ-ТО шифрование, для начала

2 — заставить гос-сайты использовать шифрование по ГОСТу

3 — заставить пользователей использовать еще один браузер для шифрования по ГОСТу.

Сначала сделаем очень большое допущение что пункт 1 таки реализован, и даже 2, а дальше приходит здравый смысл по поводу пункта 3 —

В общем какие причины не пихать в браузеры ГОСТ максимально нативными методами или в сорцы? Зачем пилить кучу форков?

a513

1. Согласен, вроде бы есть и требования, но кто их выполняет… В лучшем случае импортная криптография — у нас же импортозамещение!!!

2. См. п. 1

3. Если он (пользователь) использует что-то не входящее в перечисленное множество.

IE опускаем (сам не люблю).

Плагин есть — смотри

Мы бы и рады, но хотелось бы хоть какой-то поддержки, а господдержке вобще молчим.

Фактически мы сегодня на свой страх и риск это и делаем.