Новость в таком изложении заставила поперхнуться чаем и заняться поисками первоисточника. Что же произошло на самом деле?

Согласно Рейтерс и аналогичным новостям в составе информационной сети АЭС Gundremmingen, расположенной на юге Германии (приблизительно в 120 км к северо-западу от Мюнхена), были обнаружены вредоносные программы — несмотря на то, что локальная сеть была изолирована от сети Интернет.

АЭС Gundremmingen в Германии

Вредоносные программы «W32.Ramnit» и «Conficker» были найдены в компьютерной системе энергоблока B, связанной с программным обеспечением визуализации данных по перемещению прутов (видимо имелись в виду тепловыделяющие сборки) ядерного топлива. Кроме того вредоносное ПО было найдено на 8 съемных дисках, в основном USB-накопителях, в офисных компьютерах, которые не подключены к управлению станцией.

Как W32.Ramnit, так и Conficker (он же Win32.HLLW.Shadow.based, Downup, Downadup и Kido) — вредоносные программы, разработанные для ОС Windows. Conficker — легендарный компьютерный червь, эпидемия которого началась 21 ноября 2008 (как раз тогда, когда последний раз проводилась модернизация системы, в которой он был обнаружен). В результате эпидемии было заражено порядка 12 миллионов компьютеров. Подробное описание червя Win32.HLLW.Shadow.based доступно тут.

Ramnit — файловый вирус, предназначенный для кражи денежных средств, поиска файлов в системе, удаленного управления над атакованным компьютером. Имеет механизмам самораспространения (как и всякий вирус), а также содержит руткит. Был обнаружен в 2010 году. Нарушает работу защищенного режима работы Windows путем удаления разделов реестра, которые отвечают за его реализацию. Возможно именно поэтому этот вирус был обнаружен в паре к Conficker — для его удаления может потребоваться перейти в данный режим

Отметим, что эпидемия Conficker'а стала возможной в результате того, что значительная часть пользователей не устанавливала критическое обновление MS08-067. Как правило причиной заражения служит то, что на машине либо отсутствует пароль для учетной записи администратора, либо задан слишком простой не устойчивый к перебору.

Поскольку данный червь встречается до сих пор — не так и давно в техподдержке разбирались с соответствующим случаем, то напоминаем

- Обновляйте антивирус и не забывайте проверять, что ваша лицензия — действующая! Как ни странно, но постоянно встречаются системы с системами безопасности, не обновлявшимися годами

- Используйте сложные пароли. Не смешно, частый случай в техподдержке

- Отключите Автозапуск со сменных носителей — если уж не ставите обновления ибо по состоянию на данный момент автозапуск должен быть отключен у всех. Подробную информацию по отключению автозапуска и ссылки на обновление KB967715, необходимое для корректного отключения этой функции в старых версиях Windows, есть на сайте Microsoft: support.microsoft.com/?kbid=967715. Инструкция по блокированию подключения к компьютеру USB-носителей находится по адресу support.microsoft.com/kb/823732

- Устанавливайте обновления! Их выпускают не зря. Для ОС Windows обязательно должен быть установлен патч MS08-067( www.microsoft.com/technet/security/bulletin/ms08-067.mspx ). Дополнительно рекомендуется установить патчи на уязвимости, описанные в бюлетенях MS08-068 ( www.microsoft.com/technet/security/bulletin/ms08-068.mspx ) и MS09-001 ( www.microsoft.com/technet/security/bulletin/ms09-001.mspx )

- Периодически сканируйте систему в поисках ранее неизвестных вредоносных программ. Поверка на руткиты осуществляется обычно автоматически

Приношу извинения за столь капитанские советы — я вырезал их из уже упоминавшегося запроса в поддержку. «Уж сколько раз твердили миру» — но постоянно одно и тоже…

И да не придется вам обращаться в техподдержку за лечением подобных программ!

Комментарии (26)

teecat

28.04.2016 13:33Дату взял с https://ru.wikipedia.org/wiki/Conficker. Почему мы тогда задержались — не скажу, давно это было.

mpakep

28.04.2016 13:43-8Рекомендация должна сводиться с простой фразе «Не пользуйтесь виндоуз» Сколько уже копий поломоно а все еще находятся специалисты утверждающие что винду не так готовили и не тем заправляли. Как ее не готовь итог один — вирус в системе. Как собственно и сами форточки.

Chumicheff

28.04.2016 15:32Под линуксом малварь бывает и более изощренная, да и дыр, как и проблем с безопасностью там тоже хватает.

mayorovp

28.04.2016 13:44Устанавливайте обновления! Их выпускают не зря.

Забавно читать такое в статье про АЭС. Чтобы установить обновление — надо сначала к инету компьютер подключить, а это само по себе опаснее чем отсутствие обновлений.

teecat

28.04.2016 13:52Статья про АЭС, да. Но у нас запросы по Конфикеру с достаточно разных организаций (немного конечно, но есть же). Я понимаю, действительно советы ну смешно выглядят. Но действительно не ставят обновления. Посмотрите состав эксплойт паков — постоянно наборы, рассчитанные на дыру кучелетней давности.

LoadRunner

28.04.2016 14:21+2А зачем его подключать к инетрнету? Можно и отдельно файлы обновлений накачать (на другом компьютере) и установить ручным запуском. И не ручным тоже.

Можно даже не с флэшки, а с CD-R.

Можно придумать кучу нюансов, что это невозможно\нецелесообразно, но если говорить про ситуацию «надо обновить, нельзя подключать к интернету», то вывернуться можно.

navion

28.04.2016 16:00Для такого окружения придумали специальный термин Air-Gapped Network и софт для configuration management умеет с ним работать — обновления пакуются и копируются на флешку,

если вы не в Иране.

Spewow

28.04.2016 18:51Примеры можете привести, что-было удобнее и менее глючное чем это

https://technet.microsoft.com/en-us/library/dd939873%28v=ws.10%29.aspx

navion

28.04.2016 19:49Безопасность антоним удобства, но могу дать пример для BigFix:

https://www.ibm.com/developerworks/community/wikis/home?lang=en#!/wiki/Tivoli%20Endpoint%20Manager/page/Installing%20in%20an%20Air-Gapped%20Network

pansa

28.04.2016 21:46Зачем к инету? В инет может смотреть только 1 машина, а с нее уже апдейты разлетаются по локалке. Не помню как оно там в виндузах точно называется, но точно есть. А дальше машину эту в DMZ и все.

IRainman

02.05.2016 11:43+1Называется такой софт WSUS. Но на АЭС и прочих критических системах (аэропорты, другие системы электроэнергетики и т. д.) так никто никогда не делает, а сеть с хостами, управляющими оборудованием всегда физически отделена от интернета. Т. е. да здравствуют оффлайн обновления, это не сложно, есть даже специализированное ПО для этих целей, которое само всё выкачает и при запуске на машине поставит.

teecat

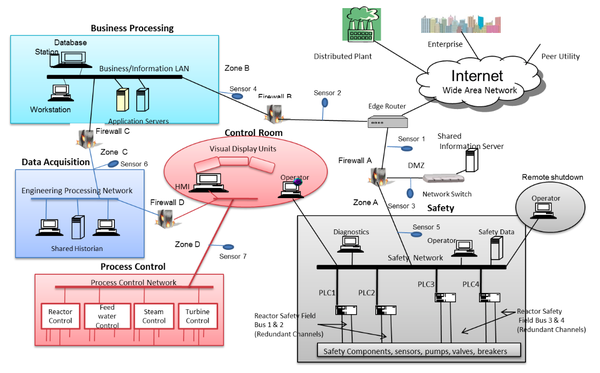

04.05.2016 10:35+1а запощу ка я схему АЭС

В нашей стране действительно по правилам должна быть изоляция, на западе все видимо не так

jok40

04.05.2016 10:37Очень мелко. Ничего не разобрать.

IRainman

04.05.2016 12:48+1Там идея в том, что нет изоляции, но есть контролируемый доступ и многоступенчатый фаервол между сетями на всех уровнях

teecat

04.05.2016 13:15+1Все верно. Теоретически так, как и в тех же банках должно быть — внешняя и внутренняя сеть, отдельные подсети для банкоматов и тд и тп. По факту умудряются первоначально заразив рабочие станции — снимать деньги с банкоматов. То есть по идее все разделено — по факту «но есть нюанс»

impetus

28.04.2016 15:06Так с АЭС-то разобрались в итоге — откуда вирус взялся?

jok40

28.04.2016 15:21Полагаю — работяги на флешках притащили.

teecat

28.04.2016 15:41+2К сожалению админы тоже в этом отмечены. Особо кто выездные. Скажем по банкоматам.

Кстати, пока писал, пришло свежее:

на одном из гидротехнических сооружений случайно была обнаружена беспроводная сеть, несмотря на полный запрет WiFi внутри контролируемой зоны. Выяснилось, что инженер АСУ ТП, чтобы не ходить по несколько раз в день по дамбе и не отслеживать работоспособность всех устройств (особенно в плохую погоду), поставил в центре дамбы точку доступа, завёл на неё исполнительные устройства и снимал с них информацию, не выходя из диспетчерской. При этом радиус действия точки доступа выходил за пределы контролируемой зоны.

impetus

28.04.2016 19:35+3на флешках — притащили бы свежее что, а не 2008-го года. Да и некуда на АЭС флешки втыкать во внутеренней сети. возмжно хитрее — типа комп подрубили в сеть какой-нибудь резервный, который с 2008-го в холодном резерве стоял, если не вообще на складе (потому и пропустили его тогда — он в ящике ещё был). или запчать какую — винчестер, CD с забытым внутри диском, образ какой из древнего бэкапа развернули (логи посмотреть за тот год например)

jok40

29.04.2016 12:01+1По-моему, Вы слишком усложняете. В 2008 году USB-флешки уже были распространены повсеместно, так что в тех компьютерах USB-порты скорее всего были. И вероятность занести сейчас доисторического динозавра в компьютер подобной организации вовсе не нулевая. Я лично всего пару недель назад выпиливал Kido с одного сервера в госконторе. Притащил его туда местный инженер на флешке — откопал её где-то дома в закромах и начал пользоваться.

teecat

28.04.2016 15:25+1По новостям нет. Там даже не написано — запущен он был или нет. Как-то проник, а как и когда — увы нет. Меня удивляет другое. На Украине недавно энергетиков ломали. Предположим атомщикам страшно не стало — другое ведомство. Но не так давно ломали на Тайване систему АЭС. Неужели остальные совсем не напугались? Сколько лет они не проверяли систему на уязвимости и вредоносное ПО?

BalinTomsk

28.04.2016 21:42---топливной системе станции был обнаружен компьютерный вирус.

От прочитанной новости у меня мозг заклинило — подумал что компьютерный вирус от радиации мутировал и теперь питается радиактивными стержнями.

teecat

29.04.2016 09:57+1Вчера еще и не то было:

«Роскосмос отложил приземление одного «Союза» и запуск двух других»

Как один из знакомых выразился: «забухали по поводу отъезда начальства?»

Saffron

29.04.2016 18:31А может лучше не использовать windows для управления АЭС? Это же не промышленная ОС ни разу. Производитель нацелен на скоростной выпуск рюшечек и фишечек для пользователей, а не на качестве кода и безопасности. Сомнительные архитектурные решения, маркетологи и юристы, победившие программистов.

vilgeforce

«Conficker — легендарный компьютерный червь, эпидемия которого началась 21 ноября 2008» откуда такая дата? Я очень хорошо помню дежурную смену 03.01.2009 когда он попер, до этого дня его как-то не было видно. И странно что Dr.Web написал новость через 2 месяца после начала эпидемии.