По сути дела проблема шифровальщиков в бОльшей степени проблема специалистов, чрезмерно преувеличивающих возможности антивирусов. Очень много заказчиков считают, что для защиты от вредоносных программ антивируса достаточно. «Антивирус должен предотвратить проникновение вредоносных программ в локальную сеть/компьютер». Как ни странно, но на очевидную вещь, что ни один антивирус не может знать все до одной вредоносные программы внимания при выборе средств защиты не обращается.

Типичное мнение об антивирусах и шифровальщиках:

Хороший антивирус ловит без проблем.

Антивирус обнаруживает только то, о чем заложено в его алгоримах — и не более того. Защита от шифровальщиков это запрет на установку/запуск неизвестных программ, запрет пересылки исполняемых файлов во вложениях — достаточно известные меры. и конечно обучение пользователей. При использовании этих мер риски снижаются до достаточно приемлемого. Но увы достаточно часто бывает так:

я контору одну перестал поддерживать — главбух пытается открыть письмо — «Мы на вас подаем в суд» — антивирь и файрвол не дают.

Так она отключила антивирь и постаралась вложение открыть — благо антивирь файл очистил.

Так эта умная мадама — зашла на почту из дома и скопировала себе файл и открыла.

Умная, че.

Ну и хана домашнему архиву фото\порно.

В итоге виноват я в том что не предупредил.

А типа огромная красная таблица — это не предупреждение?

ЗыСы 2 Эти злобные буратины отрубили бэкапный сервер.

Типа чего он стоит и мигает.

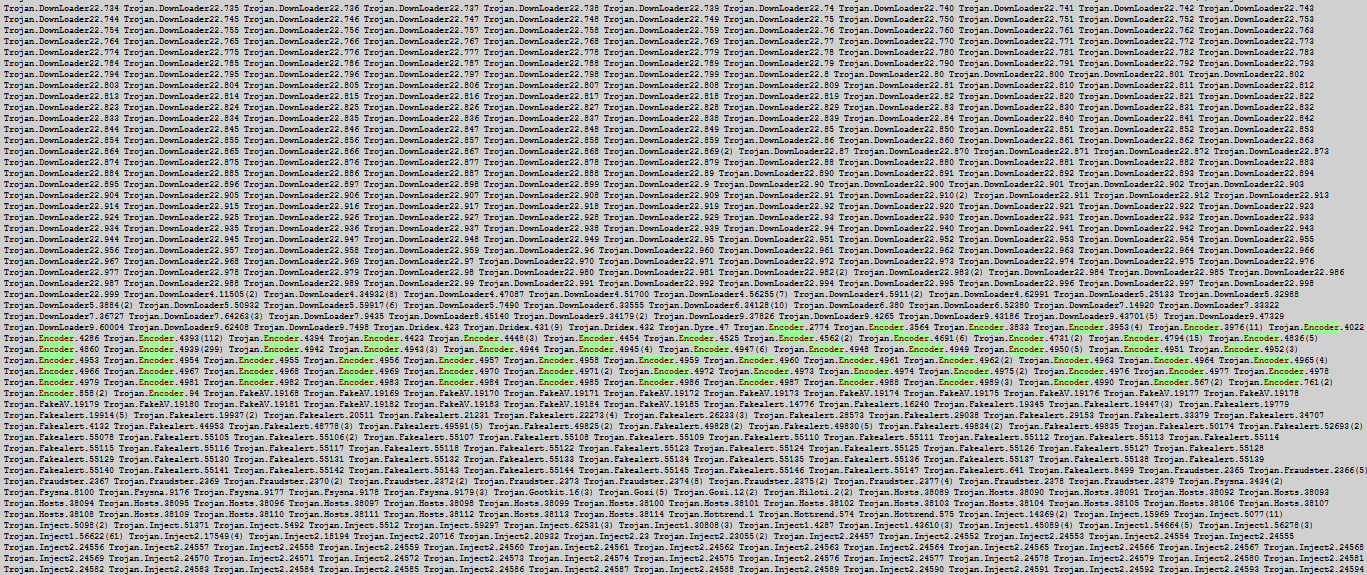

Но немного статистики. Сколько в день в антивирусные базы добавляется новых, ранее неизвестных шифровальщиков?

Пара десятков, иногда меньше. А скажем представителей Trojan.DownLoader?

И это далеко не все представители — просто при еще меньшем размере шрифта слова начали сливаться.

И о самом опасном.

После прочтения около вирусных новостей у читателей сразу возникает вопрос — все конечно страшно, но как вредоносная программа проникла на компьютер? И вот тут на сцену выходят дропперы.

троянец BackDoor.Apper.1 распространяется с помощью дроппера, который представляет собой документ Microsoft Excel, содержащий специальный макрос. Этот макрос собирает по байтам и запускает самораспаковывающийся архив. Архив, в свою очередь, содержит исполняемый файл, имеющий действительную цифровую подпись компании Symantec, и динамическую библиотеку, в которой сосредоточен основной функционал бэкдора. Троянец регистрирует в автозагрузке исполняемый файл, который после своего запуска загружает в память атакуемого компьютера вредоносную библиотеку.

Зарегистрировав собственное приложение в автозагрузке, троянец удаляет исходный файл.

Подобных новостей много, но суть одна. Неизвестный вредоносный файл проникает на компьютер, скачивает необходимые злоумышленнику модули или извлекает их из себя, чистит логи и самоудаляется. В результате после выявления вредоносной деятельности компонент вредоносного комплекса, ответственный за проникновение, в руки аналитиков антивирусной индустрии не попадает, метод проникновения остается неизвестным и заражение может происходить снова и снова — возможно уже с новыми компонентами, опять неизвестными антивирусной системе защиты.

Естественно дропперы могут распространяться и традиционными способами — скажем вложениями в почту, но это необязательно и рассчитывать на это увы не стоит.

В связи с вышесказанным. Защищайте от несанкционированной очистки логи и храните их там, где до них не может дотянуться злоумышленник. Только так в итоге в новостях будут появляться сведения о путях распространения вредоносных программ.

Комментарии (8)

AllexIn

05.07.2016 14:28+1Как можно сравнивать вредоносное ПО и ПО для распространения?

Шифровальщик — это вредоносное ПО.

Дроппер — это способ распространения вреоносного ПО.

Шифровальщик может быть закинут на ПК с помощью дроппера.

teecat

05.07.2016 14:51-1Никто и не сравнивает. Речь немного о другом. Все перечисленное вами — виды вредоносных программ. Но если о шифровальщиках знают все, то о средствах их доставки задумываются немногие. В результате очень много рекомендаций о защите от шифровальщиков, но мало случаев, когда в антивирусные лаборатории попадает весь вредоносный комплекс. О чем и речь в статье. Если вредоносный комплекс спроектирован грамотно, то дроппер может к моменту выявления шифровальщика уже самоудалиться и не будет найден, что означает, что скорее всего как он проник не будет выявлено и злоумышленники смогут забросить следующий шифровальщик. Или кейлоггер или еще чего

AllexIn

05.07.2016 17:06Даже если он будет найден и добавлен в базу антивирусов — появится следующее поколение, которое принесет того же шифровальщика.

Я не боюсь дропперов и вообще никаких способов распространения не боюсь. Потому что от них нельзя защититься. И нет смысла их бояться, надо исходить из того что они все равно пролезут.

А боятся надо шифровальщиков и иже с ними, потому что именно они наносят фактический вред и именно с последствиями их работы приходится бороться. И как раз от них защититься можно. Вернее не столько защититься, сколько минимизировать последствия после их работы.

teecat

05.07.2016 17:22В принципе можно и так, но есть одно но. Дело в том, что вендорам вредоносные файлы попадают зачастую от пользователей. Люди хотят, чтобы иные пользователи не заразились тем, чем заразились они. Но в большинстве своем те, кто присылает нам образцы — они не профессионалы — и присылают то, что они нашли в системе. В большинстве своем пользователи не осведомлены о современных угрозах и могут даже не искать то, о чем не знают. Люди присылают нам огромное количество скриншотов — это единственное, что они могут сделать и прислать, но в теме статьи они пишут «возможно это вам поможет». Статьей я отчасти хотел обратить внимание еще и на это узкое место в индустрии безопасности. Нужно знать, что нам нужно для расшифровки, для предотвращения новых заражений. Если интересно, могу небольшой фак на эту тему накидать.

AllexIn

05.07.2016 17:24Лично у меня нет претензий к основному содержимому статьи или к вам.

Статья ОК.

У меня претензия насчет противопоставления шифровальщиков и дропперов. И уж тем более есть претензии на тему того, что нужно «бояться» дропперов.

teecat

05.07.2016 17:36Аналогично. Точек зрения может быть много. Статья писалась от того, с чем сталкиваюсь я лично. А лично я сталкиваюсь с незнанием никаких угроз кроме шифровальщиков, с тем, что значимость новостей о вредоносных файлах принижается фактом того, что неизвестно, как вредоносный файл проникает в систему. Ну и самое главное — тем, что компании и пользователи в деле защиты от вредоносного ПО полагаются исключительно на антивирус

vilgeforce

«Антивирус обнаруживает только то, о чем заложено в его алгоримах — и не более того.» — глупость. Антивирус — в первую очередь вирусные базы. То, что не может быть поймано хитрыми «алгоритмами» ловится базами в два счета.

Сравнение числа различных имен вирусных записей, добавленных за некоторое число — деление температуры на марсе на стоимость картошки в Зимбабве. Сколько из Энкодеров являются ими на самом деле? И сколько Даунлоадеров? Вы не знаете, вендор не знает и узнавать вряд ли будет. Есть детект и славно!

Кого нужно бояться из «экспертов»? И нужно ли придумывать что-то более хитрое, чем инкрементный бэкап данных?

teecat

Антивирус это не только вирусные базы. Но по порядку.

1. Антивирусные базы — это набор записей. Записи это и сигнатуры и распаковщики и эмулятор и эвристики. С помощью баз антивирус ловит вредоносные программы известные (с помощью сигнатур) и неизвестные, но похожие на известные (с помощью эвристиков, эмуляторов и тд). Вредоносные программы, ранее протестированные на необнаружение антивирусами и только после этого выпущенные в мир с помощью баз не ловятся.

Антивирусные базы бывают локальные и облачные. Хотя конечно проверка в облаках осуществляется совсем по иному, так как передавать файлы на анализ нельзя

2. вторая часть антивируса — поведенческий анализатор. С помощью его ловят неизвестные вредоносные программы после их запуска по поведению. В частности так ловят неизвестные шифровальщики, локеры и тд

И записи и база данных поведенческого анализатора — это известные знания.

И кстати сигнатурами полиморфные вирусы не ловиятся. Недавно снова нашли такого

И бакап бывает разный. Есть те, кто его хранит локально или использует теневое копирование работая под админом — результат печален. Как я написал — проблема в неумении пользоваться методами защиты