- до 60% высококритичной корпоративной информации обрабатывается и хранится локально на дисках рабочих станций, ноутбуках, в локальных почтовых ящиках пользователей;

- доля ноутбуков (45% от общего числа компьютеров организации), обрабатывающих и хранящих критичную информацию продолжает расти – мобильность становится стандартом обработки информации.

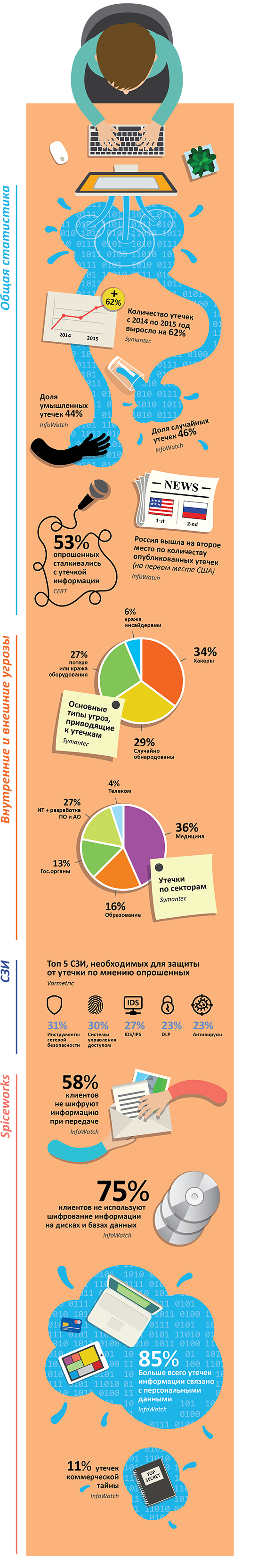

Дополнительная статистическая информация представлена в инфографической вставке:

Ложное ощущение защищённости создают обычно применяемые меры безопасности централизованных систем, ведь на первый взгляд доступ к носителям информации на рабочих станциях и ноутбуках могут получить только доверенные люди, однако в реальности дела обстоят совсем не так.

Доступ к информации на дисках рабочих станций, серверов или ноутбуков может осуществляться в следующих ситуациях:

- работы администратора по настройке или обслуживанию компьютерной техники;

- утеря ноутбука, на котором хранится и обрабатывается критичная информация;

- транспортировка внешних носителей с незащищённой критичной информацией;

- ремонт компьютерной техники с вывозом из офиса в сервисный центр;

- изъятие компьютерного оборудования по судебным решениями или без них;

- переезд и перевозка компьютерной техники в другое помещение или новый офис;

- утилизация устаревшего, вышедшего из строя компьютерного оборудования.

Получить доступ к незащищённым данным в таких ситуациях достаточно легко, но обнаружить утечку данных вследствие них весьма затруднительно. Например, при отсылке «намертво» зависшего компьютера на ремонт в сервисный центр возникает существенный риск несанкционированного доступа к конфиденциальной информации. Такая утечка информации может никогда и не обнаружиться.

Ещё одно распространённое заблуждение — на ноутбуках хранится информация, потеря которой не может причинить вред компании, ведь копии файлов есть в централизованном файловом хранилище. Для того чтобы опровергнуть это суждение достаточно представить себе возможные последствия утечки информации с потерянного ноутбука генерального директора компании:

- информация о финансовом положении дел организации;

- персональные данные сотрудников;

- переписка с клиентами и другие критичные данные систем CRM- и ERP-систем;

- стратегические планы организации, анализ рынка и конкурентной среды и т.п.

По мнению специалистов компании «Аладдин Р.Д.» существуют совершенно конкретные признаки и ситуации, которые явно свидетельствуют о наличии потенциальных проблем утечки конфиденциальной информации в организации.

Если в компании обнаруживается один или несколько из нижеперечисленных признаков, то риски утечки важной или конфиденциальной информации существенно возрастают. Это обстоятельство должно послужить определённым «звонком» для службы информационной безопасности. Безусловно, традиционным методом решения подобных потенциальных проблем является мониторинг утечек информации посредством системы DLP (Data Leak Prevention). Однако, подобные системы требуют внушительных финансовых затрат на их внедрение и дальнейшее сопровождение. Альтернативным подходом к решению подобных проблем является применение средств шифрования информации на дисках серверов и рабочих станций.

Современные системы шифрования экономически эффективны и более надёжны в борьбе с утечками корпоративной информации. Однако, говорить о самодостаточности какого-либо метода ошибочно. Наиболее надёжно использовать оба метода (DLP и шифрование) в сочетании друг с другом.

Самые важные и наиболее критичные из них перечислены ниже.

- «Текучка» — ротация персонала, организационные изменения или массовые увольнения (сокращения) сотрудников. Кризис и сложные экономические условия заставляют руководство большинства компаний идти на решительные меры в отношении штата сотрудников. В таких условиях вероятность потенциальной утечки значительно возрастает. Потенциальная опасность исходит не только от «пострадавших» сотрудников. Обычно массовые увольнения или изменения в организационно-штатной структуре организации снижают общий уровень мотивации персонала. «Обиженный» сотрудник, наделённый доступом к конфиденциальной, критичной или служебной информации является слабым звеном в общей системе безопасности. Статистически наиболее часто совершаемые нарушения информационной безопасности у таких сотрудников — кража и передача информации третьим лицам.

Функции шифрования информации на диске и контроль копирования защищаемой информации на USB-устройство, реализованные в системе Secret Disk Enterprise, позволят существенно снизить риски утечки при интенсивной ротации кадров в организации.

- Командировки – рабочий распорядок сотрудников организации предполагает большое количество деловых встреч/поездок/командировок. Современный «мобильный» сотрудник, выезжающий за пределы офиса в локальную или дальнюю командировку, оснащён целым рядом электронных средств коммуникации. Однако наиболее востребованным инструментом в такой ситуации является ноутбук. Подавляющее большинство ноутбуков, вывозимых в командировку, содержат служебную информацию, коммерческую тайну, конфиденциальную информацию. По статистике утечек, ноутбук, утерянный или украденный в общественном месте, является причиной № 1 в утечке ценной информации.

Функции шифрования системного раздела жёсткого диска и шифрования дополнительных разделов, реализованных в системе Secret Disk Enterprise, позволят исключить возможность доступа к данным на потерянном или украденном ноутбуке.

- Работа с контрагентами или филиалами — регулярный внешний обмен важной и конфиденциальной информацией. Некоторые производственные процессы в организации построены на основе обмена информацией с внешними контрагентами. Зачастую такому обмену подлежит служебная и конфиденциальная информация. Информацию передают на разнообразных флеш-носителях и т.п. В ходе транспортировки такая информация зачастую теряется или даже намеренно изменяется. Доступ к такой информации не контролируется службой безопасности. Такой вид обмена существенно повышает риски утечки важной информации.

Функции использования криптоконтейнеров и шифрования виртуальных внешних USB-дисков, реализованные в системе Secret Disk Enterprise, позволят надёжно защитить передаваемые третьим лицам данные.

- Сложная ИТ-инфраструктура и несколько ИТ-администраторов. Сложность инфраструктуры и информационных систем это очень важный осложняющий фактор для службы информационной безопасности. Такие инфраструктуры зачастую обслуживаются несколькими администраторами, имеющими равные, максимальные права доступа к серверам и рабочим станциям организации. Соответственно, возможность неконтролируемого доступа к конфиденциальной информации свидетельствует о наличии потенциальных возможностей утечек критичной и важной информации. Это обстоятельство осложняется традиционно непростыми отношениями руководства организации с ИТ-администраторами. Очевидно, что демотивированный или «обиженный» сотрудник с правами привилегированного пользователя – это бомба замедленного действия. О масштабах последствий утечки критичной информации в данном случае можно только догадываться.

Функции использования шифрования папок в системе Secret Disk Enterprise позволят «изолировать» системного администратора, не нарушая при этом бизнес-процесс администрирования защищаемой системы.

- Мобильный офис — большой парк ноутбуков, используемых в компании. У 45% заказчиков доля ноутбуков, используемых в современных компаниях, достигает 45% от общего числа компьютерной техники. Ноутбуки это удобно и эффективно. Однако, современный ноутбук является замкнутой аппаратной средой, находящейся на гарантии фирмы-производителя. Сотрудники ИТ-служб в компаниях не имеют возможности ремонта и даже диагностики проблем неработоспособности ноутбука. При поломке, сбоях в работе и т.п. ноутбуки передаются в сервисный центр (по гарантии). Вместе с ноутбуком в сервисный центр вынужденно передаётся вся конфиденциальная информация, находящаяся у него «на борту». Таким образом, ни служба безопасности, ни ИТ-служба компании не могут контролировать доступ работников сервисных центров к информации, находящейся на диске переданного ноутбука. Очевидно, что данное обстоятельство является высоко-критичной проблемой утечек важной и конфиденциальной информации.

Зашифрованная системой Secret Disk Enterprise информация будет недоступна для сотрудников сервисного центра, даже если при передаче ноутбук «намертво» завис, данные на диске останутся зашифрованными.

Корпоративная система прозрачного шифрования информации Secret Disk Enterprise позволяет не вовлекать пользователя в процесс защиты, снижая тем самым риски человеческих ошибок и халатности. При этом система гарантирует надёжную защиту конфиденциальной информации и обеспечение доступа к ней только авторизованным пользователям. Функционал системы шифрования позволяет решать наиболее насущные организационные проблемы безопасности, в числе которых:

- гарантированное предотвращение утечек информации с ноутбуков, рабочих станций и серверов компании;

- ограничение доступа привилегированных пользователей к конфиденциальной информации (защита от админа);

- разграничение прав доступа к защищаемой информации;

- защита информации при обмене с третьими лицами или филиалами организации;

- защита персональных данных и коммерческой тайны;

- оперативное прекращение доступа определённого сотрудника к информации на его рабочей станции;

- защита информации от неправомерного или нежелательного изъятия сторонними организациями и службами.

Шифрование данных является единственным разумным способом предотвращения утечек данных с потерянных ноутбуков, мобильных компьютеров и внешних носителей информации. Однако шифровать требуется не только «мобильную» информацию, стационарные рабочие станции и файловые сервера компании также попадают в группу риска утечек важной или критичной для бизнеса информации. Обладая гибкостью функционала шифрования и позволяя службе безопасности обеспечивать криптографическую защиту целого парка компьютерной техники в современном офисе, система прозрачного шифрования Secret Disk Enterprise является идеальным выбором, совмещающим надёжность, простоту и экономичность.

Комментарии (28)

anikavoi

12.07.2016 15:56+13Вы только что просмотрели рекламный ролик «Корпоративная система прозрачного шифрования информации Secret Disk Enterprise»

sukhovey

12.07.2016 16:34-3Статья в разрешенном формате. А на самом деле надо бы еще «поискать» альтернативную систему, которая позволяет обеспечить шифрование в организации с большим количеством рабочих станций и серверов.

ilyaplot

13.07.2016 10:331. Никогда не видел факт применения шифрования и вообще систем безопасности в малом и среднем бизнесе.

2. Обычно компьютер, сертифицированный для хранения конфиденциальных данных, стоит под столом весь в пыли, за столом никого нет. Получили лицензию? Ок, пусть стоит.

3. Конкурентов интересует общая информация. Редко какая-то конкретика. Иногда уводят базу клиентов. Когда люди увольняются обманутыми, то не важно, есть текучка кадров или нет. Вообще для того, что бы утащить номера телефонов клиентов, не достаточно просто зашифровать ее и положить под замок. Один только лог отправленных SMS и телефонии могут быть достаточным набором информации.

Возможно, я вижу только печальные примеры. Мои наблюдения актуальны для 2 городов в Московской области. Не могу утверждать, что везде так.

sukhovey

13.07.2016 11:21Добавлю еще печальных примеров:

Потерянный ноутбук коммерческого директора, который он взял с собой на конференцию содержал проекты конкурсных заявок по ключевым закупкам заказчиков, консолидированную отчетность по чистой прибыли и EBIDTA компании в целом, а так же частные отчеты для Ген. директора. Хорошо, что системный и дополнительный раздел был зашифрован

У ведущего адвоката консалтинговой компании, работающей на государственные корпорации украли из авто ноутбук с проектными документами по нескольким клиентам. Помимо адвокатской тайны, на ноуте были сопутствующие материалы, получение от клиента под NDA. Специалист теперь «молится», потому что данные не были защищены.

Директор по маркетингу вне себя от злости его премиальный ноутбук завис наглухо, служба ИТ отказывается вскрывать компьютер самостоятельно, надо его сдавать в сервисный центр производителя. На компьютере рыночный анализ продуктов, которые выпускает компания, анализ конкурентных преимуществ, стратегический план расширения рыночной доли продуктов. Что делать, данные ведь не защищены?!

Эти примеры из повседневной жизни, такую информацию невозможно не выпускать из офиса, такая информация не носит общий характер. Это не списки клиентов, или статистика по рынку — это ключевые данные для компаний, которые каждый день пересекают границы контролируемой зоны компании.

JerleShannara

13.07.2016 16:56+1Если IT департамент отказывается хотя-бы вынуть из «наглухо зависшего ноутбука» жесткий диск с топ сикрет информацией перед сдачей оного в ремонт, то такой департамент по креслопросиживанию надо познакомить с департаментом СБ. Либо посчитать на первом попавшемся калькуляторе самый простой вариант (сервиснику нефига делать, сервисник скачал пару презенташек с харда, пока чинил ноут, и поделился ими с другом васей(«чиста паржать») через «фкантактег» без всякого переименования «реализация ключевых фишек нашего казино (секретно).pdf» в что-то другое) слива данных с него, после чего оценить стоимость нового премиум ноута и полученную цифру. Далее взять приятелей и поехать в тир, где расстрелять ноут из дробовика до состояния «решето».

LevOrdabesov

12.07.2016 15:56Шифрование по ГОСТу?

sukhovey

12.07.2016 16:30можно организовать шифрование по ГОСТу или поддержать один из западных стандартов шифрования.

Nidhognit

12.07.2016 15:56+1А можно пояснить, доля умышленных утечек 44%, доля случайных утечек 46%, а остальные куда делись?

wOvAN

12.07.2016 16:04+61-н явный признак утечки информации в вашей организации: У вашей компании есть информация.

sukhovey

12.07.2016 16:28-1можно организовать шифрование по ГОСТу или поддержать один из западных стандартов шифрования.

rockin

12.07.2016 17:37Шифрование, конечно, хорошо, но оно сводит на нет возможность восстановления файлов.

Вот и думайте, что вам важнее в данном конкретном случае. Особенно в случае ноутов. Особенно в случае упёртых ключевых сотрудников, что нигде, кроме ноута, свои Очень Важные Файлы не хранят.

Да и большой-большой вопрос, каким образом шифрование всего и вся поможет, если «обиженный сотрудник» сольёт все критичные данные через почту на другой ящик. Аладын Сыкрет Диск Ынтерпрайз такой сценарий предусмотрел? :)

Короче, резюмируя, всё это фигня, нужно настраивать разграничение прав пользователей, чтобы не было у «текучих» пользователей доступа к критичной информации в целом.

sukhovey

12.07.2016 18:04Правильная система шифрования (такая как SDE) не сводит на нет возможность восстановления файлов. Пофайловое шифрование позволяет полноценно резервировать информацию с соблюдением всех циклов резервного копирования.

SDE так же, позволяет купировать аппаратные сбои контроллеров или сбои ядра операционной системы. Т.е. при сбоях железа или ОС в момент шифрования или в момент работы с информацией, данные не будут потеряны.

Безусловно, в статье нет и слова про то, что система шифрования это универсальная таблетка от всех возможных угроз ИБ.

Такие системы решают целевые задачи, главное решать эти задачи эффективно.

Резюме...., без комментариев))

vadimr

12.07.2016 18:14+2Куча лирических размышлений, и даже не написано, по какому классу защиты и кем сертифицирована описанная система.

qw1

12.07.2016 22:58Функции использования шифрования папок в системе Secret Disk Enterprise позволят «изолировать» системного администратора, не нарушая при этом бизнес-процесс администрирования защищаемой системы

Интересно, как это работает?

sukhovey

13.07.2016 11:28В дополнению к шифрованию системного раздела у пользователя имеется возможность самостоятельно зашифровать отдельные папки (т.е. двойное шифрование данных). К зашифрованным, таким образом папкам, нет доступа даже у системного администратора. Т.е. у системного администратора нет ключа шифрования к этим папкам. Единственное, что может сделать сисамин, зайти по RDP и наблюдать за сессией пользователя. Но получить, скопировать или прочитать зашифрованные папки сисадмин не сможет. (не путать роли сисадмин и администратор ИБ — в системе реализована полноценная ролевая модель)

При этом системный администратор может выполнять все свои должностные обязанности (настройка, резервирование и т.п.)

qw1

13.07.2016 13:50Администратор может положить ftp-сервер в папку «Автозагрузка», который запустится под аккаунтом пользователя и будет иметь доступ ко всем папкам, и по сети копировать всё, что ему интересно.

sukhovey

13.07.2016 14:25В SDE предусмотрен такой сценарий, поэтому существуют фильтр процессов пользовательской сессии, который отделяет мух от котлет. Однако это повышает сложность и трудозатраты сопровождения для ИБ администратора.

qw1

13.07.2016 19:14А фильтр DLL имеется? Ведь несложно написать COM-объект, который будет зареган в реестре ну скажем как ShellIconOverlay (посмотреть в исходниках, как TortoiseSVN подрисовывает зелёный кружок у закоммиченных файлов) и будет работать в контексте оболочки рабочего стола.

Если есть админские права, то попытка их ограничить — всего лишь затыкание решета. Тут заткнёшь — там прольётся.

qw1

13.07.2016 19:15Как вариант — написать сервер на javaScript или vbScript, скорее всего Windows Scripting Host указан в белом списке процессов. Другой вариант — написать на PowerShell, среда исполнения тоже скорее всего WhiteListed

JerleShannara

13.07.2016 17:02"- Техподдержка? У меня программа говорит об какой-то ошибке"

"- Окей, сейчас подключимся и посмотрим, вы оставьте на экране сообщение только, а сами можете пока заняться другими делами, не связанными с работой на ПК, поскольку мы его удаленно проверять будем"

Всё, имеем сессию пользователя, введённые ключи шифрования. Или у вас на каждый доступ к шифрованному файлу вылезает «Вставьте рутокен/смарткарту/ibutton и нажмите ентер» или «Введите пароль для доступа».

sukhovey

13.07.2016 18:10Инструкция пользователя предписывает вытаскивать токен или закрывать сессию при удалении от рабочей станции. пользователю надлежит послать скрин Админу. Если требуется открытая сессия пользователя, инструкция предписывает сообщать службе безопасности. Выполнять инструкцию или нет, дело владельца данных.

JerleShannara

14.07.2016 04:02+1Хорошо, что такая инструкция есть, но вот увы, она не сильно лучше инструкции «топсикрет.пдф через свою почту на мейлру не слать» и «при обслуживании компьютеров секретные файлы не смотреть», т.е. опять приходим к изначальному человеческому фактору. Можно конечно за каждым пользователем по автоматчику поставить с боевыми патронами, но это уже совсем круто будет.

Dobryak88

13.07.2016 14:19+2Системному администратору обрезают доступ к данным и ключам шифрования, а через месяц (неделю, год) требуют у него восстановить, расшифровать и т.д.

Gurklum

12.07.2016 23:40+3Возможно, мне только кажется, но по моему мнению, заголовок не соответствует содержанию статьи.

Почему-то, открывая статью «5 явных признаков ветряной оспы у Вас», я ожидаю перечень в формате:

1. Ваша температура достигает 39-40 градусов и сбивается с большим трудом.

2. Все Ваше тело покрывается красной сыпью.

3. Сыпь безболезненна, но вызывает непреодолимое желание её расчесать.

4.…

Куда менее соответствует ожиданиям список, аналогичный описанному:

1. Вы общались с детьми.

2. Вы человек.

3. Вы часто бываете вне «чистого помещения».

4.…

Забавно так же, что ненавязчивая реклама не предлагает продукта, избавляющего от заявленных «симптомов». То есть, как я по крайней мере надеюсь, использование заявленного средства не выведет меня из состояния «Работа с контрагентами или филиалами». А в таком случае, если верить статье, даже интеграция предложенной системы формально оставит меня в зоне риска.

sukhovey

В инфографике показаны фрагменты общей картины, есть еще кража и хищение информации. Это выбивается из контекста, но очевидно влияет на общую картину.