Автоматизированные системы управления технологическими процессами (АСУ ТП, ICS) используются в наши дни повсеместно — от «умных домов» до атомных электростанций. Однако сложная организация таких систем, требование непрерывности технологического процесса и возможность доступа к АСУ ТП через всеобщий Интернет делают их легкоуязвимыми для хакерских атак.

При этом количество уязвимых компонентов АСУ ТП из года в год не снижается. Практически половина выявленных в 2015 году уязвимостей имеет высокую степень риска, причем наибольшее количество уязвимостей найдено в продуктах самых известных производителей. В частности, повсеместно в АСУ ТП используются словарные пароли и пароли по умолчанию, что позволяет без труда получить к ним доступ и перехватить управление.

Такие выводы содержатся в исследовании компании Positive Technologies, в котором проанализированы данные об уязвимостях АСУ ТП за период с 2012 по 2015 год, а также данные о доступности компонентов АСУ ТП через Интернет в 2015 году. Ниже представлены основные результаты этого исследования.

Методика исследования

В качестве основы для исследования была использована информация из общедоступных источников, таких как базы знаний уязвимостей (ICS-CERT, NVD, CVE, Siemens Product CERT, Positive Research Center), уведомления производителей, сборники эксплойтов, доклады научных конференций, публикации на специализированных сайтах и в блогах. Степень риска уязвимости компонентов АСУ ТП мы определяли на основе значения CVSS второй версии.

Сбор данных о доступности компонентов АСУ ТП в сети Интернет осуществлялся путем сканирования портов ресурсов, доступных в сети Интернет, с помощью общедоступных поисковых систем: Google, Shodan, Censys. После сбора данных был проведен дополнительный анализ на предмет взаимосвязи с АСУ ТП. Специалисты Positive Technologies составили базу данных идентификаторов АСУ ТП, состоящую примерно из 800 записей, позволяющих на основе баннера сделать заключение об используемом продукте и его производителе.

Результаты

В рамках исследования были рассмотрены уязвимости компонентов порядка 500 производителей автоматизированных систем управления. В итоге выявлено 743 уязвимости в АСУ ТП. Эксперты Positive Technologies в 2015 году самостоятельно обнаружили 7 новых уязвимостей (две из них имеют высокую степень риска), подробная информация о которых была направлена производителю.

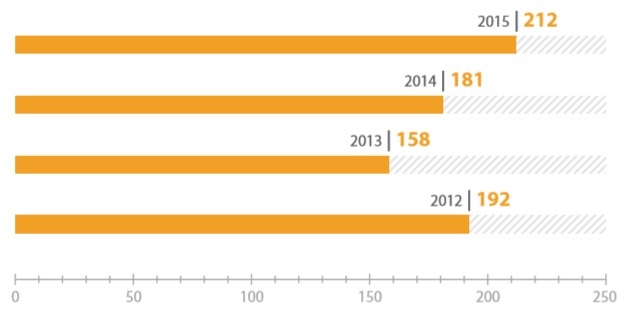

Напомним, что согласно нашему предыдущему исследованию «Безопасность промышленных систем в цифрах», с 2009 по 2012 год количество обнаруженных уязвимостей АСУ ТП выросло в 20 раз (с 9 до 192). В последние годы (2012—2015) количество обнаруживаемых ежегодно уязвимостей остается стабильным (около 200). Это можно объяснить возросшим интересом производителей оборудования к своевременному выявлению и устранению уязвимостей и взаимодействию с исследователями.

Общее количество уязвимостей, обнаруженных в компонентах АСУ ТП

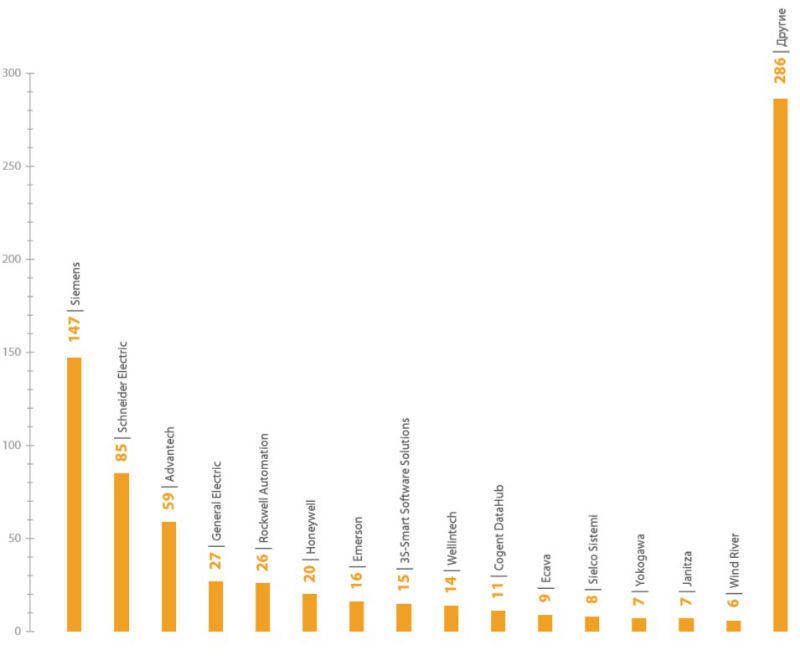

Лидерами в рейтинге наиболее уязвимых компонентов АСУ ТП являются продукты Siemens, Schneider Electric и Advantech. Однако количество обнаруженных уязвимостей зависит от распространенности продукта и от того, придерживается ли производитель политики ответственного разглашения. Как следствие, данный рейтинг не свидетельствует напрямую о защищенности конкретных решений того или иного производителя.

Количество уязвимостей в компонентах АСУ ТП различных производителей

Наибольшее количество уязвимостей было выявлено в SCADA-компонентах и программируемых логических контроллерах, сетевых устройствах промышленного назначения и инженерном ПО, а также в компонентах человеко-машинных интерфейсов и терминалах удаленного доступа и управления, что соответствует данным предыдущего отчета за 2012 год.

Основная доля уязвимостей имеет высокую и среднюю (по 47%) степень риска. При этом, если оценивать уровень опасности уязвимости исходя из возможности реализации главных угроз информационной безопасности (нарушения конфиденциальности, целостности и доступности), то больше половины выявленных уязвимостей имеют высокую метрику по такому важному показателю, как нарушение доступности. В совокупности с возможностью удаленной эксплуатации уязвимостей и слабыми механизмами аутентификации это значительно повышает риск проведения атак на АСУ ТП.

Распределение уязвимостей по степени риска

Поскольку данные о процессе устранения уязвимостей не публикуются, в исследовании использованы данные, полученные экспертами Positive Technologies непосредственно от производителей. Подробная информация о выявленных уязвимостях, которые уже устранены производителями, представлена на сайте компании. По данным 2015 года, лишь 14% уязвимостей устранены в течение трех месяцев, 34% устранялись более трех месяцев, а оставшиеся 52% ошибок — либо вовсе не исправлены, либо производитель не сообщает о времени устранения.

Доля устраненных уязвимостей в компонентах АСУ ТП

Вместе с тем в настоящее время только для 5% известных уязвимостей имеются опубликованные эксплойты. Данный показатель значительно снизился по сравнению с 2012 годом: тогда можно было найти эксплойты для 35% уязвимостей.

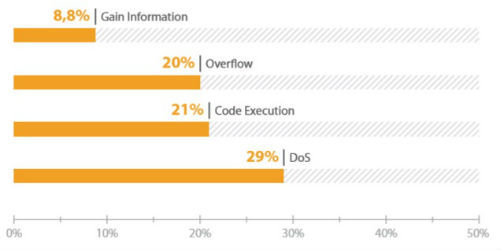

Наибольшее количество уязвимостей относятся к таким типам, как отказ в обслуживании (DoS), удаленное выполнение кода (Code Execution) и переполнение буфера (Overflow). Эксплуатация таких уязвимостей злоумышленником может привести к отказу в работе какого-либо оборудования или к его несанкционированной эксплуатации, что, учитывая требования к штатной работе АСУ ТП, недопустимо.

Распространенные типы уязвимостей компонентов АСУ ТП

По состоянию на март 2016 года обнаружено 158 087 компонентов АСУ ТП, доступных в сети Интернет. Наибольшее количество компонентов АСУ ТП доступно по протоколам HTTP, Fox, Modbus и BACnet, и в большинстве случаев для авторизации в таких системах используется словарный пароль.

Наибольшее число доступных компонентов АСУ ТП было найдено в США (43%), Германии (12%), Франции, Италии и Канаде (примерно по 5%). Низкое количество АСУ ТП, обнаруженных в Азии, связано с использованием локальных и малоизвестных на мировом рынке решений. Россия занимает 31 место с 600 доступными компонентами (это менее 1% общего числа найденных компонентов).

Число компонентов АСУ ТП, доступных в сети Интернет (по странам)

По распространенности компонентов АСУ ТП лидируют компании Honeywell (17%), SMA Solar Technology (11%), Beck IPC (7%). Самыми распространенными компонентами в сети Интернет являются системы для автоматизации зданий компании Tridium (25 264), входящей в состав группы компаний Honeywell, а также системы мониторинга и управления электроэнергией, в том числе на основе технологий солнечных батарей компании SMA Solar Technology (17 275).

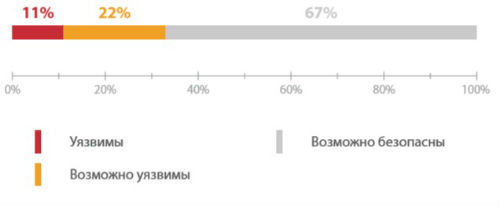

В ходе исследования были также найдены автоматизированные системы, управляющие производственными процессами различных предприятий, транспортом и водоснабжением. Во многих случаях злоумышленнику не обязательно обладать какими-то специальными знаниями, чтобы получить к ним доступ: среди найденных в сети Интернет компонентов АСУ ТП только две трети можно условно назвать защищенными.

Доля уязвимых и безопасных компонентов АСУ ТП, доступных через Интернет

Полученные данные говорят об отсутствии адекватной защиты АСУ ТП от кибератак в 2016 году. Даже минимальные превентивные меры, такие как использование сложных паролей и отключение компонентов АСУ ТП от сети Интернет, позволят в значительной степени снизить вероятность проведения атак, несущих заметные последствия.

Полный текст исследования «Безопасность АСУ ТП в цифрах — 2016» можно найти на www.ptsecurity.ru/research/analytics

Поделиться с друзьями

Комментарии (7)

kisttan

25.07.2016 14:24Город миллионник не будет без воды ни в каком случае — вот этот термин весьма спорный с моей точки зрения. Вот вам исторический пример:

29 июня 1995 года на главной насосной станции Диканевских очистных сооружений случилась техногенная авария. В результате попадания значительного количества сточных вод за небольшой отрезок времени (приблизительно 70 куб.м в сек.) главная насосная станция была затоплена сточными водами машинного отделения. При этом сточные воды полностью затопили основные коллекторы системы городской канализации. Почти месяц в Харькове были отключены водопровод и канализация.

Просто насосы не справились — а если несколько отключить?

niknamezanat

Из приведённого анализа видно, что в подавляющем случае найденное через интернет оборудование — это компоненты инфраструктуры домохозяйств, а не предприятий, причём с довольно ленивыми владельцами или админами. Интересно, сколько из этого оборудования действительно является частью какого-либо АСУТП, а не условными релюшками для переключения лампочки в подъезде.

kisttan

Не обязательно в интернете искать промышленное оборудование торчащее напрямую. Может так сложится что торчит наружу Telnet из обычной сети, а вот уже в эту сеть есть канал из АСУ ТП. Вот представьте, любой город от 1 миллиона жителей, лето, жарко. Местный водоканал с небольшими зарплатами, поставили новые контроллеры на задвижки. Квалификации собственных админов и программистов не хватило на то что бы написать для них нормальные рецепты. Пришлось привлекать человека из вне. Не компанию, на нее денег не хватило, просто человека который знает что делать конкретно с этим КИП, он попросил удаленный доступ, админ ему дал его как умел. Дальше — вопрос воображения. История очень очень близка к реальности. Город миллионник без воды летом или без тепла зимой — это очень страшно.

Iceg

Почему никому не приходит в голову, что проблема именно здесь?

Город миллионник, системы жизнеобеспечения которого обслуживают неквалифицированные люди — это очень страшно, но это не проблема АСУТП. Город миллионник, на системы жизнеобеспечения которого выделяется полкопейки — это очень страшно, но это не проблема АСУТП.

С ИБ в АСУТП ситуация как и везде. Если система торчит в интернет, возможно, удобство от этого перевешивает потенциальные проблемы компрометации? Проблема АСУТП в том, что некоторые считают, будто «между «элитным» АСУ и «гражданским» интернетом вещей не такая уж большая разница на уровне железа и софта».

Romer

99,9% проблем информационной безопасности любых АСУ ТП решаются административными мерами!

0.1% — решается грамотным проектированием архитектуры системы.

В том и дело, что вокруг всего этого раздувается такой ажиотаж, особенно в последнее время, чтобы вливалось бабло на исправление того, что вообще никаким боком к организации ИБ этих АСУ ТП не относится. У нас почему-то принято решать проблемы ставя все с ног на голову и вместо причин болезни пытаться устранить ее симптомы. Вот только лечением это назвать никак нельзя.

sim31r

Город миллионник не будет без воды ни в каком случае. Город питается от нескольких водозаборов типично, до десятка независимых сетей (у нас так, везде разная вода даже по вкусу), у каждой сети промежуточные узлы, скважинные насосы, станция первого подъема, станция второго подъема. Постоянно присутствуют дежурные на объектах. Тревога поднимется в течение секунд, после снижения давления воды. Просто перекинут управление в ручной режим, население ничего не заметит.

То же самое с отоплением, еще более инерционная система. Несколько часов после отключения отопления зимой жалоб нет, мало кто следит за температурой теплоносителя дома. Диверсию проще и эффективней сделать кувалдой отбив кусок трубы отопления на улице, а не отключая насос.

Сам настраиваю устройства АСУТП, во всех системах управление критически важными системами электронике недоступно, просто это не нужно. Поменять некоторые параметры можно, но среди них нет критичных, будет просто тренировка для обслуживающего персонала с поиском неисправности. Множество систем вообще в аппаратном режиме read only, разные датчики и счетчики, скучная и бесполезная для посторонних информация.

sim31r

Или вообще части АСКУЭ, где доступ только на чтение, управлять нечем. Типично там показания счетчиков воды и электроэнергии, год за годом показывающих одно и тоже, совершенно бесполезная для посторонних информация.