Перехват клавиатурного ввода постепенно становится моей любимой категорией ИБ-новостей. Я уже писал о серии исследований компании Bastille Networks: эти ребята подробно изучили механизмы взаимодействия беспроводных мышей и клавиатур с приемниками и выяснили, что у ряда производителей дела с безопасностью обстоят не очень хорошо. Можно вспомнить еще более древнюю новость про перехват клавиатурного ввода с помощью анализа видеозаписи.

Перехват клавиатурного ввода постепенно становится моей любимой категорией ИБ-новостей. Я уже писал о серии исследований компании Bastille Networks: эти ребята подробно изучили механизмы взаимодействия беспроводных мышей и клавиатур с приемниками и выяснили, что у ряда производителей дела с безопасностью обстоят не очень хорошо. Можно вспомнить еще более древнюю новость про перехват клавиатурного ввода с помощью анализа видеозаписи. Нравятся мне они тем, что представляют собой (пока) теоретические исследования потенциальных угроз будущего. На практике пароли крадут кейлоггерами, делают это массово, но это другая тема. Новое исследование (новость и PDF) коллектива американских и китайских ученых показывает, как можно перехватывать клавиатурный ввод, имея доступ к низкоуровневым данным о работе Wi-Fi роутера.

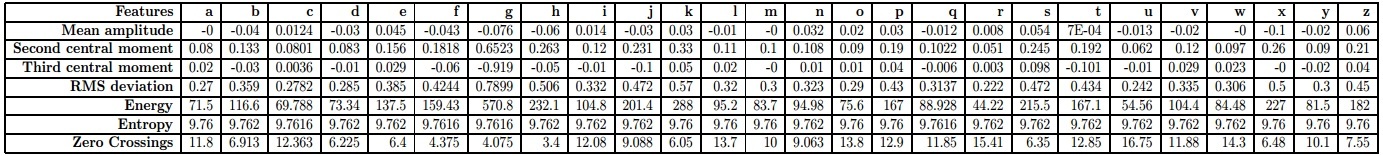

Не, ну круто же, правда? Эксперты использовали обычный роутер TP-Link WR1043ND, а для перехвата требовалось, чтобы роутер работал в стандартах WiFi 802.11n/ac. Конечно, требовался доступ к роутеру, что, как мы знаем, достаточно легко обеспечить — из-за уязвимостей, или из-за неправильной конфигурации. Анализируя данные Channel State Information, они смогли отслеживать даже небольшие движения в зоне действия роутера. Все благодаря тому, что CSI содержит в себе данные о качестве передачи данных, которые обычно используются для одновременной работы нескольких антенн (MIMO), переключения на иные частотные диапазоны и изменения мощности радиосигнала.

Инсинуации под катом. Все выпуски дайджеста — тут.

Вот что получается, если совсем просто. Человек (кот, цветочный горшок) перемещается по помещению, что влияет на качество передачи данных. Роутер анализирует эти данные в соответствии со стандартом и изменяет параметры передачи так, чтобы поддерживать необходимую скорость. Оказалось, что если человек просто сидит за компьютером и набирает текст, мельчайшие флуктуации параметров Channel State Information позволяют идентифицировать нажатие какой-то определенной клавиши. В общем и целом, это все. Дальше теория разбивается о суровую реальность, но не полностью. Во-первых, нужно взломать роутер — ок, с этим разобрались, возможно. Во-вторых, нужно откалибровать систему — исследователи предлагают делать это, например, с помощью чата с пользователем: когда на другой стороне становится известно, какие символы набраны, и появляется возможность сравнить их с данными от роутера.

В-третьих, сбить тонкую настройку может что угодно, хоть соседи, хоть проезжающая мимо машина. Поэтому в исследовании делается оговорка, что успешный эксперимент проводился в контролируемых условиях (минимум внешних факторов). Точность, тем не менее, феноменальная: 97,5% вероятности успешного перехвата. В реальных условиях, как предполагают авторы работы, вероятность упадет до 77,5%, но это тоже немало. Особенно если иметь возможность анализа данных в течение долгого времени, а она в подобном сценарии имеется.

Мне кажется, таких «открытий» будет все больше, а когда-то (не скоро), увы, такие страшилки начнут воплощаться на практике. Сложность компьютерных систем растет, используются они везде и в огромных количествах, а количество людей, знающих о том, как это все на самом деле работает — не увеличивается. В общем-то и незачем: давно прошли времена, когда «пользоваться компьютером» и «программировать» означало примерно одно и то же. Кроме того, растет объем информации, по которой можно идентифицировать поведение человека. Появляются новые системы, способные вылавливать крупицы смысла из казалось бы полного хаоса. Уже сейчас «перехват клавиатуры через WiFi» смотрится странновато, но то ли еще будет. Потому исследование и интересное.

Вредоносное ПО RIPPER грабит банкоматы с использованием подготовленных EMV-чипов

Новость

В прошлом году в США широко обсуждалась тема перехода на карты с чипом (известным как EMV), для защиты от растущего объема связанного с финансами кибермошенничества. В отличие от России или Европы, в штатах до сих пор повсеместно используют карты с магнитной полосой, а это по современным меркам совершенно небезопасно — и клонировать легко, и украсть информацию легко, и вообще. EMV пока расценивается как надежная технология. Эта новость… Нет, эта новость не про то, что EMV взломали. Есть вероятность, что произошел один шажок в эту сторону.

Недавно сообщалось о довольно массовой атаке на банкоматы в Таиланде, благодаря которой из них было похищено чуть меньше 400 тысяч долларов. Исследователи из компании FireEye предполагают, что атака могла быть связана с обнаруженной ими вредоносной программой, известной как RIPPER. Для проведения атаки сначала необходимо было заразить банкомат. А вот триггером для срабатывания зловреда являлся специально подготовленный чип на карте. То есть: вставляем карту, вредоносное ПО распознает ее как свою и открывает Святой Грааль. Грааль оказался несколько прижимистым, и более 40 купюр за один заход не давал — преступникам пришлось побегать. EMV — основное отличие этой атаки от аналогичных, известных уже года с 2009, например можно почитать про Skimer.

Этот пример финансовой кибератаки подтверждает, что на стороне пользователя технология EMV надежна. А вот на стороне розничной сети или банка возможны нюансы. Инфраструктура современных платежных систем постоянно находится под атакой, и, так как речь идет о реальных деньгах, периодически находятся слабые места где-то на пути движения данных от банкомата или терминала, и до собственно банка. И еще: сам факт использования чипа говорит о том, что на той стороне эту технологию активно проверяют на слабые места.

Ботнет из сотен тысяч уязвимых IoT-устройств используется для DDoS-атак

Новость. Исследование Level 3

То, что домашние автономные устройства, такие как веб-камеры или цифровые телеприставки, массово взламываются и на них активно строятся ботнеты — это уже, к сожалению, не новость. По-прежнему обсуждается, можно ли причислять такие устройства к понятию Интернета вещей, но собственно говоря, почему бы и нет? По мне, так IoT будущего будет состоять все же из более мелких и многочисленных устройств, причем на разных платформах, в то время как сетевые веб-камеры — это почти полноценные компьютеры, чаще всего работающие на почти полноценном Linux. В остальном критерии выполняются: владельцы этих устройств рассматривают их как черный ящик, который достаточно включить и забыть, и даже не думают о том, насколько их устройство защищено.

Тем не менее исследование компании Level 3 поражает размахом обнаруженного семейства ботнетов: утверждается, что организаторы атаки контролируют сотни тысяч устройств. Интересны и некоторые технические детали, особенно в свете неизбежного зоопарка разностандартных IoT-устройств в будущем. Вроде как отличия в софте и железе должны усложнять работу взломщиков. Но нет. Во-первых, в исследовании не уделяется внимание методам взлома — там и взлома-то не происходит. Дефолтные пароли, смотрящий наружу Telnet — наше все (но и вредоносное ПО тоже используется). Во-вторых, приводится пример механизма загрузки и запуска «полезной нагрузки». Строители ботнета вообще не заморачиваются. Они начинают по очереди загружать на новое устройство сборки своего кода под разные платформы, пока одна из них не запустится.

Определенно, первым шагом к построению безопасного IoT должен стать отказ от стратегии «всем можно все» — ну, когда чайник у вас в локальной сети имеет столько же прав, сколько и вы сами.

Что еще произошло

Ещё один способ эксфильтрации данных из air-gapped систем, но еще более замороченный, чем через вращение кулера.

68 миллионов паролей утекло у Dropbox в 2012 году, а теперь утекло в сеть. Правило смены пароля минимум раз в два года снова подтвердилось.

И еще у Opera пароли возможно утекли.

Древности:

Семейство «Datacrime»

Нерезидентные очень опасные вирусы. При запуске зараженного файла стандартно инфицируют не более одного .COM- или .EXE-файла во всех текущих каталогах всех доступных дисков. В зависимости от таймера и своих внутренних счетчиков выдают на экран текст:

«Datacrime-1168,-1280» — «DATACRIME VIRUS RELEASED 1 MARCH 1989»

«Datacrime-1480,-1514» — «DATACRIME II VIRUS»

И после этого пытаются форматировать несколько треков винчестера.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 28.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями

mmMike

Вдумайтесь, пожалуйста, вначале в первую фразу, а потом осознайте, pls, вторую.

Какая вообще связь с EMV? После того как "зловред" получил доступ, ему все равно по какому признаку "свой подошел к банкомату" опустошать кассеты. С таким же успехом можно было на любое событие отлеживать "свой".

Взяли событие "вставление чиповой карты с определенными данными". По видимому, что бы внешне (действия с банкоматом) не выглядело подозрительно. Причем здесь EMV вообще?

andvgal

Потому что уязвимость скорее всего на уровне закрытого EMV kernel от одного из производителей с мировым именем — только им экономически под силу заниматься разработкой и сертификацией. Во-вторых, это ядро скорее всего крутится на отдельных защищённых устройствах, унифицированных с PoS терминалами. Соответственно, банкоматы — это лишь один из кейсов.

Это не первая уязвимость подобного рода и компании периодически выплачивают солидные вознаграждения black hat'ам за неразглашение.

exvel

Для того, чтобы задетектировать вставку карты и прочитать ее Track2, нет нужды в таких ухищрениях с EMV Kernel. Скорее всего, мошенники пошли по наипростейшему пути и просто проверяли магнитную полосу. Даже, если использовался и вправду чип, то, опять же, зловред мог просто посылать команды ридеру в обход EMV ядра, ибо проще. Для идентификации карты как своей этого достаточно.

andvgal

Достаточно сомнительно, что в размеры треков на магнитной ленте можно записать полноценный зловред + ещё более сомнительно, что в примитивном парсере есть возможность сильно накосячить. А вот с уязвимостями в переполнении буфера не такого уж тривиального EMV уже были прецеденты. В оригинале статьи, ссылаются на заражение именно через EMV.

mmMike

Прошу прощения, но RIPPER известная штука…

И речь идет именно о триггерном событие на выдачу наличных.

Какое еще заражение через EMV карту. О чем Вы..

mmMike

Интерфейс библиотек (DLL) взаимодействия с диcпенсером, EPP клавиатурой и EMV kernel не является уж очень большим секретом (ну и не может быть секретом).

И не правильно говорить о том, что использование штатного программного интерфейса этих библиотек — это уязвимость

После того как "зловред" получил возможность запускаться под админ правами — он может все. Какие, в данном случае, уязвимости библиотек EMV? Они не занимаются авторизацией и управлением диспенсером.

Встроится и перехватить callback вызов на работу с EMV приложением (например со специально выделенным AID) как триггер на опустошение кассет..

andvgal

Если речь идёт о RIPPER, который заражает цель заранее, то действительно особых вопросов к EMV нет, но случаи уязвимости самих EMV ядер были, хотя это и не афишировалось.

Т.е. потенциально через некоторое время и новые прибамбасы к EMV спекам будут кейсы заражения ATM прямо с вставленной карточки, снятие наличных, ребута и практически полного уничтожения следов.

mmMike

Теория заговора? :)

Примеры pls… Все всегда становится широко известно в узких кругах.

Потенциально…

Ну да. Теоретически можно допустить все что угодно.

На практике, я слишком хорошо знаю спецификации EMV и вообще как это все работает в терминале/банкомате, что бы предположить такие сценарии, как заражение банкоматного ПО через EMV интерфейс.

andvgal

> Теория заговора? :)

Простой инсайд (:

Не все уязвимости идут по пути криминала. Компании-производители сами готовы отстегнуть — это дешевле.

mmMike

Вы имеете в виду сертифицированные (EMVco) библиотеки или вообще реализации POS/ATM?

Да кто бы спорил… Ошибки программные будут всегда. Просто ошибки. Могу Вас заверить, в старые времена работы с магниткой их не меньше допускали.

Но причем здесь EMV как таковое? EMV это, фактически, стандарт описывающий интерфейс "карта — устройство". И некоторые рекомендации по алгоритмам (фактически зафиксированные VSDC и MChip особенности) и, как дополнение, CPA реализация апплета и рекомендации по персонализации (CPS).

Написать обработку EMV данных так, что бы получить передачу на выполнение кода в "данные загруженные c приложения"… так это даже если специально делать в исходниках, то это не тривиально в реализации (не на всех процессорных и OS архитектурах вообще сработает).

В "случайную дыру" такого типа, уж извините… не верю.

А не случайна дыра, при правильном подходе (PA-DSS), возникнуть не должна.

andvgal

Именно они L2, над которыми работают единицы допущенных в обособленных отделах и каждый бинарный релиз которых проходит сертификацию под лупой. Внутри тот ещё С-ишный треш творится.

Это бумажная бюрократия на честном слове в первую очередь. То, что происходит на деле иногда лучше и не знать, особенно когда бизнес перегружает разработку и выжимает сроки. Вот, например, тот же Static Analysis в виде Coverity проблему не видел. Некоторые проблемы известны внутри, но обновлять весь флот близких к End-of-Life терминалов в поле не всегда оправданно.

mmMike

Ну раз мы говорим про одно и то же…

Глюков в этих библиотеках достаточно (особенно бесконтактные, которые вообще черный ящик писанный индусами… наверное..).

Но что то особо критичных глюков, оставляющих большие дыры, которые не закрыть внешней логикой — не видел (хотя не исключаю, что они есть).

Но и все одно решение (terminal risk management) принимает внешнее, по отношению к библиотекам ПО. И как то (в России) все очень не любят off-line операции…

В общем, подробности не здесь стоит обсуждать.

Эх… я же сказал "при правильном". Всегда хочется надеяться что где то там все гораздо лучше со сроками, и строгим соблюдением всего. НЕ лишайте меня иллюзий!

За те деньги, которые EMVco берет за сертификацию и деньги которые стоят инструменты для EMV тестирования/предсертификации… Всегда хочется надеяться..

f15

EMV использовалась? Использовалась. Вы правы, что они могли использовать любой другой триггер. Но использовали чип. А значит — имеют опыт и компетенции работы с чипами, даже если прямо сейчас это не приводит к взлому самой технологии.

mmMike

Компетенция работы с EMV?

Там нет ничего сложного… Вся документация открыта. Простейшее EMV приложение на Java или просто активация одного из стандартных EMV апплетов (на выбор… VSDC, MChip, CUP, Gemalto реализация CPA, "Мир" :) ) со своим набором данных.

Ну это как… ну как админу знать стек TCP протокола.