Большинство пользователей уверены, что PIN-код надежно защищает смартфоны от несанкционированного доступа. Однако новейшие разработки энтузиастов и злоумышленников могут поставить под сомнение этот факт. Технологии взлома развиваются едва ли не быстрее, чем методы обеспечения безопасности.

Большинство пользователей уверены, что PIN-код надежно защищает смартфоны от несанкционированного доступа. Однако новейшие разработки энтузиастов и злоумышленников могут поставить под сомнение этот факт. Технологии взлома развиваются едва ли не быстрее, чем методы обеспечения безопасности.Недавно СМИ узнали о появлении новой технологии взлома персональных данных пользователей через мобильный телефон, подключенный к сети Wi-Fi.

В популярном блоге бывшего технического директора компании SpringSource (создателя Java-фреймворка Spring) Адриана Колье (Adrian Colyer) The Morning Paper появилось описание этой технологии. Она работает при вводе PIN-кода контактным способом.

Чтобы отследить набор PIN-кода, злоумышленники анализируют WiFi-сигнал. Для того, чтобы взлом устройства был возможен, хакер должен создать удаленную точку беспроводного доступа, выбрав своей жертвой, к примеру, посетителя кафе, сидящего за столиком со смартфоном в руках.

Выяснилось, что движение пальцев пользователя во время набора PIN-кода влияет на WiFi-сигнал устройства.

Поэтому по изменениям сигнала злоумышленник может проследить, как изменяются цифры. Положение пальцев пользователя на гаджете при вводе пароля создаёт колебания беспроводного сигнала – микропомехи. Специально созданные алгоритмы проводят анализ информации и подбирают несколько вариантов PIN-кода. Во время тестирования данного метода система предложила три возможных варианта пароля, один из низ оказался правильным. Вследствие этого удалось сделать покупку с помощью платёжной системы Alipay.

Таким образом, жертвой хакеров может стать практически любой владелец смартфона, который не боится подключаться к открытым и бесплатным беспроводным сетям. Такая точка доступа, организованная злоумышленником, может стать «мышеловкой с бесплатным сыром». Пользуясь этой методикой, можно завладеть паролями от социальных сетей и платежных сервисов.

Анализ изменений в WiFi-сигнале для идентификации вводимого PIN-кода осуществляется с помощью специального ПО.

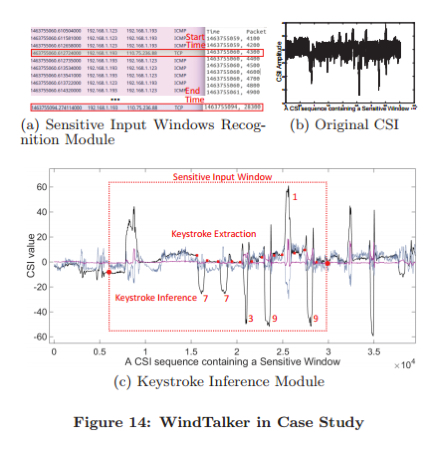

Атака получила название WindTalker («Говорящий с ветром») – по аналогии с индейцами-шифровальщикам из племени навахо.

В отличие от других способов взлома устройств, например, определяющих пароли по звуку нажимаемых клавиш или отслеживающих движение рук (или компьютерной мыши) пользователя, этот способ не требует непосредственного доступа к гаджету и подключения к нему по уже существующим в этой зоне Wi-Fi каналам. Более того, получается, что технология работает и для HTTPS-соединений, или, правильнее сказать, в обход оных.

Как это работает

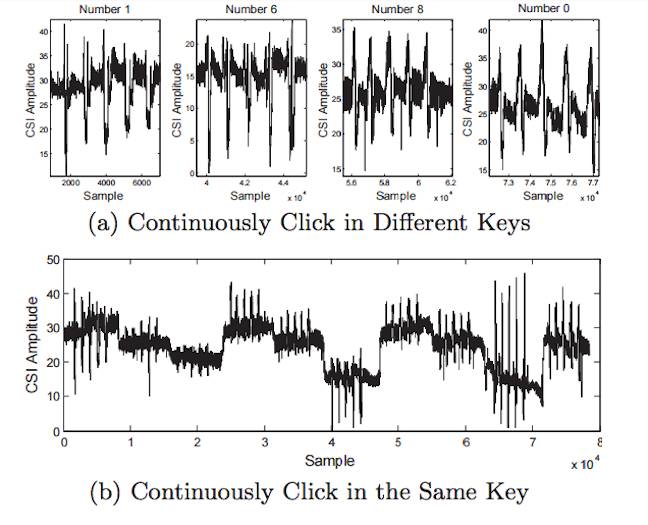

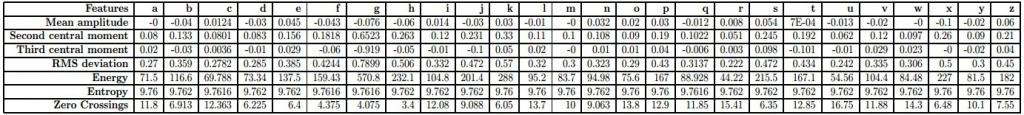

Кроме движений пальцев, в технологии учитывается еще один параметр – каким образом пользователь держит смартфон. В совокупности на основе этих двух параметров во временном ряде формируется уникальный паттерн Channel State Information (CSI). Только после этого можно применить алгоритмы анализа.

CSI является частью протокола Wi-Fi и предоставляет основную информацию о состоянии сигнала Wi-Fi.

Ранее CSI использовалась для распознавания более крупных движений и позволяла определять присутствие человека в комнате и улавливать жесты. На базе этой технологии была разработана система WiHear, способная распознавать движения рта, то есть читать по губам. WiKey вывела WiHear на совершенно другой уровень – теперь с ее помощью можно не только читать по губам, но и определять движения пальцев, рук и клавиш.Злоумышленник собирает значения CSI сигнала Wi-Fi с помощью вредоносной точки доступа. Для этого нужно отправить соответствующий запрос через ICMP-протокол и получить в ответ набор пакетов. Для анализа необходимо обеспечить скорость передачи минимум 800 пакетов в секунду.

Проанализировав полученный сигнал, злоумышленник может идентифицировать набранные пользователем символы с точностью до 68,3%. Точность варьируется в зависимости от модели смартфона, однако ее можно повысить, обучая алгоритм и получив больше данных.

Чем больше попыток введения PIN-кода делает пользователь, тем выше будет точность распознавания, так как массив значений CSI в этом случае растет.

«Таким образом, наиболее уязвимыми оказываются приложения, позволяющие пользователям пробовать вводить пароль многократно», — резюмирует Адриан Колье.

Предшественники

Вычисление персональных данных по сигналам неоднократно использовалось различными злоумышленниками при создании или развитии существующих технологий. К примеру, смарт-часы узнавали пароль с точностью до 65%, отслеживая движение руки пользователя над клавиатурой. С точностью до 94% микрофон смартфона по звуку определял последовательность нажатия клавиш на гаджете и так далее.

Что касается технологии Wi-Fi, ранее она уже рассматривалась для использования в целях слежки за людьми. Одна из разработок предлагала с помощью Wi-Fi находить людей в соседних помещениях, отслеживая и действия, и передвижения, вплоть до получения изображения, сравнимого с видеорядом камер.

Ранее была представлена атака WiKey, позволяющая с помощью CSI перехватывать нажатия на физической клавиатуре.

По мнению исследователей, WiHear является не только предоставляет обширное поле для атак, но также предоставляет большие возможности для взаимодействия человека с компьютером.

Поделиться с друзьями

alexkunin

А если пользователь прикроет дисплей ладошкой — как от подглядывания?

goodbear

Как вариант — можно во время набора генерировать специально эти микропомехи и ломать шаблоны.

lexxm

Если только в момент ввода пин-кода, то это будет как постоянная помеха — весь вопрос можно ли ее будет вычесть/компенсировать?

site6893

на набор одной цыфры тапать рандомно по екрану несколько раз за пределами клавиатуры, после чего только вводить следующую.

Или вводить стирать неверную и так несколько раз, перемешивая с верными цифрами.

Ладошка не поможет.

DrZlodberg

Есть подозрение, что если он определяет точное положение пальца то первое не поможет. Второе тоже, так как проблем учесть эту кнопку тоже быть не должно. Максимум чуть уменьшит точность.

lexxm

А как насчет — во время ввода пинкода наклонять телефон на +-30 градусов влево/вправо?

DrZlodberg

Не уверен, как именно распространяется относительно телефона сигнал и как именно на него воздействуют движения, но есть вероятность, что будет меняться только общий уровень с сохранением паттернов. Тепефон же наклоняется запястьем, положение пальцев не меняется. Да и просто это менее удобно (imho).

Tab10id

лучше просто цифры в случайном порядке отображать

Alexufo

и каждый раз ломать мозг.)

Goodkat

Тренировать!

navion

Один OTP так делает — залипаешь секунд на 5 перед каждой цифров.

Tab10id

Простите, не удержался:

relia

Еще один плюсик в мою копилку причин почему я пользуюсь только своим домашним WI-FI и в других «доверенных» домах. Все остальное время только 3G, даже в офисе. В последнем не будут что-то такое красть, но вполне могут «слушать»…

Revertis

Вполне возможно, что ОПСоСам тоже очень просто отследить подёргивания вашего смартфона…

relia

Сомневаюсь, что мои «подергивания» могут заинтересовать оператора с базой в десяти миллионов абонентов — всегда можно найти более «интересного» клиента :)

Fen1kz

Ну да, как мой пароль спереть или данные собрать обо мне — это они могут по подрагиваниям телефона, а как зайду чуть в подвал — все, связи нет =(

Pakos

Там помехи большие — сложно подрагивания регистрировать, потому и связи нет.

mikhail_gruntovich

Что-то кажется 3G при желании тоже можно использовать. Надо только уметь читать радиосиганал. Обычные средства, типа смартфона, точки доступа, тут не сгодятся, придется раскошелиться

Arxitektor

А можно подробности про чтение по губам с помощью wifi?

А алализ пароля по изменению wifi сигнала выглядит уж слишком фантастически. А приёмник обычный роутер с модифицированной прошивкой. Думаю что особенно выгодно захватить контроль над точкой доступа в макдаке или бургенкинге.

KennyGin

Значит, надо генерировать уникальную num-раскладку при каждом вводе. Правильные параноики и так давно это делают по очевидным причинам, ну а остальным как было пофиг, так и будет.

relia

Или перед каждым нажатием кнопки на экране совершать множество лишних пассов пальцами, чтобы их алгоритм сошел с ума :)))

user343

Да вы шо?

У правильных параноиков (типа завсегдатаев форума worldcrisis или староверов типа Г.Стерлигова) нет мобилок (смертьфонов), а деньги вложены в золотые инвест.монеты на случай краха банковской системы (от вирусов-хакеров и т.д.).

Дома может быть электросеть постоянного тока против ВЧ-геноцида и подслушивающих устр-в.

Когда сотни базовых станций сотовой связи поставлены без расчётов за взятки, то выгодно вкладываться и в ЭМИ-поглощающие покрытия (ферритовые штукатурки и т.д.):

http://realnoevremya.ru/articles/19239

Врача-взяточника посадили, но незаконно разрешённые им вышки работают и владельца уже поменяли — «концы в воду». На здоровье россиян всем наплевать.

Azoh

У правильных параноиков средства вложены не в золотые монеты, которые сложно съесть, но легко изъять, а в долгосрочный запас

патронов, соли и спичекресурсов, представляющих непосредственную ценностьsite6893

во!!! самый адекватный способ!

throttle

А еще код набирать другой рукой. И телефон переворачивать вверх ногами — профиль сигнала тоже изменится.

DrZlodberg

Однако уникальная раскладка, изрядно снизит скорость набора, что не всем понравится. С привычной это можно делать почти вслепую. Просто рандомное махание пальцем недалеко от экрана должно сильно подпортить паттерны (если нет способа точно отловить момент касания. если есть — то не поможет)

Alexufo

надо сразу два телефона просто разблокировать.

marenkov

Удалено — опередили.

motpac

А банальный TouchID эта система тоже может подглядеть? С учетом того, что сканеры отпечатков распространяются очень быстро, опасность несколько приукрашена, мне кажется.

firuz1844

Технология, очень крута! На таком принципе можно вообще разработать например новый принцип взаимодействия с умным домом. Получится что-то вроде типа Project Soli, только работающее в связке смартфон-точка доступа.

Но если у атакующего есть доступ к точке доступа, то можно просто сфишить пинкод, выдав страницу, похожую на экран блокировки устройства =) Главное чтобы браузер был в полноэкранном режиме (то-есть с убранными тулбаром и навигейшенбаром). Зачастую пользователи такие чайники, что введут свой пин-код сами.

Pakos

Компания $company очень заботится о своих пользователях и требует подтверждения что именно владелец телефона хочет посетить эту страницу, введите, пожалуйста, пин-код своего телефона для подтверждения.

titbit

Интересно, а перемешивание цифр кода на экране спасает?

Klenov_s

Т.е. перед набором пина в кафе нужно положить телефон на стол?

user343

«День 200-ый

Посетители столовой с ужасом находят, что, чтобы насыпать соли, они должны подoйти к официанту, предьявить паспорт, получить специальный 8-значный одноразовый кoд к солонке. Для получения перца процедуру следует повторить.»

(с) баянище ~2000-х годов

MIA4u

Интересно, как на этот процесс влияет надетый чехол.

BigD

TouchID помогает, видимо?

dmitry_ch

Я правильно понял, суть поста в том, что СМИ что-то узнали, а не в том, что появился новый способ?

А если серьезно, то оборот «СМИ узнали» слишком часто несет в себе желание спрятаться за чужой непроверенной информацией. Почему бы, например, сразу на блог не сослаться, зачем про СМИ вообще упоминать?

beeruser

«Одна из разработок предлагала с помощью Wi-Fi находить людей в соседних помещениях, отслеживая и действия, и передвижения, вплоть до получения изображения, сравнимого с видеорядом камер.»

Типа как в Dark Knight? :)

https://youtu.be/ZFSqcqK3KB4?t=52

xxvy

Скорее всего дело было так:

взяли смартфон, положили его на стол, и, не меняя положения смартфона, окружающей обстановки и т.п., стали тыкать в экран пальцем (причём одинаковым образом), измеряя искажения радиосигнала.

Естественно при таких стерильных условиях можно решить и обратную задачу.

С таким же успехом можно было измерять не сигнал WiFi, а тени на потолке от экранчика. В стерильных условиях повторяемость гарантирована.

Frankenstine

Причём, сперва нужно для каждого сочетания экземпляра смартфона, пользователя, времени суток и окружающей обстановки составить свою карту искажений, прежде чем «тырить» набираемый код.

relia

Достаточно набить базу по моделям телефонов с указанием взаимного расположения экрана и антенны. По какому именно варианту оценивать движения пальца выбирать по id устройства — у чуть меньше, чем у всех пользователей он все равно равен коду или названию модели смартфона :)) Остальных «счастливчиков» отбрасывать, т.к. такие данные собирают не индивидуально/персонализировано, а пачками для дальнейшей перепродажи. Все остальное неважно, т.к. считывается не абсолютное значение, а относительное.

Frankenstine

Я думаю этого мало. Например, подозреваю, ноутбук рядом с телефоном даст такое искажение сигнала, что придётся снимать характеристику заново. Другая температура воздуха (и пальцев) снова изменит характеристики сигнала. Смещение пользователя на три метра в сторону, ближе к холодильнику, снова исказит картину. И так далее.

shevmax

Так с таким же успехом можно и по GSM сигналу вычислить. Если быть очень близким.

hp6812er

VPN туннель чем плох? Все ж лучше чем ладошка)

xxvy

VPN тут не поможет. Злоумышленник анализирует искажения сигнала WiFi, которые возникают, когда пользователь шевелит пальцами возле телефона (читай — возле передающей антены). Злоумышленник не анализирует трафик. Ему всё равно что там внутри — VPN или не VPN.

Azoh

Решается созданием случайных колебаний уровня WiFi сигнала, по величине сопоставимых с помехами. После этого такой анализ уже не сработает, слишком много шума. Вероятно, вопрос можно будет решить на уровне прошивки

KbRadar

В теории это возможно и так, но надо чтобы во время набора пин-кода передатчик вайфая телефона излучал и больше никто в помещении не двигался, идеально — даже не дышал.

sp1ne

Исправьте, пожалуйста.

tgilartem

Занятная информация, которая еще раз подтверждает, что общественный Wi-Fi — это зло. Интересно, спасет ли от подобных угроз аутентификация жестом из нескольких пальцев, запатентованная Microsoft в 2015. Видимо, PIN-код уже морально устарел, раз есть столько способов его вычислить.

evmenkov

включить использование отпечатков пальцев и пусть анализируют мой вайфай)